Blackarch linux

Содержание:

- Что такое Netdata

- Правила составления файла cron

- Статья Операция «Вечерний кофе» часть 1.

- Шаг 3 — Включение Kernel Same-page Merging

- Kali Linux на крошечных компьютерах ARM

- Статья Exim — очередная уязвимость

- Загрузка исходного кода, сборка и установка из AUR

- Статья Обход Двухфакторной аутентификации c помощью «Modlishka»

- Статья NTFS-Stream, или резидентный код в камуфляжных штанах

- ZeroNights 2019 — международная хакерская конференция в Санкт-Петербурге пройдет 12-13 ноября

- Опции makepkg:

- Aircrack-ng v1.2 RC2 получает новые опции: wlan0mon с поддержкой WPS

- Статья Слепая SQL инъекция

- Обновление программ из AUR

- Близкие статьи

- Шаг 4 — Исследование панели Netdata

- Глава 1

- Chromebooks — Хромбуки

- Глава 2

Что такое Netdata

Netdata – это чрезвычайно оптимизированная утилита Linux, которая в реальном времени (посекундно) обеспечивает мониторинг производительности систем Linux, приложений, SNMP устройств и т.д. и показывает полностью интерактивные графики, которые через веб-браузер показывают абсолютно все собранные значения для их анализа.

Программа была создана чтобы быть установленной на систему Linux без прерывания на ней текущих запущенных приложений. Вы можете использовать этот инструмент для контроля и обзора в реальном времени того, что происходит или только что произошло в ваших системах Linux и приложениях.

Что мониторит Netdata:

- Общее использование и использование каждого ядра ЦПУ, прерывания (interrupts), отложенные прерывания (softirqs) и частоту.

- Общую память, оперативную память, использование раздела подкачки (Swap) и Kernel

- Операции ввода/вывода на диск (по каждому диску: скорость, операции, backlog, utilization и пр.)

- Мониторинг сетевых интерфейсов, включая: скорость пропускания, пакеты, ошибки, отброшенное и пр.)

- Мониторы подключений, события, ошибки и пр. файервола Linux Netfilter / iptables

- Процессы (запущенные, заблокированные, форки, активные и пр.)

- Системные приложения с деревом процессов (ЦПУ, память, swap, чтение/запись на диск, потоки и т.д.)

- Мониторинг статуса Apache и Nginx с mod_status.

- Мониторинг баз данных MySQL: запросы, обновления, блокировки, проблемы, потоки и т.д.

- Очередь сообщений почтового сервера

- Мониторинг пропускной способности и запросов Squid прокси

- Сенсоры железа (температура, вольтаж, вентиляторы, напряжение, влажность и т.д.)

- SNMP устройства

Эта инструкция покажет вам, как успешно установить Netdata на ваш сервер с Arch Linux, используя встроенный веб-сервер.

Правила составления файла cron

Файл cron может содержать переменные окружения и строки, определяющие время запуска и команду, необходимую запустить.

Давайте рассмотрим пример файла:

# использовать /bin/sh для запуска команд, не зависимо от того, что говорит /etc/passwd

SHELL=/bin/sh

# отправлять посьма к 'paul', не зависимо от того, чей это crontab

MAILTO=paul

# Установить временную зону Японии

CRON_TZ=Japan

# запускать через 5 минут после полуночи, каждый день

5 0 * * * $HOME/bin/daily.job >> $HOME/tmp/out 2>&1

# запускать в 14:15 первого числа каждого месяца – выпод отправляется к paul

15 14 1 * * $HOME/bin/monthly

# запускать в 22 часа в рабочие дни, надоедать Joe

0 22 * * 1-5 mail -s "It's 10pm" joe%Joe,%%Where are your kids?%

23 0-23/2 * * * echo "запускать на 23 минуте после полуночи, в 2, 4 ... часов, каждый день"

5 4 * * sun echo "запуск в 04:05 каждое воскресенье"

Итак, в каждом новом расписании присутствуют пять полей:

- минуты (0-59)

- часы (0-23)

- дни месяца (1-31)

- месяц (1-12)

- день недели (0-7)

Если указано недействительное значение, например, 26й час, то такая задача никогда не будет выполнена. Если установлено несколько задач на одно время, то все они будут выполнены.

После времени указывается файл для выполнения.

Поле может содержать звёздочку (*), что всегда означает «от первого до последнего», т.е. соответствует всем временным интервалам данного поля.

Разрешены диапазоны цифр, диапазоны двух цифр разделены тире. Диапазоны являются включающими. Например 8-11 для поля «часы» означает выполнение в 8, 9, 10 и 11 часов.

Списки разрешены. Списки – это набор чисел или диапазонов, разделённый запятыми. Примеры: «1,2,5,9», «0-4,8-12».

Значения с определённым шагом могут использоваться с диапазонами или следовать за звёздочкой. Если используется запись вида «*/N», то это означает запускать каждый N-й раз. Например, «*/2» в поле «часы» означает запускать каждый второй час, «*/15» в поле «минуты» — каждые пятнадцать минут (один раз в пятнадцать минут).

Если за диапазоном следует «/N», это означает запускать каждый N-й раз для значений диапазона. Например, «1-59/2» для минут означает запускать каждую нечётную минуту.

Статья Операция «Вечерний кофе» часть 1.

class=»block-body message-inner»>

Привет! Сразу попрошу админов перенести статью, если не угадал с разлелом. Но ИМХО аналогичная диванная аналиика в пентестах ой как бывает нужна. Что-то мне сегодня вечером захотелось позабавить свою голову в уютном свете настольной лампы со стаканчиком ароматного вечернего черного кофе. Наверняка многие из вас слышали про мошеннические сайты «Опросы» и «Выигрыши». Схема стара и прилично уже надоела. Но, судя по упоротой активности жулья, приносит доход. Суть проста: Приходит вам на почту письмо с просьбой пройти опрос от имени банка из топ-10. Или даже еще более топорно: почти…

Шаг 3 — Включение Kernel Same-page Merging

Даже хотя Netdata работает прямо из коробки, мы можем внести много изменений в то, каким образом Netdata использует системные ресурсы, это ускорит и оптимизирует её производительность. Начнём с включения , для краткости KSM. Разрабочики Netdata дают приблизительную оценку, что это уменьшит используемую в Netdata память на 40-60%.

После включения демон KSM периодически сканирует память, ища страница с идентичным содержимым, которое может быть заменено единичной защищённой от записи страницей. В этом контексте, он позволяет совместно использовать идентичные страницы памяти между различными процессами или запущенными на вашей системе программами. Это уменьшает создание ненужных дубликатов содержимого памяти.

Вам нужно начать с «Включения функциональности /etc/rc.local в Arch Linux».

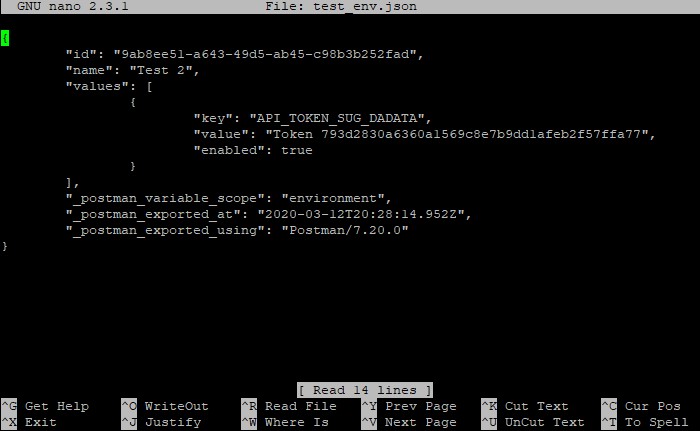

Чтобы это включение всегда работало в ядре системы Linux, откройте файл /etc/rc.local текстовым редактором.

sudo vim /etc/rc.local

Файл /etc/rc.local, или файл контроля запуска, выполняется после запуска всех других обычных системных служб и процессов Linux. Он полезен для указания пользовательских служб – или, в нашем случае, для включения выполнения на сервере KSM.

Добавьте следующие две команды в конец этого файла

echo 1 > /sys/kernel/mm/ksm/run echo 1000 > /sys/kernel/mm/ksm/sleep_millisecs

перед последней строкой exit 0, как показано ниже:

#!/bin/sh -e echo 1 > /sys/kernel/mm/ksm/run echo 1000 > /sys/kernel/mm/ksm/sleep_millisecs exit 0

Первая команда добавляет 1 в файл ядра для запуска KSM, который включает эту функцию. Вторая команда говорит демону KSM запускаться раз в каждую секунду и оценивать 100 страниц для дедупликации.

Теперь, когда вы сохранили и закрыли файл, KSM будут включён при следующей перезагрузке сервера и сохраниться при последующих перезагрузках. Для включения этой функции прямо сейчас, вам нужно в командной строке вручную запустить эти две команды, которые вы добавили в rc.local.

Начните с новой сессии оболочки для пользователя рута сервера, используя фалг -s с sudo. Это необходимо для успешного выполнения вышеприведённых двух команд, поскольку чтобы перенаправление вывода (с оператором >) оказалось успешным, его нужно сделать из оболочки рута.

sudo -s

Теперь введите эти две команды:

echo 1 > /sys/kernel/mm/ksm/run echo 1000 > /sys/kernel/mm/ksm/sleep_millisecs

Теперь покиньте оболочку рута и вернитесь в оболочку своей обычной сессии

exit

Наконец, для применения всех изменений, которые вы сделали на этом шаге и шаге перед ним, перезапустите Netdata.

sudo systemctl restart netdata

Вы можете проверить, включена ли сейчас KSM, поискав свежедобавленный KSM график в панели Netdata. Его можно найти в дереве меню справа, в Memory > Memory Deduper.

Теперь мы знаем, что панель и KSM работают.

Kali Linux на крошечных компьютерах ARM

Под самые популярные ARM компьютеры уже сделаны готовые образы Kali Linux — т. е. установка не вызывает каких-либо сложностей и вопросов. Вопросы вызывает другое — цель этого. Для чего вообще нужны дома эти маленькие компьютеры?

Не смотря на свои крошечный размеры, эти компьютеры я бы назвал нетранспортабельными — у них нет экрана, у них нет аккумулятора. Их можно взять с собой, но на них нельзя работать не подключив их к розетке. Другой их минус — они очень маломощны (у них маленькая производительность). Т.е

если вы хотите что-то дешёвое, пусть не очень производительное, но транспортабельное (можно взять с собой в ВУЗ, в самолёт и там работать на этом компьютере) — то рекомендую обратить внимание на нетбуки или на ноутбуки начального уровня.

Дома ARM с Kali Linux на борту можно использовать для задач, которые не требуют больших вычислительных ресурсов, но которые требуют большого количества времени. К этим задачам можно отнести перебор учётных данных (брутфорсинг), сканирование сетей, использование сканеров уязвимостей — любая из этих задач, особенно брутфорс, могут растянуться на дни. Покупать для этих целей полноценный компьютер — не всегда целесообразно, да и электричество он «сожжёт» много. А вот крошечная Raspberry Pi, которая не занимает места и трудится дни напролёт, почти не потребляя электричества, – это отличный выбор.

Также Raspberry Pi очень даже подойдёт для образовательных целей, например:

- для тренировки атак на инфраструктуру сети — покупать полноценный компьютер только для этого — жалко, а Raspberry Pi, на которой можно установить полноценную ОС с веб-сервером и прочими сетевыми службами, хорошо для этого подходит.

- для тренировки обслуживания «безголового» сервера — хороший вариант для начинающего системного администратора — можно отточить навыки работы при отсутствии графического интерфейса (через SSH), в настройке веб-сервера для локальной сети, разместить там тестовые веб-сайты, посмотреть насколько стабильной работы и какого аптайма удастся достигнуть при разных условиях и т. д.

Для всех рассматриваемых компьютеров существуют готовые образы Kali Linux, вы можете их скачать с сайта Offensive Security (это авторы Kali Linux). Одним из самых популярных вариантов является Raspberry Pi. Кстати, даже есть книга «Penetration Testing with Raspberry Pi». Но на Raspberry Pi свет клином не сошёлся – давайте посмотрим, какие ещё есть маленькие ARM-компьютеры для Kali Linux.

Статья Exim — очередная уязвимость

lass=»block-body message-inner»>

Доброго времени суток, codeby. Почему-то на форуме не освящались толком серьезные уязвимости в exim, с 5-6 июня (https://www.exim.org/static/doc/security/CVE-2019-10149.txt) по текущий день уже было найдено пару критических уязвимостей. Версия 4.92.2 закрывала дыру связанную с активным заражением тысяч серверов процессом который нагружал процессоры до 100%, ну и само собой в планировщике заданий cron добавлял задание и ограничивал права на редактирование, а теперь появилась новая уязвимость — http://exim.org/static/doc/security/CVE-2019-16928.txt Как понять что сервер уже…

Загрузка исходного кода, сборка и установка из AUR

На странице каждого пакета после надписи Git Clone URL: или URL для git clone: (для русского языка) имеется ссылка на git репозиторий данного пакета. Скопируйте эту ссылку и составьте команду: git clone + URL, получится примерно так:

git clone https://aur.archlinux.org/имя_пакета.git

После окончания клонирования перейдите в директорию клонированного пакета:

cd имя_пакета

Проверьте, что именно будет делать программа установки:

less PKGBUILD

Внимание: этот файл может содержать любые команды Bash, в том числе и зловредные. makepkg никогда не должен запускаться как рут, это является некоторой защитой, но не нужно рассчитывать только на это

Если у вас есть сомнения, не собирайте пакет, а попросите помощи на форумах.

Запустите следующую команду как обычный пользователь:

makepkg -si

Она выполнить все необходимые действия, загрузит исходные коды и необходимые файлы, проведёт все нужные манипуляции (применит патчи и т.д.), на самом последнем этапе pacman спросит об установке файла, нажмите Enter для продложения.

Статья Обход Двухфакторной аутентификации c помощью «Modlishka»

lass=»block-body message-inner»>

Доброе время суток, уважаемые форумчане! Сегодня я вам расскажу о довольно лёгком способе обойти двухфакторную аутентификацию, Уже очень давно в интернете говорят о том, что двухфакторная аутентификация наиболее безопасна, и о том что ее сложно обойти, но это не так. Наверное все знают что большая уязвимость в нынешней системе это человеческий фактор.Так как не нужно использовать эксплойты, и искать различные уязвимости техники. В этой статье я расскажу о том, как обойти двухфакторную аутентификацию с помощью инструмента “Modlishka”, Этот инструмент должен быть очень полезен для тех кто…

Статья NTFS-Stream, или резидентный код в камуфляжных штанах

lass=»block-body message-inner»>

Рассмотрим файловую систему NTFS как сущность, которой доверяем самое ценное что у нас есть – это личную информацию. Порой мы не знаем куда пристроить пароли или своего трояна так, чтобы он не выдал себя даже под пытками, ..ну или просто хотим скрыть фото зазнобы в неприглядном виде. Для решения «проблемы века», юзеры присваивают файлам атрибут скрытый, более продвинутые шифруют файлы и т.д. Но в своих закромах NTFS предлагает нам более изящные средства, причём без сторонних инструментов – нужно просто открыть спецификацию и покурить её (для надёжности) несколько раз. Здесь мы рассмотрим…

ZeroNights 2019 — международная хакерская конференция в Санкт-Петербурге пройдет 12-13 ноября

lass=»block-body message-inner»>

12-13 ноября 2019 г. в Санкт-Петербурге в девятый раз пройдет ежегодная международная конференция по информационной безопасности ZeroNights. Каждый год ZeroNights собирает более 2000 экспертов, специалистов-практиков по ИБ, администраторов, пентестеров, аналитиков и хакеров со всего мира. На сайт ZeroNights 2019 Программный комитет конференции пополнили специалисты по информационной безопасности: Антон ‘Bo0oM‘ Лопаницын, Сергей Белов (DCG7812 community), Евгений Родионов (Google), Федор Ярочкин (Trend Micro) и Тарас Иващенко (OZON). Каждый исследователь, который представит свое…

Опции makepkg:

- -s/—syncdeps перед сборкой автоматически разрешает и устанавливает все зависимости с pacman. Если пакет зависит от других пакетов из AUR, вам нужно сначала установить их вручную.

- -i/—install установить пакет если он успешно собран. В качестве альтернативы собранный пакет может быть установлен с pacman -U.

Другие полезные флаги для makepkg:

- -r/—rmdeps после завершения сборки, удаляет зависимости, нужные на время сборки, поскольку после этого они не нужны. Тем не менее, эти зависимости могут понадобиться при переустановки или обновлении этого пакета в следующий раз.

- -c/—clean очищает временные файлы сборки после окончания сборки, поскольку они больше не нужны. Эти файлы обычно нужны только для отладки процесса сборки.

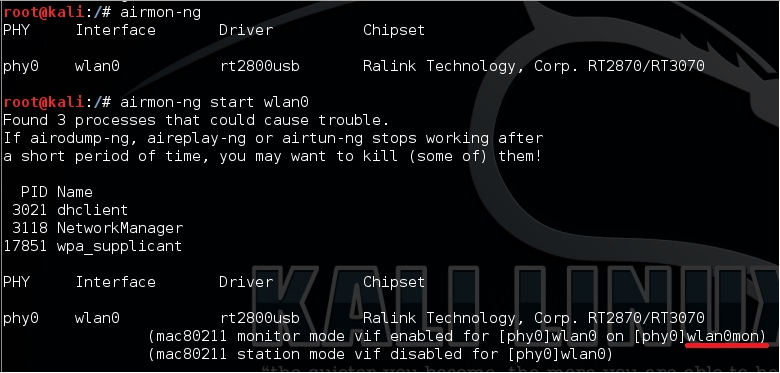

Aircrack-ng v1.2 RC2 получает новые опции: wlan0mon с поддержкой WPS

Aircrack-ng – известный инструмент для тестирования безопасности беспроводных сетей получил несколько новых интересных функций с релизом aircrack v1.2 RC2.

Поприветствуйте wlan0mon

У Aircrack-ng теперь есть новый метод переключения беспроводных адаптеров в режим мониторинга. Ранее «mon0» был основным интерфейсом, который aircrack-ng использовал для работы с беспроводными картами.

Теперь на замену ему пришёл wlan0mon.

Как вы можете видеть на картинке выше, беспроводная карта переходит в режим мониторинга на «wlan0mon» вместо «mon0».

Если вы попытаетесь воспользоваться «mon0» и aircrack вернёт ошибку, вы знаете, в чём причина. Просто замените команду на «wlan0mon». Последние несколько релизов aircrack-ng включали в себя Airmon-zc, который, по-видимому, станет наследником airmon-ng.

Приведу цитату из официального списка изменений:

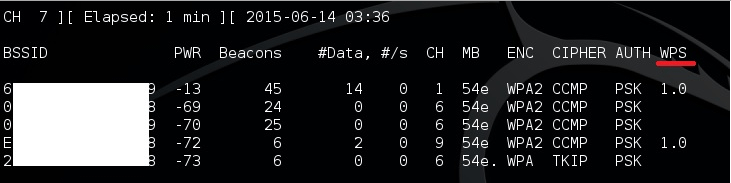

Включённый WPS теперь отображается автоматически

В прошлом для того, чтобы узнать использует ли маршрутизатор защиту WPS, необходимо было выполнить команду «Wash». Новая версия aircrack v1.2 RC2 сразу показывает, активен ли на маршрутизаторе протокол WPS. Если хотите воспользоваться новой опцией, выполните следующую команду:

airodump-ng wlan0mon –wps

Как видите, маршрутизаторы с активным WPS отображаются справа. Благодаря этому, сразу видно, на каких маршрутизаторах с хорошим сигналом есть WPS, что даёт большое преимущество над командой «Wash».

Другие изменения

Автоматически постарается убить препятствующие работе процессы. После выполнения команды

airmon-ng start wlan0

aircrack начнёт автоматически отключать процессы, которые могут помешать режиму мониторинга. Ранее это приходилось делать вручную.

Резюме

Некоторые из новых опций довольно интересны, и приятно видеть, что aircrack-ng развивается. Эти нововведения, несомненно, поначалу смутят пользователей, но в итоге положительно скажутся на общей эффективности инструмента.

Статья Слепая SQL инъекция

lass=»block-body message-inner»>

Оригинал: Blind SQL Injection Продолжайте только если уже познакомились с основами SQL инъекций. Если нет, сначала прочитайте эти посты: SQL-инъекции: простое объяснение для начинающих Ручные SQL инъекции (с помощью одного только браузера) Автоматические SQL инъекции с помощью SQLMap (Kali Linux) Как запустить sqlmap на Windows Что нам уже известно Если вы просмотрели три приведённых выше руководства, значит, понимаете, что из себя представляют SQL инъекции, умеете выполнять их через свой браузер на уязвимых сайтах, а также знаете, как использовать SQLMap для автоматизации некоторых…

Обновление программ из AUR

Если вы не удалили клонированный репозиторий программы, то перейдите в него:

cd имя_пакета

Загрузите последние изменения:

git pull

И установите новый пакет:

makepkg -si

Чтобы узнать, были ли обновления, перейдите в клонированную директорию пакета и наберите команду:

git status

Она даст однозначный ответ только если вы очистили временные файлы, используемые при сборке (задали ключ -c для makepkg).

Если вы удалили клонированную директорию пакета, то для обновления заново пройдите все шаги, начиная с клонирования репозитория.

Близкие статьи

- Автоматическая установка и обновление пакетов AUR (100%)

- Как в Arch Linux (BlackArch, Manjaro) посмотреть информацию о пакете (100%)

- Как в Arch Linux найти все программы, установленные из AUR (83.9%)

- Pacman: работа с пакетами в BlackArch (перевод справки и мануала) (75.8%)

- Практические примеры использования pacman (75.8%)

- Восстановление из чёрного экрана при неудачной установке проприетарных AMD драйверов в BlackArch / Arch (RANDOM — 50%)

Шаг 4 — Исследование панели Netdata

Итак, по адресу http://ip_вашего_сервера:19999/ вы увидите панель и обзор системных живых метрик. HUD стиль индикаторов наверху страницы изменяется каждый раз, когда вы проводите по последующим графикам, показываются значения, которые имели показатели системы на выбранное время.

Графики интерактивны и их можно двигать вправо и влево, перемещаясь по временным интервалам.

Удерживая клавишу SHIFT и прокручивая колёсико мыши на графике, вы можете поменять масштаб, протяжённость времени, т.е. изменится расстояние между маркерами. Двойной клик на графике вернёт его в исходное состояние и вид.

Самый быстрый способ навигации по панели – это использование дерева меню справа от страницы. Оно меняет фокус и цвет, в зависимости от секции страницы, которую вы в данный момент просматриваете.

Пролистывание вниз страницы или использование дерева меню даёт доступ к ещё более глубоким графикам. Они очень детальны и управляются тем же образом, что и графики в начальной обзорной секции.

В Netdata доступно очень много самых разнообразных графиков статистики.

Обновление осуществляется вместе с остальными пакетами, установленными на систему.

Глава 1

Введение

1.1 Обзор

Руководство по BlackArch Linux разделено на несколько частей:

-

Введение – Общий обзор дистрибутива, введение и дополнительная полезная информация

-

Руководство пользователя – Всё, что нужно знать обычному пользователю для эффективного использования BlackArch

-

Руководство разработчика – Как начать разработку для BlackArch и внести в дистрибутив свой вклад

-

Руководство по инструментам – Подробный обзор инструментов с примерами использования (не завершено)

1.2 Что такое BlackArch Linux ?

BlackArch – полноценный дистрибутив Linux для исследователей, работающих в сфере информационной безопасности, а также специалистов, выполняющих тесты на проникновение. Он построен на базе ArchLinux, поэтому пользователи могут устанавливать компоненты BlackArch отдельно или группами прямо поверх ArchLinux.

Набор инструментов распространяется как неофициальный пользовательский репозиторий Arch Linux, так что вы можете установить BlackArch поверх любой версии Arch Linux. Пакеты можно устанавливать отдельно, либо по категориям.

Постоянно расширяющийся репозиторий на данный момент включает более инструментов. Все инструменты проходят тщательное тестирование перед добавлением в базу, чтобы поддерживать качество репозитория на должном уровне.

1.3 История BlackArch Linux

Скоро…

1.4 Поддерживаемые платформы

Скоро…

1.5 Внести свой вклад

Вы можете связаться с командой BlackArch, воспользовавшись следующими способами:

Веб-сайт: https://www.blackarch.org/

Электронная почта: blackarchlinux@gmail.com

IRC: irc://irc.freenode.net/blackarch

Twitter:

Github: https://github.com/Blackarch/

Chromebooks — Хромбуки

Хромбуки делают разные производители, образы Kali Linux есть для следующих: HP Chromebook, Samsung Chromebook, Samsung Chromebook2, Acer Chromebook, ASUS Chromebook Flip. Хотя и стоят копейки, хромбуки не нашли широкой популярности — и это вполне заслуженно. Хром ОСь (или как там она называется) — это просто браузер, которые не может ничего такого, чего бы не мог браузер Google Chrome. Там ещё разные ограничения — в общем с родной ОС этот компьютер никому не интересен.

А вот с возможностью использовать Kali Linux – это совсем другое дело! Эти компьютеры:

- стильно выглядят

- являются законченными решениями (есть клавиатура, экран и всё остальное — не то что в Raspberry Pi)

- дёшевы

- являются транспортабельными (в них есть аккумулятор и все другие необходимые для работы элементы).

Как я уже сказал, их делают разные производители — поэтому внимательно читайте характеристики.

Глава 2

Руководство пользователя

2.1 Установка

Следующие разделы продемонстрируют вам, как настроить репозиторий BlackArch и установить пакеты. BlackArch поддерживает установку из репозитория с помощью бинарных пакетов, а также компилирование и установку из источников.

BlackArch совместим с обычными установками Arch. Он выполняет роль неофициального пользовательского репозитория. Если вам необходим ISO образ, посетите раздел Live ISO.

2.1.1 Установка поверх ArchLinux

Запустите strap.sh от имени root и следуйте инструкциям. Смотрите следующий пример.

curl -k -0 https :// blackarch.org/strap.sh sha1sum strap.sh # должна совпадать с: 86eb4efb68918dbfdd1e22862a48fda20a8145ff sudo ./strap.sh

Теперь скачайте свежую копию основного списка пакетов и синхронизируйте пакеты:

sudo pacman -Syyu

2.1.2 Установка пакетов

Теперь вы можете устанавливать инструменты из репозитория blackarch.

1. Чтобы посмотреть список всех доступных инструментов, выполните

pacman - Sgg | grep blackarch | cut -d '; '; - f2 | sort -u

2. Чтобы установить все инструменты, выполните

pacman -S blackarch

3. Чтобы установить все инструменты, относящиеся к отдельной категории, выполните

pacman -S blackarch-

4. Чтобы посмотреть список категорий blackarch, выполните

pacman - Sg | grep blackarch

2.1.3 Установка пакетов из источника

В качестве альтернативного метода установки, вы можете собирать пакеты BlackArch из источника. Файлы PKGBUILD можно найти на github. Чтобы собрать весь репозиторий, воспользуйтесь инструментом Blackman

Во-первых, вам нужно установить Blackman. Если на вашей машине настроен репозиторий пакетов BlackArch, вы можете сделать это следующим образом:

pacman -S blackman

Кроме этого, Blackman можно собрать и установить из источника:

mkdir blackman cd blackman wget https :// raw2 . github . com / BlackArch / blackarch / master / packages / blackman / PKGBUILD

# Убедитесь, что PKGBUILD не содержит вредоносных программ.

makepkg -s

Или вы можете установить Blackman из AUR:

-S blackman

2.1.4 Основы использования Blackman

Blackman очень прост в использовании, хотя флаги несколько отличаются от того, что обычно ожидаешь от чего-то вроде pacman. Основы использования изложены ниже.

Загрузка, компиляция и установка пакетов:

sudo blackman -i package

Загрузка, компиляция и установка целых категорий:

sudo blackman -g group

Загрузка, компиляция и установка всех инструментов BlackArch:

sudo blackman -a

Демонстрация списка категорий blackarch:

blackman -l

Демонстрация списка категорий инструментов:

blackman -p category

2.1.5 Установка из live-, netinstall- ISO или ArchLinux

Вы можете установить BlackArch Linux, воспользовавшись одним из наших live- или netinstall-ISO образов. Смотрите . После загрузки ISO необходимо выполнить следующие инструкции.

Установка пакета blackarch-install-scripts:

sudo pacman -S blackarch - install - scripts

Запуск

sudo blackarch - install

Обсуждаем BlackArch на форуме в этой теме