Двухфакторная аутентификация в check point security gateway

Содержание:

- Specifications:

- Советы по настройке фильтров

- Шаги, которые мы предприняли

- Клиентский балансировщик, Предохранитель и Http-клиент

- Overview:

- Запуск

- Настройка правил фильтрации для VPN-клиентов

- What Happens if I Have an Older Version of SecurityGateway?

- Auth Server

- Miscellaneous:

- Создание пользователя и выпуск ключа регистрации

- Specifications:

- Overview:

- Miscellaneous:

- Панель мониторинга

- Автоматизация инфраструктуры

- Features:

- Service discovery

- Создание группы пользователей

- Описание и назначение

- Установка политики

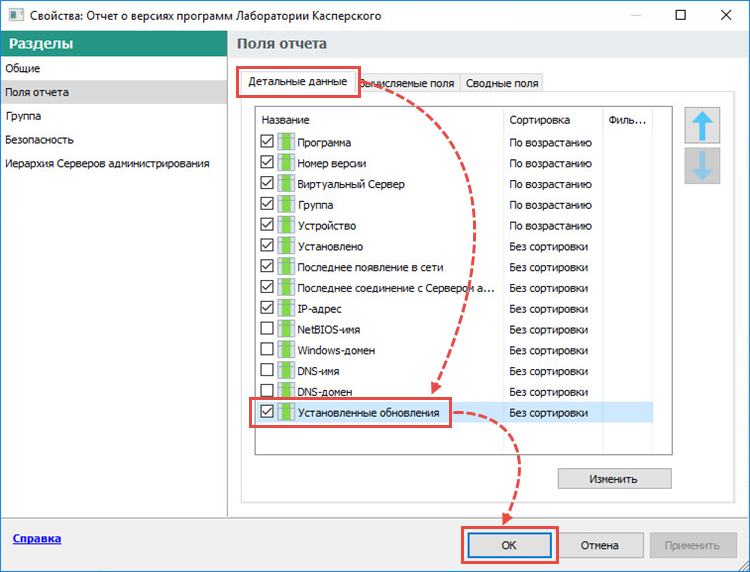

- Следующие изменения в домашней сети

- Контроль за извлечением смарт-карты

Specifications:

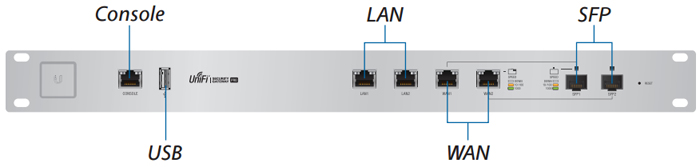

Front Panel Ports View

Rear Panel View

| UniFi Security Gateway Pro Specifications | |

|---|---|

| Dimensions | 135 x 135 x 28.3 mm (5.32 x 5.32 x 1.11″) |

| Weight | 366 g (12.9 oz) |

| Processor | Dual-Core 500 MHz, MIPS64 |

| System Memory | 512 MB DDR2 RAM |

| On-Board Flash Storage | 2 GB |

| Max. Power Consumption | 7W |

| Power Supply | 12VDC, 1A Power Adapter (Included) |

| Power Input | 9 to 24VDC, Supported Voltage Range |

| Certifications | CE, FCC, IC |

| Wall-Mountable | Yes |

| Operating Temperature | -10 to 45° C (14 to 113° F) |

| Operating Humidity | 10 to 90% Noncondensing |

| Layer 3 Forwarding Performance | |

| Packet Size: 64 Bytes | 1,000,000 pps |

| Packet Size: 512 Bytes or Larger | 3 Gbps (Line Rate) |

| Networking Interfaces | |

| Serial Console Port | (1) RJ45 Serial Port |

| Data Ports | (3) 10/100/1000 Ethernet Ports |

Советы по настройке фильтров

Прежде чем активировать контент-фильтр на блокировку, необходимо убедиться, что он работает, и построить белый список таким образом, чтобы было как можно меньше ложных срабатываний.

Я рекомендую тестировать каждый пользовательский фильтр в течение трех месяцев, отправляя копию писем на ручной анализ. Когда этот срок закончится, лучше перенаправлять сообщения в карантин, чтобы у тебя была возможность вытащить их оттуда, если ложное срабатывание все же случится — или того потребует расследование инцидента.

Кстати, хорошая практика — разрешить каждому пользователю смотреть свои письма, попавшие в карантин. Для этого нужно будет проинструктировать сотрудников о работе с ним.

Каждый контентный фильтр имеет свой порядковый номер, который можно менять. В начало списка рекомендую ставить контент-фильтр с белыми списками, затем с черным. Для удобства я под каждый фильтр создаю белый список, что позволяет оперативно добавлять в него «белые» ящики и удалять список, когда в правиле, под которое оно создавалось, уже нет необходимости.

Список в итоге выглядит примерно так:

- Whitelist_Case_1

- Whitelist_Case_2

- Whitelist_Case_3

- Blacklist

- Content_Filter_Case_1

- Content_Filter_Case_2

- Content_Filter_Case_3

Можно после каждого белого списка расположить соответствующий ему контент-фильтр, например, после поставить , но тогда у тебя в белых списках будут дублироваться десятки, а то и сотни почтовых адресов, что может сказаться на производительности. Да и в белый список нужно добавлять только тех отправителей, с которыми регулярно ведется переписка.

Я разберу несколько примеров из практики, которые позволят продемонстрировать потенциал почтового шлюза.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Шаги, которые мы предприняли

Это не тот способ, который планировался, но никого не было дома, поэтому мы воспользовались возможностью и настроили устройство. Это заняло у нас примерно час. Больше, чем хотелось бы. Последующие шаги должны занять около 15-30 минут в зависимости от вашего уровня квалификации.

Шаг 1 — Замена роутеров

Мы сделали замену существующего маршрутизатора Linksys 1:1. Wan к Wan и Eth к Eth, перезагрузили наш маршрутизатор и подключили к сети питания.

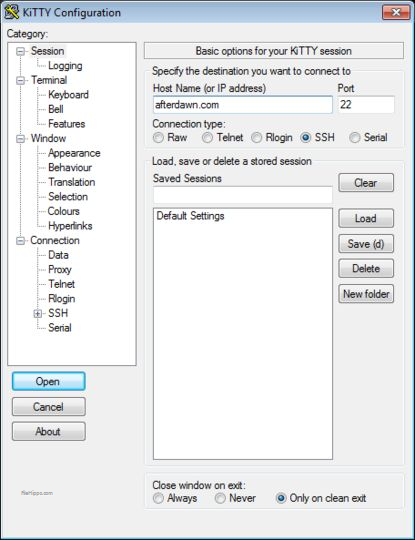

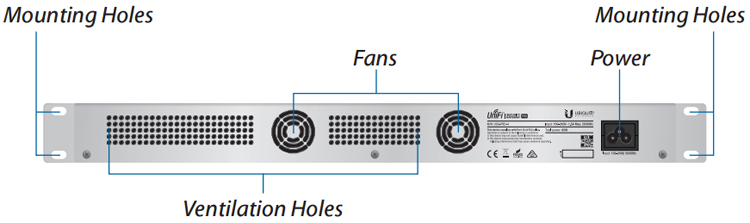

Шаг 2 — вход по SSH и настройка Unifi Security Gateway

Подождите, пока ваш проводной компьютер получит IP-адрес. Используйте подсеть 192.168.1.1/24. Затем SSH с предпочтительным эмулятором терминала 192.168.1.1. Логин по умолчанию — «ubnt», а пароль — «ubnt».

Мы запускали эти команды

configure

set interfaces ethernet eth1 address 10.0.0.1/24

delete interfaces ethernet eth1 address 192.168.1.1/24

commit

|

1 |

configure set interfaces ethernet eth1 address10.0.0.124 delete interfaces ethernet eth1 address192.168.1.124 commit |

Замените 10.0.0.1/24 своей старой существующей подсетью.

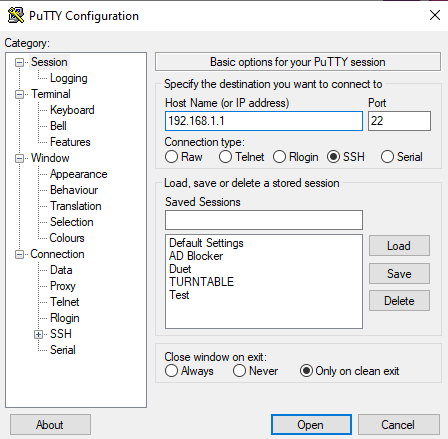

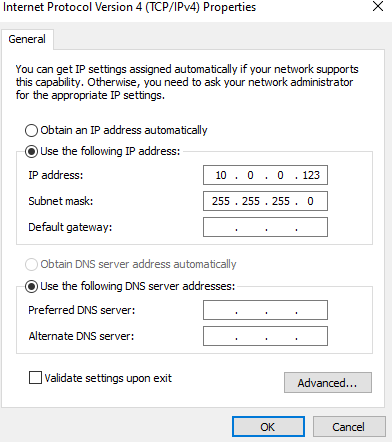

Шаг 3 — Конфигурация ПК

Настройте свой компьютер на IP-адрес в вашей старой существующей подсети. Мы установили свой на 10.0.0.123 с подсетью 255.255.255.0.

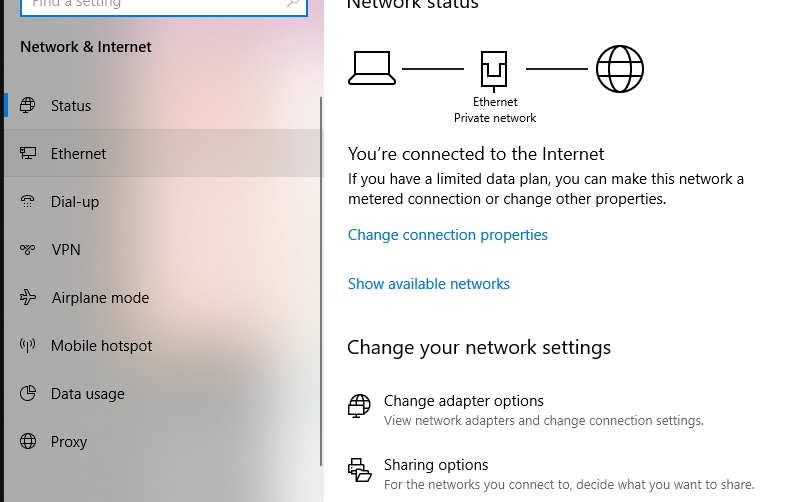

Запускаем Windows 10, переходим в настройки сети и Интернета

Затем Ethernet

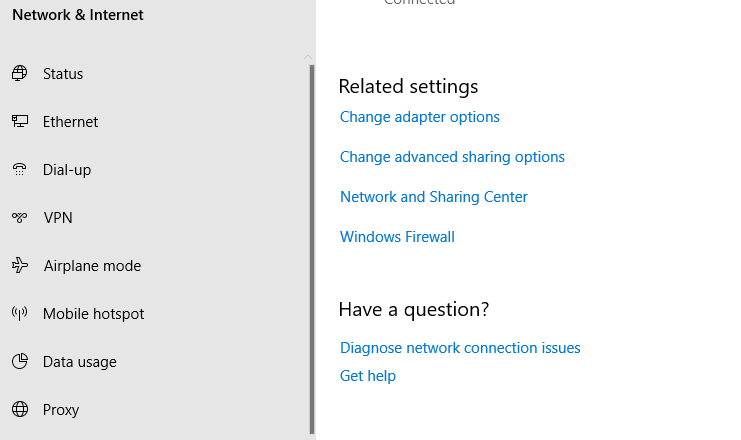

Затем изменяем параметры адаптера.

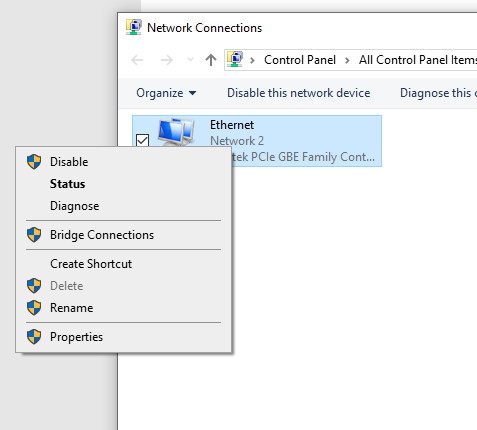

Щелкаем правой кнопкой мыши на нашем сетевом подключении.

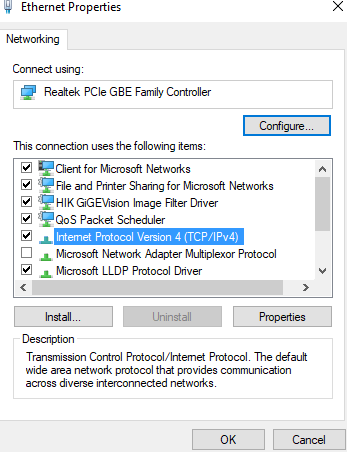

Выбираем IPV4, затем свойства.

Устанавливаем IP и подсеть

Шаг 4 — последний шаг

У нас уже была существующая настройка контроллера на мини-ПК с Atom Z8300 и Windows 10. Он не нашел USG, поэтому нам пришлось сделать дополнительный шаг. SSH перешел в USG с putty и IP-адресом, который указывался ранее. В нашем примере мы используем 10.0.0.1 с именем пользователя по умолчанию ubnt: ubnt и запускаем эти команды.

mca-cli

set-inform http://10.0.0.200:8080/inform

|

1 |

mca-cli set-inform http//10.0.0.200:8080/inform |

Заменяем 10.0.0.200 на IP-адрес существующего контроллера. Теперь ждем. Потребовалось совсем немного времени. После того, как он нашел USG, мы дали задачу контроллеру обновить прошивку. Через несколько минут все нормализовалось. Мы изменили наш компьютер обратно на DHCP. Домашняя автоматизация и все работало.

Клиентский балансировщик, Предохранитель и Http-клиент

Следующий набор инструментов тоже разработан в Netflix и нативно интегрирован в Spring Cloud. Все они работают совместно и используются в микросервисах, которым нужно общаться с внешним миром или внутренней инфраструктурой.

Ribbon

Ribbon — это client-side балансировщик. По сравнению с традиционным, здесь запросы проходят напрямую по нужному адресу, что исключает лишний узел при вызове. Из коробки он интегрирован с механизмом Service Discovery, который предоставляет динамический список доступных инстансов для балансировки между ними.

Feign

Feign — простой и гибкий http-клиент, который нативно интегрирован с Ribbon и Hystrix. Проще говоря, имея в класспасе зависимость и активировав клиент аннотацией , вы получаете полный набор из балансировщика, предохранителя и клиента, готовый к бою с разумной дефолтной конфигурацией.

Вот пример из Account Service:

- Все что нужно — объявить интерфейс

- Как обычно, мы просто указываем имя сервиса (благодаря механизму Service Discovery), но конечно можно обращаться и к произвольному url

- вместе с содержимым можно оставлять единой для и в Spring MVC

Overview:

The UniFi Security Gateway Pro extends the UniFi Enterprise System to provide cost-effective, reliable routing and advanced security for your network. The USG-PRO-4 offers optional SFP ports for fiber connectivity to support backhaul applications.

The UniFi Security Gateway combines advanced security features with high-performance routing technology in a compact and cost-effective unit.

Capable of routing up to 1 million packets per second, the UniFi Security Gateway can be easily configured through the intuitive UniFi Controller software, which also manages the UniFi Access Points for wireless networking.

Additional features include:

Запуск

Если вы дочитали до этого места, возможно вам будет интересно запустить все это своими руками. Хочу отметить, что инфраструктура состоит из 8 Spring Boot приложений, 4 инстансов MongoDB и одного RabbitMQ. Убедитесь, что в системе доступны 3-4 Гб памяти. Всегда можно запустить ограничиться самым необходимым функционалом — отказаться от Statistics service, Notification Service и Monitoring.

Production mode

В этом режиме все предварительно собранные образы загружаются из центрального репозитория (в данном случае Docker Hub), порты проброшены наружу докера только для API Gateway, Service Discovery, Monitoring и RabbitMQ management. Все что вам понадобится — это docker-compose файл и команда .

Development mode

В режиме разработки предполагается строить образы, а не забирать их из репозитория. Все контейнеры выставлены наружу для удобного дебага. Эта конфигурация наследуется от приведенной выше, перезаписывая и расширяя указанные моменты. Запускается командой

Примечания

Всем Spring Boot приложениям в этом проекте для старта необходим доступный Config Server. Благодаря опции в каждого приложения и опции restart: always в докере, контейнеры можно запускать одновременно (они будут автоматически продолжать попытки старта, пока не поднимется Config Server).

Механизм Service Discovery так же требует некоторого времени для начала полноценной работы. Сервис не доступен для вызова, пока он сам, Eureka и клиент не имеют одну и ту же мета-информацию у себя локально — на это требуется 3 хартбита. По умолчанию период времени между хартбитами составляет 30 секунд.

Настройка правил фильтрации для VPN-клиентов

- В главном окне Check Point SmartDashboard кликните по Firewall.

- Кликните по Policy, затем по иконке Add rule at bottom. Строка добавится под меню Policy.

- В колонке Name — правый клик по новой строке и затем Edit.

- В окне Rule Name в поле Rule Name добавьте имя для правила, затем кликните по ОК.

- В колонке Destination — правый клик по новой строке, затем клик по Network Object.

- В окне Add Object выбрать Internal_network. Internal_network — синоним к корпоративной сети предприятия.

- В колонке VPN — правый клик по новой строке, затем Edit Cell.

- В окне VPN Match Conditions выполните следующие шаги и нажмите ОК.

- Выбрать Only connections encrypted in specific VPN communities, нажать ADD.

- В окне Add Community to rule выбрать RemoteAccess и нажать ОК.

What Happens if I Have an Older Version of SecurityGateway?

If You Have a Current SecurityGateway 2.x or Older License

- Without ProtectionPlus? Upon upgrading to SecurityGateway 3.x, you will get CYREN AntiVirus and Outbreak Protection (formally included in ProtectionPlus).

-

With Current ProtectionPlus License? End date on SecurityGateway key will be set to the latter of the ProtectionPlus key and the SecurityGateway key. You will need to contact our Customer Service as this is not done automatically by our internal system.

- U.S. Toll Free: 866-601-2586

- International: 817-601-3222

- sales@help.mdaemon.com

- With Expired ProtectionPlus License? Upon upgrading to SecurityGateway 3.x, you will get CYREN AntiVirus and Outbreak Protection (formally included in ProtectionPlus).

If You Have an Expired SecurityGateway 2.x or Older License

- Without ProtectionPlus? Not entitled to a free upgrade to SecurityGateway 3.x, a new subscription license must be purchased.

-

With Current ProtectionPlus License? Upon upgrading to SecurityGateway 3.x, the end date of the new SecurityGateway key will be adjusted to be the same as the end date of their current ProtectionPlus key, and the ProtectionPlus key will be disabled since this plug-in is now integrated in SecurityGateway. You will need to contact our Customer Service as this is not done automatically by our internal system.

- U.S. Toll Free: 866-601-2586

- International: 817-601-3222

- sales@help.mdaemon.com

- With Expired ProtectionPlus License? Not entitled to a free upgrade to SecurityGateway 3.x, a new subscription license must be purchased.

Auth Server

Обязанности по авторизации полностью вынесены в отдельное приложение, которое выдает OAuth2 токены для доступа к ресурсам бэкенда. Auth server используется как для авторизации пользователей, так и для защищенного общения сервис-сервис внутри периметра.

На самом деле, здесь описан только один из возможных подходов. Spring Cloud и Spring Security позволяют достаточно гибко настраивать конфигурацию под ваши нужды (например, имеет смысл проводить авторизацию на стороне API Gateway, а внутрь инфраструктуры передавать запрос с уже заполненными данными пользователя).

В этом проекте я использую grant type для авторизации пользователей и grant type — для авторизации между сервисами.

Spring Cloud Security предоставляет удобные аннотации и автоконфигурацию, что позволяет достаточно просто реализовать описанный функционал как со стороны клиента, так и со стороны авторизационного сервера.

Со стороны клиента это ничем не отличается от традиционной авторизации с помощью сессий. Из запроса можно получить объект , проверить роли и другие параметры с использованием аннотации .

Кроме того, каждое OAuth2-приложение имеет : для бэкенд-сервисов — , для браузера — . Так мы можем ограничить доступ к некоторым эндпоинтам извне:

Miscellaneous:

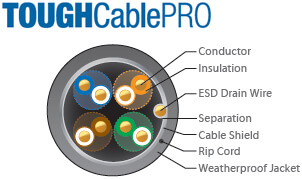

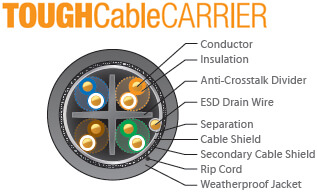

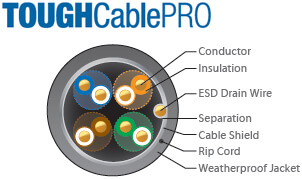

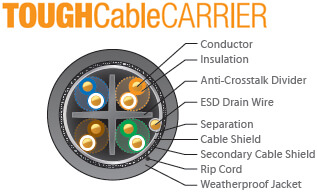

Protect your networks from the most brutal environments with Ubiquiti’s industrialgrade shielded ethernet cable, TOUGHCable.

- Increase Performance — Dramatically improve your ethernet link states, speeds, and overall performance with Ubiquiti TOUGHCables.

- Extreme Weatherproof — TOUGHCables have been built to perform even in the harshest weather and environments.

- ESD Damage Protection — Protect your networks from devastating electrostatic discharge (ESD) attacks.

- Extended Cable Support — TOUGHCables have been developed to have increased power handling performance for extended cable run lengths.

Bulletproof your networks

TOUGHCable is currently available in two versions: PRO Shielding Protection and CARRIER Shielding Protection.

TOUGHCable PRO is a Category 5e, outdoor, carrier-class shielded cable with an integrated ESD drain wire.

TOUGHCable CARRIER is a Category 6, outdoor, carrier-class shielded cable that features an integrated ESD drain wire, anti-crosstalk divider, and secondary shielding. It is rated to provide optimal performance on Gigabit Ethernet networks.

Additional Information:

- 24 AWG copper conductor pairs

- 26 AWG integrated ESD drain wire to prevent ESD attacks and damage

- PE outdoor-rated, weatherproof jacket

- Multi-layered shielding

- Available in lengths of 1000 ft (304.8 m)

TOUGHCable Connectors

Specifically designed for use with Ubiquiti TOUGHCable, TOUGHCable Connectors protect against ESD attacks and Ethernet hardware damage, while allowing rapid field deployment without soldering. The standard TOUGHCable Connectors are available in a box of 100, while the TC-GND versions include ground wires and are available in a box of 20.

Создание пользователя и выпуск ключа регистрации

- Откройте Check Point SmartDashboard R77.

- На экране логина заполните следующие поля и нажмите «Login».

- Username — введите имя пользователя.

- Password — введите пароль для пользователя.

- Servername or Server IP Adress — выберите имя или IP-адрес сервера, где Check Point Security Gateway расположен.

- В главном окне Check Point SmartDashboard, под Check Point SmartDashboard, кликните по Users и затем кликните по New User > Default.

- В окне параметров пользователей в поле имени пользователя введите имя пользователя.

- Кликните по Certificates.

- Кликните по New, затем выберите Registration Key for certificate enrollment.

- В окне Registration Key for Certificate Enrollment отображается ключ регистрации.

- Скопируйте данный регистрационный ключ, сохраните его — он понадобится для дальнейшей регистрации.

- В окне параметров пользователя, в списке сертификатов, добавляется ожидающий установки сертификат. Нажмите ОК.

Specifications:

| UniFi Security Gateway Specifications | |

|---|---|

| Dimensions | 135 x 135 x 28.3 mm (5.32 x 5.32 x 1.11″) |

| Weight | 366 g (12.9 oz) |

| Processor | Dual-Core 500 MHz, MIPS64 |

| System Memory | 512 MB DDR2 RAM |

| On-Board Flash Storage | 2 GB |

| Max. Power Consumption | 7W |

| Power Supply | 12VDC, 1A Power Adapter (Included) |

| Power Input | 9 to 24VDC, Supported Voltage Range |

| Certifications | CE, FCC, IC |

| Wall-Mountable | Yes |

| Operating Temperature | -10 to 45° C (14 to 113° F) |

| Operating Humidity | 10 to 90% Noncondensing |

| Layer 3 Forwarding Performance | |

| Packet Size: 64 Bytes | 1,000,000 pps |

| Packet Size: 512 Bytes or Larger | 3 Gbps (Line Rate) |

| Networking Interfaces | |

| Serial Console Port | (1) RJ45 Serial Port |

| Data Ports | (3) 10/100/1000 Ethernet Ports |

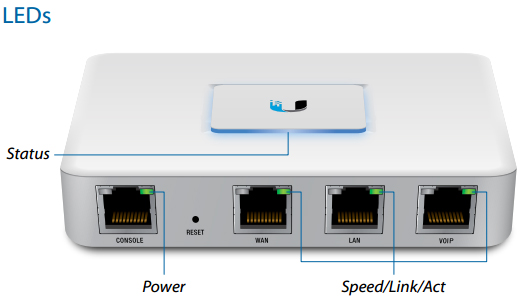

Overview:

Ubiquiti Networks introduces the UniFi Security Gateway, which extends the UniFi Enterprise System to encompass routing and security for your network. The USG features a compact form factor and fanless operation for discreet integration.

The UniFi Security Gateway combines advanced security features with high-performance routing technology in a compact and cost-effective unit.

Capable of routing up to 1 million packets per second, the UniFi Security Gateway can be easily configured through the intuitive UniFi Controller software, which also manages the UniFi Access Points for wireless networking.

Additional features include:

- (3) 10/100/1000 RJ45 Ports*

- (1) RJ45 Serial Console Port

- Quiet, Fanless Operation

- Wall-Mounting Capability

- Layer 3 Forwarding Performance

- Packet Size of 64 Bytes: 1,000,000 pps

- Packet Size of 512 Bytes or Larger: 3 Gbps (Line Rate)

Miscellaneous:

Protect your networks from the most brutal environments with Ubiquiti’s industrialgrade shielded ethernet cable, TOUGHCable.

- Increase Performance — Dramatically improve your ethernet link states, speeds, and overall performance with Ubiquiti TOUGHCables.

- Extreme Weatherproof — TOUGHCables have been built to perform even in the harshest weather and environments.

- ESD Damage Protection — Protect your networks from devastating electrostatic discharge (ESD) attacks.

- Extended Cable Support — TOUGHCables have been developed to have increased power handling performance for extended cable run lengths.

Bulletproof your networks

TOUGHCable is currently available in two versions: PRO Shielding Protection and CARRIER Shielding Protection.

TOUGHCable PRO is a Category 5e, outdoor, carrier-class shielded cable with an integrated ESD drain wire.

TOUGHCable CARRIER is a Category 6, outdoor, carrier-class shielded cable that features an integrated ESD drain wire, anti-crosstalk divider, and secondary shielding. It is rated to provide optimal performance on Gigabit Ethernet networks.

Additional Information:

- 24 AWG copper conductor pairs

- 26 AWG integrated ESD drain wire to prevent ESD attacks and damage

- PE outdoor-rated, weatherproof jacket

- Multi-layered shielding

- Available in lengths of 1000 ft (304.8 m)

TOUGHCable Connectors

Specifically designed for use with Ubiquiti TOUGHCable, TOUGHCable Connectors protect against ESD attacks and Ethernet hardware damage, while allowing rapid field deployment without soldering. The standard TOUGHCable Connectors are available in a box of 100, while the TC-GND versions include ground wires and are available in a box of 20.

Панель мониторинга

| Система работает без ошибок. Пропускная способность порядка 22 з/с. Небольшое число активных потоков в Statistics service. Среднее время получения ответа — 50 мс. |

Число активных потоков увеличивается. Фиолетовая цифра показывает число отклоненных запросов, соответственно порядка 30-40% ошибок, но цепь все еще замкнута. | Полуоткрытое состояние: процент ошибок более 50%, предохранитель размыкает цепь. После определенного таймаута, цепь замыкается, но снова ненадолго. | 100% запросов с ошибками. Цепь разомкнута постоянно, попытки пропустить запрос спустя таймаут ничего не меняют — каждый отдельный запрос слишком медленный. |

Автоматизация инфраструктуры

Развертывание микросервисной системы с большим количеством движущихся частей и взаимосвязанностью — задача очевидно более комплексная, нежели деплой монолитного приложения. Без автоматизированной инфраструктуры вся история превратится в бесконечную боль и трату времени. Это тема для совершенно отдельного разговора, я лишь покажу простейший Сontinuous delivery воркфлоу, реализованный в этом проекте на бесплатных версиях сервисов:

Features:

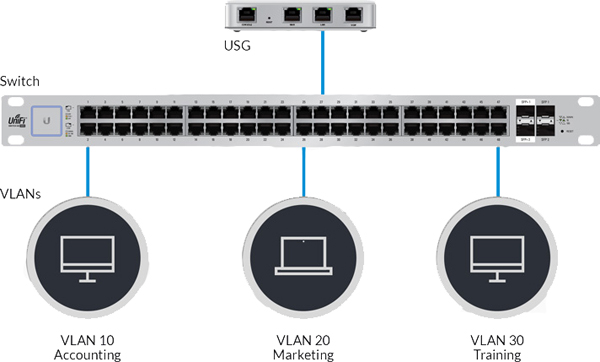

Integration with UniFi Controller

Bundled at no extra charge, the UniFi Controller software conducts device discovery, provisioning, and management of the UniFi Security Gateway and other UniFi devices through a single, centralized interface.

https://player.vimeo.com/video/101766084

The UniFi Security Gateway offers advanced firewall policies to protect your network and its data.

The UniFi Security Gateway can create virtual network segments for security and network traffic management.

A site-to-site VPN secures and encrypts private data communications traveling over the Internet.

Service discovery

Еще один широко известный паттерн для распределенных систем. Service discovery позволяет автоматически определять сетевые адреса для доступных инстансов приложений, которые могут динамически изменяться по причинам масштабирования, падений и обновлений.

Ключевым звеном здесь является Registry service. В этом проекте я использую Netflix Eureka (но есть еще Consul, Zookeeper, Etcd и другие). Eureka — пример client-side discovery паттерна, что означает клиент должен запросить адреса доступных инстансов и осуществлять балансировку между ними самостоятельно.

Чтобы превратить Spring Boot приложение в Registry server, достаточно добавить зависимость на и аннотацию . На стороне клиентов — зависимость , аннотацию и имя приложения (serviceId) в :

Теперь инстанс приложения при старте будет регистрироваться в Eureka, предоставляя мета-данные (такие как хост, порт и прочее). Eureka будет принимать хартбит-сообщения, и если их нет в течении сконфигурированного времени — инстанс будет удален из реестра. Кроме того, Eureka предоставляет дашборд, на котором видны зарегистрированные приложения с количеством инстансов и другая техническая информация:

Создание группы пользователей

Создание групп позволяет назначать задачи определённым пользователям. Шлюз не позволяет определить правила для определённых пользователей, но Вы можете назначать определённые правила группам пользователей.

- В главном окне Check Point SmartDashboard, под Users and Administrators, правый клик по User Groups, а затем New Group.

- В окне Group Properties заполните следующие поля, а затем кликните ОК.

- Name — введите имя группы, например, VPN_Group.

- Available Members/Selected Members — в списке доступных членов выберите членов для добавления в группу, затем кликните Add. Выбранные члены будут перемещены в список Selected Members.

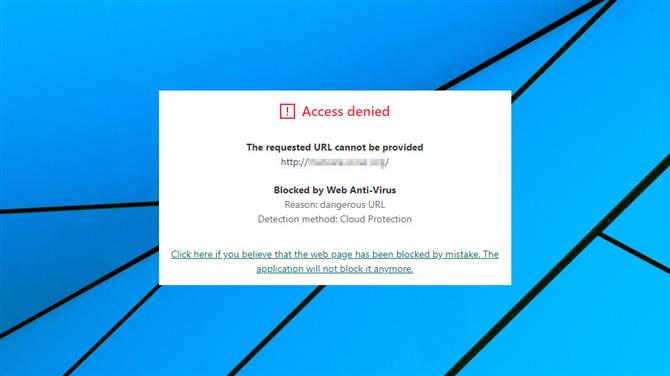

Описание и назначение

Прокси-серверы с функциями информационной безопасности (Security Web Gateway — SWG) — это программно-аппаратный комплекс, позволяющий обеспечить безопасный доступ к интернету и возможность безопасного использования веб-приложений.

Одной из основных причин выполнения успешных атак на ресурсы предприятия являются сотрудники, а именно использование ими интернета и передача информации во внешние сети. Риски, которые необходимо учитывать, когда у пользователей есть доступ во внешнюю сеть, связаны со следующими угрозами:

- Сетевые атаки на операционные системы сотрудников за счет уязвимостей операционных систем.

- Сетевые атаки на браузеры и другие приложения, в которых также могут присутствовать незакрытые уязвимости.

- Внедрение вредоносных программ, которые могут быть причиной халатного отношения сотрудника в политикам информационной безопасности на предприятии или умышленным действием.

- Несанкционированный доступ пользователей к ресурсам внешних сетей, как для личного использования, так и для передачи конфиденциальной информации злоумышленникам.

Использование защищенных веб-шлюзов позволит сократить риски за счет основных функций:

- Защита от вредоносного кода в веб-трафике, как внешнем, так и внутреннем.

- Фильтрация категорий и репутаций сайтов в веб-трафике.

- Определение и фильтрация приложений в веб-трафике

- Блокирование ботнет-трафика.

- Обнаружение утечек информации в веб-трафике.

В дополнение к общим функциям при выборе решений класса Security Web Gateway стоит обратить внимание на следующие возможности:

- обнаружение вредоносных приложений нулевого дня за счет полной проверки веб-трафика;

- запрет использования опасных приложений или отдельных функций и сервисов;

- проверка SSL-трафика;

- идентификация пользователей в различных системах, таких как Microsoft Active Directory, LDAP или RADIUS;

- контроль пропускной способности по спискам пользователей либо ресурсов;

- механизмы анализа происшествий или возможность построения детализированных отчетов.

Поскольку шлюз развертывается на границе внешней и внутренней сети компании, он позволяет защитить все ресурсы организации и нейтрализовать последствия возможных атак. В случае если на рабочем месте сотрудника отключен антивирус, шлюз способен перехватить вирус или заблокировать соединение с вредоносным ресурсом.

В настоящее время ассортимент защищенных веб-шлюзов на российском рынке представлен в основном иностранными разработчиками. Однако среди отечественных производителей также можно найти оборудование, способное учитывать трафик, управлять доступом и даже организовывать IP-телефонию.

Описанные выше возможности пересекаются с другим решением для обеспечения сетевой безопасности, а именно межсетевыми экранами нового поколения (NGFW). Отличие заключается в возможностях межсетевого экранирования у решений NGFW, а у Security Web Gateway имеется встроенный прокси-сервер. Таким образом, если фаервол уже установлен и настроен в компании, то рекомендуется остановить свой выбор на защищенном веб-шлюзе, и обратная ситуация — в случае прокси-сервера.

Установка политики

- Процесс установки политики приведён ниже.

- Провести эвристическую проверку правил для того, чтобы убедиться в совместимости и в неизбыточности правил.

- Подтвердить, что каждый шлюз безопасности, к которому будет применено правило, обеспечивает соблюдение, по крайней мере, одного правила.

- Преобразование Политики безопасности в скрипт контроля и скомпилировать этот скрипт в инспекционный код.

- Доставить инспекционный код на все выбранные объекты для доставки.

- В главном окне Check Point SmartDashboard — клик по Install Policy сверху (в меню).

- В окне Install Policy в колонке Network Security выбрать опции для требуемого устройства и кликнуть ОК.

- Когда политика установится, нажать Close.

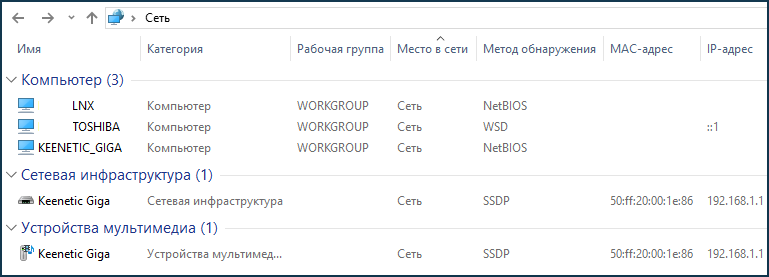

Следующие изменения в домашней сети

Они хорошо послужили нам. В качестве первого шага, вероятно, мы заменим один в нашей прачечной и перенесем его в наш магазин. Если вы не знакомы с линией Unifi от Ubiquiti, дополнительную информацию можно получить здесь. Мы начали с точек доступа. Нам никогда не приходилось их перезагружать. Единственная причина, по которой мы стремимся к обновлению — это увеличить скорость работы наших современных устройств. Позже мы сможем провести глубокую проверку пакетов и шпионить за детьми, поскольку теперь мы можем видеть каждое устройство в сети. Ниже приведены некоторые скриншоты интерфейса.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.

Контроль за извлечением смарт-карты

- На шлюзе Check Point Gateway необходимо отредактировать файл

$FWDIR/conf/trac_client_1.ttm, используя редактор VI либо любой другой. - Далее необходимо найти строку disconnect_on_smartcard_removal.

- Изменить параметры по умолчанию в соответствии с требованиями:

- true — разрешить детектирование извлечения смарт-карты для текущего шлюза;

- false — запретить детектирование извлечения смарт-карты для текущего шлюза;

- client_deside — разрешить пользователю самостоятельно устанавливать параметр детектирования извлечения смарт-карты для текущего шлюза.

- Далее необходимо сохранить файл и выйти из режима редактирования.

- Установить политику, используя Smart DashBoard.

- На компьютере, являющимся клиентским, откройте окно параметров Check Point Endpoint Security и поставьте галку напротив Enable always-connect.