Создание и использование защищенных криптоконтейнеров truecrypt и veracrypt

Содержание:

Как скачать и установить?

Последнюю версию для MacOS, Windows и Linux можно скачать с сайта: http://www.truecrypt.org/downloads

- Сначала необходимо распаковать файлы из архива в папку на диске.

- Далее выбираем полная — «Install» или портативная установка — «Extract».

Портативная версия не поддерживает некоторые функции, но у нее есть преимущество, ее можно установить на флешку и она всегда будет с вами.

- После завершения установки, нажмите «Finish».

- Для русскоязычного интерфейса можно установить русификатор и поместить его в папку с программой: http://www.truecrypt.org/localizations. В папке с русификатором есть инструкция к программе, ее тоже можно поместить в папку, и тогда русскоязычная справка будет доступна из меню «Справка».

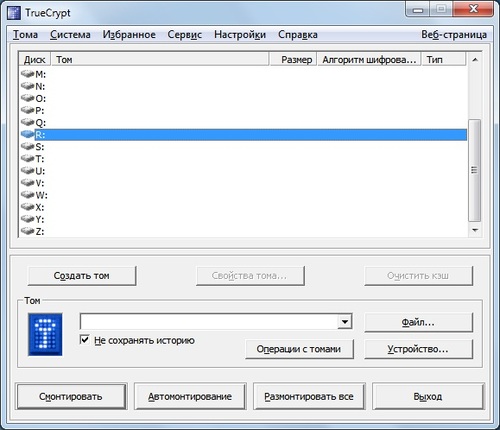

- Теперь мы увидим окно загрузки TrueCrypt. Если вдруг автоматически не произошла смена языка, можно зайти в настройки «Settings», далее «Language» и выбрать русский.

- Зайдите в меню «Настройки» и выберите несколько опций:

- Обязательно должна стоять галка «Работа TrueCrypt в фоновом режиме.

- «Автоматическое размонтирование при неактивности» установите 20-30 минут для того, чтобы открытые тома у вас не забирали оперативку.

- Поставим галку «очищать кэш паролей при выходе» для безопасности.

Скорость работы разных методов шифрования TrueCrypt.

Я думаю, что не стоит проверять, что каскадное шифрование медленнее. Если вы эстет или параноик, либо это требуется для конкретной задачи, то можете провести опыты самостоятельно.

Описание опыта. Создаем три одинаковых тома размером 100Mb каждый и проведем 4 эксперимента, по 10 опытов в каждом:

- Копирование большого файла на шифрованный диск (90Mb контейнер TrueCrypt)

- Копирование большого файла с шифрованного диска

- Копирование группы мелких файлов на шифрованный диск (10000 ключевых файлов)

- Копирование группы мелких файлов с шифрованного диска

Сразу же оговорюсь, что это не идеальный эксперимент, так как:

- Число экспериментов мало

- На одном комппе (колво памяти, процессоров)

- Копирование будет на одном винчестере (было бы не плохо качать с другого более быстродейстующего источника).

- Экспериметн будет проводится только со стандартным томом и в качестве контейнера будет только файл.

- Размер контейнера будет не изменный

- Хэш алгоритм будет одним и тем же SHA-512 (хотя я думаю на скорость это не влияет)

- Будет использоваться только файловая система FAT

- и т.д. и т.п.

Описание компа:

- Плата Intel D945GCLF2 945GC/ICH7+Atom330(1.6Gh 2x512Kb)

- 2G DDR2-667

- HDD Samsung HD502IJ

Для измерения времени копирования будем использовать команду time.

Файлы для тестирования:

- ./cryptofile0 — файл размером 90М заполненный случайными данными

- ./testkeyfile — файл размером 64b заполненный случайными данными

Эксперимент 1.1. Алгоритм AES. Запись на шифрованный диск TrueCrypt файла 90Mb.

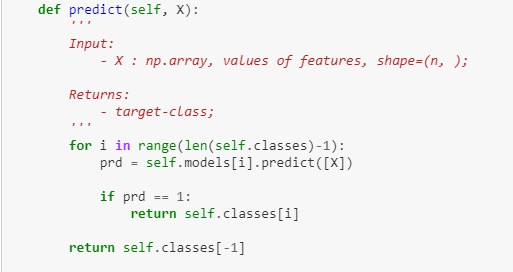

Создадим скрипт while100.sh который 100 раз копирует файл ./cryptofile0 в директорию /home/rom/test в которую мы примонтируем шифрованный том и 100 раз удаляет этот файл после копирования:

#!/bin/sh min_num=1 max_num=100 i=$min_num while ; do cp ./cryptofile0 /home/rom/test/ rm /home/rom/test/cryptofile0 i=`expr $i + 1` done

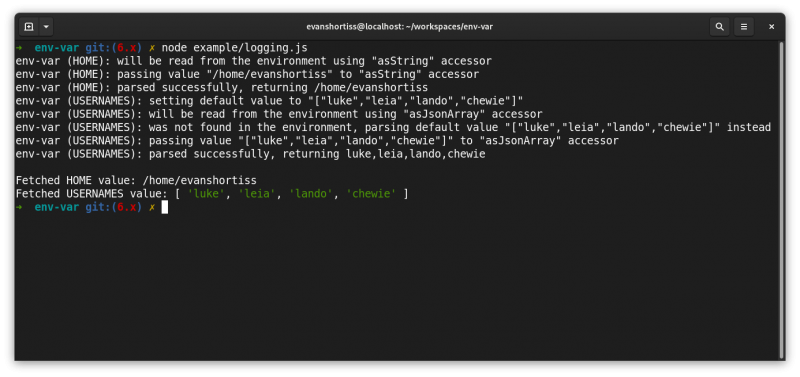

теперь примонтируем шифрованный диск TrueCrypt, шифрованный алгоритмом AES к папке /home/rom/test и запустим скрипт while100.sh сдедующим образом:

$ (time sh while100.sh )&& cp ./cryptofile0 /home/rom/test/

И так скрипт проработал real 9m12.131s

Экспиримент 2.1. Алгоритм AES. Чтение с шифрованного диска TrueCrypt файла 90Мb.

Немно померняем предыдущий скрипт, теперь он наоборот бкдет копировать с шифрованного диска тот же файл:

#!/bin/sh min_num=1 max_num=100 i=$min_num while ; do cp /home/rom/test/cryptofile0 ./ rm ./cryptofile0 i=`expr $i + 1` done

Запустим скрипт аналогичным способом:

$ (time sh while100.sh )&& cp /home/rom/test/cryptofile0 ./

Время работы real 1m14.392s

Эксперименты 3.1, 4.1, 5.1, 6.1.

Аналогичные первому и второму эксперименты:

Алгоритм Serpent 90Мb*100 запись: 8m18.001s

Алгоритм Serpent 90Мb*100 чтение: 1m17.042s

Алгоритм Twofish 90Мb*100 запись: 7m10.816s

Алгоритм Twofish 90Мb*100 чтение: 1m13.138s

Для начала создадим 10000 файлов из ключевого файла. Для этого скопируем ключевой файл в отдельную папку. Затем создадим там скрипт:

#!/bin/sh min_num=1 max_num=10000 i=$min_num mkdir t while ; do cp testkeyfile t/testkeyfile$i i=`expr $i + 1` ] done

Затем будем заливать файлы на шифрованный диск. Получилось 40Mb мелких файлов. Выполним команды:

$ time (cp -r /home/rom/t /home/rom/test/) #для проверки записи $ rm -r /home/rom/t && time (cp -r /home/rom/test/t /home/rom/)

Алгоритм AES 10000 файлов запись: 2m23.424s

Алгоритм AES 10000 файлов чтение: 1m29.314s

Алгоритм Serpent 10000 файлов запись: 2m20.157s

Алгоритм Serpent 10000 файлов чтение: 1m28.919s

Алгоритм Twofish 10000 файлов запись: 2m20.051s

Алгоритм Twofish 10000 файлов чтение: 1m29.280s

Как видим на мелких файлах разница в скорости работы не заметна.

Дешифрование

Дешифрование, то есть процесс расшифровки зашифрованных данных. Мы его рассмотрим на тот случай, если нужда защищать информацию пропала, или Вы просто экспериментировали.

Для начала заходим в TrueCrypt.

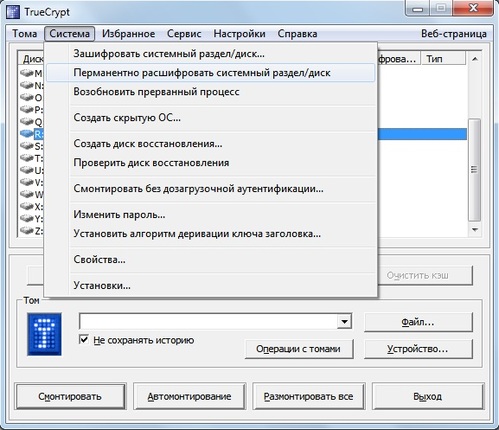

Заходим во вкладку система, и выбираем Перманентно расшифровать системный раздел/диск.

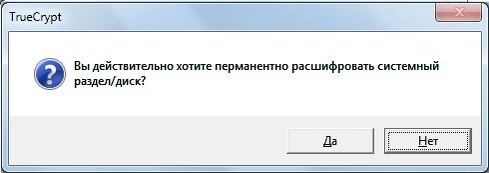

Если Вы настроены дешифровать компьютер, то соглашаемся.

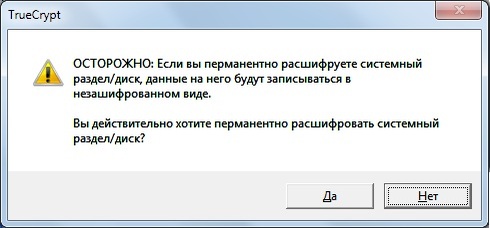

Далее нас предупреждают, что после данной операции Ваши данные не будут защищены. Соглашаемся.

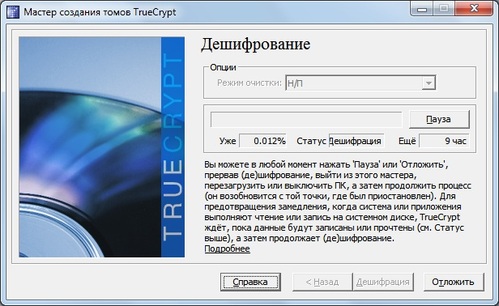

Процесс расшифровки начался. Будьте готовы долго ждать его завершения, так как по длиться он будет примерно столько же, сколько длился процесс шифрования. Вам рекомендуется не прерывать работу мастера, и избегать перехода в спящий режим компьютера. Ожидаем завершения.

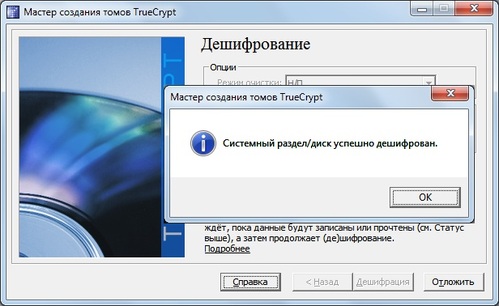

Далее нас уведомляют, что процесс Дешифровки завершен успешно. Нажимаем ок.

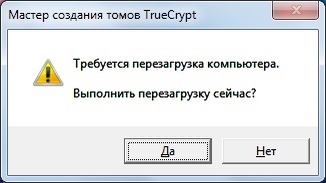

Выполните перезагрузку компьютера.

Если больше не планируется шифровать что-то или работать с зашифрованными носителями, то программу TrueCrypt можно удалить. Удалить её можно в панели управления, далее программы и компоненты(или установка и удаление программ), выбираем в списке TrueCrypt и нажимаем удалить.

Шифрование

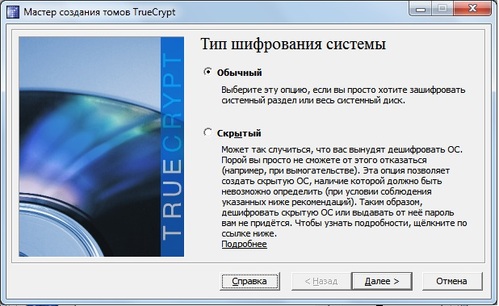

И так, приступит к этапу шифрования диска. Заходим во вкладку система главного окна TrueCrypt, и выбираем подпункт зашифровать системный раздел. Собственно теперь всё полностью русифицировано и снабжено комментариями. Создание скрытой ос мы рассмотрим в одном из следующих статей. Создание скрытой ос процесс не легкий, поэтому не пытайтесь самостоятельно выполнить данную операцию. Выбираем пункт Обычный.

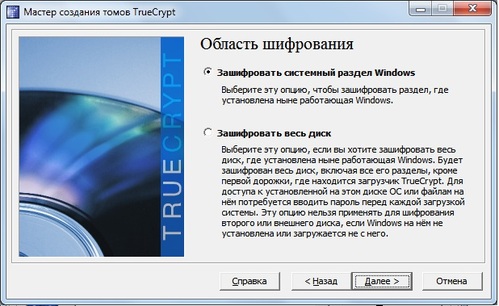

В следующем окне видим два пункта. Зашифровать системный раздел — зашифрует только системный раздел. Зашифровать весь диск — Зашифрует абсолютно все разделы Вашего жесткого диска. При любом из пунктов будет создана специальная загрузочная область TrueCrypt. Какой пункт больше Вам подходит, тот и выбирайте.

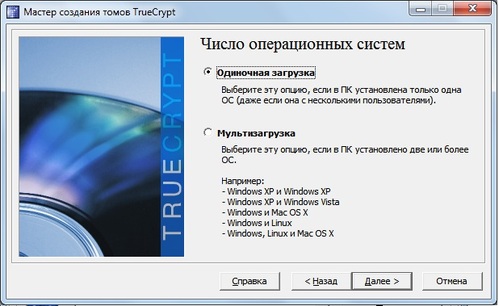

Если у Вас на компьютере только одна операционная система, то выбирайте первый пункт. Если у Вас их несколько, то выбирайте второй пункт.

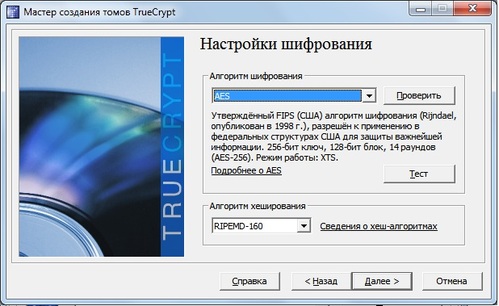

На данном этапе можно выбрать алгоритм шифрования. Можно оставить как есть, это вполне надежная комбинация. Поэтому можно сразу нажать далее.

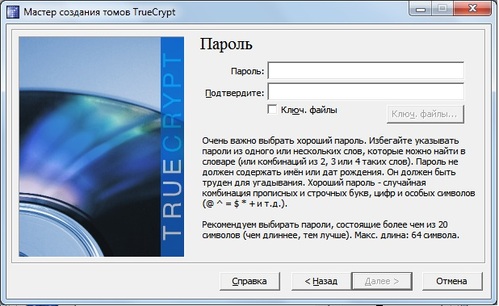

Теперь нужно придумать сложный пароль, удовлетворяющий требованиям программы, иначе надежный уровень защиты не гарантируется

Лучше всего найти в интернете сайты с онлайн генераторами паролей, и сгенерировать согласно требованиям, в частности крайне важно количество символом

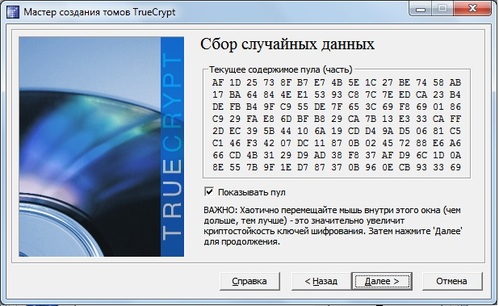

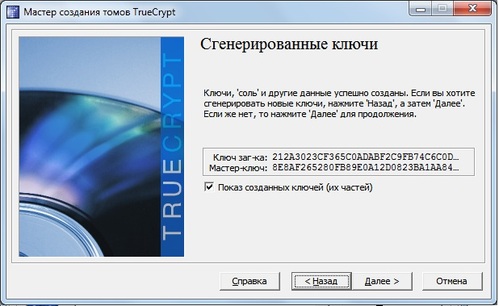

Далее следует подвигать мышью в квадрате, чем дольше, тем лучше. Затем нажимаем далее.

Можно нажимать Далее.

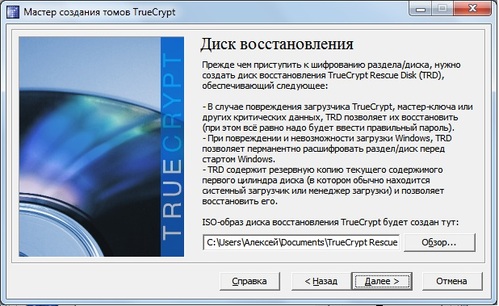

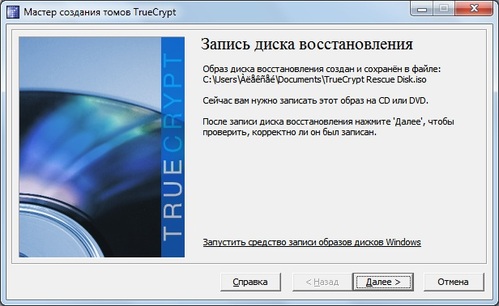

Далее создается образ диска восстановления TrueCrypt. Необходимо указать где он будет храниться. Создать и далее записать его на диск Вам все равно придется, так как иначе не перейдете непосредственно к процессу шифрования данных.

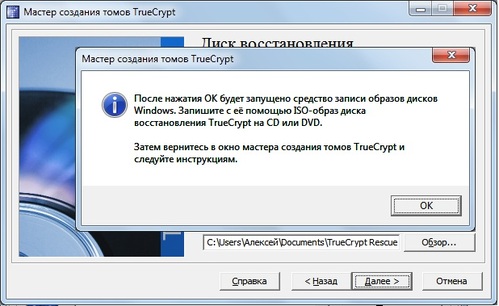

После прочтения предупреждения нажимаем ок.

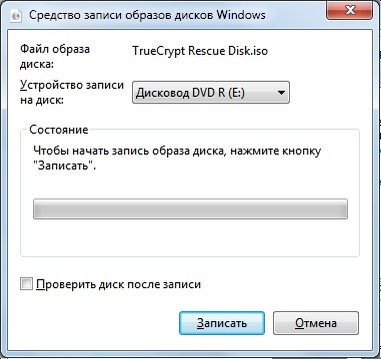

Далее как и было ранее сказано откроется средство записи образов дисков. Обязательно запишите данный образ на диск — в случаи ошибки в загрузочной записи, он спасет ситуацию. Соответственно для записи достаточно вставить в привод CD диск и нажать записать.

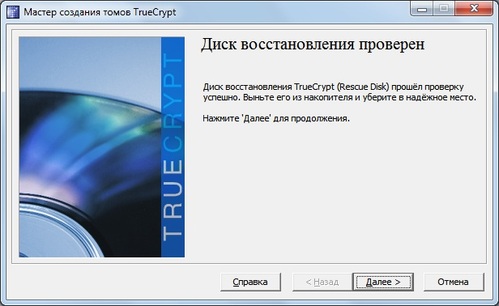

Если Вы уже записали диск, то вставьте его в привод и нажмите далее. Диск будет проверен на наличие ошибок.

В случаи, если диск был записан без ошибок, то Вы увидите следующее окно. Нажимаем далее. Если диск был записан с ошибками, нужно записать его вновь, и вновь пройти проверку диска, так как без этого Вы не сможете перейти к следующему этапу.

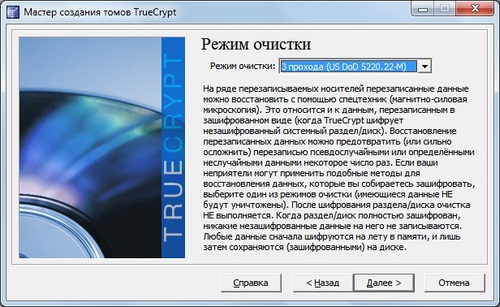

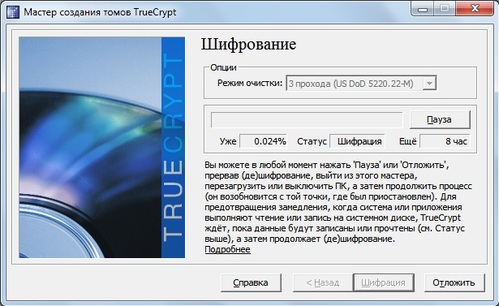

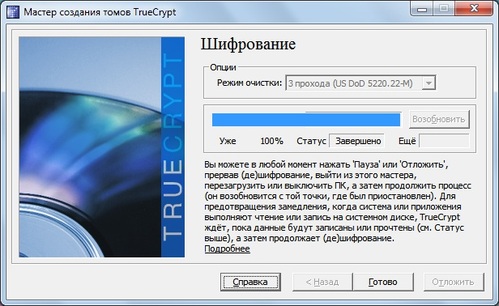

Далее нам нужно выбрать режим очистки. Если у Вас имеется информация, которая может составить хоть какую то ценность, то выбираем как минимум 3 прохода, но следует учесть, что процесс шифрования будет длится в несколько раз дольше. Если у Вас нет ценной информации, и Вы просто хотите поэкспериментировать с программой, то выбираем режим без очистки. После того как Вы сделали выбор нажимаем далее.

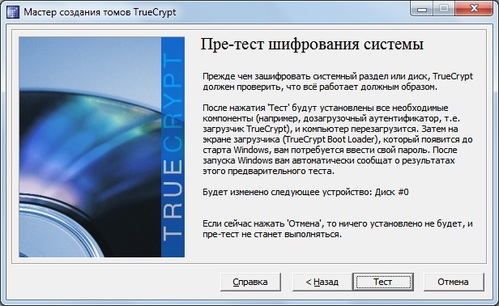

Далее программа предлагает проверить, что загрузчик работает корректно. Главное не забыть пароль, так как его сейчас понадобиться ввести. Нажимаем тест.

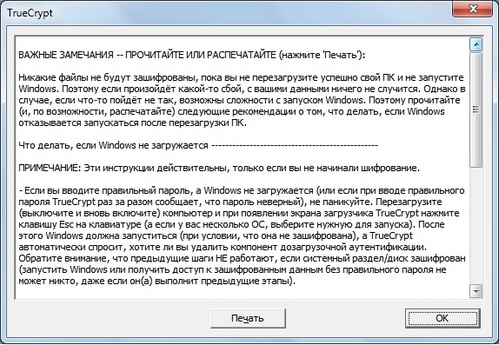

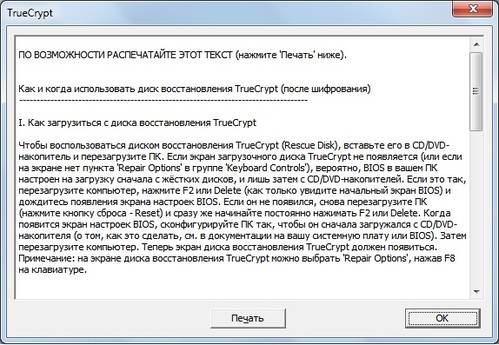

Далее нам предлагают напечатать текстовую справку по теме проблем которые могут возникнуть при тестировании

Важно помнить пароль, и в случаи чего воспользоваться диском восстановления TrueCrypt. Нажимаем Ок

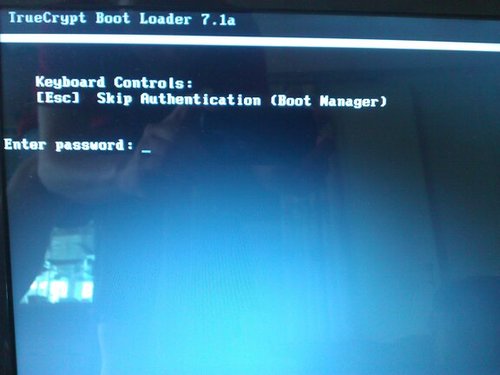

Загрузчик будет выглядеть как изображено на следующем рисунке. После ввода пароля начнется загрузка Windows.

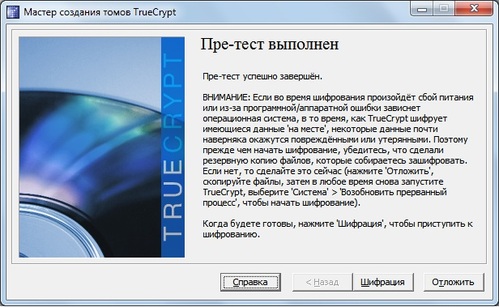

Тест пройден успешно, можно приступать непосредственно шифрования. Нажимаем кнопку Шифрация.

Далее нам опять предлагают распечатать справку. Главное не отключать компьютер и не прерывать работу программы. Если Вы шифруете ноутбук рекомендуется подключить его к розетке, а так же отключить переход в режим сна при простое. Отключить переход в режим сна можно перейдя в панель управления, далее электропитание, далее перейти во вкладку Настройка перехода в спящий режим. Нам нужно поставить никогда не переводить компьютер в спящий режим когда он питается от сети.

Нажимаем ок.

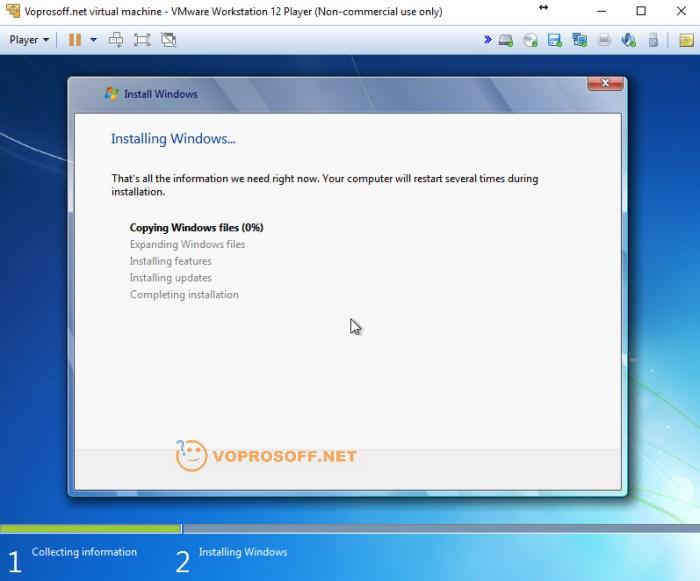

Наконец мы дошли до процесса шифрования. Будьте готовы долго ждать завершения данного процесса. Дождитесь завершения операции.

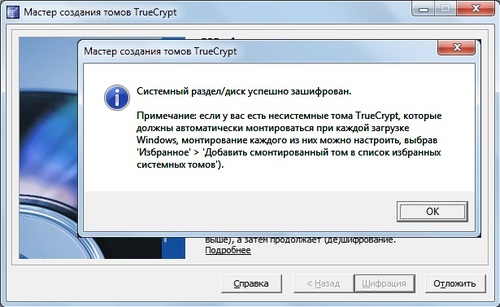

По завершению процесса шифрования появится следующее сообщение. Нажимаем ок.

Нажимаем готово.

Создание тома

Чтобы создать зашифрованный том в интерактивном режиме, используйте команду:

К примеру, чтобы создать новый том по имени mysecrets в домашнем каталоге, запустите:

Обратите внимание: созданный том mysecrets будет несуществующим файлом. Используйте любое расширение или пропустите его

TrueCrypt не будет создавать подпуть (subpath), потому нужно самостоятельно убедиться, что подпуть существует (в данном случае это /home/), а файл mysecrets – нет.

Программа спросит, какой том нужно создать: обычный или скрытый (Normal или Hidden соответственно). Попробуйте дл начала создать обычный том.

Скрытый том – это, по сути, два тома TrueCrypt, один из которых помещён внутри другого. Они необходимы для защиты данных в случае раскрытия или взлома пароля. Злоумышленник подумает, что получил доступ к необходимой информации, но на самом деле он откроет только внешний том.

Нажмите 1, чтобы создать обычный том, и задайте размер, например:

Это создаст том в 100 мегабайт. Задайте необходимый размер тома самостоятельно. Объем тома можно воспринимать как отдельное устройство хранения (например, как флэш-накопитель): установленный на данном этапе объем будет максимальным объёмом данных, который можно поместить в том. Чем он больше, тем больше времени потребуется для его создания, поскольку шифрование данных занимает немало времени (в целом, это зависит от системы). К примеру, для хранения нескольких текстовых файлов (можно сохранить все свои пароли в виде текстового файла в томе TrueCrypt) несколько мегабайт будет более чем достаточно.

Выберите метод шифрования. Нажмите 1, чтобы зашифровать том при помощи AES, а затем снова 1, чтобы выбрать RIPEMD-160 в качестве алгоритма шифрования. В целом, все методы и алгоритмы шифрования, предоставленные TrueCrypt, достаточно надёжны. Для повёрнутых на безопасности пользователей есть опция Serpent-Twofish-AES, которая шифрует том при помощи AES, шифрует вывод с другим ключом при помощи Twofish, а затем шифрует и этот вывод при помощи Serpent. То есть, если какой-либо из методов шифрования будет взломан, том всё равно будет зашифрован (только если не взломать все три метода).

Примечание: О каждом из этих методов можно прочесть в Википедии.

Затем можно выбрать файловую систему; выберите наиболее совместимую FAT (2), если вы будете иметь дело с томами из других систем. Затем нужно выбрать пароль. Помните: в большинстве случаев подбор пароля (brute-forcing) является для злоумышленника единственным возможным способом получить доступ к файлам, так что для безопасности выбирайте длинный пароль (рекомендуется использовать более 20 символов).

В данном руководстве используется простой тестовый пароль 1234; ни в коем случае не повторяйте этого в реальных условиях.

Введите пароль (1234), нажмите Enter и подтвердите пароль. Теперь будет запрошен путь к ключевому файлу (keyfile). В данном руководстве ключевой файл не используется, что значит, что в будущем к такому тому можно будет получить доступ при помощи одного пароля. Ключевые файлы намного безопаснее паролей; пользователь может выбрать изображение, текстовый файл или любой другой файл, который нужно указывать при доступе к тому. Однако, есть у этого метода и недостатки: если ключевой файл будет поврежден или утерян, вы потеряете доступ к тому.

Примечание: Более подробную информацию о ключевых файлах можно найти здесь.

Теперь нажмите на клавиатуре не менее 320 случайных символов: TrueCrypt использует их для создании энтропии. Постарайтесь использовать как можно больше разных символов.

Примечание: Подробнее об энтропии и генерации случайных чисел читайте здесь.

Нажмите Enter, чтобы создать том.

Монтирование тома TrueCrypt

Чтобы смонтировать том, используйте команду:

Нажмите Enter, чтобы выбрать стандартный каталог дл монтирования (в Ubuntu это /media/truecrypt1/), введите свой пароль и снова дважды нажмите Enter, чтобы принять настройки по умолчанию: без ключевого файла, не скрытый том.

Теперь зашифрованный том смонтирован. Он работает как флэшка: пока он смонтирован, на него и с него можно копировать файлы, но после размонтирования эти файлы будут недоступны. Чтобы переместить файлы в том, используйте команду:

Демонтаж тома

Чтобы демонтировать том, используйте:

Эта команда размонтирует все смонтированные тома. На данном этапе может возникнуть ошибка:

Она говорит о том, что устройство занято (busy), и скорее всего причина того – терминал. Если в местонахождении тома открыт терминал, смените каталог:

А затем повторно запустите команду:

Arch LinuxCentOSCLIDebianFUSELinuxTrueCryptUbuntu

Locate.

Что нас может еще выдать, так это locate.

Первый путь (не наш путь) либо удалить файл /etc/cron.daily/mlocate, либо в начале его поставить exit 0. А при необходимости запускать скрипт в ручную, при отмонтированном диске.

Второй путь (наш путь), это отредактировать файл /etc/updatedb.conf, добавив в него исключения (что может нас выдать), либо монтируя шифрованный раздел в стандартные исключения, либо использовать файловые системы с исключениями. Вот оригенальный файл /etc/updatedb.conf:

PRUNE_BIND_MOUNTS=»yes»

PRUNEPATHS=»/tmp /var/spool /media»

PRUNEFS=»NFS nfs nfs4 afs binfmt_misc proc smbfs autofs iso9660 ncpfs coda devpts ftpfs devfs mfs shfs sysfs cifs lustre_lite tmpfs usbfs udf rpc_pipefs»

отсюда видно, что например можно безбоязненно монтировать в /tmp, /var/spool и /media. Мы так же в безопастности если шифрованные партиции унас имеют одну из файловых систем параметра PRUNEFS.

Создание зашифрованных разделов/файлов

truecrypt --create-keyfile /home/user/test/file

, где file — название файла — ключа. Учтите, что директория /home/user/test должна существовать.

Создаём контейнер, в моём случае раздел:

sudo truecrypt -k /home/user/test/file -c /dev/sda9

Вместо раздела /dev/sda9 вполне можно указать и файл, например /home/user/test/cryptofile, но в этом случае нужно будет указать его размер, это делается параметром до параметра . В указанном примере создастся файл cryptofile размером 5 ГигаБайт.

Иногда ( всегда?) truecrypt принимает размер только в байтах, для 5 Гбайт можно или высчитать значение заранее и указать , или добавить немножко терминальной магии вот так: .

Вам предложат выбрать тип контейнера (нормальный / скрытый) — выберете, также — файловую систему (FAT, ext2/3/4 или без ФС), мы выберем «без ФС», можно создать её и позже. Также вам предложат выбрать алгоритм шифрования (например, AES), а так же hash-алгоритм (например, SHA-1) для шифрования потоков данных.

Truecrypt может создавать в одной контейнере два: внешний (он же нормальный), котрый позволяет создать ФС на весь объем контейнера. А внутри внешнего (на месте неиспользуемого файловой системой пространства) можно создать скрытый. Монтируются и скрытый, и внешний одинаково, а какой контейнер откроется зависит от того, какой пароль/файл — ключ вы введете/укажите — пароль/файл — ключ от внешнего или пароль/файл — ключ от внутреннего.

Если во внешний контейнер записать информации больше чем остается места в нем с учетом скрытого, то без единой ошибки скрытый контейнер будет перезаписан (и его уже не удастся открыть).

Truecrypt используется для шифрования данных налету, то есть вы можете, подмонтировав контейнер, работать с находящимися в нём файлами как обычно (открывать/редактировать/закрывать/создавать/удалять), что очень удобно, просто это, естественно, будет медленнее, чем обычно.

Шифрованный раздел/файл создали. Теперь, если нужно его внутреннюю файловую систему (далее ФС) отформатировать под нужную, делаем следующее. Цепляем его Truecrypt’ом:

truecrypt -k /home/user/test/file /dev/sda9

По умолчанию будет задействован созданный Truecrypt’ом девайс /dev/mapper/truecrypt0, можно поменять девайс на другой (читайте man truecrypt).

По обращению к этому девайсу, можно менять например ФС в шифрованном контейнере. В нашем примере это нужно сделать. Делаем:

sudo mkfs.ext3 -v /dev/mapper/truecrypt0

Этим самым мы сделали ФС ext3 внутри нашего шифрованного контейнера.

Далее, т.к. наш контейнер уже «прикреплён» к девайсу /dev/mapper/truecrypt0, то осталось его просто примонтировать к какой-нибудь директории. Эта директория для монтирования должна уже существовать в системе. Монтируем:

sudo mount /dev/mapper/truecrypt0 /mnt/crypto

, где /mnt/crypto — директория, к которой примонтировали нифрованный контейнер.

Далее, чтобы что-то зашифровать, нужно теперь просто кинуть информацию в папку /mnt/crypto. А чтобы скрыть шифрованную информацию от чужих глаз, выполняем команду размонтирования, но с помощью Truecrypt’а:

truecrypt -d

Вот и всё, теперь без знания файла-ключа и пароля никто не сможет прочесть спрятанную информацию.

Установка TrueCrypt

TrueCrypt представляет собой одну из мощнейших программ для шифрования данных. При этом, пользователи могут самостоятельно выбрать, что нужно скрыть от посторонних глаз — отдельные папки или носитель полностью. Программа позволяет выбрать несколько алгоритмов шифрования, что значительно снизит шансы получения доступа к данным пользователя. При этом, шифрование TrueCrypt можно использовать как для хранения личной информации, располагающейся на компьютере пользователя, так и конфиденциальных документов отдельной организации. Стоит отметить, что зашифрованные скрытые файлы не подвергаются атакам вирусов-вымогателей, так как те попросту не смогут их найти, а значит, вы не потеряете важные данные даже в случае заражения ПК.

TrueCrypt доступна для скачивания с официального сайта, а пользователи найдут здесь версии как для Windows и MacOS, так и для ОС Linux. Если вы пользуетесь последней операционной системой, тогда установку можно произвести прямо через терминал.

Для этого:

- откройте терминал и добавьте официальный репозиторий, где хранятся файлы программы, используя команду sudo add-apt-repository ppa:stefansundin/truecrypt;

- далее, обновите информацию о файлах в репозиториях, командой sudo apt-get update;

- по окончании индексации выполните установку программы sudo apt-get install truecrypt.

Truecrypt инструкция на русском

Как можно понять из начала статьи, представленная утилита это не что иное, как программа шифрования диска и последующей работы с ним. Принцип работы заключается в автоматической шифровке и дешифровки в момент считывания:

Никто из посторонних не сможет завладеть информацией, если не ввести ключевые данные: пароль, слово – ключ, который откроет дверь в таинственный мир. Если пользователь решил зашифровать папку, диск, съемный носитель или раздел, то шифрованию подлежит абсолютно всю, до последней буквы. При этом удобно, что не требуется предварительная настройка truecrypt для последующей работы.

Создание скрытого TrueCrypt тома.

Создадим скрытый том внутри созданного нами только что. Но для начала разберемся, как в основном размещается срытый раздел.

И так видим, что с начало нам требуется создать стандартный TrueCrypt том, заполнить фиктивными «скрытыми» данными, затем в нем создаем скрытый TrueCrypt том. На рисунке видно структуру:

- зеленая полоска — это заголовок (header) стандартного TrueCrypt тома

- фиолетовая область — это область занятая данными стандартного TrueCrypt тома

- серая область — незаполненная данными область тома

- голубая полоска — это заголовок (header) стандартного скрытого TrueCrypt тома

- синяя область — это область занятая данными скрытого TrueCrypt тома

$ truecrypt -k ./testkeyfile1 -c ./cryptofile Volume type: 1) Normal 2) Hidden Select : 2 IMPORTANT: Inexperienced users should use the graphical user interface to create a hidden volume. When using the text interface, the procedure described in the command line help must be followed to create a hidden volume. Enter hidden volume size (sizeK/size/sizeG): 40M Encryption algorithm: 1) AES 2) Serpent 3) Twofish 4) AES-Twofish 5) AES-Twofish-Serpent 6) Serpent-AES 7) Serpent-Twofish-AES 8) Twofish-Serpent Select : Hash algorithm: 1) RIPEMD-160 2) SHA-512 3) Whirlpool Select : Filesystem: 1) FAT 2) None Select : 2 Enter password: WARNING: Short passwords are easy to crack using brute force techniques! We recommend choosing a password consisting of more than 20 characters. Are you sure you want to use a short password? (y=Yes/n=No) : y Re-enter password: Please type at least 320 randomly chosen characters and then press Enter: Опять вводим 320 случайных символов :) г209834872-834508ущшкр-9й8гк-0823г0-8г^_89г-08оащцшу0а89г2=09г09u039u09ij [piuj0-982u0rih[0i)*(_)*Y_#$(*HORHO(IUH)*HOFUIHE()*y-0823085708roiashdf[o i2-9038urt0893uirhaweoh-98c2-5897-345873048957-n089475-n894375-083475-v5 7-438dn75-403875c-n4039875-n38475-0n3489750c83475-08934c5n-089347-58c73- 49857nc-398475-9384c75n-394875-nc394875-n34987c5n-348 Done: 100,000% Speed: 28 MB/s Left: 0 s The hidden TrueCrypt volume has been successfully created and is ready for use. If all the instructions have been followed and if precautions mentioned in the section "Security Precautions Pertaining to Hidden Volumes" in the TrueCrypt User's Guide are followed, it will be impossible to prove that the hidden volume exists, even when the outer volume is mounted. WARNING: IF YOU DO NOT PROTECT THE HIDDEN VOLUME (FOR INFORMATION ON HOW TO DO SO, REFER TO THE SECTION "PROTECTION OF HIDDEN VOLUMES AGAINST DAMAGE" IN THE TRUECRYPT USER'S GUIDE), DO NOT WRITE TO THE OUTER VOLUME. OTHERWISE, YOU MAY OVERWRITE AND DAMAGE THE HIDDEN VOLUME!

Как видим все аналогично. Теперь отформатируем вновь созданный скрытый раздел.

Для начала подцепим срытый раздел. Надо учесть, что сначала TrueCrypt пытается дешифровать введённым паролем заголовок стандартного тома, а если это не получается, то дешифрует заголовок скрытого тома. Поэтому пароли (и ключевые файлы) должны разлечатся. Такой метод сделан для того, что по словам создателей невозможно опроеделить есть ли скрытый том или нет.

# truecrypt --filesystem=none -k ./testkeyfile ./cryptofile Enter password for /home/rom/testing/cryptofile: Protect hidden volume? (y=Yes/n=No) :

# ls /dev/mapper/ control truecrypt1

Отформатируем раздел

# mkfs.ext3 -v /dev/mapper/truecrypt1

Теперь можно примонтировать как обычный диск, либо отключить через truecrypt -d а потом опять примонтировать через truecrypt.

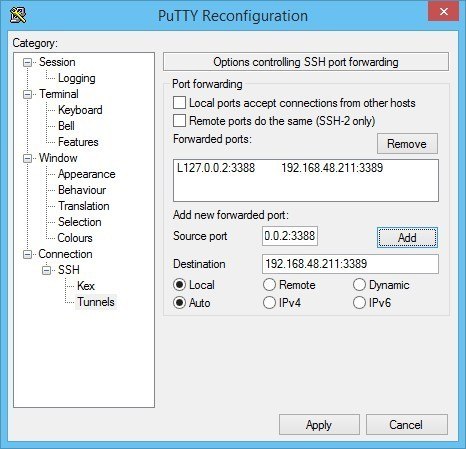

Mount volumes via fstab

First of all, we need to write a script which will handle the way mounting via fstab is done. Place the following in :

#!/bin/sh

DEV="$1"

MNTPT="$2"

OPTIONS=""

TCOPTIONS=""

shift 3

IFS=','

for arg in $*; do

case "$arg" in

system) TCOPTIONS=(${TCOPTIONS} --m=system);;

fs*) TCOPTIONS=(${TCOPTIONS} --filesystem=${arg#*=});;

keyfiles*) TCOPTIONS=(${TCOPTIONS} --keyfiles=${arg#*=});;

password*) TCOPTIONS=(${TCOPTIONS} --password=${arg#*=}) && echo "password triggered" ;;

protect-hidden*) TCOPTIONS=(${TCOPTIONS} --protect-hidden=${arg#*=});;

*) OPTIONS="${OPTIONS}${arg},";;

esac

done

/bin/truecrypt --text --non-interactive ${DEV} ${MNTPT} ${TCOPTIONS} --fs-options="${OPTIONS%,*}"

Also do not forget to make the file executable:

# chmod +x /usr/bin/mount.truecrypt

Finally, add the device to fstab somewhat like this:

/dev/sdb3 /mnt truecrypt fs=vfat,defaults 0 0

Tip: This script is also provided by the AUR package.