Терминальный сервер для админа; ни единого ssh-разрыва

Содержание:

- Настройка выбора алгоритмов защитного преобразования.

- Монтирование удалённой файловой системы по ssh

- Использование алгоритмов защитного преобразования данных ГОСТ

- Настройка сервера[править]

- Какие настройки SSH по умолчанию стоит заменить

- Выход из зависшей SSH-сессии

- Package contents: putty.exe, puttygen.exe, psftp.exe, pscp.exe, pagent.exe

- SSH Academy

- Alternatives to PuTTY

Настройка выбора алгоритмов защитного преобразования.

Проверить список поддерживаемых алгоритмов защитного преобразования (параметр cipher) и выработки имитовставки (параметр mac) можно командами:

ssh -Q cipherssh -Q mac

В поставляемый в составе дистрибутивов ОС ОН Орёл 2.12 и ОС СН Смоленск 1.6 пакет ssh встроены следующие алгоритмы выработки имитовставки:

При этом в список алгоритмов защитного преобразования (параметр конфигурации Ciphers) и выработки имитовставок (параметр конфигурации MACs), допустимых к использованию, по умолчанию включены следующие алгоритмы (перечислены в порядке убывания приоритетов применения):

Выше приведены строчки из конфигурационного файла клиента /etc/ssh/ssh_config, аналогичные строчки имеются в конфигурационном файле сервера /etc/ssh/sshd_config.Если возникает необходимость изменить набор допустимых алгоритмов, или изменить их приоритеты, следует раскомментировать эту строчку, и указать нужные алгоритмы в нужном порядка приоритета.

Например, для приоритетного выбора более простых, а значит, более быстрых алгоритмов можно использовать в файле /etc/ssh/ssh_config следующую конфигурацию:

Монтирование удалённой файловой системы по ssh

SSHFS (Secure Shell FileSystem) — программа, позволяющая монтировать удаленную файловую систему и взаимодействовать с удаленными файловыми ресурсами как с обычными файлами.

Для монтирования SSHFS использует SSH File Transfer Protocol (SFTP) — безопасный протокол передачи данных, обеспечивающий полный доступ к файловым ресурсам через протокол Secure Shell.

От сервера, предоставляющего удалённый ресурс для монтирования, требуется только работающий сервис SSH.

При стандартной установке ОС СН Орёл 2.12 и ОС ОН Смоленск 1.6 пакет sshfs устанавливается автоматически, при необходимости может быть установлен с помощью графического менеджера пакетов или из командной строки:

apt install sshfs

Команда монтирования:

sshfs -o allow_other,IdentityFile=~local_user/.ssh/id_rsa remote_user@server:/home/remote_user /mnt

- -o — ключ, указывающий, что далее следуют параметры подключения/монтирования;

- allow_other — разрешить доступ к примонтированному ресурсу непривилегированным пользователям (необязательный параметр);

- IdentityFile=~local_user/.ssh/id_rsa — файл с ключом доступа (необязательный параметр, если его нет — будет запрошен пароль);

- remote_user@server:/home/remote_user — указание на ресурс, который будем монтировать;(в данном случае на сервере server от имени пользователя remote_user монтируем домашний каталог этого пользователя /home/remote_user)

- /mnt — локальная точка монтирования

Автоматическое монтирование может быть задано в файле /etc/fstab:

Для выполнения автоматического монтирования без запроса пароля должна быть настроена авторизация по ключам (см. выше).

Демонтировать ресурс можно обычной командой umount с указанием точки монтирования:

umount /mnt

fusermount -u /mnt

Использование алгоритмов защитного преобразования данных ГОСТ

Сервер и клиент ssh, входящие в состав дистрибутивов ОС ОН Орёл 2.12 и ОС СН Смоленск 1.6, имеют встроенную поддержку работы с алгоритмами защитного преобразования ГОСТ,причем, если такие алгоритмы поддерживаются и клиентом и сервером, то они используются по умолчанию.Некоторые подробности про эти алгоритмы прочитать в описании библиотеки libgost-astra.

Настройка сервера[править]

Инструкция по установке и настройке сервера ssh для администратораправить

# chkconfig sshd on

В файле /etc/openssh/sshd_config укажите строку AllowUsers с перечислением пользователей, имеющих право подключаться к системе (также существует опция AllowGroups); например:

AllowUsers guest test best

А также для исключения возможности подбора паролей локальных пользователей рекомендуется выключить аутентификацию по паролю (обратите внимание: создать, разложить и проверить их следует заранее):

# control sshd-password-auth disabled

Для вступления настроек в силу:

# service sshd reload

Какие настройки SSH по умолчанию стоит заменить

К сожалению, интернет-среда буквально пропитана мифами и легендами. После появления очередной “утки” все программисты реагируют, а со временем люди уже забывают, что это всего лишь миф и продолжают делать все по предписанным правилами, которые, возможно, и не правила вовсе. И как же разобраться в этой пучине надуманных законов и ложных советов? Лучший помощник в этом вопросе – это практика и мудрость опытных программистов.

К примеру, вам стоит сразу же отредактировать данные по root-пользователю. Никак нельзя его подпускать к серверу SSH – это чревато необратимыми последствиями. Мало того, что хакер может проникнуть к вам на компьютер через аккаунт суперадминистратора, так и вы сами способны нанести вред серверу SSH, ведь у root неограниченные права. Никак нельзя допускать кому-либо выполнять команды sudo удаленно, а по умолчанию суперадмину дозволено входить на сервер SSH. Так что начните с того, что запретите ему доступ.

Другая ненадуманная настройка, которая стоит по умолчанию, и ее нужно отредактировать, – это способ аутентификации. Никак нельзя оставлять старый метод авторизации путем стандартного ввода пароля. Вы для того и используете протокол SSH, чтобы обезопасить себя от прецедентов взлома паролей. В SSH есть и более умные способы аутентификации. Возьмите тот же открытый ключ – такую систему авторизации практически невозможно взломать, так как вы ничего при входе на сервер вводить не будете – аутентификация пройдет посредством сверки публичного ключа на компьютере. Единственный способ взломать такую защиту – это напрямую вломиться в квартиру пользователя, и завладеть его компьютером с публичным ключом.

Также к немифическим настройкам по умолчанию, которые нужно изменить, относятся параметры сеанса авторизации. Порой хакеры обваливают ботов-взломщиков на сервера, которые пытаются взломать парольную аутентификацию. Они пытаются подобрать пароль для входа классическим рандомным способом выборки. И у них получится, если дать им достаточно время и попыток. Но вам под силу остановить намерения злоумышленников – вы можете изменить количество попыток авторизоваться, длительность сеанса и даже общее число одновременных авторизаций, чтобы боты не пытались взломать сервер сразу через множество клиентов. В этом вопросе все кажется логичным – нет смысла не менять такие конфигурации по умолчанию, так как бездействие может привести к печальным последствиям.

Но стоит ли менять порты? Точнее стоит ли менять стандартный порт, который прописан в SSH по умолчанию? Как известно, это значение равно – Port 22. И по поводу этой строки у многих программистов возникает масса вопросов. Одни уверенно твердят, что нельзя поддавать себя такой опасности и лучше просто заменить порт. Другие говорят, что и Port 22 – это нормально и ничего страшного произойти не может, если игнорировать стандартный порт в настройках.

Как утверждают бывалые пользователи SSH, нет большой разницы, установлен ли у вас Port 22 в файле конфигураций или любой другой порт. Куда важнее то, как вы защищаете ваш сервер SSH. Если это слабая парольная защита, то вполне вероятно, что наступит момент, когда пароль, пусть и зашифрованный, будет перехвачен взломщиками и они свободно проникнут к вам на сервер. И нестандартный порт в таком случае не сыграет защитной роли – он будет не в силах закрыть пробоины, которые вы сами и оставили.

Кроме того, ходят слухи, догадки и даже утверждения о том, что Port 22 вовсе не стоит заменять на другой порт. А все потому, что Port 22 считается универсальным и его уже используют большинство серверов. Если вы сисадмин, и хотите настроить сервер для массового использования, то применение другого значения вместо Port 22 может навредить процессу взаимодействия с клиентом. Ведь все привыкли, что в командах нужно писать именно Port 22. А в случае замены придется каким-то образом сообщать клиентам об этом, что весьма неудобно.

Еще одна неприятность, которая подстерегает тех, кто решился заменить port 22 на другое значение – это возможные сбои в работе. Все-таки, не зря разработчики протокола SSH выбрали именно Port 22 для стандартных настроек. Видимо, этот порт лучше других подходит для обеспечения взаимодействия сервера и клиента, и если заменить port 22 на другой, можно поплатиться потерей функциональности, вплоть до потери возможности работать с сервером. Но если вы все же не боитесь приведенных предостережений, то разберем следующие вопросы: как изменить port 22 и как создать forwarding (переадресацию) портов.

Выход из зависшей SSH-сессии

SSH-сессии часто зависают из-за разрывов сети, потери контроля выполняемой программой или одной из управляющих последовательностей терминала, которые блокируют ввод с клавиатуры.

Вот несколько способов, как выйти из зависшей сессии:

-

Автоматический выход при разрыве сети. В вашей SSH-конфигурации нужно добавить:

будет проверять соединение, отправляя echo-запросы на удаленный хост каждые секунд. Если более чем таких запросов останутся без ответа, то SSH закроет соединение.

-

Разорвать сессию. использует символ как управляющую последовательность по умолчанию. Команда закрывает текущее соединение и возвращает в терминал (вводить управляющие последовательности можно только в новой строке).

Команда выводит список команд, которые можно использовать в текущей сессии. Если у вас клавиатура с несколькими языками, вам возможно придется нажимать кнопку дважды, чтобы отправить этот символ.

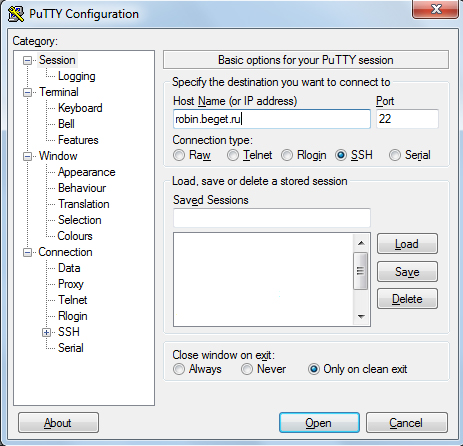

Package contents: putty.exe, puttygen.exe, psftp.exe, pscp.exe, pagent.exe

The installation package includes , , , , and .

is the main executable for the terminal client. It can also be used standalone, without the installation package, by simply copying the executable to a USB stick and running it on a new machine. This way, the user can carry the executable with them. However, this should not be assumed to provide great security — malware on the machine where it is used can still compromise the software (cf. CIA hacking tool bothanspy) and viruses may get installed on the USB stick whenever it is inserted in a new machine.

is can be used for generating SSH keys on Windows. See the separate puttygen page on how to create and set up SSH keys with it.

is an SFTP file transfer client. It only works on the command line, and does not support graphically dragging and dropping files between systems. See Tectia SSH if you’d like that functionality.

is a command line SCP client.

is an SSH agent for PuTTY. Keys are first created with and can then be loaded into for automating logins and for implementing single sign-on.

SSH Academy

IAM

IAM Zero Trust Framework

Gartner CARTA

Standing Privileges

Zero Standing Privileges (ZSP)

Ephemeral access

PrivX lean PAM

Identity management

Active Directory

Administrators

Domain administrators

Local administrators

Jump server

IAM Just in time

Just-in-time security tokens

Multi-Factor Authentication (MFA)

OpenID Connect (OIDC)

PAM (Privileged Access Management)

Legacy PAM

Password generator

Password strength

Password vaults

Privileged accounts

PASM

Privilege Elevation and Delegation Management

Privileged session management

Radius

Root accounts

Service accounts

System accounts

Sudo

Users

User IDs

Superuser

Vagrant

Cloud

Cloud applications

Cloud computing

Cloud computing characteristics

Cloud computing companies

Cloud computing definition

Cloud computing models

Cloud computing pros and cons

Cloud computing security

Cloud storage

Cloud technology

IaaS

PaaS

SaaS

SaaS companies

SaaS security

Secure Shell

Secure Shell

Secure Shell protocol

SSH software downloads

SSH certificate authentication

Ipsec

Network monitoring

Port 22

RCP

rlogin

RSH

SCP

Session key

Automated connections

SSH command

SSH configuration

SSHFS SSH File System

SSH for Windows

SSH servers

Tectia SSH Server

SSH server configuration

SSO using SSH agent

Telnet

WinSCP

SSH keys

CAC and PIV smartcards

OpenSSH key authorization

Passphrases

Passphrase generator

Copy ID

Host key

Authorized key

Authorized key file

SSH key basics

SSH key identities

SSH key management

Universal SSH Key Manager

SSH key proliferation

SSH keygen

SSH keys for SSO

Public key authentication

SSH compliance

SSH key compliance

Basel III

COBIT

Cybersecurity framework

Fips 140

Fips 199

Fips 200

GDPR

HIPAA

ISACA

ISACA SSH guide

ISO 27001

NERC-CIP

NIS directive

NIST 7966

NIST 7966 download

NIST 800-53

PCI-DSS

Sans Top 20

Sarbanes Oxley

sshd OpenSSH server process

PuTTY

PuTTY download

PuTTY manuals

PuTTY for Windows

PuTTY for Mac

PuTTY for Windows

PuTTY for Windows installation

PuTTY public keys

PuTTYgen for Linux

PuTTYgen for Windows

SSH tunneling example

Alternatives to PuTTY

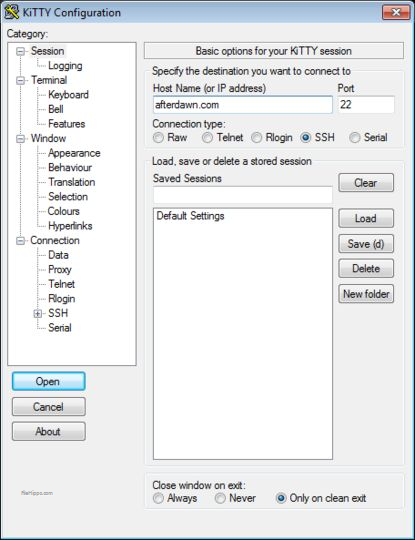

PuTTY is great and is one the most common free Windows SSH clients. That said, PuTTY looks pretty pedestrian and one of the biggest missing features is the inability to open sessions in tabs. Some of the PuTTY alternatives listed below not only allow tabs but also combine other protocols such as FTP, SFTP, and more into one single tool, which can be handy for a home server user or server administrator. So let us have a brief look at some best Windows SSH client options.

MobaXterm is a single Windows application that provides a ton of functions for programmers, webmasters, IT administrators, and anybody is looking to manage system remotely.

MobaXterm Home — The Best Windows SSH Client

Some of its features include:

- Support for several protocols (SSH, X11, RDP, VNC, FTP, MOSH, …)

- Brings Unix commands to Windows (bash, ls, cat, sed, grep, awk, rsync, …)

- Embedded X Server and X11-Forwarding

- Tabbed terminal for SSH

- GUI File / Text editor

- Portable and light

It can be extended further with plugins. The thing I like about MobaXterm is that no intrusive ads / prompts to upgrade are displayed even on the free Home edition. The paid Professional version brings more features.

6. SmarTTY (free)

SmarTTY is also one of the best SSH clients for Windows. It is my second favorite after MobaXterm and a solid PuTTY replacement. And best of all, it is free to use.

SmarTTY — Free Windows SSH Client

SmarTTY combines several awesome features into one application:

- One SSH session — multiple tabs

- Transfer files and whole directories

- Edit files in-place

- Built-in hex terminal for COM ports

- Out-of-the-box public-key auth

- Run graphical applications seamlessly with built-in Xming

SmartTTY is regularly updated and stands out among programs like PuTTY.

Dameware SSH client is a free Windows SSH terminal emulator that allows multiple telnet and SSH connects from one easy-to-use console.

Dameware SSH Client for Windows

Dameware SSH client’s features include:

- Manage multiple sessions from one console with a tabbed interface

- Save favorite sessions within the Windows file system

- Access multiple sets of saved credentials for easy log-in to different devices

- Connect to computers and devices using telnet, SSH1, and SSH2 protocols

Dameware SSH client does not stand out from some of the other best SSH clients but it is comparable to them. On the free version it does show an ad prompting you to upgrade to their paid service. If you like the interface then definitely do give it a try.

8. mRemoteNG (free; open-source)

mRemoteNG, a fork of mRemote, is an open source, tabbed remote connections manager that combines multiple protocols into one application. Like some of the other best Windows SSH clients listed above, it also allows tabbed interface.

mRemoteNG SSH Shell for Windows

mRemoteNG supports the following protocols:

- RDP (Remote Desktop/Terminal Server)

- VNC (Virtual Network Computing)

- ICA (Citrix Independent Computing Architecture)

- SSH (Secure Shell)

- Telnet (TELecommunication NETwork)

- HTTP/HTTPS (Hypertext Transfer Protocol)

- rlogin

- Raw Socket Connections

It is completely free to use and worth a try, especially if you prefer open-source applications.

9. Terminals (free; open-source)

Terminals is a secure, multi tab terminal services/remote desktop client. It is offers several features and competes with some of the paid or closed source SSH Windows clients listed above.

Terminals SSH Client

- Multi tab interface

- Open terminal in full screen, switch between full screen mode

- Favorites

- Networking tools: Ping, Tracert, DNS tools, Wake on lan, Port scanner, Shares, etc.

- Connections history

- Screenshot capture

- Open custom application from Terminals window

- Multi-protocol: Windows remote desktop (RDP), VNC, VMRC, SSH, Telnet, and more

Terminals definitely has a lot of tools and features compared to some of the other SSH client software listed above. The full list of features and screenshots are available on Terminal’s website.

10. FireSSH Addon

If for whatever reason you prefer not to use a separate software for SSH remote administration, then FireSSH addon for Firefox and Chrome can be a great alternative. A great example is when you are on a system that you do not have administrative privileges. While portable SSH clients could work on such Windows PCs, FireSSH extension is platform independent.

FireSSH for Firefox and Chrome

FireSSH is an extension written in Javascript and allows you to connect to remote SSH server through your browser. If your browser allows tabbed browsing then you can open SSH sessions in separate tabs.