Как настроить сторонний почтовый клиент для работы с gmail

Содержание:

Аутентификация

Если почтовый сервер требует аутентификацию, необходимо сначала авторизоваться в системе.

Для этого вместо или после приветствия вводим:

ehlo

* EHLO — расширенное приветствие, которое позволит получить возможности почтового сервера.

В ответ мы получаем, примерно, следующее:

250-relay.dmosk.ru Hello

250-SIZE 10485760

250-PIPELINING

250-DSN

250-ENHANCEDSTATUSCODES

250-X-ANONYMOUSTLS

250-AUTH LOGIN PLAINT

250-X-EXPS GSSAPI NTLM

250-8BITMIME

250-BINARYMIME

250-CHUNKING

250-XEXCH50

250-XRDST

250 XSHADOW

* в списке мы можем увидеть разные методы аутентификации (перечислены после AUTH).

Base64

Данные авторизации передаются в закодированном виде с использованием стандарта Base64.

Чтобы закодировать свои логин и пароль, можно воспользоваться одним из перечисленных способов ниже.

1. Powershell:

::ToBase64String(::UTF8.GetBytes(«текст»))

2. Perl:

perl -MMIME::Base64 -e ‘print encode_base64(«текст»);’

3. Онлайн:

На веб-сайте base64.ru

LOGIN

При данном методе мы по очереди передаем закодированные логин и пароль.

После приветствия вводим:

AUTH LOGIN

В ответ получаем:

334 VXNlcm5hbWU6

После этого отправляем логин в base64, например dmosk:

ZG1vc2s=

Получим ответ:

334 UGFzc3dvcmQ6

И вводим пароль (password):

cGFzc3dvcmQ=

Если аутентификация прошла успешно, увидим:

235 2.0.0 Authentication successful

PLAIN

Данный метод аутентификации отличается от вышеописанного тем, что логин с паролем передаются одной строкой. Base64 для них получаем следующей командой, например, в Powershell:

::ToBase64String(::UTF8.GetBytes(«\0username\0password»))

* где username и password — логин и пароль для аутентификации; \0 — нулевой байт.

Авторизовываемся:

AUTH PLAIN

334

XDAwdXNlclxAZG9tYWluLnJ1XDAwcGFzc3dvcmQ=

How to set up your SMTP server

To stand up a PowerMTA server, contact support@port25.com for installation package, license and installation instructions. All PowerMTA configuration is done within the config file which is found in /etc/pmta/config on a Linux server and C:\pmta\config.dat on Windows Server.

For a basic configuration of your SMTP server, there are a few considerations and steps to take.

- What IP address and port number do you want your SMTP server to receive emails? Port 25 is the default port for email relaying. In PowerMTA you can change this default port number by editing the “smtp-listener” directive in the config file.

smtp-listener 0/0:25 # listens on port 25 of all local IPs. You can also specify a CIDR range of IP addresses

or

smtp-listener 10.0.1.22:25 # listens on port 25 and IP 10.0.1.22

- You must permit relaying of messages from your email client to your SMTP server. Your SMTP server should NEVER be an open relay. This means you must somehow selectively allow relaying. In PowerMTA there are a few ways to do this.You can authenticate with username and password. PowerMTA supports authentication with either LOGIN, PLAIN or the CRAM-MD5 mechanism for inbound connections. This is configured within the smtp-user and source stanza of the config file. For a user “foo” and password “barbaz”

<smtp-user foo> password barbaz authentication-method password #certificate (TLS) or system(linux user) are other options </smtp-user> #Then require authentication at the source stanza <source 0/0> require-auth true </source>You can also selectively allow relaying from a specific IP address or CIDR range. This would be the IP address of your email client.

<source 10.0.5.20> always-allow-relaying yes # allow feeding from 10.0.5.20 </source>

You can also set a recipient domain name/address (or pattern) for which PowerMTA will accept email.

# allow relaying of mail to some.domain relay-domain some.domain relay-address bounce@bounce.yourdomain.com relay-address /@foo(bar)?\.com$/ # regex pattern

- Another consideration is if you want to securely relay emails from your email client to your SMTP server (Inbound TLS)? If your answer is yes then you must enable STARTTLS for inbound connections and configure a TLS certificate. In PowerMTA TLS is supported from TLSv1 to TLSv1.3.

smtp-server-tls-certificate /etc/pmta/yourcert.pem #Enable TLS on inbound connections <source 0/0> allow-starttls true require-starttls-before-auth true #ensures authentication information is only sent over tls </source>

- Do you want your SMTP server to securely deliver emails to remote servers (Outbound TLS)? In PowerMTA you have the option to use TLS if the remote server supports it or to enforce TLS and drop the connection if TLS is not supported by the remote server.

<domain *> # (*) is a wildcard for all recipient domain use-starttls true #uses TLS if available require-starttls true #enforces TLS </domain>

- Set the IP address and hostname from which your SMTP server is to initiate outgoing SMTP connections. In PowerMTA this is set with the smtp-source-host directive.

smtp-source-host 192.168.0.10 mail10.yourserver.com #You can also specify CIDR range

- Finally, one very unique feature of PowerMTA is the ability to separate your mail stream by building a multi-homed host. The VirtualMTA technology in PowerMTA allows users to define and control the source IP address, hostname and message delivery parameters for each mail stream. This allows for creating separate and specific campaigns, customers or departments, while still running just one instance of PowerMTA.

<virtual-mta mta1> smtp-source-host 1.2.3.4 mta1.yourserver.com <domain *> use-starttls true require-starttls true retry-after 10m </domain> </virtual-mta> <virtual-mta mta2> smtp-source-host 2.3.4.5 mta2.yourserver.com <domain *> use-starttls false require-starttls false retry-after 45m </domain> </virtual-mta>

Безопасность SMTP и спам

Продукты Microsoft реализуют собственный протокол — SPA (Secure Password Authentication) с помощью расширения SMTP-AUTH.

Однако, непрактичность широкого распространения реализации и управления SMTP-AUTH означает, что проблема спама не может быть решена с его помощью.

Обширное изменение SMTP, так же как и полная его замена, считаются непрактичными из-за огромной инсталлированной базы SMTP. Internet Mail 2000 был одним из претендентов для такой замены.

Спам функционирует благодаря различным факторам, в том числе не соответствующие стандартам реализации MTA, уязвимости в защите операционных систем (усугубляемые постоянным широкополосным подключением), что позволяет спамерам удаленно контролировать компьютер конечного пользователя и посылать с него спам.

Существует несколько предложений для побочных протоколов, помогающих работе SMTP. Исследовательская группа Anti-Spam (The Anti-Spam Research Group — ASRG) — подразделение Исследовательской группы Интернет-технологий работает над почтовой аутентификацией и другими предложениями для предоставления простой аутентификации, которая будет гибкой, легковесной и масштабируемой. Недавняя деятельность Инженерного совета Интернета (IETF) включает в себя MARID (2004), приведший к двум утверждённым IETF-экспериментам в 2005, и DomainKeys Identified Mail в 2006.

SMTP Ports: A Historical Perspective

Sign Up For Free

What about port 465?

Interestingly, port 465 was never published as an official SMTP transmission or submission channel by the IETF. Instead, the Internet Assigned Numbers Authority (IANA), who maintains much of the core internet infrastructure, registered port 465 for SMTPS. The purpose was to establish a port for SMTP to operate using Secure Sockets Layer (SSL). SSL is commonly used for encrypting communications over the internet.

The port was assigned for about one year when it was revoked in support of securing SMTP communications using Transport Layer Security (TLS). The nail in the coffin was a new protocol command «STARTTLS,» introduced in RFC 2487. This command allows SMTP servers to communicate over existing ports by advertising whether the destination server supports TLS encryption. If so, the sending server can upgrade the connection using the «STARTTLS» SMTP command.

Mailgun supports TLS connections, which you can verify by connecting and issuing an «ehlo» from a command line interface. The resultant «250 STARTTLS» confirms the endpoint accepts TLS connection requests.

You can test using the same command sequence on any SMTP server. Try Gmail or Yahoo, «telnet gmail-smtp-in.l.google.com 25» or «telnet mta7.am0.yahoodns.net 25».

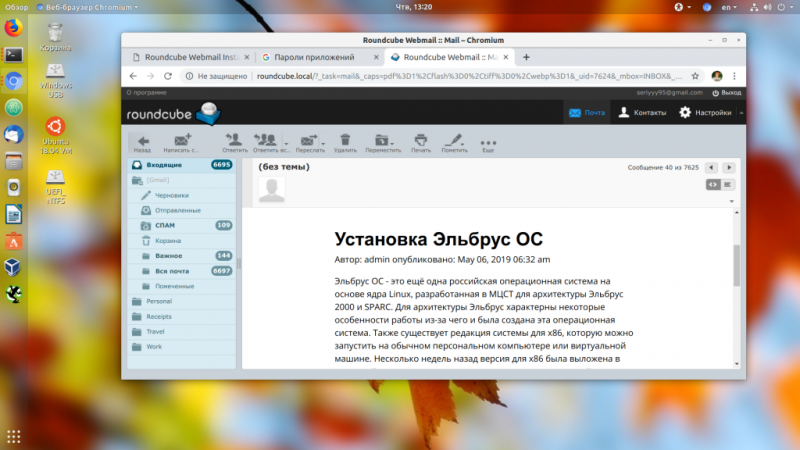

Joomla

В случае с Joomla для настройки почты по SMTP вам доступны внутренние инструменты в админ-панели CMS. Кликните на ссылку «Система» в меню сверху, далее — «Общие настройки»; после перейдите на вкладку «Сервер» и найдите блок «Настройка почты».

Убедитесь, что опция «Отправка почты» включена, после чего укажите необходимые данные:

- E-mail сайта — почтовый ящик, с которого будет происходить отправка.

- Отправитель письма — имя отправителя (будет видно адресату в поле «От»); можно указать, например, имя сайта.

- Способ отправки — SMTP

- SMTP-сервер — smtp.timeweb.ru

- Порт SMTP-сервера — 25 или 2525 (либо 465, и в этом случае также нужно выбрать «SSL» в пункте «Защита SMTP»).

- Авторизация на SMTP-сервере — Да

- Имя пользователя SMTP — почтовый ящик (совпадает с полем «E-mail сайта»).

- Пароль для SMTP — пароль от указанного ящика.

После сохранения настроек у вас есть возможность произвести тестовую отправку, чтобы проверить, что все работает корректно.

История

В 1960-х годах использовались различные виды электронной связи. Люди связывались друг с другом с помощью систем, разработанных для определённых мейнфреймов. Когда всё больше компьютеров становились связанными, особенно в сети Правительства США, ARPANET, были разработаны стандарты для того, чтобы пользователи на различных системах могли писать электронные сообщения друг другу. Эти стандарты, разработанные в 1970-х годах, стали основой для SMTP.

Корни SMTP можно проследить в двух описанных в 1971 г. реализациях — Mail Box Protocol и SNDMSG, который был «изобретён» Рэем Томлинсоном из BBN Technologies для TOPS-20/TENEX-компьютеров, посылающих сообщения по ARPANET (в то время к ней были подсоединены менее 50 хостов).

Sendmail был одним из первых (если не первым) агентом пересылки сообщений, в котором был реализован SMTP. В число других популярных серверных программ, поддерживающих SMTP, входят Postfix, qmail, Novell GroupWise, Exim, Novell NetMail, Microsoft Exchange Server, Sun Java System Messaging Server.

Данный вопрос, являясь следствием быстрого развития и популярности Всемирной паутины, означает, что SMTP должен был включать в себя особые правила и методы для ретрансляции сообщений и авторизации пользователей для предотвращения таких злоупотреблений, как ретрансляция нежелательной почты (спам).

Поскольку этот протокол сначала был с текстовым (ASCII) интерфейсом, то он плохо работал с бинарными файлами и символами многих не английских языков. Такие стандарты, как Multipurpose Internet Mail Extensions (MIME), были разработаны для кодирования двоичных файлов для передачи через SMTP. Разработанные после Sendmail агенты пересылки, как правило, также осуществляли опцию чистых 8 бит, так что альтернативная стратегия «просто посылай восемь» может быть использована для передачи произвольных текстовых данных (в любой восьми-битной ASCII-подобной кодировке символов) через SMTP. Однако все ещё оставалась проблема , вызванная разным отображением наборов символов у производителей, хотя сами почтовые адреса все ещё позволяли использовать исключительно ASCII. Сегодня агенты пересылки, работающие с чистыми 8 битами, как правило, поддерживают расширение 8BITMIME, позволяющее передавать бинарные файлы почти так же легко, как обычный текст. Недавно было создано расширение SMTPUTF8 для поддержки текста в кодировке UTF-8, благодаря чему стало возможным включать международное содержимое и адреса с использованием таких алфавитов, как кириллица или китайский.

Многие выдающиеся люди внесли свой вклад в спецификацию основного SMTP, среди них Джон Постел, Эрик Оллман, Дэйв Крокер, Нед Фрид, Рэндалл Джелленс, Джон Кленсин и Кейт Мур.