Sha-256

Содержание:

- Files

- Особенности протокола SHA-256

- Code source

- Generating SHA256 hash hex string from std::string

- Что такое контрольная сумма

- Practical Usage of the SHA512 algorithm

- Майнинг sha 256

- Сравнительная характеристика алгоритмов применительно к майнингу

- Применение SHA-256

- Usage

- Как начать майнить соло?

- Криптоанализ

- Оглавление:

- Java MessageDigest (Дайджест сообщения)

- Practical Usage of the SHA256 algorithm

- Answers to Questions

- Example

- Криптоанализ

- Что такое майнинг?

- Answers to Questions

- Итог

Files

-

dist/sha.js — The minified ECMAScript 3 (ES3) compatible Universal Module

Definition (UMD) version of the library with support for all hash

variants. Its accompanying source map can be found in dist/sha.js.map and its

TypeScript declarations in dist/sha.d.ts. -

dist/sha.mjs — The minified ECMAScript 2015 (ES6) compatible ESM version

of the library with support for all hash variants. Its accompanying source map

can be found in dist/sha.mjs.map and its TypeScript declarations in

dist/sha.d.ts. -

dist/sha1.js — The minified ES3-compatible UMD version of the library with

support for only the SHA-1 hash variant. Its accompanying TypeScript

declarations can be found in dist/sha1.d.ts. -

dist/sha256.js — The minified ES3-compatible UMD version of the library

with support for only the SHA-224 and SHA-256 hash variants. Its accompanying

TypeScript declarations can be found in dist/sha256.d.ts. -

dist/sha512.js — The minified ES3-compatible UMD version of the library

with support for only the SHA-384 and SHA-512 hash variants. Its accompanying

TypeScript declarations can be found in dist/sha513.d.ts. -

dist/sha3.js — The minified ES3-compatible UMD version of the library with

support for only the SHA3-224, SHA3-256, SHA3-384, SHA3-512, SHAKE128,

SHAKE256, cSHAKE128, cSHAKE256, KMAC128, and KMAC256 hash variants. Its

accompanying TypeScript declarations can be found in dist/sha3.d.ts.

Особенности протокола SHA-256

Первоначальная версия алгоритма SHA-256 была создана Агентством национальной безопасности США весной 2002 года. Спустя несколько месяцев Национальный метрологический университет опубликовал новоявленный протокол шифрования в принятом на федеральном уровне стандарте безопасной обработки данных FIPS PUB 180-2. Зимой 2004 года он пополнился второй версией алгоритма.

В течение следующих 3 лет АНБ выпустила патент на SHA второго поколения под лицензией Royalty-free. Именно это дало старт применению технологии в гражданских сферах.

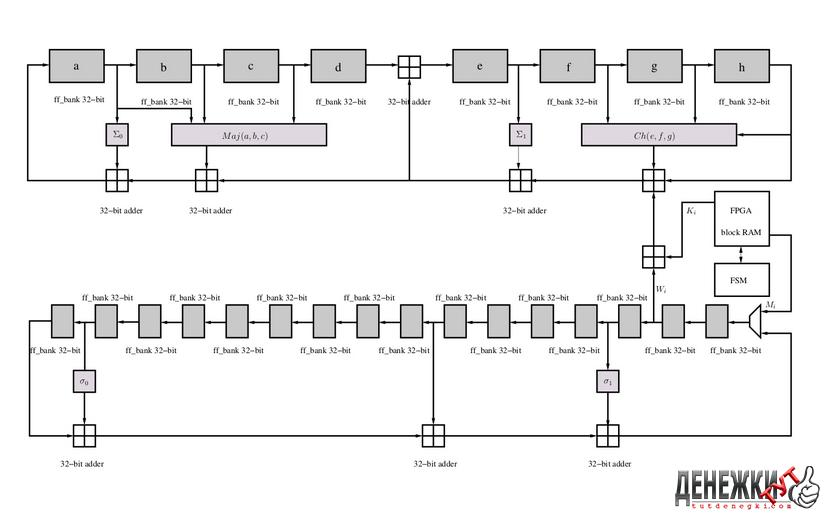

Данный протокол работает с информацией, раздробленный на части по 512 бит (или другими словами 64 байта). Он производит ее криптографическое «смешивание», а затем выдаёт 256-битный хеш-код. В состав алгоритма входит сравнительно простой раунд, который повторяется 64 раза.

Кроме того, SHA-256 имеет довольно неплохие технические параметры:

- Показатель размера блока (байт) – 64.

- Предельно допустимая длина сообщения (байт) – 33.

- Характеристика размера дайджеста сообщения (байт) – 32.

- Стандартный размер слова (байт) – 4.

- Параметр длины внутреннего положения (байт) – 32.

- Число итераций в одном цикле – всего 64.

- Достигаемая протоколом скорость (MiB/s) – примерно 140.

Работа алгоритма SHA-256 базируется на методе построения Меркла-Дамгарда, в соответствии с которым начальный показатель сразу после внесенного изменения разделяется на блоки, а те, в свою очередь, на 16 слов.

Набор данных проходит сквозь цикл, насчитывающий 80 или 64 итерации. Каждый этап характеризуется запуском хеширования из составляющих блок слов. Пара из них обрабатываются инструментарием функции. Далее результаты преобразования складываются, выдав в итоге верный показатель хеш-кода. Для генерации очередного блока используется значение предыдущего. Преобразовывать их отдельно друг от друга не получится.

Также стоит упомянуть 6 битовых операций, на основе которых функционирует протокол:

- «and» — побитовая операция «И»;

- «shr» — перемещает значение на требуемое количество бит вправо;

- «rots» — команда аналогичная по действию предыдущий, с той лишь разницей, что осуществляется циклический сдвиг;

- «||» или конкатенация — операция соединения частей линейной структуры, чаще всего строк;

- «xor» — команда, убирающая «ИЛИ»;

- «+» — обыкновенная операция сложения.

Как можно заметить, довольно типичный для любого алгоритма шифрования набор операций.

Code source

dCode se réserve la propriété du code source de l’outil ‘SHA-256’ en ligne. Sauf code licence open source explicite (indiqué CC / Creative Commons / gratuit), tout algorithme, applet ou snippet (convertisseur, solveur, chiffrement / déchiffrement, encodage / décodage, encryptage / décryptage, traducteur) ou toute fonction (convertir, résoudre, décrypter / encrypter, déchiffrer / chiffrer, décoder / encoder, traduire) codé en langage informatique (PHP, Java, C#, Python, Javascript, Matlab, etc.) aucune donnée, script ou accès API ne sera cédé gratuitement, idem pour télécharger SHA-256 pour un usage hors ligne, PC, tablette, appli iPhone ou Android !

Generating SHA256 hash hex string from std::string

std::string src_str = "The quick brown fox jumps over the lazy dog"; std::string hash_hex_str; picosha2::hash256_hex_string(src_str, hash_hex_str); std::cout << hash_hex_str << std::endl; //this output is "d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592"

std::string src_str = "The quick brown fox jumps over the lazy dog"; std::string hash_hex_str = picosha2::hash256_hex_string(src_str); std::cout << hash_hex_str << std::endl; //this output is "d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592"

std::string src_str = "The quick brown fox jumps over the lazy dog.";//add '.' std::string hash_hex_str = picosha2::hash256_hex_string(src_str.begin(), src_str.end()); std::cout << hash_hex_str << std::endl; //this output is "ef537f25c895bfa782526529a9b63d97aa631564d5d789c2b765448c8635fb6c"

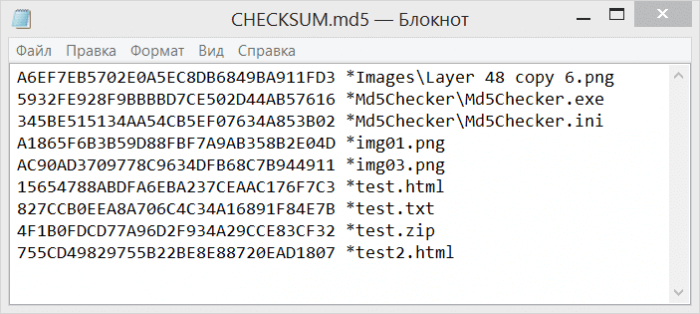

Что такое контрольная сумма

Контрольная сумма или хеш-сумма – это значение, которое было рассчитано по некоторому алгоритму на основе имеющихся файлов или данных. Особенностью контрольной суммы является то, что ее алгоритм, при одинаковых входных данных всегда выдает одинаковое значение. При этом малейшее изменение входных данных кардинально меняет значение контрольной суммы.

Эта особенность позволяет использовать контрольную сумму для проверки целостности файлов или данных. Например, вам нужно отправить какой-то файл, и вы хотите убедиться, что он не будет поврежден или изменен на своем пути к получателю. Для решения этой задачи можно использовать контрольную сумму. Высчитываете контрольную сумму и отправляете ее вместе с файлом. После чего получатель файла повторно высчитывает контрольную сумму файла и сравнивает ее с вашей контрольной суммой. Если значения совпадают, значит файл оригинальный, если нет, значит он получил какие-то изменения.

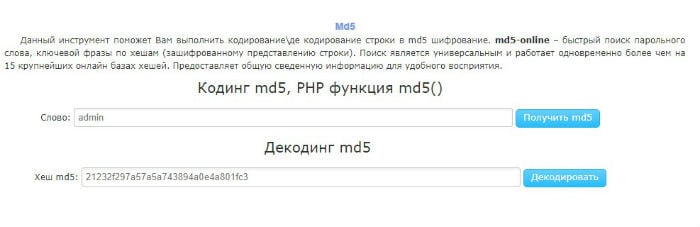

Также нужно упомянуть, что контрольную сумму нельзя использовать для получения исходных данных. То есть нельзя «расшифровать» хеш-сумму и получить данные которые были хешированы, хеш-сумму можно только сравнить с другой хеш-суммой. Это особенность открывает дополнительные возможности. Например, хеш-суммы используются для хранения паролей. Когда вы регистрируетесь на каком-то сайте и вводите свой пароль, то он не хранится на сервере в открытом виде. Вместо этого хранится только его контрольная сумма. А когда вы входите в свой аккаунт с использованием пароля, система получается ваш пароль, высчитывает его хеш-сумму и сравнивает с хеш-суммой, которая хранится на сервере. Если хеш-суммы совпали, значит пароль верный и вы можете войти в аккаунт, если хеш-суммы не совпадают, значит пароль не верный и вас перенаправляют на страницу для восстановления пароля.

Для высчитывания контрольной суммы существует множество различных алгоритмов или так называемых хеш-функций. Самыми известными и популярными алгоритмы являются: CRC32, MD5, SHA-1 и SHA-2. Но, есть и множество других алгоритмов, некоторые из которых имеют широкое применения, а некоторые используются только для специфических задач. При этом часть существующих алгоритмов признаны устаревшими или уязвимыми и больше не используются. Так, алгоритм MD5 практически полностью перестал использоваться поскольку выяснилось, что он может выдавать одинаковые значения для разных входных значений.

Для примера продемонстрируем, как выглядит контрольная сумма на практике. Например, возьмем строку «Hello, world!» и высчитаем ее контрольную сумму с использованием нескольких популярных алгоритмов.

| Алгоритм | Значение |

| Adler32 | 205e048a |

| CRC32 | ebe6c6e6 |

| Haval | 5711dea10d85b988fcb1eed99ce7310c |

| MD2 | 8cca0e965edd0e223b744f9cedf8e141 |

| MD4 | 0abe9ee1f376caa1bcecad9042f16e73 |

| MD5 | 6cd3556deb0da54bca060b4c39479839 |

| RipeMD128 | 3cbb446fc20277b2a4e4b8b8b40aa962 |

| RipeMD160 | 58262d1fbdbe4530d8865d3518c6d6e41002610f |

| SHA-1 | 943a702d06f34599aee1f8da8ef9f7296031d699 |

| SHA-256 | 315f5bdb76d078c43b8ac0064e4a0164612b1fce77c869345bfc94c75894edd3 |

| SHA-384 | 55bc556b0d2fe0fce582ba5fe07baafff035653638c7ac0d5494c2a64c0bea1cc57331c7c12a45cdbca7f4c34a089eeb |

| SHA-512 | c1527cd893c124773d811911970c8fe6e857d6df5dc9226bd8a160614c0cd963a4ddea2b94bb7d36021ef9d865d5cea294a82dd49a0bb269f51f6e7a57f79421 |

| Tiger | b5e5dd73a5894236937084131bb845189cdc5477579b9f36 |

| Whirlpool | 238034e71c9f4d712ef02f8fe109bc1f32425530088c1ea13786e1ffdc953a7d567db4aba11ce0226efdd5ed5d55abd087b58122f891e61df996a37e595131b5 |

Как видно, каждый алгоритм выдает значение, которое не имеет совершенно ничего общего с исходными данными. И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

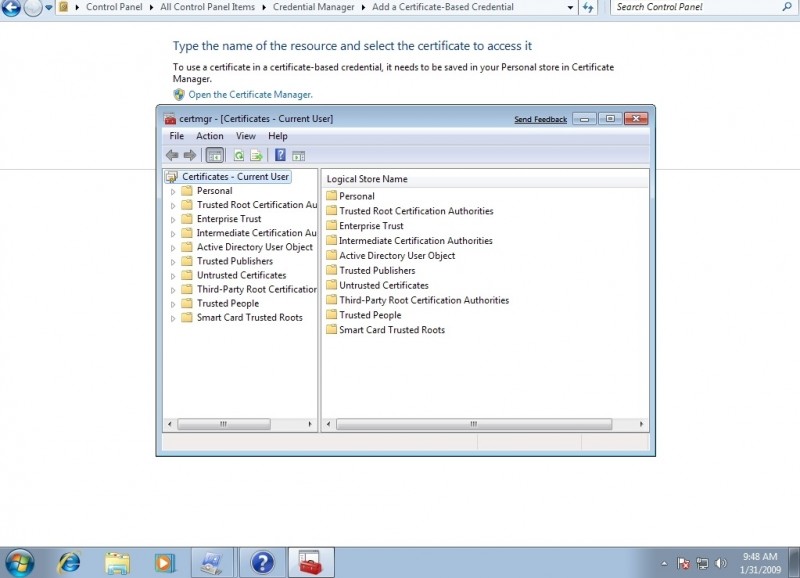

Practical Usage of the SHA512 algorithm

SHA-512 is implemented in many security applications, for example TLS, PGP, SSH, IPsec, DKIM, and others. It is required by law for use in some government agency applications and is taking the place of the older SHA-1 algo, that is no longer considered secure and is deprecated. A modern web browsers will reject an SHA-1 signed certificate, but will accept one signed using SHA-512.

In-built or user developed SHA512 functions are available in many programming languages such as PHP, Java, Python, and they are used for developing secure desktop software, mobile and web applications. If passwords need to be stored they are usually salted before hashing in order to prevent a malicious entity from cracking the passwords of many users at once, if they happen to share the same password.

Майнинг sha 256

Если вы просмотрели видео, вы уже знаете, что SHA 256 – алгоритм хеширования биткоина. Стоит отметить, что на момент создания криптовалюты BTC, этот метод был одним из самых новых, поэтому Сатоши Накамото использовал его в своем проекте.

В связи с тем, что в период с 2009 по 2011 году было создано много криптовалют, в основе которых был код биткоина, все они использовали тот самый алгоритм хеширования – SHA 256. Все эти криптовалюты можно добывать как с помощью специализированного оборудования, так и через видеокарты и центральные процессоры.

По мере роста цены BTC популярность его майнинга также возрастала. Поэтому, спустя время, появились компании-производители, которые начали создавать чипы, ориентированные на добычу криптовалют. Устройства, в основе которых находились эти чипы получили название ASIC (Application Specific Integrated Circuit).

В 2019 году, именно ASIC Miner пользуются наибольшей популярностью среди майнеров. Они более производительные и требуют меньше усилий для настройки, по сравнению с GPU-процессорами (видеокартами). Наиболее популярный производитель асиков – компания Bitmain, которая выпускает линейку Antminer. По состоянию на 2019 год, самые мощные устройства для добычи BTC и BCH это:

T2 Turbo+ (T2T+) Miner от производителя Innosilicon;

T2 Turbo (T2T) Miner от производителя Innosilicon;

Antminer S9-Hydro от производителя Bitmain;

Ebit E10 18T от производителя Ebang Communication;

DragonMint T1 от производителя Halon Mining.

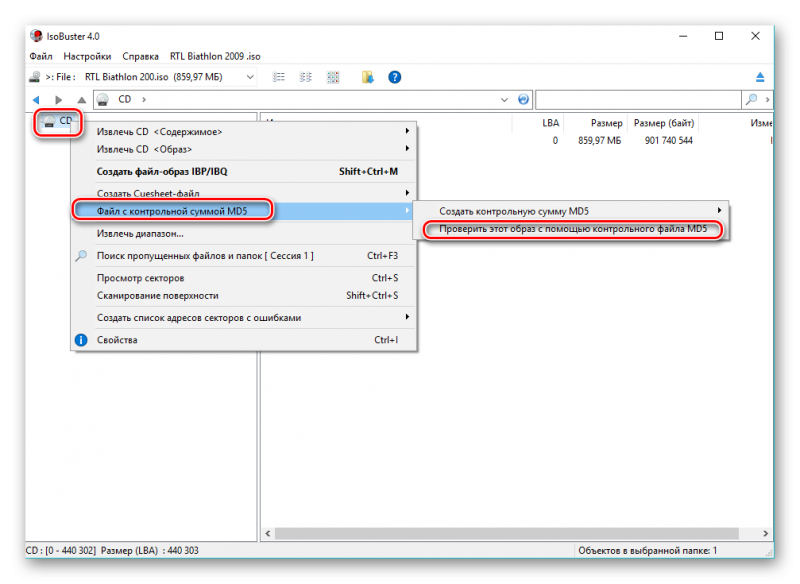

После того, как популярность начали приобретать криптовалюты на алгоритме Scrypt, компании начали производить устройства и для этих монет.

Сравнительная характеристика алгоритмов применительно к майнингу

Принципиальное отличие Scrypt от SHA 256 (или как иногда пишут в Рунете «Скрипт от Ша») в том, что в первом случае для майнинга криптовалют необходим гораздо больший объём памяти вычислительного устройства, чем во втором случае с алгоритмом SHA 256.

По сути, Scrypt в 2009 году и появился как альтернатива SHA 256.

Эс-крипт (Скрипт) часто называют криптографической хеш-функцией, но, скорее, это функция формирования секретного ключа – KDF. Задача функции – затруднить генерацию паролей, но «в меру», чтобы процедуру можно было использовать в прикладных задачах.

Саму хеш-функцию SHA 256 Scrypt использует в качестве подпрограммы. Благодаря применению Скрипта в криптосистемах при майнинге вычислительное устройство должно одновременно:

- производить большое число математических вычислений;

- устанавливать быстрый доступ к памяти;

- использовать большие объёмы оперативной памяти.

Такие требования в первые годы использования алгоритма сильно затрудняли изготовление специализированного оборудования (ASIC-майнеров) и до сих пор делают цену производства и конечную стоимость таких устройств более высокой, чем при изготовлении асиков под SHA 256, которые были выпущены в числе первых. Однако с учётом того, что современные GPU-устройства оснащены достаточно большим объёмом памяти, криптовалюты семейства Scrypt до сих целесообразно добывать на видеокартах, собранных в майнинговые фермы и подключенных к пулам. Таким образом, если речь идёт о домашнем майнинге, то дилемма Sha-256 или Scrypt решается просто – в зависимости от наличия вычислительных устройств.

Если майнер располагает асиком для добычи криптовалют на Sha-256 (а сейчас очень много дорогих и не очень моделей с разной вычислительной мощностью от разных производителей), то, соответственно, и криптовалюты будут выбираться из перечня монет семейства Sha-256. Лучшие Sha 256-монеты: Bitcoin, Steemit, NeosCoin, Peercoin, PascalCoin и ещё десятки других. SHA 256 вместе с Scrypt вообще неизменно входят в пятерку самых распространенных криптографических хеш-функций.

Если у майнера есть только видеокарты, то при выборе из этих двух алгоритмов, рентабельнее заняться майнингом монет семейства Scrypt. В перечне таких альткоинов сейчас более 300 наименований. В 2013 году криптосистемы на этом алгоритме запускались чуть ли ни каждую неделю. При этом большинство из них были форками Litecoin – криптовалюты, которая до сих возглавляет список данного семейства по значимости, востребованности и прочим оценочным параметрам (капитализация, объем продаж, стоимость коина и т.д.). Помимо Litecoin, на Scrypt работают Dogecoin, BitConnect, Syscoin, Novacoin, Bitmark и другие, ещё более экзотические криптовалюты.

При этом надо иметь в виду, что несмотря на анонсирование производителями оборудования Scrypt-асиков, разработчики криптовалют тоже не сидят сложа руки. Хеш-функции совершенствуется и усложняются. Так, например, поработав с параметрами динамического объёма памяти (увеличением объёма памяти и числа перемешиваний), разработчики Скрипта выпустили варианты алгоритма: Scrypt-N и Scrypt-jane.

Поэтому заботу об обновлении, усовершенствовании и обслуживании вычислительного оборудования майнеры всё чаще перекладывают на плечи владельцев облачных сервисов, у которых можно взять мощности в аренду. Чтобы понять, куда более выгодно направить их (на Sha-256 или на Scrypt), проведём сравнительный анализ.

Применение SHA-256

Правительство США разрешает использование данного алгоритма в коммерческих и любых других целях для шифрования данных. SHA-256 даже используется в веб-браузере, которым Вы пользуетесь каждый день. Даже при посещении веб-сайта с шифрованым протоколом передачи данных (https://), вы автоматически взаимодействуете с SHA-256, на котором построена работа SSL — сертификат безопасности, которым защищены очень многие интеренет ресурсы. Потому нет ничего странного в том, что криптовалюта с первых дней своего существования пользуется алгоритмом SHA-256. Он производит довольно несложную криптографическую операцию и 32-битное сложение.

SHA-256 не единственный алгоритм, используемый криптовалютами. Например, Litecoin, Dogecoin и многие другие монеты используют Scrypt. Это более сложный алгоритм, который во время операции собирает 1024 значения хэш-кода, соединяет их на выходе и выдает полученный результат. Более сложный алгоритм соответственно требует более высоких мощностей.

Популярные криптовалюты с алгоритмом SHA-256

- Bitcoin

- Peercoin

- Namecoin

- Unobtanium

- Deutsche eMark

- BetaCoin

- Joulecoin

- IXCoin

- Steemit

- Auroracoin

- Bitcoin Cash

- Bitcoin Gold

- Digibyte

- Tron

- Litecoin Cash

Usage

You could use like this:

sha256('Message to hash');

sha224('Message to hash');

var hash = sha256.create();

hash.update('Message to hash');

hash.hex();

var hash2 = sha256.update('Message to hash');

hash2.update('Message2 to hash');

hash2.array();

// HMAC

sha256.hmac('key', 'Message to hash');

sha224.hmac('key', 'Message to hash');

var hash = sha256.hmac.create('key');

hash.update('Message to hash');

hash.hex();

var hash2 = sha256.hmac.update('key', 'Message to hash');

hash2.update('Message2 to hash');

hash2.array();

If you use node.js, you should require the module first:

var sha256 = require('js-sha256');

or

var sha256 = require('js-sha256').sha256;

var sha224 = require('js-sha256').sha224;

It supports AMD:

require('your/path/sha256.js', function(sha256) {

// ...

});

or TypeScript

import { sha256, sha224 } from 'js-sha256';

Как начать майнить соло?

Для начала загружаем приложение-кошелек требуемой нам валюты с официального веб-ресурса проекта. Активируем его. Затем ждем пока кончится процесс синхронизации. После этого можно смело его закрывать.

Далее нужно проследовать по пути «appdata\название вашей криптовалюты» (к примеру, в семерке: «C:\Users\username\AppData\Roaming\название валюты»). Потом необходимо создать тестовый файл, где нужно указать несколько команд (пишутся в зависимости от добываемых криптоденег). Сохраняем его и изменяем название на «выбранная криптовалюта.conf» (попросту вписываем вместо расширения txt — conf).

Активируем кошелек. Снова видим процесс синхронизации. После ее окончания производим настройку приложения. В случае появления каких-либо ошибок, нужно проверить порт 9344. Он может быть закрыт и тогда его следует открыть.

Если добыча криптографических монет началась, нормальным делом при этом является отсутствие сообщений о различных шарах в интерфейсе приложения. Остается ждать генерации блока. Каждый заработанный блок будет доступен через 120 подтверждений. Контролировать этот процесс легко в окне кошелька. Кстати, закрывать его в ходе майнинга нельзя, иначе тот попросту прервется.

При работе на других устройствах в качестве IP-адреса пишем адрес ПК со счетом, он же является сервером. Чтобы рассчитать шанс получения блока, нужно обратиться к специальным платформам. Там нужно указать свою мощность, затем вам покажет количество криптовалюты в час.

Криптоанализ

На 2008 год хеш-функции SHA-2, в отличие от SHA-1, недостаточно изучены. В 2003 году Гилберт и Хандшух провели исследование SHA-2, но не нашли каких-либо уязвимостей.

Криптоанализ хеш-функции подразумевает исследование устойчивости алгоритма по отношению, по меньшей мере, к следующим видам атак:

-

- нахождение коллизий, т. е. разных сообщений с одинаковым хешем.

- нахождение прообраза, т. е. неизвестного сообщения по его хешу.

От устойчивости хеш-функции к нахождению коллизий зависит безопасность электронной цифровой подписи с использованием данного хеш-алгоритма. От устойчивости к нахождению прообраза зависит безопасность хранения хешей паролей для целей аутентификации.

В марте 2008 года индийские исследователи Сомитра Кумар Санадия и Палаш Саркар опубликовали найденные ими коллизии для

22 итераций SHA-256 и SHA-512.

Ввиду алгоритмической схожести SHA-2 с SHA-1 и наличия у последней потенциальных уязвимостей ведутся поиски улучшенных альтернатив.

Оглавление:

- Cryptography

- Cipher

- MessageDigest

- Mac

- Signature

- KeyPair

- KeyGenerator

- KeyPairGenerator

- KeyStore

- Keytool

- Certificate

- CertificateFactory

- CertPath

Java MessageDigest (Дайджест сообщения)

Класс Java MessageDigest представляет криптографическую хеш-функцию, которая может вычислять дайджест сообщения из двоичных данных. Когда вы получаете набор зашифрованных данных, вы не можете быть уверены в том, что он не был изменен во время транспортировки. Дайджест сообщения помогает решить эту проблему.

Чтобы определить, были ли зашифрованные данные модифицированы при транспортировке, отправитель должен рассчитать дайджест сообщения из данных и отправить его вместе с данными. Другая сторона получая зашифрованные данные и дайджест сообщения, может пересчитать дайджест сообщения из данных и проверить, соответствует ли вычисленный дайджест сообщения дайджесту сообщения, полученному с данными. Если два дайджеста сообщения совпадают, существует вероятность того, что зашифрованные данные не были изменены во время транспортировки.

Есть несколько условий, которые должны быть выполнены, чтобы дайджест сообщения был полезен в качестве механизма обнаружения изменений. Однако точные условия являются частью криптографической теории которая не рассматривается в данной статье, а только объясняет, как использовать Java для получения дайджеста сообщения в классе MessageDigest.

Создание экземпляра MessageDigest

Для создания экземпляра класса MessageDigest, вызывается статический метод getInstance() класса MessageDigest. Вот пример создания экземпляра MessageDigest:

Строковый параметр, передаваемый методу getInstance(), определяет используемый алгоритм дайджеста конкретного сообщения.

Алгоритмы дайджеста сообщения

Java Cryptography API поддерживает следующие алгоритмы дайджеста сообщений (внешние поставщики криптографии могут поддерживать больше):

- MD2

- MD5

- SHA-1

- SHA-256

- SHA-384

- SHA-512

Не все эти алгоритмы одинаково безопасны. На момент написания статьи рекомендуется использовать SHA-256 или выше, чтобы получить максимально возможный уровень безопасности.

Вычисление дайджеста сообщения

Создав экземпляр MessageDigest, можно использовать его для расчета дайджеста сообщения. Если у вас есть один блок данных для расчета дайджеста сообщения, используйте метод digest(). Вот как выглядит вычисление дайджеста сообщения из одного блока данных:

Если есть несколько блоков данных для включения в один и тот же дайджест сообщения, вызовите метод update() и завершите вызовом digest(). Вот как выглядит вычисление дайджеста сообщения из нескольких блоков данных:

Practical Usage of the SHA256 algorithm

SHA-256 is implemented in widely used security applications like TLS, PGP, SSH, IPsec, DKIM, in Unix/Linux systems for password hashing, and others. It is required by law for use in certain government agency applications and is coming in place of the older SHA-1, which is no longer considered secure and deprecated in many widely used applications, including web browsers.

SHA256 functions are available in many programming languages such as PHP, Java, Python, and libraries for them, and used for developing secure apps. When passwords are stored, they are usually salted to prevent an attacker from cracking the passwords of many users who happen to have chosen the same password, at once.

Finally, SHA-256 plays a role in the currently popular Bitcoin network for mining and the creation of Bitcoin addresses. In mining, it is the function used as proof of work. Bitcoin addresses are hashed public keys, which have the advantage of shortness (making them more convenient) and added security.

Answers to Questions

How to encrypt a character string using SHA256?

SHA256 encryption computes a 256-bit or 32-byte digital fingerprint, whose hexadecimal writing consists of 64 characters. The algorithm uses non-linear functions such as:

$$ \operatorname{Ch}(E,F,G) = (E \wedge F) \oplus (\neg E \wedge G) $$

$$ \operatorname{Ma}(A,B,C) = (A \wedge B) \oplus (A \wedge C) \oplus (B \wedge C) $$

$$ \Sigma_0(A) = (A\!\ggg\!2) \oplus (A\!\ggg\!13) \oplus (A\!\ggg\!22) $$

$$ \Sigma_1(E) = (E\!\ggg\!6) \oplus (E\!\ggg\!11) \oplus (E\!\ggg\!25) $$

and also 64 constants: 0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5, 0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174, 0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da, 0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967, 0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85, 0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070, 0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3, 0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2

Example: dCode has for hash 254cd63ece8595b5c503783d596803f1552e0733d02fe4080b217eadb17711dd

SHA-256 encryption is a hash, which means that it is one-way and can not be decrypted.

How to decrypt SHA256 cipher?

Since SHA256 is a hash based on non-linear functions, there is no decryption method.

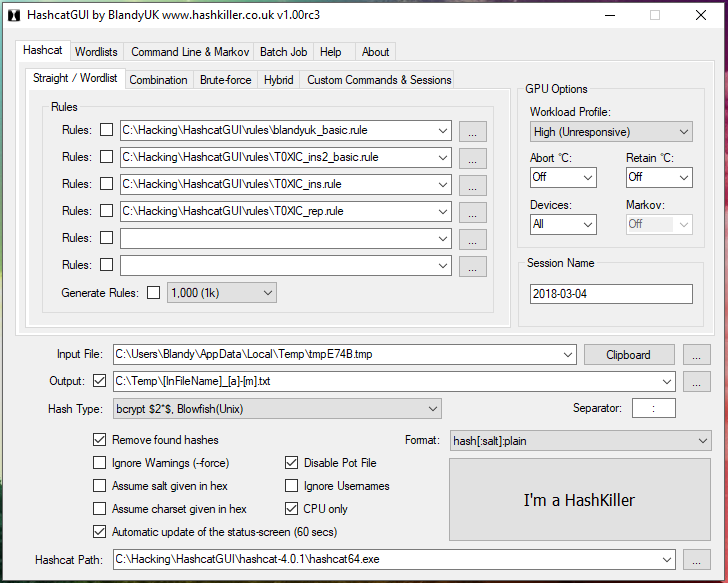

dCode uses word databases whose hash has already been calculated (several million potential passwords) and checks if the hash is known. If it is not known or combined with salting the decryption will probably fail.

How to recognize SHA256 ciphertext?

The hash is composed of 64 hexadecimal characters 0123456789abcdef (ie 256 bits)

The SHA256 algorithm is used by blockchain and validation of Bitcoin transactions, any reference is a clue.

Ask a new question

Example

sha256(''); // e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

sha256('The quick brown fox jumps over the lazy dog'); // d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592

sha256('The quick brown fox jumps over the lazy dog.'); // ef537f25c895bfa782526529a9b63d97aa631564d5d789c2b765448c8635fb6c

sha224(''); // d14a028c2a3a2bc9476102bb288234c415a2b01f828ea62ac5b3e42f

sha224('The quick brown fox jumps over the lazy dog'); // 730e109bd7a8a32b1cb9d9a09aa2325d2430587ddbc0c38bad911525

sha224('The quick brown fox jumps over the lazy dog.'); // 619cba8e8e05826e9b8c519c0a5c68f4fb653e8a3d8aa04bb2c8cd4c

// It also supports UTF-8 encoding

sha256('中文'); // 72726d8818f693066ceb69afa364218b692e62ea92b385782363780f47529c21

sha224('中文'); // dfbab71afdf54388af4d55f8bd3de8c9b15e0eb916bf9125f4a959d4

// It also supports byte `Array`, `Uint8Array`, `ArrayBuffer` input

sha256(); // e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

sha256(new Uint8Array(211, 212)); // 182889f925ae4e5cc37118ded6ed87f7bdc7cab5ec5e78faef2e50048999473f

// Different output

sha256(''); // e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

sha256.hex(''); // e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

sha256.array(''); //

sha256.digest(''); //

sha256.arrayBuffer(''); // ArrayBuffer

Криптоанализ

В 2003 году Гилберт и Хандшух провели исследование SHA-2, но не нашли каких-либо уязвимостей. Однако в марте 2008 года индийские исследователи Сомитра Кумар Санадия и Палаш Саркар опубликовали найденные ими коллизии для 22 итераций SHA-256 и SHA-512. В сентябре того же года они представили метод конструирования коллизий для усечённых вариантов SHA-2 (21 итерация). Позднее были найдены методы конструирования коллизий для 31 итерации SHA-256 и для 27 итераций SHA-512.

Криптоанализ хеш-функции подразумевает исследование устойчивости алгоритма по отношению, по меньшей мере, к следующим видам атак:

- нахождение коллизий, то есть разных сообщений с одинаковым хешем,

- нахождение прообраза, то есть неизвестного сообщения по его хешу.

От устойчивости хеш-функции к нахождению коллизий зависит безопасность электронной цифровой подписи с использованием данного хеш-алгоритма. От устойчивости к нахождению прообраза зависит безопасность хранения хешей паролей для целей аутентификации.

Ввиду алгоритмической схожести SHA-2 с SHA-1 и наличия у последней потенциальных уязвимостей принято решение, что SHA-3 будет базироваться на совершенно ином алгоритме. 2 октября 2012 года NIST утвердил в качестве SHA-3 алгоритм Keccak.

Что такое майнинг?

Майнинг — главная составляющая защитного механизма любой цифровой валюты. Принцип действия состоит в группировании майнерами совершенной операции в 1 блок, который уже преобразовали огромное количество раз для установления исключительного редкого хеш-кода, отвечающего особым требованиям. Если подобное значение отыскивается, блок майнится и добавляется в блокчейн монеты. Такая вычислительная деятельность не дает какой-либо пользы кроме повышения сложности генерации необходимого блока. С другой стороны, только благодаря ей пользователи электронной валюты могут быть уверены, что их площадка не будет взята под контроль и централизована.

Стандартная хеш-функция принимает на вход блок с определенной информацией, выдавая на выходе случайное и непредсказуемое значение. Она разработана таким образом, что не существует оптимального метода найти требуемый показатель, вам нужно снова и снова продолжать перебор до тех пор, пока не отыщите подходящий хеш-код.

Одним из самых популярных протоколов вычисления является SHA-256. Именно его использует первая криптовалюта в мире — Биткоин. Причем для повышения уровня безопасности алгоритм задействуется 2 раза и именуется уже двойным.

В Bitcoin критерием пригодности хеша считается необходимое количество «0» в его начале. Обнаружить подобное значение также невероятно трудно, как, например, отыскать номер автомобиля или сотового, кончающегося на пару 0. Разумеется, сделать такое для хеш-функции в много раз сложнее. В настоящее время, правильное значение должно включать приблизительно 17 начальных нулей, чему соответствует лишь одно из 1,4 умноженное на 10 в 20 степени. Проводя сравнение, отыскать подобный хеш значительно сложнее, нежели отыскать определенную песчинку среди всей нескончаемой массы песка на планете.

Answers to Questions

How to encrypt using Secure Hash Algorithm (SHA-1) ?

Encryption calculates a numeric footprint of 40 hexadecimal characters. The algorithm uses non linear functions, here are the 3 main ones:

$$ C(x,y,z) = (x \wedge y) \vee (\lnot x \wedge z) \\ P(x,y,z) = x \oplus y \oplus z \\ M(x,y,z) = (x \wedge y) \vee (x \wedge z) $$

With $ x,y,z $ portions of string to encode or fixed values among 0x67452301, 0xEFCDAB89, 0x98BADCFE, 0x10325476, 0xC3D2E1F0…

Example: dCode is crypted with the footprint 15fc6eed5ed024bfb86c4130f998dde437f528ee.

How to decrypt a SHA-1 hash?

As encryption is a hashing based on nonlinear functions, there is no decryption method. This means that to retrieve the password corresponding to a sha-1 hash, there is no choice but to try all possible passwords!

Technically, this operation would take several thousand years, even on the most powerful computers in the world. However, the list of passwords used in real life is more restricted, and it becomes possible to precalculate the most likely fingerprints.

dCode uses its word databases (10 million potential passwords) to speed up this processing. However, if the password is rare, or combined with salting, it will probably not be found.

What are the variants of the SHA-1 cipher?

The database search can be complicated by inserting salt to the word (a prefix or a suffix, or both). Indeed, if it is already difficult but possible to precalculate the fingerprints of all the words, it becomes even more difficult to precalculate with all possible prefixes and suffixes.

Example: SHA1(dCode) = 15fc6eed5ed024bfb86c4130f998dde437f528ee but SHA1(dCodeSUFFIX) = 9b63fcb31388acee8879018244a3d107033890f1

Another (not recommended) variant is DOUBLE SHA1, that consists in applying SHA1 twice.

What is a rainbow table?

A rainbow table is a database of words with all the pre-computed hashes and stored in order to accelerate and be able to parallelize the calculations of fingerprints.

Итог

Простота алгоритма SHA-256 позволила владельцам более мощного оборудования (ASIC) завладеть практически всем рынком криптовалют. Так как SHA-256 связан с Proof-of-Work, награда внутри сети распределяется между пользователями в соответствии с количеством выполненной работы. Владельцы ASIC’ов зарабатывают куда больше чем любой пользователь, решивший собрать домашнюю ферму для майнинга оснащенную процессорами или видео картами. Главная проблема в том, что таким образом нарушается главный принцип криптовалюты – децентрализация. Потому энтузиастами крипто-сообщества был разработан алгоритм Scrypt, который является более сложным и использует другой способ распределения награды. Теоретически, данный алгоритм устанавливает равенство между пользователями и не отдает преимущество тем, у кого оборудование обладает более высокими мощностями.

SHA-256 на данный момент используется половиной всех существующих криптовалют. Но имеются и другие протоколы, которые имею все шансы перехватить первенство.