Passwd — unix, linux command

Содержание:

- Настройка прав в AD на атрибуты LAPS

- Как Изменить Пароль в Linux?

- Структура записей о пользователе Linux в файле /etc/passwd

- How to change your current user password in Linux

- Options

- DESCRIPTION

- Как сбросить пароль пользователю в AD?

- Создание нового пользователя

- Как в Linux Сменить Пароль для Другого Пользователя?

- Чтение файла «/etc/shadow»

- How to change the password for a different user in Linux

- OPTIONS

- Утилита LAPS — Local Administrator Password Solution

- Как Создать Надёжный Пароль

- How to view the contents of the /etc/shadow file

Настройка прав в AD на атрибуты LAPS

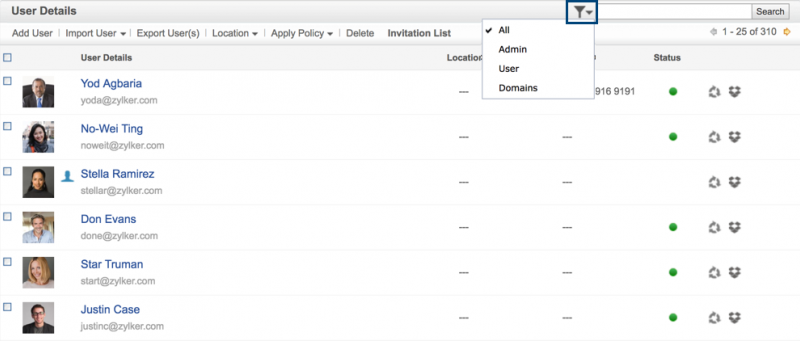

LAPS хранит пароль локального администратора в атрибуте Active Directory ms-MCS-AdmPwd в открытом виде, доступ к атрибуту ограничивается благодаря механизму конфиденциальных атрибутов AD (поддерживается с Windows 2003). Атрибут ms-MCS-AdmPwd, в котором хранится пароль, может быть прочитан любым обладателем разрешения “All Extended Rights”. Пользователи и группы с этим разрешением могут читать любые конфиденциальные атрибуты AD, в том числе ms-MCS-AdmPwd. Т.к. мы не хотим, чтобы кто-то кроме администраторов домена (или служб HelpDesk) имел право на просмотр паролей для компьютеров, нам нужно ограничить список групп с правами на чтение этих атрибутов.

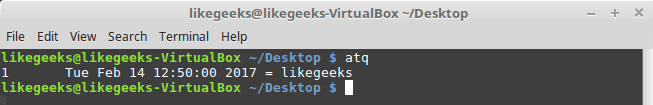

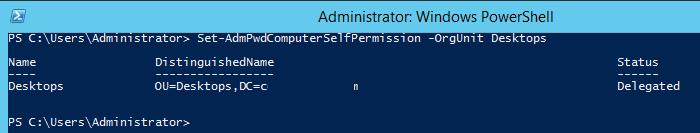

С помощью командлета Find-AdmPwdExtendedRights можно получить список учетных записей и групп, обладающих этим правом на конкретную OU. Проверьте, кто обладает подобными разрешениями на OU с именем Desktops:

Как вы видите, право на чтение конфиденциальных атрибутов есть только у группы Domain Admins.

Как вы видите, право на чтение конфиденциальных атрибутов есть только у группы Domain Admins.

Ели вам нужно запретить определенным группам или пользователям доступ на чтение таких атрибутов, нужно выполнить следующее:

- Откройте ADSIEdit и подключитесь к Default naming context;

- Разверните дерево AD, найдите нужный OU (в нашем примере Desktops), щелкните по нему ПКМ и выберите Properties;

- Перейдите на вкладку Security, нажмите на кнопку Advanced -> Add. В разделе Select Principal укажите имя группы/пользователя, для которого нужно ограничить права (например, domain\Support Team);

- Снимите галку у права “All extended rights” и сохраните изменения.

Аналогичным образом нужно поступить со всеми группам, которым нужно запретить право на просмотр пароля.

Совет. Ограничить права на чтение придется на все OU, паролями компьютеров в которых будет управлять LAPS.

Далее нужно предоставить права учетным записям компьютеров на модификацию собственных атрибутов (SELF), т.к. изменение значений атрибутов ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime выполняется из-под учетной записи самого компьютера. Воспользуемся еще одним командлетом Set-AdmPwdComputerSelfPermission.

Чтобы дать права компьютерам в OU Desktops на обновление расширенных атрибутов, выполните команду:

Новые атрибуты LAPS компьютеров по умолчанию не реплицируются на контроллеры домена RODC.

Как Изменить Пароль в Linux?

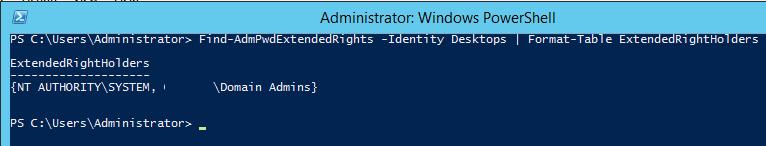

Чтобы изменить пароль, вам нужно знать только одну команду. Но сначала подключитесь к вашему VPS по SSH. Возникли проблемы? Загляните в наше руководство по PuTTY. Затем откройте терминал и введите следующую команду:

sudo passwd

После выполнения команды вам будет предложено дважды ввести новый пароль. В случае, если вы не указываете пользователя, пароль будет изменён для root. Вывод должен выглядеть так:

Enter new UNIX password: Retype new UNIX password:

Если смена пароля в Linux пройдёт успешно, командная строка выведет что-то вроде этого:

passwd: password updated successfully

Это означает, что ваш новый пароль успешно установлен, а старый остался в прошлом.

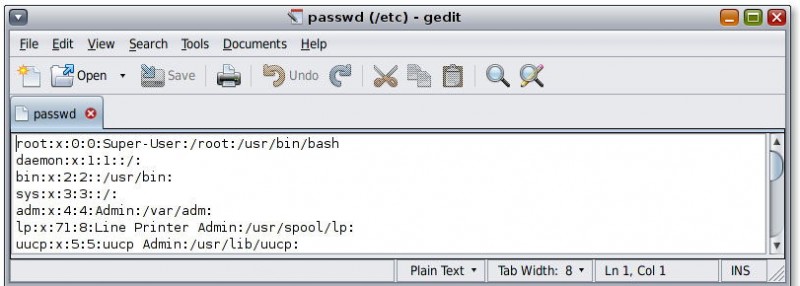

Структура записей о пользователе Linux в файле /etc/passwd

Итак, разберём поля, относящиеся к пользователю в этом файле. Как было указано их ровно семь:

::::::

Поле

Поле содержит регистрационное имя (или логин) пользователя. Регистрационные имена должны быть уникальными и представлять собой строки не длиннее 32 символов (любые, кроме двоеточия и символа новой строки). По сути дела, имя пользователя — это его короткий и легко запоминаемый псевдоним, который используется при входе в систему и часто включается в адреса электронной почты.

Поле

Поле предназначено для хранения пароля пользователя. Но хранить его в явном виде, да ещё и все пароли в одном месте, не безопасно. Поэтому в этом поле обычно стоит символ , вместо паролей хранятся их хэши, и не в этом поле, а в специальном файле . Таким образом, даже если кому-то удастся получить файл , то паролей пользователей в нём нет и требуется ещё файл , в котором хранятся хэши паролей (зашифрованные записи самих паролей). То есть пароль пользователя в явном виде не знает даже администратор. Можно конечно порадоваться, но админ всегда может поменять ваш пароль и войти с этим новым паролем на компьютер. Так что — всё равно имеет доступ ко всему на компьютере. (Другое дело, что при смене пароля придётся объяснять пользователю, почему он вдруг не может войти под своим логином, но это уже другая история.) 😉

Поле

Поле содержит идентификатор пользователя. Идентификатор пользователя — это число от 0 до 232-1. Пользователь с идентификатором 0 (обычно ) называется суперпользователем и имеет право на выполнение любых операций в системе. Принято соглашение о выделении «специальным» пользователям (, ), назначение которых — только запуск определённых программ, маленьких идентификаторов (меньше 100 или, в некоторых дистрибутивах Linux, меньше 500). По в некоторых программах можно определить, что за пользователь совершает (или совершил (в логах)) какое-либо действие. В системе могут существовать несколько пользователей с одним идентификатором. Это нередко используется взломщиками, когда они после проникновения в систему создают себе учётную запись с =0. В результате они выглядят как обычные пользователи, но на самом деле имеют права .

Поле

Поле содержит идентификатор группы пользователя. Один пользователь в UNIX может принадлежать к одной или нескольким группам, которые используются для задания прав более чем одного пользователя на тот или иной файл. Максимальное количество групп, в которых может состоять один пользователь, разное в разных вариантах системы. Список групп с их участниками задаётся в . В файле указывается идентификатор группы по умолчанию.

Поле

Поле хранит вспомогательную информацию о пользователе (номер телефона, адрес, полное имя и так далее). Оно не имеет чётко определённого синтаксиса.

Поле

Поле содержит путь папке пользователя (домашнему каталогу). После входа в систему пользователь оказывается в своём домашнем каталоге, в котором хранятся данные пользователя: файлы, логи и прочая информация, относящаяся к работе этого пользователя на данном компьютере. Если на момент входа в систему домашний каталог отсутствует, то система выдаёт сообщение об ошибке и отказывается допустить пользователя к командной строке. Такое поведение не характерно для GNU/Linux; в большинстве дистрибутивов этой ОС просто выводится предупреждение, после чего пользователь попадает в каталог «». В целях безопасности это можно изменить посредством установки параметра в файле в значение .

Поле

Поле содержит данные по регистрационной оболочке, подключенной к учётной записи пользователя. В поле регистрационной оболочки задаётся , то есть интерпретатор командной строки. Здесь может быть указана любая программа, и пользователь может сам выбирать для себя наиболее подходящую при помощи команды . Тем не менее, некоторые системы в целях безопасности требуют, чтобы суперпользователь явно разрешил использовать приложение в качестве интерпретатора командной строки. Для этого используется специальный файл , содержащий список допустимых оболочек. Для того, чтобы отключить доступ пользователя к , в это поле можно ввести значение . Таким образом, пользователь при попытке зайти в систему через консоль будет попадать на обработчик вместо запуска оболочки заданной в системе по умолчанию, например или .

How to change your current user password in Linux

To change the password of your current user, run the following command in the terminal:

passwd

You will be asked to enter your current password for verification, then you can enter the new password twice. In the example below, we are changing the password of the user:

/]$ passwd Changing password for user user1. Changing password for user1. (current) UNIX password: New password: Retype new password: passwd: all authentication tokens updated successfully.

The most common errors while setting up a new password for your system user are the following:

- BAD PASSWORD: The password is shorter than 8 characters - BAD PASSWORD: The password fails the dictionary check - it is too simplistic/systematic - BAD PASSWORD: The password is the same as the old one

If you get some of the above errors while setting up the new password, it means you are using old or weak password. Generally, a password utilizing at least 14 characters including alphanumeric and grammatical symbols is sufficient. Never use passwords based upon dictionary words or significant dates.

To generate a strong password from the command line you can use one of the following commands:

openssl rand -base64 14

or

< /dev/urandom tr -dc A-Za-z0-9 | head -c14; echo

This will generate 14 characters random string which you can use as your new password. Feel free to edit the commands accordingly if you want the password to consists of more characters.

Options

The following options will change the way passwd operates:

| -a, —all | When used with -S (see below), this option will show the password status for all users. This option will not work if used without -S. |

| -d, —delete | Delete a user’s password (make it empty). This option is a quick way to disable logins for an account, without disabling the account itself. |

| -e, —expire | Immediately expire an account’s password. This forces a user to change their password the next time they log in. |

| -h, —help | Display information about how to use the passwd command. |

| -i, —inactive INACTIVE | This option is used to disable an account after the password has been expired for a number of days. After a user account has had an expired password for integer INACTIVE days, the user may no longer sign on to the account. |

| -k, —keep-tokens | Keep password tokens. Indicates that this user’s password should only be changed if it has expired. |

| -l, —lock | Lock the password of the named account. This option disables a password by changing it to a value which matches no possible encrypted value. It does this by adding a character at the beginning of the encrypted password. Note that this does not disable the account. The user may still be able to log in using another authentication method (an SSH key, for example). To disable the account, the superuser can use the usermod command with the option —expiredate 1. This option will set the account’s expiration date to a date in the past — namely Jan 2, 1970. Users with a locked password are not allowed to change their password. |

| -n, —mindays MIN_DAYS | Set the minimum number of days between password changes to MIN_DAYS. A value of zero for this field indicates that the user may change his/her password at any time. |

| -q, —quiet | Quiet mode; passwd will operate without displaying any output. |

| -R, —root CHROOT_DIR | For advanced users: this option will apply changes in the chroot directory CHROOT_DIR and use the configuration files from the CHROOT_DIR directory. |

| -S, —status | Display account status information. The status information consists of 7 fields:

In fields 4 through 7, password ages are expressed in days. Specifying -a in addition to -S displays password status for all users. |

| -u, —unlock | Unlock the password of the named account. This option re-enables a password by changing the password back to its value before the -l option was used to lock it. |

| -w, —warndays WARN_DAYS | Set the number of days of warning before a password change is required. WARN_DAYS is the number of days prior to the password expiring that a user will be warned that their password is about to expire. |

| -x, —maxdays MAX_DAYS | Set the maximum number of days a password remains valid. After MAX_DAYS, the password must be changed. |

DESCRIPTION

passwdpasswd

Password Changes

The user is first prompted for his/her old password, if one is present. This password is then encrypted and compared against the stored password. The user has only one chance to enter the correct password. The superuser is permitted to bypass this

step so that forgotten passwords may be changed.

After the password has been entered, password aging information is checked to see if the user is permitted to change the password at this time. If not, passwd refuses to change the password and exits.

The user is then prompted twice for a replacement password. The second entry is compared against the first and both are required to match in order for the password to be changed.

Then, the password is tested for complexity. As a general guideline, passwords should consist of 6 to 8 characters including one or more characters from each of the following sets:

- • lower case alphabetics

- • digits 0 thru 9

- • punctuation marks

Care must be taken not to include the system default erase or kill characters. passwd will reject any password which is not suitably complex.

Hints for user passwords

The security of a password depends upon the strength of the encryption algorithm and the size of the key space. The legacy UNIX System encryption method is based on the NBS DES algorithm. More recent methods are now recommended (see ENCRYPT_METHOD). The size of the key space depends upon the randomness of the password which is selected.

Compromises in password security normally result from careless password selection or handling. For this reason, you should not select a password which appears in a dictionary or which must be written down. The password should also not be a proper

name, your license number, birth date, or street address. Any of these may be used as guesses to violate system security.

Как сбросить пароль пользователю в AD?

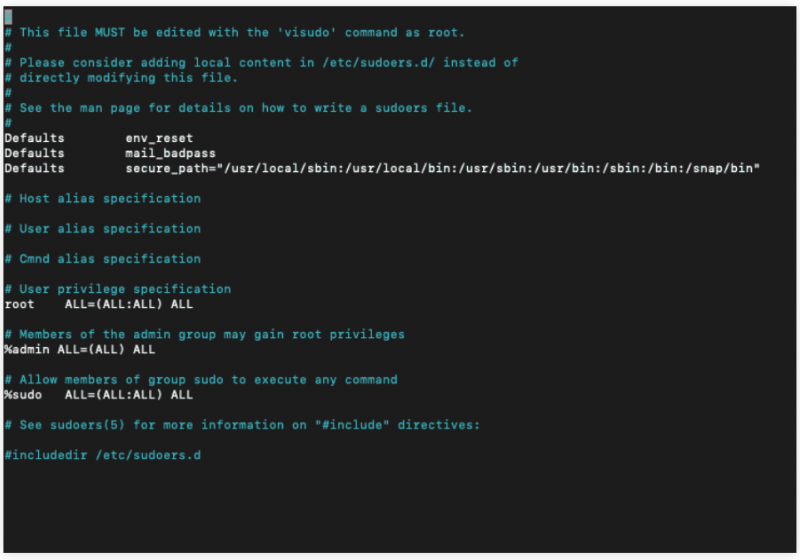

Для сброса пароля пользователя в AD используется командлет Set-ADAccountPassword, входящий в модуль Active Directory для Windows PowerShell (в десктопых версиях Windows он входит в состав RSAT, а в серверных редакциях устанавливается в виде отдельного компонента AD DS Snap-Ins and Command-Line Tools). Перед использованием модуля его необходимо импортировать в сессию PowerShell:

Для сброса пароля ваша учетной запись должна обладать соответствующими правами. Естественно, обычные пользователи AD по-умолчанию не могут сбросить пароль других аккаунтов, чтобы эта возможность появилась, пользователю (группе пользователей) нужно делегировать право на сброс пароля на контейнер AD, либо добавить его в доменную группу Account Operators.

Чтобы проверить, что у вашей учетной записи есть право на сброс пароля определенного пользователя, откройте его свойства, перейдите на вкладку Security -> Advanced -> Effective Access -> укажите имя своей учетной записи -> убедитесь, что у вас есть разрешение Reset Password.

Чтобы сбросить пароль для пользователя с учетной записью dakimov и установить новый пароль SuperStr0n@p1, выполните команду:

Для автоматической генерации сложный паролей пользователям вы можете использовать метод GeneratePassword, описанный в статье «Генерация случайных паролей с помощью PowerShell«.

По умолчанию командлет возвращает объект и ничего не отображает в консоли. Чтобы вывести информацию об объекте пользователя в AD мы используем параметр –PassThru.

В качестве имени пользователя можно указать sAMAccountName (как в нашем случае), objectGUID, SID пользователя, или его DN (Distinguished Name, например CN=Akimov,OU-Users,DC=winitpro,DC=ru).

Если при смене пароля пользователя не указывать параметр –Reset, необходимо указать старый и новый пароль учетной записи.

Примечание. Если при сбросе пароля с помощью командлета Set-ADAccountPassword появляется ошибка:

Это означает что к указанному паролю применяются некоторые требования сложности, длины и т.д., определенные в доменной политике паролей или гранулированной политике паролей, действующей на учетку.

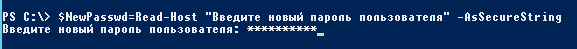

Если у вас включено ведение истории PowerShell команд, и вы не хотите, чтобы пароли в открытом виде отображались в консоли PoSh, пароль как и при создании пользователя нужно преобразовать в безопасную строку (подробнее о защите паролей в скриптах PowerShell здесь):

Теперь сбросим пароль:

При сбросе пароля можно принудительно снять блокировку ученой записи, даже если она заблокирована (как найти с какого компьютера блокируется учетная запись, смотрите в статье Поиск источника блокировки пользователя в Active Directory):

Чтобы пользователь при следующем входе в домен сменил данный пароль на новый, выполните команду:

Вы можете совместить в одной строке команду смены пароля и включение требования сменить пароль (атрибут userAccountControl):

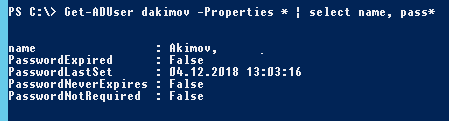

С помощью командлета Get-ADUser вы можете убедиться, что пароль сброшен успешно, выведя время последней смены пароля аккаунта:

При сбросе пароля на контроллере домена (DC) регистрируется событие EventID 4724. Это событие помогает определить учетную запись, которая выполнила сброс пароля пользователя.

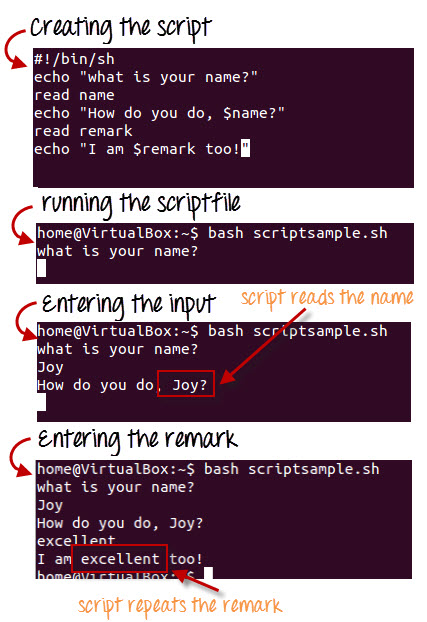

Создание нового пользователя

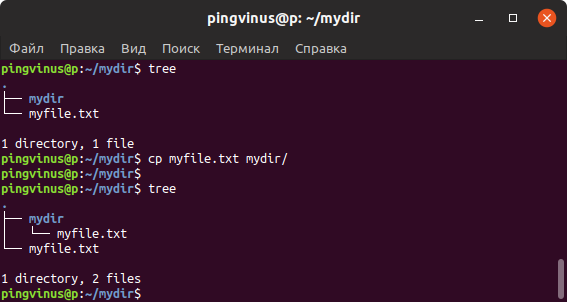

Нового пользователя можно создать при помощи нескольких команд.

Самый простой способ – использовать команду «adduser. В системах Ubuntu данная команда связана со скриптом «perl», который обрабатывает создание пользователя.

Команду можно вызвать следующим образом:

На данном этапе появится несколько вопросов, которые помогут внести необходимую информацию в файлы «/etc/passwd» и «/etc/shadow».

Можно просмотреть внесенную в файл «/etc/passwd» запись, введя:

Как можно видеть, данная команда использует поле для примечаний в своих интересах. Остальные поля заполнены должным образом.

Можно запустить похожую команду для того, чтобы просмотреть изменения, внесенные в файл «/etc/shadow».

Как в Linux Сменить Пароль для Другого Пользователя?

Также вы можете изменить текущий пароль другого пользователя. Для этого вам нужно будет снова использовать команду passwd.

Сначала войдите в систему как пользователь root, введите passwd, а затем имя пользователя, пароль которого вы хотите изменить. Команда будет выглядеть так:

passwd imia_polzovatelia

Допустим, вы хотите сменить пароль пользователя с именем olha. Тогда команда будет выглядеть следующим образом:

passwd olha

Затем нам нужно будет дважды ввести новый пароль:

Enter new UNIX password: Retype new UNIX password:

Вот и всё, теперь с помощью команды passwd вы обновили пароль другого пользователя.

Чтение файла «/etc/shadow»

Чтобы открыть файл «/etc/shadow», введите:

Как и в файле «/etc/passwd», каждая строка содержит информацию об отдельном пользователе, а каждое поле отделяется символом двоеточия.

Примечание: символ звездочки (*) во втором поле строк значит, что данная учетная запись не может войти в систему. Обычно это используется для сервисов.

Для примера можно рассмотреть одну строку данного файла:

Файл «/etc/shadow» содержит следующие поля:

- daemon: имя пользователя;

- *: соль и хешированный пароль; данное поле можно просмотреть, войдя как root. Как указано выше, звездочка значит, что данная учетная запись не может быть использована для входа в систему.

- 15455: последнее изменение пароля. Данное значение ограничивается датой начала «Unix-эпохи» (1 января 1970).

- : допустимое количество дней для смены пароля. 0 в данном поле значит, что таких ограничений нет.

- 99999: количество дней до необходимости смены пароля. Значение 99999 указывает на то, что ограничения на продолжительность использования одного пароля не установлены.

- 7: количество дней до предупреждения об истечении срока использования пароля. Если требуется сменить пароль, пользователь будет извещен о данной необходимости за указанное количество дней.

- blank: последние три поля нужны для того, чтобы указать количество дней до деактивации учетной записи. Последнее поле не используется.

How to change the password for a different user in Linux

As we mentioned earlier in this blog post, you can only change the password for a different user if you are logged in as root or if your system user has sudo privileges. If you are logged in as root you should run the following command in the terminal:

passwd user1

Replace with the name of the user that you want to change its password. When you are changing the password for a different user as root, you don’t have to specify the old password, and the output after successful password change should look like the one below:

/]# passwd user1 Changing password for user user1. New password: Retype new password: passwd: all authentication tokens updated successfully.

If the user that you are currently logged in as has sudo privileges and you want to change the password for a different user, you must use in your command:

sudo passwd user1

In our example below, we are logged in as , and we are changing the password for user :

/]$ sudo passwd user1

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

password for sudouser:

Changing password for user user1.

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

First, you will be prompted to enter the password of your current user to verify that you have sudo privileges and once the verification is successful you will be asked to enter the new password for the other user.

Again, make sure that you are using a strong password for all your users because using a weak password for some of your system users will put the other users at huge risk.

Of course, you don’t have change user password in Linux, if you use one of our Linux VPS Hosting services, in which case you can simply ask our expert Linux admins to change the user password in Linux for you. They are available 24×7 and will take care of your request immediately.

PS. If you liked this post on changing user password in Linux, please share it with your friends on the social networks using the buttons on the left or simply leave a reply below. Thanks.

OPTIONS

| -a, —all | This option can be used only with -S and causes show status for all users. |

| -d, —delete | Delete a user’s password (make it empty). This is a quick way to disable a password for an account. It will set the named account passwordless. |

| -e, —expire | Immediately expire an account’s password. This in effect can force a user to change his/her password at the user’s next login. |

| -h, —help | Display help message and exit. |

| -g, —noheadings | Do not print a header line. |

| -h, —help | Display help text and exit. |

| -i, —inactive INACTIVE | This option is used to disable an account after the password has been expired for a number of days. After a user account has had an expired password for INACTIVE days, the user may no longer sign on to the account. |

| -k, —keep-tokens | Indicate password change should be performed only for expired authentication tokens (passwords). The user wishes to keep their non-expired tokens as before. |

| -l, —lock |

Lock the password of the named account. This option disables a Note that this does not disable the account. The user may still Users with a locked password are not allowed to change their |

| -n, —mindays MIN_DAYS | Set the minimum number of days between password changes to MIN_DAYS. A value of zero for this field indicates that the user may change his/her password at any time. |

| -q, —quiet | Quiet mode. |

| -r, —repository REPOSITORY | change password in REPOSITORY repository |

| -R, —root CHROOT_DIR | Apply changes in the CHROOT_DIR directory and use the configuration files from the CHROOT_DIR directory. |

| -S, —status | Display account status information. The status information consists of 7 fields. The first field is the user’s login name. The second field indicates if the user account has a locked password (L), has no password (NP), or has a usable password (P). The third field gives the date of the last password change. The next four fields are the minimum age, maximum age, warning period, and inactivity period for the password. These ages are expressed in days. |

| -u, —unlock | Unlock the password of the named account. This option re-enables a password by changing the password back to its previous value (to the value before using the -l option). |

| -w, —warndays WARN_DAYS | Set the number of days of warning before a password change is required. The WARN_DAYS option is the number of days prior to the password expiring that a user will be warned that his/her password is about to expire. |

| -x, —maxdays MAX_DAYS | Set the maximum number of days a password remains valid. After MAX_DAYS, the password is required to be changed. |

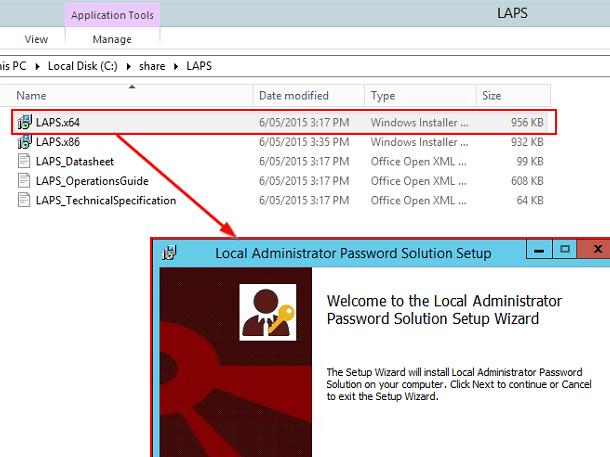

Утилита LAPS — Local Administrator Password Solution

Важно. Ранее утилита LAPS называлась AdmPwd, но в 2015 года Microsoft анонсировала LAPS, переведя ее из раздела сторонних скриптов в официально поддерживаемое решение.. Утилита LAPS (Local Administrator Password Solution) позволяет централизованной управлять паролями администраторов на всех компьютерах домена и хранить информацию о пароле и дате его смены непосредственно в объектах типа Computer в Active Directory

Утилита LAPS (Local Administrator Password Solution) позволяет централизованной управлять паролями администраторов на всех компьютерах домена и хранить информацию о пароле и дате его смены непосредственно в объектах типа Computer в Active Directory.

Функционал LAPS основан на использовании специального функционала GPO, который основан на Group Policy Client Side Extension (CSE) и представлеяет собой небольшой модуль, который устанавливается на рабочие станции. Данное расширение GPO используется для генерации уникального пароля локального администратора (SID — 500) на каждом компьютере домена. Пароль администратора автоматически меняется с указанной периодичностью (по-умолчанию, каждые 30 дней). Значение текущего пароля хранится в конфиденциальном атрибуте учетной записи компьютера в Active Directory, доступ на просмотр содержимого атрибута регулируется группами безопасности AD.

Скачать LAPS и документацию к ней можно с этой страницы: https://www.microsoft.com/en-us/download/details.aspx?id=46899

Дистрибутив LAPS доступен в виде двух версий установочных msi файлов: для 32 (LAPS.x86.msi) и 64 (LAPS.x64.msi) битных систем.

Архитектура LAPS состоит из 2 частей. Модуль управления устанавливается на машине администратора, а клиентская часть устанавливается на серверах и ПК, на которых нужно регулярно менять пароль локального администратора.

Совет. Перед развертыванием LAPS в продуктивном домене рекомендуем попробовать его в тестовой среде, т.к. как минимум потребуется расширение схемы AD (необратимое).

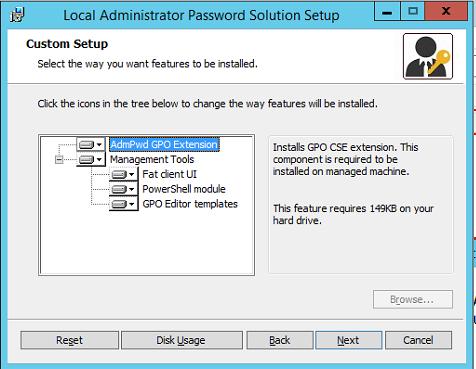

Запустите MSI файл утилиты на компьютере администратора, выберите все компоненты для установки (требуется наличие как минимум .Net Framework 4.0 – Как узнать какие версии .Net установлены). Пакет состоит из двух частей:

- AdmPwd GPO Extension –исполняемая часть LAPS, которая устанавливается на компьютеры клиентов и осуществляет генерацию, сохранение пароля в домене согласно настроенной политики;

- И компоненты управления LAPS (Management Tools):

- Fat client UI – утилита для просмотра пароля администратора;

- PowerShell module – модуль PowerShell для управления LAPS;

- GPO Editor templates – административные шаблоны для редактора групповой политики.

Установка LAPS максимально простая и не должна вызывать каких-либо проблем.

Установка LAPS максимально простая и не должна вызывать каких-либо проблем.

Как Создать Надёжный Пароль

Наконец, чтобы максимально защитить свою систему, нам понадобится надёжный пароль, который сложно взломать. Надёжным считается уникальный и длинный пароль, в котором не используется личная информация.

Не используйте один и тот же пароль для разных учётных записей, особенно, если они содержат важную конфиденциальную информацию. Например, если это онлайн-банкинг или учётная запись электронной почты. Также старайтесь не использовать ваши старые пароли.

Если вы хотите создать длинный, но запоминающийся пароль, отличным вариантом будет строка из любимей песни, книги или фильма. Ещё один вариант — первые буквы каждого слова в строке.

Главное не используйте личной информации. Избегайте псевдонимов, инициалов, кличек домашних животных или старых уличных адресов.

Если вы подозреваете, что один из ваших паролей взломан, измените его как можно скорее. Также рекомендуется время от времени менять пароли в качестве профилактики.

How to view the contents of the /etc/shadow file

The normal user cannot access the /etc/shadow file directly. For example, try out the following cat command: Sample outputs:

cat: /etc/shadow: Permission denied

You can only access the /etc/shadow file via few commands such as the passwd command. Login as root user and execute cat command on /etc/shadow file: Provide root user password when prompted:

Password:

Try to display the file: Sample outputs:

root: $1$s83Ugoff$EDT83WAAFpCQHWDp07E9Ux:0:99999:7::: daemon:*:13031:0:99999:7::: bin:*:13031:0:99999:7:::

Eash each entry in /etc/shadow is divided into following fields:

- Login name

- Encrypted password

- Days since Jan 1, 1970 that password was last changed

- Days before password may be changed

- Days after which password must be changed

- Days before password is to expire that user is warned

- Days after password expires that account is disabled

- Days since Jan 1, 1970 that account is disabled

Of course you can use the sudo command as follows: Or grep command along with the sudo: Please note that FreeBSD uses /etc/master.shadow file.