Команды командной строки (cmd) в windows 10

Содержание:

- Работаем с файлами и папками

- Задача: Получить максимум через xss-уязвимость

- Команды запуска навыков

- Шутливые команды

- Как вызвать панель управления в Windows 10 из поиска

- Команды для быстрого поиска ответов на различные научные вопросы

- Команды запуска помощника

- Что такое командная строка

- Свежие статьи

- Музыка

- Хакерские команды для командной строки. Как можно взломать пороли Wi-Fi сетей используя CMD?

Работаем с файлами и папками

Несмотря на то, что Проводник Windows специально предназначен для работы с файлами и папками многие пользователи предпочитают ему файловые менеджеры такие как, например, Total Commander. Без сомнения, работать с любой из этих программ гораздо удобнее, чем с командной строкой. Однако может случиться так, что не одно из этих приложений запустить невозможно, и в таких аварийных ситуациях на помощь приходит cmd с директивами dir, cd, mkdir, rmdir, del, copy, type.

DIR

dir используется для просмотра содержимого папки (каталога).

Для просмотра содержимого текущего каталога достаточно набрать:

Если вы хотите увидеть в текущей папке только исполняемые файлы с расширением .exe вам придется немного потрудиться и набрать более длинную строку:

Усложним задачу и посмотрим список exe-файлов папки, которая не является текущей, например :

CD

cd используется для смены текущей папки.

Мы находимся в папке и хотим попасть на уровень выше в папку work:

А теперь перейдем в папку :

И закончим наш вояж переходом в корневую папку текущего диска:

MKDIR и RMDIR

mkdir занимается созданием папок (каталогов), причем может создать сразу целое дерево test->test1->test2:

А rmdir с ключом /S легко это дерево удалит:

DEL, COPY, TYPE

del и copy предназначены соответственно для того чтобы удалять и копировать файлы.

Удаляем все файлы с расширением .tmp из текущей папки:

Копируем из папки music диска d: все файлы с расширением .mp3 на флешку с логическим именем f:

Наше знакомство с командами этой группы завершает директива type предназначенная для вывода на экран содержимого текстового файла:

Заметим, что имена файлов и папок с пробелами следует заключать в кавычки.

Задача: Получить максимум через xss-уязвимость

Решение

XSS — одна из самых распространенных сейчас уязвимостей на вебсайтах. По теории, XSS-бывают двух видов:

- stored/активная XSS — та, которая хранится на сервере и запускается сразу при открытии жертвой страницы;

- reflected/пассивная XSS — не хранится на сервере и требует от пользователя перехода по специально сформированной ссылке, код в которой и будет исполнен.

Второй вид очень часто не воспринимается людьми как опасный. Дескать, пользователь сам дурак, что перешел по кривой ссылке. И очень зря, ведь XSS можно скрыть с помощью сервисов по свертыванию ссылок, но более интересная идея описана дальше. Обычно всех пугают раскрытием данных из кукисов, которые чаще всего содержат идентификатор сессии и еще какую-нить конфиденциальную информацию:

Как понятно, вместо отображения кукисов, злобные взломщики перенаправляют эти данные к себе на сервер. В результате у них появляется возможность зайти на какой-то ресурс, используя данные кукисов под пользователем, у которого эти кукисы были украдены. Как ни странно, вполне адекватная защита от этого есть — флаг HttpOnly, который указывает на запрет чтения/записи данных Cookie посредством JavaScript, отсюда и название: кукисы доступны только через протокол HTTP. Получается, что атакующий уже не может украсть данных. Казалось бы XSS мог потерять актуальность, однако есть несколько обходов этого ограничения.

По сути своей, чтобы вполне осознать серьезность XSS-уязвимостей, важно понять, что, используя возможности яваскрипта, мы можем сделать почти все что захотим. В качестве примера я хочу представить нашего польского соратника по цеху— Кшиштофа Котовича и его творение с названием XSS-tracker: bit.ly/9zZU68

Суть идеи заключается в том, чтобы используя возможности яваскрипт, следить за действиями пользователя на всем сайте и при необходимости сграбить ценные данные с просматриваемых страниц, либо выполнить какие-то команды вместо пользователя. Но как это сделать? Ведь XSS обычно находится на одной конкретной странице. А мы хотим следить за пользователем по всему сайту. Как же это сделать? Кшиштоф предложил использовать для этого развернутый на весь экран фрейм, куда поместить контент с настоящего сайта. В результате пользователь будет ползать уже внутри iframe, при этом фактически не покидая страницу, где находится XSS. Вредоносный яваскрипт при этом продолжает работу и имеет полный доступ ко всему, что находится внутри iframe. Причем так как дырка находится на самом сайте и фрэйм оттуда же, то кроссдоменная политика никак не ограничивает яваскрипт. Надеюсь, что у меня получилось понятно объяснить суть идеи. Если нет, то попрактиковавшись на тестовом сайте bit.ly/jETYQx, ты все поймешь.

Не могу сказать, что поляк открыл что-то неведанное, о таком подходе многие думали, но он сделал качественную реализацию, собрав все воедино. Пока в XSS-tracker реализован мониторинг ввода данных и перехват файлов. На практике все реализовано на базе библиотеки jQuery и выглядит следующим образом. Сначала прячется сам фрэйм и подгружается исходная страницу:

Доступ к внутренним элементам мы получаем каждый раз при обновлении фрейма, то есть при любом переходе пользователя внутри фрэйма.

Мониторинг переходов по всем ссылкам и ввод форм.

Аналогичным образом, используя селекторы jQuery, мы можем обратиться к любому элементу внутри страницы. Селектор— это что-то вроде описания элемента, к которому обращаешься. Причем селекторы можно задавать в своего рода регекспах. Если интересно, очень показательно все описано на сайте api.jquery.com/category/selectors.

Например, используя следующий селектор, мы находим поле ввода с именем password и выводим его значение алертом на экран:

Ну и система логирования всех украденных данных находится на любом стороннем сайте. Данные отправляются через GET-запрос:

Остальные фичи и возможности ищи на сайте автора. В общем, идея хороша, и над реализацией автор тоже потрудился на славу. Ему спасибо :). Теперь о минусах и тонкостях.

- Данная реализация из-за XSS-фильтра не работает в IE8 и Chrome.

- Против данной технологии (XSS+iframe) используются методы защиты— frame busting. Это специальные яваскрипты, уничтожающие фреймы. Но это все тоже можно обойти :).

- При открытии в фрейме другого сайта, мы уже не можем просматривать внутренности из-за кросс-доменных политик.

В общем, тема очень большая и не совсем подходит к формату этой рубрики. Странно, что никто из авторов журнала, более прошаренных в web-безопасности, чем я, еще не писал об этом :).

PS.Хотелось бы поблагодарить Дмитрия Евдокимова aka D1g1 (редактора раздела софта Security нашего DVD) за помощь, оказанную в подготовке материалов в эту рубрику :).

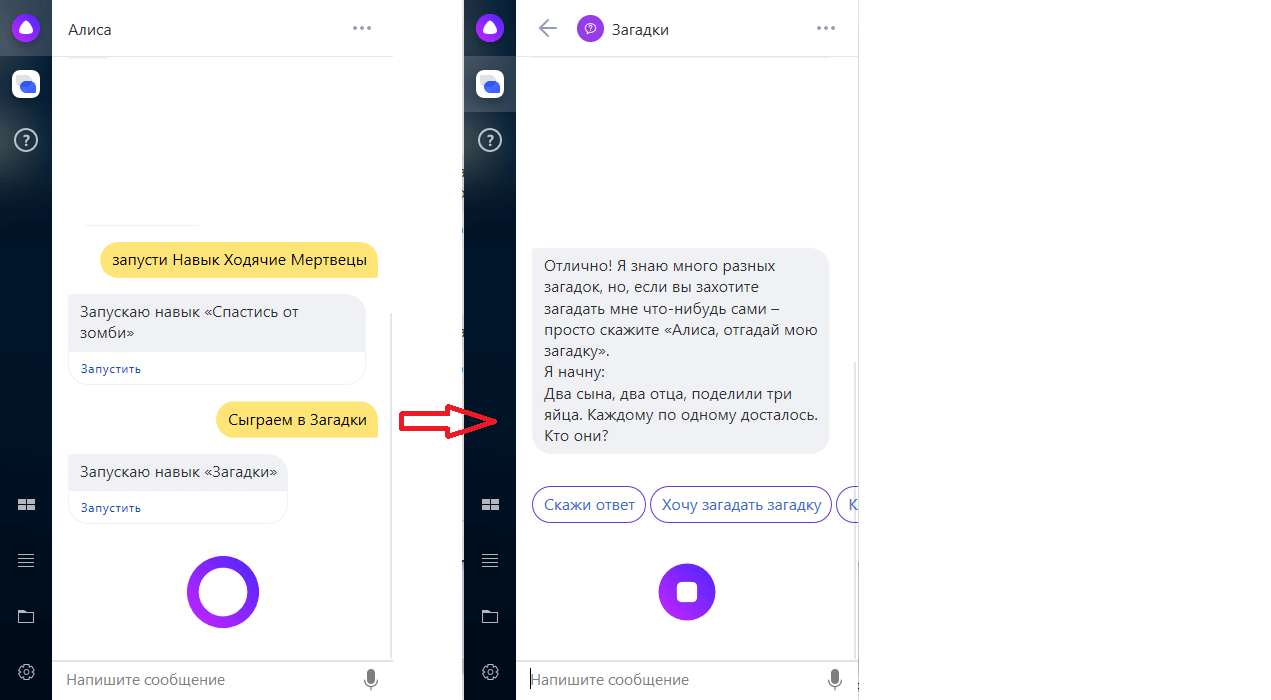

Команды запуска навыков

Алиса обладает большим количеством «навыков» — заранее подготовленные сценарии взаимодействия с пользователем. Все они вызываются командой » Запусти навык…» после чего нужно произнести название навыков (весь список доступных навыков можно уточнить на сайте сервиса «Яндекс.Алиса»). Например:

- «Запусти навык Сказки». Алиса предложит проигрывание аудио-версий различных сказок.

- «Запусти навык Ходячие Мертвецы». Это текстовая квест-игра, созданная по мотивам одноименного сериала.

- «Запусти навык Известия». Отображение последних новостей.

- «Запусти навык Угадай число». Запуск текстовой игры, в которой Алиса будет пытаться отгадать загаданное пользователем число.

- Многие навыки (в основном игры) можно запускать при помощи таких команд как:

- «Давай сыграем в Угадай число»/»Угадай число»;

- «Сыграем в Загадки»/»Угадай загадку»;

- «Сыграем в Шар судьбы» и т.д.

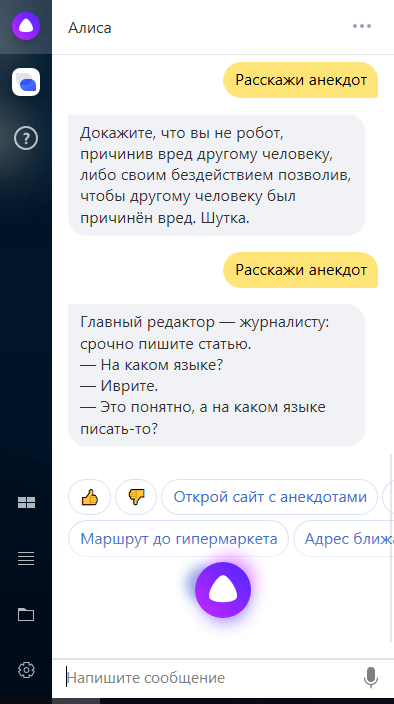

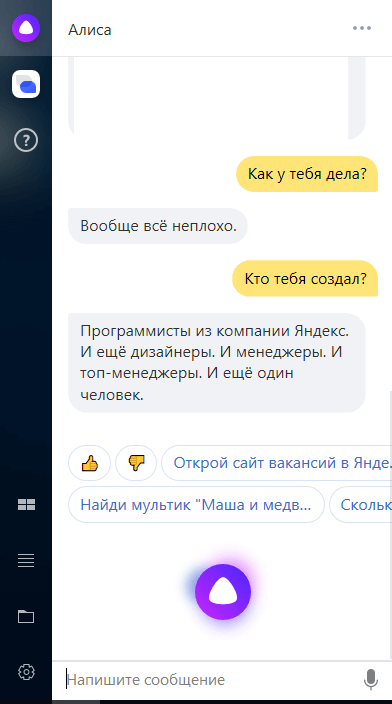

Шутливые команды

Разработчики также наделили Алису некоторыми шуточными функциями, для запуска которых также следует произнести команду. Например:

- «Спой песню». Алиса приступит к песнопению (если это вообще можно назвать пением).

- «Расскажи анекдот», «Расскажи пословицу», «Расскажи шутку».

- «Давай поболтаем». Алиса переходит в режим виртуального собеседника, пытаясь общаться с пользователем (функция еще очень сырая, как и у любых других подобных систем).

- Также Алиса может отвечать на разные адресованные ей личные вопросы, например — «Как у тебя дела?», «Сколько тебе лет?», «Ты кто?», «Кто тебя создал?» и многие другие. На большинство вопросов Алиса дает острые шуточные ответы.

Конечно, приведенные выше команды — далеко не полный список. Голосовой помощник Яндекс.Алиса обновляется практически каждый день, и все существующие команды невозможно перечислить в рамках одной статьи.

Скачать голосовой помощник Яндекс.Алиса можно на нашем сайте.

Как вызвать панель управления в Windows 10 из поиска

Довольно простой способ запуска панели управления: использование функции поиска в операционной системе Windows 10. При данном способе можно не только запустить приложение, но и выбрать опции для более удобного открытия панели управления на компьютере в дальнейшем.

- На Панели задач нажмите на значок поиска (изображение лупы).

- В поле «Введите здесь текст для поиска» напишите «панель управления» (без кавычек).

- В результатах поиска откроется лучшее соответствие: классическое приложение «Панель управления».

Откройте приложение, кликнув мышкой по результату поиска, или нажмите «Открыть» в дополнительной информационной области.

Разверните список для просмотра различных вариантов, которые можно применить для классического приложения:

- Открыть — запуск панели управления.

- Перейти к расположению файла — открытие папки с ярлыком для запуска панели управления.

- Закрепить на начальном экране — закрепление панели управления на начальном экране в меню «Пуск».

- Закрепить на панели задач — закрепление панели управления на Панели задач.

При переходе к расположению файла откроется окно Проводника с ярлыком Панели управления. Вы можете скопировать ярлык на Рабочий стол или в другую папку, для более удобного запуска панели управления.

После закрепления панели управления на начальном экране, в меню «Пуск» появится плитка «Панель управления». После нажатия на плитку происходит запуск приложения.

Для того, чтобы панель управления Windows всегда была под рукой, необходимо закрепить классическое приложение на Панели задач. После этого, вы сможете быстро запустить приложение, щелкнув по его значку на Панели задач.

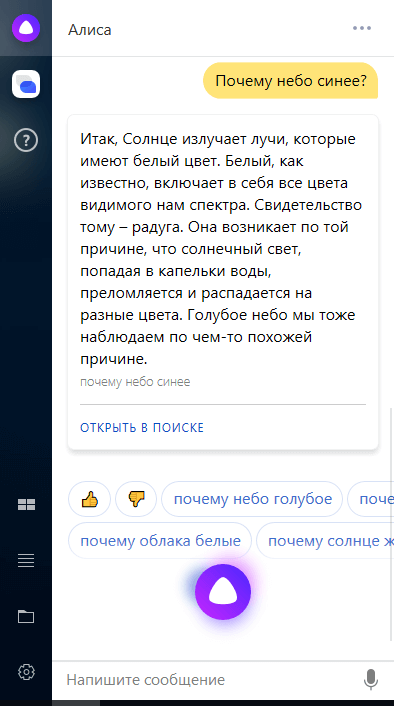

Команды для быстрого поиска ответов на различные научные вопросы

Алиса может отвечать на самые различные вопросы, касающиеся биологии, географии, физики, химии, истории и других научных направлений. Например, пользователь может задать помощнику следующие вопросы:

- «Почему небо синее?»

- «Почему летают птицы?»

- «Какое самое быстрое животное?»

- «Какое население в России?»

- «Какая река самая длинная в мире?»

- «Когда было Смутное Время?»

- «Когда человек полетел в космос?»

- «Чему равна скорость света/звука?»

- «Какая формула воды/сахара/спирта?»

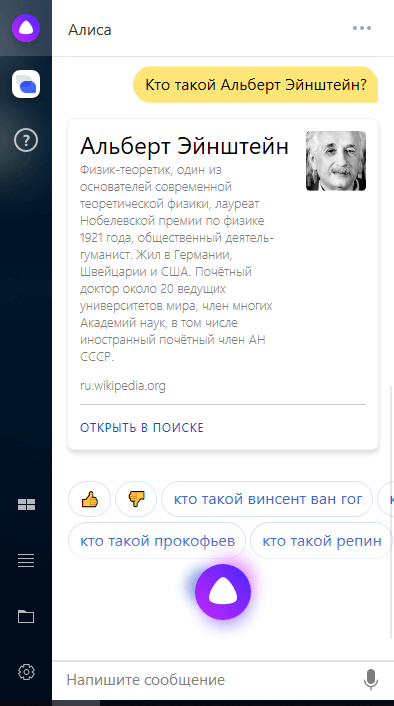

Также Алиса понимает команды-вопросы, касающиеся знаменитых исторических и ныне живущих личностей, например:

- «Кто такой Альберт Эйнштейн?»

- «Кто президент Бразилии?»

- «Кто поет песню — Миллион алых роз?»

- «Кто первый президент СССР?»

Если Алисе известен точный ответ, она тут же выведет его на экран. Если нет — откроет поисковую систему.

Команды запуска помощника

В эту категорию входят команды для активации (запуска) голосового помощника на компьютере или другом поддерживаемом устройстве. Сюда относятся:

- «Привет, Алиса».

- «Слушай, Алиса».

- «Слушай, Яндекс».

По аналогии с «Ок, Гугл » при произнесении одной из вышеперечисленных команд в микрофон, Алиса активируется, ожидая дальнейших инструкций от пользователя. Для отключения помощника в микрофон достаточно произнести фразу «Хватит» или «Стоп» (существуют и другие варианты).

Все дальнейшие пользовательские команды Алиса выполняет при использовании тех или иных сервисов от Яндекса — Яндекс.Поиск, Яндекс.Музыка, Яндекс.Такси, Яндекс.Погода и т.д.

Что такое командная строка

Это программное обеспечение, входящее в состав стандартных программ системы. CMD предоставляет пользователю возможность работать с системой и файлами напрямую. Приложение имеет текстовый интерфейс, а результат выполнения отображается на экране. Проще говоря, командная строка переводит запросы пользователя в понятную системе форму. Внешне, конечно, программа выглядит для простого пользователя не очень привычно, но при этом обладает рядом положительных свойств, а к тому же она быстрее визуальной составляющей. Командная строка встроена в каждую версию операционной системы Windows.

Свежие статьи

Умный Яндекс Дом в помощнике Алиса и умных колонках

Платформа умного дома от Яндекса позволяет управлять розетками, лампочками, телевизорами и другими бытовыми приборами.

Как бесплатно слушать радио онлайн в Яндекс.Станции, Irbis A и Dexp Smartbox. Полный список всех FM радиостанций.

Аудиокниги в сервисе Яндекс Музыка и колонках с Алисой

Как слушать аудиокниги онлайн бесплатно на компьютере, на Android и iPhone, и на умных колонках Яндекс.Станция, Irbis A и Dexp Smartbox.

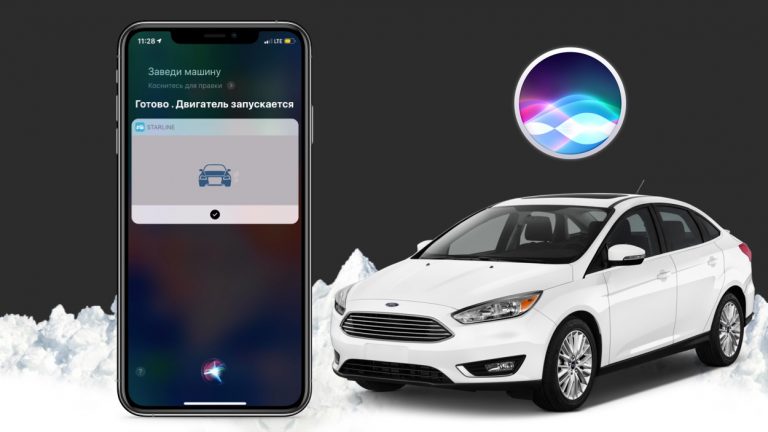

Как настроить запуск двигателя голосом в приложении СтарЛайн через Быстрые команды Сири.

Как смотреть телевизор онлайн бесплатно, через мобильное приложение и на Яндекс.Станции.

Xiaomi и HomeKit в одном сценарии умного дома

Как связать умные устройства от Сяоми с устройствами с поддержкой HomeKit в один сценарий с помощью Быстрых команд Siri Shortcuts.

Музыка

Alexa, play some music.Включить Amazon Prime Music

Alexa, play «Can’t Stop the Feeling!»

Alexa, play «In The End» by «Linkin Park».Включить песню по названию

Alexa, play music by Taylor Swift.

Alexa, play One Republic Station.Включить исполнителя

Alexa, play the latest U2 album.

Alexa, play Breezy Summer Classics from Amazon.Включить альбом

Alexa, what’s popular from Pink?Популярные песни у исполнителя

Alexa, next.

Alexa, repeat.

Alexa, play that song again.Управление воспроизведением

Alexa, play classical music for sleeping.

Alexa, play music for taking a bath.Музыка для занятия/активности

Alexa, play music everywhere.Включить все колонки в доме

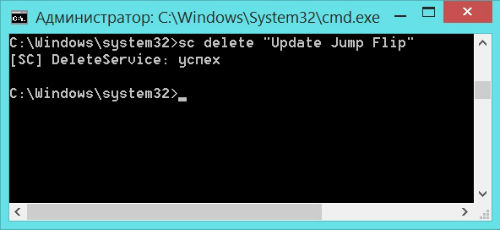

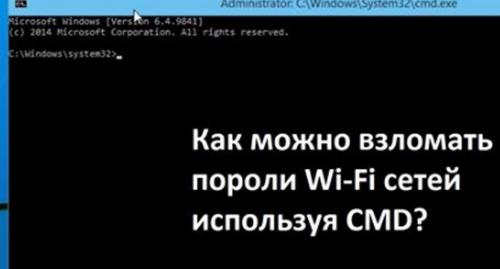

Хакерские команды для командной строки. Как можно взломать пороли Wi-Fi сетей используя CMD?

Короткое описание: очень легко найти пароль Wi-Fi с помощью нескольких команд в cmd. Эта команда работает даже тогда, когда Вы находитесь в автономном режиме или подключены к другой сети Интернет.

Этот профиль хранится в нашем компьютере вместе с другими требуемыми деталями для профиля Wi-Fi.

Вместо того, чтобы использовать GUI для нахождения индивидуальных паролей, мы можем также искать пароль беспроводной сети Wi-Fi с помощью CMD.

Как узнать пароль Wi-Fi с помощью cmd?

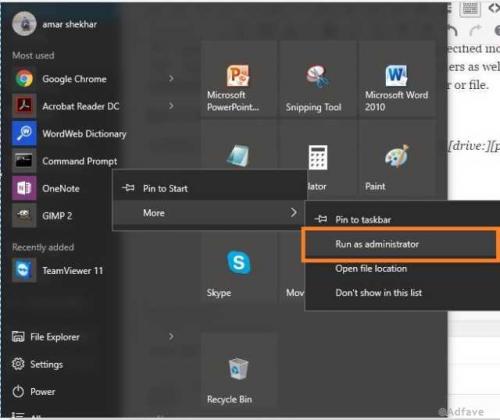

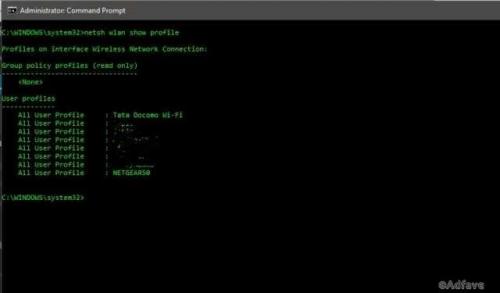

Откройте командную строку и запустите ее от имени администратора.

Следующий шаг: нужно узнать обо всех профилях, которые хранятся в нашем компьютере. Таким образом, введите следующую команду в окне cmd:netsh wlan show profile

Эта команда будет перечислять все Wi-Fi профили.

На картинке выше, мы намеренно размыли некоторые названия своих сетей Wi-Fi. Как Вы можете видеть, у нас есть восемь беспроводных сетей, к которым мы может подключиться. Итак, давайте узнаем пароль для NETGEAR50.

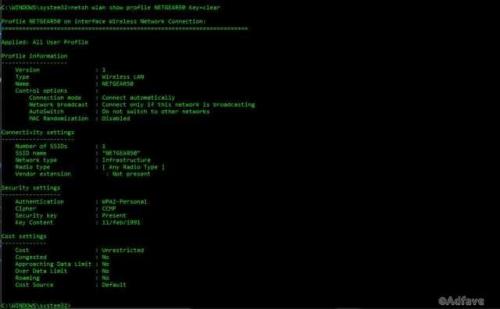

Введите следующую команду, чтобы увидеть пароль любого Wi-Finetsh wlan show profile wifi-name key=clear wifi password using cmd

Под настройками безопасности, Вы увидите пароль беспроводной сетью.

Кроме того, зная пароль, Вы также можете использовать этот результат для дальнейшей оптимизации вашего Wi-Fi.

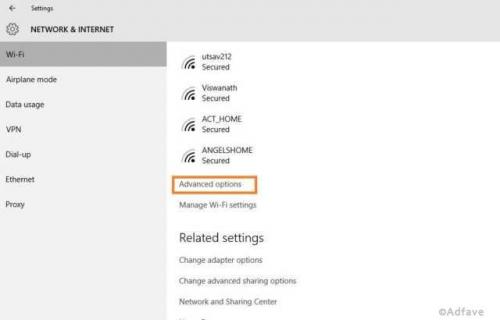

Вот как включить на ‘’Mac-рандомизацию’’ на Windows 10:

Перейдите в настройки и нажмите на кнопку ‘Сеть и интернет’Выберите ‘Интернет’ в левой панели и нажмите на расширенный вариант.

Включить функцию случайного аппаратного адреса под этими параметры. Если ваше беспроводное оборудование не поддерживает эту функцию “случайных аппаратных адресов”, то раздел не будет отображаться в приложении «Настройки».

У Вас получилось!Кроме того, в настройках подключения, типа радио, Вы можете увидеть весь список. Помехи канала могут быть еще одной причиной медленного Wi-Fi.

Что касается ‘’типа радио’’, Вы можете также изменить маршрутизатор для лучшего соединения или подключения.

Не забудьте поделиться статьей со своими друзьями!