Nat в роутере и на сервере

Содержание:

- Конфигурирование

- Настройка NetMap

- Об адресации в локальной сети

- Преимущества и недостатки

- Настройка NAT на маршрутизаторе

- Функционирование

- NAT: общие определения

- Значение маршрутизаторов Loopback NAT?

- With the Google Home app

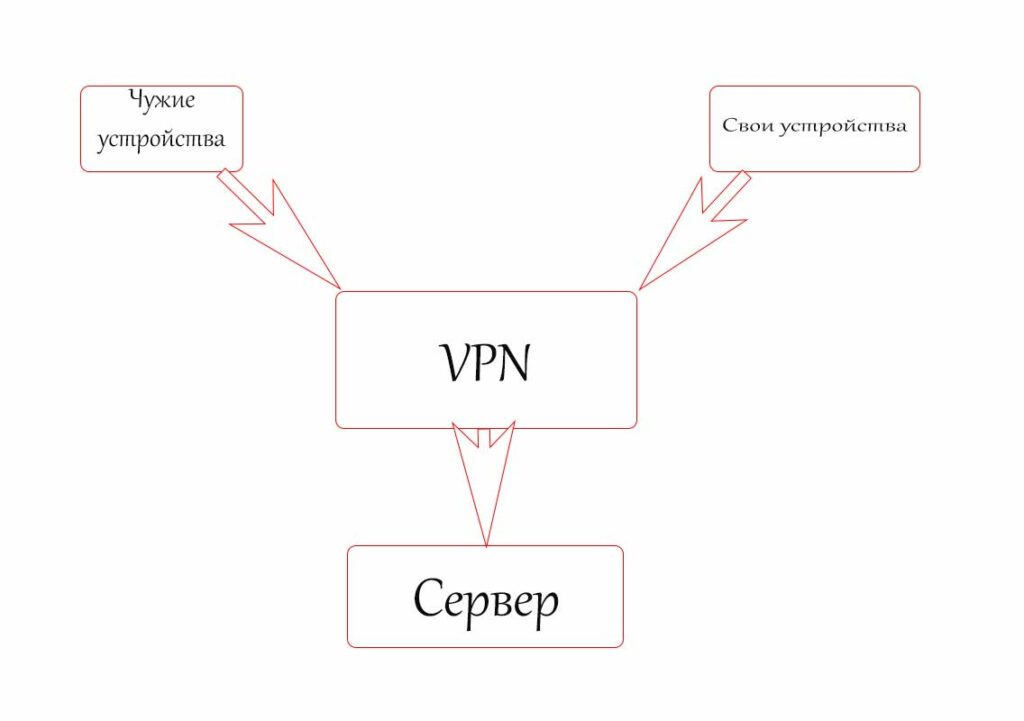

- Настройка сервера VPN

- Set up port forwarding/port opening

- With the Google Home app

- With the Google Wifi app

- Еще немного про порты и другие нюансы

- Connection tracking settings

- Настройка NAT для нескольких внешних ip

- Как открыть порты на компьютере средствами Windows

Конфигурирование

Используем наш уже знакомый лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

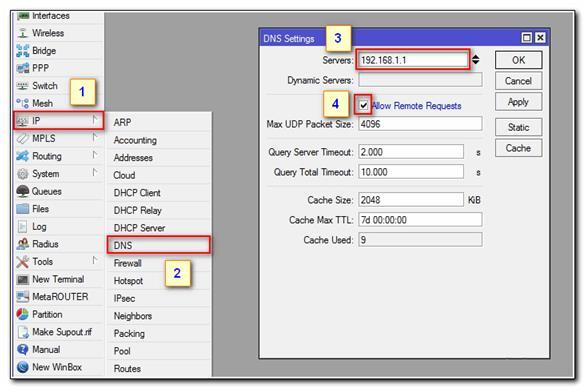

Создание IP пула

На оборудовании Mikrotik есть нюанс с клиент серверными протоколами VPN – соединение не установится до тех пор, пока мы не назначим IP адреса с обоих сторон. Поэтому создадим пул для VPN клиентов. Подключаемся к московскому роутеру и открываем IP-Pool.

Добавляем пул, задаем имя и адреса.

Next Pool указывать не будем. Так же отмечу, что используем мы в VPN /32 маску подсети.

Создание профиля подключения

Переходим к созданию профиля L2TP для нашего сервера. Создаем его в PPP – Profiles.

Создаем профайл. Указываем:

- Имя профиля;

- Local Address – следует указать статический адрес внутри VPN, в нашем случае 172.16.25.1;

- Remote Address – созданный на предыдущем шаге пул из выпадающего списка;

- Change TCP MSS – No;

- Use UPnP – No.

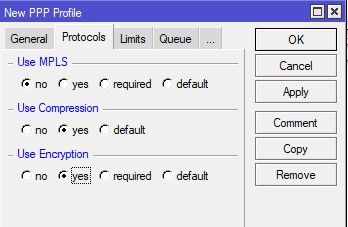

Переходим на вкладку Protocols, ставим значения:

- Use MPLS – No;

- Use Compressions – Yes;

- Use Encryption – Yes.

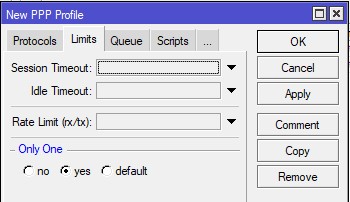

Переходим в Limits, выставляем значение Only One в No.

Сохраняем и смотрим на результат.

Настройка NetMap

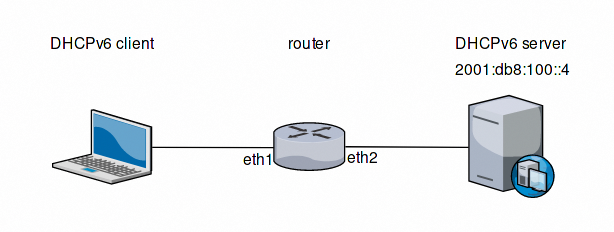

После создания VPN интерфейса, можно приступить к настройке

Важно заметить, что вы можете настроить на любом протоколе VPN, будь то PPTP, SSTP или даже EoIP. Создадим фейковые маршруты

Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24. А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24.

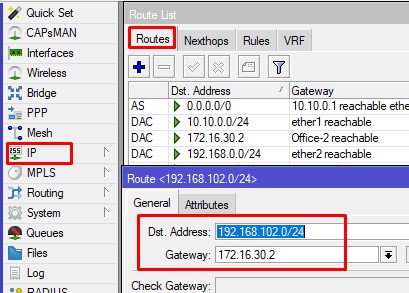

Параметры маршрутизации Office-1.

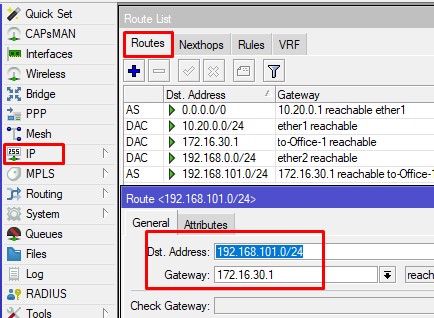

Параметры маршрутизации Office-2.

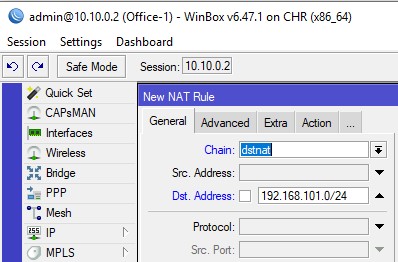

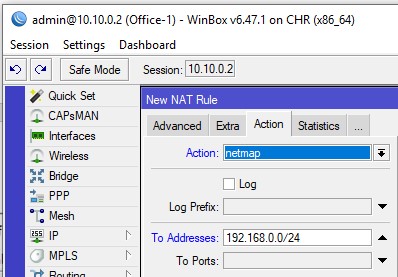

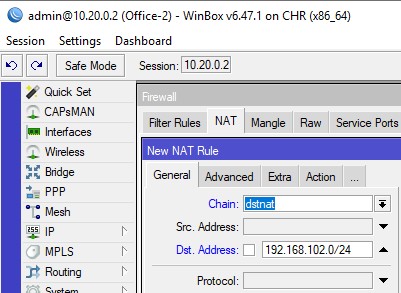

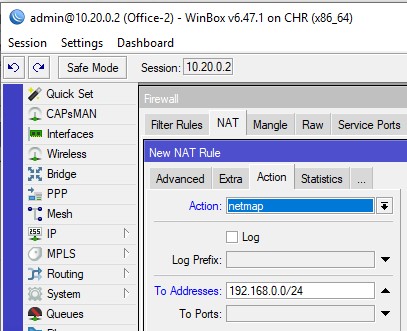

Финт ушами с маршрутизацией только начало. Далее настраиваем NAT правила (IP-Firewall-NAT).

Создаем второе правило.

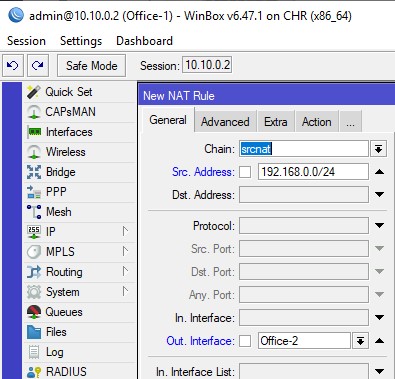

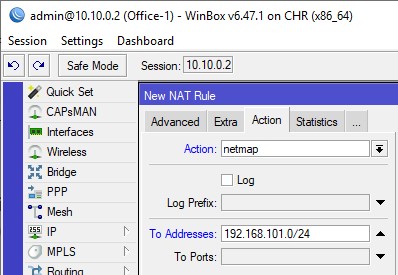

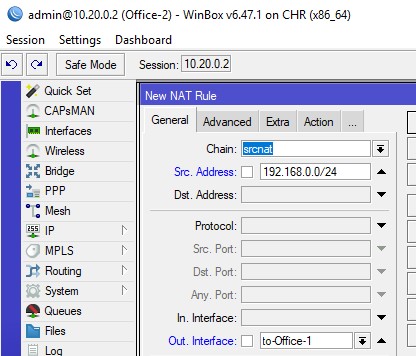

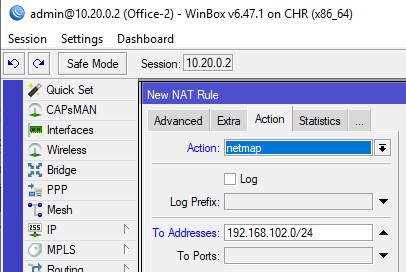

Переключимся на второй офис и сделаем обратные правила.

Аналогично второе правило.

То же самое, но в CLI

На Office-1:

На Office-2:

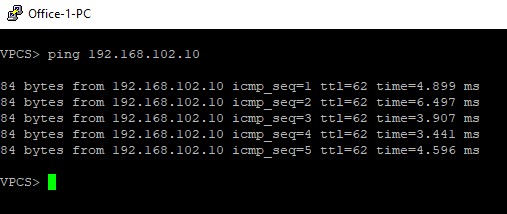

Проверим, отправив эхо-запросы с Office-1-PC.

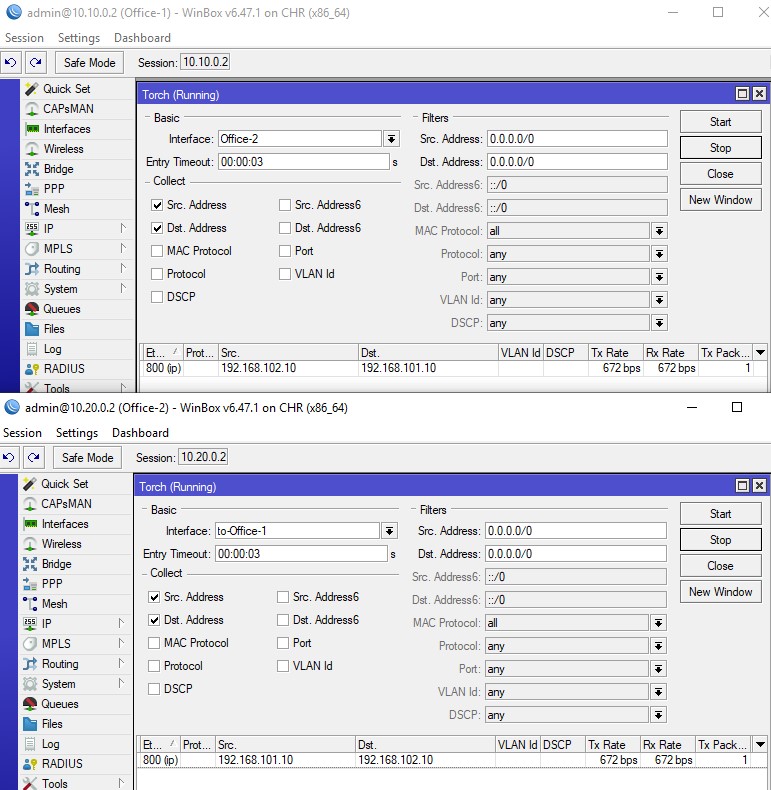

Посмотрим, что происходит внутри туннеля.

На восприятие для первого раза сложновато. Логика, следующая:

Когда Office-1-PC отправляет пакет с src 192.168.0.10 и dst 192.168.102.10, принимая роутер на Office-1 подменяет src на 192.168.101.10 и отправляет в трубу. Когда роутер на Office-2 принимает пакет с dst 192.168.102.10/24, то подменяет на 192.168.0.10. Далее Office-2-PC отвечает на 192.168.101.10, пакет прилетает на роутер Office-2, подменяет src адрес 192.168.0.10 на 192.168.102.10, отправляет в трубу. Последний, приняв пакет с dst 192.168.101.10 подменяет на 192.168.0.10, и такая процедура создает бесконечность, благодаря Packet Flow Diagram v6. Весь секрет успеха кроется в том, что SRC проверяется в Prerouting, а DST в Postrouting.

Как вы видите, данная технология подменяет адрес сети, ориентируясь на значение маски, а все что идет после нее, оставляет неизменным. Теперь, вы понимаете, что такое и как работает NetMap и чем он отличается от DST-NAT, такой принцип не только на Микротик но и на других сетевых устройствах.

Об адресации в локальной сети

Компьютер может подключаться к глобальной паутине несколькими способами. Если это выполняется напрямую, он получает собственный динамический или статистический IP адрес, по которому его можно всегда найти.

При подключении с помощью модема, собственный внешний IP адрес получает только модем (как вариант, маршрутизатор со встроенным модемом), все прочие девайсы уже являются участниками собственной локальной сети и получают адресацию внутри нее.

Роутер берет на себя функцию распределения исходящего и входящего трафика между шлюзом и клиентами интернета. Из-за нестыковки сетевых адресов, возможны некоторые глюки:

- Некорректно работают торрент-загрузчики и прочий софт для пилинговых сетей;

- Не всегда удается подключиться к серверу онлайн игры, особенно если он пиратский;

- Не проходят запросы извне к серверу внутри локальной сети.

Эти недостатки можно устранить при правильной настройке на маршрутизаторе.

Преимущества и недостатки

| Преимущества | Недостатки |

|---|---|

| Позволяет сэкономить IP-адреса (только в случае использования NAT в режиме PAT), транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес (или в несколько, но меньшим количеством, чем внутренних). По такому принципу построено большинство сетей в мире: на небольшой район домашней сети местного провайдера или на офис выделяется 1 публичный (внешний) IP-адрес, за которым работают и получают доступ интерфейсы с приватными (внутренними) IP-адресами. | Старые протоколы. Протоколы, разработанные до массового внедрения NAT, не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие трансляцию IP-адресов, могут исправить этот недостаток, соответствующим образом заменяя IP-адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протокола FTP). См. Application-level gateway. |

| Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу. При инициации соединения изнутри сети создаётся трансляция. Ответные пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для пакетов, поступающих снаружи, соответствующей трансляции не существует (а она может быть созданной при инициации соединения или статической), они не пропускаются. | Идентификация пользователей. Из-за трансляции адресов «много в один» появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций. |

| Иллюзия DoS-атаки. Если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DoS-атаки на сервис (множество успешных и неуспешных попыток). Например, избыточное количество пользователей ICQ за NAT приводит к проблеме с подключением к серверу некоторых пользователей из-за превышения допустимой скорости подключений. Частичным решением проблемы является использование пула адресов(группы адресов), для которых осуществляется трансляция. | |

| Пиринговые сети. В NAT-устройствах, не поддерживающих технологию Universal Plug & Play, в некоторых случаях, необходима дополнительная настройка (см.Трансляция порт-адрес) при работе с пиринговыми сетями и некоторыми другими программами, в которых необходимо не только инициировать исходящие соединения, но также принимать входящие. |

Настройка NAT на маршрутизаторе

Что такое NAT в роутере, целесообразность его использования и проблемы, которые он может создать было описано выше, теперь можно перейти непосредственно к реализации задачи. Настройка службы на роутере зависит от его модели, используемой прошивки и других параметров. Но достаточно понять механизм, чтобы не возникало сложностей и вопросов по настройке отдельного устройства. Для настройки выполняются следующие действия (в качестве примера настройки выполняются на роутере Zyxel на прошивке v1):

- В браузере зайти на страницу настроек роутера.

- Перейти в меню «Network — Routing» на вкладку «Policy routing».

Открывшаяся страница и будет той, которая управляет политиками доступа и маршрутизацией. Здесь необходимо включить службу, активировав переключатель в положение «Enable». Сами настройки выполняются в группе «Criteria». Выбираются параметры NAT по нескольким категориям фильтров:

- User — трансляция по определенному пользователю.

- Incoming — по сетевому интерфейсу.

- Source Address — подмена адреса по адресу источника.

- Destination Address — по адресу конечного получателя

- Service — по конкретному порту службы.

В качестве объекта перенаправления можно выбрать следующие варианты:

- Auto — автоматический выбор объекта назначения. По умолчанию установлен Wan интерфейс.

- Gateway — шлюз, указанный заранее в настройках.

- VPN Tunel — соответственно через VPN туннель.

- Trunk — диапазон интерфейсов, настроенных на совместную работу.

- Interface — конкретный интерфейс по выбору.

В каждом отдельно взятом роутере настройки и название пунктов меню может отличаться, но принцип построения NAT остается неизменным.

Функционирование

Преобразование адреса методом NAT может производиться почти любым маршрутизирующим устройством — маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения.

Принимая пакет от локального компьютера, роутер смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается другому локальному компьютеру. Если нет, то пакет надо переслать наружу в интернет. Но ведь обратным адресом в пакете указан локальный адрес компьютера, который из интернета будет недоступен. Поэтому роутер «на лету» транслирует (подменяет) обратный IP-адрес пакета на свой внешний (видимый из интернета) IP-адрес и меняет номер порта (чтобы различать ответные пакеты, адресованные разным локальным компьютерам). Комбинацию, нужную для обратной подстановки, роутер сохраняет у себя во временной таблице. Через некоторое время после того, как клиент и сервер закончат обмениваться пакетами, роутер сотрет у себя в таблице запись об n-ом порте за сроком давности.

Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на компьютер пользователя в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT).

Существует 3 базовых концепции трансляции адресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, NAT Overload, PAT).

Статический NAT — Отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети.

Динамический NAT — Отображает незарегистрированный IP-адрес на зарегистрированный адрес из группы зарегистрированных IP-адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированными и зарегистрированными адресами, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации.

Перегруженный NAT (NAPT, NAT Overload, PAT, маскарадинг) — форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты. Известен также как PAT (Port Address Translation). При перегрузке каждый компьютер в частной сети транслируется в тот же самый адрес, но с различным номером порта.

Типы NAT

Классификация NAT, часто встречающаяся в связи с VoIP. Термин «соединение» использован в значении «последовательный обмен пакетами UDP».

Симметричный NAT (Symmetric NAT) — трансляция, при которой каждое соединение, инициируемое парой «внутренний адрес: внутренний порт» преобразуется в свободную уникальную случайно выбранную пару «публичный адрес: публичный порт». При этом инициация соединения из публичной сети невозможна. [источник не указан 800 дней]

Cone NAT, Full Cone NAT — Однозначная (взаимная) трансляция между парами «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любой внешний хост может инициировать соединение с внутренним хостом (если это разрешено в правилах межсетевого экрана).

Address-Restricted cone NAT, Restricted cone NAT — Постоянная трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любое соединение, инициированное с внутреннего адреса, позволяет в дальнейшем получать ему пакеты с любого порта того публичного хоста, к которому он отправлял пакет(ы) ранее.

Port-Restricted cone NAT — Трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт», при которой входящие пакеты проходят на внутренний хост только с одного порта публичного хоста — того, на который внутренний хост уже посылал пакет.

NAT: общие определения

NAT (network address translation) или трансляция сетевых адресов — это процесс перевода внутренних или локальных адресов во внешние. NAT используется абсолютно всеми маршрутизаторами независимо от их конфигурации, назначения и стоимости. По умолчанию роутер запрещает напрямую обращаться к любому устройству, находящимися внутри сети. Он блокирует доступ на любые порты для входящих соединений поступающие из интернета.

Но NAT и Firewall это суть разные понятия. Firewall просто запрещает доступ к ресурсу по определенному TCP или UDP порту, может устанавливаться на локальной машине для ограничения доступа только к ней или же на сервере для фильтрации трафика по всей локальной сети. Перед NAT задача стоит более развернуто. Сервис запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Чтобы проверить находится ли компьютер за NAT или транслирует в интернет реальный адрес можно следующим образом:

- в Windows нужно нажать «Пуск — Выполнить — cmd» и прописать ipconfig и нажать «Ввод»;

- в Linux и MacOS в терминале выполняется ifconfig.

Вывод команды показывает следующие данные:

- IP — реальный, действительный адрес компьютера;

- Subnet mask — маска подсети;

- Gateway — адрес шлюза маршрутизатора.

Как теперь разобрать является ли адрес локальным или же напрямую «смотрит» в интернет. Согласно спецификации, существует четыре диапазона адресов, которые ни при каких обстоятельствах не используются в интернете, а являются исключительно локальными:

- 0.0.0 — 10.255.255.255

- Х.0.0 — 172.Х.255.255, где Х в диапазоне от 16 до 31.

- 168.0.0 — 192.168.255.255

- 254.0.0 — 169.254.255.255

В том случае, когда адрес машины попадает в один из этих диапазонов, следует считать, что компьютер находится в локальной сети или «за» NAT. Можно также дополнительно использовать специальные службы, которых есть множество в интернете для определения реального IP адреса. Теперь стало понятнее находится ли компьютер за NAT в роутере что это за сервис, и за то он отвечает.

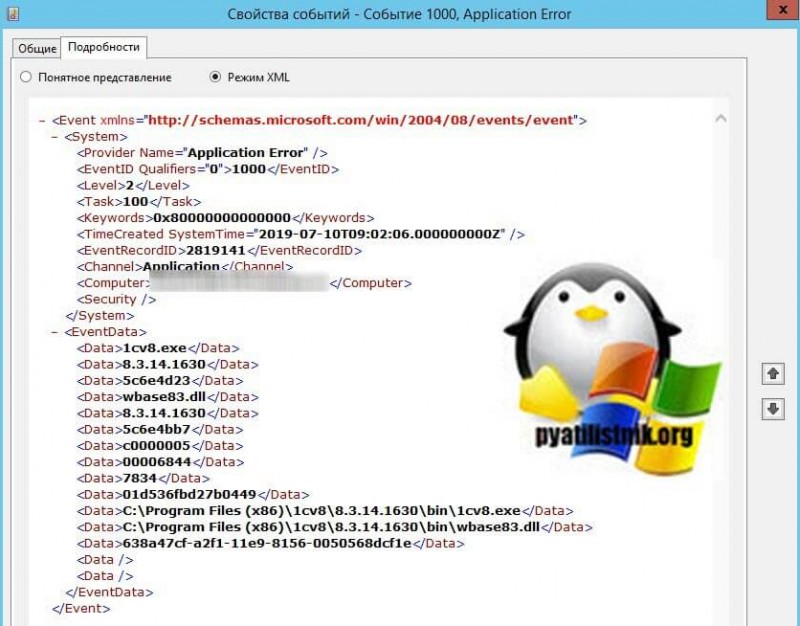

Значение маршрутизаторов Loopback NAT?

Маршрутизаторы Loopback NAT — это имя ошибки, содержащее сведения об ошибке, в том числе о том, почему это произошло, какой системный компонент или приложение вышло из строя, чтобы вызвать эту ошибку вместе с некоторой другой информацией. Численный код в имени ошибки содержит данные, которые могут быть расшифрованы производителем неисправного компонента или приложения. Ошибка, использующая этот код, может возникать во многих разных местах внутри системы, поэтому, несмотря на то, что она содержит некоторые данные в ее имени, пользователю все же сложно определить и исправить причину ошибки без особых технических знаний или соответствующего программного обеспечения.

With the Google Home app

- Open the Google Home app .

- Tap Wifi Settings Advanced Networking.

- Tap Port management Create new port management rules .

- Choose the tab for the type of IP address you’re forwarding, IPv4 or IPv6.

- Select the device you want from the list and tap Next.

- Add your internal and external ports.

-

For IPv4: Choose an internal port used by the device on the local network and an external port on the WAN

Note: When entering a port range internal and external ranges need to be the same.This is not the case for single port forwarding.

. You can enter a single port # or a range ####-####.

-

For IPv6

Note: Some devices will suggest what ports to use, while others let you choose. If you don’t know which ports to forward, contact the manufacturer of the device or check their manual.

: Enter the port range.

-

For IPv4: Choose an internal port used by the device on the local network and an external port on the WAN

- Choose either TCP, UDP, or TCP and UDP. These are different protocols used to send data over the internet.

- Tap Done.

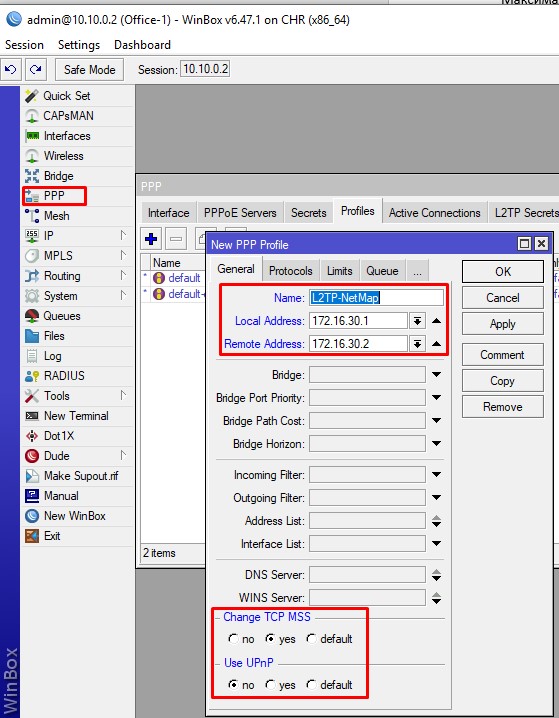

Настройка сервера VPN

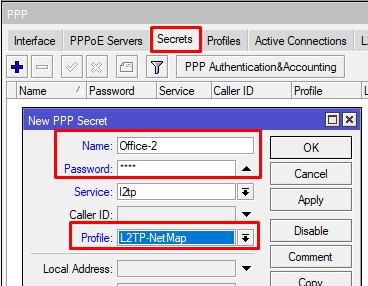

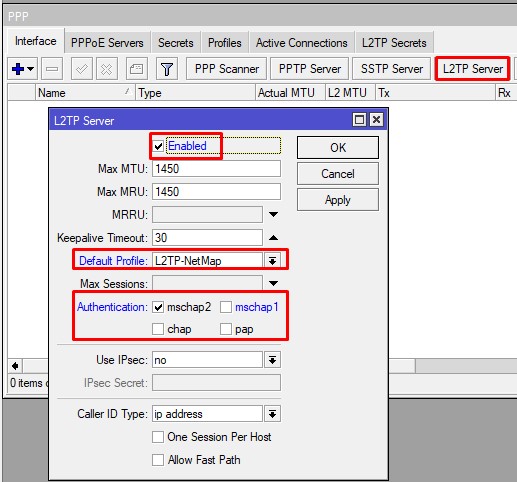

Я предпочел в качестве VPN сервера роутер в первом офисе, на основе L2TP без IPSEC. Приступим к настройке. Создадим профайл:

- Укажем имя;

- Адрес сервера в туннеле;

- Адрес клиента в туннеле;

- Изменим сервисные параметры.

MPLS не нужен, включим компрессию и шифрование.

Укажем, что лимит только для одного и сохранимся.

Создадим пользователя L2TP.

Применяем и включаем службу L2TP, указав созданный профайл и протокол проверки подлинности.

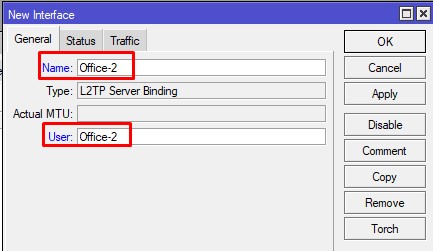

Обязательно создаем Binding интерфейс для клиента.

Указываем название и для какого пользователя. Применяем и жмем ОК.

В списке интерфейсов должна появиться запись. Статус подключения изменится после настройки клиентской части.

Set up port forwarding/port opening

With the Google Home app

- Open the Google Home app .

- Tap Wifi Settings Advanced Networking.

- Tap Port management Create new port management rules .

- Choose the tab for the type of IP address you’re forwarding, IPv4 or IPv6.

- Select the device you want from the list and tap Next.

- Add your internal and external ports.

-

For IPv4: Choose an internal port used by the device on the local network and an external port on the WAN

Note: When entering a port range internal and external ranges need to be the same.This is not the case for single port forwarding.

. You can enter a single port # or a range ####-####.

-

For IPv6

Note: Some devices will suggest what ports to use, while others let you choose. If you don’t know which ports to forward, contact the manufacturer of the device or check their manual.

: Enter the port range.

-

For IPv4: Choose an internal port used by the device on the local network and an external port on the WAN

- Choose either TCP, UDP, or TCP and UDP. These are different protocols used to send data over the internet.

- Tap Done.

With the Google Wifi app

- Open the Google Wifi app .

- Tap the Settings and actions tab Network & general.

- Under «Network,» tap Advanced networking Port management Create new port management rules .

- Choose the tab for the type of IP address you’re forwarding, IPv4 or IPv6.

- Select the device you want from the list and tap Next.

- Add your internal and external ports.

-

For IPv4

Note: When entering a port range internal and external ranges need to be the same.This is not the case for single port forwarding.

: Choose an internal port used by the device on the local network and an external port on the WAN. You can enter a single port # or a range ####-####.

-

For IPv6

Note: Some devices will suggest what ports to use, while others let you choose. If you don’t know which ports to forward, contact the manufacturer of the device or check their manual.

: Enter the port range.

-

For IPv4

- Choose either TCP, UDP, or TCP and UDP. These are different protocols used to send data over the internet.

- Tap Done.

When do I need port forwarding/port opening?

Typically, a router protects your network from the outside world by limiting external access to your internal network.

But some devices and programs like IP cameras and online games need a connection from the outside internet that’s unimpeded by a firewall. In most cases, port forwarding (for IPv4) and port opening (for IPv6) are configured automatically between your Wifi devices and your connected devices using UPnP.

But you don’t want all your devices to have an open connection, because that’s not secure. The solution is port forwarding. Port forwarding tells a router: When a connection request comes through a specific port (that you specify), send that connection to a specific device (of your choosing). Your other devices will remain unaffected by this rule. .

NAT Loopback

Еще немного про порты и другие нюансы

Многие программы (не только лишь все) имеют вшитые порты без возможности перенастройки, либо, к примеру, у вас есть два Веб-сервера на винде (так называемый IIS), которые работают на 80 порту каждый и вам нужно дать доступ из интернета на оба сервера.

Здесь вы откроете на роутере одному серверу порт 80, а оставшемуся вам придется выбрать другой порт (например 8080).

Итого, на роутере мы настраиваем порты таким образом:

| Имя | Приложение | Внутренний IP | Внутренний порт | Внешний IP | Внешний порт |

| Сервер 1 | Teamspeak | 192.168.1.2 | 9987* | 87.123.41.12 | 9987 |

| Сервер 2 | FTP сервер | 192.168.1.3 | 21* | 87.123.41.12 | 21000 |

| Сервер 3 | Веб-сервер | 192.168.1.4 | 80* | 87.123.41.12 | 80 |

| Сервер 3 | Веб-сервер | 192.168.1.4 | 443* | 87.123.41.12 | 444 |

| ПК 1 | uTorrent | 192.168.1.10 | 26000 | 87.123.41.12 | 26000 |

| ПК 2 | Bit-Torrent | 192.168.1.20 | 26100 | 87.123.41.12 | 26100 |

| ПК 2 | Game Server | 192.168.1.20 | 27015* | 87.123.41.12 | 27015 |

| ПК 1 | RDP | 192.168.1.10 | 3389** | 87.123.41.12 | 33891 |

| ПК 2 | RDP | 192.168.1.20 | 3389** | 87.123.41.12 | 33892 |

Где * — стандартный порт, который использует программа (т.е. вы ее установили и ничего не настраивали);

** — стандартный порт, который использует сервис и который нельзя сменить.

Наглядная схемка ниже:

Теперь я постараюсь объяснить почему я написал именно эти порты.

Connection tracking settings

Sub-menu:

Properties

| Property | Description |

|---|---|

| enabled (yes | no | auto; Default: auto) | Allows to disable or enable connection tracking. Disabling connection tracking will cause several firewall features to stop working. See the of affected features. Starting from v6.0rc2 default value is auto. Which means that connection tracing is disabled until at least one firewall rule is added. |

| loose-tcp-tracking (yes; Default: yes) | Disable picking up already established connections |

| tcp-syn-sent-timeout (time; Default: 5s) | TCP SYN timeout. |

| tcp-syn-received-timeout (time; Default: 5s) | TCP SYN timeout. |

| tcp-established-timeout (time; Default: 1d) | Time when established TCP connection times out. |

| tcp-fin-wait-timeout (time; Default: 10s) | |

| tcp-close-wait-timeout (time; Default: 10s) | |

| tcp-last-ack-timeout (time; Default: 10s) | |

| tcp-time-wait-timeout (time; Default: 10s) | |

| tcp-close-timeout (time; Default: 10s) | |

| udp-timeout (time; Default: 10s) | Specifies the timeout for udp connections that has seen packets in one direction |

| udp-stream-timeout (time; Default: 3m) | Specifies the timeout of udp connections that has seen packets in both directions |

| icmp-timeout (time; Default: 10s) | ICMP connection timeout |

| generic-timeout (time; Default: 10m) | Timeout for all other connection entries |

Read-only properties

| Property | Description |

|---|---|

| max-entries (integer) | Max amount of entries that connection tracking table can hold. This value depends on installed amount of RAM. Note that system does not create maximum size connection tracking table when it starts, maximum entry amount can increase if situation demands it and router still has free ram left. |

| total-entries (integer) | Amount of connections that currently connection table holds. |

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

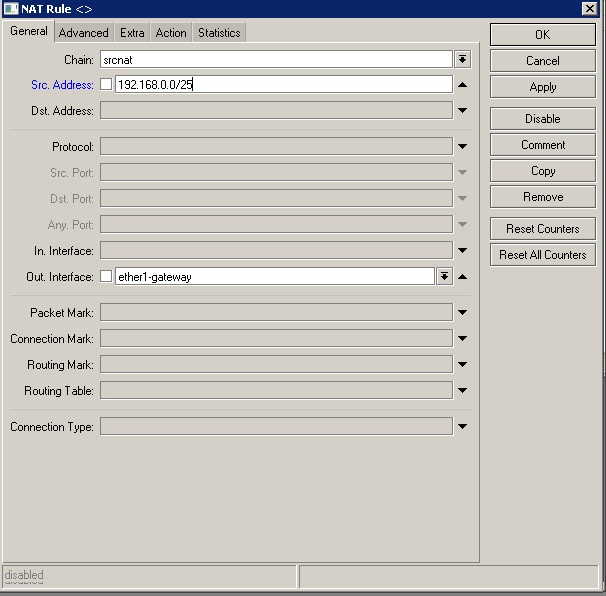

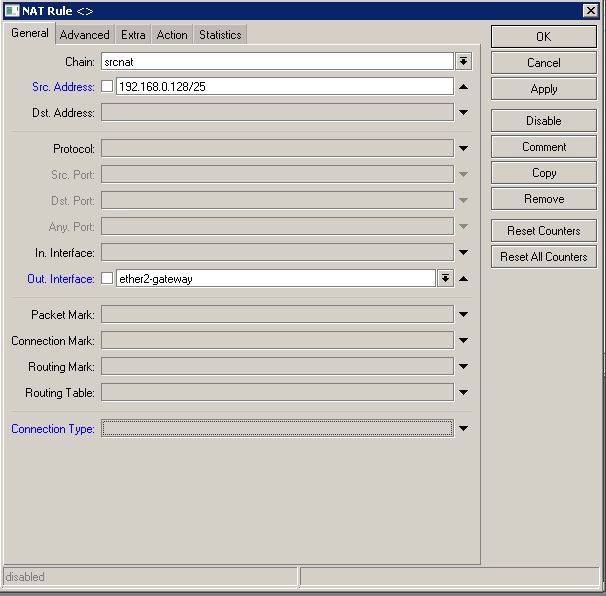

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

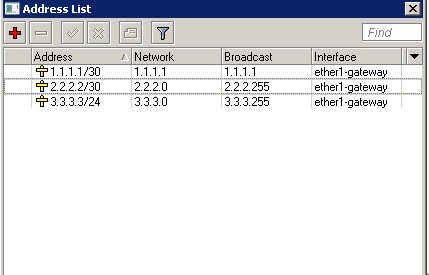

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

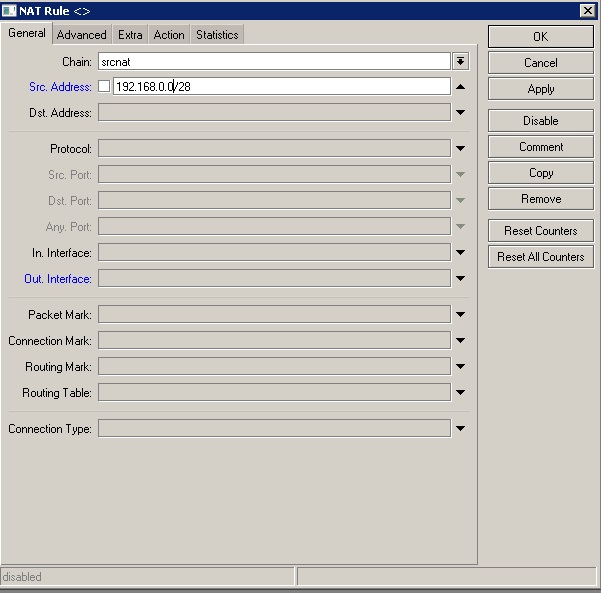

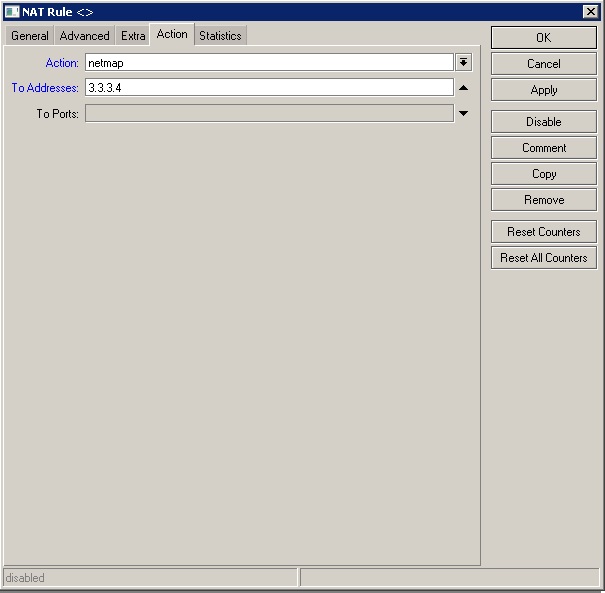

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

passthrough — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Технический блог специалистов ООО»Интерфейс»

- Главная

- Проброс портов и Hairpin NAT в роутерах Mikrotik

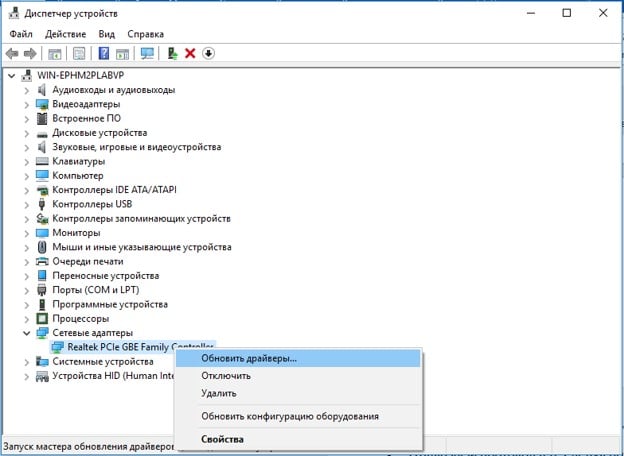

Как открыть порты на компьютере средствами Windows

Как определять открытые порты мы уже знаем, теперь давайте посмотрим как открыть порты на Windows 7/10. Как правило, для этих целей используется штатный брандмауэр Windows. Предположим, что у нас закрыт используемый почтовыми клиентами по протоколу SMTP порт 25, и нам нужно его открыть. Запустите штатный фаервол и нажмите слева ссылку «Дополнительные параметры».

В новом окне выберите Правила для входящих подключений – Создать правило.

Тип правила необходимо выбрать «Для порта», протокол оставляем по умолчанию, то есть TCP, а в поле «Определённые локальные порты» вбиваем номер нужного нам порта.

Если нужно открыть несколько портов, добавляем их через запятую. Жмём «Далее» и указываем действие, в данном случае «Разрешить подключение».

Снова жмём «Далее». Профили «Доменный», «Частный», «Публичный» оставляем включенными.

И, наконец, переходим к последнему этапу настройки – присвоению правилу имени. Имя может быть произвольным, главное, чтобы оно отражало суть правила.