Производим проброс портов mikrotik: настройка перенаправления

Содержание:

- Перенаправление портов Mikrotik

- Переадресация не функционирует

- Перенаправление портов Mikrotik

- Настройка проброса одного порта

- Открыть порт на микротик

- Топология сети

- Stats

- Что делать?

- VPN

- Настройка Mikrotik с пробросом портов. Зачем это нужно?

- Открыть порт на микротик

- Mikrotik: проброс портов для видеорегистратора на Микротик

- Как открыть порт на Микротике через консоль

- Для его нужен проброс портов?

- Доступ к веб-интерфейсу

- Проброс портов в winbox

- Заключение

Перенаправление портов Mikrotik

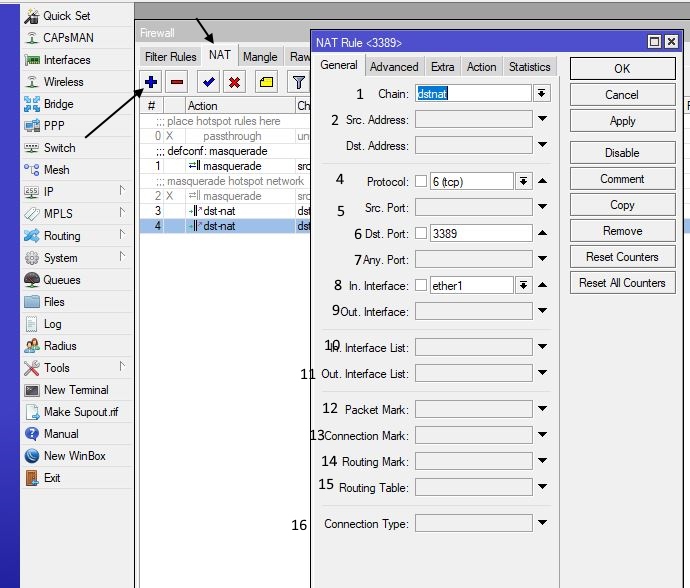

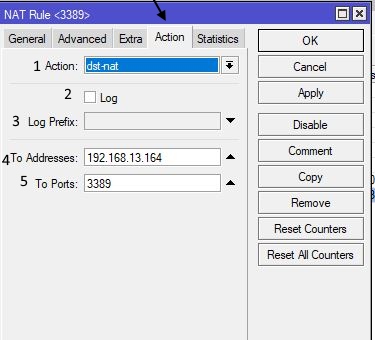

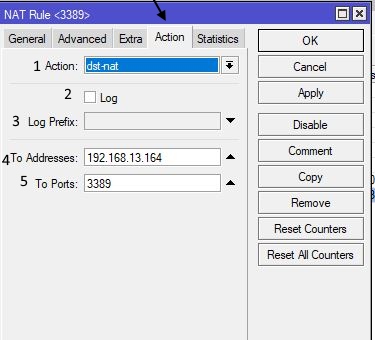

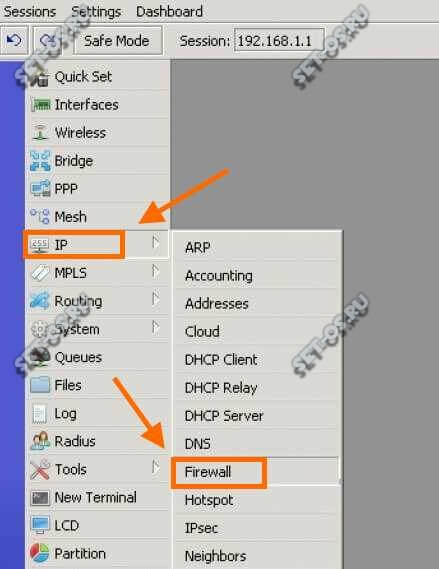

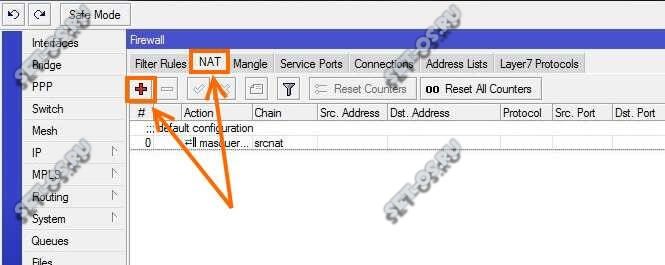

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

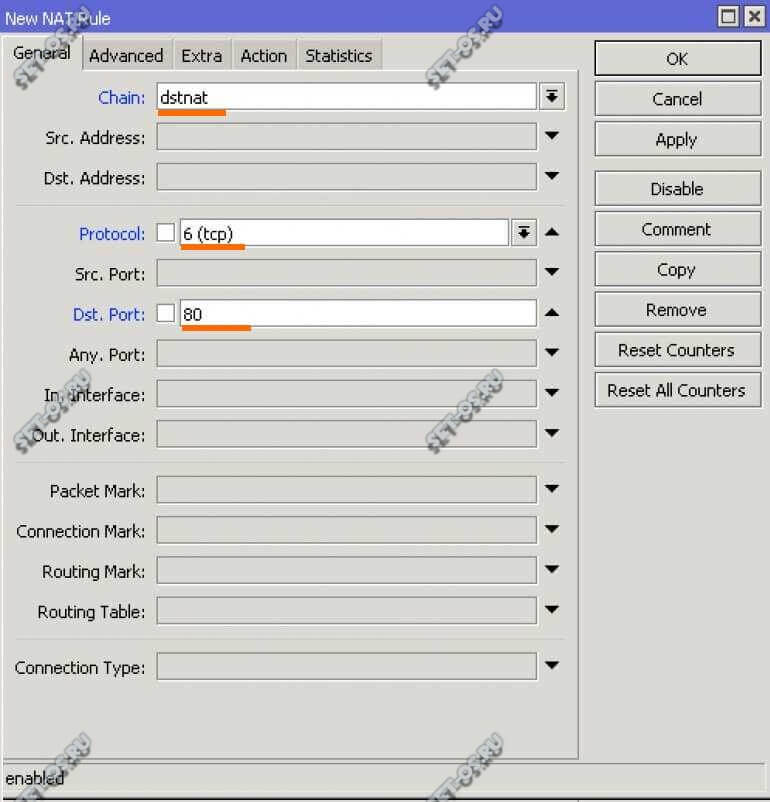

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

- Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

- In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

- Out. Interface List – тоже самое что и 10 пункт только исходящий.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

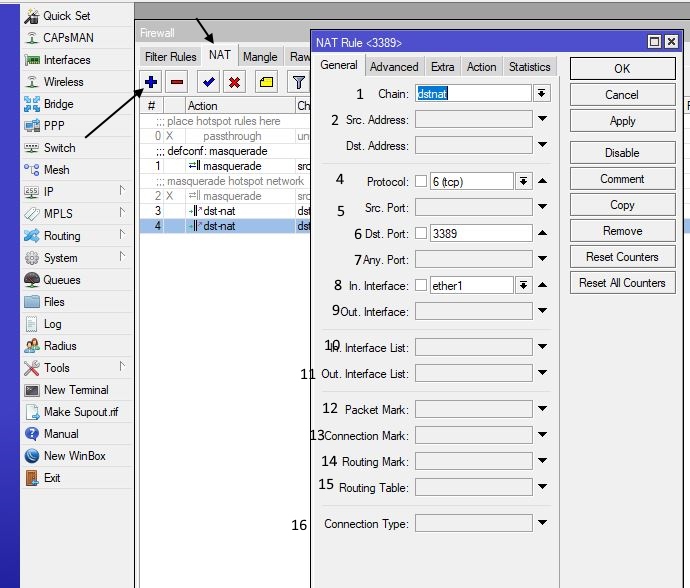

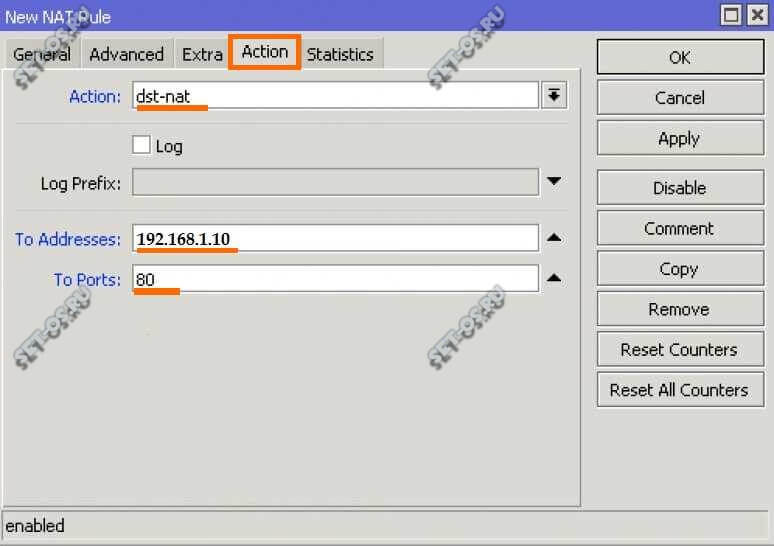

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

Переадресация не функционирует

Есть вероятность, что после всех настроек, проброс не заработает. Причин может быть несколько, в первую очередь следует проверить следующие аспекты подключения:

- Проверить доступность внешнего сервера из локальной сети. Удостовериться, что его ip и порт прописаны верно. Исправить, в случае ошибочного написания. Если опять не получается выполнить Port Forwarding, то проверить конфигурацию сервера.

- Просмотреть созданные правила. Проверить правильность написания параметров. Исправить замеченные ошибки.

- Проверить адрес внешнего интерфейса роутера WAN. Возможно, он сам входит в другую локальную сеть и имеет «серый» адрес. Если это так, то необходимо сделать проброс на конечном маршрутизаторе, имеющем выход в интернет. К «серым» ip-адресам относятся следующие диапазоны: 10.0.0.0—10.255.255.255;172.16.0.0—172.31.255.255;192.168.0.0—192.168.255.255. Они не используются в интернете и применяются только в локальных сетях.

Port Forwarding трудоемкое и требующее внимательности мероприятие. Возможно, что с первого раза новичку будет трудно его осуществить. Желательно сохранить резервную копию конфигурации маршрутизатора перед началом процесса.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

Out. Interface List – тоже самое что и 10 пункт только исходящий.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

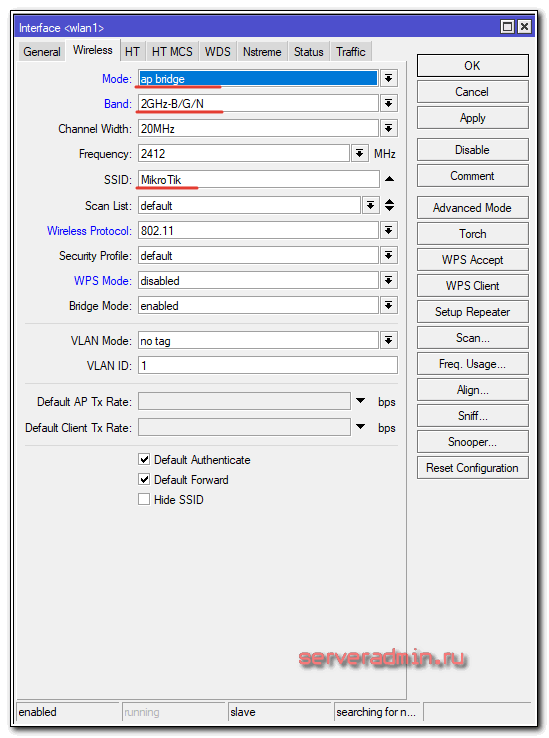

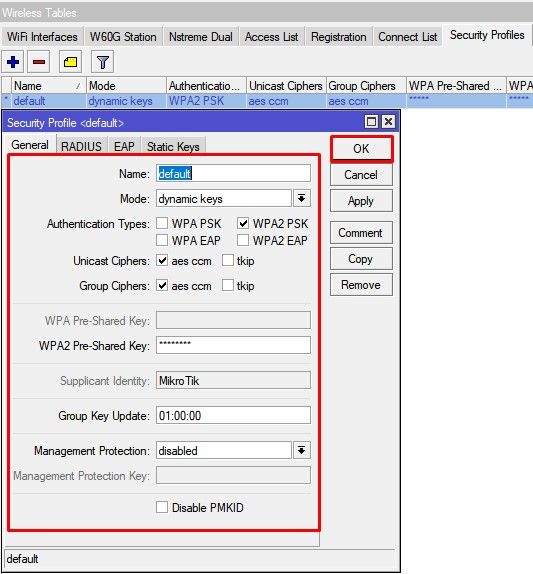

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

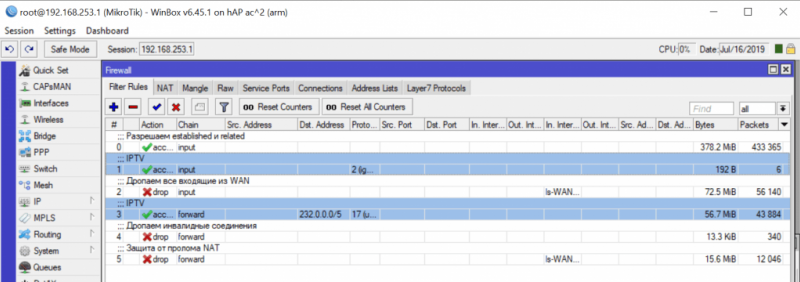

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

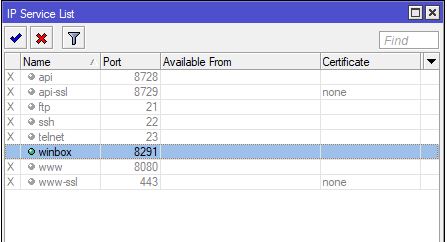

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

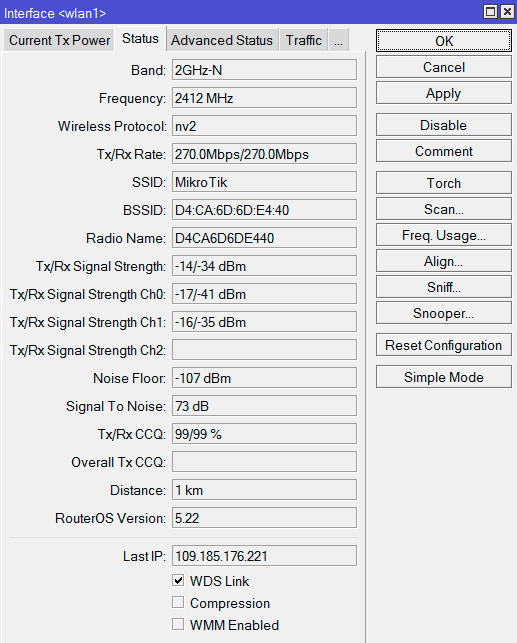

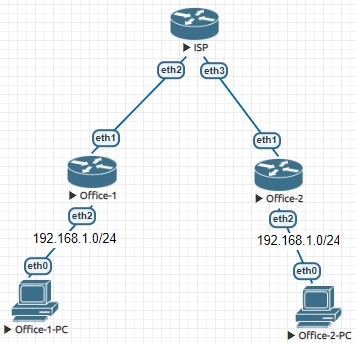

Топология сети

В мире сетевых технологий существует огромное количество прекрасных протоколов и решений, которые позволяют держать на костылях вашу сеточку. NetMap – еще один представитель из рода сего, чудотворец и позволит вам, обмениваться трафиком, без каких либо преград между двумя пересекающимися IP сетями. Если более точно, то, имея две (три, четыре и …) 192.168.1.0/24 (и не только) вы сможете передавать данные в обе стороны. Его можно поставить в один ряд с такими технологиями как NAT и EoIP. Я уже представляю как сетевой инженер жалеет, что б**дь связался с этим зло**учим проектом.

Максимально простая топология сети.

- ISP – выполняет роль сервис провайдера;

- Office-1 и Office-2 – роутеры на площадках;

- Адресация на обои площадках – 192.168.0.0/24;

- 192.168.0.10 – адреса машин;

- RouterOS – 6.47.1

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Stats

will show additional read-only properties

| Property | Description |

|---|---|

| bytes (integer) | Total amount of bytes matched by the rule |

| packets (integer) | Total amount of packets matched by the rule |

By default print is equivalent to print static and shows only static rules.

/ip firewall mangle> print stats Flags: X - disabled, I - invalid, D - dynamic # CHAIN ACTION BYTES PACKETS 0 prerouting mark-routing 17478158 127631 1 prerouting mark-routing 782505 4506

To print also dynamic rules use print all.

/ip firewall mangle> print all stats Flags: X - disabled, I - invalid, D - dynamic # CHAIN ACTION BYTES PACKETS 0 prerouting mark-routing 17478158 127631 1 prerouting mark-routing 782505 4506 2 D forward change-mss 0 0 3 D forward change-mss 0 0 4 D forward change-mss 0 0 5 D forward change-mss 129372 2031

Or to print only dynamic rules use print dynamic

/ip firewall mangle> print stats dynamic Flags: X - disabled, I - invalid, D - dynamic # CHAIN ACTION BYTES PACKETS 0 D forward change-mss 0 0 1 D forward change-mss 0 0 2 D forward change-mss 0 0 3 D forward change-mss 132444 2079

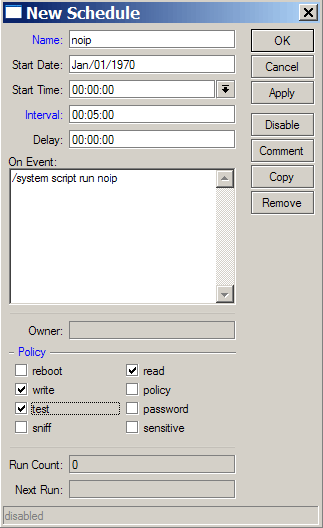

Что делать?

Нам необходимо заставить маршрутизатор R2 отправить такие пакеты обратно в VPN на R1. А так как у нас зеркальная ситуация, тоже самое будет происходить и на R1 нам необходимо внести настройки на оба маршрутизатора.

Первым делом нам необходимо промаркировать все соединения, который поступают с VPN туннеля, но будет не все подряд, а только new, и только с адресов интернета.

На R1

На R2

Я не буду в двадцатый раз, рассказать о том, что такое BOGON адреса, вы можете прочитать в нашем блоге много информации об этих адресах.

Теперь, у нас все соединения который были противоположенным маршрутизатор перенаправлены на через VPN c помощью dst-nat имеют имя R1-to-R2.

Далее нам необходимо всего лишь перенаправить весь трафик из локальной сети, в данном соединении обратно в VPN.

На R1

На R2

И последний манёвр нам необходимо создать именованную таблицу маршрутизации, которая бы отправляла трафик на противоположенный маршрутизатор.

На R1

На R2

И собственно всё, неважно какой у вас тип туннеля, хоть витая пара, хоть оптика или L2VPN от провайдера, главное чтобы на интерфейсе была адресация

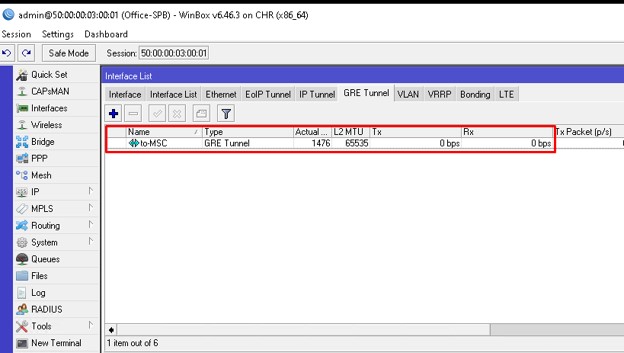

VPN

Конечно, нам необходимо настроить VPN, без каких-либо излишек без шифрования и прочего, вы сами должны определить для себя какой тип инкапсуляции и нужно ли вам шифрование. Возможно, что вы у провайдера берёте услугу L2VPN, то тогда у вас есть отдельный интерфейс, возможно в виде VLAN.

Создадим самый простой VPN на основе IP инкапсуляции.

На R1

На R2

Для удобства используем одинаковые имена интерфейсов.

Создали туннель и назначили на него IP адрес с сетью /30.

После всего прочего, нам необходимо настроить маршрутизацию, чтобы хосты разных сетей были доступны. Т.е. обеспечиваем IP связность.

На R1

На R2

На данный момент, у вас должно заработать связность и хосты должны быть доступны по IP адресам.

И даже доступным сервисы, но только не сервисы, которые идут через dst-nat в другой филиал.

Прежде что-либо настроить нам надо разобраться почему не работает текущая схема.

Самая главная причина, в том, что когда от сервера приходит пакет в ответ на существующее соединение, маршрутизатора R2 отправляет пакет через себя в интернет, а нам необходимо, чтобы он его доставил на R1, а также он отправляет его «в чём мать родила», без подмены адреса источника. Хотя подмена и не нужна, но в такой ситуации вы компрометируете свою внутреннюю сеть, как минимум перед провайдером.

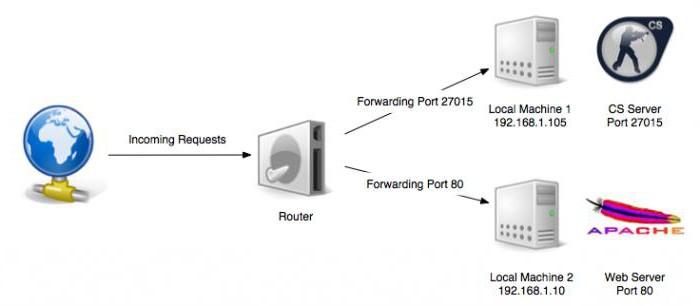

Настройка Mikrotik с пробросом портов. Зачем это нужно?

Прежде чем приступать к настройке маршрутизатора, следует немного остановиться на принципах проброса портов и на том, для чего все это используется.

Настройка Mikrotik, установленная по умолчанию, такова, что компьютеры, находящиеся во внутренней или внешней сети, адреса IP, присвоенные другим терминалам, не видят. Здесь используется правило так называемого маскарада, когда сам маршрутизатор при поступлении запроса подменяет адрес машины, которой он предназначается собственным внешним IP, хотя и открывает необходимый порт. Получается, что все устройства, объединенные в сеть, видят только роутер, а между собой остаются невидимыми.

В связи с этим в некоторых ситуациях для устройств Mikrotik проброс портов становится крайней необходимостью. Наиболее часто встречающимися случаями можно назвать следующие:

- организация удаленного доступа к устройствам в сети на основе технологий RDP;

- создание игрового или FTP-сервера;

- организация пиринговых сетей и настройка корректного функционирования торрент-клиентов;

- доступ к камерам и системам видеонаблюдения извне через интернет.

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Mikrotik: проброс портов для видеорегистратора на Микротик

19.12.2017

Роутеры и модемы

Проброс портов на роутере Mikrotik требуется в тех случаях, когда необходимо настроить прямой доступ к компьютеру или устройству, находящемуся в его локальной сети. Яркий пример — игровой сервер или видеорегистратор системы видеонаблюдения. Несмотря на то, что интерфейс настройки у операционной системы Routerboard, которая используется на Микротике, немного сложноват для новичков — если под рукой хорошая инструкция, то всё делается за несколько минут.

Чтобы пробросить порт на Mikrotik для видеорегистратора, RDP, VPN или иного сервиса, нужно в меню веб-интерфейса или через WinBox открыть раздел IP->Firewall:

Дальше откройте вкладку NAT и нажмите на кнопку «+».

Появится окно создания нового правила НАТ:

В списке Chain надо выбрать правило dsnat, которое отвечает за входящий трафик. В списке Protocol выбираем протокол, который нам нужен — как правило это TCP или UDP. в поле Dst.Port надо ввести номер открываемого порта.

Далее, чтобы проброс порта на Микротике работал, надо открыть вкладку Action.

В списке Action выбираем значение dst-nat или netmap, что по сути почти одно и то же. Остаётся только прописать IP компьютера или видеорегистратора, для которого хотим пробросить порт, в поле «To Address», ну и сам номер порта в поле «To Ports». Если нужно пробросить несколько портов, то указывать надо сразу диапазоном. Нажимаем кнопку «ОК».

Теперь можно проверять доступность порта из Интернета. Только не забудьте, что этот порт должен быть активен в момент проверки. То есть если Вы делали проброс портов на Микротике для видеонаблюдения, то видеорегистратор должен быть включен и подключен к роутеру.

Как открыть порт на Микротике через консоль

Для фанатов работы с маршрутизатором через консоль я расскажу как настроить проброс порта на Mikrotik через его командную консоль. Для этого достаточно создать всего два правила.

Первое правило:

Этой командой мы создаём правило на входящие соединение через TCP-порт 443 на IP-адрес 192.168.1.10.

Второе правило:

Здесь мы указываем что этот трафик всё будет проходить через Мастер-порт, которым является Eth5.

Вот и всё — можно проверять доступность открытого порта из внешней сети.

настройка микротик, порт mikrotik, проброс на микротике, проброс портов

Для его нужен проброс портов?

Он позволяет получить удалённый доступ к рабочему столу, камере,ftp-серверу. Таким образом, можно управлять сразу несколькими устройства с одного ПК или даже смартфона. Для этого потребуется лишь подключение к сети Интернет и данные для входа в интерфейс роутера.

Доступ к FTP серверу предоставляется по принципу «Только чтение», так как просмотр информации не требует особых разрешений. Для того, чтобы можно было редактировать данные, вносить изменения, устанавливать параметры в устройстве удалённо, требуется особый протокол связи, предусматривающий права администратора. Такая система защиты предотвращает шанс взлома и делает возможным функцию «Родительского контроля».

Все устройства, которые проходят через проброшенные порты, будут отображаться в таблице маршрутизатора в виде digital-пары (IP и протокол).

Таблица заполняется для упрощения управления маршрутизатором и перенаправления переадресации портов в роутерах Mikrotic. Таблица открывает через браузер, найти её можно в меню роутера. Потребуется указать статичный IP и протокол связи. Рекомендуется устанавливать параметры «BOTH» и «UDP» в порядке чередования и направлять порты на них, пока связь не будет установлена.

После проведения манипуляций нужно сохранить настройку, чтобы роутер запомнил параметры. Сохранить параметры можно двумя способами:

- сохранить документ в формате «.ini», после чего интегрировать в другое устройство;

- сохранить страницу целиком, после чего активировать при подключении;

- записать параметры или запомнить их.

Экспортировать настройки требуется после каждого проброса, так как разные пресеты могут обеспечивать разное качество связи, и разную степень стабильности работы системы. Сохраняя свой каждый шаг и каждую попытку, сетевому инженеру будет намного легче разобраться в сути поломки, в случае аварии на роутере. Если читатель столкнулся с трудностями по поводу экспортирования, можно просто сделать скриншоты всех окон в интерфейсе роутера, или снять небольшой скринкаст.

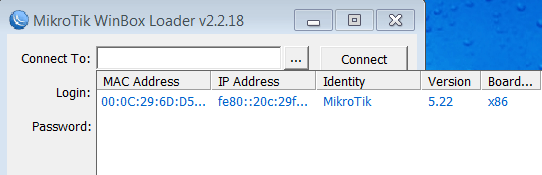

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Проброс портов в winbox

Открываем IP — Firewall — NAT, жмем «+»

Добавление правила NAT

Chain — цепочка, в которой будет обрабатываться правило. Выбираем dstnat.Src. Address — адрес источника. Если мы хотим указать конкретный адрес, то забиваем сюда. Но т.к. веб-сервер должен быть доступен всем, то я это поле не заполняю.Dst. Address — адрес, к которому будут обращаться клиенты извне. В данном примере это адрес 1.1.1.1. Можно этот адрес не указывать, но в этом случае нужно будет обязательно указать In. InterfaceProtocol — выбираем TCP.Dst. port — порт, к которому будут обращаться клиенты извне. Для веб-сервера по-умолчанию это порт 80.In. Interface — интерфейс, который смотрит наружу. В нашем случае это интерфейс inetTest.

Остальные параметры нам в этой статье неинтересны, поэтому переходим на вкладку Action.

Добавление правила вкладка Action

Action — выбираем dst-nat.To Addresses — пишем IP-адрес нашего веб-сервера в локальной сети.To Ports — порт 80.

Этого, собственно, достаточно. Но есть один очень важный момент. У роутера MikroTik есть встроенный веб-сервер, который висит на том же дефолтном порту 80. Надо его оттуда убрать. Заходим в IP — Services и меняем там порт службы www с 80-го, на произвольный.

Процесс создания правила проброса порта RDP для персоналки аналогичен вышеописанному.

Реклама:

Если известен удаленный IP-адрес, с которого будет производиться подключение, обязательно его указывайте в поле Src. Address. Это как минимум. А лучше вообще используйте VPN (легко поднимается на MikroTik) вместо банального проброса порта. Если уж сильно нужен именно проброс порта и неизвестен адрес источника, то есть еще такая штука, port knocking называется. Так же можно реализовать на MikroTik, но это материал для отдельной заметки — читайте статью Port knocking MikroTik .

Здесь проброс RDP используется только в качестве примера проброса порта, а не как призыв открывать небезопасный доступ к своим рабочим столам всему интернету.

Заключение

Надеемся, что наша статья помогла вам разобраться в настройки проброса роутера на примере MikroTik, в нюансах его конфигурации, в прочих важных функциях, необходимые для его работы. Настоятельно рекомендуется следовать инструкции, не использовать сторонних программ для автоматической настройки, так как они могут перенаправлять ваш трафик и получать доступ к данным без вашего ведома. Если в какой-то момент роутер отказался отвечать на команды, ему нужно выключить при помощи экстренной клавиши, или перезагрузить, используя сочетания клавиш. Дальнейшее продолжение работы может привести к тому, что роутер попадёт в состоянии кирпича, в котором он не сможет реагировать ни на какие команды его придётся заменить.

Подведём краткие итоги статьи:

проброс — процедура сложная, но посильная большинству пользователей. Потребуется усидчивость и внимательность, так как пропуск одного параметра приведёт к неверному конечному результату и спровоцирует не тот эффект, который ожидал читатель;

записывать процедуру и комментировать её интерфейс — не будет лишним, чтобы не разбираться с нуля;

если не знаете, как настроить самому, можно обратиться на форумы системных администраторов, где подскажут, или скинут оптимальные настройки в .ini-файле