5 fsmo roles in active directory

Содержание:

- Типы FSMO (ролей)

- Установка контроллер домена на Windows Server 2012

- Moving FSMO roles between domain controllers

- Работа над ошибками

- Типы FSMO (ролей)

- Принудительный захват FSMO ролей Active Directory

- Перенос роли хозяина операций

- FSMO roles

- Восстановление контроллера домена AD из system state бэкапа

- Захват и передача роли

- Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

- Захват и передача роли

- Добавление контроллера домена

- Для чего нужны FSMO роли в домене Active Directory?

Типы FSMO (ролей)

| Название | Оригинальное название | Пределы уникальности | Возможность появления в сети старого владельца после захвата роли новым | Описание |

|---|---|---|---|---|

| Владелец схемы | Schema Master | Лес доменов | Недопустимо | Отвечает за внесение изменений в схему Active Directory. Эта роль необходима для предотвращения противоречивых изменений с двух серверов. |

| Владелец доменных имён | Domain Naming Master | Лес доменов | Недопустимо | Отвечает за состав леса, принимает и удаляет домены. |

| Владелец относительных идентификаторов | Relative ID Master | Домен | Недопустимо | Выдает пулы RID контроллерам домена. В случае, когда контроллер домена исчерпывает свой пул RID при очередном создании объекта, он запрашивает новый пул у RID-мастера. |

| Эмулятор основного контроллера домена | Primary Domain Controller Emulator

(PDC Emulator) |

Домен | Возможно | Эмулирует основной контроллер домена для приложений, работающих с возможностями домена Windows NT. |

| Владелец инфраструктуры домена | Infrastructure Master | Домен | Невозможно | Поддерживает идентификаторы удаляемых или перемещаемых объектов на время репликации изменений (с удалением или перемещением) между контроллерами домена. |

Установка контроллер домена на Windows Server 2012

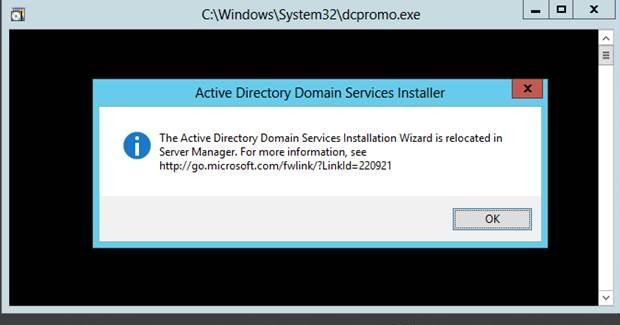

Первой интересной новостью является тот факт, что знакомой администраторам утилиты DCPROMO, позволяющей добавить или удалить контроллер домена в AD больше не существует. При ее запуске появляется окно, в котором сообщается, что мастер установки Active Directory Domain Services перемещен в консоль Server Manager.

Что ж, откроем консоль Server Manager и установим роль Active Directory Domain Services (Внимание! Установка роли автоматически не означает тот факт, что сервер стал контроллером домена, роль нужно сначала настроить)

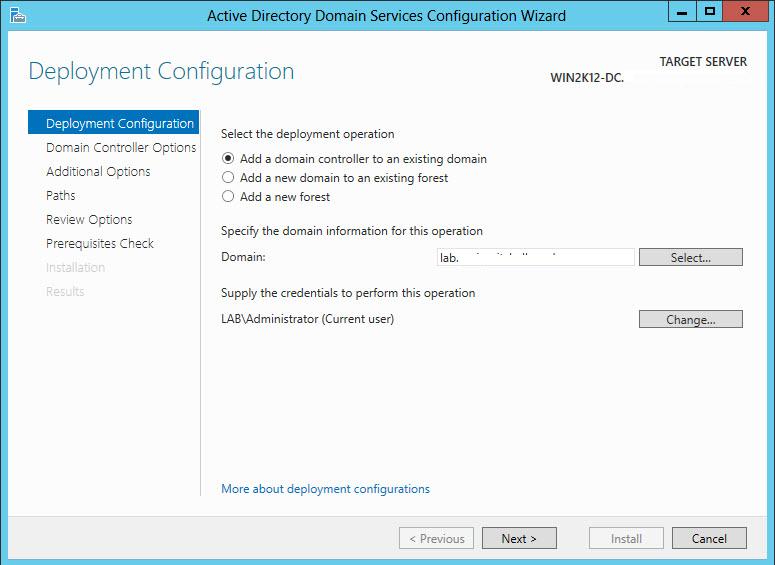

После окончания установки роли появится окно, в котором сообщается, что сервер готов стать контроллером домена, для чего нужно нажать на ссылку “Promote this server to domain controller” (далее мы рассмотрим только значимые шаги мастера создания нового контроллера домена).

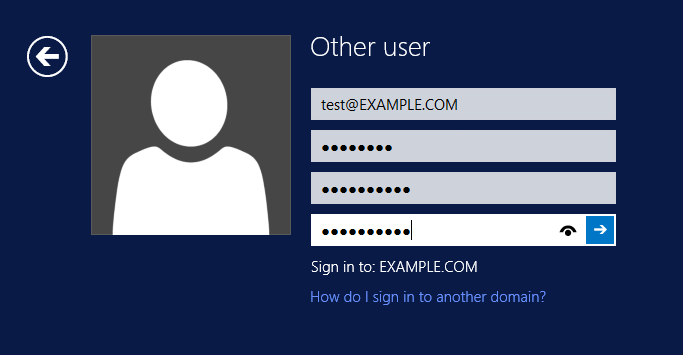

Затем нужно указать, что данный контроллер домена будет добавлен в уже существующий домен (Add a domain controller to an existing domain), указать имя домен и учетную запись из-под которой будет проводится операция.

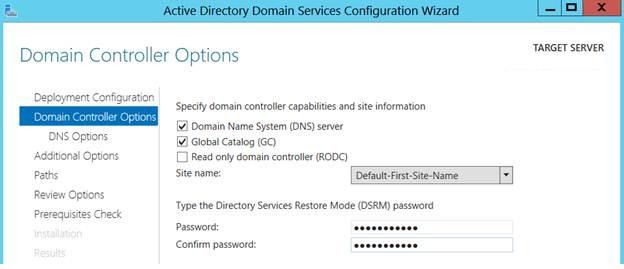

Затем укажите, что данный контроллер домена будет содержать роли GC (Global Catalog) и DNS сервера. Также укажите пароль восстановления DSRM (Directory Services Restore Mode) и, если необходимо имя сайта, к которому будет относиться данный контроллер домена.

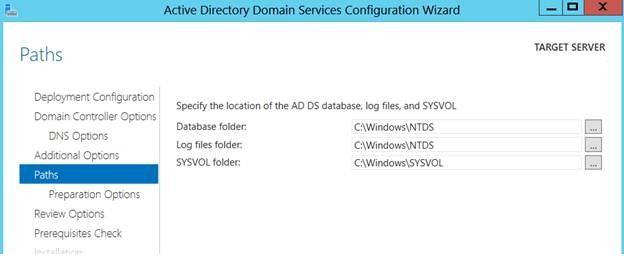

В разделе “Paths” указываются пути к базе Active Directory (NTDS), файлам логов и каталогу SYSVOL. Учтите, что данные каталоги должны находиться на разделе с файловой системой NTFS, тома с новой файловой системой Windows Server 2012 — Resilient File System (ReFS) – использовать для этих целей нельзя!

По окончании работы мастера установки роли AD DS, сервер нужно перезагрузить. После перезагрузки вы получаете новый контроллер домена с ОС Windows Server 2012.

Moving FSMO roles between domain controllers

By default AD assigns all operations master roles to the first DC created in a forest. To provide fault tolerance, there should be multiple domain controllers available within each domain of the Forest. If new domains are created in the forest, the first DC in a new domain holds all of the domain-wide FSMO roles. This is not a satisfactory position if the domain has a large number of domain controllers. Microsoft recommends the careful division of FSMO roles, with standby DCs ready to take over each role. The PDC emulator and the RID master should be on the same DC, if possible. The Schema Master and Domain Naming Master should also be on the same DC.

When a FSMO role is transferred to a different DC, the original FSMO holder and the new FSMO holder communicate to ensure no data is lost during the transfer. If the original FSMO holder experienced an unrecoverable failure, another DC can be made to seize the lost roles; however, there is a risk of data loss because of the lack of communications. Seizing roles from a domain controller instead of transferring it prevents that domain controller from hosting that FSMO role again, except for the PDC Emulator and Infrastructure Master Operation roles. Corruption can occur within Active Directory. FSMO roles can be easily moved between DCs using the AD snap-ins to the MMC or using , which is a command line-based tool.

Работа над ошибками

DNS не удаётся разрешить IP-адрес

dcdiag выдаёт ошибку DNS:

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\DC2

Запуск проверки: Connectivity

Узел a20970bf-3f73-400a-85ac-69c8f7b34301._msdcs.mydomain.local не удается

разрешить в IP-адрес. Проверьте DNS-сервер, DHCP, имя сервера и т. д.

Получена ошибка при проверке подключения LDAP и RPC. Проверьте параметры

брандмауэра.

......................... DC2 - не пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-Name\DC2

Пропуск всех проверок, так как сервер DC2 не отвечает на запросы службы каталогов.

РЕШЕНИЕ:

Нужно проверить существует ли обратная DNS зона и синхронизирована ли она между контроллерами.

Детальная проверка службы DNS (может занять пару минут):

dcdiag /test:dns

Ошибка репликации 8453

repadmin /showrepl выдаёт ошибку:

Процесс DsReplicaGetInfo() завершился ошибкой с кодом состояния 8453 (0x2105):

Доступ к репликации отвергнут.

РЕШЕНИЕ:

Запустить репликацию вручную и командной строки с административными правами

repadmin /syncall

На контроллере нет сетевых ресурсов NetLogon и SysVol

Эта ошибка означает, что репликация данных с главного контроллера домена (хозяина операций) на проблемный не была произведена до конца.

Доступность сетевых ресурсов можно проверить командой:

net share

Исправность ресурсов SysVol и NetLogon можно проверить командой:

dcdiag /test:netlogons

Типы FSMO (ролей)

| Название | Оригинальное название | Пределы уникальности | Возможность появления в сети старого владельца после захвата роли новым | Описание |

|---|---|---|---|---|

| Владелец схемы | Schema Master | Лес доменов | Недопустимо | Отвечает за внесение изменений в схему Active Directory. Эта роль необходима для предотвращения противоречивых изменений с двух серверов. |

| Владелец доменных имён | Domain Naming Master | Лес доменов | Недопустимо | Отвечает за состав леса, принимает и удаляет домены. |

| Владелец относительных идентификаторов | Relative ID Master | Домен | Недопустимо | Выдает пулы RID контроллерам домена. В случае, когда контроллер домена исчерпывает свой пул RID при очередном создании объекта, он запрашивает новый пул у RID-мастера. |

| Эмулятор основного контроллера домена | Primary Domain Controller Emulator

(PDC Emulator) |

Домен | Возможно | Эмулирует основной контроллер домена для приложений, работающих с возможностями домена Windows NT. |

| Владелец инфраструктуры домена | Infrastructure Master | Домен | Невозможно | Поддерживает идентификаторы удаляемых или перемещаемых объектов на время репликации изменений (с удалением или перемещением) между контроллерами домена. |

Принудительный захват FSMO ролей Active Directory

Если DC с одной из FSMO ролью вышел из строя (и его не возможно восстановить), или недоступен длительное время, вы можете принудительно перехватить у него любую из FSMO ролей

Но при этом крайне важно убедиться, что сервер, у которого забрали FSMO роль никогда не должен появится в сети, если вы не хотите новых проблем с AD (даже если вы позднее восстановите DC из резервной копии). Если вы захотите вернуть потерянный сервер в домен, единственный правильный способ – удаление его из AD, чистая переустановка Windows под новым именем, установка роли ADDS и повышение сервера до контроллера домена

Вы можете принудительно захватить FSMO роли с помощью PowerShell или утилиты NTDSUtil.

Проще всего захватить FSMO роль через PowerShell. Для этого используется тот-же самый командлет Move-ADDirectoryServerOperationMasterRole, что и для переноса роли, но добавляется параметр –Force.

Например, чтобы захватить роль PDCEmulator и принудительно передать ее на DC02, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

Также вы можете перенести роли FSMO на сервер DC02 с помощью утилиты ntdsutil. Процедура захвата роли через ntdsutil похожа на обычную передачу. Используйте следующие команды:

ntdsutilrolesconnectionsconnect to server DC02 (на этот сервер вы перенесете роль)quit

Для захвата различных ролей FSMO используйте команды: seize schema masterseize naming masterseize rid masterseize pdcseize infrastructure masterquit

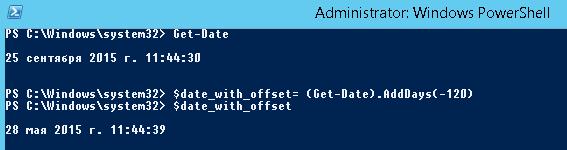

Перенос роли хозяина операций

Прежде чем начать перенос ролей, желательно добиться отсутствия ошибок в dcdiag!

Алгоритм переноса ролей FSMO (Flexible Single-Master Operations) такой же как и при захвате. В первом случае используется работающий главный контроллер домена (PDC), и переносимые роли на нём отключаются, если же он потерян, то роли захватываются новым контроллером принудительно.

Посмотрим список контроллеров домена mydomain.local:

nltest /dclist:mydomain.local

Выясняем, кто из контроллеров является хозяином операций:

C:\Users\pnm>netdom query FSMO Хозяин схемы dc1.mydomain.local Хозяин именования доменов dc1.mydomain.local PDC dc1.mydomain.local Диспетчер пула RID dc1.mydomain.local Хозяин инфраструктуры dc1.mydomain.local Команда выполнена успешно.

Перенос ролей можно сделать двумя способами:

1. через оснастку «Active Directory — Домены и доверие», открыв её из Диспетчера серверов — Средства.

C:\Users\pnm>ntdsutil ntdsutil: roles fsmo maintenance: connections server connections: connect to server dc2 Привязка к dc2 ... Подключен к dc2 с помощью учетных данных локального пользователя. server connections: quit fsmo maintenance: seize infrastructure master fsmo maintenance: seize naming master fsmo maintenance: seize PDC fsmo maintenance: seize RID master fsmo maintenance: seize schema master quit quit

Находясь в разделе fsmo maintenance можно узнать список всех ролей, послав команду ?.

В случае успешного захвата мы должны увидеть следующее

C:\Users\pnm>netdom query FSMO Хозяин схемы dc2.mydomain.local Хозяин именования доменов dc2.mydomain.local PDC dc2.mydomain.local Диспетчер пула RID dc2.mydomain.local Хозяин инфраструктуры dc2.mydomain.local Команда выполнена успешно.

FSMO roles

Per-domain roles

These roles are applicable at the domain level (i.e., there is one of each for every domain in a forest):

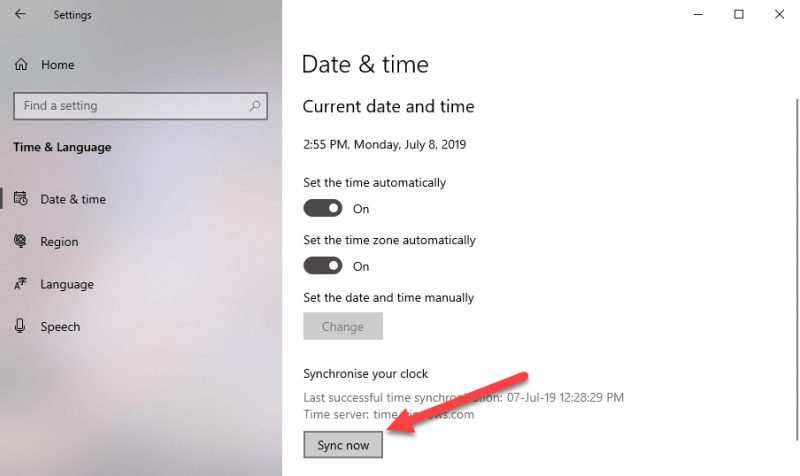

- The PDC Emulator (Primary Domain Controller) — This role is the most used of all FSMO roles and has the widest range of functions. The domain controller that holds the PDC Emulator role is crucial in a mixed environment where Windows NT 4.0 BDCs are still present. This is because the PDC Emulator role emulates the functions of a Windows NT 4.0 PDC. Even if all Windows NT 4.0 domain controllers have been migrated to Windows 2000 or later, the domain controller that holds the PDC Emulator role still does a lot. The PDC Emulator is the domain source for time synchronization for all other domain controllers; in a multi-domain forest, the PDC Emulator in each domain synchronizes to the forest root PDC Emulator. All other domain member computers synchronize to their respective domain controllers. It is critically important that computer clocks are synchronized across the forest because excessive clock skew causes Kerberos authentication to fail. In addition, all password changes occur on the PDC Emulator and receive priority replication.

- The RID Master — (Relative ID) This FSMO role owner is the single DC responsible for processing RID Pool requests from all DCs within a given domain. It is also responsible for moving an object from one domain to another during an interdomain object move. When a DC creates a security principal object such as a user or group, it attaches a unique SID to the object. This SID consists of a domain SID (the same for all SIDs created in a domain) and a relative ID (RID) that is unique for each security principal SID created in a domain. Each DC in a domain is allocated a pool of RIDs that it is allowed to assign to the security principals it creates. When a DC’s allocated RID pool falls below a threshold, that DC issues a request for additional RIDs to the domain’s RID Master FSMO role owner, the RID Master FSMO role owner responds to the request by retrieving RIDs from the domain’s unallocated RID pool and assigns them to the pool of the requesting DC.

- The Infrastructure Master — The purpose of this role is to ensure that cross-domain object references are correctly handled. For example, if a user from one domain is added to a security group from a different domain, the Infrastructure Master makes sure this is done properly. However, if the Active Directory deployment has only a single domain, then the Infrastructure Master role does no work at all, and even in a multi-domain environment it is rarely used except when complex user administration tasks are performed. This applies to the domain partition (default naming context) only. netdom query fsmo and ntdsutil will only query the domain partition. However, every application partition, including Forest and Domain-level DNS domain zones has its own Infrastructure Master. The holder of this role is stored in the fSMORoleOwner attribute of the Infrastructure object in the root of the partition, it can be modified with ADSIEdit, for example one can modify the fSMORoleOwner attribute of the CN=Infrastructure,DC=DomainDnsZones,DC=yourdomain,DC=tld object to CN=NTDSSettings,CN=Name_of_DC,CN=Servers,CN=DRSite,CN=Sites,CN=Configuration,DC=Yourdomain,DC=TLD.

per-forest roles

These roles are unique at the forest level (both are located in the forest root domain):

- The Schema Master — The purpose of this role is to replicate schema changes to all other domain controllers in the forest. Since the schema of Active Directory is rarely changed, however, the Schema Master role will rarely do any work. This role is typically involved in the deployment of Exchange Server and Skype for Business Server, as well as domain controllers from one version to another version, as all of these situations involve making changes to the Active Directory schema.

- The Domain Naming Master — The other forest-specific FSMO role is the Domain Naming Master, and this role also resides in the forest root domain. The Domain Naming Master role processes all changes to the namespace, for example adding the child domain vancouver.mycompany.com to the forest root domain mycompany.com requires that this role be available. Failure of this role to function correctly can prevent the addition of a new child domain or new domain tree.

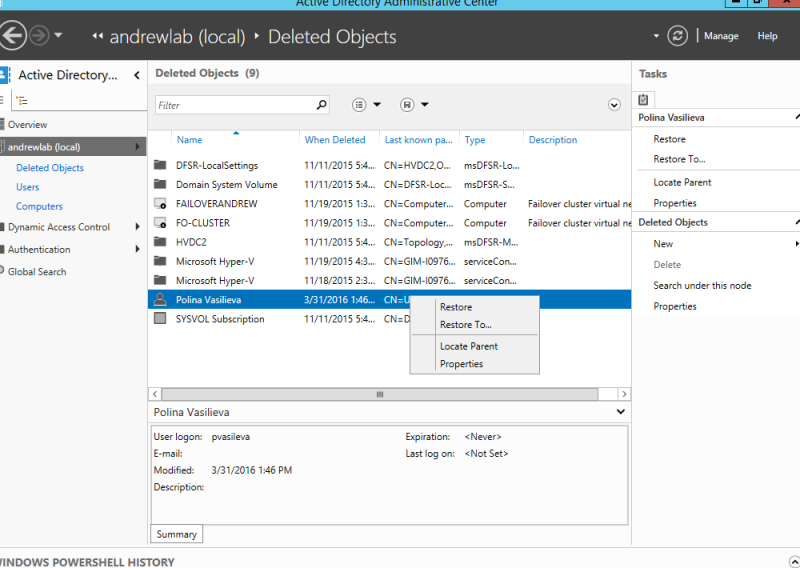

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

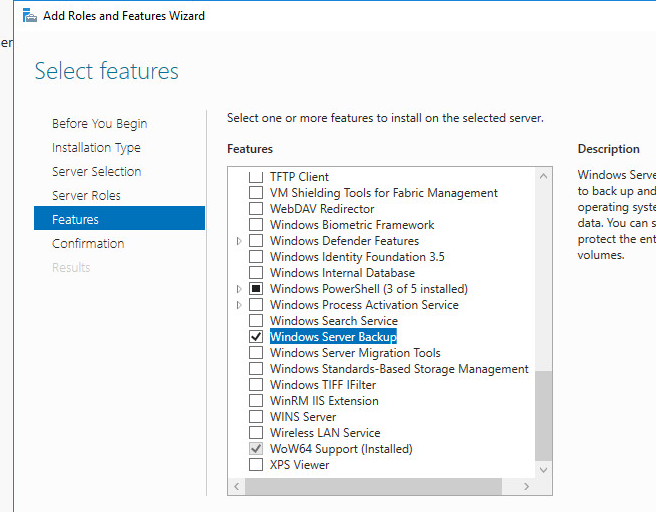

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

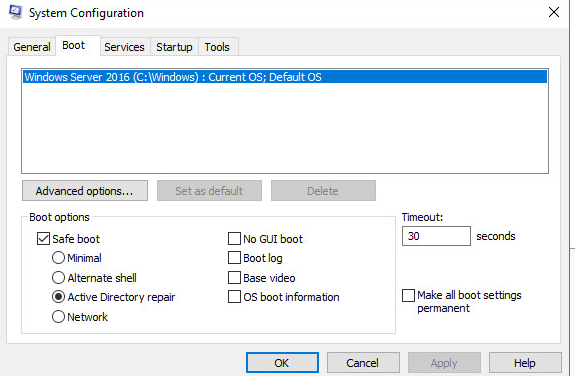

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

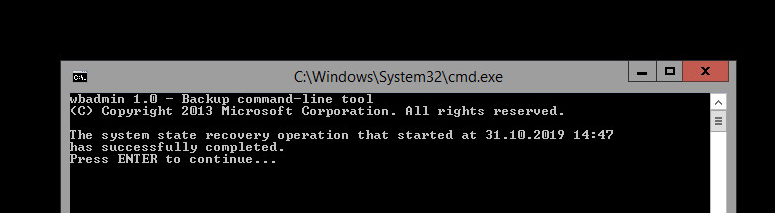

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover. В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location).

В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location). Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

Чтобы WSB увидел бэкап на диске, нужно поместить каталог WindowsImageBackup с резервной копией в корень диска. Можете проверить наличие резервных копий на диске с помощью команды:

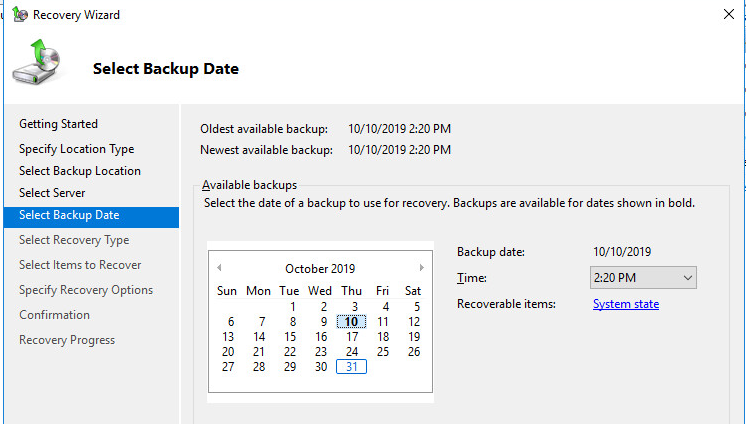

Выберите дату, на которую нужно восстановить резервную копию. Укажите, что вы восстанавливаете состояние System State.

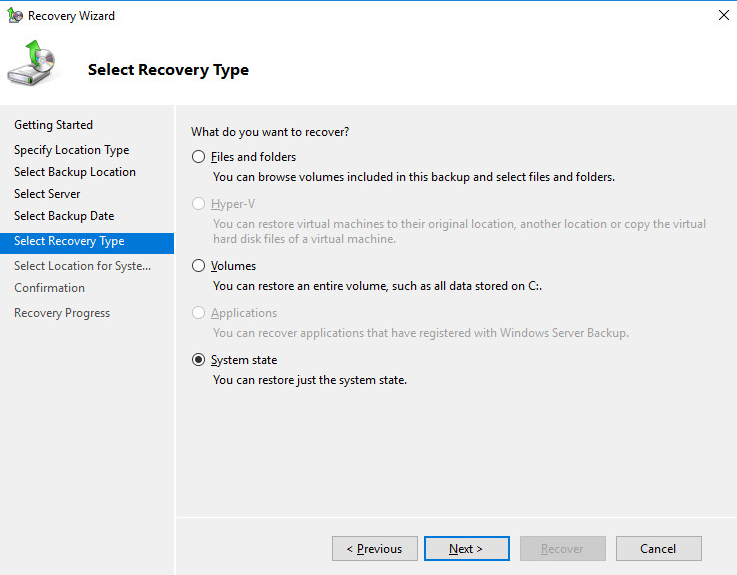

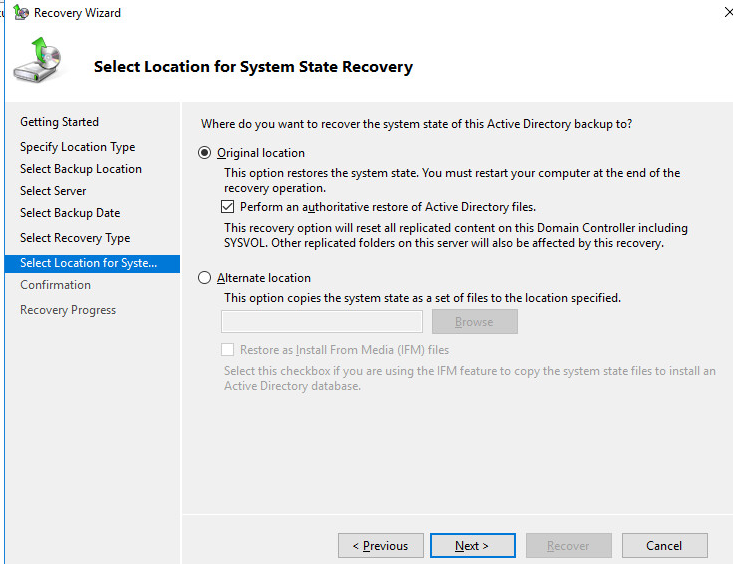

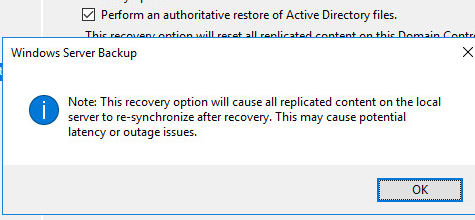

Укажите, что вы восстанавливаете состояние System State. Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files).

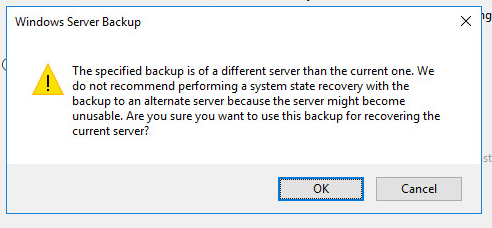

Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files). Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем.

Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем. Согласитесь с еще одним предупреждением:

Согласитесь с еще одним предупреждением:

Windows Server Backup Note: This recovery option will cause replicated content on the local server to re-synchronize after recovery. This may cause potential latency or outage issues.

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа).

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа). Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

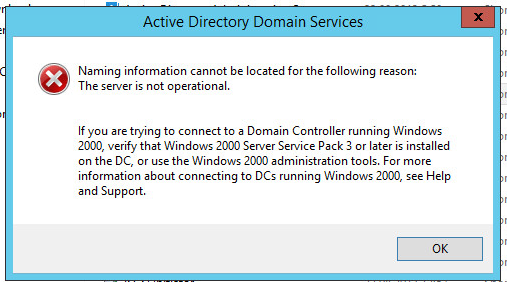

При первом запуске консоли ADUC я получил ошибку:

Active Directory Domain Services Naming information cannot be located for the following reason: The server is not operational.

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon:

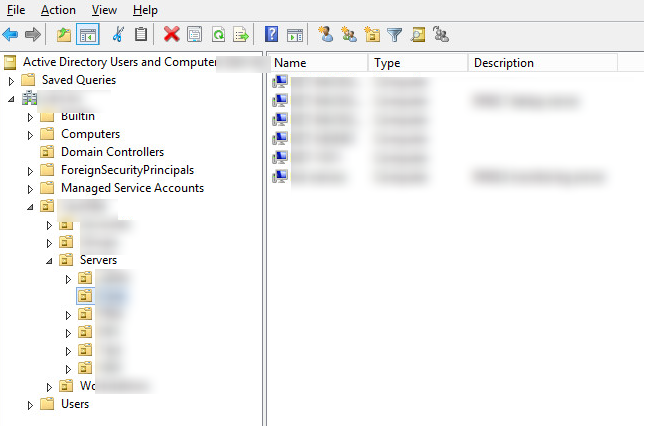

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена. Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Захват и передача роли

Все роли могут быть переданы от одного контроллера домена другому при условии работоспособности обоих серверов. В случае, когда один из серверов не может продолжать работу, используется процедура захвата (англ. seize) роли другим сервером, выполняемая системным администратором вручную. В этом случае не производится обращений к прежнему владельцу роли. Новый контроллер домена просто «приступает к исполнению обязанностей». Необходимо помнить, что появление в сети прежнего владельца роли после её захвата новым не допустимо для трёх из пяти ролей (владелец схемы, владелец доменных имен, владелец относительных идентификаторов).

Каждый контроллер домена содержит в себе достаточно информации для выполнения любой роли в домене, любой домен в лесу содержит достаточно информации для выполнения любой роли в пределах леса.

Те роли, которые связаны с внесением изменений в структуру каталога, должны в обязательном порядке сохранять уникальность. Например, если два различных владельца относительных идентификаторов выдадут одному и тому же объекту разные идентификаторы, это вызовет противоречивость и нарушение целостности каталога. Роли, использующиеся для обеспечения атомарности операций (владелец инфраструктуры домена) или для совместимости со старыми приложениями (эмулятор основного контроллера домена), не требуют обязательной уникальности. Каждый из серверов сможет успешно выполнить свою задачу. Тем не менее, структура каталога предписывает для каждой FSMO-роли единственный сервер.

В случае захвата роли, контроллер, исполняющий эту роль, теряет эту возможность до вывода его из домена и смены SID. Такой порядок предусмотрен для сохранения целостности каталога в случае сбоя.

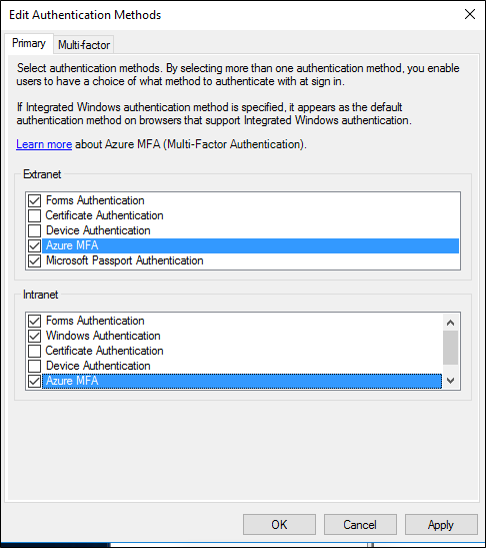

Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

Передача ролей fsmo через оснастки самый быстрый и наглядный метод.

Передача PDC, Диспетчер пула RID, Хозяин инфраструктуры.

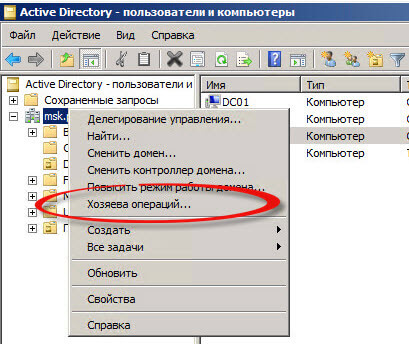

Открываем оснастку Active Directory Пользователи и компьютеры, это можно сделать через пуск набрав dsa.msc.

Видим 3 DC контроллера, у dc3 стоит windows Server 2012 R2

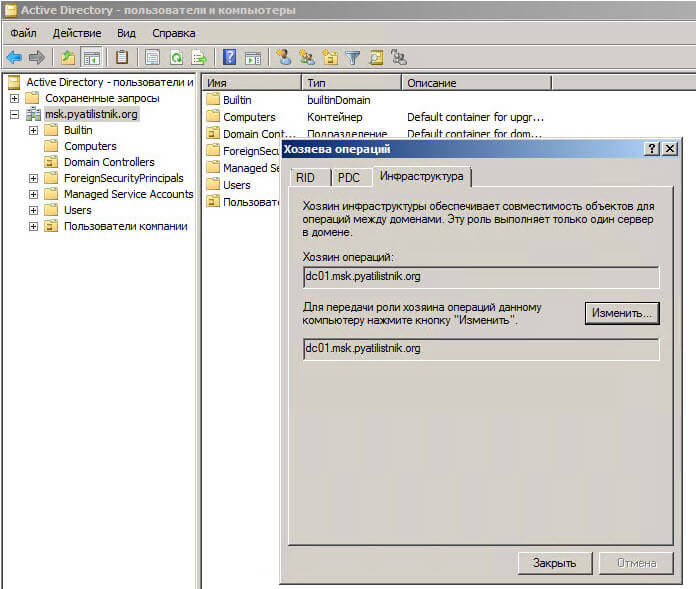

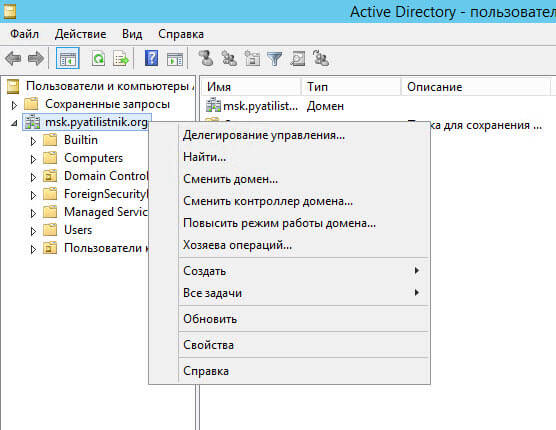

Щелкаем правым кликом на уровне домена и выбираем Хозяева операций

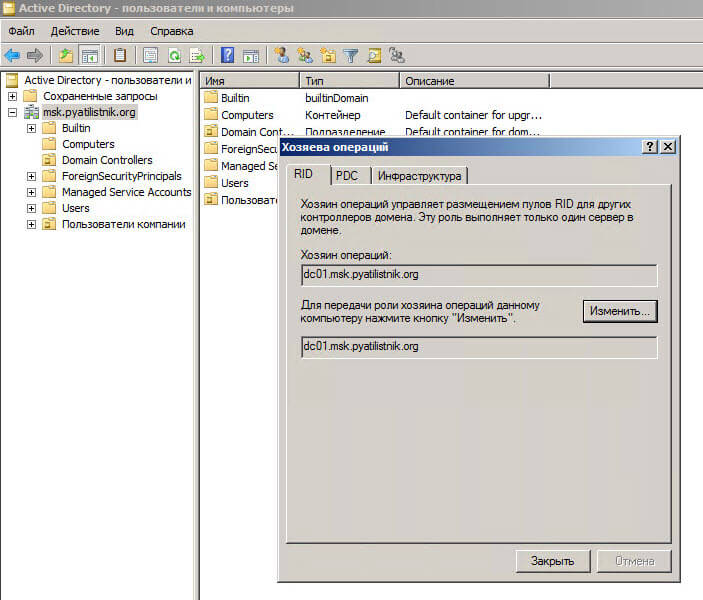

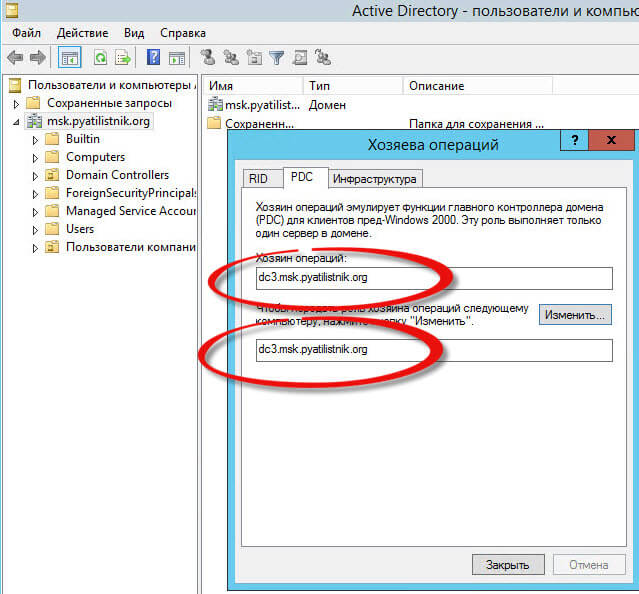

Видим, что реально PDC, Диспетчер пула RID, Хозяин инфраструктуры держит DC01

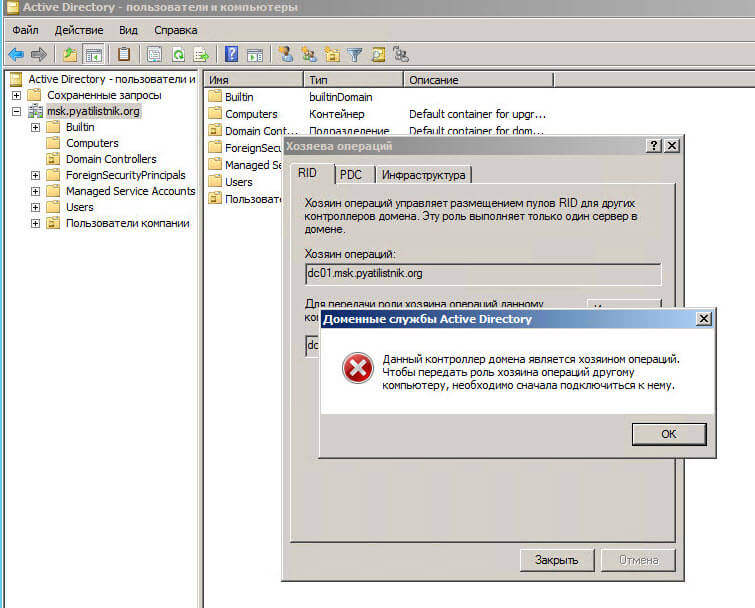

Если вы нажмете кнопку изменить, то выскочит ошибка:

Данный контроллер домена является хозяином операций. Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Из этого следует что для захвата нужно выбрать контроллер куда мы будем передавать роли, у меня это dc3.

Переходим на dc3 и открываем тоже ADUC

Выбираем хозяева операций

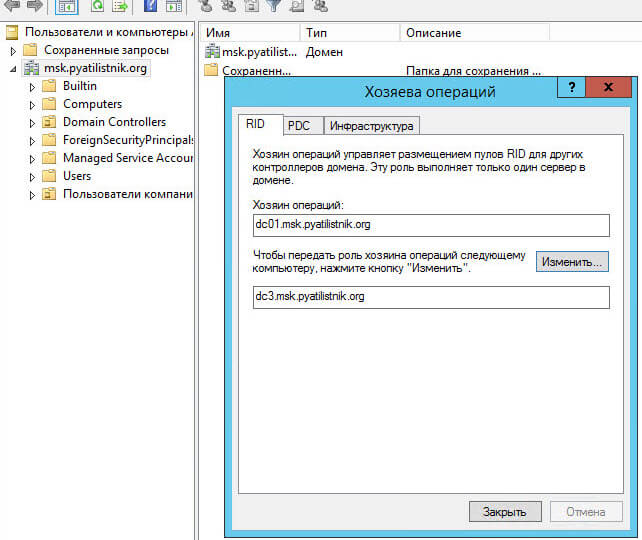

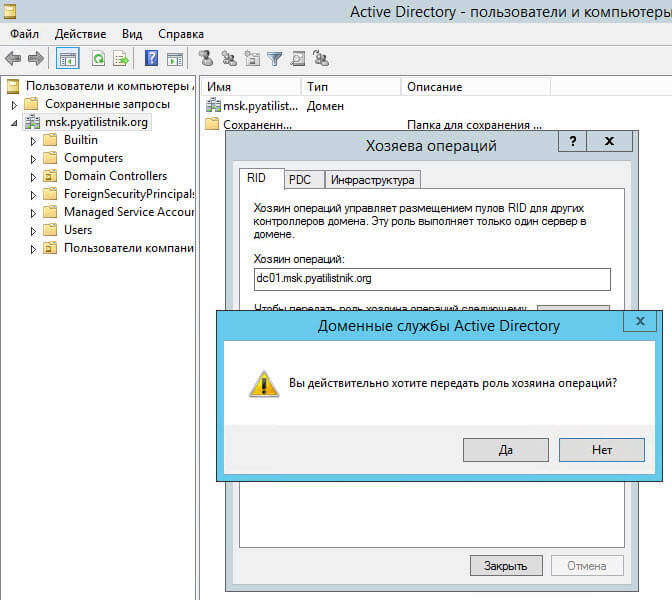

Видим текущий хозяин RID это dco1 и кому передаем это dc3, жмем изменить.

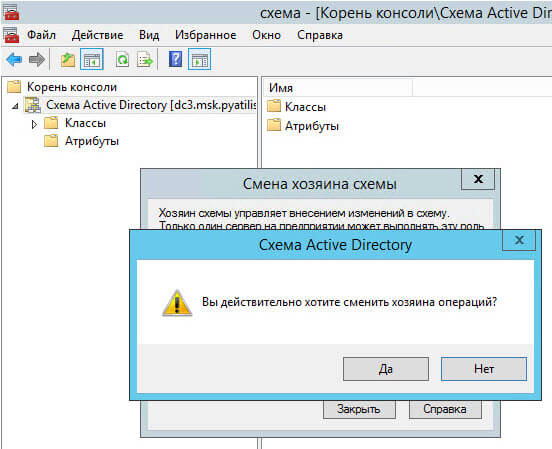

Подтверждаем

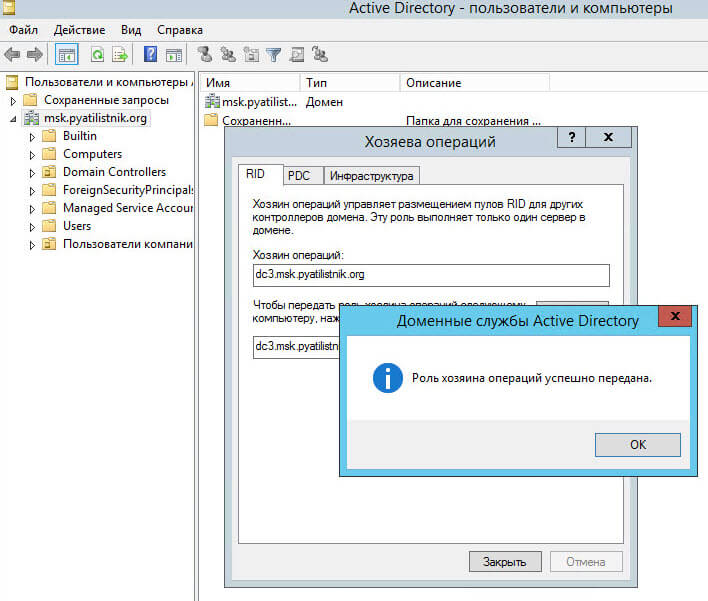

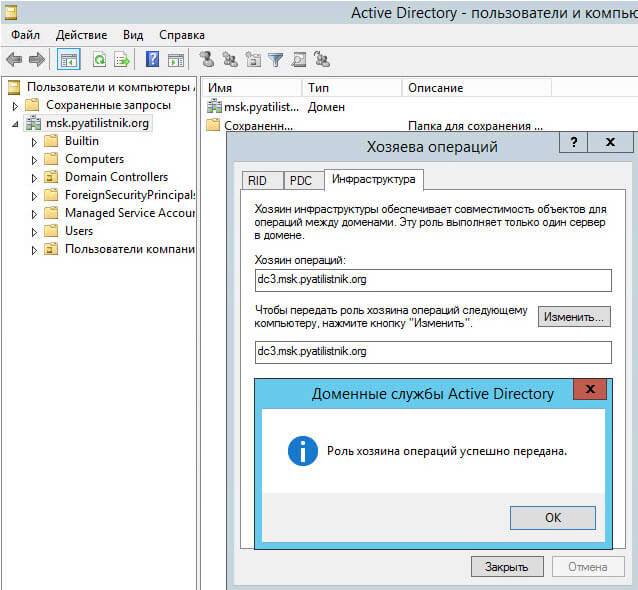

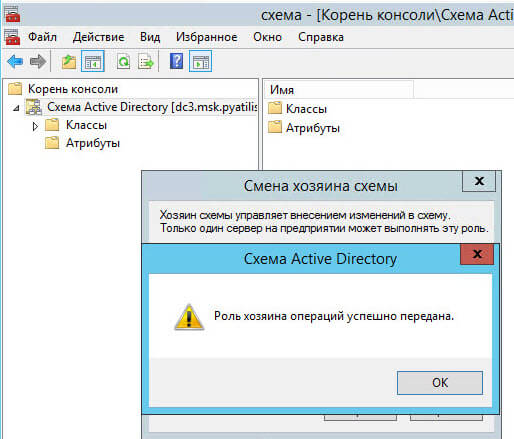

Роль успешна передана

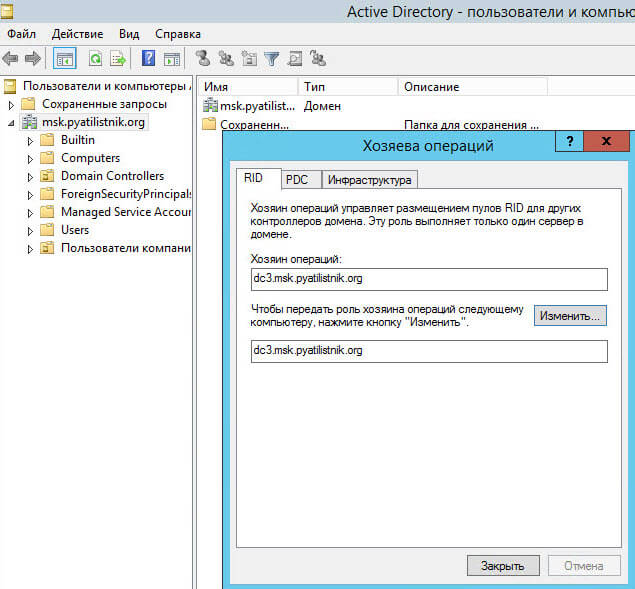

Видим, что теперь хозяин RID dc3.msk.сайт

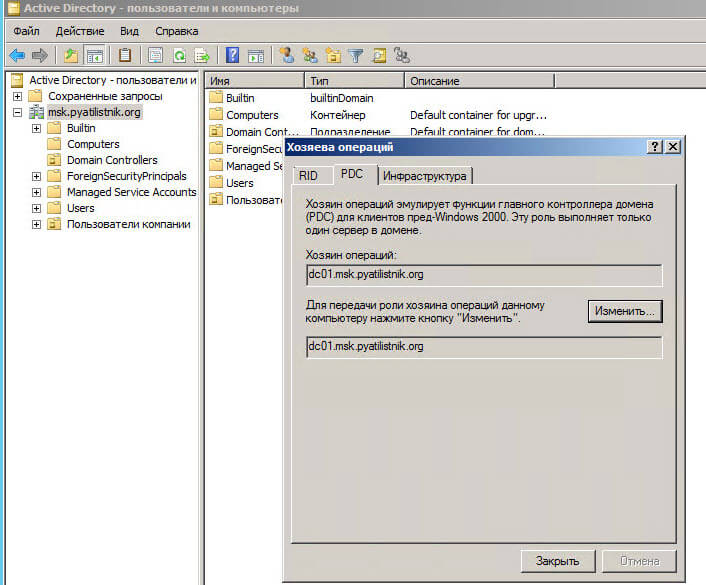

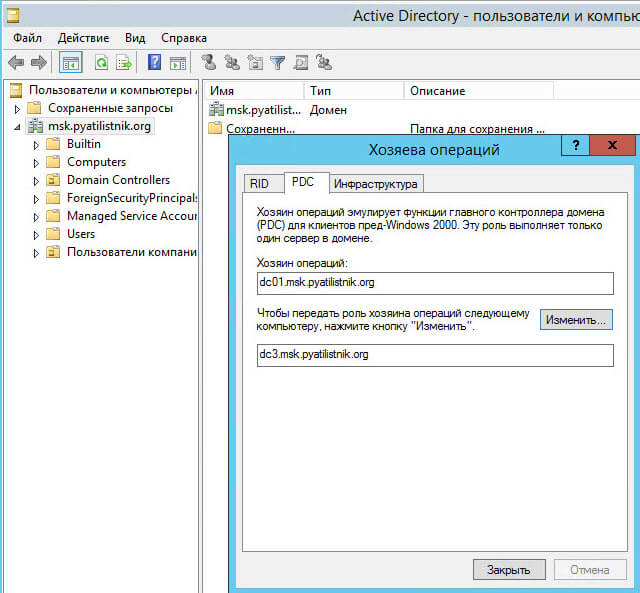

Тоже самое проделаем с PDC мастером

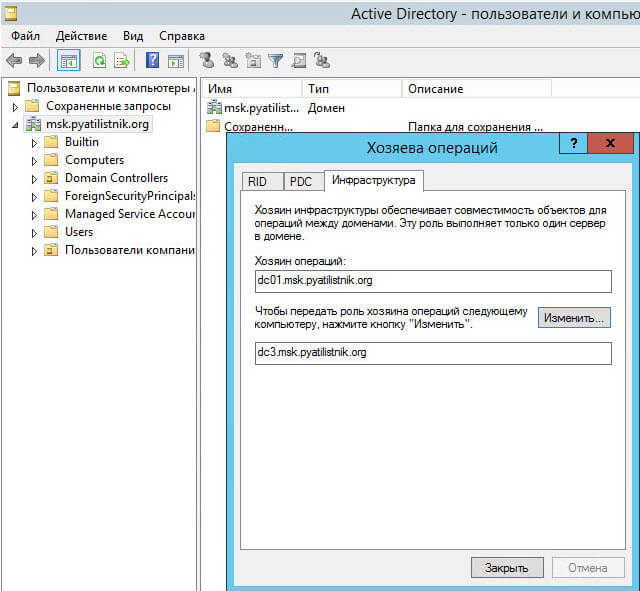

и с Инфраструктурой

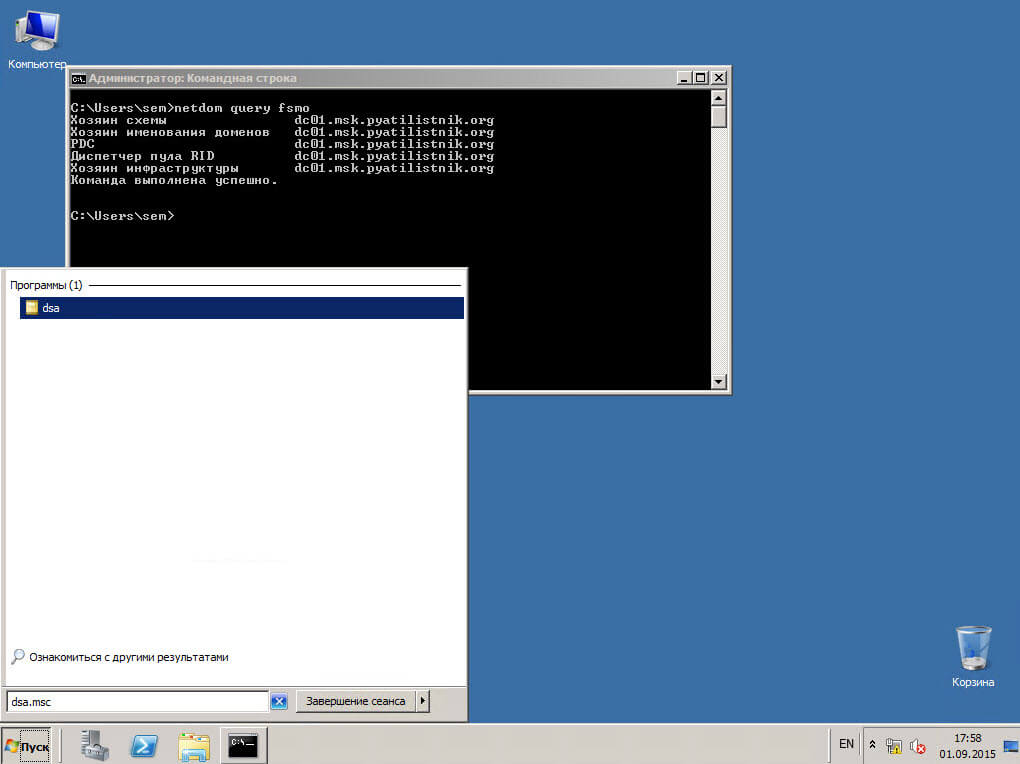

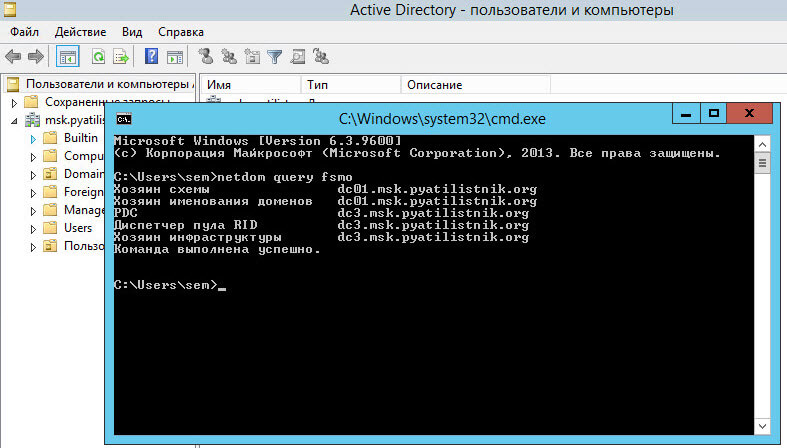

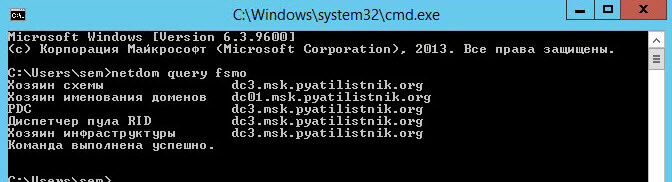

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

netdom query fsmo

и видим три роли fsmo принадлежат dc3

Передача Schema master (мастера схемы)

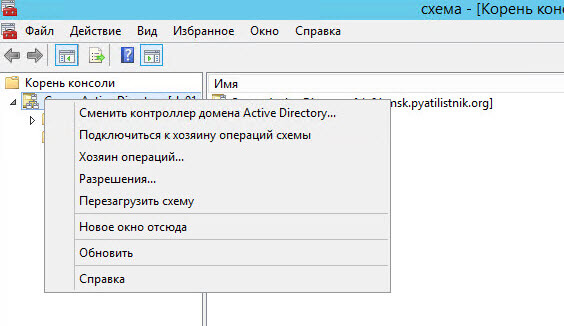

Открываем оснастку Active Directory Схема, как ее добавить Active Directory Схема читаем тут.

правым кликом по корню и выбираем Хозяин операций

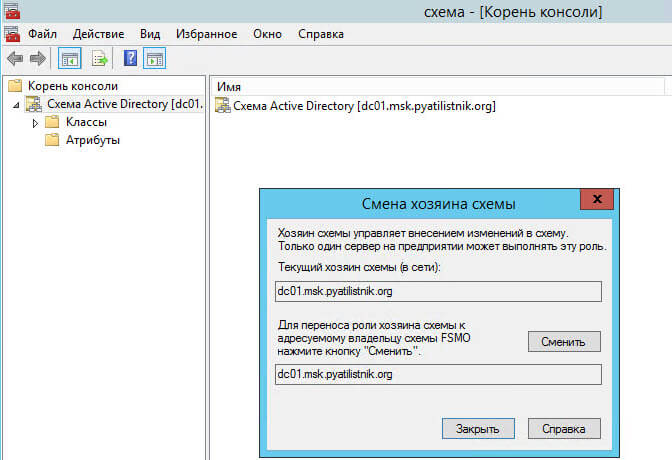

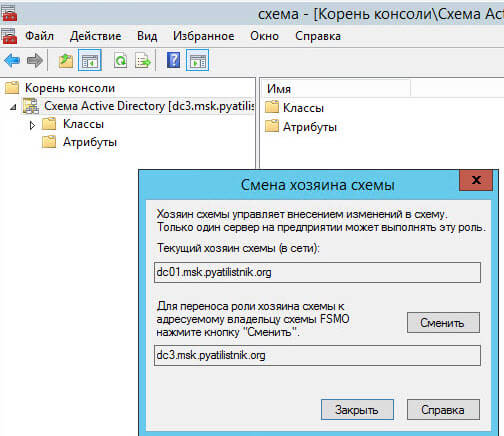

Мы подключимся к dc01. Нажимаем сменить

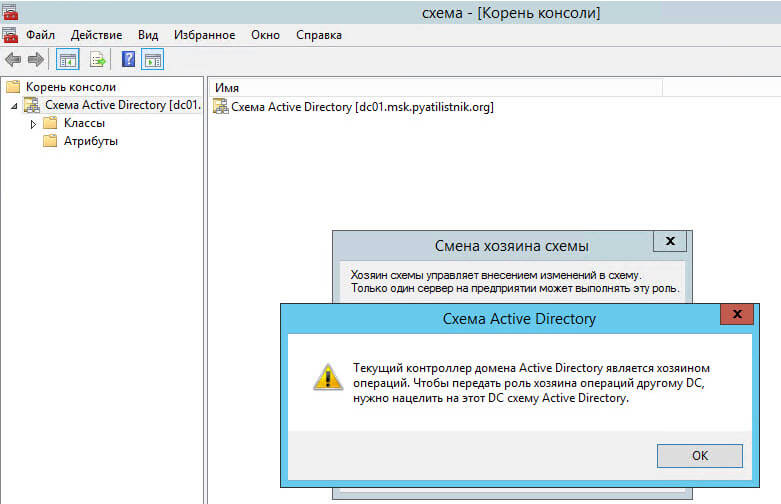

и получаем предупреждение: Текущий контроллер домена Active Directory является хозяином операций. Чтобы передать роль хозяина операций другому DC, нужно нацелить на этот DC схему AD,

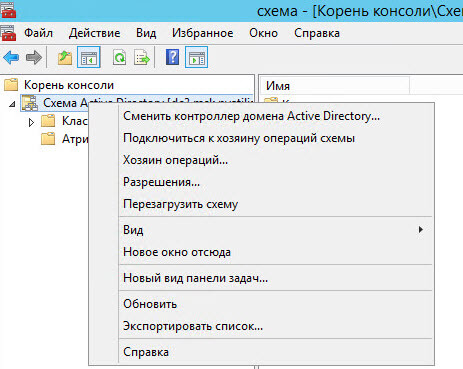

Закрываем его. Щелкаем правым кликом опять по корню и выбираем Сменить контроллер домена Active Directory.

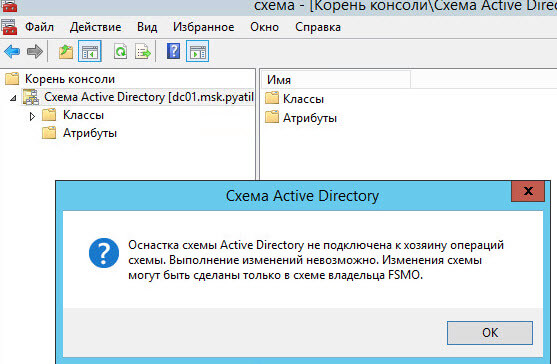

Вылезет окно с сообщением Оснастка схемы AD не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

Снова выбираем хозяина схемы и видим, что теперь сменить дает.

передана успешно.

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

netdom query fsmo

и видим уже 4 роли у dc3

Захват и передача роли

Все роли могут быть переданы от одного контроллера домена другому при условии работоспособности обоих серверов. В случае, когда один из серверов не может продолжать работу, используется процедура захвата (англ. seize) роли другим сервером, выполняемая системным администратором вручную. В этом случае не производится обращений к прежнему владельцу роли. Новый контроллер домена просто «приступает к исполнению обязанностей». Необходимо помнить, что появление в сети прежнего владельца роли после её захвата новым не допустимо для трёх из пяти ролей (владелец схемы, владелец доменных имен, владелец относительных идентификаторов).

Каждый контроллер домена содержит в себе достаточно информации для выполнения любой роли в домене, любой домен в лесу содержит достаточно информации для выполнения любой роли в пределах леса.

Те роли, которые связаны с внесением изменений в структуру каталога, должны в обязательном порядке сохранять уникальность. Например, если два различных владельца относительных идентификаторов выдадут одному и тому же объекту разные идентификаторы, это вызовет противоречивость и нарушение целостности каталога. Роли, использующиеся для обеспечения атомарности операций (владелец инфраструктуры домена) или для совместимости со старыми приложениями (эмулятор основного контроллера домена), не требуют обязательной уникальности. Каждый из серверов сможет успешно выполнить свою задачу. Тем не менее, структура каталога предписывает для каждой FSMO-роли единственный сервер.

В случае захвата роли, контроллер, исполняющий эту роль, теряет эту возможность до вывода его из домена и смены SID. Такой порядок предусмотрен для сохранения целостности каталога в случае сбоя.

Добавление контроллера домена

Затем следует проверить насколько гладко новый котроллер вошёл в домен.

C:\Windows\system32>nltest /dclist:mydomain.local

Получить список контроллеров домена в домене "mydomain.local" из "\\dc1.mydomain.local".

dc1.mydomain.local Сайт: Default-First-Site-Name

DC2.mydomain.local Сайт: Default-First-Site-Name

Команда выполнена успешно.

Можно альтернативно запросить туже информацию непосредственно из каталога Active Directory:

C:\Windows\system32>dsquery server "CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=mydomain,DC=local" "CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=mydomain,DC=local"

Посмотрим краткий отчёт о проведённых между контроллерами репликациях, есть ли что-нибудь в очереди, можно также посмотреть более подробный отчёт:

repadmin /replsummary repadmin /queue repadmin /showrepl

Если репликации не были успешными, то можно запустить репликацию принудительно, но при этом командный интерпритатор cmd должне быть запущен с административными правами:

repadmin /syncall

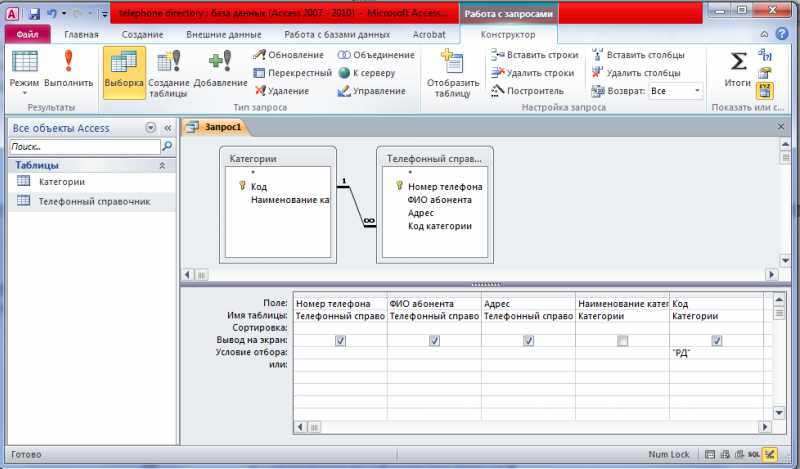

Для чего нужны FSMO роли в домене Active Directory?

Кратко попытаюсь напомнить для чего нужный роли FSMO (Flexible Single Master Operation, операции с одним исполнителем) в домене Active Directory.

Не секрет, что в Active Directory большинство стандартных операций (таких как заведение новых учетных записей пользователей, групп безопасности, добавление компьютера в домен) можно выполнять на любом контроллере домена. За распространение этих изменений по всему каталогу AD отвечает служба репликации AD. Различные конфликты (например, одновременное переименование пользователя на нескольких контроллерах домена) разрешаются по простому принципу — кто последний тот и прав. Однако есть ряд операций, при выполнении которых недопустимо наличие конфликта (например, при создании нового дочернего домена/леса, изменении схемы AD и т.д). Для выполнения операций, требующих обязательной уникальности нужны контроллеры домена с ролями FSMO. Основная задача ролей FSMO – не допустить конфликты такого рода

Всего в домене Active Directory может быть пять ролей FSMO.

Две уникальные роли для леса AD:

- Хозяин схемы (Schema master) – отвечает за внесение изменение в схему Active Directory, например, при расширении с помощью команды adprep /forestprep (для управления ролью нужны права “Schema admins”);

- Хозяин именования домена (Domain naming master) – обеспечивает уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD (для управления нужны права “Enterprise admins”);

И три роли для каждого домена (для управления этими ролями ваша учетная запись должна состоять в группе “Domain Admins”):

- Эмулятор PDC (PDC emulator) – является основным обозревателем в сети Windows (Domain Master Browser – нужен для нормального отображения компьютеров в сетевом окружении); отслеживает блокировки пользователей при неправильно введенном пароле, является главным NTP сервером в домене, используется для совместимости с клиентами Windows 2000/NT, используется корневыми серверами DFS для обновления информации о пространстве имён;

- Хозяин инфраструктуры (Infrastructure Master) — отвечает за обновление в междоменных объектных ссылок, также на нем выполняется команда adprep /domainprep;.

- Хозяин RID (RID Master) —сервер раздает другим контроллерам домена идентификаторы RID (пачками по 500 штук) для создания уникальных идентификаторов объектов — SID.