Настройка контроллеров домена в разных подсетях

Содержание:

- Введение

- Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

- Общий подход к устранению проблемGeneral approach to fixing problems

- Как найти пользователя в AD и вывести его свойства с помощью Get-ADUser?

- Подготовка к инсталляции

- Настройка репликации между контроллерами домена

- Использование модуля RSAT-AD-PowerShell для администрирования AD

- New-ADUser: Создание пользователя в AD

- Get-ADComputer: Получить информацию о компьютерах домена

- Add-AdGroupMember: Добавить пользователя в группу AD

- Блокировка/разблокировка пользователя

- Search-ADAccount: Поиск неактивных компьютеров в домене

- New-ADOrganizationalUnit: Создать структуру OU в AD

- Get-ADReplicationFailure: Проверка репликации в AD

- Мониторинг и управление репликацией в SQL Server

- Командлеты модуля AD для PowerShell

- SQL Server: основы технологии репликации

- Настройка распространителя в SQL Server

- Настройка дополнительного контроллера домена

- Общее

- Политика аудита входа пользователя в домен

- Настройка сервера

- Kerberos

- Тестирование файлового сервера

- Инструменты командной строки

- Get-ADUser –Filter: Сортировка и фильтрация списка пользователей AD

Введение

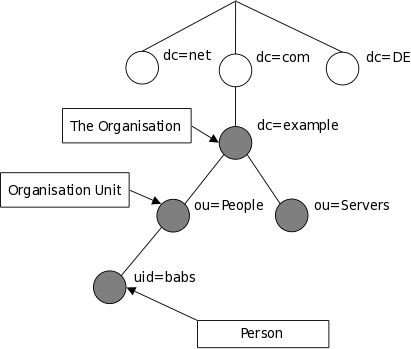

Samba — это популярный пакет программ с открытыми исходными текстами, который предоставляет файловые и принт-сервисы Microsoft Windows клиентам. Настройка Samba-сервера может быть выполнена при помощи утилит Calculate входящих в пакет sys-apps/calculate-server. Для хранения учётных записей пользователей, групп и машин и управления ими утилиты используют OpenLDAP-сервер. Необходимое программное обеспечение входит в состав Calculate Directory Server.

В качестве Linux клиента может выступать любая версия Calculate Linux Desktop (CLD, CLDC, CLDL, CLDM или CLDX). В качестве Windows клиентов могут быть использованы операционные системы семейства Windows. На данный момент Microsoft прекратила официальную поддержку доменов NT4 в операционных системах Windows. Однако с некоторыми изменениями вы все еще можете использовать более поздние выпущенные операционные системы Windows с доменом Samba NT4.

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Общий подход к устранению проблемGeneral approach to fixing problems

Используйте следующий общий подход к устранению проблем репликации:Use the following general approach to fixing replication problems:

-

Отслеживайте работоспособность репликации ежедневно или используйте Repadmin.exe для получения состояния репликации ежедневно.Monitor replication health daily, or use Repadmin.exe to retrieve replication status daily.

-

Попытайтесь своевременно устранить все ошибки, используя методы, описанные в сообщениях о событиях и данном руководством.Attempt to resolve any reported failure in a timely manner by using the methods that are described in event messages and this guide. Если программное обеспечение может вызвать проблему, удалите его, прежде чем продолжить работу с другими решениями.If software might be causing the problem, uninstall the software before you continue with other solutions.

-

Если проблема, вызывающая сбой репликации, не может быть устранена какими-либо известными методами, удалите AD DS с сервера, а затем переустановите AD DS.If the problem that is causing replication to fail cannot be resolved by any known methods, remove AD DS from the server and then reinstall AD DS. Дополнительные сведения о переустановке AD DS см. в разделе списание контроллера домена.For more information about reinstalling AD DS, see Decommissioning a Domain Controller.

-

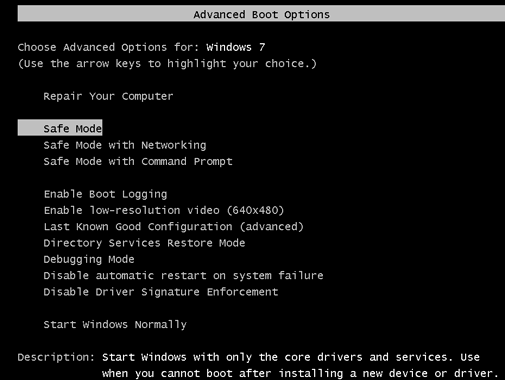

Если AD DS не удается удалить в обычном режиме, когда сервер подключен к сети, используйте один из следующих методов для устранения проблемы.If AD DS cannot be removed normally while the server is connected to the network, use one of the following methods to resolve the problem:

- Принудительное удаление AD DS в режиме восстановления служб каталогов (DSRM), очистка метаданных сервера, а затем переустановка AD DS.Force AD DS removal in Directory Services Restore Mode (DSRM), clean up server metadata, and then reinstall AD DS.

- Переустановите операционную систему и перестройте контроллер домена.Reinstall the operating system, and rebuild the domain controller.

Дополнительные сведения о принудительном удалении AD DS см. в разделе Принудительное удаление контроллера домена.For more information about forcing removal of AD DS, see Forcing the Removal of a Domain Controller.

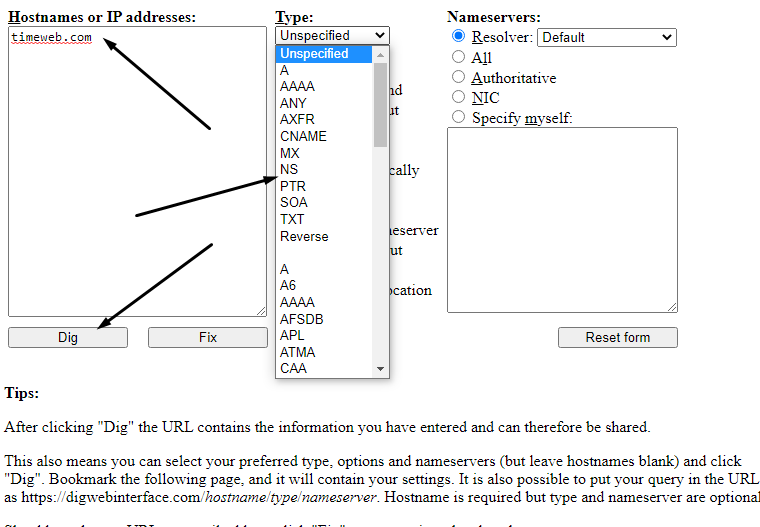

Как найти пользователя в AD и вывести его свойства с помощью Get-ADUser?

Для использования модуля RSAT-AD-PowerShell нужно запустить консоль PowerShell с правами администратора и импортировать модуль командой:

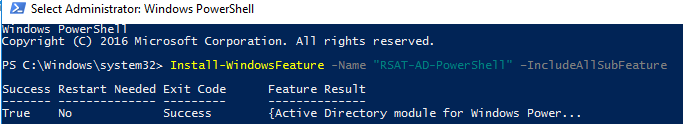

В Windows Server 2012 и выше модуль RSAT-AD-PowerShell устанавливается по-умолчанию при развертывании на сервере роли Active Directory Domain Services (AD DS). Для установки модуля на рядовом сервере домена нужно выполнить команду:

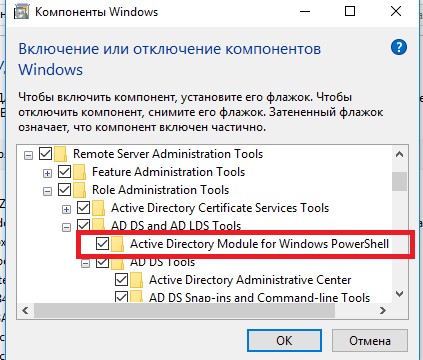

В десктопных версия Windows (например, в Windows 10) для работы коммандера Get-AdUser нужно установить соответствующую версию RSAT и включить в Панели Управления компонент Active Directory Module for Windows PowerShell (Remote Server Administration Tools -> Role Administration Tools -> AD DS and AD LDS Tools -> AD DS Tools).

Вы можете установить модуль AD из PowerShell:

Также есть способ использования модуля RSAT-AD-PowerShell без его RSAT установки на компьютере. Достаточно скопировать основные файлы и импортировать модуль в сессию PoSh:

Полный список всех аргументов командлета Get-ADUser можно получить так:

Для использования командлета Get-ADUser не обязательно использовать учетную запись с правами администратора домена. Любой авторизованный пользователь домена AD может выполнять команды PowerShell для получения значений большинства атрибутов объектов AD (кроме защищенных, см. пример с LAPS). Если нужно выполнить команду Get-ADUser из-под другой учетной записи, используйте параметр Credential.

Чтобы вывести список всех учетных записей домена, выполните команду:

Важно. Не рекомендуется выполнять эту команду в доменах AD с большим количеством аккаунтов, т.к

возможно перегрузка контроллера домена, предоставляющего данные.

Чтобы изменить атрибуты пользователя используется командлет Set-ADUser.

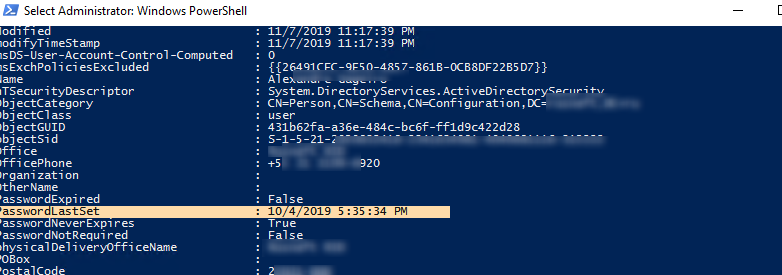

По-умолчанию командлет Get-ADUser возвращает только 10 основных атрибутов (из более чем 120 свойств учетных записей пользователей): DistinguishedName, SamAccountName, Name, SID, UserPrincipalName, ObjectClass, статус аккаунта (Enabled: True/False согласно атрибуту UserAccountControl), и т.д.

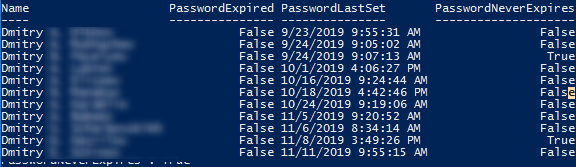

В выводе командлета отсутствует информация о времени последней смены пароля пользователя.

Чтобы выполнить запрос на конкретном контроллере домена используется параметр – Server:

Чтобы вывести полную информации обо всех доступных атрибутах пользователя tuser, выполните команду:

Командлет Get-ADUser с параметром Properties * вывел список всех атрибутов пользователя AD и их значения.

Попробуем изменить параметры команды Get-ADUser, чтобы вывести только нужные нам атрибуты пользователя. Можно вывести сразу несколько атрибутов пользователя:

- PasswordExpired

- PasswordLastSet

- PasswordNeverExpires

- lastlogontimestamp

Выполните команду:

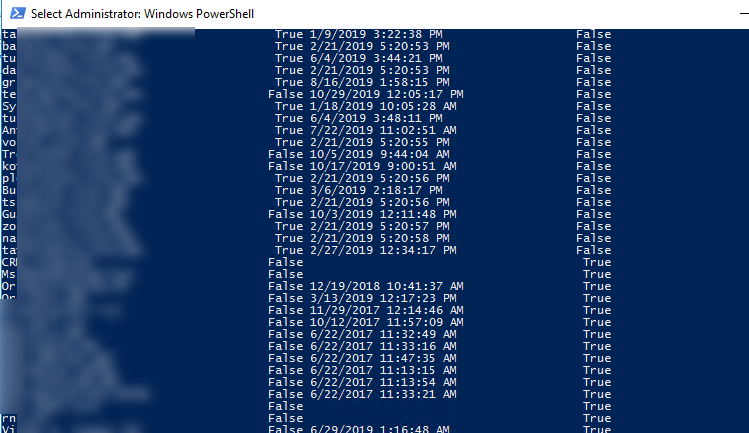

Теперь в информации о пользователе есть данные о статусе аккаунта (Expired:True/False), дате смены пароля и времени последнего входа в домен (lastlogontimestamp). Представим информацию в более удобном табличном виде и уберем все лишние атрибуты с помощью Select-Object –Property или Format-Table:

Подготовка к инсталляции

- Выберите имя хоста для вашего AD DC. Не рекомендуется использовать в качестве имен хостов такие идентификаторы, как PDC или BDC, унаследованные от NT4 . Эти сущности отсутствуют в AD, и такие названия вызывают путаницу;

-

Выберите DNS-имя для вашего доменного леса AD. Это имя также будет использовано как имя области (realm) Kerberos AD ;

Назначьте хосту полное доменное имя (FQDN), например dc2.samdom.example.com:

sudo hostnamectl set-hostname dc2.samdom.example.com

-

Отключите инструменты (например, resolvconf), которые автоматически обновляют файл настроек DNS /etc/resolv.conf.AD DC и члены домена обязаны использовать сервер DNS, способный разрешать зоны DNS AD . Если в сети нет других серверов DNS, то файл /etc/resolv.conf должен указывать адрес самого сервера:

-

Убедитесь, что файл /etc/hosts на DC корректно разрешает полное доменное имя (fully-qualified domain name, FQDN) и короткое имя хоста DC во внешний сетевой IP-адрес DC. Например:

Имя хоста не должно разрешаться в IP-адрес 127.0.0.1 или в любой другой IP-адрес, кроме используемого на внешнем сетевом интерфейсе DC.Для проверки правильности настроек можно использовать команду:

host `hostname`

Настройка репликации между контроллерами домена

Сообщения: 360 Благодарности: 12

Сообщения: 4677 Благодарности: 1090

——- в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Если же вы забыли свой пароль на форуме, то воспользуйтесь данной ссылкой для восстановления пароля.

Сообщения: 360 Благодарности: 12

Сообщения: 4677 Благодарности: 1090

——- в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Сообщения: 360 Благодарности: 12

Сообщения: 4677 Благодарности: 1090

——- в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Сообщения: 25778 Благодарности: 7508

Сообщения: 360 Благодарности: 12

cameron, Iska, если на КД (на котором была создана организационная единица) через ADUC подключиться к другому КД (на который нужно синхронизировать) или на КД (на который нужно синхронизировать) подключиться к КД (на котором была создана организационная единица), то организационная единица синхронизируется мгновенно.

Но все таки почему она не синхронизируется без подключения через ADUC к другому КД? Выставление расписания синронизации на четыре раза в час не помогает. Принудительная синхронизация тоже не помогает.

Сообщения: 4677 Благодарности: 1090

——- в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Сообщения: 360 Благодарности: 12

cameron, есть на виртульных машинах два контроллера домена на Windows 2012 R2 Standard. Теперь опишу пошагово действия: 1. Создаю на КД1 организационную единицу. 2. На КД2 эта организационная единица не появляется ни через час ни через сутки. 3. КД2 уходит в принудительный lock. Вхожу заново; нет этой организационной единицы. 4. Все через тот же ADSS добираюсь до Replicate Now; организационной единицы как не было так и нет. 5. Выхожу из системы и повторно вхожу (как альтернатива перегружаю КД2) и только после этого появляется та самая организационная единица, которая сутки назад была создана на соседнем КД1.

Вот так и выяснил. Ну я честное не знаю как еще это можно было заметить или не заметить.

Как я уже писал пробовал и repadmin /syncall и также не помогало. Вдобавок к выходу/входу из системы и перезагрузке КД, смена КД в ADUC оказалось тоже помогает реплицировать организационные единицы. Но ведь так быть не должно я полагаю.

Использование модуля RSAT-AD-PowerShell для администрирования AD

Рассмотрим несколько типовых задач администратора, которые можно выполнить с помощью команд модуля AD для PowerShell.

Полезные примеры использования различных командлетов модуля AD для PowerShell уже описаны на сайте. Следуйте ссылкам по тексту за подробными инструкциями.

New-ADUser: Создание пользователя в AD

Для создания нового пользователя в AD можно использовать командлет New-ADUser. Создать пользователя можно командой:

Более подробно о команде New-ADUser (в том числе пример массового создания учетных записей в домене) читайте в статье .

Get-ADComputer: Получить информацию о компьютерах домена

Чтобы вывести информацию о компьютерах в определённом OU (имя компьютера и дата последней регистрации в сети) используйте командлет Get-ADComputer:

Add-AdGroupMember: Добавить пользователя в группу AD

Чтобы добавить пользователей в существующую группу безопасности в домене AD, выполните команду:

Вывести список пользователей в группе AD и выгрузить его в файл:

Более подробно об управлении группами AD из PowerShell.

Блокировка/разблокировка пользователя

Отключить учетную запись:

Включить учетную запись:

Разблокировать аккаунт после блокировки парольной политикой:

Search-ADAccount: Поиск неактивных компьютеров в домене

Чтобы найти и заблокировать в домене все компьютеры, которые не регистрировались в сети более 100 дней, воспользуйтесь командлетом Search-ADAccount:

New-ADOrganizationalUnit: Создать структуру OU в AD

Чтобы быстро создать типовую структуры Organizational Unit в AD, можно воспользоваться скриптом PowerShell. Допустим, нам нужно создать несколько OU с городами, в которых создать типовые контейнеры. Вручную через графическую консоль ADUC такую структуру создавать довольно долго, а модуль AD для PowerShell позволяет решить такую задачу за несколько секунд (не считая время на написание скрипта):

После выполнения скрипта у нас в AD появилась такая структура OU.

Для переноса объектов между контейнерами AD можно использовать командлет Move-ADObject:

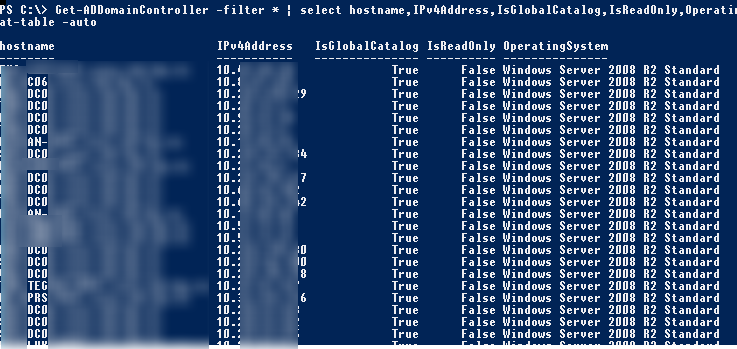

Get-ADReplicationFailure: Проверка репликации в AD

С помощью командлета Get-ADReplicationFailure можно проверить состояние репликации между контроллерами домена AD:

Get-ADReplicationFailure -Target DC01,DC02

Получить информацию обо всех DC в домене с помощью командлета Get-AdDomainController:

Итак, в этой статье мы рассмотрели базовые возможности и особенности использования модуля AD для PowerShell для администрирования AD. Надеюсь, эта статья подтолкнет вас к дальнейшему исследованию возможностей этого модуля и автоматизации большинства задач управления AD.

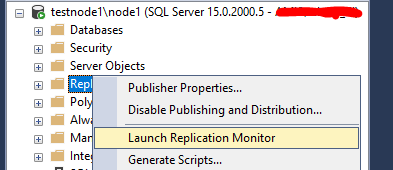

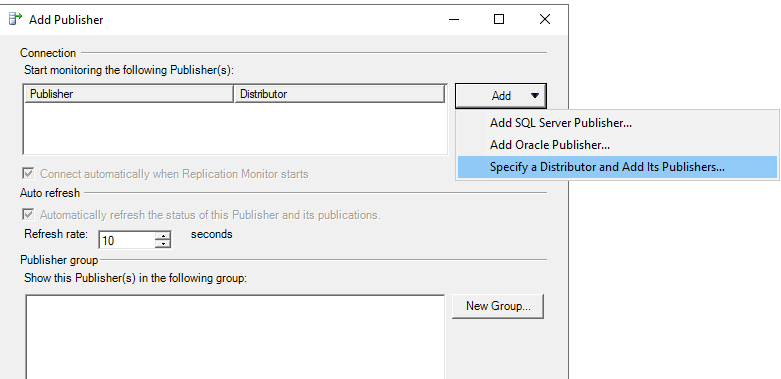

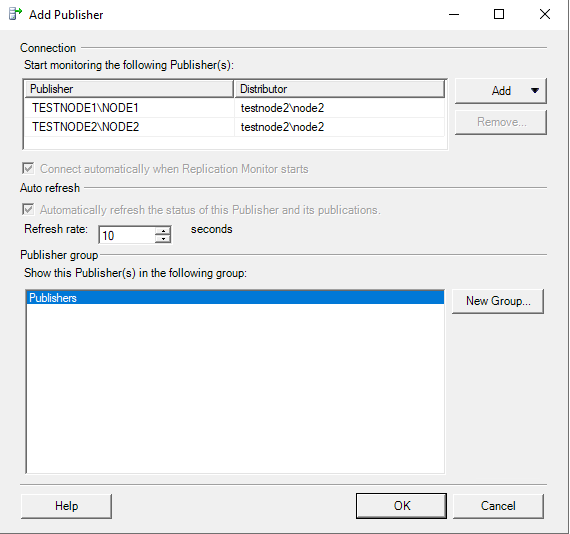

Мониторинг и управление репликацией в SQL Server

Практически всю настройку существующих публикаций можно провести через Replication Monitor.

Добавьте издателей через распространителя (Add Publisher -> Specify a Distributor and Add its Publishers).

После того, как вы соединитесь с распространителем, у вас появится список издателей, которые работают с этим распространителем.

Убедимся, что агент моментальных снимков отработал и доставил снимок на распространителя. В моём случае сначала была ошибки о том, что аккаунту из-под которого работают агенты, не хватает прав на базе TestDatabase1. Для решения этой проблемы я добавил сервисному аккаунту (из-под которого работает SQL Server) роль db_owner в базе TestDatabase1 на обоих экземплярах.

Так же убедимся, что распространитель доставил транзакции на подписчика.

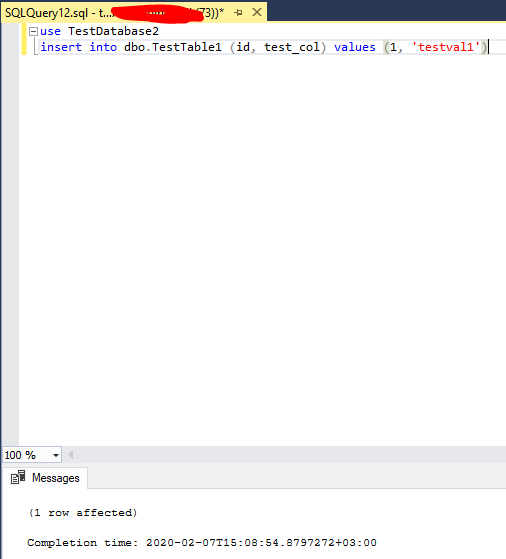

В логах агентов ошибок нет, проверим что наша таблица действительно появилась в базе.

Для начала добавим новую запись в таблицу.

Проверяем, что эта запись реплицировалась на testnode2\node2.

Проверяем, что эта запись реплицировалась на testnode2\node2.

На этом базовая настройка репликации транзакций в SQL Server закончена.

Для диагностики проблем с репликацией в основном используется Replication Monitor, но можно использовать и дополнительные инструменты диагностики SQL Server.

Командлеты модуля AD для PowerShell

В модуле Active Directory для Windows PowerShell имеется большое командлетов для взаимодействия с AD. В каждой новой версии RSAT их количество увеличивается (в Windows Server 2016 доступно 147 командлетов для AD).

Перед использованием командлетов модуля, его нужно импортировать в сессию PowerShell (в Windows Server 2012 R2/ Windows 8.1 модуль импортируется автоматически):

Если у вас на компьютере не установлен модуль, вы можете импортировать его с контроллера домена (нужны права администратора домена) или с другого компьютера:

Вы можете вывести полный список доступных командлетов с помощью команды:

Общее количество команд в модуле:

Большинство командлетов модуля RSAT-AD-PowerShell начинаются с префикса Get-, Set-или New-.

- Командлеты класса Get- используются для получения различной информации из AD (Get-ADUser — свойства пользователей, Get-ADComputer – параметры компьютеров, Get-ADGroupMember — состав групп и т.д.). Для их выполнения не нужно быть администратором домена, любой пользователь домена может выполнять скрипты PowerShell для получения значений большинства атрибутов объектов AD (кроме защищенных, как в примере с LAPS).

- Командлеты класса Set- служат для изменения параметров объектов в AD, например, вы можете изменить свойства пользователя (Set-ADUser), компьютера (Set-ADComputer), добавить пользователя в группу и т.д. Для выполнения этих операций у вашей учетной записи должны быть права на объекты, которые вы хотите изменить (см. статью Делегирование прав администратора в AD).

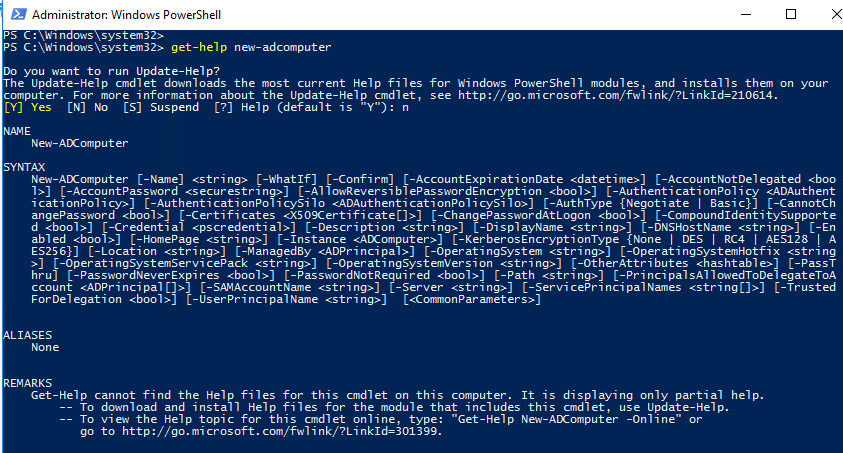

- Команды, начинающиеся с New- позволяют создать объекты AD (создать пользователя — New-ADUser, группу — New-ADGroup).

- Командлеты Remove- служат для удаления объектов AD.

Получить справку о любом командлете можно так:

Примеры использования командлетов Active Directory можно вывести так:

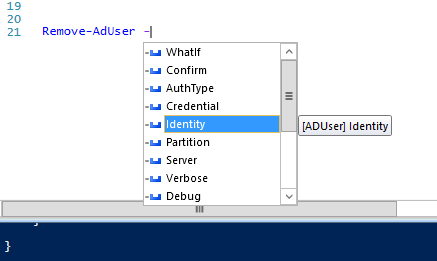

В PowerShell ISE при наборе параметров командлетов модуля удобно использовать всплывающие подсказки.

SQL Server: основы технологии репликации

В любом типе репликации SQL Server есть 3 типа серверов:

- Publisher (издатель) – основной экземпляр-источник, который публикует статьи;

- Distributor (распространитель) – экземпляр который распространяет статьи на сервера-подписчики. Этот тип экземпляра не хранит у себя данные издателя на постоянной основе, а распространяет их подписчикам;

- Subscriber (подписчик) – экземпляр который получает распространяемые статьи.

Роли могу пересекаться между собой. Например, один экземпляр может быть и издателем, и подписчиком (но не самого себя).

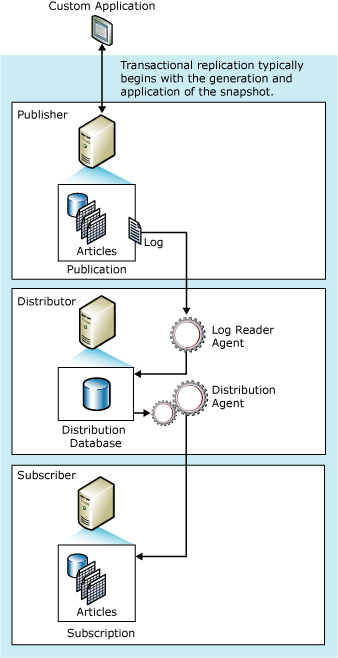

Работа репликации транзакций осуществляется через внутренние агенты SQL Server’а:

- Агент чтения журналов;

- Агент моментальных снимков;

- Агент распространения.

При появлении транзакций в объектах, участвующих в репликации, на издателе, агент чтения журналов копирует эти транзакции на экземпляр-распространитель, затем агент распространитель копирует данные на подписчиков. Агент моментальных снимков участвует только тогда, когда нужно скопировать новый моментальный снимок (обычно это происходит при инициализации и реинициализации репликации).

Транзакции доставляются на подписчиков в той последовательности, в которой они были отправлены на издателя. Если транзакций слишком много, образуется очередь.

Транзакционная репликация работает асинхронно, так же как и асинхронные режимы Always On и зеркалирования баз данных. То есть, данные, которые были записаны на издатель, будут отправлены на подписчики без гарантии доставки в случае сбоя во время передачи данных. Это нужно учитывать, если вы собираетесь использовать транзакционную репликацию для избыточности и высокой доступности данных в SQL Server.

Схема связи агентов между собой из официальной документации:

Рассмотрим, как настроить репликацию в SQL Server на следующем тестовом стенде:

- 2 виртуальные машины с Windows Server 2019 в одной сети;

- 2 установленных экземпляра SQL Server 2019.

Топология репликации:

- testnode1\node1 – издатель (Publisher);

- testnode2\node2 – подписчик (Subscriber);

- testnode2\node2 – распространитель (Distributor).

В этом примере мы будем реплицировать одну таблицу с testnode1\node1 на testnode\node2. В роли распространителя будет выступать testnode2\node2.

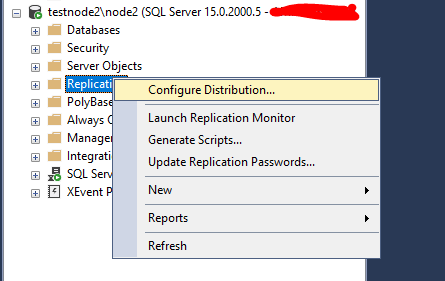

Настройка распространителя в SQL Server

Для начала нужно настроить экземпляр распространителя. В разделе Replication, в контекстном меню нажмите Configure Distribution…

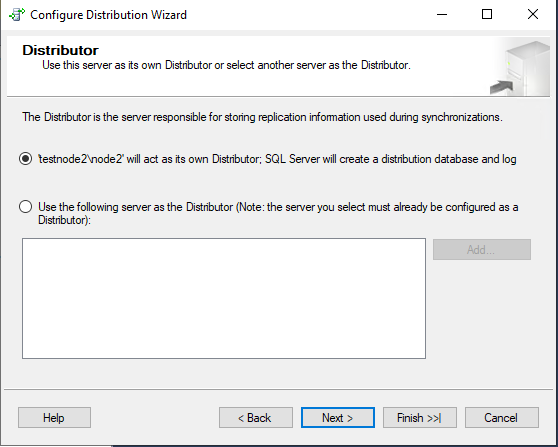

Так как мы хотим использовать этот экземпляр в качестве распространителя, выбираем первый пункт (testnove2 will act as its own Distributor; SQL Server will create a distribution databasse and log).

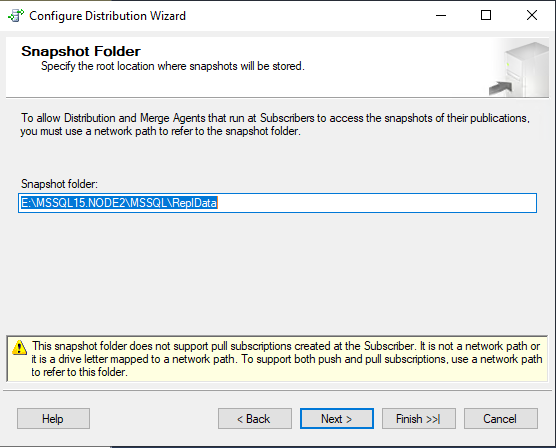

Указываем директорию для моментальных снимков. Я оставлю стандартный путь.

Указываем директорию для базы данных Distribution. Если есть такая возможность, то лучше разместить файлы базы данных distribution на отдельном массиве дисков

Особенно это важно, если планируется большой объём реплицируемых данных

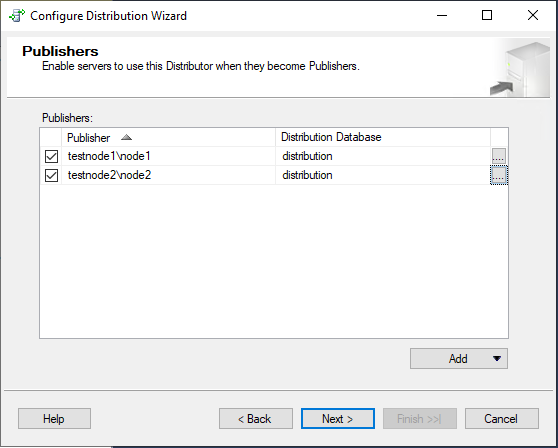

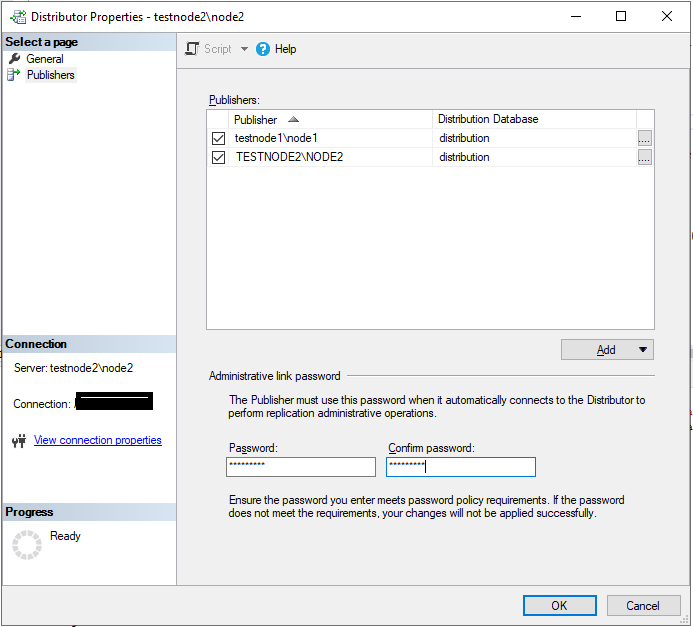

На этом шаге можно указать экземпляры, которые смогут использовать данный сервер как распространитель. Я сразу добавлю testnode1\node1. Это можно сделать и позже, после начальной конфигурации.

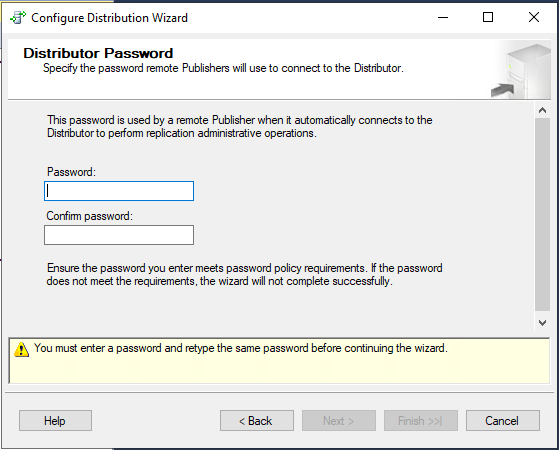

Укажите пароль для связи с экземплярами, которые будут связываться с распространителем.

После этого можно жать Finish. На этом настройка распространителя завершена.

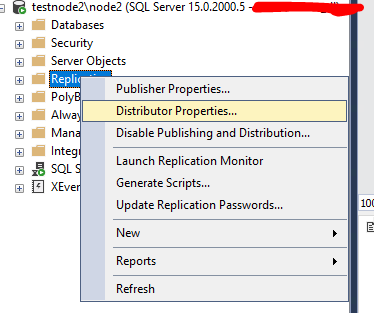

Если вы хотите изменить пароль распространителя или разрешить другим издателям использовать этот распространитель, то можно это сделать через Distributor Properties…

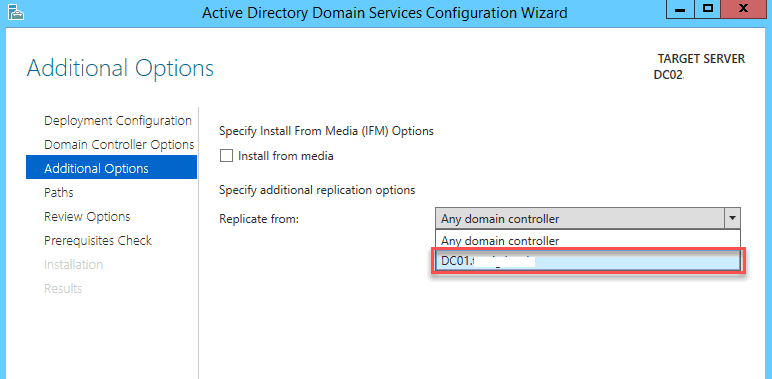

Настройка дополнительного контроллера домена

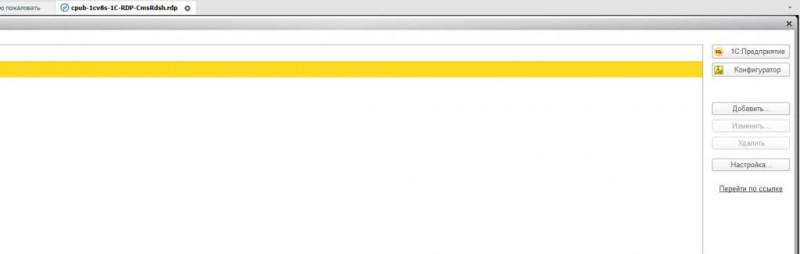

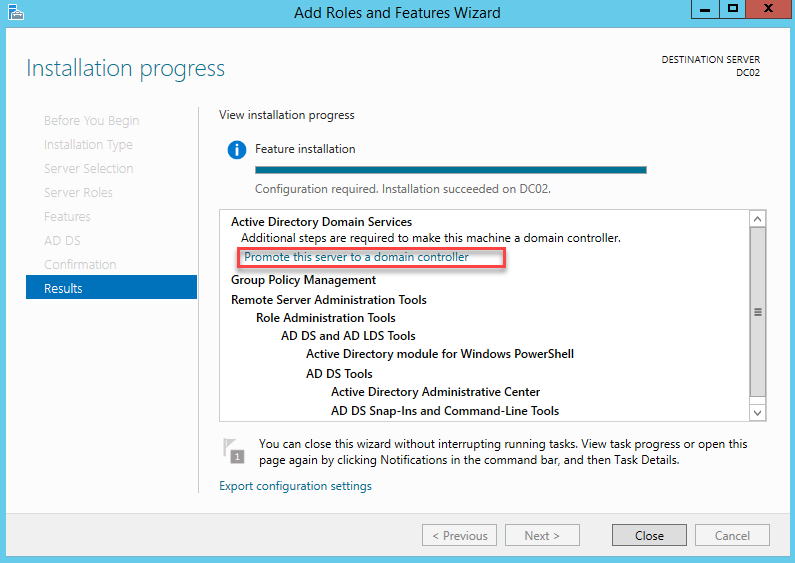

Теперь в мастере установки ролей нажмите ссылку «Promote this server to a domain controller».

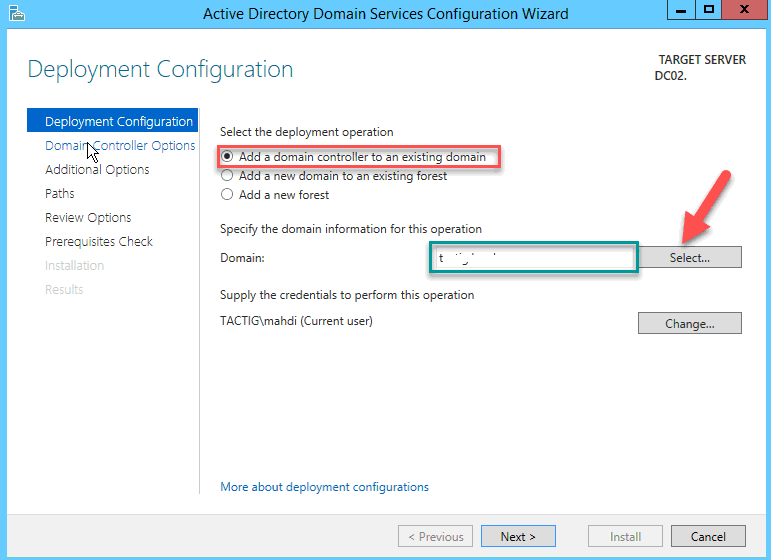

Выберите «Add a domain controller to an existing domain», ниже укажите имя вашего домена AD. Если вы авторизованы под обычным пользователем, вы можете изменить учетные данные на администратора домена. Нажмите кнопку «Select», откроется новое окно, выберите имя вашего домена и нажмите «Ok», затем «Next».

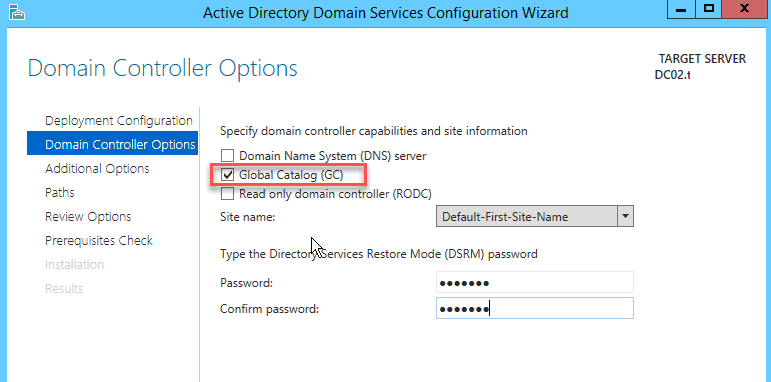

На странице Domain Controller Options, можно выбрать, что нужно установить роль DNS-сервера на вашем DC. Также выберите роль Global Catalog. Введите пароль администратора для режима DSRM и подтвердите его, затем нажмите кнопку «Next».

На странице Additional options укажите сервер, с которым вы хотите выполнить первоначальную репликацию базы Active Directory ( с указанного сервера будет скопирована схема и все объекты каталога AD). Вы можете сделать снимок (snapshot) текущего состояния Active Directory на одном из контроллеров домена и применить его на новой машине. После этого база AD этого сервера будет представлять собой точную копию имеющегося контроллера домена. Подробнее о функции Install From Media (IFM) – установки нового DC с носителя в одной из следующих статей (https://vmblog.ru/razvertyvanie-kontrollera-domena-s-pomoshhyu-install-from-media-ifm/):

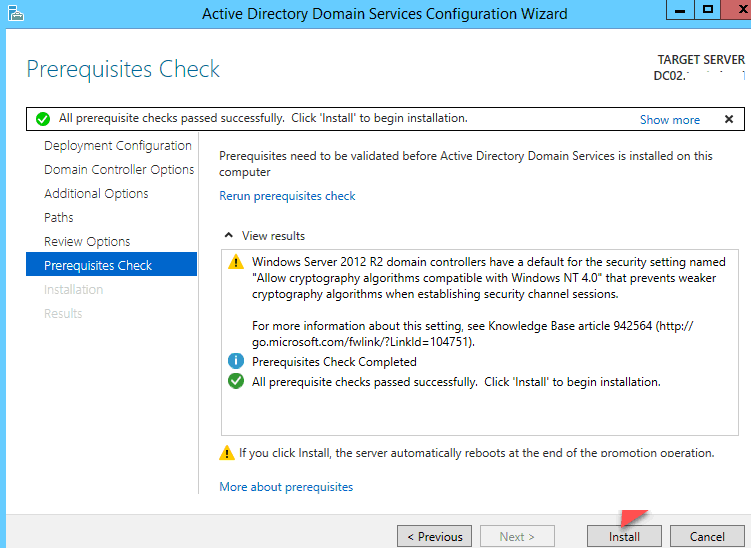

На страницах «Paths and Review options» нам ничего не придется настраивать, пропустите их, нажав кнопку «Next». На странице «Prerequisite», если вы видите какую-либо ошибку, проверьте и выполните все указанные требования, затем нажмите кнопку «Install».

Общее

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Политика аудита входа пользователя в домен

Чтобы в журналах контроллеров домена отображалась информация об успешном/неуспешном входе в систему, нужно включить политику аудита событий входа пользователей.

- Запустите редактор доменных GPO – GPMC.msc;

- Откройте настройки Default Domain Policy и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings –> Advanced Audit Policy Configuration -> Audit Policies -> Logon/Logoff;

- Включите две политики аудита (Audit Logon и Audit Other Logon/Logoff Events). Чтобы в журналах Security на DC и компьютерах регистрировались как успешные, так и неуспешные политики входа, выберите в настройках политика аудита опции Success и Failure

- Сохраните изменения в GPO и обновите настройки политик на контроллерах домена командой: (или подождите 90 минут, без учета репликации между DC).

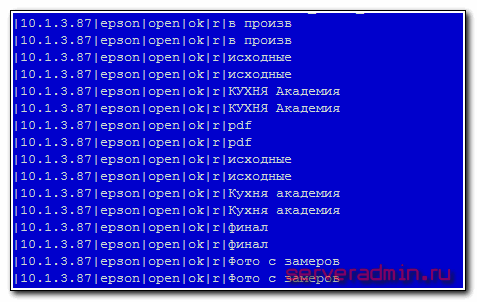

Теперь при входе пользователя на любой компьютер домена Active Directory в журнале контроллера домена, который выполняет аутентификацию пользователя, появляется событие с Event ID 4624 (An account was successfully logged on). В описании этого события указана учетная запись, которая успешно аутентифицировалась (Account name), имя (Workstation name) или IP адрес (Source Network Address) компьютера, с которого выполнен вход.

Также в поле Logon Type указан тип входа в систему. Нас интересуют следующие коды

- Logon Type 10 – Remote Interactive logon – вход через службы RDP, теневое подключение или Remote Assistance (на DC такое событие может быть при входе администратора, или другого пользователя, которому предоставлены права входа на DC) Это событие используется при анализе событий входа пользователей по RDP.

- Logon Type 3 – Network logon сетевой вход (происходит при аутентфикации пользователя на DC, подключения к сетевой папке, принтеру или службе IIS)

Также можно отслеживать событие выдачи билета Kerberos при аутентификации пользователя. Event ID 4768 — A Kerberos authentication ticket (TGT) was requested. Для этого нужно включить аудит событий в политики Account Logon –> Audit Kerberos Authentication Service -> Success и Failure.

В событии 4768 также указана учетная запись пользователя (Account Name или User ID), который получил билет Kerberos (аутентифицировался) и имя (IP адрес) компьютера.

Настройка сервера

Установка

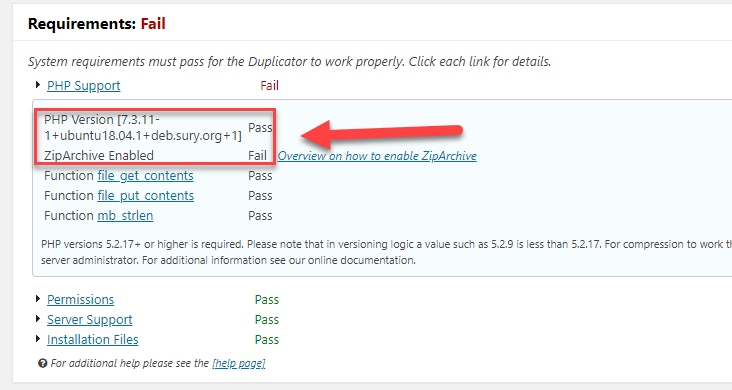

Установите пакет .

Samba настраивается с помощью конфигурационного файла , который широко документирован на странице руководства .

В связи с тем, что пакет поставляется без данного файла, вам нужно создать его перед запуском smbd.

Примечание:

- Файл настроек по умолчанию задаёт место, доступное только для чтения, что будет вызывать ошибки. Вы можете воспользоваться одним из следующих решений:

- Задайте файлу регистрации расположение с возможностью записи:

- Используйте бекенд для нефайлового журналирования: замените на или используйте

- Если требуется; , указанная в секции , должна соответствовать домашней группе (workgroup) Windows (по умолчанию: ).

Совет: Каждый раз, когда вы изменяете файл , запускайте команду для проверки файла на синтаксические ошибки.

Настройка межсетевого экрана

Запуск служб

Примечание: В 4.8.0-1, службы были переименованы из и в и .

Совет: Вместо того, чтобы запускать службу сразу после каждой загрузки системы, вы можете включить , благодаря чему она будет запускаться лишь при появлении первого входящего соединения. При этом не забудьте отключить службу

Создание ресурсов общего доступа от имени обычного пользователя

Примечание: Выполнение данных действий не является обязательным. Переходите к следующему разделу, если вам это не нужно

«Usershare» — это возможность, позволяющая обычным пользователям добавлять, изменять и удалять собственные ресурсы общего доступа.

Эта команда создает необходимый каталог в :

# mkdir -p /var/lib/samba/usershare

Эта команда создает группу sambashare:

# groupadd sambashare

Эта команда меняет владельца и группу каталога, который вы только что создали, на суперпользователя:

# chown root:sambashare /var/lib/samba/usershare

Эта команда меняет разрешения каталога usershares таким образом, что пользователи, входящие в группу sambashare, могут читать, записывать и выполнять файлы:

# chmod 1770 /var/lib/samba/usershare

Задайте эти переменные в конфигурационном файле :

/etc/samba/smb.conf

... usershare path = /var/lib/samba/usershare usershare max shares = 100 usershare allow guests = yes usershare owner only = yes ...

Добавьте вашего пользователя в группу sambashares. Замените на имя вашего linux-пользователя:

# usermod -a -G sambashare ваше_имя_пользователя

Перезапустите службы и .

Завершите сеанс и войдите в него вновь. Теперь у вас должна появиться возможность настраивать общий доступ samba, используя графический интерфейс. Например, в Thunar вы можете нажать правую кнопку мыши на любом каталоге и предоставить для него общий доступ в сети.

Добавление пользователя

Создайте для пользователя samba. При необходимости замените на желаемое имя:

# useradd пользователь_samba

Затем создайте учетную запись пользователя Samba с тем же именем:

# pdbedit -a -u пользователь_samba

# smbpasswd пользователь_samba

Kerberos

При работе в домене AD, Kerberos используется для аутентификации пользователей, хостов, и сервисов.

Процедуры установки и настройки клиентов Kerberos см. Kerberos

Во время процедуры назначения Samba автоматическм создает конфигурационный файл /var/lib/samba/private/krb5.conf для клиентов Kerberos, настроенный на создаваемый DC. Это файл должен быть скопирован в рабочую конфигурацию Kerberos на всех хостах, входящих в домен. На контроллере домена это можно сделать командой:

sudo cp -b /var/lib/samba/private/krb5.conf /etc/krb5.conf

В автоматически создаваемом файле конфигурации Kerberos для поиска доменного контроллера Kerberos (KDC) используются сервисные записи (SRV). Для того, чтобы такая конфигурация работала корректно, в домене должна быть правильно настроена и работать служба DNS.

Тестирование файлового сервера

Во время назначения автоматически создаются разделяемые ресурсы netlogon и sysvol, и они обязательно должны существовать в DC. Чтобы увидеть все разделяемые файловые ресурсы, предоставляемые DC:

smbclient -L localhost -U%

Нажмите, чтобы развернуть

Domain= OS= Server=

Sharename Type Comment——— —- ——-netlogon Disk sysvol Disk IPC$ IPC IPC Service (Samba x.y.z)Domain= OS= Server=

Server Comment——— ——-

Workgroup Master——— ——-

Для проверки работы аутентификации, подключитесь к ресурсу netlogon с использованием учётной записи администратора домена:

smbclient //localhost/netlogon -UAdministrator -c ‘ls’

Enter Administrator’s password: Domain= OS= Server=. D 0 Tue Nov 1 08:40:00 2016.. D 0 Tue Nov 1 08:40:00 2016

49386 blocks of size 524288. 42093 blocks available

Инструменты командной строки

Для управления Samba AD DC в состав пакета Samba входит инструмент командной строки samba-tool.

Основные команды иструмента:

| Команда | Описание |

|---|---|

|

dbcheck |

Проверка локальной базы данных AD на наличие ошибок |

| delegation | Управление делегированием |

| dns | Управление параметрами доменной службы DNS |

| domain | Управление параметрами домена |

| drs | Управление службой репликации каталогов (Directory Replication Services, DRS) |

| dsacl | Управление списками контроля доступа DS |

| fsmo | Управление ролями (Flexible Single Master Operations, FSMO) |

| gpo | Управление групповыми политиками |

| group | Управление группами |

| ldapcmp | Сравнение двух баз данных ldap |

| ntacl | Управление списками контроля доступа ACL |

| processes | Вывод списвка процессов (для упрощения отладки без использования setproctitle). |

| rodc | Управление контроллером домена (Read-Only Domain Controller, RODC) |

| sites | Управление сайтами |

| spn | Управление службой принципалов (Service Principal Name, SPN) |

| testparm | Проверка конфигурационного файла на корректность синтаксиса |

| time | Получение показаний текущего времени сервера |

| user | Управление пользователями |

| visualize | Графическое представление состояния сети Samba |

Подробная информация об инструменте доступна в справочнике man:

man samba-tool

samba-tool -h

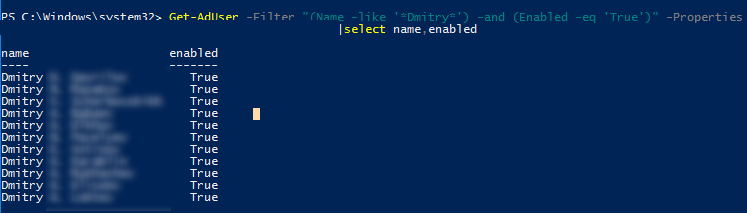

Get-ADUser –Filter: Сортировка и фильтрация списка пользователей AD

С помощью параметра –Filter вы можете фильтровать список пользователей по одному или нескольким атрибутам. В качестве аргументов этого параметра можно указать значения определённых атрибутов пользователей Active Directory. При использовании параметра –Filter командлет Get-ADUser выведет только пользователей, которые соответствуют критериям фильтра.

Например, выведем список активных (Enabled) учётных записей пользователей, чье имя содержит «Dmitry» (в примере ниже используется множественный фильтр, вы можете комбинировать условия с помощью стандартных логических операторов сравнения PowerShell):

Дополнительно с помощью sort-object вы можете отсортировать полученный список пользователей по определенному атрибуту. Кроме того, для выборки пользователей можно использовать командлет where. Здесь также можно использовать сразу несколько критериев фильтрации.

Таким образом, можно построить таблицу с любыми необходимыми атрибутами пользователей Active Directory.