Как исправить проблемы, связанные с dcdiag.exe? [решено]

Содержание:

- Роли мастеров операций уровня домена

- Общие сведения и ресурсы для устранения неполадок Active Directory репликацииIntroduction and resources for troubleshooting Active Directory replication

- Немного теории

- Что такое DirectX в Windows 10

- Рекомендации по решению для событий и средствEvent and tool solution recommendations

- Example: Failed kdc service and NETLOGON Service

- Понижение контроллера домена

- Вопросы и ответы

- Особенности логической репликации:

- Пример делегирование административных полномочий

- Проверка динамического обновленияVerifying dynamic update

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

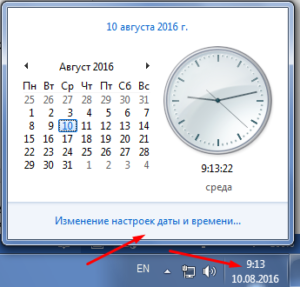

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Общие сведения и ресурсы для устранения неполадок Active Directory репликацииIntroduction and resources for troubleshooting Active Directory replication

Сбой входящей или исходящей репликации приводит к тому, что Active Directory объекты, представляющие топологию репликации, расписание репликации, контроллеры домена, пользователей, компьютеры, пароли, группы безопасности, членство в группах и групповая политика, будут несогласованными между контроллерами домена.Inbound or outbound replication failure causes Active Directory objects that represent the replication topology, replication schedule, domain controllers, users, computers, passwords, security groups, group memberships, and Group Policy to be inconsistent between domain controllers. Несогласованность каталогов и репликация приводят к сбоям или несогласованным результатам, в зависимости от контроллера домена, к которому обращается операция, и может помешать приложению групповая политика и разрешения на управление доступом.Directory inconsistency and replication failure cause either operational failures or inconsistent results, depending on the domain controller that is contacted for the operation, and can prevent the application of Group Policy and access control permissions. Домен Active Directory службы (AD DS) зависят от сетевого подключения, разрешения имен, проверки подлинности и авторизации, базы данных каталога, топологии репликации и механизма репликации.Active Directory Domain Services (AD DS) depends on network connectivity, name resolution, authentication and authorization, the directory database, the replication topology, and the replication engine. Если основная причина проблемы репликации не очевидна, определение причины из множества возможных причин требует систематического исключения вероятных причин.When the root cause of a replication problem is not immediately obvious, determining the cause among the many possible causes requires systematic elimination of probable causes.

Сведения об инструментах, основанных на пользовательском интерфейсе, для отслеживания репликации и диагностики ошибок см. в разделе состояние репликации Active Directory Tool .For a UI-based tool to help monitor replication and diagnose errors, see Active Directory Replication Status Tool

Полный документ, в котором описывается, как можно использовать средство Repadmin для устранения неполадок Active Directory репликации. см. раздел мониторинг и устранение неполадок Active Directory репликации с помощью repadmin.For a comprehensive document that describes how you can use the Repadmin tool to troubleshoot Active Directory replication is available; see Monitoring and Troubleshooting Active Directory Replication Using Repadmin.

Сведения о том, как работает репликация Active Directory, см. в следующих технических справочниках:For information about how Active Directory replication works, see the following technical references:

- Технический справочник по модели репликации Active DirectoryActive Directory Replication Model Technical Reference

- Технический справочник по топологии репликации Active DirectoryActive Director Replication Topology Technical Reference

Немного теории

Почти

- По умолчанию, когда бэкенды делают какие-то изменения в базе (INSERT, UPDATE, DELETE и т.д.), все изменения фиксируются в журнале транзакций синхронно:

- Клиент отправил команду COMMIT на подтверждение данных.

- Данные фиксируются в журнале транзакций.

- Как только фиксация произошла, управление отдается бэкенду, и он может дальше принимать команды от клиента.

- Второй вариант — это асинхронная запись в журнал транзакций, когда отдельный выделенный процесс WAL writer с определенным интервалом времени пишет изменения в журнал транзакций. За счет этого достигается увеличение производительности бэкендов, поскольку не нужно ждать, когда завершится команда COMMIT.

- мастер, где происходят все изменения;

- несколько реплик, которые принимают журнал транзакций от мастера и воспроизводят все эти изменения на своих локальных данных. Это — потоковая репликация.

- Со стороны мастера — WAL Sender process. Это процесс, который отправляет журналы транзакций репликам, на каждую реплику будет свой WAL Sender.

- На реплике в свою очередь запущен WAL Receiver process, который по сетевому соединению от WAL Sender принимает журналы транзакций и передает их Startup process.

- Startup process читает журналы и воспроизводит на каталоге с данными все те изменения, которые записаны в журнале транзакций.

- В WAL Buffers записываются изменения, которые потом будут записаны в журнал транзакций;

- Журналы находятся в хранилище (Storage) в каталоге pg_wal/;

- WAL Sender читает из хранилища журнал транзакций и передает их по сети;

- WAL Receiver принимает и сохраняет у себя в Storage — в локальном для себя pg_wal/;

- Startup Process читает все, что принято, и воспроизводит.

Что такое DirectX в Windows 10

Простыми словами, DirectX это программное обеспечение, взаимодействующее с аппаратными компонентами ПК. Оно участвует в вычислительных процессах, связанных с рендерингом 2D и 3D графики, рендеринге видео и воспроизведении звука на платформе Windows.

Комментарий NVIDIA: Основное внимание DirectX 12 направлено на значительное увеличение качества графики за счет снижения нагрузки на центральный процессор. Приложение яростно соперничает с OpenGL, другим графически ориентированным софтом, представленным в 1992 году

Он представляется с открытым исходным кодом и находится в непрерывной разработке технологического консорциума Khronos Group. И хотя OpenGL является кросс-платформенным API, он вряд ли когда-либо станет конкурентом для DirectX в Windows

Приложение яростно соперничает с OpenGL, другим графически ориентированным софтом, представленным в 1992 году. Он представляется с открытым исходным кодом и находится в непрерывной разработке технологического консорциума Khronos Group. И хотя OpenGL является кросс-платформенным API, он вряд ли когда-либо станет конкурентом для DirectX в Windows.

Рекомендации по решению для событий и средствEvent and tool solution recommendations

В идеале события Red (Error) и Yellow (Warning) в журнале событий службы каталогов предполагают определенное ограничение, вызывающее сбой репликации на исходном или целевом контроллере домена.Ideally, the red (Error) and yellow (Warning) events in the Directory Service event log suggest the specific constraint that is causing replication failure on the source or destination domain controller. Если в сообщении о событии предлагаются шаги для решения, попробуйте выполнить действия, описанные в этом событии.If the event message suggests steps for a solution, try the steps that are described in the event. Средство Repadmin и другие средства диагностики также предоставляют сведения, которые могут помочь при устранении сбоев репликации.The Repadmin tool and other diagnostic tools also provide information that can help you resolve replication failures.

Подробные сведения об использовании средства Repadmin для устранения неполадок, связанных с репликацией, см. в разделе мониторинг и устранение неполадок Active Directory репликации с помощью repadmin.For detailed information about using Repadmin for troubleshooting replication problems, see Monitoring and Troubleshooting Active Directory Replication Using Repadmin.

Example: Failed kdc service and NETLOGON Service

Here is the dcdiag output when the kdc and NETLOGON service is stopped. I used the /q switch to only display the errors

C:\Users\rallen>dcdiag /s:dc2 /q Fatal Error:DsGetDcName (DC2) call failed, error 1717 The Locator could not find the server. ......................... DC2 failed test Advertising kdc Service is stopped on NETLOGON Service is stopped on ......................... DC2 failed test Services Warning: DcGetDcName(GC_SERVER_REQUIRED) call failed, error 1717 A Global Catalog Server could not be located - All GC's are down. Warning: DcGetDcName(PDC_REQUIRED) call failed, error 1717 A Primary Domain Controller could not be located. The server holding the PDC role is down. Warning: DcGetDcName(TIME_SERVER) call failed, error 1717 A Time Server could not be located. The server holding the PDC role is down. Warning: DcGetDcName(GOOD_TIME_SERVER_PREFERRED) call failed, error 1717 A Good Time Server could not be located. Warning: DcGetDcName(KDC_REQUIRED) call failed, error 1717 A KDC could not be located - All the KDCs are down. ......................... ad.activedirectorypro.com failed test LocatorCheck

That’s it.

Easy right?

DCDiag is a simple yet very powerful tool to check and diagnose domain controllers. I highly recommend that you become familiar with this tool and run it in your environment from time to time.

I hope you enjoyed this article. If you have any questions leave a comment below.

You Might Also Like…

How to check Domain Controller FSMO Roles

Recommended Tool: SolarWinds Server & Application Monitor

This utility was designed to Monitor Active Directory and other critical services like DNS & DHCP. It will quickly spot domain controller issues, prevent replication failures, track failed logon attempts and much more.

What I like best about SAM is it’s easy to use dashboard and alerting features. It also has the ability to monitor virtual machines and storage.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

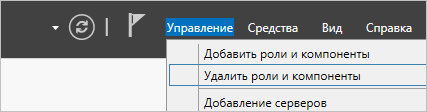

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

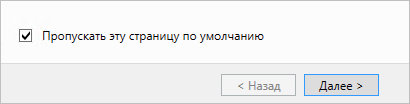

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

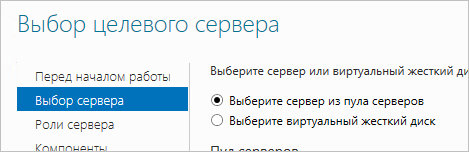

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

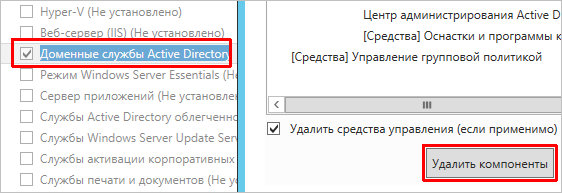

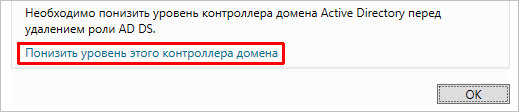

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

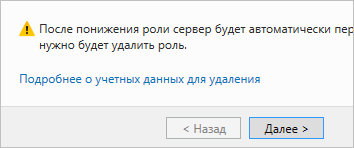

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

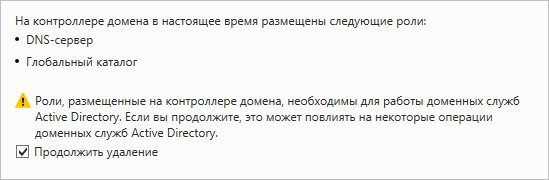

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

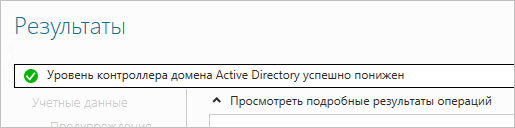

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

Да — Y Да для всех — A Нет — N Нет для всех — L Приостановить — S Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Особенности логической репликации:

- независимость от формата хранения данных: мастер и слейв могут иметь разные представления данных на диске, разные архитектуры процессора, разные структуры таблиц (при условии совместимости схем), разные конфигурации и расположение файлов данных, разные движки хранения (для MySQL), разные версии сервера, да и вообще мастер и слейв могут быть разными СУБД (и такие решения для «кросс-платформенной» репликации существуют). Эти свойства используют часто, особенно в масштабных проектах. Например, в rolling schema upgrade.

- доступность для чтения: с каждого узла в репликации можно читать данные без всяких ограничений. С физической репликацией это не так просто (см. ниже)

- возможность multi-source: объединение изменений с разных мастеров на одном слейве. Пример использования: агрегация данных с нескольких шардов для построения статистики и отчётов. Та же Wikipedia использует multi-source именно для этих целей

- возможность multi-master: при любой топологии можно иметь более одного доступного на запись сервера, если это необходимо

- частичная репликация: возможность реплицировать только отдельные таблицы или схемы

- компактность: объём передаваемых по сети данных меньше. В отдельных случаях сильно меньше.

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Проверка динамического обновленияVerifying dynamic update

Если основная проверка DNS показывает, что записи ресурсов не существуют в DNS, используйте динамический тест обновления, чтобы определить, почему служба сетевого входа в систему не зарегистрировала записи ресурсов автоматически.If the basic DNS test shows that resource records do not exist in DNS, use the dynamic update test to determine why the Net Logon service did not register the resource records automatically. Чтобы убедиться, что Active Directory зона домена настроена на принятие безопасных динамических обновлений и на регистрацию тестовой записи (_dcdiag_test_record), выполните следующую процедуру.To verify that the Active Directory domain zone is configured to accept secure dynamic updates and to perform registration of a test record (_dcdiag_test_record), use the following procedure. Тестовая запись удаляется автоматически после теста.The test record is deleted automatically after the test.

Проверка динамического обновленияTo verify dynamic update

- Откройте командную строку как администратор.Open a command prompt as an administrator. Чтобы открыть командную строку от имени администратора, нажмите кнопку Пуск.To open a command prompt as an administrator, click Start. В поле Начать поиск введите Командная строка.In Start Search, type Command Prompt. Вверху меню Пуск щелкните правой кнопкой мыши элемент Командная строка и выберите пункт Запуск от имени администратора.At the top of the Start menu, right-click Command Prompt, and then click Run as administrator. Если отобразится диалоговое окно Контроль учетных записей пользователей, подтвердите, что отображаемое в нем действие — то, которое требуется, и нажмите кнопку Продолжить.If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Continue.

-

В командной строке введите следующую команду и нажмите клавишу ВВОД: At the command prompt, type the following command, and then press ENTER:

Замените различающееся имя, имя NetBIOS или DNS-имя контроллера домена для < DCName > .Substitute the distinguished name, NetBIOS name, or DNS name of the domain controller for <DCName>. В качестве альтернативы можно проверить все контроллеры домена в лесу, введя/e: вместо/s:.As an alternative, you can test all the domain controllers in the forest by typing /e: instead of /s:. Если IPv6 не включен на контроллере домена, следует рассчитывать на сбой записи ресурса узла (AAAA) в тесте, что является нормальным условием, когда IPv6 не включен.If you do not have IPv6 enabled on the domain controller, you should expect the host (AAAA) resource record portion of the test to fail, which is a normal condition when IPv6 is not enabled.

Если безопасные динамические обновления не настроены, для их настройки можно использовать следующую процедуру.If secure dynamic updates are not configured, you can use the following procedure to configure them.

Включение безопасных динамических обновленийTo enable secure dynamic updates

- Откройте оснастку DNS.Open the DNS snap-in. Чтобы открыть службу DNS, нажмите кнопку Пуск.To open DNS, click Start.

- В окне начать поиск введите днсмгмт. msc и нажмите клавишу ВВОД.In Start Search, type dnsmgmt.msc, and then press ENTER. Если откроется диалоговое окно Контроль учетных записей пользователей, убедитесь, что оно отображает нужное действие, и нажмите кнопку продолжить.If the User Account Control dialog box appears, confirm that it displays the action you want and then click Continue.

- В дереве консоли щелкните правой кнопкой мыши соответствующую зону и выберите пункт Свойства.In the console tree, right-click the applicable zone, and then click Properties.

- На вкладке Общие убедитесь, что тип зоны — интегрированная Active Directory.On the General tab, verify that the zone type is Active Directory-integrated.

- В меню динамические обновления щелкните только безопасные.In Dynamic Updates, click Secure only.