Биометрия в банках, риски безопасности, связанные с биометрическими и аппаратными токенами?

Содержание:

- Введение

- Фактор владения

- Аутентификация по геометрии лица человека

- БУДУЩЕЕ БИОМЕТРИЧЕСКОЙ БЕЗОПАСНОСТИ

- Особенности обработки и хранения биометрических данных

- Биометрические данные как средство идентификации

- Разновидности биометрической аутентификации

- КАК РАЗРАБОТАНЫ СИСТЕМЫ БИОМЕТРИЧЕСКОЙ БЕЗОПАСНОСТИ

- Безопасно ли использование токенов?

- Что такое JSON веб-токены?

- Европа и США против биометрии

- Рекомендации по аутентификации на основе токенов

- Как работает многофакторная аутентификация?

Биометрия и аппаратные токены — две популярные меры безопасности, используемые для защиты конфиденциальных данных и информации. Биометрия — это расширенная форма идентификации, которая использует физические атрибуты, такие как отпечатки пальцев или распознавание голоса, для идентификации человека. Аппаратные токены обеспечивают дополнительный уровень аутентификации, требуя от пользователя ввода кода, который хранится на физическом устройстве. Обе эти меры безопасности имеют свои преимущества и недостатки. Основное преимущество биометрии заключается в том, что ее нельзя воспроизвести или забыть. Биометрические данные также могут быть более удобными для пользователя, поскольку их часто проще использовать, чем традиционные пароли. Однако внедрение биометрии может быть более дорогостоящим и иногда ненадежным. Аппаратные токены предлагают более безопасную форму аутентификации. Поскольку код хранится на физическом устройстве, его невозможно взломать или украсть. Кроме того, аппаратный токен часто обеспечивает многофакторную аутентификацию, то есть пользователи должны вводить не только код, хранящийся на устройстве, но и дополнительную информацию, такую как PIN-код или биометрические данные. Это обеспечивает дополнительный уровень безопасности и помогает гарантировать, что только авторизованные пользователи могут получить доступ к данным. С постоянно растущим акцентом на цифровую безопасность аппаратные токены обеспечивают безопасное, удобное и надежное решение для аутентификации как для бизнеса, так и для частных лиц.

Введение

В наше время пароли, персональные идентификационные номера и специальные идентификационные карточки стали жизненной необходимостью. Например, чтобы получить наличные из банкомата, Вам потребуется код PIN, чтобы получить доступ к почтовой программе или к определенной категории компьютерных данных, необходим пароль

В свете последних событий, происходящих в мире, особенно в связи с ростом активности международного терроризма, вопросам безопасности уделяется все более пристальное внимание

Образ отпечатка пальца, как правило, сохраняется в двоичном коде, где каждый пиксель рисунка описывается 8 битами, то есть 256 оттенками серого цвета. В передовых системах сканирования цифровой образ отпечатка обрабатывается с помощью специального алгоритма улучшения изображения. Этот алгоритм обеспечивает обратную связь с датчиком для регулирования параметров сканирования. Когда датчик фиксирует окончательный образ, алгоритм настраивает контрастность и четкость изображения отпечатка для получения наилучшего качества.

Биометрия, хотя и является ценной мерой безопасности, представляет несколько рисков для пользователей. Поскольку биометрические данные часто используются для доступа к конфиденциальным областям, угроза кражи данных вызывает серьезную озабоченность. В случае кражи биометрических данных заменить их гораздо сложнее, чем пароль, который можно сбросить относительно легко. Кроме того, дипфейки еще больше подрывают безопасность биометрических данных, поскольку их можно использовать для имитации чьей-либо личности и потенциального предоставления несанкционированного доступа. По этим причинам биометрические данные всегда следует использовать в сочетании с другими мерами безопасности, чтобы обеспечить безопасность пользовательских данных.

Фактор владения

Это еще один фактор, на который аутентификаторы 2FA обычно полагаются как на дополнительную меру для подтверждения вашей личности. Фактор владения — это фактор или свидетельство, которым обладает только пользователь. Эти владения могут иметь форму аппаратного или программного токена.

Аппаратный токен — это физический объект (аутентификатор), предоставляемый поставщиком услуг, к услугам которого вам может потребоваться доступ. Это физический объект, т. е. Выделенное оборудование. Аппаратные токены бывают двух типов: подключенный токен и отключенный токен. Подключенный токен — это аппаратное обеспечение, которое необходимо подключить к компьютеру или мобильному телефону для подтверждения вашей личности. Это может быть USB-накопитель или карта памяти.

Примеры подключенных аппаратных токенов

Примеры подключенных аппаратных токенов

Отключенный аппаратный токен является автономным аутентификатором. Обычно он поставляется со встроенным дисплеем, на котором постоянно генерируются коды подтверждения для упрощения аутентификации. Лучшее в отключенных аппаратных аутентификаторах — это то, что они не требуют активного подключения к Интернету для работы. Кроме того, они устраняют необходимость подключения их к компьютеру или мобильному устройству для работы.

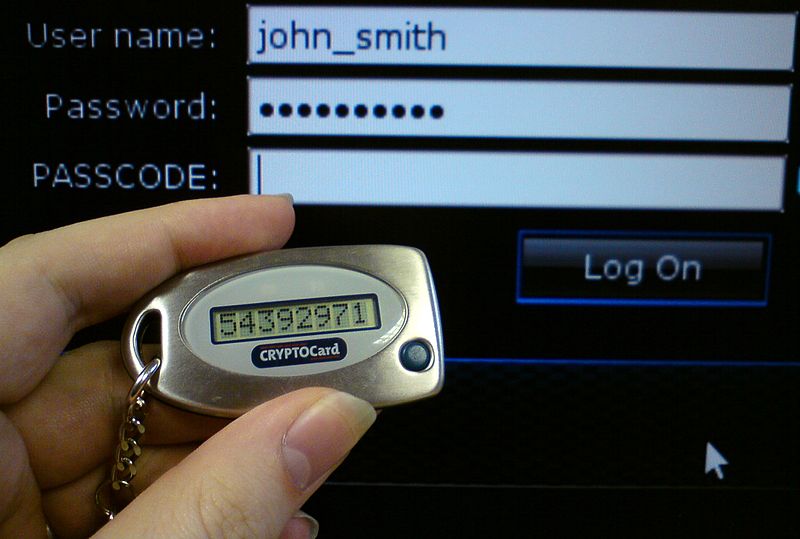

Пример отключенного аппаратного токена

Пример отключенного аппаратного токена

Программный токен — это метод аутентификации, при котором поставщик услуг предоставляет проверочный код с помощью программного или сетевого сервиса. Обычно это делается путем отправки проверочного кода по SMS. Программный токен является наиболее широко используемым вторым шагом в 2FA, на котором одноразовый пароль на основе времени (TOTP или просто OTP) отправляется через мобильный телефон, который необходимо ввести (в течение установленного времени) для доступа после того, как пользователь вводит свой пароль. Помимо SMS, некоторые поставщики услуг отправляют проверочный код по электронной почте, в приложении или на доверенном устройстве, подключенном к Интернету, для второй этап аутентификации 2FA.

В большинстве случаев двухфакторной аутентификации или двухэтапной проверки, которые вы используете для доступа к учетной записи в Интернете, используется фактор знания (в виде пароля). После подтверждения фактора знаний пользователю предлагается ввести уникальный код, отправленный через SMS / электронную почту / приложение. Если обе части информации, предоставленные пользователем, верны, только тогда он / она может получить доступ. Помимо этих двух факторов, в системах многофакторной аутентификации начинает использоваться новый тип фактора — биометрический фактор.

Аутентификация по геометрии лица человека

Одна из распространенных форм биометрической аутентификации – распознавание лица. Технология довольно простая:

- фотографируется лицо человека,

- сравнивается с исходным изображением лица пользователя, имеющего доступ к устройству или на охраняемую территорию.

Подобную технологию, именуемой, как «FaceID» мы можем наблюдать реализованной в iPhone от Apple.

Технология простая по своей сути, но довольно сложная в процессе обработки изображения. Ведь осуществляется построение трехмерной модели головы, выделяются контуры, рассчитывается расстояние между элементами лица: глазами, губами, бровями и т. д.

Метод активно развивается, поскольку его можно использовать не только для биометрической аутентификации пользователей или сотрудников, но и для поиска преступников и злоумышленников. Ряд камер в общественных местах (вокзалах, аэропортах, площадях, людных улицах и т.д.) устанавливают в сочетании с данной технологией, где сканер имеет довольно высокую скорость работы и точность распознавания.

Преимущества аутентификации по лицу:

- возможность распознавания лица на большом расстоянии,

- высокая скорость обработки данных,

- головные уборы, изменение прически, растительность на лице не влияют на достоверность результата.

Недостатки:

- предъявление требования к освещению (слишком солнечно и пасмурно),

- изменение мимики лица, устройство может отказать в допуске.

БУДУЩЕЕ БИОМЕТРИЧЕСКОЙ БЕЗОПАСНОСТИ

Мы твердо убеждены в том, что биометрия — это будущее систем электронной безопасности, и тому есть подтверждение: с каждым днем все больше организаций используют биометрию. Даже в ОС Windows 10 уже встроена платформа биометрической безопасности. Биометрия также используется на стадионах, в аэропортах и банках по всему миру. Государственные и правоохранительные органы также перешли на биометрические системы, поэтому весьма вероятно, что еще больше организаций последуют их примеру в ближайшем будущем.

Хотя биометрические системы безопасности не являются абсолютно надежными, они все же быстрее, экономичнее (в долгосрочной перспективе) и более точны, чем традиционные методы безопасности.

Особенности обработки и хранения биометрических данных

Представления о биометрических данных как об уникальном неподделываемом идентификаторе человека изначально неверны и могут внушать ложное чувство защищенности.

Во-первых, точность их распознавания системами аутентификации, хотя и относительно высока, может оказаться всё-таки недостаточной для многих применений. Ведь речь идёт не о простом вычислении равенства (или неравенства) двух хэш-сумм, как в случае с парольной аутентификацией. Биометрические системы имеют обычно ненулевые вероятности ложноотрицательного и ложноположительного срабатывания.

Во-вторых, как показывают исследования, многие из биометрических характеристик человека могут быть фальсифицированы (подделаны) злоумышленником. А скопировать оцифрованные биометрические данные может быть даже проще, чем физические.

В третьих (и это – самое важное!), однажды скомпрометированные биометрические данные скомпрометированы навсегда – пользователь не сможет поменять украденные отпечатки пальцев, как меняет пароль в случае его кражи. При этом биометрические данные могут одновременно оказаться скомпрометированными везде, где они используются

Потенциально человек может страдать от этой проблемы на протяжении всей оставшейся жизни.

С учётом всего написанного выше особенно удивительно, как беззаботно относятся разработчики и пользователи систем биометрической аутентификации к задаче защиты от компьютерных атак самих систем и собранных биометрических данных.

Оказывается, данные биометрии могут храниться в легкодоступном для злоумышленника виде. Яркий пример – нашумевшая история с крупнейшей утечкой данных из биометрической системы BioStar 2 – веб-платформы биометрического контроля доступа в помещения. Как заявили исследователи, они обнаружили в открытом доступе базу данных сервиса (более 27,8 миллиона записей, в общей сложности больше 23 гигабайт личных данных сотрудников 5 700 организаций из 83 стран). Среди прочих конфиденциальных данных база содержала около 1 миллиона записей с отпечатками пальцев, а также информацию для систем распознавания лиц. При этом, согласно отчету, «…вместо того, чтобы хранить хэши отпечатков пальцев (не позволяющие воссоздать отпечатки), они хранят оригиналы, которые могут быть скопированы для вредоносных целей».

Проблема, на которую указали исследователи в истории с BioStar 2, к сожалению, отнюдь не надуманная. Уже известны случаи, когда биометрические данные оказывались целью атак злоумышленников. Так в 2015 году, в результате кибератаки в числе прочей информации было украдено почти шесть миллионов отпечатков пальцев людей, имеющих отношение к гос. аппарату США.

С ростом количества возможных применений систем биометрической аутентификации нетрудно предположить, что данные биометрии заинтересуют не только представителей спецслужб (а именно они, согласно предположению пострадавшей стороны, скорее всего, стояли за атакой на Управление кадровой службы США в 2015г.), но и многие другие категории злоумышленников.

Биометрические данные как средство идентификации

С тех пор как Гилберт Томпсон из Геологической службы США впервые поместил свой отпечаток большого пальца на документ, чтобы предотвратить его подделку в 1882 году, сила биометрии как уникального личного идентификатора стала очевидной. Но в этой связи появились и проблемы: в первую очередь это конфиденциальность и безопасность данных. Безусловно, биометрические данные человека являются его личными данными и в мировой юридической практике определяются как конфиденциальные. Но сама по себе структура, где применяются биометрические данные для идентификации, не является гарантией от неправомерного использования или кражи данных. Недавние юридические дискуссии во всём мире призывают продолжать учитывать права и свободы человека при планировании проектов с биометрическими данными.

В современном мире одним из важнейших прав человека является юридически признанная идентичность. Одной из целей перспективного развития ООН указано обеспечение к 2030 году юридической идентичности для всех граждан. Во всём мире граждане полагаются на выданные государством документы, удостоверяющие личность, чтобы доказать, что они те, кем себя называют, и совершать обычные операции, такие как открытие банковского счета, регистрация в школе, поступление на официальную работу или получение социальных пособий. Идентичность – это подтверждение того, кто мы есть, при условии раскрытия минимально необходимых персональных данных, чтобы обеспечить безопасную и надёжную аутентификацию . Это тот случай, когда оптимизируется доступ граждан к услугам цифрового правительства или персонализированным цифровым идентификаторам.

- Создание надёжной системы идентичности на базе системы регистрации актов гражданского состояния и статистики естественного движения населения на основе уникального набора характеристик (будь то биометрические или биографические данные).

- Создание защищённого физического документа государственного образца, такого как сертификат или паспорт, с помощью которого человек может попытаться подтвердить свою личность.

- Создание цифровой «мобильной» идентичности в качестве удобного инструмента применения учётных данных, обеспечивающих безопасное онлайн-взаимодействие с государственными органами и другими службами.

В предыдущих статьях были приведены данные об эволюции биометрии от ручной обработки до высокоинтегрированных автоматизированных биометрических систем, которые невероятно сложны и быстро расширяют функциональность, простоту использования и безопасность.

Вначале биометрия в основном использовалась в приложениях правоохранительных органов и пограничного контроля, чтобы обеспечить неопровержимую связь между человеком и документом, который он предъявляет. Теперь появились автоматизированные системы биометрической идентификации, которые дополняют отпечаток пальца биометрическими шаблонами ладоней, лиц и радужной оболочки глаза. Эти системы по сей день широко используются в гражданских целях, включая программы проверки удостоверений личности, регистрации избирателей и доступа к социальным выплатам, которые связаны с базой данных реестра актов гражданского состояния, чтобы гарантировать идентификацию личности и уникальность каждого гражданина.

Разновидности биометрической аутентификации

В настоящее время широко используются: пальцы человека, лицо и его глаза, а также голос — это «три кита» на которых держится современная биометрическая проверка подлинности пользователей:

Существует их довольно много, однако, сегодня используются три основных типа сканеров отпечатков пальцев:

- емкостные — измеряют электрические сигналы, поступающие от наших пальцев. Анализируют емкостную разницу между приподнятой частью отпечатка и его впадиной, после чего формируется «карта» отпечатка и сравнивается с исходной;

- ультразвуковые — сканируют поверхность пальца путем звуковых волн, которые посылаются на палец, отражаются и обрабатываются;

- оптические — фотографируют отпечаток пальца и выполняют сравнивание на соответствие.

Трудности при сканировании могут возникнуть, если мокрые или грязные руки, если травма (порезы, ожоги), если человек является инвалидом (отсутствуют руки, кисти, пальцы).

Другая и довольно распространенная биометрическая форма аутентификации — сканеры радужной оболочки. Узоры в наших глазах является уникальным и не меняется в течении жизни человека, что позволяет выполнить проверку подлинности того или иного человека. Процесс проверки является довольно сложным, так как анализируется большое количество точек, по сравнению со сканерами отпечатков пальцев, что свидетельствует о надежности системы.

Однако, в этом случае, могут возникнуть трудности у людей с очками или контактными линзами — их нужно будет снимать для корректной работы сканера.

Альтернативный способ использовать человеческий глаз для биометрической аутентификации — сканирование сетчатки. Сканер светит в глазное яблоко и отображает структуру кровеносных сосудов, которые так же, как и оболочка — являются уникальными у каждого из нас.

Биометрическая проверка подлинности по голосу внедряется в потребительские технологии и также имеет большие перспективы. Распознавание голоса сейчас реализовано у Google Assistant на устройствах Android или у Siri на устройствах iOS, или у Alexa на Amazon Echo. В основном сейчас, это реализовано так:

- Пользователь: «Я хочу кушать»

- Голосовой помощник: «Окей, вот список ближайших кафе..»

Т.е. никакой проверки на подлинность пользователя не осуществляется, однако, с развитием технологий — кушать пойдет только подлинный пользователь устройства. Тем не менее, технология аутентификации по голосу существует и в процессе проверки подлинности анализируется интонация, тембр, модуляция и другие биометрические параметры человека.

Трудности здесь могут возникать из-за фоновых шумов, настроения человека, возраста, здоровья, что, как следствие, снижает качество метода, из-за этого он не имеет столь широкого распространения.

Последней в данной статье и одна из распространенных форм биометрической аутентификации — распознавание лица. Технология довольно простая: фотографируется лицо человека и сравнивается с исходным изображением лица пользователя, имеющего доступ к устройству или на охраняемую территорию. Подобную технологию, именуемой, как «FaceID» мы можем наблюдать реализованной в iPhone от Apple.

Мы немного похожи на маму, папу или более раннего поколения родственников, а кто-то и на соседа… Как бы там ни было — каждый из нас имеет уникальные черты лица, за исключением близнецов (хотя и у них могут быть родинки в разных местах).

Несмотря на то, что технология простая по своей сути, она довольно сложная в процессе обработки изображения, поскольку осуществляется построение трехмерной модели головы, выделяются контуры, рассчитывается расстояние между элементами лица: глазами, губами, бровями и др.

Метод активно развивается, поскольку его можно использовать не только для биометрической аутентификации пользователей или сотрудников, но и для поимки преступников и злоумышленников. Ряд из камер, в общественных местах (вокзалах, аэропортах, площадях, людных улицах и т.д.) устанавливают в сочетании с данной технологией, где сканер имеет довольно высокую скорость работы и точность распознавания.

КАК РАЗРАБОТАНЫ СИСТЕМЫ БИОМЕТРИЧЕСКОЙ БЕЗОПАСНОСТИ

При разработке биометрической системы основная цель — зашифровать частный криптографический код с помощью биометрических технологий — каждая из этих технологий должна создавать ограниченное количество информационных векторов, которые, в свою очередь, будут рассматриваться как биометрические криптографические ключи. Затем системы должны вычислить хеш-функцию для каждого ключа. Хэши могут храниться на USB-токене, сервере, смарт-карте или в другом типе хранилища. Одним из преимуществ этого процесса является то, что при таком способе хранения само хранилище не будет содержать никаких конфиденциальных данных, поскольку характеристики биометрических атрибутов не сохраняются.

Каждая часть закрытого ключа зашифрована всеми биометрическими векторами, созданными на этапе шифрования биометрических атрибутов. Вся информация (например, хеши и зашифрованные значения) сохраняется в базе данных. Поскольку база данных не содержит секретной информации, доступ к ней не нужно ограничивать. Биометрический ключ шифрования хранится только в энергозависимой оперативной памяти.

Проверка личности выполняется с помощью хеш-значений. Когда человек пытается войти в систему, он заявляет о своей личности, а затем представляет одну из своих характеристик для биометрической аутентификации. Если выполняется простая проверка, достаточно одного биометрического атрибута — например, сканирования отпечатка пальца. Из этого биометрического атрибута набирается определённый набор характеристик. Затем из этого набора создается подмножество векторов. Это подмножество считается биометрическим криптографическим ключом. Наконец, на основе этого вектора вычисляется хеш-функция, а результат вычисления сравнивается с сохраненными хеш-значениями.

Безопасно ли использование токенов?

По мере роста киберпреступности и усложнение методов атак должны совершенствоваться методы и политика защиты. Из-за растущего использования атак “грубой силой”, перебора по словарю и фишинга для захвата учетных данных пользователей становится совершенно очевидно, что аутентификации по паролю уже недостаточно, чтобы противостоять злоумышленникам.

Аутентификация на основе токенов, когда она используется в тандеме с другими методами аутентификации, создает барьер 2FA, предназначенный для того, чтобы остановить даже самого продвинутого хакера. Поскольку токены могут быть получены только с устройства, которое их производит — будь то брелок или смартфон, системы авторизации токенов считаются очень безопасными и эффективными.

Но, несмотря на множество преимуществ, связанных с платформой токенов, всегда остается небольшой риск. Конечно, токены на базе смартфонов невероятно удобны в использовании, но смартфоны также представляют собой потенциальные уязвимости. Токены, отправленные в виде текстов, более рискованны, потому что их можно перехватить во время передачи. Как и в случае с другими аппаратными устройствами, смартфоны также могут быть потеряны или украдены и оказаться в руках злоумышленников.

Что такое JSON веб-токены?

JSON Web Token (JWT) — это открытый стандарт (RFC 7519), который определяет компактный и автономный способ безопасной передачи информации между сторонами в виде объекта JSON. Эта информация может быть подтверждена благодаря цифровой подписи. JWT может быть подписан с помощью секрета (с помощью алгоритма HMAC) или иным образом, например, по схемам RSA или ECDSA.

В своей компактной форме веб-токены JSON состоят из трех частей, разделенных точками: заголовок, полезная нагрузка, подпись. Поэтому JWT выглядит обычно выглядит следующим образом: «xxxx.yyyy.zzzz».

Заголовок состоит из двух частей: типа токена, которым является JWT, и используемого алгоритма подписи, такого как HMAC SHA256 или RSA.

Вторая часть токена — это полезная нагрузка, содержащая информацию о пользователе и необходимые дополнительные данные. Такая информация бывает зарегистрированной, публичной и частной.

Зарегистрированная — это набор ключей, который не является обязательными, но рекомендуются для обеспечения улучшения безопасности. Например, iss — уникальный идентификатор стороны, генерирующей токен, exp — время в формате Unix Time, определяющее момент, когда токен станет не валидным, и другие.

Публичная информация может быть определена по желанию теми, кто использует JWT. Но они должны быть определены в реестре веб-токенов IANA JSON или определены как URI, который содержит устойчивое к коллизиям пространство имен. Частная — это пользовательская информация, созданная для обмена данными между сторонами, которые согласны их использовать. Получим вторую часть с помощью кодирования Base64Url.

Тоже не понял, что за прикол там происходит.

Подпись же используется для проверки того, что сообщение не было изменено по пути, а в случае токенов, подписанных закрытым ключом, она также может подтвердить, что отправитель JWT тот, за себя выдает.

Выходные данные представляют собой три строки Base64-URL, разделенные точками, которые могут быть легко переданы в средах HTML и HTTP, будучи при этом более компактными по сравнению со стандартами на основе XML, такими как SAML.

Пример:

eyJhbGciOiJIUzUxMiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NSIsIm5hbWUiOiJKb2huIEdvbGQiLCJhZG1pbiI6dHJ1ZX0K.LIHjWCBORSWMEibq-tnT8ue_deUqZx1K0XxCOXZRrBI

К плюсам использования JWT можно отнести размер — токены в этом языке кода крошечные и могут быть переданы между двумя пользователями довольно быстро; простоту — токены могут быть сгенерированы практически из любого места, и их не нужно проверять на сервере; контроль — можно указать, к чему пользователь может получить доступ, как долго будет длиться это разрешение и что он может делать во время входа в систему.

К минусам стоит отнести всего один ключ — JWT полагается на один ключ, из-за чего вся система окажется под угрозой в случае, если он будет скомпрометирован; сложность — JWT токены не так просто понять, из-за чего, разработчик, не обладающий глубокими знаниями алгоритмов криптографической подписи, может непреднамеренно поставить систему под угрозу; ограничения — нет возможности отправлять сообщения всем клиентам, и невозможно управлять клиентами со стороны сервера.

Европа и США против биометрии

«Создаются все условия, чтобы биометрию можно было использовать для операций в банке, для получения госуслуг, соответственно, открывается простор для мошенников. Проблема в том числе в том, что биометрические данные обычному человеку не поменять», — заявила эксперт юридической фирмы Digital Rights Center, автор телеграмм-канала «Цифровое право» Анастасия Крымская.

Она отметила, что при утечке можно сменить пароль, можно поменять номер телефона или почту, если мошенники завладели этими данными. Но поменять отпечатки пальцев, сетчатку глаза и лицо будет практически невозможно. И прекратить мошенничество с использованием биометрии будет намного сложнее

«В целом сейчас риск применения биометрии очень большой, поэтому её применение и ограничивается в развитых странах, повсеместное её внедрение в России может повлечь большие правовые риски», — добавила Крымская.

В начале сентября МВД России заявило, что готово выдавать россиянам электронные паспорта, сообщили в министерстве. Первыми их смогут получить москвичи — с 1 декабря 2021 года. В регионах новые документы должны начать выдавать в течение ближайших полутора лет. На карточке планируется размещать в том числе биометрические данные граждан: изображение лица, папиллярных узоров двух пальцев рук владельца и т. д.

Рекомендации по аутентификации на основе токенов

Реализация надежной стратегии аутентификации имеет решающее значение, когда речь идет о том, чтобы помочь клиентам защитить свои сети от нарушения безопасности. Но для того, чтобы стратегия действительно была эффективной, требуется выполнение нескольких важных основных условий:

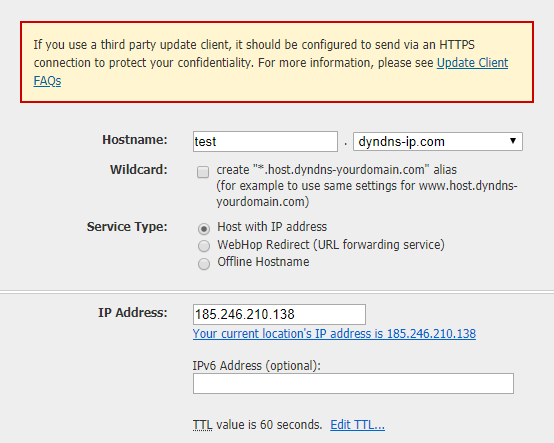

Правильный веб-токен. Хотя существует целый ряд веб-токенов, ни один из них не может обеспечить ту же надежность, которую предоставляет веб-токен JSON (JWT). JWT считается открытым стандартом (RFC 7519) для передачи конфиденциальной информации между несколькими сторонами. Обмен информацией осуществляется цифровой подписью с использованием алгоритма или сопряжения открытого и закрытого ключей для обеспечения оптимальной безопасности. Приватность. Использование HTTPS-соединений. HTTPS-соединения были построены с использованием протоколов безопасности, включающих шифрование и сертификаты безопасности, предназначенные для защиты конфиденциальных данных

Важно использовать HTTPS-соединение, а не HTTP или любой другой протокол соединения при отправке токенов, так как эти в ином случае возрастает риск перехвата со стороны злоумышленника.

Как работает многофакторная аутентификация?

Важно отметить, что существует два основных типа многофакторной аутентификации

- Приложение MFA: процесс аутентификации, который активируется, когда пользователь пытается получить доступ к одному или нескольким приложениям.

- Устройство MFA: процесс аутентификации, который немедленно активирует MFA в точке входа в систему.

Хотя они являются отдельными процессами, MFA в основном одинаковый для обоих типов. Когда пользователь пытается получить доступ к чему-либо (телефону, ноутбуку, серверу), он сталкивается с многофакторной аутентификацией и вынужден вводить два или более факторов аутентификации. Если основные поставщики удостоверений (IdP) подтвердит эти факторы, им будет предоставлен доступ.

Одним из наиболее часто задаваемых факторов аутентификации — ваш номер телефона. Обычно с помощью MFA вы вводите свое имя пользователя и пароль при входе в систему, а затем уникальный код, который отправляется посредством текстового сообщения на Ваш мобильный телефон.

Это доказывает, что вы помните как имя пользователя и пароль, так и то, что у вас есть смартфон, который «зарегистрирован» как устройство для получения кодов этих типов.

Каковы факторы аутентификации?

Фактор аутентификации — это категория учетных данных для идентификации во время проверки. Когда эти факторы используются в MFA, каждый дополнительный фактор увеличивает уверенность в том, что лицо, пытающееся получить доступ к учетной записи, является тем, кем оно о себе заявляет.

Ваши учетные данные делятся на три категории:

Знание: что-то, что знает только пользователь, например, его пароль или уникальный пин-код.

- Владение: что-то, что есть только у пользователя, например, смартфон или аппаратный токен., флэшка.

- Принадлежность: нечто, принадлежащее только этому пользователю, например, отпечаток пальца, голос или сетчатка глаза.

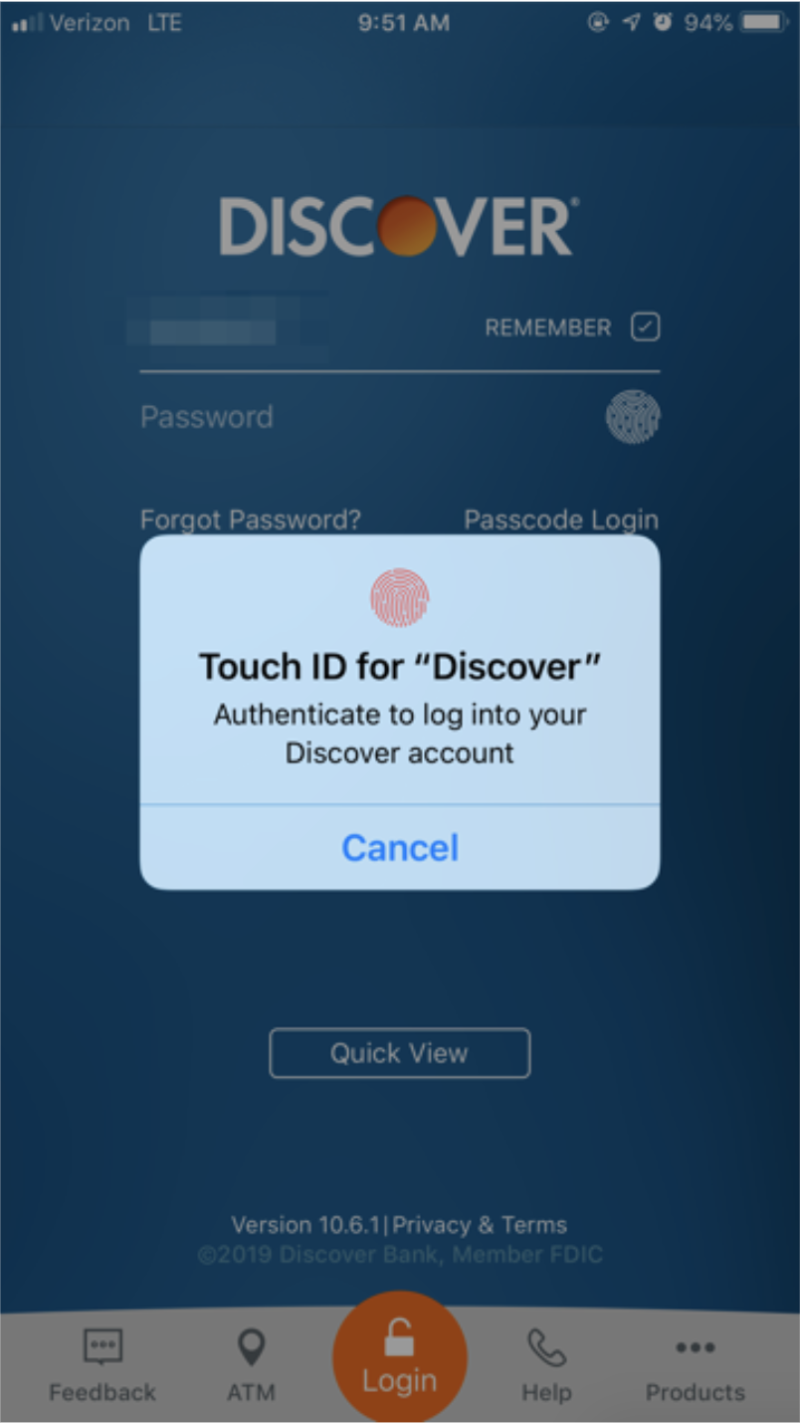

Например, при входе в банковское приложение на смартфоне приложение отправляет пользователю текст для ввода кода, прежде чем он сможет получить доступ к своей учетной записи. Этот метод MFA относится к категории «что-то, что вы знаете», так как это PIN-код, который пользователь должен ввести, прежде чем он сможет полностью подключиться к своему банковскому счету в Интернете.

В этом случае приложение Discover Card делает еще один шаг, запрашивая у Вас при входе в систему отпечаток пальца.

Или ситуация с заправкой топлива на АЗС. Например после того, как Вы вставите банковскую карту для оплаты — система может запросить какую-либо информацию, которую Вы точно знаете — индекс или девичью фамилию мамы. И это Вы точно знаете. Но такой способ уже устарел.

Адаптивная аутентификация

Более современные факторы аутентификации учитывают контекст поведения входа в систему.

Например, система может распознать, что хакер выполняет вход из странного места за тысячи миль, или заметить, что новое устройство пытается получить доступ к вашей учетной записи. Система также учитывает время попытки входа в систему и тип сети, к которой вы обращаетесь. Если какой-либо из этих факторов окажется необычным, будет активирована адаптивная аутентификация. Этот способ идентификации сейчас очень популярен, так как позволяет собрать некоторые привычные факторы пользователя в единый портрет.

Адаптивная аутентификация использует искусственный интеллект и машинное обучение, чтобы заметить любые странные действия (поведение) в вашей учетной записи. Любое необычное, не стандартное поведение (вход в систему с нового места или в уникальное время суток) заставит систему активизировать дополнительные проверки, такие как идентификационный код человека или коды с электронной почты.

Со временем адаптивная аутентификация изучит все возможные шаблоны поведения пользователя и в конечном итоге перестанет требовать проверку своей личности, если они начнут часто посещать новое местоположение или все больше и больше использовать новое устройство. То есть система самообучаемая.

В заключение, аппаратные токены обеспечивают безопасный и надежный способ защиты пользовательских данных. Они просты в установке и использовании и не требуют дополнительного программного или аппаратного обеспечения. Они также относительно недороги и могут использоваться в сочетании с другими мерами безопасности для обеспечения высочайшего уровня безопасности. Аппаратные токены — бесценный инструмент для защиты ваших данных и обеспечения безопасности ваших учетных записей. Биометрия, с другой стороны, более экономична и удобна, но может быть подвержена утечке данных и проблемам конфиденциальности. В конечном счете, выбор метода аутентификации должен зависеть от требований безопасности организации.