Антивирус linux clamav или здравствуй динозавр!

Содержание:

- Как установить ClamAV на Windows?

- OnAccessScan

- Базовая настройка антивируса ClamAV в CentOS

- ClamAV Daemon — clamd¶

- Working with ClamAV

- Kullanımı

- Kurulumu

- Other Packages Related to clamav-daemon

- Сканирование файлов с помощью антивируса ClamAV

- Прозрачная проверка почты

- Desarrollo y estructura

- Настройка ClamAV

- Using the milter

- Что умеет этот антивирус?

Как установить ClamAV на Windows?

Способ установки ClamAV зависит от используемой редакции антивируса. Их две — обычная (устанавливающаяся) и портативная. Обе версии упакованы в архив, доступный для скачивания с этой страницы.

Шаг 1 (установка/распаковка)

- При использовании устанавливающейся версии ClamAV — запустите установщик программы от имени администратора (правый клик по файлу — «Запуск от имени администратора») и выполните установку антивируса обычным способом.

- Откройте поисковую строку Windows и скопируйте в нее команду «Windows PowerShell». В результатах поиска отобразится значок приложения «Windows PowerShell», кликните по нему правой кнопкой мыши и выберите «Запуск от имени администратора».

- В открывшееся окно «Windows PowerShell» скопируйте команду: cd «c:\program files\clamav» (с кавычками) и нажмите клавишу «Enter». Переходите к следующему шагу — «Первоначальнаянастройка».

- При использовании портативной версии — распакуйте архив в любую папку и перейдите в нее. Кликните правой кнопкой мыши с зажатой клавишей «Shift» по пустой области открытой папки и выберите из контекстного меню пункт «Открыть окно PowerShell здесь» (ваша учетная запись Windows должна быть администраторской). Переходите к следующему шагу.

Шаг 2 (первоначальная настройка)

Скопируйте поочередно (нажимайте «Enter» после копирования) в «Windows PowerShell» две следующие команды (не закрывайте Windows PowerShell, он еще пригодится):

- copy .\conf_examples\freshclam.conf.sample .\freshclam.conf

- exe .\freshclam.conf

После ввода второй команды запустится текстовый редактор WordPad. В нем будет приведен текст. Найдите в нем слово «Example» и просто удалите его. После чего закройте документ и согласитесь на сохранение.

Шаг 3 (скачивание/обновление антивирусных баз)

Перед началом использования антивируса необходимо обновить его вирусные базы. Это рекомендуется делать время от времени. Здесь все просто — впишите в Windows PowerShell команду «.\freshclam.exe» и дождитесь окончания скачивания и последующей верификации баз вирусных сигнатур.

Портативную версию ClamAV уже после обновления баз можно будет скопировать на любой внешний носитель, после чего — запускать на любом компьютере прямо с него.

Пример запуска сканирования папки на вирусы в ручном режиме

Как и во всех предыдущих случаях, для запуска процедуры сканирования любых объектов на вирусы используется приложение Windows PowerShell. Для этого используется команда вида: <путь до сканера> + clamscan.exe + <параметры сканирования >. Например, если программа установлена в папку по умолчанию «Program Files» на «Локальном диске С:», а нам необходимо выполнить сканирование съемного накопителя «E:», команда будет иметь следующий вид:

C:\»Program Files»\ClamAV\clamscan.exe —recursive E:\

Здесь параметр «—recursive» задает антивирусу команду на сканирование всего содержимого диска (флешки) «E:», т.е. сначала сканируются файлы в корневом каталоге, а затем все папки, включая вложенные.

Всю прочую информацию о настройке антивируса ClamAV (включая настройку автозапуска и работу в режиме защиты в реальном времени) можно найти на официальном сайте разработчиков.

OnAccessScan

This article or section is out of date.

On-access scanning requires the kernel to be compiled with the fanotify kernel module (kernel >= 3.8). Check if fanotify has been enabled before enabling on-access scanning.

$ zgrep FANOTIFY /proc/config.gz

On-access scanning will scan the file while reading, writing or executing it.

First, edit the configuration file by adding the following to the end of the file (you can also change the individual options):

/etc/clamav/clamd.conf

# Enables on-access scan, requires clamav-daemon.service running ScanOnAccess true # Set the mount point where to recursively perform the scan, # this could be every path or multiple path (one line for path) OnAccessMountPath /usr OnAccessMountPath /home/ OnAccessExcludePath /var/log/ # Flag fanotify to block any events on monitored files to perform the scan OnAccessPrevention false # Perform scans on newly created, moved, or renamed files OnAccessExtraScanning true # Check the UID from the event of fanotify OnAccessExcludeUID 0 # Specify an action to perform when clamav detects a malicious file # it is possible to specify an inline command too VirusEvent /etc/clamav/detected.sh # WARNING: clamd should run as root User root

Next, create the file and add the following. This allows you to change/specify the debug message when a virus has been detected by clamd’s on-access scanning service:

/etc/clamav/detected.sh

#!/bin/bash

PATH=/usr/bin

alert="Signature detected: $CLAM_VIRUSEVENT_VIRUSNAME in $CLAM_VIRUSEVENT_FILENAME"

# Send the alert to systemd logger if exist, othewise to /var/log

if ]; then

echo "$(date) - $alert" >> /var/log/clamav/detections.log

else

# This could cause your DE to show a visual alert. Happens in Plasma, but the next visual alert is much nicer.

echo "$alert" | /usr/bin/systemd-cat -t clamav -p emerg

fi

# Send an alert to all graphical users.

XUSERS=($(who|awk '{print $1$NF}'|sort -u))

for XUSER in $XUSERS; do

NAME=(${XUSER/(/ })

DISPLAY=${NAME/)/}

DBUS_ADDRESS=unix:path=/run/user/$(id -u ${NAME})/bus

echo "run $NAME - $DISPLAY - $DBUS_ADDRESS -" >> /tmp/testlog

/usr/bin/sudo -u ${NAME} DISPLAY=${DISPLAY} \

DBUS_SESSION_BUS_ADDRESS=${DBUS_ADDRESS} \

PATH=${PATH} \

/usr/bin/notify-send -i dialog-warning "clamAV" "$alert"

done

If you are using AppArmor, it is also necessary to allow clamd to run as root:

# aa-complain clamd

Restart the .

Базовая настройка антивируса ClamAV в CentOS

Чтобы настроить собственную конфигурацию антивируса ClamAV, нужно удалить конфигурацию по умолчанию в файле /etc/clam.d/scan.conf.

После чего перейдем к самой настройке. Откройте файл конфигурации:

И раскомментируйте следующую строку:

LocalSocket /run/clamd.scan/clamd.sock

Так же вы можете расскоментировать нужные строки с настройками. Например, включить логирование или настроить максимальное количество подключений.

Конфигурационный файл /etc/clamd.d/scan.conf содержит довольно подробные комментарий ко всем настройкам и каждая строка в нем описана.

Для поддержки баз антивирусных сигнатур для ClamAV в актуальном состоянии, нужно включить инструмент Freshclam. Создадим резервную копию файла конфигурации:

После чего, запустите команду:

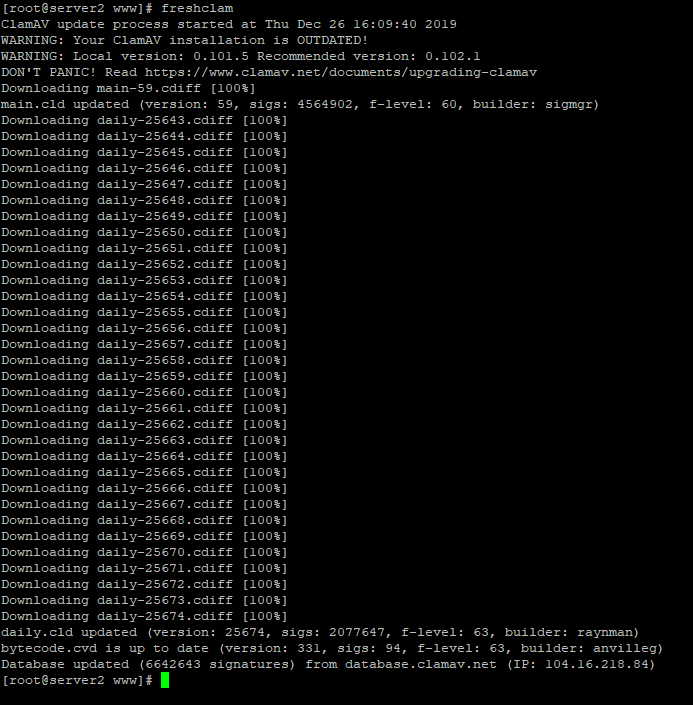

И запустите обновление антивирусных баз:

В процессе обновления, могу появляться ошибки о том, что некоторые обновления не могут быть скачаны. Freshclam автоматически подберет нужное зеркало для успешной загрузки.

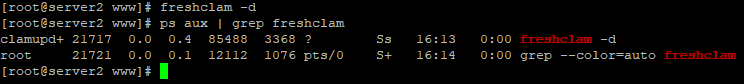

Чтобы freshclam автоматически проверял обновления, можно запустить его с параметром -d:

— таким образом, каждые 2 часа будет выполняться проверка на обновления.

Для удобства запуска создадим файл службы для freshclam:

И добавим содержимое:

Description = freshclam After = network.target Type = forking ExecStart = /usr/bin/freshclam -d -c 4 Restart = on-failure PrivateTmp = true RestartSec = 10sec WantedBy=multi-user.target

Выполним перезапуск демона systemd:

После чего можно запустить и добавить в автозагрузку наш сервис:

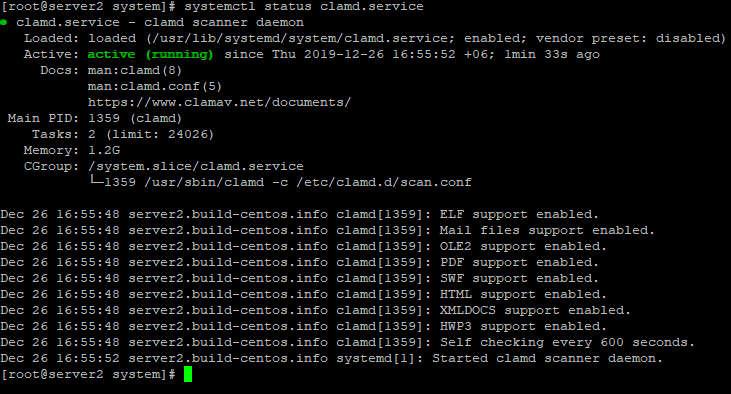

Аналогично сервису для freshclam, создадим сервис для самого ClamAV. Конфигурационный файл уже существует, но нужно изменить его название:

Для удобства мы удалили .

Также, измените конфигурацию данного файла:

Description = clamd scanner daemon After = syslog.target nss-lookup.target network.target Type = forking ExecStart = /usr/sbin/clamd -c /etc/clamd.d/scan.conf # Reload the database ExecReload=/bin/kill -USR2 $MAINPID Restart = on-failure TimeoutStartSec=420 WantedBy = multi-user.target

И можно запускать сервис антвируса и добавлять его в автозагрузку:

ClamAV Daemon — clamd¶

Möchte man den Dienst clamd nutzen, benötigt man auch:

clamav-daemon

Paketliste zum Kopieren:

sudo apt-get install clamav-daemon

Der Daemon läuft dann als Dienst im Hintergrund. Bei der Installation wird ein entsprechendes Startskript unter /etc/init.d/clamav-daemon angelegt und der Dienst automatisch gestartet. Das Skript kann über die üblichen Parametern , und bedient werden. Die Konfiguration des Daemon (d.h. welche Aktionen bei Virenfund ausgeführt werden, Scantiefe, Scanoptionen, etc.) sind in der Datei /etc/clamav/clamd.conf hinterlegt. clamd kann auch mittels

sudo dpkg-reconfigure clamav-base

Working with ClamAV

If you prefer a command line utility for busting viruses on your Ubuntu, you can use the ClamAV software through your Terminal application.

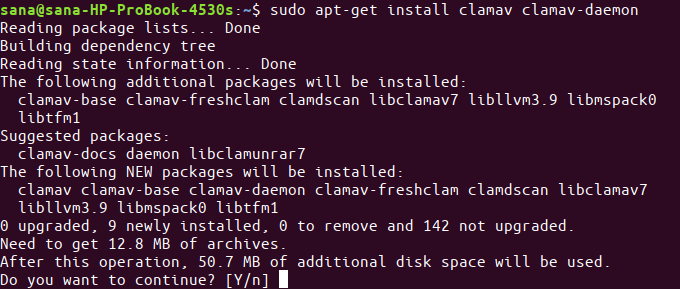

Install ClamAV

Follow these steps in order to install ClamAV on your Ubuntu.

First, open the Terminal application either through the application launcher search or the Ctrl+Alt+T shortcut.

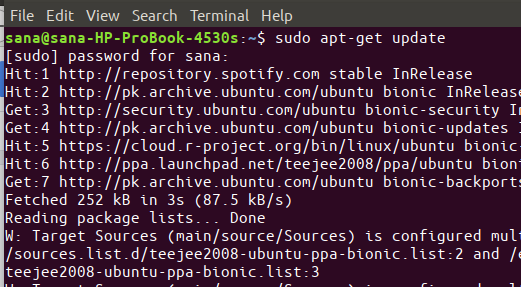

In order to install the latest available version of software from the Internet repositories, your local repository index needs to be in line with them. Run the following command as sudo in order to update your local repository index:

$ sudo apt-get update

Then, run the following command as sudo in order to install the ClamAV daemon from the APT repositories:

$ sudo apt-get install clamav clamav-daemon

The system might ask you the password for sudo and also provide you with a Y/n option to continue the installation. Enter Y and then hit enter; ClamAV will then be installed on your system. The process may, however, take some time depending on your Internet speed.

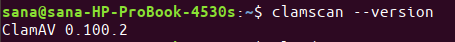

You can verify your ClamAV installation and also check the version number by running the following command in your Terminal:

$ clamscan --version

Advertisement

Scan for Viruses

The ClamAV utility provides you with many options on the basis of which you can scan files and folders on your system for viruses. You can get detail about these options by viewing the ClamAV help as follows:

$ clamscan --help

Example:

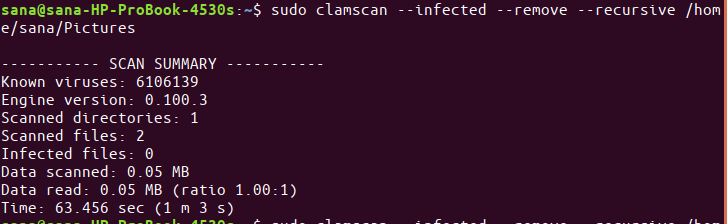

In this example, I will be scanning the current user’s Pictures folder.

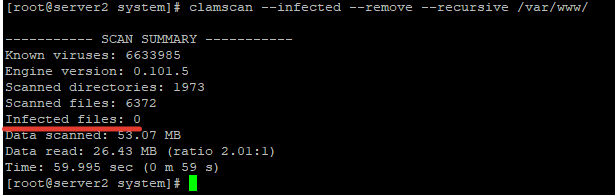

$ sudo clamscan --infected --remove --recursive /home/sana/Pictures

It is usually good to run the command as sudo so that all the confidential folders can also be scanned without permission issues.

The command is supposed to scan and remove all the files and folders recursively inside the /home/user/Pictures folder.

The output shows the Scan Summary in the following format:

You can use the following command in order to scan your entire Ubuntu system:

$ sudo clamscan --infected --remove --recursive /

Remove

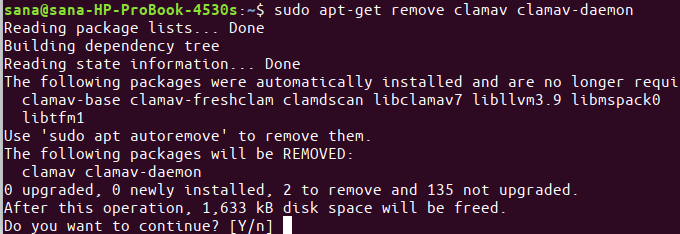

If you ever feel like removing the ClamAV utility from your Ubuntu, you can do so through the following command:

$ sudo apt-get remove clamav clamav-daemon

Enter y when the system prompts you with a y/n option. The software will then be removed from your system.

Kullanımı

Bu kısım aslında çok geniş bir konu ama biz öncelikle bize gerekli birkaç komutu ele alalım. Sonradan buraya ekleme yapılabilir.

Virüs veritabanını nasıl güncellerim?

Bunun için freshclam komutunu kullanıyoruz. Bu komutu sudo ile veya root olarak kullanmak gerekir. Komut aşağıdaki gibi bir çıktı verecektir.

user@ubuntu:/etc/clamav # freshclam ClamAV update process started at Wed Apr 27 00:06:47 2005 main.cvd is up to date (version: 31, sigs: 33079, f-level: 4, builder: tkojm) daily.cvd is up to date (version: 855, sigs: 714, f-level: 4, builder: ccordes)

Proxy

Eğer yerel ağınızda bir proxy (vekil sunucu) kullanılıyor ise aşağıdaki satırları kendi sisteminize uygun şekilde /etc/clamav/freshclam.conf dosyasına eklemelisiniz.

ClamAV kullanarak dosyalarda virüs taraması nasıl yapılır?

Bunun için clamscan komutu kullanılır.

Örneğin;

1. Tüm kullanıcıların dosyalarını taramak için:

clamscan -r /ev

2. Sisteme bağlı tüm diskleri taramak için:

clamscan -r /

3. Sisteme bağlı tüm diskleri tarasın ve bir virüs tespit ettiğinde uyarı zili çalması için:

clamscan -r --bell -i /

komutu kullanılır. Bu komutlar ile ClamAV, sadece okunabilir izni olan dosyaları tarayacaktır. Eğer tüm dosyaları taramak istiyorsanız clamscan komutlarını **sudo** ile birlikte kullanmanız gerekmektedir.

Bir süreç olarak ClamAV kullanmak

En üstte belirttiğimiz gibi otomatik olarak çalışan clamav için clamav-daemon paketin kurmak gerekiyor. Bu paketi kurduktan sonra clamdscan süreci başlatabilirsiniz.

Birçok program, özellikle e-posta sunucuları çalışırken, clamav sürecine bağlanmaya çalışır. Biz de ClamAV’ı bir süreç olarak çalıştırdığımız için bu programlar her zaman bellekten clamscan’a ulaşır.

clamav-daemon kurulurken bir clamav kullanıcısı oluşturur. Bazı özel dosyalara ulaşmak için -mesela e-posta kutularına- clamav kullanıcısını bu özel dosyaların sahibi olan grupa ekleyerek o dosyalara ulaşmasını sağlayabilirsiniz.

ClamAV sürecinin çalışıp çalışmadığını nasıl anlarız?

Bunun için alttaki komutu vererek clamdscan’ın çalışıp çalışmadığını görebilirsiniz.

ps aux | grep clamd

Ayrıca htop veya top komutları da ne kadar işlemci ve bellek kullandığını gösterir.

Kurulumu

ClamAV iki türlü yönetilebilir. İsterseniz taramayı istediğiniz bir zamanda istediğiniz dosya ve dosyalara(veya e-postalara) yapacak şekilde kurabilirsiniz veya sistemde bir süreç olarak çalışan ve sürekli sistemi kontrol edecek şekilde kullanabilirsiniz.

- El ile kullanım için clamav paketini,

- Otomatik kullanım için clamav-daemon paketini kurun.

Her iki yöntem de clamav-freshclam güncelleme paketini kurar.

«clamav» paketininin kurulması

1. Yol: paketi Ubuntu yazılım depolarında yer almaktadır. paketini isterseniz doğrudan Yazılımlar ya da Synaptic üzerinden yükleyebilirsiniz. Eğer sürekli güncel sürümü kullanmak istiyorsanız alttaki ikinci yöntemde anlatıldığı gibi «PPA deposu» üzerinden kurulum yapma yoluna gidebilirsiniz.

2. Yol: Eğer sürekli güncel sürümünü kullanmak istiyorsanız PPA deposunu sources.list dosyasına ekleyip en güncel paketleri kurabilirsiniz. Ancak daha sağlıklı olanı elbette Ubuntu’nun kendi sağlam (Main) depolarından kurmaktır. PPA deposunu eklemek için;

Alttaki komut yardımıyla sources.list dosyasını yönetici yetkisiyle açınız.

Açtığınız dosyanın sonuna aşağıdaki satırı ekleyin.

Şimdide eklediğimiz depo için anahtar ekliyoruz. Aşağıdaki komutlarla birlikte anahtarı çekip ekleyeceğiz. Ardından depoyu ve sistemi güncelliyoruz.

sudo apt-key adv --recv-keys --keyserver keyserver.ubuntu.com 0xf80220d0e695a455e651ac4d8ab767895adc2037 sudo apt-get update sudo apt-get upgrade

Other Packages Related to clamav-daemon

-

-

dep:

adduser - add and remove users and groups

-

dep:

-

-

dep:

clamav-base

(= 0.102.4+dfsg-0ubuntu0.16.04.1) - anti-virus utility for Unix — base package

-

dep:

clamav-base

(= 0.99+dfsg-1ubuntu1)

-

dep:

-

-

dep:

clamav-freshclam

(>= 0.102.4+dfsg) - anti-virus utility for Unix — virus database update utility

- or

clamav-data - virtual package provided by

clamav-freshclam

-

dep:

clamav-freshclam

(>= 0.99+dfsg) - or

clamav-data

-

dep:

-

-

dep:

debconf

(>= 0.5) - Debian configuration management system

- or

debconf-2.0 - virtual package provided by

cdebconf, cdebconf-udeb, debconf

-

dep:

-

-

dep:

dpkg

(>= 1.16.1) - Debian package management system

-

dep:

-

-

dep:

init-system-helpers

(>= 1.18~) - helper tools for all init systems

-

dep:

-

-

dep:

libc6

(>= 2.15) - GNU C Library: Shared libraries also a virtual package provided by

libc6-udeb

-

dep:

libc6

(>= 2.17)

-

dep:

libc6

(>= 2.23)

-

dep:

-

-

dep:

libclamav7

(>= 0.99~rc1) - anti-virus utility for Unix — library

-

dep:

-

-

dep:

libclamav9

(>= 0.102.4) - anti-virus utility for Unix — library

-

dep:

-

-

dep:

libcurl3

(>= 7.18.2) - easy-to-use client-side URL transfer library (OpenSSL flavour)

-

dep:

-

-

dep:

libncurses5

(>= 6) - shared libraries for terminal handling

-

dep:

-

-

dep:

libssl1.0.0

(>= 1.0.0) - Secure Sockets Layer toolkit — shared libraries

-

dep:

-

-

dep:

libsystemd0 - systemd utility library

-

dep:

-

-

dep:

libtinfo5

(>= 6) - shared low-level terminfo library for terminal handling

-

dep:

-

-

dep:

lsb-base

(>= 3.2-13) - Linux Standard Base init script functionality

-

dep:

-

-

dep:

procps

(>= 1:3.3.2) - /proc file system utilities

-

dep:

-

-

dep:

ucf - Update Configuration File(s): preserve user changes to config files

-

dep:

-

-

dep:

zlib1g

(>= 1:1.2.0.2) - compression library — runtime

-

dep:

rec:

clamdscan

anti-virus utility for Unix — scanner client

Сканирование файлов с помощью антивируса ClamAV

После завершения настроек антивирусной службы, вы можете проверить любую директорию сервера на вирусы (режим сканера). Для ручного запуска проверки указанного каталога на вирусы используйте команду:

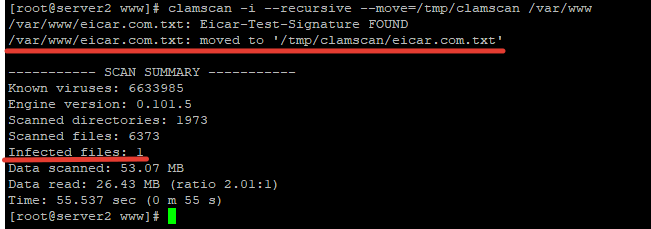

С такими параметрами антивирус сразу удалить инфицированные файлы. Если вы хотите переместить подозрительные файлы в отдельный каталог, запустите проверку с параметром —move:

Данная команда проверит указанную директорию со всеми вложениями на вирусы и подозрительные файлы переместит в директорию /tmp/clamscan.

Как видим, инфицированный файл был перенесен в указанную директорию:

Так же, можно добавить параметр —log=/var/log/clamscan.log, чтобы информация о сканировании писалась в указанный лог

Если вы хотите исключить из проверки какую-то из директорий, используйте параметр —exclude-dir:

Для регулярной проверки на вирусы вы можете настроить задание в cron, с нужными вам параметрами.

Существует графическая оболочка для антивируса ClamAV – она называется ClamTk.

Прозрачная проверка почты

Конечно, антивирус ClamAV можно использовать и в режиме обычного сканера, но наиболее интересен он в режиме почтового антивируса. ClamAV является прозрачным антивирусом.

Обычный почтовый антивирус прикручивается к МТА-агентам путем внесения изменений в их конфигурационные файлы. Агент МТА знает, что прежде чем передать письмо, его нужно проверить, вызвав прописанный в конфигурационном файле антивирус. Прозрачный антивирус действует независимо от МТА-агента. Более того, МТА-агент даже не подозревает о его существовании. Это очень удобно, хотя бы потому, что нам не нужно изменять конфигурацию МТА-агента.

Но простота внедрения — это не единственное преимущество ClamAV. Например, существует почтовый сервер, на котором развернут почтовый антивирус. У сотрудников есть ящики не только на локальном почтовом сервере, но и на бесплатных почтовых серверах, например, на Mail.ru. В этом случае вирус может попасть в вашу сеть, когда пользователь получает почту с сервера Mail.ru. Антивирус будет бессилен, поскольку он контролирует только локальный сервер. Правильно настроенный ClamAV будет проверять абсолютно все почтовые соединения, то есть соединения с 25 и 110 портами любых серверов. Сам ClamAV является обычным антивирусом, а прозрачным его делает сервер P3Scan.

Desarrollo y estructura

El objetivo primario de ClamAV es la consecución de un conjunto de herramientas que identifiquen y bloqueen el malware provieniente del correo electrónico. Uno de los puntos fundamentales en este tipo de software es la rápida localización e inclusión en la herramienta de los nuevos virus encontrados y escaneados. Esto se consigue gracias a la colaboración de los miles de usuarios que usan ClamAv y a sitios como Virustotal.com que proporcionan los virus escaneados.

Otra pieza clave de ClamAV es el soporte de desarrolladores que posee en todo el mundo; esta red de desarrolladores global posibilita una rápida reacción ante cualquier evidencia de un nuevo virus.

El proyecto ClamAV se desarrolla gracias a una red de contribuidores (proporcionan patches, información de bugs, soporte técnico y documentación). Por otro lado, existe una serie de personas e instituciones que colaboran con donaciones a la realización del proyecto. Existe un comité de dirección que supervisa y coordina el proyecto siguiendo los patrones de La Catedral y el Bazar.

Настройка ClamAV

Настройка антивируса заключается в редактировании (например, с помощью текстового редактора vim) конфигурационных файлов, которые расположены в каталоге /etc/clamav/:

antivirus ~ # ls -la /etc/clamav/ итого 24 drwxr-xr-x 4 root root 4096 Май 3 00:11 . drwxr-xr-x 80 root root 4096 Май 2 23:58 .. -rw-r--r-- 1 root root 1543 Май 2 23:58 clamd.conf -r--r--r-- 1 clamav adm 702 Май 2 23:58 freshclam.conf drwxr-xr-x 2 root root 4096 Окт 24 2011 onerrorexecute.d drwxr-xr-x 2 root root 4096 Окт 24 2011 onupdateexecute.d

clamd.conf содержит настройки антивирусного ядра, freshclam.conf содержит настройки обновления антивирусных баз.

Если почитать документацию из дистрибутива /usr/share/doc/clamav-base/README.Debian.gz. То становится ясно, что оба конфигурационных файла содержат те оптимальные настройки, которых достаточно для работы на большинстве систем и поддерживаются они некой системой ucf, которая позволяет обновлять конфиги из устанавливаемых пакетов из репозиториев. Т.о., если вручную поправить данные файлы, то они при очередном обновлении пакета будут заменены. Если есть желание изменить это поведение и все же заставить работать вручную отредактированный файл, то необходимо настроить ucf (предварительно почитав и ).

Каталоги onerrorexecute.d и onupdateexecute.d позволяют разместить в них bash-скрипты, которые будут выполняться в случае ошибки обновления баз данных и просто при обновлении баз соответственно.

Using the milter

/etc/clamav/clamav-milter.conf

MilterSocket /tmp/clamav-milter.socket MilterSocketMode 660 FixStaleSocket yes User clamav MilterSocketGroup clamav PidFile /run/clamav/clamav-milter.pid TemporaryDirectory /tmp ClamdSocket unix:/run/clamav/clamd.ctl LogSyslog yes LogInfected Basic

Create :

/etc/systemd/system/clamav-milter.service

Description='ClamAV Milter' After=clamav-daemon.service Type=forking ExecStart=/usr/bin/clamav-milter --config-file /etc/clamav/clamav-milter.conf WantedBy=multi-user.target

Enable and start .

For Postfix add the following lines to :

etc/postfix/main.cf

smtpd_milters = unix:/tmp/clamav-milter.socket milter_default_action = tempfail

Check journalctl if the permission to access clamav-milter.socket for postfix is set accordingly, if not, add user postfix to group clamav.

Что умеет этот антивирус?

Вот некоторые его функции:

Кстати, в этом антивирусе базу можно обновлять двумя способами: или установить пакет, который будет обновлять базу через интернете по мере необходимости, или закачать сразу большой файл с базой данных.

Думаю, что второй способ хорош при установке антивируса на компьютер, на котором нет интернета, так как все эти пакеты можно установить и без него. Хотя у кого сейчас нет интернета?

Ну что же, теперь попробую запустить этот антивирус и просканировать свою систему, вернее раздел с Windows, которая у меня стоит как отдельная система, так, на всякий случай.

Идём в меню СКАНИРОВАНИЕ — и дальше выбираем то, что нам нужно. Я попытался просканировать Windows раздел, но почему то антивирус сделал это слишком быстро, по сути ничего не проверив или проверив очень мало файлов. В чём дело?

Попробовал проверить папку в домашней директории — вроде проверил всё быстро, ничего не нашёл конечно.

Меня так же смутило то, что программа показывала, что антивирусный движок устарел, а так же графическая оболочка. Но я же скачал самые последние версии? Странно…

Попробую обновить базы данных через терминал:

sudo freshclam

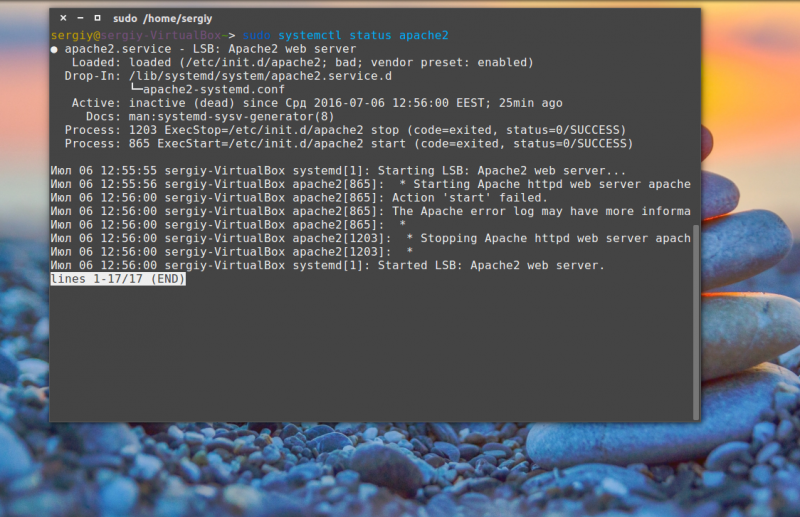

Вот что происходит:

ClamAV update process started at Wed Feb 19 11:54:33 2014 WARNING: Your ClamAV installation is OUTDATED! WARNING: Local version: 0.97.8 Recommended version: 0.98.1 DON'T PANIC! Read www.clamav.net/support/faq main.cvd is up to date (version: 55, sigs: 2424225, f-level: 60, builder: neo) daily.cld is up to date (version: 18490, sigs: 704796, f-level: 63, builder: neo) bytecode.cvd is up to date (version: 236, sigs: 43, f-level: 63, builder: dgoddard)

Но как говаривал один товарищ: Шурик, это же не наши методы! Поэтому просто установим дополнительный репозиторий с последней версией ClamAV.

sudo add-apt-repository ppa:ubuntu-clamav/ppa

После этого обновляем источники и обновляем антивирус.

Странно, но все осталось так же, как и было, ничего не появилось нового. Кажется, что и этот репозиторий так же безнадёжно устарел. Ну что же, попробую зайти на их сайт.

На официальном сайте нашёл только пакет в tar.gz, который нужно компилировать. А оно мне нужно?

Вот такие дела, наверное проще установить, если нужно, более современный антивирус, например, NOD32, который есть под Linux, и говорят, не плохо работает. А вы что думаете, есть опыт работы с ClamAV?

Не нашли ответ на свой вопрос? Воспользуйтесь поиском…