Вредоносная программа

Содержание:

- Как распространяется вредоносное ПО

- Самые опасные компьютерные вирусы • Интернет

- Результаты исследования

- Троянские программы

- Несколько простых мер для защиты от вредоносных программ

- Решение проблем с браузерами

- Способы защиты от вредоносных программ

- Самый мощный, но медленный Dr.Web CureIt!

- Меры по защите вашего устройства

- Как узнать, что устройство заражено?

- Правовые вопросы

Как распространяется вредоносное ПО

Опасные программы могут проникнуть на ваш компьютер самыми разными способами. Вот несколько распространенных примеров:

- загрузка из Интернета бесплатной программы, содержащей вредоносный код;

- загрузка из Интернета надежной программы, вместе с которой тайно распространяется и вредоносное ПО;

- посещение зараженного сайта;

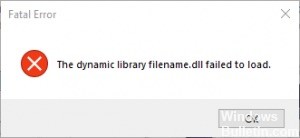

- нажатие на фиктивное сообщение об ошибке или всплывающее окно, запускающее загрузку вредоносного ПО;

- открытие прикрепленного к письму файла, который содержит вредоносное ПО.

Распространение опасных программ вполне реально остановить. Теперь, когда мы узнали, что такое вредоносное ПО, и рассмотрели его основные типы, перейдем к практическим советам по защите компьютера.

Самые опасные компьютерные вирусы • Интернет

Самые опасные вирусы в истории

Самые опасные компьютерные вирусы на заре эры персональных компьютеров в 80-х годах не наносили такого огромного ущерба, как их более поздние собратья. Это связано с тем, что Интернет ещё не существовал и заражение компьютеров происходило через дискеты, что существенно ограничивало распространение первых компьютерных вирусов. Именно поэтому, даже самые опасные из первых компьютерных вирусов заражали сотни, редко тысячи компьютеров, а более поздние, с развитием Интернета и электронной почты – сотни тысяч и миллионы машин.

Перечислим самые опасные компьютерные вирусы в хронологическом порядке.

Brain, Jerusalem

1. Brain

Этот вирус почти безопасен, но первым вызвал целую эпидемию. Был запущен братьями Амджата и Базита Алви в 1986 году. В одном только США вирус заразил свыше 18 тысяч компьютеров.

2. Jerusalem

Появился 13 мая 1988 года. Вирус уничтожал заражённые файлы при их запуске. Был создан в Израиле аспирантом Корнельского университета Робертом Моррисом. Заразил более 6 тысяч компьютеров Ближнего Востока, США, Европы и нанёс ущерб свыше 10 млн. долларов. Это первый вирус для MS-DOS и его особенностью было удаление всех файлов при наступлении пятницы 13 числа.

Червь Морриса, Michelangelo (March6), Чернобыль (CIH, Win95.CIH)

3. Червь Морриса

Активность этого вируса была зафиксирована в ноябре 1988 года. Он поражал компьютеры и хаотично размножался. Из-за него локальные сети падали целиком. Сбой длился недолго, но убытки оценили в 96 млн. долларов.

4. Michelangelo (March6)

От этого вируса пострадало около 10 000 компьютеров. Сидя в загрузочном секторе он дожидался 6 марта, чтобы стереть все данные.

5. Чернобыль (CIH, Win95.CIH)

За одну неделю этот вирус заразил тысячи компьютеров. Один из самых знаменитых вирусов мира. Создан в 1998 году тайваньским студентом по имени Чен Инь Хао и назван по его инициалам. Через Интернет, электронную почту и диски вирус попадал в компьютер, прятался внутри программ, а 26 апреля стирал все данные с жёсткого диска и наносил вред аппаратной части компьютера. Эпидемия пришлась на апрель 1999 года. Из строя вышло более 300 тысяч компьютеров. Причём в течение нескольких последующих лет 26 апреля вирус продолжал свое чёрное дело.

Melissa, I Love You (Письмо счастья)

6. Melissa

Пришествие вируса состоялось 26 марта 1999 года в США. После заражения вирус искал адресную книгу программы «MS Outlook», а затем отправлял первым 50 контактам из адресной книги свои копии. Пользователь даже не подозревал об этом. Из-за этого Microsoft, Intel и другим крупным компаниям пришлось отключить корпоративные сервисы электронной почты. Ущерб от вируса составил десятки миллионов долларов.

7. I Love You (Письмо счастья)

Появился в мае 2000 года и считается самым вредоносным за всю историю существования Интернета. Был создан на Филиппинах и даже сумел заразить Пентагон. Распространялся по электронной почте. Пользователям приходило письмо с темой: «Я тебя люблю». В письме было вложение, где сидел червь, ворующий пароли с компьютера. Механизм распространения I Love You был аналогичен механизму распространения «Мелиссы». Этот вирус нанёс ущерб в размере около 5,5 миллиардов долларов.

Nimda, My Doom, Conficker

8. Nimda

Создан в Китае 18 сентября 2001 года. Брал на себя права администратора на заражённых компьютерах — мгновенно становясь администратором, оказавшись в компьютере. Затем изменял структуру сайтов, блокировал доступ на хосты, IP-адреса. Он проникал на компьютеры так эффективно, что уже спустя 22 минуты после создания стал самым распространённым в Интернете.

9. My Doom

Создан в 2004 году. Самый быстрый вирус электронной почты. Каждый следующий заражённый компьютер отправлял всё больше спама, чем предыдущий. А ещё он модифицировал операционную систему, блокируя доступ к сайтам многих антивирусных компаний, новостным лентам и различным разделам сайта компании Microsoft. Этот вирус умудрился даже провести DDOS-атаку на сайт Microsoft.

10. Conficker

Появился в ноябре 2008 года. Атакует операционные системы семейства Microsoft Windows. Заразил свыше 12 млн. компьютеров всего мира. Находил уязвимости при переполнении буфера Windows и при помощи обманного RPC-запроса выполнял код, отключая обновление Windows, сервисные службы, блокируя доступ к сайтам антивирусных программ.

Всеволод Гаврилов, Samogo.Net

Результаты исследования

Windows

Согласно результатам испытаний, лучшими антивирусами для программного обеспечения Windows стали:

1 место: Bitdefender Internet Security (по итогам испытаний оказался лучше всех в способности защищать компьютер от вредоносных программ).

2 место: ESET NOD32 Internet Security (хорошо защищает компьютер, один их самых удобных в использовании).

3 место: Bitdefender Antivirus Free Edition (бесплатная версия программы, занявшей первое место. Защищает компьютер почти также хорошо, однако много функций урезано).

- 4 место: Norton Security Deluxe (хорошо защищает компьютер, при этом потребляет немного ресурсов, и довольно прост в использовании).

- 5 место: Avast Free Antivirus (менее удобен, чем четыре предыдущих, при этом хорошо защищает компьютер и потребляет мало ресурсов).

- Места с 6-го по 10-е распределились между Trend Micro Internet Security, Avast Internet Security, F-Secure SAFE, AVG Antivirus Free и AVG Internet Security.

Установленная по умолчанию программа Windows улучшила свои показатели в сравнении с результатами испытаний прошлого года, достойно показав себя в тесте защиты от угроз из интернета и остановив все вирусы-вымогатели.

macOS

- 1 место: ESET Cyber Security Pro (один из лучших в плане защиты от вредоносных программ и удобства использования).

- 2 место: Kaspersky Internet Security (лучше всех защищает компьютер, удобен, но потребляет довольно много ресурсов).

- 3 место: Bitdefender Antivirus for Mac (хорошо защищает компьютер, удобно пользоваться).

- Пятёрку лучших замыкают G Data Antivirus for Mac и Norton Security Deluxe.

Что касается встроенной защиты от вирусов macOS, она вновь оказалась на последнем месте рейтинга, как и в прошлом году. При этом её общий балл снизился, так как в этот раз она проявила себя хуже, не остановив почти ни одного вируса.

Опыт расследований криминалистов из Group-IB (одна из ведущих международных компаний по предотвращению и расследованию киберпреступлений и мошенничеств с использованием высоких технологий) показывает, что на многих зараженных машинах сотрудников банков были установлены самые популярные антивирусы, но они не спасли от заражения, и в результате злоумышленники могли получить контроль над сетью банка и вывести из него деньги.

Последние обзоры и тесты

• Kaspersky Internet Security и Microsoft Defender – лучшие антивирусы для Windows 10• AV-Test 2020: Лучшие антивирусы для Windows 10• Тестирование ESET NOD32 Internet Security 13.2• Тестирование AhnLab V3 Internet Security 9.0• Тестирование ZoneAlarm Free Antivirus + Firewall 15.8• AV-Test 2020: Длительное тестирование 14 мобильных антивирусов для Android

Троянские программы

Что касается троянских программ, то к ним относятся программы, предназначенные выполнять несанкционированные действия, приносящие выгоду пользователю или отвечающее кокому-либо его злонамеренному замыслу.Это может быть сбор информации с целью передачи ее пользователем злоумышленникам,разрушение информации или ее модификация, неполадки в работе компьютера, использование ресурсов компьютера в целях нанесения какого-либо ущерба.

Существуют разновидности троянских программ, которые наносят свой удар по удаленным компьютерам и сетям, но не нарушают при этом работоспособность пораженного компьютера.В качестве примера можно привести троянские программы, разработанные для массированных DoS-атак на удаленные ресурсы сети.

Несколько простых мер для защиты от вредоносных программ

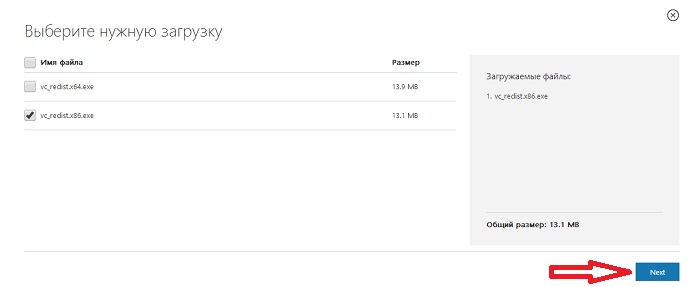

Обновите свою операционную систему и программное обеспечение до последних версий и, если возможно, включите автоматическое обновление

Постоянно проверяйте наличие обновлений программного обеспечения, которое не имеет функции автоматического обновления.

Всегда обращайте внимание на то, что именно вы нажимаете и загружаете. Нажимая незнакомые ссылки, вы можете предоставить вредоносным программам и веб-сайтам доступ к компьютеру

Это программное обеспечение часто содержит программы, которые сканируют компьютер или отслеживают введенные вами ключи, в частности, пароль. Чтобы защитить себя, загружайте только из надежных источников. Если сомневаетесь, используйте проверенные закладки для важных сайтов.

Будьте осторожны, если попадаете на незнакомые сайты. Если сомневаетесь, оставьте сайт и узнайте больше о программном обеспечении, которое вас просят установить. Иногда вредоносное программное обеспечение может не давать вам перейти со страницы, например, повторно открывая запрос на загрузку. Если это случилось, закройте браузер в диспетчере задач своего компьютера (нажмите одновременно клавиши Ctrl + Alt + Delete).

Не доверяйте никакой информации, содержащейся в подозрительном электронном письме. Даже письмо от знакомого человека может содержать ссылки на вредоносное программное обеспечение или вредные вложенные файлы, если учетную запись этого человека взломали. Будьте осторожны, переходя по ссылкам в электронных письмах. Лучше посещать веб-сайты, вводя адрес непосредственно в браузере.

Не открывайте файлы неизвестного типа или если отображаются незнакомые сообщения или оговорки в браузере.

Пакеты для установки некоторых программ подаются со злонамеренными программами или другим обманчивым программным обеспечением из интернета. Устанавливая программное обеспечение, обращайте особое внимание на окна с сообщениями и читайте информацию, написанную мелким шрифтом. Также стоит узнать о неизвестной программе перед началом установки. Если у вас возникли подозрения, что программное обеспечение может быть вредным, немедленно прекратите установку.

Ваши друзья, родственники или коллеги могут дать вам диск или носитель флэш-памяти с зараженным файлом, даже не подозревая об этом. Прежде чем открывать файлы, нужно просканировать диск с помощью антивирусной программы.

Не доверяйте всплывающим окнам, в которых вас просят загрузить программное обеспечение. Такие окна часто заставляют вас поверить, что ваш компьютер заражен, и просят загрузить программное обеспечение для защиты. Закройте такое окно, но будьте внимательны, чтобы не нажать в любом месте в нем.

Будьте осторожны с обменом файлами

В большинстве таких сайтов почти нет контроля над вредоносным программным обеспечением, поэтому если вы что-то из них загружаете, делайте это осторожно. Вредоносное ПО может маскироваться под популярный фильм, альбом или программу.

Немедленно установите обновление браузера или выберите браузер, который автоматически обновляется до последней версии, например Chrome

Большинство браузеров отображают предупреждения, если вы пытаетесь посетить веб-сайт, который подозревается в размещении вредоносных программ. Google предлагает API безопасного просмотра , используемый веб-браузерами Firefox, Safari и Chrome. В результате ежедневного анализа миллионов веб-страниц, выявляются сотни тысяч страниц, на которых размещено вредоносное программное обеспечение, и они попадают в черный список API безопасного просмотра, который затем защищает пользователей от этих страниц.

Помните, что вредоносное программное обеспечение также может проникать в форме дополнений к браузеру, поэтому устанавливайте только надежные приложения.

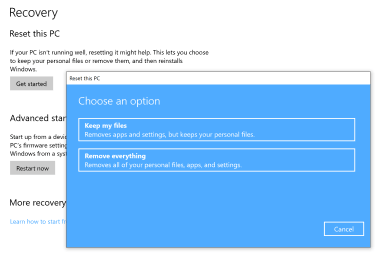

Удалите вредоносное программное обеспечение как можно скорее. Одним из способов очистить компьютер является переустановка операционной системы. Также существует несколько программ, которые могут помочь.

Удаление вредоносных программ

Просканируйте компьютер, по крайней мере, одной, а в идеале – несколькими высококачественными антивирусными программами.

Мы не имеем никакого отношения к указанным ниже компаниям, поэтому не можем ничего сказать об эффективности их программ, но часто использование одной из них помогает, желательно последней версии. Также можно воспользоваться сайтом av-comparatives.org, чтобы найти антивирусную программу и просмотреть результаты проверки.

Решение проблем с браузерами

В процессе удаления вирусов следует обратить внимание и на ярлыки браузеров – нередко именно они являются источником проблемы. Вредоносный код прописывается в свойствах ярлыка и изменяет способ запуска:

- иногда при входе в Интернет пользователь попадает не на главную страницу, а на другой сайт – чаще всего фишинговый или рекламирующий какие-то услуги;

- вместе с запуском браузера может устанавливаться посторонний плагин, изменяющий поисковую систему, главную страницу и параметры работы в сети.

Решить проблему можно вручную, проверив ярлыки браузеров. Но лучше всего сделать это с помощью таких утилит как Shortcut Scanner . Бесплатное приложение проверяет логические и внешние диски на наличие нежелательных программ, выявляя и подозрительные или неработающие ярлыки.

Преимущество использования этого средства – бесплатное распространение и работа на любых современных системах Windows (от XP до 10-й), недостаток – отсутствие русскоязычной версии.

Если нежелательный плагин уже автоматически установился в браузере, удалить его можно через меню расширений в настройках. Иначе вместо перехода на выбранные страницы на экране будут появляться рекламные объявления и посторонние ресурсы.

Чаще всего такая проблема возникает у пользователей, которые уже установили значительное количество расширений, и не замечают 1–2 лишних. Если плагинов практически нет, заметить новый и принять меры по его отключению проще. А при отсутствии уверенности в том, что дополнение на самом деле вредоносное, помогут специальные утилиты, разработанные для конкретных браузеров.

Для Google Chrome официальные разработчики создали утилиту под названием «Инструмент очистки». Она автоматически проверяет наличие встроенного вредоносного кода при каждом запуске браузера.

При обнаружении проблемы плагин отключается вместе с остальными расширениями. После этого пользователь может восстановить нужные ему дополнения вручную.

Рис. 11. Поиск вредоносного кода Инструментом очистки Chrome.

Для Mozilla Firefox и стандартного для старых версий Windows браузера Internet Explorer существует бесплатное приложение Avast Browser Cleanup .

Утилита в автоматическом режиме проводит сканирование двух браузеров (при наличии их в системе), а в качестве результата выдаёт перечень подозрительных плагинов. Антивирусную программу можно скачать с официального сайта производителя.

Рис. 12. Очистка браузера от вредоносного кода с помощью Avast Browser Cleanup.

Аналогичные по функциональности и такие же бесплатные утилиты выпускают и другие компании. Причём, для разных браузеров и с широким ассортиментом возможностей. Некоторые программы обеспечивают ещё и эффективную защиту в реальном времени – правда, у большинства из них такая возможность платная.

Способы защиты от вредоносных программ

Абсолютной защиты от вредоносных программ не существует: от «эксплойтов нулевого дня» наподобие Sasser или Conficker не застрахован никто. Но с помощью некоторых мер можно существенно снизить риск заражения вредоносными программами. Ниже перечислены основные и наиболее эффективные меры для повышения безопасности:

использовать операционные системы, не дающие изменять важные файлы без ведома пользователя;

своевременно устанавливать обновления;

если существует режим автоматического обновления, включить его;

для проприетарного ПО: использовать лицензионные копии. Обновления для двоичных файлов иногда конфликтуют со взломщиками;

— помимо антивирусных продуктов, использующих сигнатурные методы поиска вредоносных программ, использовать программное обеспечение, обеспечивающее проактивную защиту от угроз (необходимость использования проактивной защиты обуславливается тем, что сигнатурный антивирус не замечает новые угрозы, ещё не внесенные в антивирусные базы). Однако, его использование требует от пользователя большого опыта и знаний;

— постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит некоторым вредоносным программам инсталлироваться на персональном компьютере и изменить системные настройки

Но это не защитит персональные данные от вредоносных (Trojan-Clicker, Trojan-DDoS, Trojan-Downloader, ransomware , шпионского ПО) и потенциально-нежелательных программ (Adware, Hoax), имеющих доступ к файлам пользователя, к которым ограниченная учетная запись имеет разрешение на запись и чтение (например, домашний каталог — подкаталоги /home в GNU/Linux, Documents and settings в Windows XP, папка «Пользователи» в Windows 7,8,8.1,10), к любым папкам, в которые разрешена запись и чтение файлов, или интерфейсу пользователя (как делают пользовательские программы для создания снимков экрана или изменения раскладки клавиатуры);

— ограничить физический доступ к компьютеру посторонних лиц;

— использовать внешние носители информации только от проверенных источников на рабочем компьютере;

— не открывать компьютерные файлы, полученные от ненадёжных источников, на рабочем компьютере;

— использовать межсетевой экран (аппаратный или программный), контролирующий выход в сеть Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь;

— использовать второй компьютер (не для работы) для запуска программ из малонадежных источников, на котором нет ценной информации, представляющей интерес для третьих лиц и злоумышленников;

— делать резервное копирование важной информации на внешние носители и отключать их от компьютера (вредоносное ПО может шифровать или ещё как-нибудь портить найденные им файлы).

— хранить важную информацию, которая может представлять интерес для третьих лиц и злоумышленников, в зашифрованных архивах;

Самый мощный, но медленный Dr.Web CureIt!

Самой мощной и результативной утилитой можно назвать Dr.Web CureIt! , к преимуществам которой можно отнести возможность бесплатного использования. Скачав последнюю версию приложения (размер которой превышает 100 Мб) и запустив её на компьютере, через несколько часов можно получить и отчёт о проделанной работе, и на 99,9% очищенную от вирусов систему.

Именно CureIt рекомендует использовать техподдержка некоторых провайдеров Интернета. Недостаток у приложения всего один – воспользоваться им получится всего один раз. Через несколько часов после скачивания выходит очередное обновление, а старое прекращает работу.

К преимуществам утилиты относят не только высокий уровень эффективности поиска вредоносных программ, но и возможность скачать её заново. После повторного скачивания с официального сайта производителя приложение снова готово к обнаружению вирусов. При этом базы данных уже обновлены, и эффективность поиска возрастает.

Рис. 9. Сообщение о необходимости обновления утилиты Curelt.

Меры по защите вашего устройства

Итак, как защитить ваше мобильное устройство от вредоносного кода? Попробуйте выполнить эти простые шаги:

- Используйте безопасный Wi-Fi. Хотя переход на зараженный веб-сайт это не предотвратит, использование защищенных паролем Wi-Fi-соединений не позволяет нежелательным третьим сторонам следить за вами или совершать атаки типа «man-in-the-mobile» между вашим устройством и нужным вам адресатом.

- Следите за своей электронной почтой. Возможно, устройства и изменились, но угроза остается неизменной: многие злоумышленники все еще используют вредоносные вложения электронной почты, чтобы заразить ваш телефон или планшет. Не нажимайте на ссылки в письмах и других сообщениях, так как они могут направить вас на фишинговые или вредоносные сайты. Это относится ко всем мобильным платформам.

- Быть последовательным. Скачивайте приложения только из надежных источников. Это гарантия того, что приложения являются легитимными и не содержат вредоносных мобильных программ.

- Установите антивирусную защиту. Теперь антивирусные решения есть и для мобильных устройств. Установите антивирусное решение из надежного источника, запускайте его регулярно, чтобы обеспечить чистоту вашего устройства. Также следите за тем, чтобы вредоносное ПО не маскировалось под защиту от вирусов: скачивайте только легитимные приложения из надежных источников.

- Не получайте на своем устройстве права суперпользователя. Это увеличивает риск заражения со стороны недоверенных сторонних источников. Оставайтесь в курсе и получайте выгоду от автоматических обновлений и исправлений безопасности.

Количество вредоносного мобильного ПО растет, а злоумышленники переключают свои усилия на смартфоны и планшеты, подвергая рискам вредоносных атак глобальные мобильные рынки. Обеспечение безопасности означает понимание ваших рисков, общих угроз и соблюдение основных правил безопасности мобильных устройств.

Как узнать, что устройство заражено?

Существует несколько универсальных симптомов, которые могут указывать на наличие вредоносного ПО на вашем устройстве:

- Устройство работает медленнее, чем обычно. Если вы заметили внезапное замедление без видимой причины, это может быть связано с заражением вредоносным ПО. Поскольку вредоносная программа захватывает вычислительные ресурсы вашего устройства, для всего остального остается меньше энергии.

- Нехватка свободного места для хранения данных. Многие типы вредоносных программ загружают и устанавливают на ваше устройство дополнительные файлы. Внезапное уменьшение объема свободного хранилища может быть признаком того, что на вашем устройстве находится вредоносное ПО.

- Всплывающие окна и нежелательные программы. Это один из самых явных признаков того, что устройство заражено вредоносным ПО. Если вас атакуют всплывающие рекламные объявления или вы нашли на устройстве новые странные программы, скорее всего, виноваты в этом вредоносные программы.

Правовые вопросы

За создание, использование и распространение вредоносных программ предусмотрена различная ответственность, в том числе и уголовная, в законодательстве многих стран мира. В частности, уголовная ответственность за создание, использование и распространение вредоносных программ для ЭВМ предусмотрена в Статье 273 УК РФ. Для того, чтобы программа считалась вредоносной, нужны три критерия:

- Уничтожение информации или нарушение работы. Таким образом, взломщик защиты от копирования — не вредоносная программа. Однако иногда во взломщики добавляют «троянских коней».

- Несанкционированная работа. Определяется обычно от противного: для санкционированной работы программа должна предупредить пользователя о своей опасности и не исполнять опасные функции в неожиданные моменты. Программа форматирования диска, входящая в комплект любой ОС, уничтожает данные, но не является вредоносной, так как её запуск санкционируется пользователем.

- Заведомость — явная цель несанкционированно уничтожить информацию. Программы с ошибкой могут пройти как нарушение прав потребителей или как преступная халатность — но не как вредоносные.

Более чёткие критерии, по которым программные продукты (модули) могут быть отнесены к категории вредоносных программ, до настоящего времени нигде четко не оговорены. Соответственно, для того, чтобы утверждение о вредоносности программы имело юридическую силу, необходимо проведение программно-технической экспертизы с соблюдением всех установленных действующим законодательством формальностей.

Стоит признать, что в РФ нарушение авторских прав часто квалифицируют как «создание и распространение вредоносных программ» — из-за более жёсткого наказания за последнее. Впрочем, создание вредоносных программ — преступление против оператора ЭВМ (владельца аппаратного обеспечения либо уполномоченного им человека), нарушение авторского права — против правообладателя.