Программа для инвентаризации компьютерного парка

Содержание:

- Основные свойства

- Импорт документов, необходимых для ведения учета и формирования отчетов в ИФНС, из розничной программы учета в Бухгалтерию 3.0 ПРОФ

- Резервирование и восстановление

- Законодательство об инвентаризации

- Сканирование при входе в домен

- Как провести инвентаризацию в 1С Бухгалтерия?

- Удаленное сканирование с использованием протокола SSH

- Когда нужна автоматизация учета ОС и инвентаризации

- Схемы сети

- Отказано в доступе

- Проект GLPI

- Инвентаризация компьютеров в сети

- Что стоит выделить?

- Обучение использованию

- Scanner Keyboard

- Анализ и доработка

- Настройки распознавания устройств

Основные свойства

Имя хранилища — название, отображаемое в дереве сети, сводном отчете по хранилищу и в других местах.

Имя компании и Логотип компании могут быть выведены в верхний колонтитул печатных отчетов.

Для добавления логотипа:

- Подготовьте изображение в формате JPEG, BMP, PNG или GIF;Желательно, чтобы логотип был изображен на белом фоне и в достаточно хорошем качестве.

- Нажмите Добавить и выберите подготовленный файл;

- В открывшемся окне редактора логотипа вы можете обрезать лишние участки изображения;

- Нажмите ОК.

Максимальный размер изображения логотипа составляет 1000х1000 пикселей. Во избежание некорректного отображения рекомендуется загружать изображение, сжатое до указанных значений.

Чтобы заменить или удалить добавленный логотип, используйте кнопки справа от изображения логотипа.

Импорт документов, необходимых для ведения учета и формирования отчетов в ИФНС, из розничной программы учета в Бухгалтерию 3.0 ПРОФ

Представлена обработка для импорта документов из розничной программы учета товара в торговых точках и аптеках, необходимых для ведения бухгалтерского учёта, в Бухгалтерию 3.0 ПРОФ. При загрузке данных в бухгалтерию переносятся документы поступлений, реализации, возвратов и перемещений в торговых точках и формируются все бухгалтерские и налоговые отчеты с учетом этих документов для любой системы налогообложения. Обработка позволяет загрузить данные из ПО ТрейдФарм. Имеются варианты для других розничных программ (ПО Manuscript Solution и S-Market).

16000 руб.

09.04.2020

3333

2

1

Резервирование и восстановление

В: Как сделать резервную копию/восстановить хранилище или перенести программу на другой компьютер?

О: Хранилище содержится в отдельной папке (директории файловой системы). Его можно найти нажав правой кнопкой мыши на корневой группе хранилища и выбрав «Показать в Проводнике». Затем перейдите на один уровень вверх и скопируйте/заархивируйте всю папку хранилища.

Создать резервную копию настроек можно скопировав/заархивировав папку «Total Network Inventory» в папке Application Data вашей учетной записи (туда ведёт переменная среды %APPDATA%), если вы выбирали «Установить только для меня» при установке программы. Если вы выбирали «Установить для всех», то настройки будут находиться в папке «С:\Documents and Settings\All Users\Application Data\Total Network Inventory» (Windows 2000/XP/2003) или «C:\ProgramData\Total Network Inventory» (Windows Vista/7/8/10/2008/2012). Найти эту папку можно также нажав Открыть папку задач на закладке Сканер или Открыть папку шаблонов на закладке Табличные отчёты, и перейдя на уровень вверх.

Для восстановления программы установите её на другой компьютер (но не запускайте) и извлеките настройки в папку «Total Network Inventory» в папке настроек вашего профиля или всех пользователей, в зависимости от вашего выбора при установке (после установки эта папка будет создана и будет содержать один файл config.ini). Также извлеките куда-нибудь папку хранилища, например в «Мои документы». Затем запустите программу и укажите ей путь к папке хранилища (если этот путь отличается от прописанного в прежних настройках).

Законодательство об инвентаризации

Информация об инвентаризации активов содержится в ст. 11 Федерального закона от 06.12.2011 г. № 402-ФЗ. Согласно этому нормативно-правовому акту:

- все активы организации подлежат инвентаризации;

- при проведении инвентаризации определяется фактическое наличие конкретных объектов, которое в последующем сопоставляется со сведениями в регистрах бухучета;

- ситуации, сроки и порядок осуществления процесса инвентаризации, а также список объектов, подлежащих инвентаризации, определяются хозяйствующим субъектом, за исключением ситуации обязательного проведения инвентаризации (оно устанавливается законодательством РФ, федеральными и отраслевыми стандартами);

- если при инвентаризации выявлены расхождения между фактическим наличием объектов и сведениями в регистрах бухучета, их необходимо зарегистрировать в бухучете в том отчетном периоде, к которому относится дата, по состоянию на которую проводилась инвентаризация.

Вопрос о нормативных актах, регламентирующих проведение инвентаризации активов, имущества и финансовых обязательств в организациях государственного сектора, рассмотрен Минфином России в Письме от 01.08.2019 г. N 02-07-10/58207. В письме сказано, что в соответствии со статьей 11 «Инвентаризация активов и обязательств» Закона N 402-ФЗ, который устанавливает единые требования к бухгалтерскому учету, в том числе бухгалтерской (финансовой) отчетности, активы и обязательства подлежат инвентаризации, случаи, сроки и порядок проведения инвентаризации, а также перечень объектов, подлежащих инвентаризации, определяются экономическим субъектом (за исключением обязательного проведения инвентаризации). Обязательное проведение инвентаризации устанавливается законодательством Российской Федерации, федеральными и отраслевыми стандартами.

Инвентаризацию в обязательном порядке нужно проводить перед составлением годовой бухгалтерской отчетности в отношении того имущества, инвентаризация которого не проводилась позже 1 октября отчетного года. Об этом указано в п. 27 Положения по ведению бухгалтерского учета и бухгалтерской отчетности в РФ, утвержденного приказом Минфина РФ от 29.07.1998 г. № 34н.

Кроме того, инвентаризацию обязательно нужно проводить и в иных случаях, например, при смене материально-ответственного лица, обнаружении факта хищения или порчи имущества, ликвидации компании и др.

Сканирование при входе в домен

В: Как настроить программу для сканирования компьютеров при входе пользователя в домен?

О: Это сокращенная инструкция. Полную версию инструкции можно скачать здесь.

- Скопируйте агент сканирования tniwinagent.exe из папки установки программы в общую папку на вашем файловом сервере, доступную всем пользователям для чтения. Для этого откройте Настройки, затем страницу Логон-скрипт, нажмите Экспортировать автономный сканер и укажите папку для экспорта. Эта процедура также заполнит поле Путь к агенту. Это должен быть путь UNC (сетевой путь, начинающийся с двойной обратной косой черты).

- Создайте и откройте общий доступ к папке на вашем файловом сервере с правами записи для всех пользователей. Это папка, куда агент будет сохранять результаты сканирования. Примечание: вместо создания отдельной папки (наиболее безопасное), вы можете открыть общий доступ к пустой папке внутри хранилища TNI (безопасное) или к корневой папке хранилища (наименее надежное) с правами записи для всех пользователей.

- В Настройках – Логон-скрипт – Путь для сохранения укажите путь, куда агент должен сохранять файлы (папка, к которой вы открыли общий доступ на шаге 2). Это также должен быть путь UNC. Если необходимо, укажите другие настройки (такие как «Задержка перед сканированием» и «Перезаписывать существующие файлы»).

- Скопируйте автоматически созданную команду, используя кнопку Копировать команду.

- Если у вас уже есть логон-скрипт для вашего домена, конкретной организационной единицы или одного пользователя, вставьте скопированную ранее команду в скрипт и сохраните его. Иначе обратитесь к полной версии данной инструкции.

- В главном окне TNI нажмите Настройки, откройте страницу Автоимпорт и укажите путь к папке с файлами инвентаризации в поле Путь к данным для импорта. Вы можете импортировать новые данные прямо сейчас или настроить импорт при запуске программы или по таймеру. Когда вы хотите обновить информацию вручную, открывайте Настройки – Автоимпорт и нажимайте Импортировать сейчас. Также вы можете настроить удаление файлов после импорта или импорт структуры папок (в случае, если каждая организационная единица имеет свой логон-скрипт, который запускает агента с разными параметрами, чтобы сохранять результаты в разные папки). Если вы выбрали открыть общий доступ к папке в хранилище или к самому хранилищу, вам не нужно настраивать автоимпорт. Результаты сканирования будут импортироваться автоматически, как только вы запускаете программу и она открывает хранилище, или немедленно, если программа уже запущена.

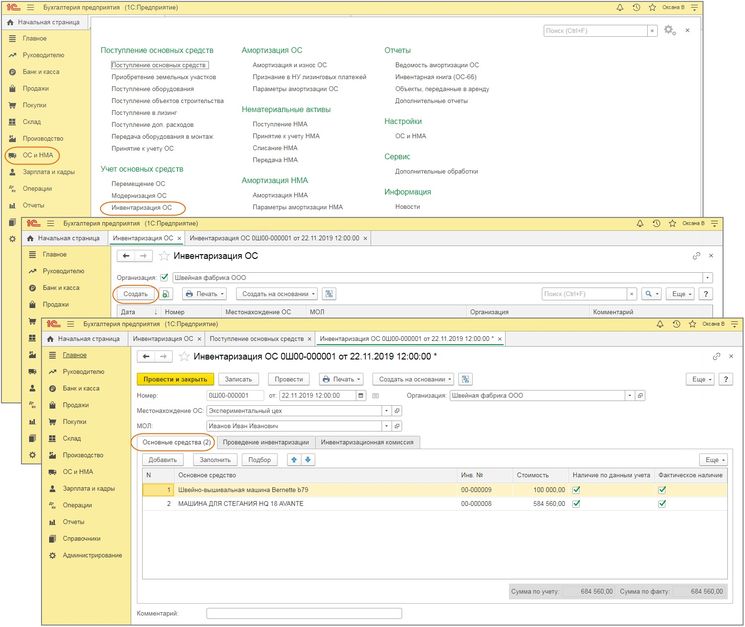

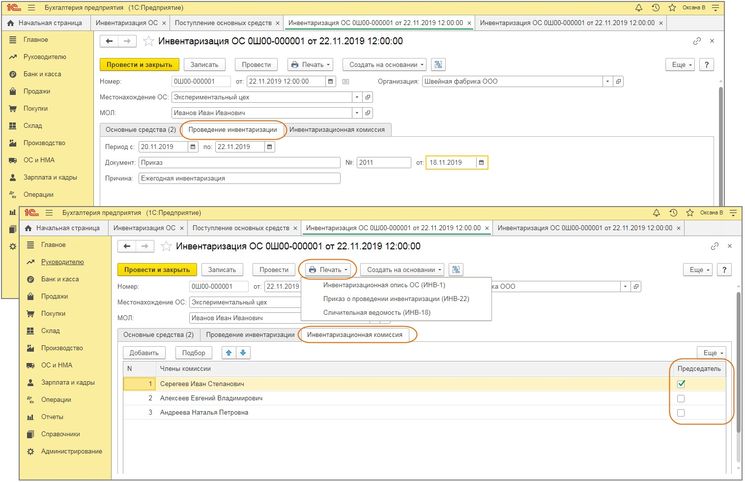

Как провести инвентаризацию в 1С Бухгалтерия?

Для получения юридической консультации по телефону, звоните: +7 (499) 703-4915 – Москва и МО+7 (812) 309-6824 – Санкт-ПетербургНаши юристы ответят на ваши вопросы в удобное вам время бесплатно!

Семейство программных продуктов 1С позволяет автоматизировать инвентаризацию имущества организации, но если речь идет о стандартной конфигурации, например, «1С:Бухгалтерия 8.3», то в ней без дополнительных модулей можно лишь отразить результаты инвентаризации проведенной ручным способом, а также сформировать приказ о проведении инвентаризации, инвентаризационную опись и сличительную ведомость.

При этом сформировать документы по инвентаризации основных средств (приказ о проведении инвентаризации — ИНВ-22, инвентаризационная опись ОС — ИНВ-1, сличительная ведомость — ИНВ-18) для дальнейшей инвентаризации вручную можно и в обычной «1С:Бухгалтерия 8.3», алгоритм действий будет такой (используем документ «Инвентаризация ОС»):

- Раздел: ОС и НМА – Инвентаризация ОС.

- Создайте и заполните документ:

- укажите «Местонахождение ОС» и «МОЛ» (по каждому подразделению и МОЛ создается отдельный документ);

- на закладке «Основные средства» по кнопке «Заполнить» в табличной части автоматически будут отражены данные по объектам ОС, числящимися на учете в выбранном подразделении по выбранному МОЛ.

- на закладке «Проведение инвентаризации» укажите период инвентаризации имущества, документ, на основании которого она проводится, и причину проведения.

- на закладке «Инвентаризационная комиссия» по кнопке «Добавить» укажите членов инвентаризационной комиссии и отметьте флажком председателя комиссии (рис. 2).

- Кнопка «Записать».

- По кнопке «Печать» выберите из списка документ для печати (приказ (ИНВ-22), инвентаризационная опись (ИНВ-1), сличительная ведомость (ИНВ-18)).

- По кнопке «Создать на основании» можно создать документы:

- «Перемещение ОС» — если объект ОС по результатам инвентаризации фактически находится в другом подразделении;

- «Принятие к учету ОС» — если в результате инвентаризации выявлены излишки ОС»;

- «Списание ОС» — если в результате инвентаризации выявлена недостача ОС.

Рис.1

Рис.1 Рис.2

Рис.2

Для получения юридической консультации по телефону, звоните: +7 (499) 703-4915 – Москва и МО+7 (812) 309-6824 – Санкт-ПетербургНаши юристы ответят на ваши вопросы в удобное вам время бесплатно!

Но если ваша бухгалтерия и так работает с 1С, то лучше докупить программу «1С:Инвентаризация и управление имуществом», что значительно упросит и ускорит процесс, автоматизируя часть работы, за счет следующих преимуществ:

- Готовый набор классификаторов, справочников, словарей, стандартов, регламентов, используемых предприятием.

- Возможность вести сквозной учет имущества, отражая весь цикл «жизни» каждого объекта основных средств, сохраняя при этом всю историю.

- Сопоставление текущих данных с данными последней инвентаризации.

- Использование мобильных терминалов сбора данных, создание индивидуальных настроек проверки (по ответственным лицам, по подразделениям, по складам).

- Автоматизированный контроль инвентаризации основных средств организации.

Удаленное сканирование с использованием протокола SSH

Принцип работы:

- TNI производит подключение к удаленному компьютеру по протоколу SSH.

- В домашней папке пользователя, от имени которого производится сканирование, создается временная папка, в которую по протоколу SFTP или SCP передается агент сканирования.

- Агент сканирования запускается и по завершении работы создает файл с собранной о компьютере информацией.

- Файл с информацией о компьютере передается по протоколу SFTP или SCP обратно в TNI, который, в свою очередь, добавляет его в открытое хранилище.

- Временная папка с агентом и созданным им файлом удаляется.

Перед началом сканирования необходимо убедиться, что:

- на удаленном компьютере запущен сервер SSH-2 (TCP на 22 порт, либо в настройках программы задать «Особый порт SSH») с поддержкой SFTP или SCP, и сетевой экран разрешает к нему доступ;

- пользователю, от имени которого производится сканирование, разрешен доступ к SSH-серверу (опция сервера AllowUsers). Если сканирование производится от пользователя root, то для него должна быть также выставлена опция PermitRootLogin yes;

- пользователь, от имени которого производится сканирование, должен обладать административными правами (для ОС Linux — если он не root, то должен находиться в списке sudoers).

Для того чтобы агент имел возможность получить полную информацию о компьютере, операционная система должна предоставить ему ряд утилит. Точный их список зависит от конфигурации операционной системы. Если одна из необходимых утилит не установлена на сканируемом компьютере, то сообщение об этом будет выведено в соответствующей категории отчета при просмотре данных.

Кроме того, операционная система должна предоставлять стандартную библиотеку C++ libstdc++.so.6.

Когда нужна автоматизация учета ОС и инвентаризации

Основные цели проведения инвентаризации сводятся к следующим моментам:

- определить фактическое наличие имущества с целью обеспечения его сохранности, а также выявления неучтенных объектов;

- сопоставить фактическое количество объектов имущества с данными бухгалтерского учета, то есть выявить излишки или недостачу;

- проверить правильность, достоверность и полноту отражения информации об объектах имущества с учетом их рыночной стоимости, фактического наличия и состояния;

- проверить соблюдение правил хранения и использования объектов имущества;

- определить правильность списания объектов имущества со счетов бухгалтерского учета.

Процесс проведения инвентаризации вручную достаточно сложный и трудоемкий, а потому целесообразно внедрить автоматизацию как самой инвентаризации, так и непосредственного учета имущества.

Автоматизация инвентаризации необходима в следующих случаях:

- в организации большое количество имущества, которое распределено по подразделениям, кабинетам, складам, торговым точкам и т.д.;

- при движении имущества зачастую наблюдается путаница при приеме или выдаче объектов, которая отнимает много времени для разбирательства;

- в компании замечены факты хищения, кражи или порчи имущества;

- нет возможности определить местонахождение объектов имущества в конкретный момент времени;

- неверный учет объектов имущества, а также неточные результаты, получаемые при ручной инвентаризации;

- большой объем затрат при проведении инвентаризации ручным способом;

- наличие постоянных ошибок при проведении инвентаризации;

- невозможность постоянно контролировать наличие и движение объектов имущества.

Главное! Автоматизация учета ОС и инвентаризации необходима для того, чтобы можно было получать достоверную информацию о наличии и движении объектов имущества на конкретный момент времени.

Схемы сети

- активное оборудование

- интерфейсы/порты активного оборудования

- логические устройства (N7K VDC, Palo Alto VSYS, …)

- VRF

- виланы

- сабинтерфейсы

- туннели

- зоны

- …

- дата-центр

- интернет

- WAN

- удаленный доступ

- офисная LAN

- DMZ

- …

- overlay

- L1/L2 underlay

- L3 underlay

Схема маршрутизации

- какие протоколы маршрутизации и где используются

- основная информация о настройках протокола маршрутизации (area/AS number/router-id/…)

- на каких устройствах происходит редистрибуция

- где происходит фильтрация и агрегация маршрутов

- информация о дефолтном маршруте

L2 схема (OSI)

- какие VLAN

- какие порты являются trunk портами

- какие порты агрегированы в ether-channel (port channel), virtual port channel

- какие STP протоколы и на каких устройствах используются

- основные настройки STP: root/root backup, STP cost, port priority

- дополнительные настройки STP: BPDU guard/filter, root guard…

Отказано в доступе

В: Как устранить ошибку «Отказано в доступе» или «Неизвестное имя пользователя или неверный пароль»?

О: Данная ошибка может быть вызвана несколькими причинами:

Имя пользователя или пароль указаны неверно.

Проверьте имя пользователя и пароль.

Указанная учетная запись не имеет администраторских прав на удаленном компьютере.

Вы должны иметь доступ с правами администратора к удаленным компьютерам для успешного сканирования (права локального или доменного администратора). Если вы вошли в систему как администратор домена или удаленные компьютеры имеют то же самое имя и пароль локального администратора, как и ваша учетная запись, то вы можете использовать вариант сканирования Текущий пользователь. Иначе укажите имя пользователя в полном формате: DOMAIN\Administrator.

Пустой пароль.

Удаленный доступ с правами администратора и пустым паролем невозможен начиная с Windows XP.

На сканируемом компьютере установлена Windows XP Home Edition.

Эта версия Windows не может быть просканирована удаленно, это ограничение операционной системы, и она всегда будет показывать ошибку «отказано в доступе». Однако возможно просканировать XP Home локально, запустив сканер tniwinagent.exe (находится в папке установки программы) локально на данном компьютере. Он создаст файл с результатами сканирования (с расширением .inv), который следует скопировать в хранилище программы (файл будет импортирован при следующем запуске или тут же, если программа запущена), или импортировать его через главное меню Хранилище или контекстное меню любой группы.

Компьютеры не входят в домен и имеют настройки по умолчанию.

Рабочие станции под управлением Windows XP, Vista или последующих клиентских версий, не подключённые к домену, по умолчанию не позволяют локальным администраторам удаленно удостоверяться под своими учетными записями. Вместо этого используется политика ForceGuest, что означает, что все удаленные подключения производятся с правами гостевой учетной записи. Но опять же, для проведения сканирования требуются права администратора. Поэтому вам нужно обновить политику безопасности на каждом компьютере одним из следующих способов:

- Запустите оснастку secpol.msc, разверните «Локальные политики — Параметры безопасности», найдите политику «Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей» и измените её значение с «Гостевая» на «Обычная».

- Отключите «Использовать простой общий доступ к файлам» в свойствах папки в Проводнике.

- Модификация реестра: установите нулевое значение параметру forceguest в ключе «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa».

Для Windows Vista и новее нужно выполнить ещё один шаг — он касается контроля учетных записей (User Account Control, UAC). В некоторых случаях он ограничивает права администраторов для удаленных подключений. Следует либо выключить UAC, либо внести изменения в реестр: создайте параметр DWORD с именем «LocalAccountTokenFilterPolicy» и значением «1» в ключе реестра «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system». Возможно, потребуется перезапуск компьютера.

Вы можете легко изменить обе настройки сразу, запустив на таких компьютерах файл .reg следующего содержания (уберите последние две строчки для Windows XP):

Проект GLPI

GLPI (Gestion Libre de Parc Informatique, glpi-project.org) — еще один проект, который пользуется заслуженной популярностью у админов. Кроме задач по учету компьютеров и комплектующих, он позволяет хранить данные по остальному «хозяйству», включая расходные материалы. В отличие от OCSNG, администратор самостоятельно наполняет базу устройств, используя локализованный веб-интерфейс.

Но проблема эта решается за счет использования плагина, интегрирующего GLPI с OCSNG. Поэтому их часто устанавливают вместе. Для включения поддержки необходимо перейти в «Установки — Общие» и переключить «Активировать режим OCSNG» в значение «Да». После этого в меню появится новая вкладка «Режим OCSNG», в которой можно синхронизировать данные.

На основе GLPI легко организовать службу технической поддержки пользователей, что очень удобно, ведь вместо звонка юзер оставляет заявку, которая регистрируется системой. Затем IT-подразделение ее обрабатывает. Это дисциплинирует пользователей — они перестают звонить по мелочам, а у админов появляется база обращений для отчета о проделанной работе. Но возможности GLPI этим не ограничиваются. Он позволяет создать базу знаний, состоящую из статей, вести учет поставщиков, договоров. Система снабжена большим количеством самых разных отчетов с возможностью экспорта результата в файл формата PDF, CSV или SLK. Поддерживается синхронизация календаря по протоколам iCal, Webcal.

Функци ональность легко расширяется за счет плагинов, доступных на сайте проекта (plugins.glpi-project.org). Кроме OCSNG можно импортировать данные с сервера Cacti или Nagios.

Инвентаризация компьютеров в сети

Когда компания использует много компьютеров важно внимательно проводить учет и работать с ними. Что может в этом помочь?. Фото предоставлено рекламодателем

Фото предоставлено рекламодателем

Существуют специальные программы, позволяющие быстро инвентаризировать компьютеры, учитывать особенности их работы и т.д. Такая инвентаризация оборудования делается просто, быстро и эффективно. Главное – это понять, как лучше всего её использовать. Да, для этого нужно время. Однако результат будет радовать своей работой довольно долго.

Прежде чем выбрать программу, нужно понять все её особенности и возможности. Данная информация имеется на официальных сайтах. К примеру, программа Total Network Inventory 4 на сайте softinventive.ru имеет свои особенности.

Что стоит выделить?

- Удаленное сканирование сети. Сеть и сервера можно сканировать на базе разных операционных систем. Не нужно устанавливать каких-то агентов, чтобы сделать это. Все что нужно знать — это административный пароль.

- Учет всех компьютеров. В специальном хранилище компьютеры не занимают много места (несколько десятков килобайт). Можно сгруппировать устройства, снабдить их комментариями, прикрепить нужную информацию к каждой группе. С помощью компании инвентаризация станет просто отдыхом, а не трудной работой.

- Возможность создания отчетов. Гибкие отчеты получится создать по разным категориям данных. Создать таблицы не составит труда. Есть шаблоны и помощь для каждого. Можно работать как с бумажными, так и с электронными версиями. Функция быстрого поиска покажет результаты до того, как пользователь закончит вводить запрос.

- Наличие журнала изменений. Можно отследить изменения на каждом компьютере. Это касается установки и обновлений программ, компонентов. Получится следить за удалением данных, подключением и отключением устройств и другими операциями.

- Планирование сканирования. Можно создать задачи для программы, которые она будет выполнять автоматически.

Это лишь некоторые моменты, которые помогут работать с программой.

Обучение использованию

Чтобы работать с программой, важно понимать разные моменты. Можно посмотреть демо ролики, почитать объяснения и пообщаться на форумах

На самом деле, сделать все довольно просто и легко. Главное – это воспользоваться помощью опытных специалистов. Разработчики программы сделали все, чтобы клиентам было комфортно работать с ней.

Введение в работу может быть непростым. Главное это разобраться в работе и начать использование. Постепенно можно удачно и эффективно использовать программу для разных ситуаций. Это поможет максимально правильно проводить инвентаризацию и не тратить на это много времени и сил. Современные технологии требуют современного подхода к ситуации.

Итак, программа для инвентаризации компьютеров может быть полезной в разных ситуациях. Главное – это купить её и научиться использовать эффективно. Большое количество задач она будет выполнять автоматически. Это удобно для специалистов, которые занимаются этой работой.

На правах рекламы

Scanner Keyboard

Клавиатура Android со встроенным сканером штрихкодов, текстов и NFC

Данная программная клавиатура со встроенным сканером штрих-кодов, распознавателем текста (OCR) и считывателем NFC меток экономит Ваше время и усилия, исключая ошибки ввода вручную.

Клавиатура-сканер Scanner Keyboard сканирует штрихкоды, распознает тексты и считывает теги NFC в любое приложение одним нажатием. В ней присутствуют все привычные функции стандартной программной клавиатуры. Встроенные сканеры запускаются одним касанием экрана, отсканированные данные мгновенно появляются в целевое приложение, как если бы были впечатаны вручную.

Данная клавиатура-сканер совместима с существующими приложениями и очень проста в работе. Вы можете сканировать отдельные штрих-коды, использовать пакетный режим, а также выбирать, какой именно из нескольких штрихкодов на этикетке сканировать. Также можно настроить добавление к данным сканирования префиксов и суффиксов (например, симулирующих клавишу ВВОД / ENTER). Данная клавиатура основана на стандартной Android-клавиатуре и поддерживает все соответствующие языки ввода, раскладки, словари и голосовой ввод.

Скачать | Подробнее

Анализ и доработка

Создание документа

- Мы подождем пока с терминалом пройдутся по складу, а потом просто загрузим из него фактические остатки и в документе проставим учетное количество, рассчитаем расхождение и распечатаем сличительную ведомость

- Мы выгрузим номенклатуру в терминал, перед началом сбора данных, чтобы при инвентаризации было удобно работать с номенклатурой, а далее загрузка, сверка и печать.

Выгрузка данных в терминалфайл обработки

- Штрихкод

- Наименование

- ЕдиницаИзмерения

- ХарактеристикаНоменклатуры

- СерияНоменклатуры

- Качество

- Цена

- Количество

Сбор данных при помощи терминалатакое приложение

- Убрал работу с несколькими базами (эта модель поддерживает одновременно три БД). Для этого просто исключил пункты из меню, которые открывают формы работы со всеми кроме первой базами. Сделано это для того что бы уменьшить вероятность ошибок, т.е. конечный пользователь не запутался в этих БД.

- Указал какую информацию надо выводить терминалу, для этого в полях «поиск в» указал поля БД в которые я передавал обработкой 1С нужные данные. Если требуется вывод учетного количества, чтобы оператор бездумно его подтверждал, надо, всего лишь, выставить в поле «поиск в» строки #8 значение «Поле 4». Правда надо убедится что в это поле 4 обработка выгрузки в терминал заполняет именно количество.

- Вместо цены я передавал привязанный к штрихкоду коэффициент умножения количества. Об этом я написал выше. У не весовых товаров этот коэффициент всегда равен 1 в этой версии (учет упаковок еще не был реализован).

Загрузка фактического количества номенклатуры в документ

Настройки распознавания устройств

Данные опции позволяют выполнить настройки критериев, по которым устройства будут различаться и объединяться программой. Основные методы и принципы различия устройств можно выделить по следующим группам:

-

Профиль распознавания устройств. Данная настройка влияет на количество правил, используемых при распознавании устройств и объединении их снимков. Включает в себя следующие профили:

- Точность совпадения — учитываются только ключевые правила. Минимальная вероятность ошибочного объединения устройств, но возможно появление дубликатов. Рекомендуется использовать данный профиль в доменных сетях;

- Оптимальный профиль — наиболее сбалансированный профиль. Рекомендуется использовать при наличии различных устройств в смешанных типах сетей;

- Минимальное дублирование — учитываются как основные, так и дополнительные правила распознавания. Профиль в редких случаях может вызвать ошибочное объедение устройств, не имеющих необходимых для распознавания полей. Рекомендуется использовать данный профиль при возникновении ошибок при сканировании или если устройства имеют минимум информации для распознавания.

-

Профиль сравнения устройств. Данная настройка влияет на логику поведения механизма сравнения устройств. При необходимости, сравнение полей может выполняться не полностью, а быть прервано при нахождении первого отличия в ключевых полях.

- Гибкий — используется больше критериев сравнения устройств. Выше вероятность объединения;

- Строгий — отличие ключевых полей прерывает дальнейшее сравнение устройств;

-

Каждое устройство имеет уникальный статический IP.

- Да — устройства с одинаковыми IP адресами будут объединятся. Рекомендуется применять настройку, если в сети устройства имеют только статические IP адреса;

- Нет — динамические IP адреса устройств при объединении учитываться не будут. Рекомендуется при наличии динамической адресации в сети;

- Не обязательно — IP адрес устройств будет использоваться только как один из критериев при распознавании устройств. Рекомендуется при использовании смешанной адресации в сети.

-

Каждое устройство имеет уникальное имя.

- Да — устройства с одинаковыми сетевыми именами будут объединяться. Рекомендуется для сетей, где все устройства имеют уникальные сетевые имена;

- Нет — сетевое имя не будет учитываться при распознавании. Разные устройства в хранилище могут иметь одинаковые сетевые имена;

- Не обязательно — сетевое имя устройства будет использоваться только как один из критериев при распознавании устройств.

-

Каждое устройство имеет уникальный MAC.

- Вероятно — MAC-адрес устройства будет учитываться только как один из критериев при распознавании устройств;

- Нет — MAC-адрес устройства не будет учитываться при распознавании устройств в сети. Разные устройства могут иметь одинаковый MAC-адрес. Данная настройка позволит избежать некорректного объединения устройств в случае физического перемещения сетевых карт между устройствами.

-

Использование клонированных систем. Правило распознавания, при котором учитывается поле «SID компьютера». Это поле является уникальным для устройств с ОС Windows, если они не были клонированы.

- Разрешено — поле «SID компьютера» игнорируется при распознавании. Рекомендуется для сетей с клонированными системами;

- Запрещено — устройства с совпадающими полями «SID компьютера» будут объединены.