Как из домашнего пк средствами виртуализации сохранить игровую систему

Содержание:

Firewall

We strongly suggest to keep default firewall on. Here are few adjustment to make it more secure, make sure to apply the rules, when you understand what are they doing.

IPv4 firewall to a router

- work with new connections to decrease load on a router;

- create address-list for IP addresses, that are allowed to access your router;

- enable ICMP access (optionally);

- drop everything else, log=yes might be added to log packets that hit the specific rule;

/ip firewall filter add action=accept chain=input comment="default configuration" connection-state=established,related add action=accept chain=input src-address-list=allowed_to_router add action=accept chain=input protocol=icmp add action=drop chain=input /ip firewall address-list add address=192.168.88.2-192.168.88.254 list=allowed_to_router

IPv4 firewall for clients

- Established/related packets are added to fasttrack for faster data throughput, firewall will work with new connections only;

- drop invalid connection and log them with prefix invalid;

- drop attempts to reach not public addresses from your local network, apply address-list=not_in_internet before, bridge1 is local network interface, log attempts with !public_from_LAN;

- drop incoming packets that are not NATed, ether1 is public interface, log attempts with !NAT prefix;

- drop incoming packets from Internet, which are not public IP addresses, ether1 is public interface, log attempts with prefix !public;

- drop packets from LAN that does not have LAN IP, 192.168.88.0/24 is local network used subnet;

/ip firewall filter add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,related add action=accept chain=forward comment="Established, Related" connection-state=established,related add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid add action=drop chain=forward comment="Drop tries to reach not public addresses from LAN" dst-address-list=not_in_internet in-interface=bridge1 log=yes log-prefix=!public_from_LAN out-interface=!bridge1 add action=drop chain=forward comment="Drop incoming packets that are not NATted" connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NAT add action=drop chain=forward comment="Drop incoming from internet which is not public IP" in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internet add action=drop chain=forward comment="Drop packets from LAN that do not have LAN IP" in-interface=bridge1 log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24 /ip firewall address-list add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet add address=10.0.0.0/8 comment=RFC6890 list=not_in_internet add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet add address=224.0.0.0/4 comment=Multicast list=not_in_internet add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet add address=192.88.99.0/24 comment="6to4 relay Anycast " list=not_in_internet

Log Files

All messages stored in routers local memory can be printed from menu. Each entry contains time and date when event occurred, topics that this message belongs to and message itself.

/log> print 15:22:52 system,info device changed by admin 16:16:29 system,info,account user admin logged out from 10.13.13.14 via winbox 16:16:29 system,info,account user admin logged out from 10.13.13.14 via telnet 16:17:16 system,info filter rule added by admin 16:17:34 system,info mangle rule added by admin 16:17:52 system,info simple queue removed by admin 16:18:15 system,info OSPFv2 network added by admin

Read more about logging on RouterOS here>>

Quick Start for Impatient

Configuration export from the gateway router:

/ ip address

add address=192.168.0.1/24 network=192.168.0.0 broadcast=192.168.0.255 interface=Local

add address=10.111.0.2/24 network=10.111.0.0 broadcast=10.111.0.255 interface=wlan2

add address=10.112.0.2/24 network=10.112.0.0 broadcast=10.112.0.255 interface=wlan1

/ ip firewall mangle

add chain=prerouting src-address-list=odd in-interface=Local action=mark-connection \

new-connection-mark=odd passthrough=yes

add chain=prerouting src-address-list=odd in-interface=Local action=mark-routing \

new-routing-mark=odd passthrough=no

add chain=prerouting src-address-list=even in-interface=Local action=mark-connection \

new-connection-mark=even passthrough=yes

add chain=prerouting src-address-list=even in-interface=Local action=mark-routing \

new-routing-mark=even passthrough=no

add chain=prerouting in-interface=Local connection-state=new nth=2,1 \

action=mark-connection new-connection-mark=odd passthrough=yes

add chain=prerouting in-interface=Local action=add-src-to-address-list \

address-list=odd address-list-timeout=1d connection-mark=odd passthrough=yes

add chain=prerouting in-interface=Local connection-mark=odd action=mark-routing \

new-routing-mark=odd passthrough=no

add chain=prerouting in-interface=Local connection-state=new nth=2,2 \

action=mark-connection new-connection-mark=even passthrough=yes

add chain=prerouting in-interface=Local action=add-src-to-address-list \

address-list=even address-list-timeout=1d connection-mark=even passthrough=yes

add chain=prerouting in-interface=Local connection-mark=even action=mark-routing \

new-routing-mark=even passthrough=no

/ ip firewall nat

add chain=srcnat out-interface=wlan1 action=masquerade

add chain=srcnat out-interface=wlan2 action=masquerade

/ ip route

add dst-address=0.0.0.0/0 gateway=10.111.0.1 scope=255 target-scope=10 routing-mark=odd

add dst-address=0.0.0.0/0 gateway=10.112.0.1 scope=255 target-scope=10 routing-mark=even

add dst-address=0.0.0.0/0 gateway=10.112.0.1 scope=255 target-scope=10

Возможные ошибки

Разберу в силу своих знаний и опыта наиболее характерные ошибки при настройке и внедрении CAPsMAN. Поделюсь советами, которые в свое время помогли мне.

Большой пинг

То, с чем сталкиваются чаще всего при проблемах с wifi — очень большое время доставки пакетов. Проверяют чаще всего пингом, поэтому и говорят, что очень большой пинг и в целом не стабильное wifi соединение. Чаще всего причина этого — забитый радиоэфир. Если у вас большая зашумленность в рабочих диапазонах 2.4 и 5 ГГц, то хорошей связи никак не получить.

Хоть как-то компенсировать помехи от посторонних точек доступа можно увеличив мощность своих. Теоретически, это может помочь, практически — не всегда. И сразу сделаю важную ремарку для тех, кто любит выкручивать мощность своих точек на максимум. Это не всегда нужно делать. В некоторых ситуациях это может приводить к тому, что качество wifi связи будет хуже.

Итак, мощность точек можно увеличивать, если радиоэфир забит посторонними точками. Если у вас в эфире только ваши точки, то имеет смысл наоборот понизить их мощность. Чтобы понять это контринтуитивное действие, приведу простой пример. Когда несколько человек в одной комнате, проще всем говорить тихонько, нежели кричать. При криках услышать и понять друг друга шансов меньше, вы будете только мешать друг другу. Так и с точками. Нет смысла мешать своим же точкам мощным сигналом. Подберите оптимальный уровень мощности радиопередатчиков. Обычно это тестами достигается. По-умолчанию рекомендую начинать с мощности 15-17.

Следующий совет улучшить связь — повесить точки на разные каналы. В настройках capsman можно сделать разные настройки каналов в channels и раздать их на разные точки. Смотрите меньше всего загруженные каналы в эфире и вешайте точки на них. Так же пробуйте разную ширину каналов — 20 или 40 МГц. Ну и, конечно, используйте частоту 5 Ггц, если есть возможность и она менее загружена.

Отключается wifi или точки

Еще одна поблема, с которой приходится сталкиваться — устройства отключаются от wifi сети. Причем чаще всего я с этим сталкивался в устройствах от apple. Причиной проблем подключения iphone или ipad к mikrotik кроется в особенности режиме сна этих устройств. Суть вот в чем. Во время сна яблочные устройства не могут корректно обновить dhcp аренду при подключении по wifi к микротику. Если время аренды очень маленькое, например 10 минут, они каждые 5 минут будут обновлять аренду. Если они при этом будут в режиме сна, то после выхода из него будут наблюдаться поблемы с подключением к wifi. Костыльное решение этой проблемы — увеличить время аренды, к примеру, до суток.

Еще одна проблема — точка доступа не подключается к CAPsMAN. В самом начале я уже упоминал эту ошибку, но повторю еще раз. Если ваша точка доступа не подключается к контроллеру, полностью сбросьте на ней конфигурацию и попробуйте еще раз. Причем после сброса, надо подключиться к точке и удалить предлагаемую дефолтную конфигурацию. Точка должна быть девственно чистой. Если и это не помогает, то проделайте ту же операцию на контроллере. Его тоже надо настраивать с нуля.

MST Instance

Sub-menu:

This section is used to group multiple VLAN IDs to a single instance to create a different root bridge for each VLAN group inside a MSTP region.

| Property | Description |

|---|---|

| bridge (text; Default: ) | Bridge to which assign a MST instance. |

| identifier (integer: 1..31; Default: ) | MST instance identifier. |

| priority (integer: 0..65535 decimal format or 0x0000-0xffff hex format; Default: 32768 / 0x8000) | MST instance priority, used to determine the root bridge for a group of VLANs in a MSTP region. |

| vlan-mapping (integer: 1..4094; Default: ) | The list of VLAN IDs to assign to MST instance. This setting accepts VLAN ID range as well as comma separated values. E.g. |

Packet Sniffer (/tool sniffer)

Packet sniffer is a tool that can capture and analyze packets sent and received by specific interface. packet sniffer uses libpcap format.

Packet Sniffer Configuration

In the following example streaming-server will be added, streaming will be enabled, file-name will be set to test and packet sniffer will be started and stopped after some time:

tool sniffer> set streaming-server=192.168.0.240 \

\... streaming-enabled=yes file-name=test

tool sniffer> print

interface: all

only-headers: no

memory-limit: 10

file-name: "test"

file-limit: 10

streaming-enabled: yes

streaming-server: 192.168.0.240

filter-stream: yes

filter-protocol: ip-only

filter-address1: 0.0.0.0/0:0-65535

filter-address2: 0.0.0.0/0:0-65535

running: no

tool sniffer> start

tool sniffer> stop

Here you can specify different packet sniffer parameters, like maximum amount of used memory, file size limit in KBs.

Running Packet Sniffer Tool

There are three commands that are used to control runtime operation of the packet sniffer:

/tool sniffer start, /tool sniffer stop, /tool sniffer save.

The start command is used to start/reset sniffing, stop — stops sniffing. To save currently sniffed packets in a specific file save command is used.

In the following example the packet sniffer will be started and after some time - stopped:

tool sniffer> start tool sniffer> stop

Below the sniffed packets will be saved in the file named test:

tool sniffer> save file-name=test

View sniffed packets

There are also available different submenus for viewing sniffed packets.

/tool sniffer packet – show the list of sniffed packets

/tool sniffer protocol – show all kind of protocols that have been sniffed

/tool sniffer host – shows the list of hosts that were participating in data exchange you’ve sniffed

For example:

tool sniffer packet> print # TIME INTERFACE SRC-ADDRESS 0 1.697 ether1 0.0.0.0:68 (bootpc) 1 1.82 ether1 10.0.1.17 2 2.007 ether1 10.0.1.18 3 2.616 ether1 0.0.0.0:68 (bootpc) 4 2.616 ether1 10.0.1.18:45630 5 5.99 ether1 10.0.1.18 6 6.057 ether1 159.148.42.138 7 7.067 ether1 10.0.1.5:1701 (l2tp) 8 8.087 ether1 10.0.1.18:1701 (l2tp) 9 9.977 ether1 10.0.1.18:1701 (l2tp) -- more

Figure below shows sniffer GUI in Winbox, which is more user-friendly.

Detailed commands description can be found in the manual >>

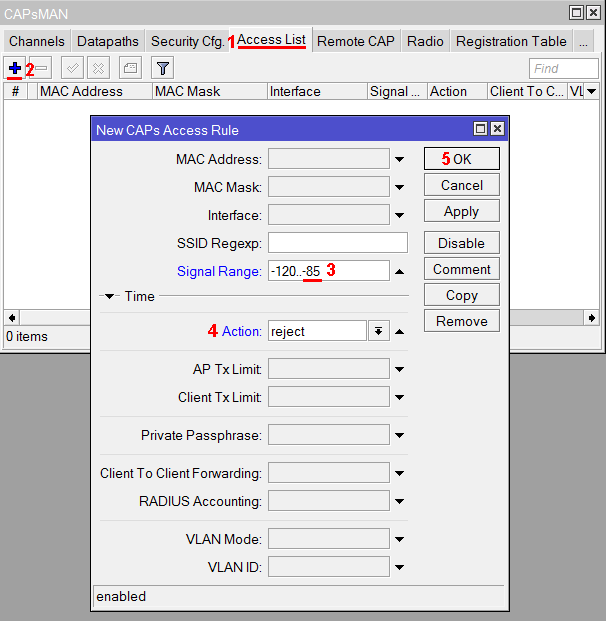

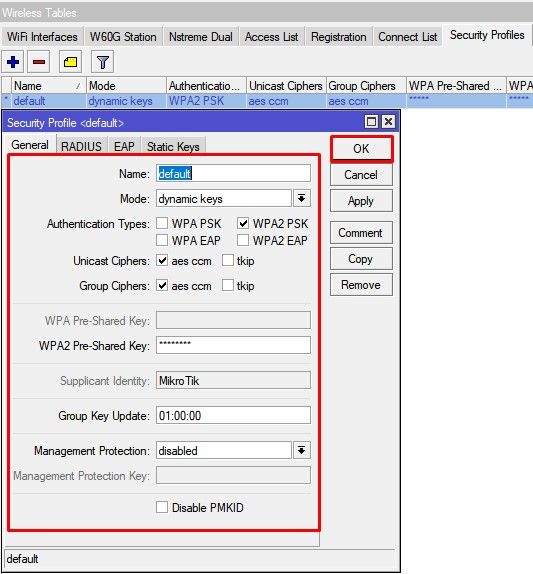

Подключаем управляемые wifi точки доступа

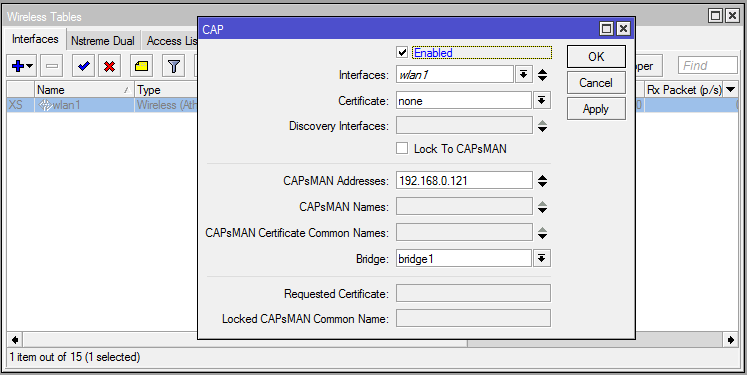

С настройками закончили. Теперь надо подключить точки доступа. ap-master выступает в качестве контроллера сети и одновременно с этим является управляемой точкой. Указываем его wifi интерфейсу брать настройки с контроллера. Для этого идем в раздел Wireless, нажимаем CAP, ставим галочку Enabled. В поле CAPsMAN Addresses вводим IP адрес контроллера, то есть адрес этой же точки

Обращаю внимание на то, что при подключении других точек, не являющихся одновременно контроллером, эти настройки будут немного другими. Указываем в поле Bridge Остальные поля не трогаем

Жмем ОК.

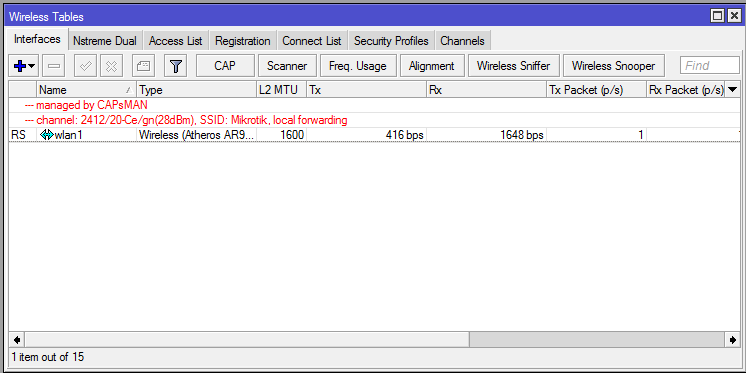

Wifi адаптер подключился к контроллеру и взял необходимые настройки. Об этом свидетельствуют две красные строчки, появившиеся после подключения.

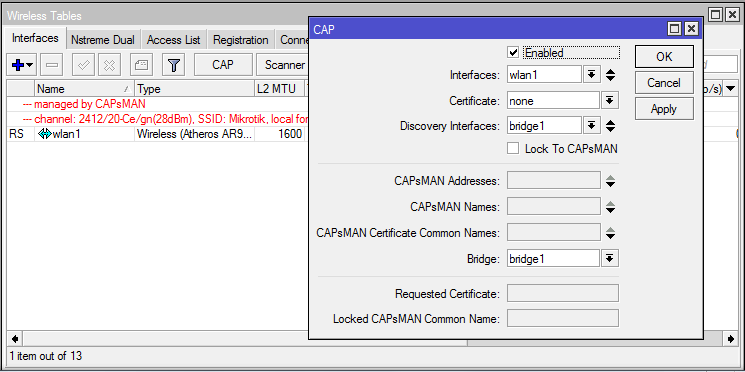

Wifi сеть с контроллером создана, к ней можно подключиться и пользоваться. Подключим к ней теперь еще одну точку. Обновляем ее до последней версии, соединяем кабелем с контроллером, назначаем адрес, проверяем связь обоих роутеров друг с другом. Если все в порядке, то подключаем точку к контроллеру. Идем в раздел Wireless, жмем CAP. В поле Discovery Interface указываем bridge1. Как я уже писал раньше, у меня в бридж объединены все порты + wifi. В поле Bridge тоже указываем bridge1.

Точка доступа подключится к контроллеру, возьмет настройки и начнет раздавать wifi. Таким же образом настраиваем и подключаем остальные 2 точки. В итоге получаем такую картину:

У нас 4 виртуальных интерфейса, соответствующие каждому wifi адаптеру управляемых точек доступа. Здесь можно управлять настройками этих точек. К примеру, создать разные конфигурации и здесь их распределить между точками. Распределять можно и в автоматическом режиме, на основе MAC адресов. Делается это во вкладке Provisioning. На вкладке Registration Table отображается информация от подключенных к wifi устройствам, с указанием интерфейсов, к которым они подключены:

На вкладке Radio можно увидеть соответствие точек созданным виртуальным интерфейсам:

Собственно, на этом настройка закончена. После окончания я, вооружившись смартфоном с софтом по анализу wifi сетей, походил по зданию и убедился, что во всем здании функционирует единая wifi сеть и происходит автоматическое переключение от одной точки к другой при значительном ухудшении сигнала от предыдущей точки.

Помогла статья? Подписывайся на telegram канал автора

Рекомендую полезные материалы по схожей тематике:

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

- Используя функционал Mikrotik, выполняем блокировку социальных сетей.

- Защищаем локальную сеть с помощью простого фаервола на Микротике.

- Собираем логи микротик с помощью rsyslog.

- Настройка отказоустойчивого подключения интернет с помощью 2-х WAN каналов.

Election process

The election process in MSTP can be divided into two sections, intra region and inter region. For MSTP to work properly there will always need to be a regional root, that is the root bridge inside a region, and a CIST root, that is the root bridge between regions. A regional root is the root bridge inside a region, regional root bridge will be needed to properly set up load balancing for VLAN groups inside a region. CIST root will be used to configure which ports will be alternate/backups ports (inactive) and which ports will be root ports (active).

Note: Between regions there is no load balancing per VLAN group, root port election process and port blocking between MSTP regions is done the same way as in (R)STP. If CIST has blocked a port that is inside a MSTP region to prevent traffic loops between MSTP regions, then this port can still be active for IST to do load balancing per VLAN group inside a MSTP region.

The following parameters are involved to elect a regional root bridge or root ports inside a MSTP region:

| Property | Description |

|---|---|

| priority (integer: 0..65535 decimal format or 0x0000-0xffff hex format; Default: 32768 / 0x8000) | /interface bridge msti, MST Instance priority, used to elect a regional root inside a MSTP region. |

| internal-path-cost (integer: 1..4294967295; Default: 10) | /interface bridge port, path cost to the regional root for unknown VLAN IDs (MSTI0), used on a root port inside a MSTP region. |

| priority (integer: 0..240; Default: 128) | /interface bridge port mst-override, MST port priority for a defined MST Instance, used on a bridge port on the regional root bridge. |

| internal-path-cost (integer: 1..200000000; Default: 10) | /interface bridge port mst-override, MST port path cost for a defined MST Instance, used on a non-root bridge port inside a MSTP region. |

The following parameters are involved to elect a CIST root bridge or CIST root ports:

| Property | Description |

|---|---|

| priority (integer: 0..65535 decimal format or 0x0000-0xffff hex format; Default: 32768 / 0x8000) | /interface bridge, CIST bridge priority, used to elect a CIST root bridge. |

| priority (integer: 0..240; Default: 128) | /interface bridge port, CIST port priority, used on a CIST root bridge to elect CIST root ports. |

| path-cost (integer: 1..4294967295; Default: 10) | /interface bridge port, CIST port path cost, used on a CIST non-root bridge port to elect CIST root ports. |

Note: The sequence of parameters in which MSTP checks to elect root bridge/ports are the same as in (R)STP, you can read more about it at the section.