Configure openvpn for pfsense 2.4: the complete guide

Содержание:

- Режимы работы IPsec(транспортный, туннельный)

- Troubleshooting

- Настройка локального сетевого интерфейса на PfSense

- Решение проблем

- Настройка DD-WRT в качестве OpenVPN сервера

- Прежде, чем приступить к реализации

- Настройка своего VPN сервера

- Create a client certificate

- Set RW_VPN firewall rules

- Настройка IPsec

- Установка сертификатов OpenVPN и настройка сервера на MikroTik

- [edit] Условия

Режимы работы IPsec(транспортный, туннельный)

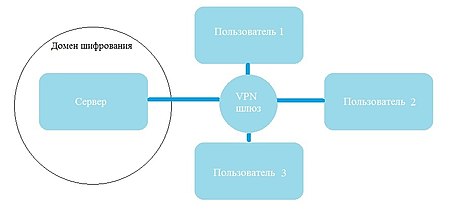

Существует два режима работы IPsec: транспортный режим и туннельный режим(когда в транспортном режиме работают только маршрутизаторы).

IPsec может быть использован или для непосредственного шифрования трафика между двумя хостами (транспортный режим); или для построения «виртуальных туннелей» между двумя подсетями, которые могут быть использованы для защиты соединений между двумя корпоративными сетями (туннельный режим). Туннельный режим обычно называют виртуальной частной сетью (Virtual Private Network, Что это такое VPN).

В транспортном режиме шифруется (или подписывается) только информативная часть IP-пакета. Маршрутизация не затрагивается, так как заголовок IP пакета не изменяется (не шифруется). Транспортный режим как правило используется для установления соединения между хостами. Он может также использоваться между шлюзами, для защиты туннелей, организованных каким-нибудь другим способом (IP tunnel, GRE туннели и др.).

| Транспортный режим | ||

|---|---|---|

| IP заголовок | ESP/AH заголовок | L4 payload |

В туннельном режиме IP-пакет шифруется целиком. Для того, чтобы его можно было передать по сети, он помещается в другой IP-пакет. По существу, это защищённый IP-туннель. Туннельный режим может использоваться для подключения удалённых компьютеров к виртуальной частной сети или для организации безопасной передачи данных через открытые каналы связи (например, Интернет) между шлюзами для объединения разных частей виртуальной частной сети. В туннельном режиме инкапсулируется весь исходный IP пакет, и добавляется новый IP заголовок.

| Туннельный режим | |||

|---|---|---|---|

| IP заголовок | ESP/AH заголовок | исходный IP заголовок | L4 payload |

Если используется IPsec совместно с GRE туннели, который инкапсулирует исходный пакет и добавляет новый IP заголовок, логично использовать транспортный режим.

Режимы IPsec не являются взаимоисключающими. На одном и том же узле некоторые SA могут использовать транспортный режим, а другие — туннельный.

Security Associations (SA). Для возможности проводить инкапсуляцию/декапсуляцию стороны участвующие в процессе обмена должны иметь возможность хранить секретные ключи, алгоритмы и IP адреса. Вся эта информация хранится в Ассоциациях Безопасности (SA), SA в свою очередь хранятся в Базе данных Ассоциаций Безопасности (SAD). , позволяет задать например mode transport | tunnel | ro | in_trigger | beet — режим безопасной ассоциации. Соответственно, может принимать одно из значений, означающих транспортный, тоннельный, beet (Bound End-to-End Tunnel), оптимизации маршрута (route optimization) или in_trigger режимы. (последние два используются в контексте mobile ipv6).

Security Policy (SP) — политика безопасности, хранится в SPD (База данных политик безопасности). SA специфицирует, как IPsec предполагает защищать трафик, SPD в свою очередь хранит дополнительную информацию, необходимую для определения какой именно трафик защищать и когда. SPD может указать для пакета данных одно из трёх действий: отбросить пакет, не обрабатывать пакет с помощью IPSec, обработать пакет с помощью IPSec. В последнем случае SPD также указывает, какой SA необходимо использовать (если, конечно, подходящий SA уже был создан) или указывает, с какими параметрами должен быть создан новый SA. SPD является очень гибким механизмом управления, который допускает очень хорошее управление обработкой каждого пакета. Пакеты классифицируются по большому числу полей, и SPD может проверять некоторые или все поля для того, чтобы определить соответствующее действие. Это может привести к тому, что весь трафик между двумя машинами будет передаваться при помощи одного SA, либо отдельные SA будут использоваться для каждого приложения, или даже для каждого TCP соединения.

Troubleshooting

The username may be case sensitive.

Use pfSense’s fine logging system under Status > System logs > OpenVPN.

Ask your question in the pfSense forum.

Windows 7 sometimes adds a Microsoft Virtual WiFi Miniport Adapter. Disabling this sometimes solves vague connection problems where there should be none.

Is the subnet unique? Perhaps the user is in a subnet that is the same as your virtual or corporate subnet.

Certificate problems? Check certmgr.msc. Perhaps an old certificate is blocking the installation of a new certificate.

Client getting disconnected? Check the user’s wifi connection. No wifi=no internet=no vpn.

Check if your domain controller allows UDP ports 1812 and 1813 throught the firewall. Adding the Network Policy and Access Services role and configuring a RADIUS client should automatically have entered these rules in the server’s firewall. They are called Network Policy Server (RADIUS Accounting – UDP-In) and Network Policy Server (RADIUS Authentication – UDP-In). Note that this is about the firewall on your domain controller, not pfSense’s firewall!

Change the cryptoapicert SUBJ

Open C:\Program Files\OpenVPN\config\yourconfig.ovpn or C:\Program Files(x86)\OpenVPN\config\yourconfig.ovpn and change the line that says

to

…replace pino by the user’s username. I may be mistaken but I think this helps specifying which certificate OpenVPN should use in case certificates have a naming conflict.

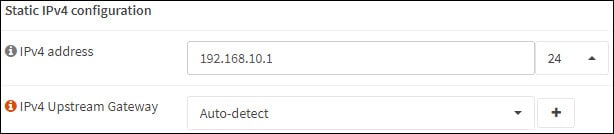

Настройка локального сетевого интерфейса на PfSense

У VPN server pfSense должно быть два интерфейса. Первый — WAN, по которому он будет принимать соединения, второй — LAN — он будет подключен к нашей локальной (пусть и виртуальной) сети, в которую он будет объединять своих клиентов.

Первым делом при настройке VPN pfSense нужно узнать MAC-адрес интерфейса. Для этого посмотрите на рис. 4 — интересующий нас MAC-адрес 00:50:56:01:02:23 — к этому интерфейсу подключена наша локальная сеть VPN1. При начальной настройке VPN pfSense у нас будет только один такой интерфейс, можно было бы и не заморачиваться, но, когда у вас будет более сложная конфигурация, нужно понимать, какой интерфейс и куда подключен.

Затем откройте панель управления дистрибутива. Ссылка на нее находится в панели управления виртуального сервера. Используйте предоставленные имя пользователя и пароль (admin/khVnxz7W в нашем случае) для входа.

Рис. 5. Панель управления виртуальным сервером

Далее перейдите в раздел Interfaces, (assign) и выполните следующие действия для настройки VPN pfSense:

- Выберите для LAN интерфейс с упомянутым ранее MAC-адресом (00:50:56:01:02:23)

- Нажмите кнопку Add.

После этого появится сообщение об успешном добавлении интерфейса (рис. 6).

Рис. 6. Сетевой интерфейс успешно добавлен

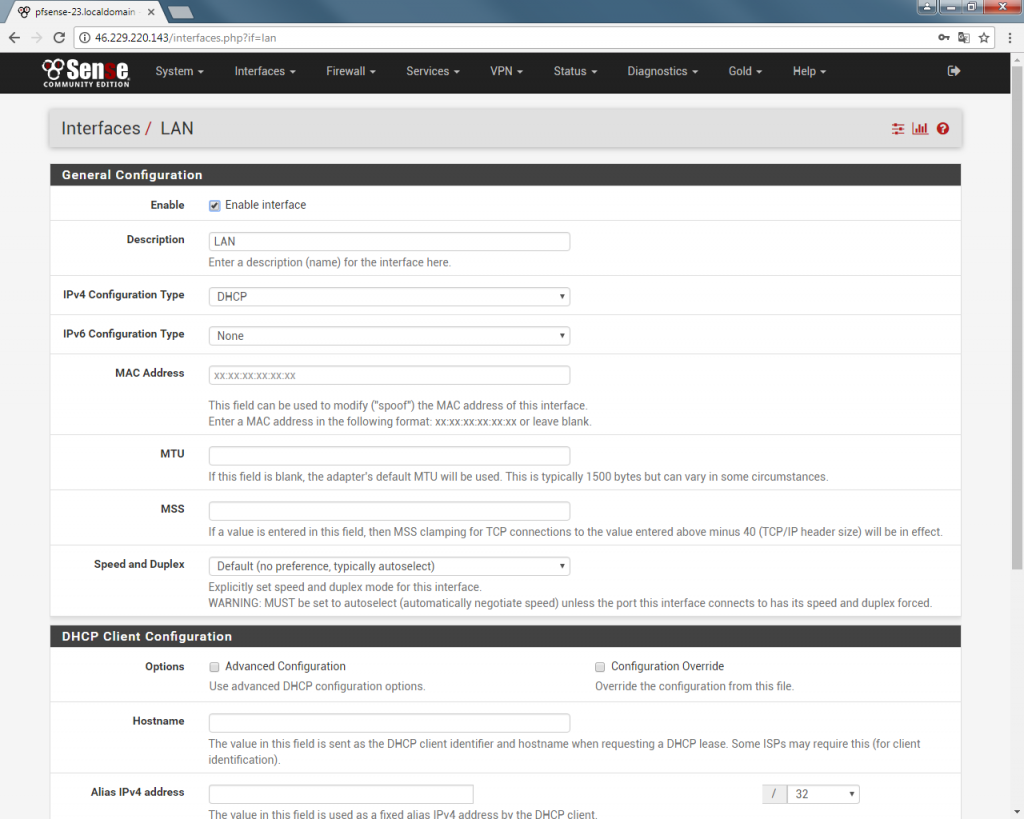

Следующий этап на pfSense настройки VPN сервера заключается в изменении параметров сетевого интерфейса. Выполните команду меню Interfaces, LAN (этот пункт меню появится после добавления сетевого интерфейса) и выполните следующие действия:

- Выберите для IPv4 Configuration Type значение DHCP

- Включите интерфейс (отметьте флажок Enable interface)

- Нажмите кнопку Save (она будет внизу страницы).

- Нажмите появившуюся кнопку Apply Changes (она появится вверху страницы, вы не сможете ее не заметить).

Рис. 7. Настройка сетевого интерфейса для локальной сети

На главной странице панели управления дистрибутива появятся два интерфейса — глобальный (WAN) и локальный (LAN). Они-то и понадобятся для дальнейшей pfSense VPN server настройки.

Рис. 8. Сконфигурированные сетевые интерфейсы

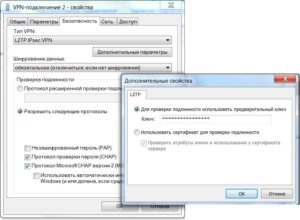

Решение проблем

К сожалению, при настройке соединения с VPN server на pfSense возникают определенные проблемы.

Зависает установка соединения

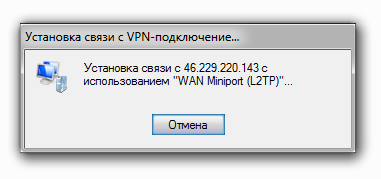

Вы видите, что система пытается установить подключение (рис. 39), но соединение не устанавливается. Причина сему — брандмауэр и, возможно, антивирус. Отключите брандмауэр (в том числе и штатный), а также антивирус и любое другое ПО вроде Internet Security. После этого попытайтесь снова.

Рис. 39. Соединение «подвисло»

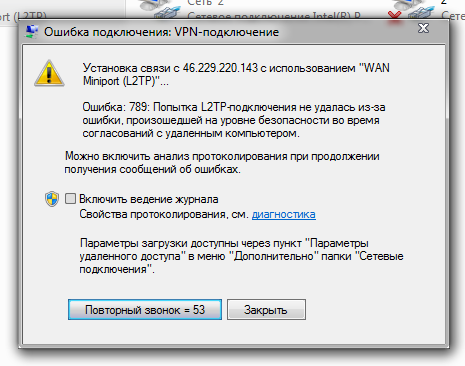

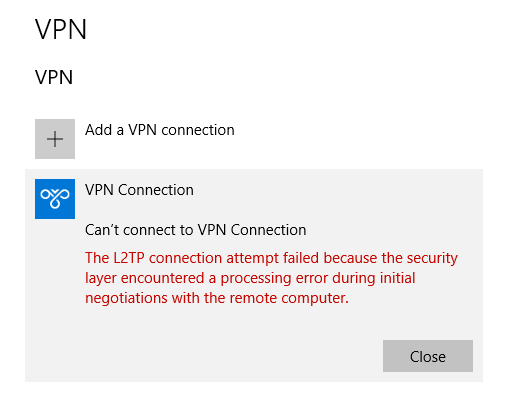

Ошибка 789

Ошибка стара как мир и с завидной регулярностью переходит из одной версии Windows в другую и тянется еще с Windows XP (рис. 40).

Рис. 40. Ошибка 789 в Windows 7

Каково было мое удивление, когда в Windows 10 тоже был этот » баг». Правда, система не сообщила, что это именно ошибка 789, но опыт подсказал, в чем дело (рис. 41).

Рис. 41. Ошибка соединения в Windows 10

Исправить ошибку довольно просто. Запустите редактор реестра и перейдите в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters. Далее для параметра AllowL2TPWeakCrypto установите значение 1, а также создайте DWORD-параметр ProhibitIpSec и для него также установите значение 1 (рис. 42). После этого нужо перезагрузить компьютер. Данное решение универсальное и подходит, как для Windows 7, так и для Windows 10.

Рис. 42. Редактируем реестр

На этом все. Теперь можно использовать соединение с VPN на ОС pfSense в полном объеме: клиенты из разных офисов могут подключаться к нашему серверу и работать в составе одной общей сети.

Популярные услуги

Виртуальный Дата-центр, VDC с управлением через vCloudDirector

Виртуальный сервер (VDS/VPS) на базе Windows Server (Xelent)

Windows Server от Microsoft — самая популярная операционная система в мире для серверного оборудования. Она применяется для организации файловых каталогов, службы DNS, службы веб-приложений и т. д. Мы предлагаем нашим клиентам арендовать виртуальный server VDS/VPS на базе Windows Server.

SAP-хостинг

Профессиональный SAP-хостинг – это быстрый доступ к необходимому массиву данных и аналитика в режиме реального времени. Он подходит для развертывания системы управлениями базами SAP HANA и прочих высоконагруженных программ.

Настройка DD-WRT в качестве OpenVPN сервера

Первым делом нам понадобится создать сертификаты и ключи шифрования для использования сервером OpenVPN. Для этого установим OpenVPN на компьютер и создадим необходимые файлы. Я уже рассказывал о генерации ключей для OpenVPN сервера на FreeBSD (как это сделать в Windows, можно почитать на сайте OpenVPN или у меня в блоге). Пользователи Linux могут использовать приведенные ниже команды (взято из первоисточника, ссылка будет в конце поста).

Для Ubuntu и других пользователей на базе Debian следует установить пакеты openvpn и easy-rsa:

Создадим рабочий каталог и назовём его openvpn:

И выполним команды генерации сертификатов:

При создании сертификатов будет запрашиваться информация о местоположении, которая включается в сертификат (можно писать всякую лабуду). Если желаете настроить её заранее, измените нужные поля в файле CA/vars:

Также будет предложено придумать кодовую фразу (passphrase). Я не рекомендую её устанавливать, иначе вы не сможете запустить OpenVPN сервер без ввода пароля. Это касается и создания клиентских ключей, задав пароль вы будете вынуждены вводить его всякий раз при подключении к серверу. Так что при генерации ключей, на соответствующий запрос пароля просто нажимаем клавишу ввода, если вам это не нужно.

Если всё сделано правильно, то в каталоге CA/keys получили кучу файлов с ключами и сертификатами:

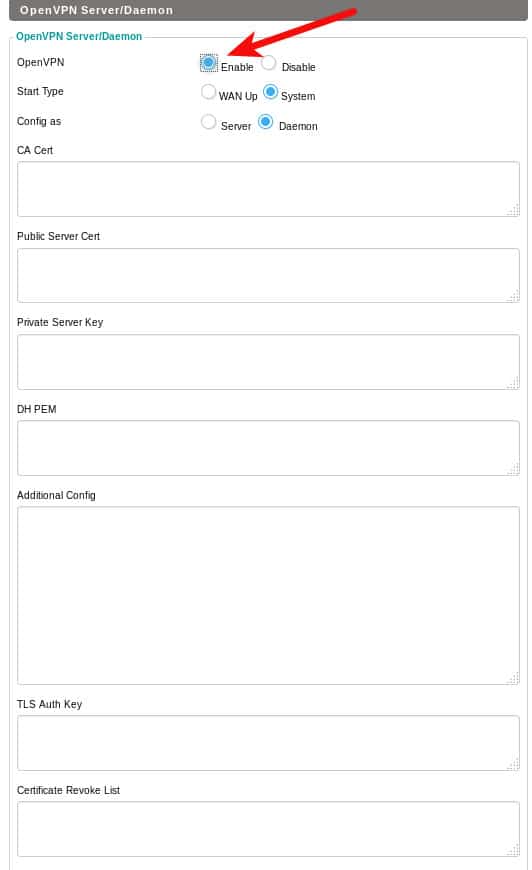

Нам понадобятся только некоторые из них. Открываем их в текстовом редакторе и помещаем содержимое файлов в соответствующие поля на странице DD-WRT OpenVPN Server / Daemon. Переходим в раздел Services -> VPN и активируем OpenVPN Server/Daemon.

- ca.crt соответствует полю CA Cert

- server.crt соответствует полю Public Server Cert

- server.key соответствует полю Private Server Key

- dh2048.pem соответствует полю DH PEM

- pfs.key соответствует полю TLS Auth Key

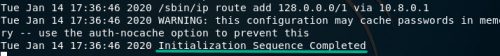

Нажав кнопку Apply settings (Применить настройки), наш VPN-сервер должен начать работу. Перейдя на страницу Status -> OpenVPN, можно проверить статус соединения

Обратите внимание, что на этот раз в сообщении говорится о сервере: CONNECTED SUCCESS

Остаётся настроить конфигурационный файл для клиента, в данном случае выглядит примерно так:

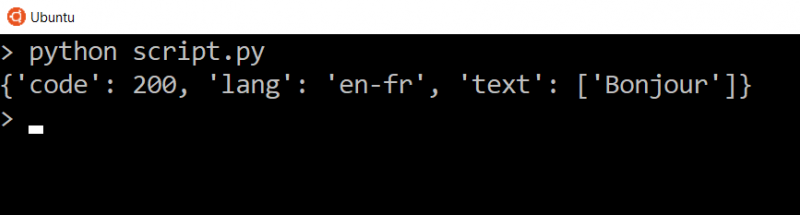

Проверяем подключение клиента к нашему openvpn серверу для командной строки Linux:

Напоследок осталось заметить, что если провайдер не предоставляет вам статический ip-адрес, то выйти из ситуации поможет настройка динамического DNS. Настройки DDNS можно найти на соответсвующей вкладке маршрутизатора Setup -> DDNS.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

Прежде, чем приступить к реализации

Технически объединить в одну сеть компьютеры, находящиеся в разных города и даже странах, традиционным способом довольно затратно — стоимость каналов связи и стоимость оборудования делают эту затею нерентабельной. Но к счастью был изобретен протокол L2TP, позволяющий объединить удаленные компьютеры в одну сеть. L2TP — хороший протокол, но он не шифрует данные, которые будут передаваться по публичным каналам связи — по Интернету. Если вам нужно объединить компьютеры для чего-то несущественного, например, поиграть в какую-то сетевую игру, сервер которой может работать только при условии нахождения всех игроков в одной сети — это одно. Но когда нужно передавать конфиденциальные данные, нужно использовать шифрование. Для этого нужно, кроме L2TP, настроить еще и IPsec.

Настройку виртуальной частной сети можно было бы произвести на базе любого дистрибутива Linux и даже с использованием операционной системы Linux, однако, мы будем использовать pfSense как VPN клиент. Во-первых, он прост в использовании, что идеально для начинающих пользователей. Во-вторых, платформа xelent.cloud предоставляет уже готовый шаблон виртуального сервера на базе этого дистрибутива, так что нам даже устанавливать его не придется.

На pfSense настройка VPN сервера практически полностью осуществляется через графический интерфейс, поэтому проблем с процедурой возникнуть не должно. Это касается не только виртуальной машины, но и манипуляций, которые нужно будет произвести пользователю со своей операционной системой. При использовании pfSense как VPN клиента можно подключать к сети любое количество пользователей.

Настройка своего VPN сервера

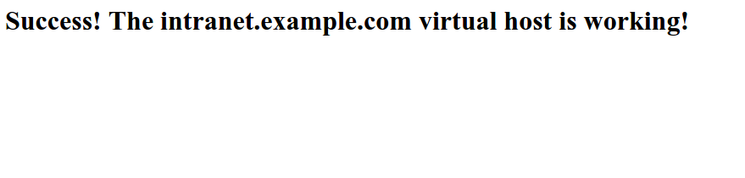

Теперь разберу еще один полезный, на мой взгляд, кейс. Так как ИКС бесплатен для 8-ми пользователей, его можно использовать как личный vpn сервер с удобным веб интерфейсом. Я покажу это на примере настройки OpenVPN сервера.

Идем в раздел VPN и запускаем OpenVPN.

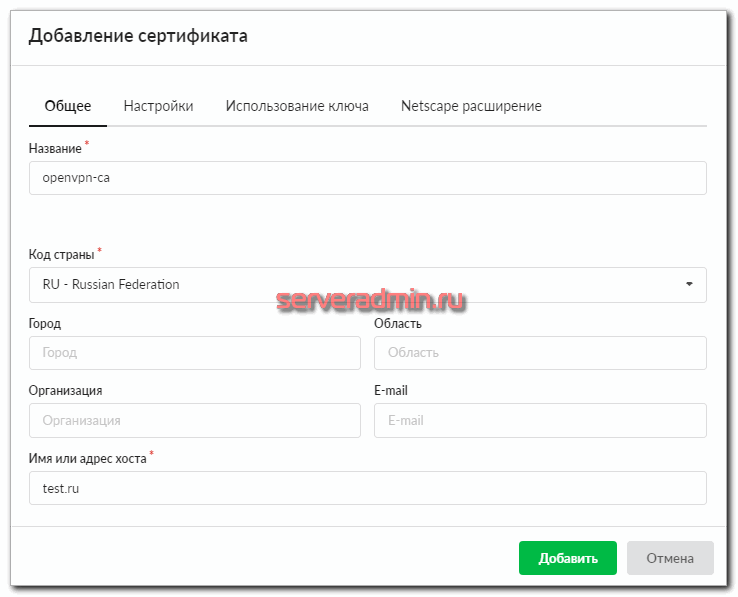

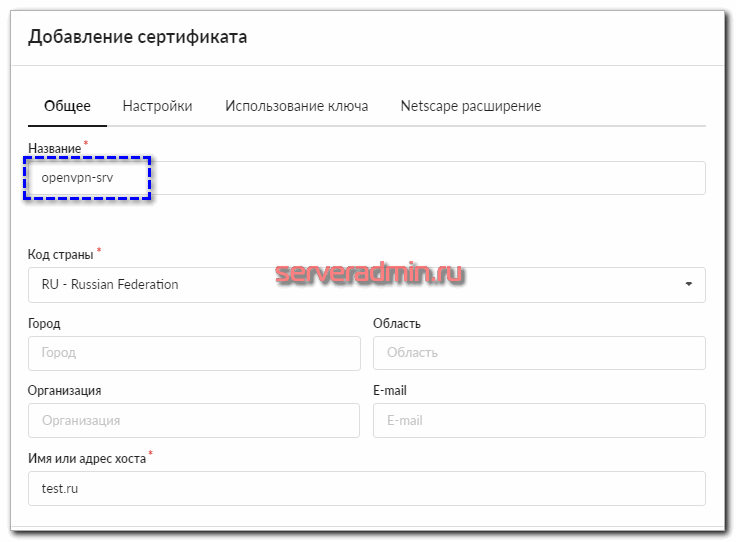

Нам надо выпустить сертификаты для работы openvpn. Для этого идем в раздел Защита -> Сертификаты и добавляем новый.

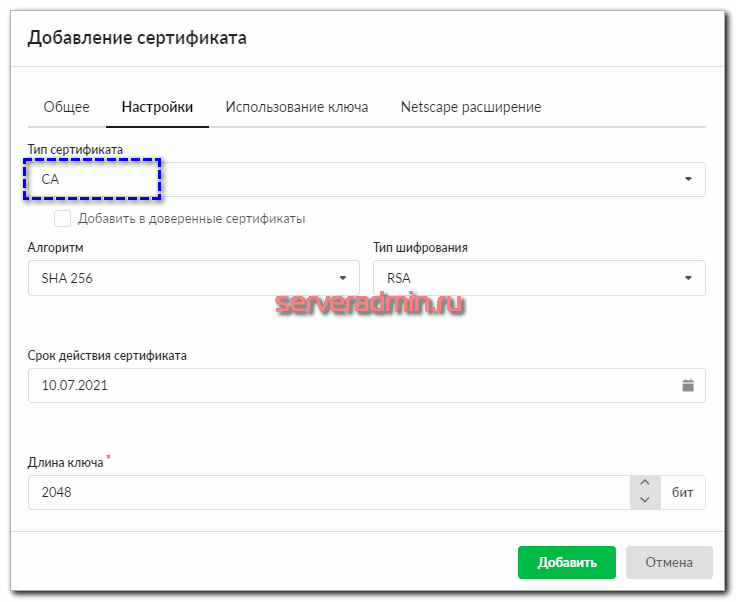

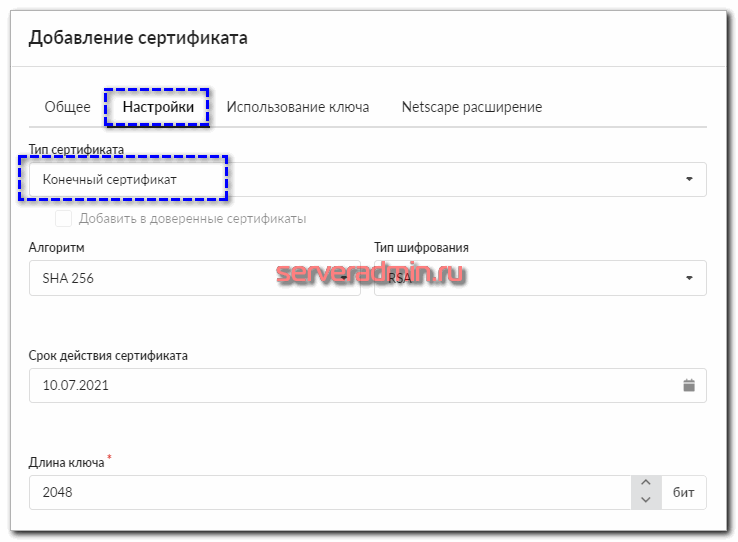

Настройки можно оставить дефолтными, только название указать. И обязательно на вкладке Настройки указать, что это CA сертификат.

Рекомендую срок действия подольше поставить, чтобы потом не заниматься перевыпуском. После создания CA сертификата, надо добавить сертификат самого сервера. Для этого выбираем созданный сертификат и нажимаем Добавить.

Здесь тоже можно все дефолтное оставить, только поменяйте Имя или адрес хоста на что-то отличное от значения CA, иначе openvpn будет ругаться на сертификат при подключении. У меня на скриншоте это не сделано.

На вкладке Настройки обязательно указать, что это Конечный сертификат.

Должно получиться вот так — один сертификат за другим.

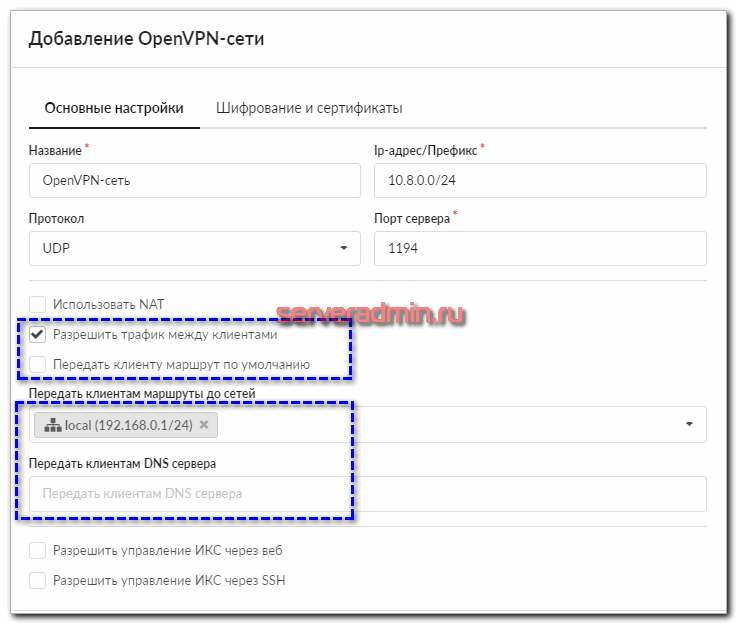

Идем в Провайдеры и сети и добавляем Openvpn-сеть.

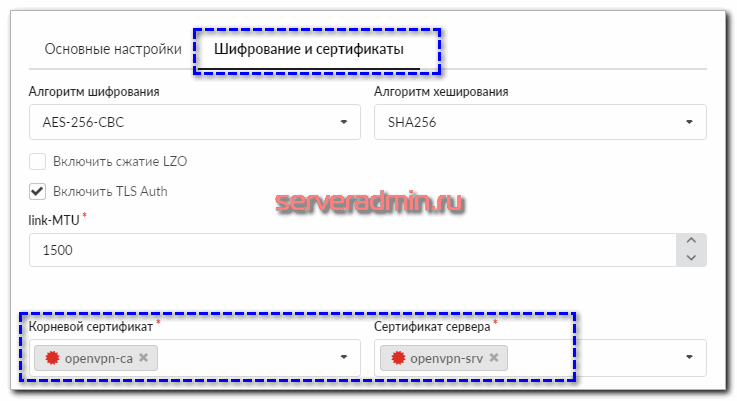

Вам доступен весь основной функционал Openvpn, за который я его люблю. Можете заменять пользователю дефолтный шлюз, прокидывать необходимые маршруты и dns сервера, разрешать трафик между клиентами. На вкладке Шифрование и сертификаты укажите созданные ранее сертификаты.

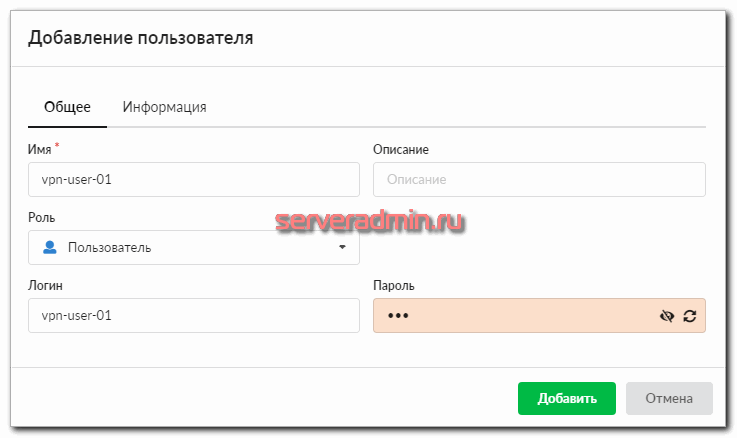

Возвращаемся в раздел VPN и добавляем пользователя.

Разрешаем ему OpenVPN доступ и указываем созданную ранее OpenVPN-сеть.

Далее идем в настройки пользователя и на вкладке OpenVPN скачиваем конфиг для подключения.

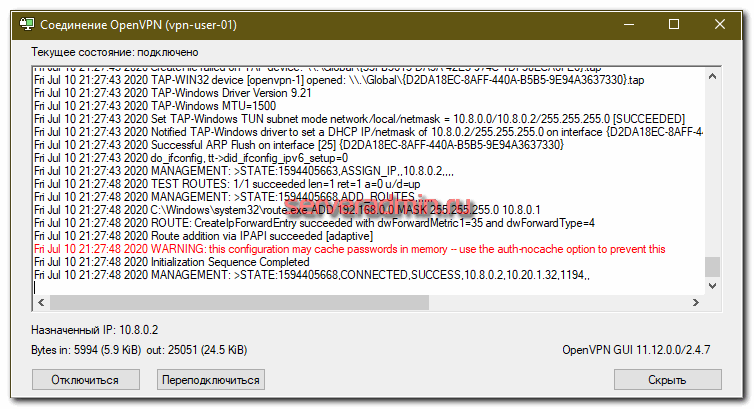

Перед выгрузкой вас попросят указать внешний интерфейс, по которому пользователи будут подключаться к openvpn серверу. Он будет указан в параметре remote конфига openvpn. Скачанный конфиг кладем в папку с OpenVPN и подключаемся.

Ваше подключение будет отображаться во вкладке Текущие сеансы.

Так же факт подключения будет записан в журнал событий.

Это удобно, когда пользователей много и нужен контроль.

Вот в целом и все. Надеюсь у вас появилось представление о том, как все это работает в интернет шлюзе ИКС. По мне так все удобно и наглядно. Можно управлять большим количеством пользователей и сетей. То есть продукт может быть одинаково полезен как для больших организаций, так и для небольших коллективов или одиночных пользователей.

К примеру, вы можете установить себе собственный шлюз на базе ИКС, завести на него несколько удаленных подсетей через openvpn client на той стороне. Раскидать маршруты по удаленным сетям и самому подключаться к этому серверу для того, чтобы получать удаленный доступ ко всем подключенным объектам. Я примерно по такой схеме давно настроил себе vpn сервер и использую для управлением своим личным хозяйством, которого у меня много.

Create a client certificate

We will now create a client certificate for an iOS device. Although you can set OpenVPN up to accept the same certificate from multiple clients its a less secure solution and not my preferred option. This option allows you to specify a certificate per user or client and provides the ability to expire a single certificate to revoke access at any time.

Navigate to System > Cert Manager > Certificates

Click Add/Sign

- Method = Create an internal certificate

- Descriptive name: nguvu_iphone_cert

Internal Certificate

- Certificate authority = Roadwarrior_CA

- Key Length = 4096

- Digest Algorithm = SHA256

- Lifetime (Days) 3650

- Country Code = Your country

- State or province = Your State

- City = Your City

- Organization = Your Organisation

- e-mail Address = Your email

- Common Name = memorable name for this certificate, e.g nguvu_iphone

Certificate Attributes

- Certificate Type = User certificate

- Alternative names = FQDN or Hostname blank

- Save

Your certificates summary should look this this when done.

iPhone certificate

iPhone certificate

Set RW_VPN firewall rules

This section uses a few aliases which I used in my pfSense baseline configuration, please refer to that guide if this doesn’t make sense to you. Setup the rules on the OpenVPN server interface to allow for the following access

- Allow ping for network debugging

- Allow access to my local subnets (LOCAL_SUBNETS) only on approved ports (Allowed_OUT_ports_LAN)

- Allow internet access via my VPN gateway group only on approved ports (Allowed_OUT_ports_WAN)

Navigate to Firewall > Rules and select RW_VPN

Allow Pings for network diagnostics

- Click ‘↴+’

- Action: Pass

- Disabled =

- Interface: RW_VPN

- Address Family: IPv4

- Protocol: ICMP

- ICMP Type = Any

- Source: RW_VPN net

- Destination: Any

- Log:

- Description: RW_VPN: Pass ICMP

- Click

Allow traffic to local subnets (LOCAL_SUBNETS alias) on permitted ports only (Allowed_OUT_ports_LAN alias).

- Click ‘↴+’

- Action: Pass

- Disabled =

- Interface: RW_VPN

- Address Family: IPv4

- Protocol: TCP/UDP

- Source: RW_VPN net

- Destination:

— invert match:

— Single host or alias

— LOCAL_SUBNETS - Destination Port Range:

— From: Other

— Custom: Allowed_OUT_ports_LAN

— To: Other

— Custom: Allowed_OUT_ports_LAN - Log:

- Description: RW_VPN: Pass local traffic

- Click

Pass approved internet bound traffic out the VPN gateway

- Click ‘↴+’

- Action: Pass

- Disabled =

- Interface: RW_VPN

- Address Family: IPv4

- Protocol: TCP/UDP

- Source: RW_VPN net

- Destination:

— Invert Match:

— Single host or alias

— Address: LOCAL_SUBNETS - Destination Port Range:

— From: Other

— Custom: Allowed_OUT_ports_WAN

— To: Other

— Custom: Allowed_OUT_ports_WAN - Log =

- Description: RW_VPN: Pass approved internet via VPN_GROUP

- Click Advanced Options

- Gateway: VPN_Group

- Click

Default Block & log IPv4

- Click ‘↴+’

- Action: Reject

- Disabled =

- Interface: RW_VPN

- Address Family: IPv4

- Protocol: any

- Source: Any

- Destination: Any

- Log:

- Description: RW_VPN: Default reject IPv4

- Click

Block default IPv6

- Click ‘↴+’

- Action: Reject

- Disbaled =

- Interface: RW_VPN

- Address Family: IPv6

- Protocol: any

- Source: Any

- Destination: Any

- Log:

- Description: RW_VPN: Default reject IPv6

- Click

Your RW_VPN interface should look this this when done.

Configure VPN firewall rules

Configure VPN firewall rules

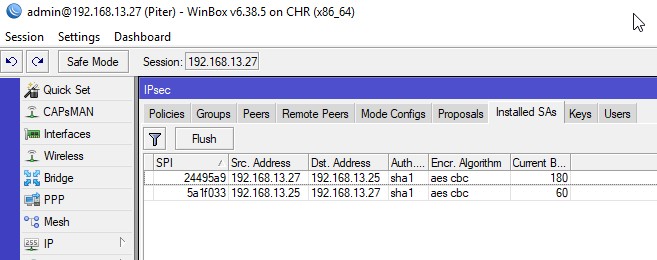

Настройка IPsec

С L2TP все просто, а вот настройка IPsec для VPN на pfSense будет чуть сложнее, если можно вообще назвать сложной настройку средствами веб-интерфейса. Перейдите в раздел VPN, IPsec и сразу перейдите на вкладку Mobile Clients.

Включите параметр Enable IPsec Mobile Clients Support, в качестве значения параметра User Authentication выберите Local Database и убедитесь, что остальные параметры выключены. Нажмите кнопку Save.

Рис. 12. Настройка IPsec

Появятся два сообщения (рис. 13). Первое о том, что конфигурация IPsec-туннеля была изменена и нужно нажать кнопку Apply Changes, чтобы изменения вступили в силу. Нажмите эту кнопку. Второе — о том, что нужно создать определение Phase 1. Нажмите кнопку Create Phase 1, чтобы сделать это.

Рис. 13. Поддержка мобильных клиентов включена

Далее для pfSense VPN server настройки нужно установить параметры, как показано на рис. 14, а именно:

- Выбрать версию обмена ключами (Key Exchange version) — V1

- Выбрать протокол IPv4

- Выбрать интерфейс — WAN

- Установить IP-адрес удаленного шлюза — это наш публичный IP или имя узла. В вашем случае IP-адрес будет другим.

- Установить метод аутентификации (Authentication Method) — Mutual PSK

- Проверить, чтобы параметр Negotiation mode содержал значение Main

- Установить идентификатор (My identifier) — My IP address

- Установить значение для Pre-Shared Key. Для простоты я установил 123, но вы установите более сложное значение, например, dfd3426. Запомните его.

- Убедиться, что таймаут равен 28800 секундам.

- Убедиться, что параметры Disable rekey и Responder only выключены.

- Установить для параметра NAT Traversal значение Auto

- Включить параметр Enable DPD

- Установить для параметра Delay значение 10

- Установить для параметра Max failures значение 5.

Рис. 14. Настройка фазы 1

Нажмите кнопку Save, а затем — Apply Changes. Настройка фазы 1 VPN server на pfSense завершена. Далее появится информация об IPsec-туннелях. Вы видите, что нет записей для фазы 2. Нажмите кнопку Show Phase 2 Entries (0), см. рис. 15.

Рис. 15. Нет записей фазы 2

Далее появится кнопка Add P2, нажмите ее (рис. 16).

Рис. 16. Нажмите кнопку Add P2

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Сконфигурировать VPS

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Запросить КП

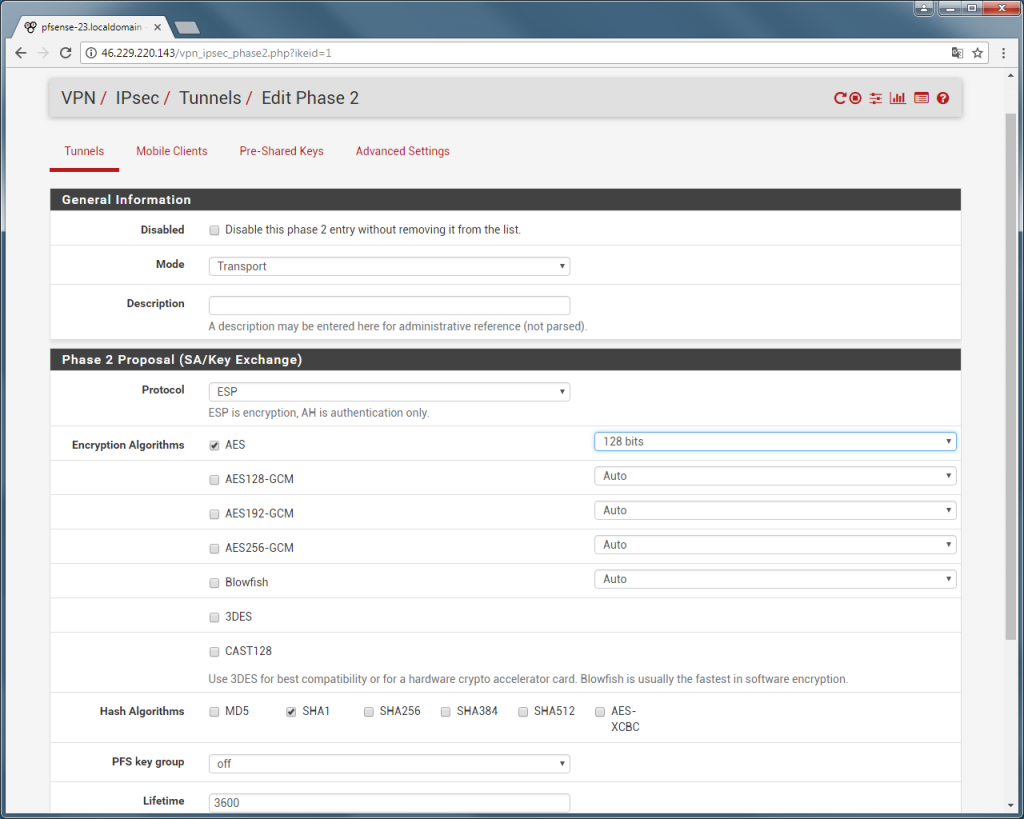

Для настройки фазы 2 (рис. 17) нужно выполнить следующие действия:

- Параметр Mode установить в Transport

- Параметр Protocol установить в ESP

- Со списка алгоритмов шифрования (Encryption Algorithms) выбрать только AES с длиной ключа 128 бит.

- В списке алгоритмов хэширования выберите только SHA1

- Для параметра PFS key group установите значение off

- Установить таймаут — 3600 секунд

- Нажать кнопку Save и Apply Changes.

Рис. 17. Настройка фазы 2

На этом настройка фазы 2 для VPN pfSense будет завершена. Теперь переходим на вкладку Pre-Shared Keys. Создайте ключ с идентификатором any (в предыдущих версиях PfSense нужно было использовать идентификатор allusers, который, впрочем, работает и в новой версии), выберите тип ключа — PSK и введите сам ключ (123, хотя в реальных условиях лучше ввести что-то более сложное). Нажмите кнопку Save, а затем — опять Apply Changes.

Рис. 18. Настройка Pre-Shared Keys

Установка сертификатов OpenVPN и настройка сервера на MikroTik

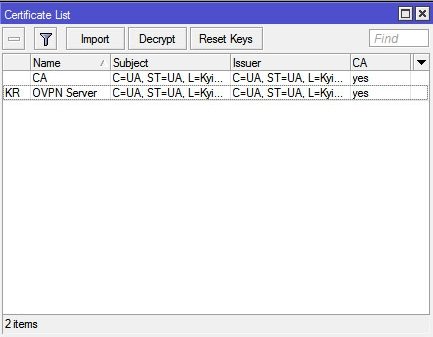

Из созданных нами сертификатов и ключей нас интересуют 3 файла:

Импортируем сертификаты OpenVPN в ОС MikroTik .

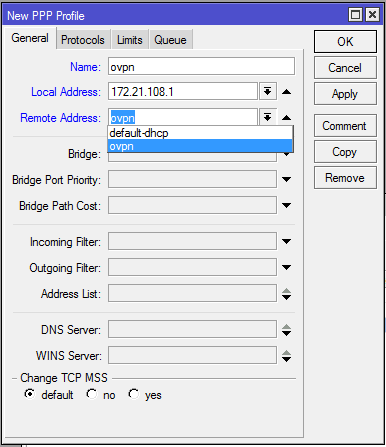

- имя профиля,

- Local Address — адрес роутера Микротик, к которому будут подключаться клиенты. Он должен лежать в одой подсети с Remote Address

- Remote Address- здесь пишем либо один IP-адрес клиента, либо имя ранее созданного пула адресов.

Остальные настройки не трогаем.

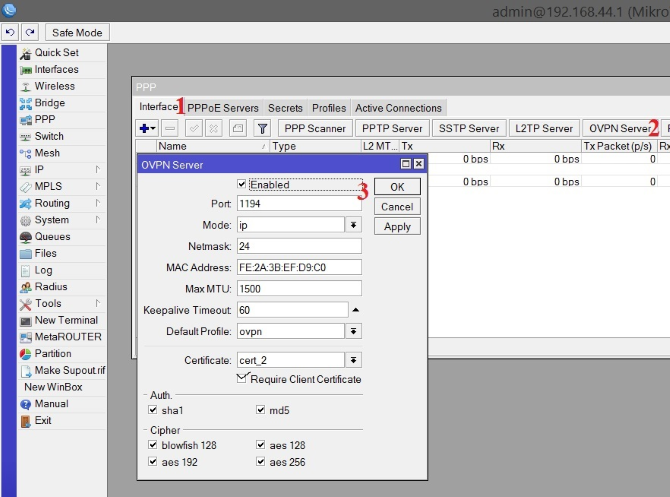

Настраиваем сервер OpenVPN на роутере MikroTik.

Идем в меню PPP- Interface — OVPN Server.

- Активируем его, поставив галочку в пункте Enabled.

- В поле mode оставляем IP (IP-туннелирование по умолчанию) или выставляем ethernet (режим сетевого моста), это L3 и L2 соответственно. Чаще всего используется IP.

- Default Profile — выбираем профиль, который мы создали ранее.

- Certificate — сертификат сервера.

- require-client-certificate — если ставим галку, то сервер при подключении проверяет сертификат клиента. Если нет — то не проверяет, и настройка клиента при этом упрощается.

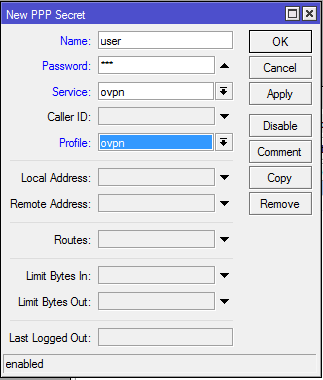

Создаем и настраиваем пользователя.

Идем: PPP — Secrets и добавляем пользователя. Тут все просто: имя, пароль, сервис и профиль.

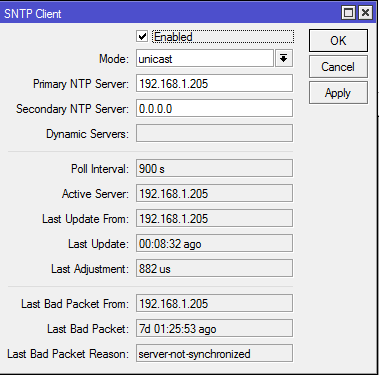

Необходимо также в настройках клиента предусмотреть синхронизацию времени с сервером. Вначале убеждаемся, что у нас выставлена правильная тайм-зона (меню System — Clock). Далее идем в меню System — SNTP Client и прописываем адрес NTP сервера (на скриншоте указан локальный, но можно взять любой, к примеру 85.21.78.91).

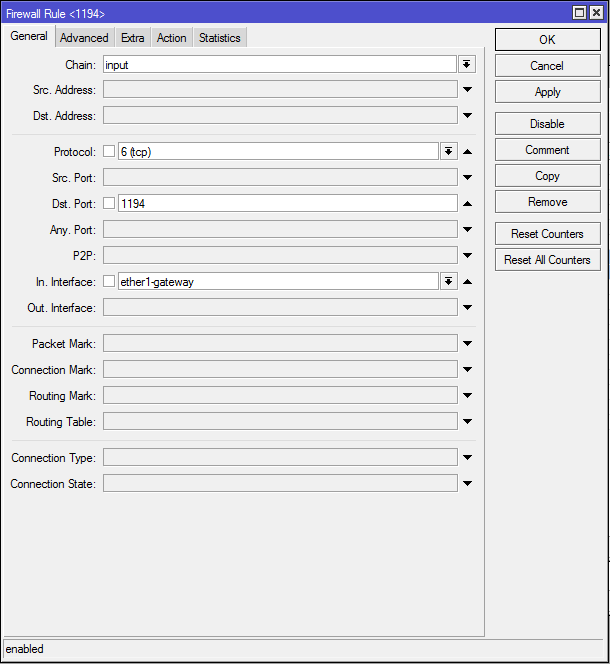

Настраиваем разрешающее правило фаерволла .

Идем IP — Firewall — Filter Rules и разрешаем трафик на порт OpenVPN:

- В поле Chain ставим input.

- Protocol — 6(tcp).

- Dst. Port — 1194.

- In. Interface — прописываем название интерфейса, на который идет входящий трафик.

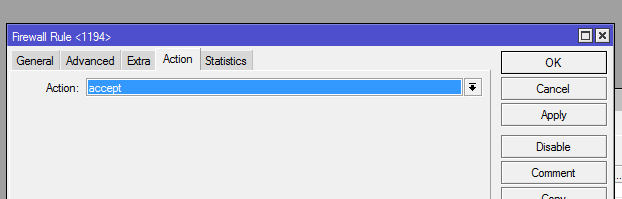

Активируем правило на вкладке Action:

Напомним, что разрешающее правило в списке правил должно быть выше запрещающих, иначе оно не будет работать.

[edit] Условия

- Для организации клиентского подключения openvpn используются настройки «openvpn daemon»

- Чтобы на страничке статуса openvpn («Status»-«OpenVPN») была информация, а также для управления демоном, используется локальный порт 5001/TCP (см. файлы /etc/openvpnlog.sh, /etc/openvpnstate.sh и /etc/openvpnstatus.sh в файловой системе маршрутизатора).

- Используется особенность dd-wrt, что в режиме openvpn-сервера конфиг openvpn не генерируется, как в случае с openvpn-клиентом, а в явном виде хранится в nvram.

- Подключаемся, используя сертификаты (сертификат CA, свой сертификат клиента и свой секретный ключ, все в формате PEM)

- Настраиваем синхронизацию часов маршрутизатора с мировым временем (часовой пояс не важен, хотя и удобен при анализе протокола работы).