Creating kismet plugins

Содержание:

- Спрячьте вашу активность от дешевого и легкого беспроводного наблюдения

- Instalación y uso para hackear con Kismet

- Справка по kismet_drone

- Kismet C++ and C interfaces

- Справка по Kismet / kismet_server

- Что может сказать нам Wi-Fi?

- Asleap

- Принцип работы

- Packet filtering

- Шаг 1. Установка Kismet

- Device details

- Tips And Tricks

- Взлом пароля wifi . Поехали

- Log Versions

- Major changes

- Wi-Fi cards

- Technitium

- BitComet для Windows 10 на русском

Спрячьте вашу активность от дешевого и легкого беспроводного наблюдения

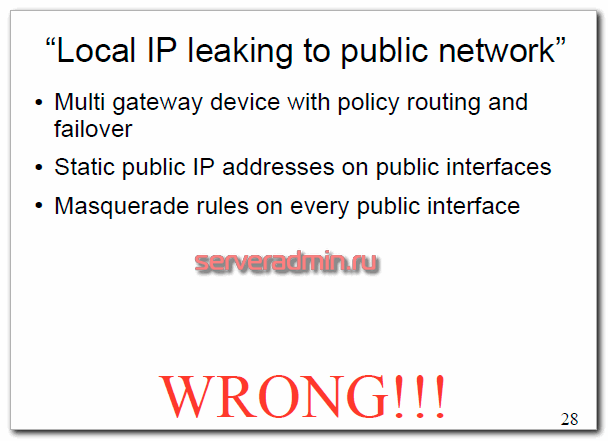

Ранее мы упомянули, что Wi-Fi можно обнаружить почти на расстоянии километра, используя направленную антенну Wi-Fi. Эти сигналы настолько сильны, что для военных они являются резервным для GPS-навигации при использовании через NAVSOP (Navigation via Signals of Opportunity). Если военные могут летать на самолетах, ориентируясь на вашу Wi-Fi сеть, то возможно, пришло время подумать, а нужно ли вам для простого получения Wi-Fi дома или в офисе, чтобы ваш адаптер стоял на самых высоких настройках, которые почти наверняка установлены у вас прямо сейчас.

Большинство людей залогиниваются в свой маршрутизатор ровно один раз и никогда не меняют никаких параметров, кроме требуемых. Хотя инструкции различны для каждой марки маршрутизатора, почти у каждой марки есть настройка мощности. Вы можете уменьшить силу сигнала. Производители по умолчанию выкручивают настройки сигнала на максимальные, чтобы вы не жаловались на уровень сигнала. Если у вас нет проблем с вашим диапазоном Wi-Fi, то уменьшите его, чтобы он охватывал только ту область, в которой вы нуждаетесь.

Если вы не можете установить уровень сигнала так, чтобы он не выходил за пределы дома, где его можно захватить с помощью чувствительной антенны, то не ставьте эти сигналы в первую очередь. Если вам нужно, то можете использовать Kismet для проверки диапазона, чтобы узнать, может ли кто-то перехватить данные из вашей сети.

Instalación y uso para hackear con Kismet

Para instalar Kismet deberás clonar el repositorio de git con el siguiente comando: git clone . De acuerdo al sistema operativo que estés utilizando, es posible que Kismet no necesite ninguna dependencia.

Nuevo Kismet actualizado

Descarga (Kismet) (Pagina directa)

Pero para garantizar que este funcione correctamente, deberás instalar la lista de dependencias de Kismet. Estos son necesarios porque Kismet se ocupa de la detección, decodificación, registro y clasificación de gran cantidad de datos inalámbricos mientras se controla una tarjeta inalámbrica, que requiere la instalación de varias bibliotecas.

A continuación, navega hasta el directorio de Kismet y configura la instalación. Esto configurará la instalación para su distribución de sistema operativo particular. Cuando se complete ese proceso, crea la instalación con: make

Una vez terminado el proceso, ejecuta el archivo resultante para completar la instalación con la opción ‘suidinstall’. Esto es importante puesto que Kismet toma señales directamente y escribiendo datos en tu computadora. Después de instalar Kismet, agrégate al grupo Kismet para poder capturar paquetes como usuario no root.

Luego conecta tu tarjeta de red inalámbrica a tu computadora, y si es necesario, conéctala a la máquina virtual usando la configuración “USB”. Para encontrar tu tarjeta: puedes usar el comando:

ip a

Una vez que tengas el nombre de tu tarjeta de red inalámbrica, puedes colocarla en modo monitor, para hacerlo debes ejecutar el siguiente comando:

sudo airmon-ng start $TuTarjetaDeRed

Finalizando los pasos y obteniendo resultados de hackear con kismet

Pasos finales de hackear con kismet

Para comenzar como un usuario no root, puedes escribir lo siguiente:

kismet_client -c $TuTarjetaDeRedMon

Asegúrate de colocar el nombre de la tarjeta que colocaste en el modo de monitor inalámbrico después de la -c. Kismet usa la -c para especificar la fuente de captura. Deberías ver a Kismet ponerse en marcha y comenzar a recolectar paquetes.

Una vez que se inicie el programa Kismet, se vera una lista de los dispositivos de WiFi que pueden ser detectados en la cercanías. La cantidad de dispositivos detectados variará dependiendo de si estas escaneando 2.4 GHz, 5 GHz o ambos.

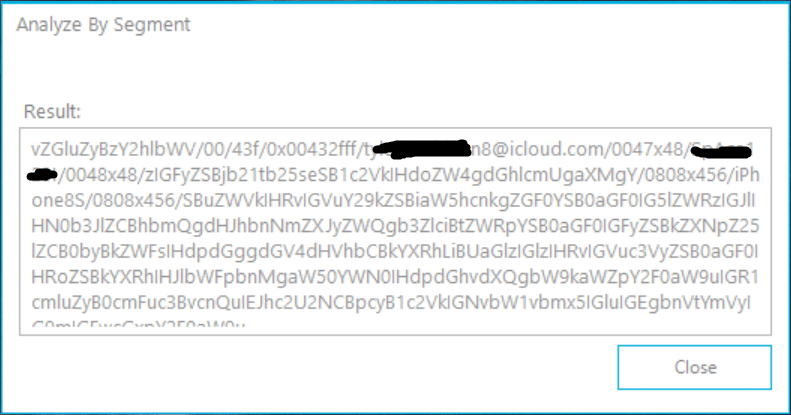

Una vez que tengas una red a la que desees apuntar, haga clic en ella, presiona “intro” (o desplázate hacia abajo) en Kismet para obtener más información al respecto. Si tienes una red que deseas monitorear persistentemente, es una buena idea anotar el número del canal. Esto te permitirá capturar toda la actividad de este.

Справка по kismet_drone

Использование:

kismet_drone

Почти все эти опции переопределяют значения из файла конфигурации kismet.conf. Постоянные изменения следует делать в конфигурационном файле.

*** Общие опции ***

-f, --config-file <файл> Использовать альтернативный конфигурационный файл

--no-line-wrap Отключить перенос строк

(для grep, speed и т.д.)

-s, --silent Отключить стандартный вывод после фазы настройки

--daemonize Перебросить отделённый процесс в фон

*** Удалённые беспилотные опции Kismet ***

--drone-listen Переписать опции прослушивания дрона Kismet

*** Опции источника захвата пакетов ***

-c, --capture-source Указать новый источник захвата пакетов

(Синтаксис идентичен конфигурационному файлу)

-C, --enable-capture-sources Включить источники захвата (разделённый

запятой список имён интерфейсов)

Kismet C++ and C interfaces

Extending device and data tracking

How to extend the Kismet interface for parsing 802.11 IE tags.

Link

Creating Kismet datasources

How to extend Kismet by creating new datasources

Link

Datasource capframework library

The datasource captureframework C API

Link

Extending device and data tracking

Extending the Kismet C++ data classifier system.

Link

Helper tools

The Kismet external tool API defines how Kismet talks to capture and helper binaries.

Link

Creating tracked components

The tracked_component system is the Kismet internal architecture for introspectable and serializable data storage, and is used to define tracked structures like devices and protocol attributes.

Link

Справка по Kismet / kismet_server

Использование:

kismet

для запуска сервера:

kismet_server

Почти все эти опции переопределяют значения из файла конфигурации kismet.conf. Постоянные изменения следует делать в конфигурационном файле.

*** Общие опции ***

-v, --version Показать версию

-f, --config-file <файл> Использовать альтернативный конфигурационный файл

--no-line-wrap Отключить перенос строк

(для grep, speed и т.д.)

-s, --silent Отключить стандартный вывод после фазы настройки

--daemonize Перебросить отделённый процесс в фон

--no-plugins Не загружать плагины

--no-root Не запускать исполнимые файлы

kismet_capture когда запущено не от рута. ТОЛЬКО

для непривилегированного удалённого захвата.

*** Опции клиента/сервера Kismet ***

-l, --server-listen Переписать опции прослушивания сервера Kismet

*** Удалённые беспилотные опции Kismet ***

--drone-listen Переписать опции прослушивания дрона Kismet

*** Опции сброса/логирования ***

-T, --log-types <типы> Переписать активированные типы логов

-t, --log-title <заголовок> Переписать дефолтный заголовок лог файла

-p, --log-prefix <префикс> Директория для сохранения лог файлов

-n, --no-logging Полностью отключить логгирование

*** Опции источника захвата пакетов ***

-c, --capture-source Указать новый источник захвата пакетов

(Синтаксис идентичен конфигурационному файлу)

-C, --enable-capture-sources Включить источники захвата (разделённый

запятой список имён интерфейсов)

*** Опции отслеживания сети Kismet ***

--filter-tracker Фильтрация отслеживания

*** Опции GPS Kismet ***

--use-gpsd-gps (h:p) Использовать контролируемый GPSD GPS на хосте:порте

(по умолчанию: localhost:2947)

--use-nmea-gps (dev) Использовать локальный NMEA на последовательном GPS

устройстве (по умолчанию: /dev/ttyUSB0)

--use-virtual-gps

(lat,lon,alt) Использовать виртуальные фиксированные позиции gps записи

--gps-modelock <t:f> Принудительно работать со сломанными GPS единицами

так, будто бы они имеют верный сигнал (true/false)

--gps-reconnect <t:f> Повторное подключение если GPS устройство

терпит неудачу (true/false)

Что может сказать нам Wi-Fi?

Итак, что мы можем с этим сделать? Как только мы определимся с сетью, за которой хотим понаблюдать, мы можем получить о ней детальные подробности, например, какая электроника и оборудование было подключено к этой сети. Это может позволить нам «снять отпечатки пальцев» разных типов сборок, комплектаций оборудования и узнать, для чего может использоваться та или иная конфигурация устройств. Скрытый кластер 3D принтеров или подключенного устройства для гидропоники будет виден как на ладони, и это не считая кучи подключенных смартфонов и ноутбуков.

Полезность этих данных зависит от того, кто вы. Для вора возможность «обнюхать» каждый дом в беспроводном диапазоне для обнаружения дорогостоящей электроники будет очень полезна. Поскольку Kismet в состоянии обнаружить беспроводные камеры безопасности, то мы можем избежать встречи с ними или даже провести против такой камеры заглушающую атаку. И поскольку мы можем видеть, когда клиентские устройства появляются, исчезают или передают данные, то довольно легко можно сделать вывод о том, когда никого нет дома.

Еще лучше — просто проведя вордрайвинг по району, собрав и объединив GPS-данные с данными сигналов Wi-Fi, вор может построить карту того, какому адресу принадлежит каждая беспроводная сеть. На самом деле эти данные уже могут быть, так как у Wigle Wifi и у Google есть карты большей части всех Wi-Fi-сетей на планете.

Следует отметить, что его также можно использовать в качестве наблюдательного центра для обнаружения подозрительной Wi-Fi активности на районе. Это может помочь выявить признаки киберпреступников, о которых можно сообщить кому-то, кто знает, как это расследовать, поскольку обычная полиция обычно этим не занимается. Как бы вы не планировали его использовать, для того, чтобы заглядывать прямо сквозь стены вам многого не нужно.

Asleap

Сайт:

www.willhackforsushi.com/Asleap.html

Если в ходе сканирования, твой стамблер в колонке Vendor (производитель

оборудования) покажет слово CISCO, не лишнем будет вспомнить о протоколе

авторизации LEAP (Lightweight Extensible Authentication Protocol), разработанный

как раз-таки циско. Проверить догадки об используемом в сети протоколе может

помочь снифер, который должен показать пакеты REQUEST, EAP-CISCO Wireless

(LEAP). Главная особенность LEAP состоит в том, что для авторизации нужен не

только пароль, но и имя пользователя! По умолчанию в Windows этот протокол не

поддерживается, поэтому для работы потребуется установить специальный клиент —

Aironet Client Utilities. А есть ли смысл его устанавливать? Конечно!

Несмотря на продуманность протокола, даже в нем обнаружили уязвимости,

позволяющие легко подобрать пароль с помощью перехваченных пакетов

LEAP-авторизации. Первым это пронюхал Joshua Wright — разработчик утилиты ASLEAP. Эта

утилита перехватывает сетевые пакеты при повторном коннекте клиента, после чего

брутит пароли для идентификации. Утилита работает нативно под Linux’ом, однако

на официальном сайте есть версия программы и под винду (правда, не самого

последнего билда)

Принцип работы

Отличается Kismet от других анализаторов беспроводных сетей тем, что программа может работать в фоновом режиме. А именно, без отправки регистрируемых пакетов способна находить наличие точек доступа и беспроводных клиентов и связывать их друг с другом.

Kismet поддерживает переключение каналов, это значит, что программа может переключаться между каналами в любом порядке, без последовательности. Это позволяет охватывать большое количество пакетов.

Программа имеет графический интерфейс, при работе она выводит на экран информацию о найденных сетях.Красным цветом выделяются сети с ненадежным шифрованием WEP, зеленым выделяются сети без шифрования, желтым сети с шифрованием WPA. Также под списком сетей находится визуальное представление пакетов и данных, проходящих в эфире. При выделении найденной сети выводится информация о ней: идентификатор BSSID, время обнаружения, метод шифрования, количество пакетов и объем данных, переданных после обнаружения. Также восклицательным знаком, точкой или пробелов рядом с названием сети на интерфейсе показывается уровень активности сети, справа отображается статистика наблюдения. Если к Kismet подключить GPS-устройство, то можно получать графические координаты полученных данных. Изначально доступно 5 разновидностей логов: тревожный протокол, географический XML-лог, текстовой список обнаруженных сетей, сетевой XML-лог и дамп пакетов в формате Pcap.

Packet filtering

The options in are treated as logical statements: To match a packet, the packet must match all of the filter options passed in the command dictionary. In other words, a filter by time, datasource, and type, would only return packets within that time range, from that datasource, and of that type.

Filter options should be sent as GET parameters URL-encoded, when using the GET REST endpoint, and in a command dictionary under the key when using the POST endpoint.

Filter options

-

Time window

Packets can be selected by a time window which may either be closed (both start and end times specified) or open (only start or end time specified).Key Type Description timestamp_start double Posix timestamp as double-precision value (seconds.microseconds) timestamp_end double Posix timestamp as double-precision value (seconds.microseconds) -

Datasource

Packets may be limited to a single data source, specified by UUID

Key Type Description datasource text UUID UUID string of capture datasource -

Kismet device

Packets may be limited to the specific Kismet device ID they belong to

Key Type Description device_id text ID Kismet device ID -

Data type

Limit matching to a specific data type / DLT (Data Link Type). This numeric DLT matches the libpcap link types and describes the physical frame type of the packet.Key Type Description dlt integer PCAP DLT -

Frequency

Match only packets on the given frequency, if frequency information is available from the data source. Data sources which cannot report frequency will report as .

Key Type Description frequency double Frequency in KHz frequency_min double Minimum frequency in KHz frequency_max double Maximum frequency in KHz -

Signal window

Limit matching to a range of signal levels, which may be open (only min/max signal provided) or closed (min and max specified). Packets which have no signal data (such as packets captured by source types which do not support signal records) will have a reported signal of .

Key Type Description signal_min int Minimum signal (in dBm) signal_max int Maximum signsl (in dBm) -

Device addresses

Limit matching by decoded device address, if available. Not all capture phys report device addresses as MAC addresses, however the majority do.Key Type Description address_source text MAC Source MAC address address_dest text MAC Destination MAC address address_trans text MAC Transmitter MAC address (such as the AP BSSID) -

Location window

Limit matching by location. Location windows should always be bounded rectangles of minimum and maximum coordinates. Coordinates are in decimal floating-point format (LL.LLLLL) and will be converted to the normalized non-floating internal values automatically.Key Type Description location_lat_min double Minimum corner latitude location_lon_min double Minimum corner longitude location_lat_max double Maximum corner latitude location_lon_max double Maximum corner longitude -

Packet size window

Limit matching by packet size. Size windows can define minimum and maximum or only minimum or maximum ranges.

| Key | Type | Description |

|---|---|---|

| size_min | int | Minimum packet size, in bytes |

| size_max | int | Maximum packet size, in bytes |

- Result limiting

Limit total packets returned.

| Key | Type | Description |

|---|---|---|

| limit | int | Maximum results to return |

Шаг 1. Установка Kismet

Чтобы установить Kismet на Kali Linux, сначала клонируйте git-репозиторий с помощью этой команды:

git clone https://www.kismetwireless.net/git/kismet.git

В зависимости от того, какую операционную систему вы используете, Kismet’у может и не потребоваться устанавливать никакие дополнительные зависимости. Но чтобы быть уверенными, что Kismet работает правильно, мы должны установить достаточно длинный список его зависимостей. Это необходимо, потому что Kismet во время управления Wi-Fi-картой занимается обнаружением, декодированием, протоколированием и сортировкой множества беспроводных данных, что требует установки нескольких библиотек. Вы можете сделать это, запустив следующую команду в терминале:

sudo apt-get install build-essential git libmicrohttpd-dev zlib1g-dev libnl-3-dev libnl-genl-3-dev libcap-dev libpcap-dev libncurses5-dev libnm-dev libdw-dev libsqlite3-dev

Затем с помощью команды cd перейдите в директорию Kismet, которую мы создали, и выполните скрипт его настройки:

cd kismet ./configure

Это позволит настроить установку для вашего конкретного дистрибутива ОС. Когда этот процесс будет завершен, скомпилируйте Kismet с помощью команды:

make

Когда это будет сделано, мы запустим полученный в результате компиляции файл и закончим установку с помощью опции suidinstall

Это важно, потому что Kismet напрямую принимает сигналы и записывает данные на ваш компьютер. И будет плохой идеей делать это с правами пользователя root, поскольку, если какие-либо из этих данных будут злонамеренными, то они будут выполняться из под root’а

Когда непривилегированным пользователям нужно выполнять задачи, требующие определенного уровня прав, например, управлять беспроводным сетевым адаптером, то Linux для этого позволяет нам предоставлять нужные права программам, а не пользователям, поэтому нам нет необходимости делать всех, включая вредоносное ПО, root’ами.

«Чтобы избежать , Kismet использует отдельные процессы для управления сетевыми интерфейсами и захвата пакетов. Эти программы захвата намного меньше, чем сам Kismet, и выполняют минимальную (или нет) обработку содержимого пакетов, которые они получают».

Документация Kismet

Для завершения SUID-установки выполните следующее:

sudo make suidinstall

После установки Kismet добавьте себя в группу Kismet, чтобы иметь возможность захватывать пакеты как пользователь без прав root’а. Обязательно замените «YourUsername» вашим настоящим именем пользователя.

sudo usermod -a -G kismet YourUsername

Device details

Clicking on a device in the main device list opens a device details panel. The device details panels adjust to the device type — a Wi-Fi device will show details about Wi-Fi parameters, while a RTL433 device might show the status of a weather station.

Every item in the device details window has built-in explanations — click the ‘?’ icon for info about what a field is showing!

The main device details are common across all device types:

In the main panel, devices can be given custom names and notes — these are stored as part of the device record in the kismetdb log, and change the name of the device in the device list.

Device notes can be multiple lines, too!

The Wi-Fi details panel shows information about the Wi-Fi configuration; for clients it will also show (and link to the details screen of) all the access points the client has been associated to, and for access points it will show both the clients that have connected to the AP, and other access points which appear to be on the same network.

Kismet can decode additional information from Wi-Fi devices, including optional standards like 802.11e/QBSS which allows the access point to report the number of connected stations, channel interference, etc. Kismet will display any information it has about the Wi-Fi device in the Wi-Fi panel.

Kismet will also automatically collect packets for WPA analysis:

Once a complete WPA handshake has been seen, Kismet can provide a pcap file of just the handshake packets:

For devices of other types, Kismet displays equivalent information, for example a RTL433-detected weather station shows any sensors the station reports:

Tips And Tricks

Viewport Bookmarks

To Set a Bookmark

- Navigate to the desired location and zoom level in the Graph pane.

- Click the button in the Kismet toolbar and select the desired bookmark from the list under Bookmarks > Set Bookmark. Alternatively, you can use the keyboard shortcut (Ctrl + ) to set the desired bookmark.

- The bookmark has been set and now appears in the Bookmarks > Jump to Bookmark menu.

Jump to a Bookmark

- From wherever you are working in Kismet, click the button in the Kismet toolbar and select the desired bookmark from the list under Bookmarks > Jump To Bookmark.

- The Graph pane will reposition and zoom in or out to display the saved bookmark.

Взлом пароля wifi . Поехали

Предполагаю, что необходимое оборудование куплено, а программы скачаны и установлены. Один из модемов в списке обошёлся мне рублей в шестьсот (TP-LINK N600), этим мои затраты и окончились ). При запуске CommView, если модем подобран правильно, программа его перенастроит под собственные нужды. Перед тем, как проводить взлом пароля wifi , советую отключить встроенный или используемый ранее модем. Это делается в Диспетчере устройств. Найдите своё работающее с сетью по умолчанию устройство и отключите его.

Запускаем, как я писал, CommView. На несколько секунд на экране мелькнёт процесс реконфигурации

На секунду подправим некоторые из настроек. В панели инструментов нажмите на кнопку Настройка. Выберите Установки… Выберите вкладку Memory Usage (Использование памяти) и сдвиньте ползунок буфера драйвера максимально вправо. Другие настройки нас устроят по умолчанию.

В окне программы в верхнем левом углу нажмите на синюю стрелку. Начнутся захват пакетов от всех находящихся поблизости передающих точек беспроводного доступа. В зависимости от местоположения и времени суток даже в одном и том же месте список всегда разный. Вот мой (названия и mac-адреса я затёр, не буду объяснять почему)

По умолчанию CommView показывает градацию устройств на каналы. Для корректной работы необходимо выбрать один из каналов. Но. Выбрать необходимо именно ту точку, которая сейчас обменивается пакетами с каким-то устройством.

Далее. В правой части окна программы активируйте функцию Single channel mode и выберите необходимый вам. Если список короткий, выбрать можно будет быстрее. Нацеливайтесь на тот, у кого сигнал сильнее и без лишнего шума, то есть помех. Канал моей жертвы, как видно по рисунку, – 4. Перезапускаем программу.

Снова начинаем захват синей стрелкой-кнопкой. Список у меня резко поредел.

Начинаем работу с пакетами. Советую не торопиться. В панели функций щелкните Инструменты – Node Reassociation. Появится окно по типу:

Принимающие сетевые пакеты устройство одно, как видите по последним двум рисункам. То есть необходимо, как вы поняли, чтобы роутер не просто был включен в сеть, но и передавал пакеты на устройство (десктоп, ноутбук, планшет или даже смартфон). Итак, выберем устройство, жмём кнопку Send now и OK. В нижней части окна программы можно видеть количество перехваченных пакетов. Не торопитесь и выждите некоторое время. Лучше, чтобы жертва активно сейчас пользовалась сетью. Но мы этого не знаем, потому и ждём. Время от времени останавливайте захват и заново возобновляйте. Это избавит вас от дальнейших сюрпризов, о которых дальше. Следите за количеством захваченных пакетов, число которых должно расти.

Спустя минут пять сохраним полученную информацию для последующей расшифровки. Жмите на кнопку с дискетой и сохраните файл под любым именем в любое место.

Log Versions

The log file version is stored in the field of the table. When changes to the base database structure are made, this version will be incremented.

Version 6

As of May 2019, Kismet has started using db_version 6. This version contains one change:

- the table now has an additional field, . This is a space-separated list of arbitrary packet tags. These can be used to identify packets tagged by parts of the Kismet code, for instance, WPA handshake packets.

Version 5

As of February 2019, Kismet has started using db_version 5. This version contains two major changes:

- Kismet no longer stores GPS coordinates as normalized integers. GPS related data will be stored as SQL type , an 8-byte double-precision float.

- Kismet now adds per-packet GPS speed, altitude, and heading records.

Version 4

Through Kismet 2018/2019 Beta 2, Kismet used db_version 4. This version did not contain per-packet altitude, speed, or heading records, and did contain normalized GPS coordinates.

Major changes

-

2020-07 Moved packaging examples

Moved the distro-specific packaging scripts (docker, openwrt, fpm, centos, etc) into their own repository - 2020-06 Gzipped data files

The manufacturer database is now compressed to reduce space in packages. - 2020-06 Migration of ADSB ICAO file

The ADSB ICAO registration (lookup file for aircraft registration info) is now in the main Kismet distribution as conf/kismet_adsb_icao.txt.gz, and has been removed from the python3 adsb datasource -

2020-06 Kismetdb_to_pcap tool

A new conversion tool, kismetdb_to_pcap, is built as part of Kismet in the log_tools/ directory - 2020-03 Kismetdb_clean tool

A new kismetdb maintaince tool, kismetdb_clean, is built as part of Kismet in the log_tools/ directory.

Wi-Fi cards

-

Mediatek MT7612U

This is a relatively new 802.11AC chipset which has increasingly good Linux support built into the kernel. You need Linux 4.19.7 or later, and Linux 5.0 preferred for this to work. This card does not work with Raspberry Pi or other Arm devices, but may do in the future.

There are several flavors of this card:- The Alfa AWUS036ACM has dual antenna jacks and works well.

- The SparkLAN module has U.Fl antenna jacks and works well for building an enclosed system where space is at a premium, but the cost is significantly higher.

-

RTL8812au

In general we’d suggest avoiding this card due to continual driver issues, but on some platforms it’s the only real option for 802.11AC capture.

This chipset has a lot more quirks than the MT7612U, but can work on more devices; specifically, once you massage the drivers into working (or use Kali), it will work with the Raspberry Pi3. This requires drivers which are not part of the kernel and can be difficult to compile. It often exhibits significant issues, but is capable of sniffing 802.11AC.

There are many, many, many flavors of this card, all with subtly different form factors, frequency capabilities, and antenna options. Some we’ve used with success:- The basic 1×1 dual-band model. This is very cheap, but can see dual bands, and accepts an antenna.

- The dual-band version has dual-band capability, but the antennas are not removable. This is a very very cheap card with moderate capability, but don’t expect to be able to use it for more advanced things.

Technitium

Сайт: www.technitium.com

Что удивительно, но фильтрация по MAC-адресам по-прежнему остается достаточно

часто используемой защитой. Впрочем, огранить доступ от случайных зевак она

действительно сможет, а от вардрайверов… ну, пускай ребята балуются :).

Подключиться к таким AP в этом случае могут только клиенты, которые занесены в

список доверенных машин. Обойти же подобную защиту проще простого — нужно лишь

сменить MAC-адрес своего беспроводного адаптера на доверенный. Подходящий MAC

легко определить все той же утилитой Airodump, перехватив пару пакетов. Изменить

MAC-адрес под никсами поможет утилита macchanger. Что касается винды, то и тут

существует немало программ, в том числе платнаяSMAC и

бесплатная Technitium. Обе требуют лишь выбрать сетевой адаптер и указать

для него желаемый MAC-адрес. Убедись в том, что адрес успешно сменился (команда

ipconfig /all в консоле) и попробуй установить соединение. К сожалению, с

первого раза ты можешь легко обломаться, поскольку авторизированный клиент может

быть уже подключен к сети. Выселить его оттуда поможет все та же программа Void1

и деаутентифационные пакеты.

BitComet для Windows 10 на русском

| Версия | Платформа | Язык | Размер | Формат | Загрузка |

|---|---|---|---|---|---|

| *BitComet на Русском для Windows скачайте бесплатно! | |||||

|

BitComet 32 bit |

Windows | Русский | 8,7MB | .exe | |

|

BitComet 64 bit |

Windows | Русский | 9,5MB | .exe |

Скачать |

Описание BitComet

BitComet представляет собой достаточно мощный торрент-клиент, позволяющий скачивать файлы из BitTorrent на достаточно высокой скорости. Программа прекрасно справляется даже с очень большими файлами. Интерфейс программного продукта понятен на интуитивном уровне. Любой, даже начинающий пользователь ПК сможет освоить данный продукт.

Функционал

BitComet дает возможность одновременного скачивания нескольких файлов, а, кроме того, приостановки загрузки. Благодаря встроенной функции возможно общение с другими пользователями данного торрент-клиента. Можно также ограничить скорость загрузки и раздачи указанных файлов. Для наращивания скорости скачки разработчики расширили собственную технологию на протоколы HTTP/FTP. Это позволило в 10 раз увеличить скорость.

Ключевые особенности программного продукта:

Постановка закачек в очередь с расстановкой приоритетов;

Докачка файлов после обрыва соединения;

Параллельное закачивание нескольких файлов;

Возможность осуществления фильтрации по IP;

Переназначение портов;

Предварительный просмотр файлов, находящихся в процессе загрузки.

Поддерживаемые типы файлов

Торен-файлы: .torrentВидео/аудио: M4V, MTV, Н261, Н263, Н264, МР3, FLV, MPG, PSP, MOV, VOB, MKV, 3GP, 3G2, WMV, AVI, МР4, MPEG.

Скриншоты

BitComet скачать для Windows

| BitComet скачать для Windows 10BitComet скачать для Windows 8.1BitComet скачать для Windows 8 | BitComet скачать для Windows 7BitComet скачать для Windows VistaBitComet скачать для Windows XP |

Похожие программы

|

Погодник

YoWindow Weather Watcher Live Gmail Notifier Pro eM Client Rambler Browser Internet Explorer 11 PlayFree Brosix Popcorn Orbitum Mail.Ru Агент HTC Home Internet Download Manager Амиго FlyLinkDC++ StrongDC++ ooVoo Mumble ICQ VKSaver Savefrom.net Яндекс.Браузер Dropbox Mozilla Firefox Opera Mail BitComet BitTorrent Shareman uTorrent MediaGet Line Adobe Flash Player Skype Viber Opera Google Chrome Raidcall TeamSpeak Vista Clock AClock Alarm Clock-7 Easy Timer NewWeather FoxMail SeaMonkey The Bat! IncrediMail Mozilla Thunderbird Safari |

Погода и время Общение Обмен файлами Браузеры |

Комментарии

8 октября 2019 05:55

Это самый лучший клиент для скачивания файлов через интернет. Пользуюсь им регулярно. За время использования не было никаких проблем.

8 октября 2019 07:21

Спасибо за то что дистрибутив оказался качественным. Клиента поставила без проблем и теперь с удовольствием им пользуюсь.

8 октября 2019 07:45

Один из лучших клиентов для скачивания файлов на мой взгляд. нет проблем с поиском нужных файлов и скачивание быстрое.

8 октября 2019 08:52

Мне этот клиент понравился. После того, как я стала им пользоваться, я могу скачать из интернета любые файлы.