Что такое атака нулевого дня?

Содержание:

- Latest Posts

- Average BEC attempts are now $80k, but one group is aiming for $1.27m per attack

- Mozilla research: Browsing histories are unique enough to reliably identify users

- Cisco warns of actively exploited IOS XR zero-day

- Google Play apps promised free shoes, but users got ad fraud malware instead

- Malicious npm package caught trying to steal sensitive Discord and browser files

- Former engineer pleads guilty to Cisco network damage, causing Webex Teams account chaos

- Academics bypass PINs for Visa contactless payments

- Elon Musk confirms Russian hacking plot targeted Tesla factory

- US sues to recover cryptocurrency funds stolen by North Korean hackers

- Facebook sues maker of advertising SDK for refusing to participate in audit

- Iranian hackers impersonate journalists to set up WhatsApp calls and gain victims’ trust

- DDoS extortionists target NZX, Moneygram, Braintree, and other financial services

- Twitter takes down ‘Dracula’ botnet pushing pro-Chinese propaganda

- A quarter of the Alexa Top 10K websites are using browser fingerprinting scripts

- Обнаружение уязвимостей

- Защита от атак нулевого дня (0day)

- Обнаружение уязвимостей

- Как работают традиционные антивирусы

- Обнаружение уязвимостей

- Способы восстановления после уязвимостей нулевого дня

- Проактивные методы защиты

- Создание вредоносного кода

- Создание вредоносного кода

- Обнаружение уязвимостей[ | код]

- Механизмы атаки с использованием уязвимостей нулевого дня

- Как обнаружить атаку нулевого дня?

- Недостаток уровня информационной безопасности для борьбы с неизвестными угрозами

- Выполнение произвольного кода в FathFTP

- Защита

- Передача учетных данных по сети в открытом виде

- Выводы

Latest Posts

Average BEC attempts are now $80k, but one group is aiming for $1.27m per attack

A Russian cyber-crime group named Cosmic Lynx has been focused on tricking companies into sending over huge wire transfers.

38 minutes ago

by

Catalin Cimpanu in Security

Mozilla research: Browsing histories are unique enough to reliably identify users

Online advertisers don’t need huge lists of the sites we access. Just 50-150 of our favorite sites are enough.

7 hours ago

by

Catalin Cimpanu in Security

Cisco warns of actively exploited IOS XR zero-day

Cisco said it discovered the attacks last week during a support case the company’s support team was called in to investigate.

11 hours ago

by

Catalin Cimpanu in Security

Google Play apps promised free shoes, but users got ad fraud malware instead

White Ops discovers a collection of Android apps that installed a hidden browser to load ad-heavy pages and commit ad fraud.

2 days ago

by

Catalin Cimpanu in Security

Malicious npm package caught trying to steal sensitive Discord and browser files

Malicious code was hidden inside a JavaScript library for working with the «Fall Guys: Ultimate Knockout» game API.

3 days ago

by

Catalin Cimpanu in Security

Former engineer pleads guilty to Cisco network damage, causing Webex Teams account chaos

The engineer was responsible for damage that cost Cisco $2.4 million to rectify.

August 28, 2020

by

Charlie Osborne in Security

Academics bypass PINs for Visa contactless payments

Researchers: «In other words, the PIN is useless in Visa contactless transactions.»

August 27, 2020

by

Catalin Cimpanu in Security

Elon Musk confirms Russian hacking plot targeted Tesla factory

A Russian hacker tried to recruit a Tesla employee working for the company’s factory in Sparks, Nevada.

August 27, 2020

by

Catalin Cimpanu in Security

US sues to recover cryptocurrency funds stolen by North Korean hackers

US officials are going after 280 BTC and ETH accounts storing funds North Korean hackers stole from two cryptocurrency exchanges.

August 27, 2020

by

Catalin Cimpanu in Security

Facebook sues maker of advertising SDK for refusing to participate in audit

Facebook also sued the operator of a website selling Instagram followers, likes, and comments.

August 27, 2020

by

Catalin Cimpanu in Tech Industry

Iranian hackers impersonate journalists to set up WhatsApp calls and gain victims’ trust

Iranian hackers impersonated journalists from German TV Deutsche Welle and Israeli magazine Jewish Journal, and the Wall Street Journal in earlier attacks this year.

August 27, 2020

by

Catalin Cimpanu in Security

Operators have changed their tactics in the quest for data theft.

August 27, 2020

by

Charlie Osborne in Security

DDoS extortionists target NZX, Moneygram, Braintree, and other financial services

One of the victims, the New Zealand stock exchange (NZX), has halted trading for the third day in a row following the attacks.

August 26, 2020

by

Catalin Cimpanu in Security

Twitter takes down ‘Dracula’ botnet pushing pro-Chinese propaganda

Botnet was estimated at around 3,000 bots, before accounts were suspended or restricted last week.

August 26, 2020

by

Catalin Cimpanu in Security

A quarter of the Alexa Top 10K websites are using browser fingerprinting scripts

Academics also discover many new previously unreported JavaScript APIs that are currently being used to fingerprint users.

August 26, 2020

by

Catalin Cimpanu in Security

- …

- Next

Обнаружение уязвимостей

На данный момент многие вирусописатели фокусируют свои усилия именно на обнаружении неизвестных уязвимостей в программном обеспечении.[источник не указан 436 дней] Это обусловлено высокой эффективностью использования уязвимостей, что, в свою очередь, связано с двумя фактами — высоким распространением уязвимого ПО (именно такое программное обеспечение, как правило, атакуют) и некоторым временным промежутком между обнаружением уязвимости компанией-разработчиком программного обеспечения и выпуском соответствующего обновления для исправления ошибки.

Для обнаружения уязвимостей вирусописатели используют различные техники, например:

- Дизассемблирование программного кода и последующий поиск ошибок непосредственно в коде программного обеспечения;

- Реверс-инжиниринг и последующий поиск ошибок в алгоритмах работы программного обеспечения;

- Fuzz-тестирование — своего рода стресс-тест для программного обеспечения, суть которого заключается в обработке программным обеспечением большого объёма информации, содержащей заведомо неверные параметры.

Защита от атак нулевого дня (0day)

Обеспечить полноценную защиту от эксплойтов 0day трудная задача, поскольку их трудно обнаружить. Антивирусы, которые обеспечивают сканирование ПО или системы на наличие уязвимостей применяют проверку вредоносного ПО или подозрительного кода с уже существующими и ранее зафиксированными эксплойтами.

Соответственно, антивирусные технологии защиты, в силу того, что уязвимость нулевого дня не известна заранее, не смогут ее заблокировать — нет способа или метода, чтобы обеспечить защиту от эксплойта, прежде, чем он станет общедоступным.

Однако, есть рекомендации, которые могут применять компании для снижения риска воздействия 0-day уязвимостей:

Обнаружение уязвимостей

На данный момент многие вирусописатели фокусируют свои усилия именно на обнаружении неизвестных уязвимостей в программном обеспечении.[источник не указан 429 дней] Это обусловлено высокой эффективностью использования уязвимостей, что, в свою очередь, связано с двумя фактами — высоким распространением уязвимого ПО (именно такое программное обеспечение, как правило, атакуют) и некоторым временным промежутком между обнаружением уязвимости компанией-разработчиком программного обеспечения и выпуском соответствующего обновления для исправления ошибки.

Для обнаружения уязвимостей вирусописатели используют различные техники, например:

- Дизассемблирование программного кода и последующий поиск ошибок непосредственно в коде программного обеспечения;

- Реверс-инжиниринг и последующий поиск ошибок в алгоритмах работы программного обеспечения;

- Fuzz-тестирование — своего рода стресс-тест для программного обеспечения, суть которого заключается в обработке программным обеспечением большого объёма информации, содержащей заведомо неверные параметры.

Как работают традиционные антивирусы

Первые антивирусы появились в 1987 году, принцип их работы — бинарные сигнатуры (хэши), которые могут идентифицировать вредоносные файлы. Когда в сети появляется неизвестный подозрительный файл, он рано или поздно попадает на анализ какой-либо ИБ-компании. Его анализируют, и, если он оказывается зловредом, специалисты ищут уникальные компоненты файла, по которым его можно идентифицировать, и создают на их основе сигнатуру. Сигнатура представляет собой «отпечаток пальца» этой вредоносной программы. После этого сигнатура проверяется на миллиардах легитимных файлов с целью избежать ложного срабатывания. Затем она распространяется по узлам защиты, и с этого момента вредонос становится известным, системы безопасности начинают его распознавать и блокировать.

Но представьте, что каждый день появляется до 200 тысяч неизвестных зловредов — своевременное создание сигнатур для них становится невозможным, а сам подход сигнатурной защиты — неэффективным. Обнаружение подозрительного файла, его анализ, тестирование сигнатуры — все это требует времени, которого нет, если атака уже началась. В этом и заключается опасность угроз «нулевого дня».

В 2014 году вице-президент по безопасности компании Symantec заявил, что «антивирус умер», имея в виду, что антивирус перестал быть достаточно надежным, чтобы полагаться только на него. Сегодня, по самым позитивным оценкам, антивирус способен обнаружить только 45% всех атак. Тем не менее антивирус по-прежнему является одним из самых популярных средств защиты от киберугроз. И все-таки полагаться на него не стоит, необходимо использовать продвинутые средства защиты.

Обнаружение уязвимостей

На данный момент многие вирусописатели фокусируют свои усилия именно на обнаружении неизвестных уязвимостей в программном обеспечении.[источник не указан 436 дней] Это обусловлено высокой эффективностью использования уязвимостей, что, в свою очередь, связано с двумя фактами — высоким распространением уязвимого ПО (именно такое программное обеспечение, как правило, атакуют) и некоторым временным промежутком между обнаружением уязвимости компанией-разработчиком программного обеспечения и выпуском соответствующего обновления для исправления ошибки.

Для обнаружения уязвимостей вирусописатели используют различные техники, например:

- Дизассемблирование программного кода и последующий поиск ошибок непосредственно в коде программного обеспечения;

- Реверс-инжиниринг и последующий поиск ошибок в алгоритмах работы программного обеспечения;

- Fuzz-тестирование — своего рода стресс-тест для программного обеспечения, суть которого заключается в обработке программным обеспечением большого объёма информации, содержащей заведомо неверные параметры.

Способы восстановления после уязвимостей нулевого дня

Предотвратить атаки “нулевого дня” практически невозможно, т.к. их существование может оставаться незамеченным даже после того, как уязвимость будет использована. Тем не менее, новые технологии и методы могут обеспечить некоторый уровень защиты от этих угроз. Выполните следующие шаги для уменьшения ущерба после обнаружения эксплойта.

CTR

CTR – это технология защиты на основе обнаружения, которая перехватывает данные на пути к месту назначения. Она предполагает, что все данные являются враждебными и предотвращает их прямую доставку, допуская только определенную информацию, которая была разрешена. Использование данных в этой новой форме помогает обеспечить их безопасность, поскольку CTR отбрасывает любые потенциально опасные элементы исходных данных.

Стратегия аварийного восстановления

Если вы подверглись атаке “нулевого дня”, очень важно иметь комплексную стратегию аварийного восстановления для уменьшения ущерба. Стратегия включает в себя сочетание локального и облачного хранилищ для резервного копирования данных

Удаление доступа

Одним из наиболее распространенных методов восстановления после атак нулевого дня является физическое (или через сетевой брандмауэр) удаление всего доступа у любого, кто имел возможность его использовать. Например, если ваш сайт был уязвим для эксплойта нулевого дня, и предоставлял полный доступ на чтение/запись, то одним из способов будет отключение сайта до той поры, пока не будет выпущен патч.

Проактивные методы защиты

Для борьбы с атаками нулевого дня необходимы проактивные методы защиты. Проблема атаки нулевого дня не только в уязвимости для ПО, но и во временном периоде. Сколько обычно длится период «нулевого дня»? Недавнее исследование “Before We Knew It. An Empirical Study of Zero-Day Attacks In The Real World” показало, что он продолжается довольно долго – в среднем 10 месяцев.

Самая большая проблема, связанная с атаками «нулевого дня» – это невозможность их детектирования традиционными сигнатурными средствами защиты, поскольку об уязвимостях «нулевого дня» не известно никому за исключением хакеров, либо хакеров и вендора.

Бороться с подобными угрозами можно лишь с помощью проактивных методов, таких как анализ поведения подозрительных программ, поиск опасных инструкций в коде ПО и контроль целостности системных файлов для противодействия атакам нулевого дня.

«Организации, не использующие проактивные методы защиты, остаются незащищенными от новых угроз в течение длительного срока до момента выхода соответствующих исправлений. Это опасная практика, способствующая киберпреступникам и входам атак нулевого дня», – предупреждают эксперты eScan.

Значительная часть уязвимостей «нулевого дня» – это критические уязвимости, то есть бреши, позволяющие хакеру получить полный контроль над системой.

Выходит, что атаки нулевого дня представляют значительную угрозу для всего программного обеспечения предприятия или фирмы.

Таким образом, на вопрос что такое атака нулевого дня, можно сказать, что это вход, открывающий широкий диапазон действий для хакеров. Основные способы защиты – это не только многочисленные патчи, но и проактивные защиты, позволяющие отслеживать подозрительные программы, чтобы избежать атаки нулевого дня.http://www.ixbt.com/https://eugene.kaspersky.ru/about/

Создание вредоносного кода

После обнаружения уязвимости в программном обеспечении начинается процесс разработки вредоносного кода, использующего обнаруженную уязвимость для заражения отдельных компьютеров или компьютерных сетей.

На сегодняшний день (2017) самой известной вредоносной программой, использующей 0day уязвимость в программном обеспечении, является сетевой червь-вымогатель WannaCry, который был обнаружен в мае 2017 года. WannaCry использовал эксплойт EternalBlue в уязвимости SMB (Server Message Block) на операционных системах семейства Windows. При удачной попытке внедриться в компьютер WannaCry устанавливает бэкдор DoublePulsar для дальнейших манипуляции и действий.

Также, не менее известный червь Stuxnet использовал ранее неизвестную уязвимость операционных систем семейства Windows, связанную с алгоритмом обработки ярлыков. Следует отметить, что, помимо 0day уязвимости, Stuxnet использовал ещё три ранее известные уязвимости.

Помимо создания вредоносных программ, использующих 0day уязвимости в программном обеспечении, вирусописатели активно работают и над созданием вредоносных программ, не детектируемых антивирусными сканерами и мониторами. Данные вредоносные программы также попадают под определение термина 0day.

Отсутствие детектирования антивирусными программами достигается за счёт применения вирусописателями таких технологий, как обфускация, шифрование программного кода и др.

Создание вредоносного кода

После обнаружения уязвимости в программном обеспечении начинается процесс разработки вредоносного кода, использующего обнаруженную уязвимость для заражения отдельных компьютеров или компьютерных сетей.

На сегодняшний день (2017) самой известной вредоносной программой, использующей 0day уязвимость в программном обеспечении, является сетевой червь-вымогатель WannaCry, который был обнаружен в мае 2017 года. WannaCry использовал эксплойт EternalBlue в уязвимости SMB (Server Message Block) на операционных системах семейства Windows. При удачной попытке внедриться в компьютер WannaCry устанавливает бэкдор DoublePulsar для дальнейших манипуляции и действий.

Также, не менее известный червь Stuxnet использовал ранее неизвестную уязвимость операционных систем семейства Windows, связанную с алгоритмом обработки ярлыков. Следует отметить, что, помимо 0day уязвимости, Stuxnet использовал ещё три ранее известные уязвимости.

Помимо создания вредоносных программ, использующих 0day уязвимости в программном обеспечении, вирусописатели активно работают и над созданием вредоносных программ, не детектируемых антивирусными сканерами и мониторами. Данные вредоносные программы также попадают под определение термина 0day.

Отсутствие детектирования антивирусными программами достигается за счёт применения вирусописателями таких технологий, как обфускация, шифрование программного кода и др.

Обнаружение уязвимостей[ | код]

На данный момент многие вирусописатели фокусируют свои усилия именно на обнаружении неизвестных уязвимостей в программном обеспечении[источник не указан 1096 дней]. Это обусловлено высокой эффективностью использования уязвимостей, что, в свою очередь, связано с двумя фактами — высоким распространением уязвимого ПО (именно такое программное обеспечение, как правило, атакуют) и некоторым временным промежутком между обнаружением уязвимости компанией-разработчиком программного обеспечения и выпуском соответствующего обновления для исправления ошибки.

Для обнаружения уязвимостей вирусописатели используют различные техники, например:

- Дизассемблирование программного кода и последующий поиск ошибок непосредственно в коде программного обеспечения;

- Реверс-инжиниринг и последующий поиск ошибок в алгоритмах работы программного обеспечения;

- Fuzz-тестирование — своего рода стресс-тест для программного обеспечения, суть которого заключается в обработке программным обеспечением большого объёма информации, содержащей заведомо неверные параметры.

Механизмы атаки с использованием уязвимостей нулевого дня

По мере того, как эта сфера киберпреступлений развивается, стоимость организации атак падает, а эффективность продолжает расти. Каждый раз создавать абсолютно новую вредоносную программу было бы очень дорого и сложно. Чаще всего хакеры модифицируют уже существующие зловреды. В даркнете доступно множество инструментов для этого, а механика очень проста: нужно загрузить вредонос в программу и обновить его. Повторять можно сколько угодно раз. Полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, ведь сигнатур этого зловреда в базах ИБ-компаний еще нет.

Прежде чем выбрать и обновить вредоносный код для атаки, хакер должен определить свои цели. Если речь идет о таргетированной атаке, то предварительно проводится анализ систем безопасности выбранной организации. Исходя из полученных данных о том, какие средства защиты она использует, злоумышленник создает угрозу нулевого дня, способную их обойти.

В случае с массовой рассылкой подход более общий — хакер уже не будет ориентироваться на дорогостоящие средства защиты. Скорее, он создаст вредонос, способный обойти самые популярные антивирусы.

Как обнаружить атаку нулевого дня?

Атаки нулевого дня, по определению, очень трудно обнаружить, но появилось несколько стратегий:

- Обнаружение на основе статистики. Здесь используется машинное обучение для сбора данных из ранее обнаруженных эксплойтов и создается база для безопасности системы. Хотя этот метод имеет ограниченную эффективность и подвержен ложным срабатываниям, он может хорошо работать в гибридном решении.

- Обнаружение на основе сигнатур. Этот метод использует существующие базы данных вредоносных программ и их поведение в качестве справочной информации при проверке на наличие угроз. После использования машинного обучения для анализа и создания сигнатур существующих вредоносных программ, можно использовать сигнатуры для обнаружения ранее неизвестных уязвимостей или атак.

- Обнаружение на основе поведения. С помощью этого метода можно обнаружить вредоносные программы, основываясь на их взаимодействии с целевой системой. Вместо того, чтобы просматривать код входящих файлов, система анализирует свои взаимодействия с существующим программным обеспечением, чтобы предсказать, является ли это результатом вредоносной атаки.

- Гибридное обнаружение. Оно сочетает в себе три вышеописанные методики, чтобы воспользоваться их сильными сторонами и в то же время исключить их слабые стороны.

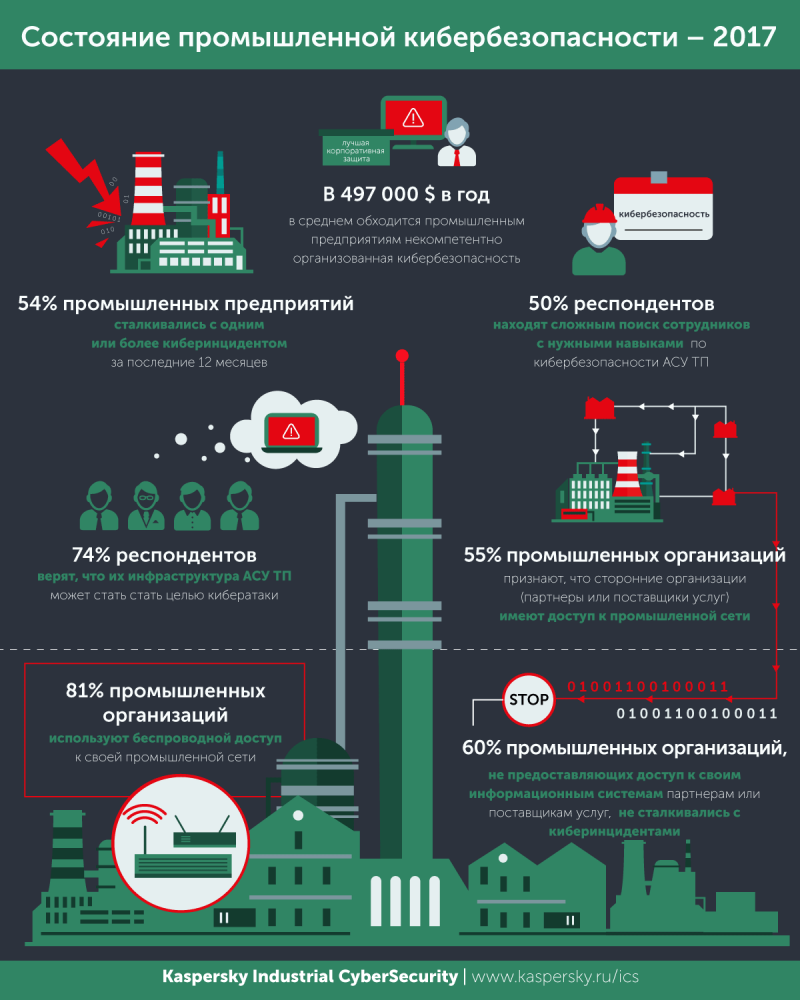

Недостаток уровня информационной безопасности для борьбы с неизвестными угрозами

Тот факт, что кибер-преступникам необходимо найти эту небольшую уязвимость и действовать быстро и незаметно, означает, что они работают в условиях, которые имеют достаточно много ограничений. Это приводит некоторые организации к ошибочному выводу о том, что атаки «нулевого дня» не являются очень распространенным явлением. Но за последние несколько лет они стали выполняться намного чаще, а в настоящее время они стали одним из наиболее распространенных типов инцидентов среди зарегистрированных случаев. Исследование, выполненное консалтинговой компанией Ponemon Institute, показывает, что 76% опрошенных компаний, которые подверглись кибер-атаке в 2018 году, заявили, что этот тип атаки был новой атакой или неизвестной атакой «нулевого дня».

Такой высокий процент также подчеркивает еще один аспект, который подтверждается данным исследованием: компании, как правило, готовят свои планы информационной безопасности для борьбы с известными атаками, при этом очень мало внимания удаляют борьбе именно с неизвестными атаками. Это отчасти объясняет тот факт, что, согласно исследованию, 53% компаний выделяют больше средств на защиту своих конечных устройств от известных атак, в то время как 47% тратит больше ресурсов на борьбу с неизвестными атаками.

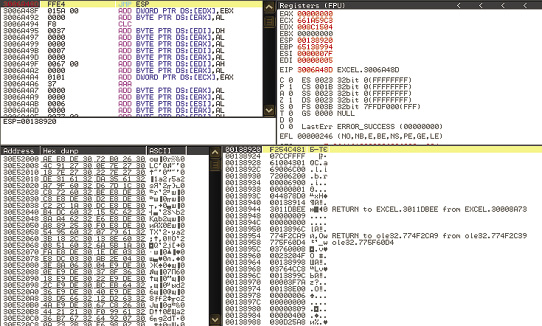

Выполнение произвольного кода в FathFTP

FathFTP 1.8

N/A

BRIEF

FathFTP – это программа стоимостью 79 долларов США, которая используется для доступа к FTP-серверу и работы с файлами. В основном она нужна веб-разработчикам для автоматизации работы с FTP посредством HTML, так как данный продукт – это ActiveX-компонент. Но, как свойственно любому ПО, тут есть ошибки. В частности, мы имеем дело с переполнением буфера в стеке, которое приводит к выполнению произвольного кода.

EXPLOIT

Банальная ошибка – переполнение буфера в стеке, что приводит к перезаписи данных в стеке, например, адреса дескриптора SEH. Напомню, что данный дескриптор служит для исключительных ситуаций – например, что-то в программе пошло не так, и, чтобы не упасть в лужу, нужно выйти «красиво». Именно для этого и служит обработчик исключительных ситуаций. Так, например, при переполнении буфера в стеке мы потерли в стеке указатель на данные, заменив его каким-то мусором. В итоге при копировании данных возникает ошибка – указателя-то больше нет. Тогда программа ищет последний обработчик исключений (который тоже в стеке, и который мы тоже перезаписали). Обработчик этот, по сути – указатель на код, который должен выполниться в том случае, если что-то пошло не так. Мы перезаписали этот обработчик, и теперь вместо кода обработки ошибки выполнится тот код, на который мы указали.

Надо отметить, что эксплойт, который был выложен в паблике, был абсолютно не рабочим. Дело в том, что адрес, куда указывал автор эксплойта, был без всего – пустым. Некоторые байты в буфере при переполнении были не ASCI-символами, что привело к искажению значения, в общем, совершенная шляпа. На самом деле такие эксплойты за 10 секунд можно превратить в рабочие, для этого достаточно добавить Heap Spray (или точно вычислить адрес буфера с шеллкодом) и заменить указатель SEH на адрес с шеллкодом. Если мы говорим о Heap Spray, то середина памяти всегда под нашим контролем, например, будем использовать адрес 0x0C0C0C0C. Напомню, что Heap Spray – это просто большой массив в памяти браузера, где мы пишем шеллкод. Большой динамический массив – много памяти в куче. Поэтому мы забираем столько памяти, чтобы адрес с шеллкодом можно было просто угадать – тыкаешь в середину памяти, а там с большой вероятностью наш шеллкод (вернее, nop’ слайс – пустые операторы, а потом сам шеллкод).

Тогда алгоритм следующий: сначала создаем большой динамический массив с большим куском пустых операторов – nop’ов (оп код – 0x90). В конце добавляем шеллкод – открытие бэкдора на 28876 порту. Затем формируем буфер для FathFTP. Огромную строку размером 1540 байт. Содержимое строки, все байты, – 0x0C. Затем вызываем функцию компоненты – FileExists(), и в качестве параметра указываем нашу строку с 0x0C. Функция начнет обрабатывать параметр и скопирует его в свою переменную, но памяти для переменной выделено меньше, чем 1540 байт. В итоге остальные байты строки будут скопированы вне буфера в стеке, затирая все то, что лежит в памяти за переменной, включая адрес обработки исключительной ситуации. В результате SEH-указатель станет равным 0x0C0C0C0C. После этого произойдет сбой в работе функции при копировании данных, что вызовет обработку исключительной ситуации. Программа возьмет адрес обработчика из стека, из вершины цепочки SEH-адресов. Именно этот адрес мы и перезаписали, поэтому управление перейдет по адресу 0x0C0C0C0C. К великой удаче именно по этому адресу находится один из элементов динамического массива, который мы создали в самом начале (Heap Spray). Поэтому содержимое этого массива будет интерпретировано как исполняемый код и исполнено. Процессор пройдется по цепочке 0x90 – пустым операторам – и дойдет до шеллкода, который и будет выполнен. Сам эксплойт прост до безумия:

//Готовим heap-spray, 90 – nop

var bigbk=unescape(«%u9090%u9090»);

var header=20;

var space=header+shell.length;

var fillbk=bigbk.substring(0,space);

var bk=bigbk.substring(0,bigbk.length-space);

while(bk.length+space<0x40000) bk= bk+bk+fillbk;

var mem=new Array();

Защита

В связи с применением специальных технологий, 0day-угрозы не могут быть детектированы классическими антивирусными технологиями. Именно по этой причине продукты, в которых сделана ставка на классические антивирусные технологии, показывают весьма посредственный результат в динамических антивирусных тестированиях.

По мнению антивирусных компаний, для обеспечения эффективной защиты против 0day вредоносных программ и уязвимостей нужно использовать проактивные технологии антивирусной защиты. Благодаря специфике проактивных технологий защиты они способны одинаково эффективно обеспечивать защиту как от известных угроз, так и от 0day-угроз. Хотя стоит отметить, что эффективность проактивной защиты не является абсолютной, и весомая доля 0day-угроз способна причинить вред жертвам злоумышленников. Независимых подтверждений этим утверждениям на настоящий момент нет.

Передача учетных данных по сети в открытом виде

данным нашего исследованияПример «летающих» учетных данных, выявленных с помощью PT NADНа видеоPT Network Attack Discovery

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Выводы

Мы рассмотрели, что собой представляют угрозы нулевого дня и как их используют в кибератаках, а также проанализировали механизм работы традиционных сигнатурных антивирусов и проблему их использования в организациях. Несмотря на постоянный рост количества атак на организации из самых разных сфер, компании не всегда применяют необходимые инструменты защиты.

Мы также рассмотрели другой подход к безопасности, который предполагает использование продвинутых средств безопасности. Эмуляция и извлечение угроз лежат в основе решений Check Point SandBlast и SandBlast Agent. Это решения для превентивной защиты от угроз любого уровня, которые предполагают не только остановку конкретной атаки, но и анализ и устранение ее последствий.