Удалить hacktool:win32/gendows: эффективный способ удаления

Содержание:

- autokms сканер

- Проверяем веб-сервисы на стойкость

- Часть 5: как Hacktool:win64/autokms Из редактора реестра Windows

- In Summary

- Шаг 4: Quick Step Two рискованные расширения, надстройки, плагины из Internet Explorer

- #1 Sn1per

- Восстанавливаем пароли от браузеров

- Easy Guide To ликвидировать HackTool:Win32/AutoKMS Из зараженного Операционная система

- Ищем аномалии в PE-файлах

- Удаление угрозы вручную

- Упражнение 3. Собственно реплей

- Комментарий пользователя

- Процесс 2: удаление HackTool:Win32/AutoKMS Из Firefox

- Убрать сбой активации с KMSAuto Net

- Использование узконаправленных утилит

autokms сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

С недавних пор некоторые пользователи компьютерных систем начали замечать присутствие в системе неизвестного процесса Hacktool:Win32/AutoKMS. Что это такое на самом деле, многие даже не догадываются, считая программу неким активатором. Увы, никакого отношения к утилите KMS этот процесс не имеет.

Проверяем веб-сервисы на стойкость

WS-Attacker — модульный фреймворк, написанный на Java, для проведения тестов на проникновение через веб-сервисы. Программа на вход запрашивает путь до WSDL (Web Services Description Language) и извлекает из него всю полезную информацию для тестирования: методы с параметрами и так далее. Фреймворк является расширяемым с помощью плагинов и в своем составе по умолчанию имеет три плагина, реализующих следующие атаки:

По результатам работы плагинов программа сама отображает, какие методы и каким атакам подвержены. Помимо этого программа также способна в удобном виде отображать характеристики:

Программа позволяет автоматически и вручную (с нелегитимными данными) формировать запросы к веб-сервисам и просматривать ответы.

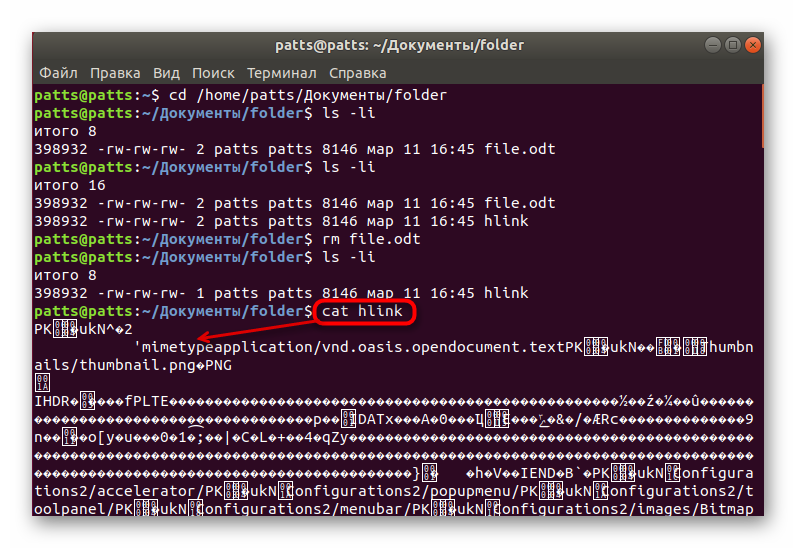

Часть 5: как Hacktool:win64/autokms Из редактора реестра Windows

Теперь напечатайте regedit и нажмите OK.

Узнайте файлы реестра, связанные с Hacktool:win64/autokms, и удаление их.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWpm

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain ‘Default_Page_URL’

HKEY_LOCAL_Machine\Software\Classes\Hacktool:win64/autokms

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run ‘.exe’

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\random

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\run\random

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings ‘CertificateRevocation’ = 0

In Summary

We’ve been managing this resource for many years now and its success is determined by all the contributions that our visitors have given us over the years.

Our Hacker Tools “How To” resource works like this: we try to answer all the “reasonable” questions we receive and the ones that are asked the most we include in our sticky FAQ below.

Many of the questions submitted to our resources are repeated and include how to access social media accounts like Facebook, Instagram, Pinterest, etc. The truth is that doing so constitutes a crime, and besides, gaining entry through the front door (i.e. the login page) is never going to work. The “easier” method would be something like keyword logging or similar.

Warning!

Using penetration testing tools listed throughout our directory, which we’ve we updated for 2020 on someone else’s computer or network without permission is a crime and judges are increasingly happy to give you jail time. Tread with caution and always seek permission!

No Such Thing As A Stupid Question

We also get a ton of messages advertising their hacking skills and saying that you can hire them to hack a Facebook account (for example) – well, never trust them. Hiring some black-hat hacker will not work because, more to the point, how can you trust them?

However, having said that, we LOVE to hear from you so please drop us a question regarding anything related to our hacking tools resource and we’ll happily reply!

Шаг 4: Quick Step Two рискованные расширения, надстройки, плагины из Internet Explorer

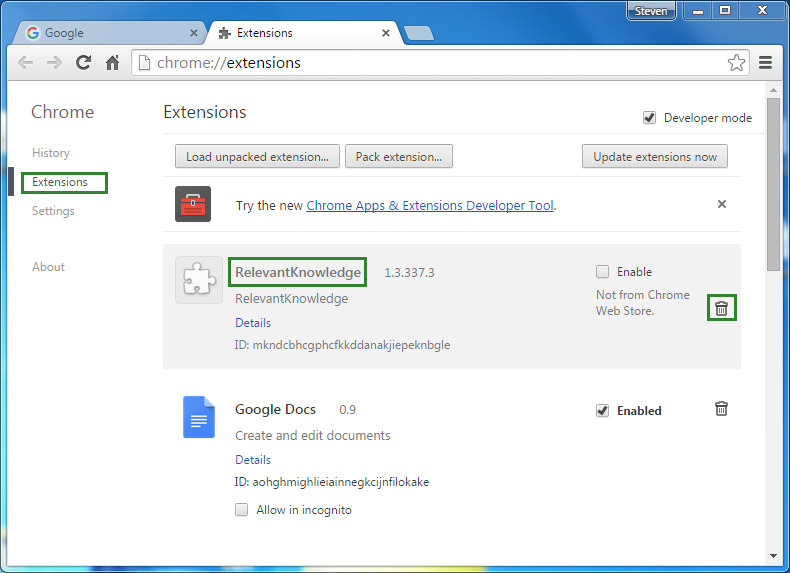

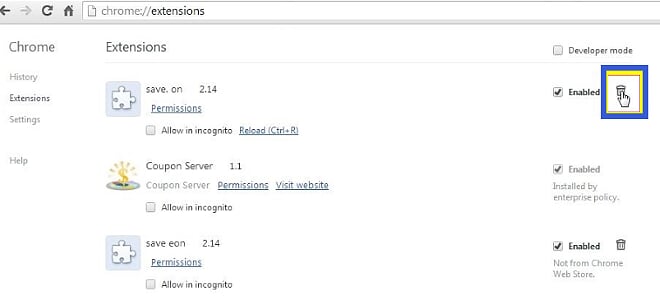

Избавляться от HackTool:Win32/Gendows Из Google chrome

Прежде всего откройте браузер Chrome и нажмите кнопку меню

- Затем нажмите «Дополнительные инструменты и расширения».

- Выберите нежелательное расширение, связанное с HackTool:Win32/Gendows

- Избавляться от все выбранное расширение, щелкнув Корзину.

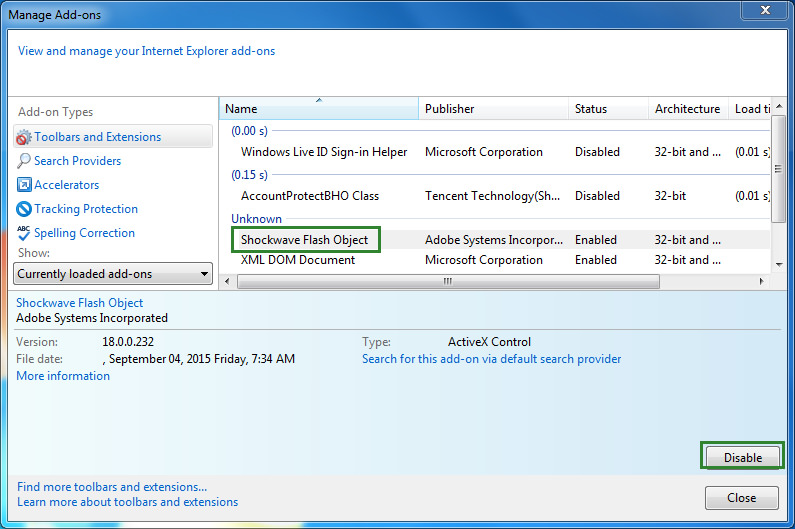

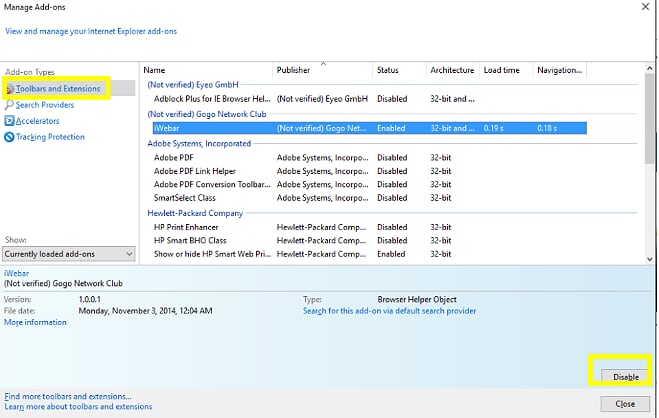

Избавляться от HackTool:Win32/Gendows Из Internet Explorer

- Нажмите значок Internet Explorer, чтобы открыть его.

- Теперь нажмите на значок кнопки Gear в правом верхнем углу

- Нажмите «Управление надстройками», выберите вкладку «Инструменты» и «Расширения».

- Найдите дополнения, связанные с HackTool:Win32/Gendows, и нажмите «Отключить».

- В случае удаления надстройки нельзя удалить и нажать «Закрыть».

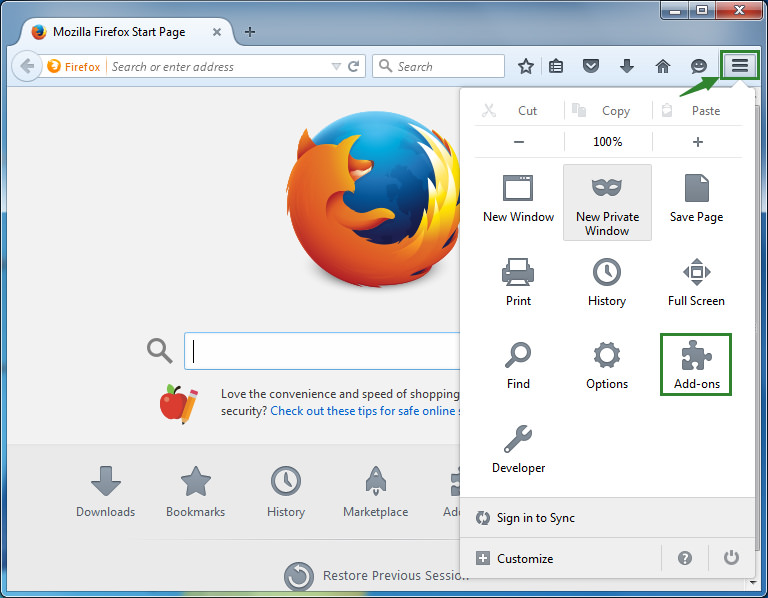

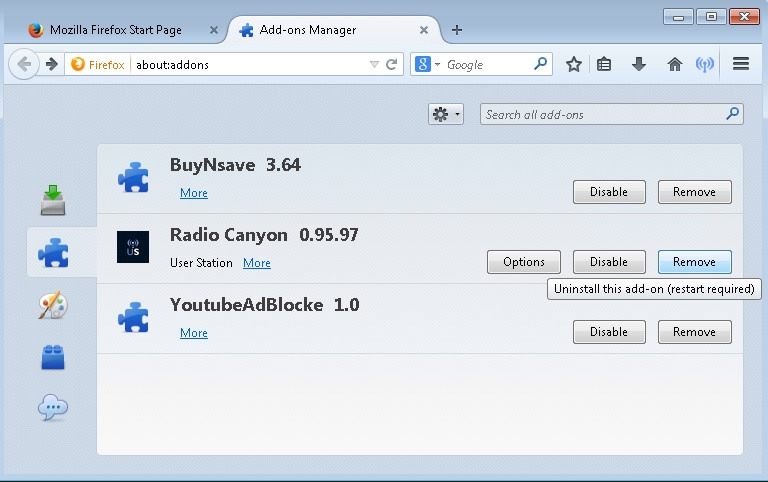

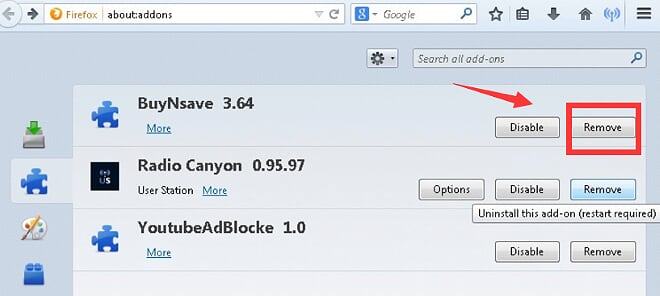

Избавляться от HackTool:Win32/Gendows Из Mozilla Firefox

Откройте Mozilla Firefox и нажмите кнопку меню

- Вкладка «Менеджер надстроек» будет открыта.

- На вкладке менеджера надстройки выберите вкладку «Расширение» или «Добавить»

- Выберите связанное с HackTool:Win32/Gendows надстройку и нажмите кнопку Избавляться от

- Если появится всплывающее окно, нажмите «Перезагрузить сейчас».

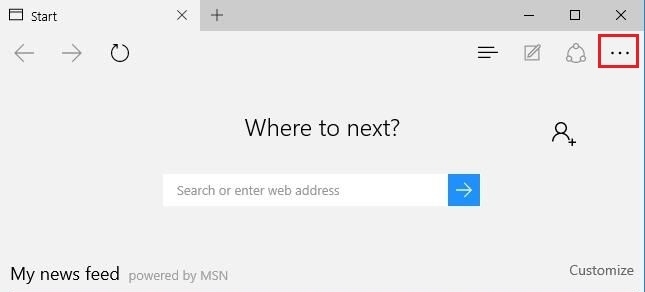

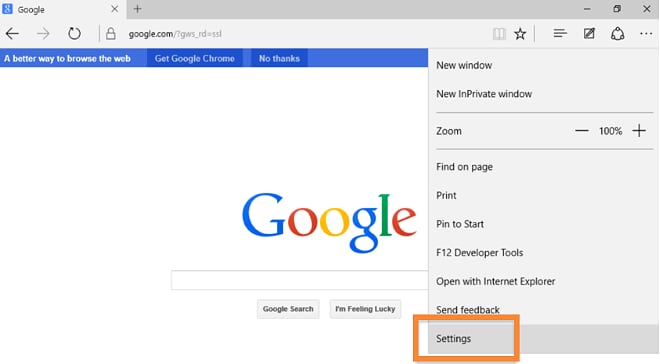

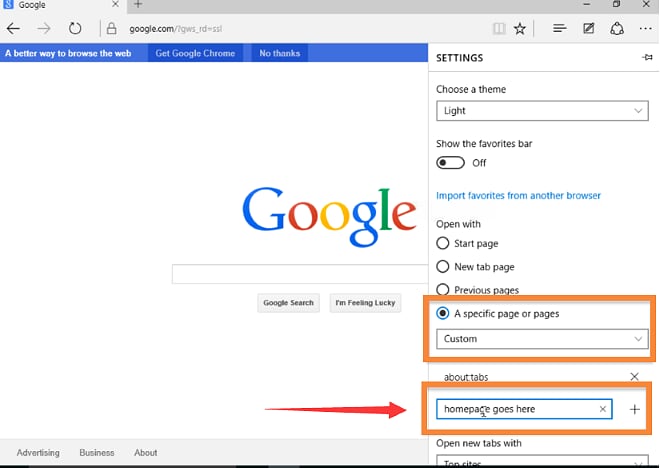

Избавляться от HackTool:Win32/Gendows От Microsoft Edge

Браузер Microsoft Edge не имеет настроек расширения, поэтому вам нужно очистить только данные просмотра.

- Откройте браузер Microsoft Edge на вашем экране.

- Выберите опцию More (…), затем Settings.

- Вы увидите вариант «Выбрать, что очистить», нажмите на него.

- Теперь проверьте все флажки и нажмите «Очистить».

#1 Sn1per

SN1PER VIDEO TUTORIAL

SIMILAR TOOLS

SN1PER Review

Rating: 4 out of 5.

This tool is amazing and I love it! Highly recommended.

UPDATE! I interviewed the developer and hacker who made SN1PER!

Sn1per is a vulnerability scanner that is ideal for penetration testing when scanning for vulnerabilities.

✓ A majorly popular tool that is like a Swiss Army Knife;

✓ Rammed full of useful commands for your profiling;

✓ Very active community and developers updating the tool

It’s a total pleasure to work with and it’s regularly updated.

The team behind the software, which is easily loaded into Kali Linux, has a free (community version) and a paid plan as well.

The tool is particularly good at enumeration as well as scanning for known vulnerabilities.

If you’re studying for the OSCP (which requires a ton of enumeration), we’d recommend that you get your head around using Sn1per.

We’d suggest using this tool in tandem with Metasploit or Nessus so that way if you get the same result then you definitely know that you’re onto something.

Sn1per is probably the most recently popular tool of 2020 and for good reason. It’s all an all-round OSINT/Reconnaissance hackers tool. Highly recommended.

Восстанавливаем пароли от браузеров

Невскрываемых паролей не бывает

Представь такую ситуацию: внезапно ты забыл все свои (или не совсем свои пароли от веб-сервисов. Эти пароли ты предварительно на протяжении долгого времени сохранял в своем браузере. Каким же образом их добыть? Конечно, можно погуглить и найти множество различных утилит непонятного происхождения, но есть способ лучше! Представляю тебе замечательный софт под символичным названием Browser Password Decryptor. Данная прога может легко и просто восстанавливать пароли из следующих браузеров: Firefox, Internet Explorer, Google Chrome, Google Chrome Canary, Opera Browser, Apple Safari, Flock Browser.

Основные возможности и особенности проги:

- command-line и GUI-интерфейсы в комплекте;

- восстановление паролей любой длины и сложности;

- автоматический поиск всех поддерживаемых браузеров;

- функционал сортировки и редактирования найденных паролей;

- сохранение результатов в HTML/XML/Text-форматы;

- программа представлена в Portable-варианте, что исключает необходимость ее установки.

Пример использования утилиты из командной строки:

Easy Guide To ликвидировать HackTool:Win32/AutoKMS Из зараженного Операционная система

Знать о HackTool:Win32/AutoKMS

HackTool:Win32/AutoKMS определяется как Операционная система угроза, предназначенная для нанесения вреда операциям Операционная система. Угроза Операционная система – опасный фрагмент кода, способный реплицироваться и распространяться от одного Операционная система к другому. Наличие HackTool:Win32/AutoKMS прерывает текущие операции Операционная система и вызывает регулярные помехи. Эта неприятная вредоносная программа может повредить или даже удалить ликвидировать данные, включая изображения, аудио, видео, документы, файлы, сохраненные на вашем Операционная система. Что еще хуже, это может также испортить ваш жесткий диск. Вредоносное ПО можно использовать прямо в вашей системе Операционная система через Интернет

Важно то, что вы не сможете обнаружить его присутствие на Операционная система. Они отвратительны по своей природе и молча начинают свое исполнение

Отвратительный вирус очень рискован и опасен и может изменять внутренние настройки Операционная система.

Как HackTool:Win32/AutoKMS Спред ?

HackTool:Win32/AutoKMS бесшумно входит в ваш Операционная система без вашего разрешения. Как правило, большинство вирусов в комплекте с сторонним программным обеспечением, чтобы упростить загрузку и установку вредоносной программы. Он также распространяется через сайты фишинга, нежелательные клики по подозрительным ссылкам и объявлениям и всплывающим окнам, посещение сомнительных сайтов и порносайтов, открытие сообщений электронной почты со спамом или связанных с ним вложений. Вы также можете заразить свой Операционная система, когда вы делитесь своими файлами через одноранговую сеть. Хакеры используют некоторую технику для получения прибыли в Интернете. Установка плагина, панели инструментов, надстроек и расширений, не зная об этом, также приводит к установке HackTool:Win32/AutoKMS.

Вредное воздействие HackTool:Win32/AutoKMS

HackTool:Win32/AutoKMS оказывает негативное влияние на систему. Он заражает систему и запрещает вам использовать Операционная система плавно. Когда вы открываете свой браузер, вы можете перенаправляться на другие сайты или открывать новую вкладку, показывая вам некоторые другие сайты. Он также потребляет больше памяти, а Операционная система ресурсов. HackTool:Win32/AutoKMS отключает программу безопасности и приложение брандмауэра для пропуска предотвращает его обнаружение в Операционная система. Этот печально известный вирус получает полный доступ к Операционная система. Он может позволить жуликам получить доступ к Операционная система из удаленного места. Он может передавать важную информацию третьим лицам. В дополнение к этому производительность и скорость Операционная система постепенно снижаются.

Ищем аномалии в PE-файлах

PE-аномалии не пройдут!

Для усложнения задачи реверсера различные пакеры и протекторы модифицируют заголовки PE-файлов. Иногда аномалии в заголовках могут уронить различные дебаггинг-тулзы и другие GUI-анализаторы, затруднив таким образом процесс изучения исполняемого файла. В таких случаях тебе поможет ExeScan — скрипт на Python’е, специально предназначенный для выявления таких аномалий. Утилита быстро сканирует выбранный исполняемый файл и обнаруживает все виды возможных аномалий в его заголовках. Обнаружение происходит с помощью подсчета контрольной суммы, размера различных полей в заголовке, размера сырых данных, выявления имен non-ascii/пустых секций и так далее.

Функционал скрипта:

- возможности автоматизации поиска аномалий в PE;

- определение сигнатур компиляторов и пакеров;

- сканирование API для известной малвари;

- отображение заголовка PE и таблицы импорта;

- нативная поддержка генерации различных отчетов.

Для использования сканера тебе необходима питоновская библиотека PEFile от Эро Карреры. Найти ее ты также сможешь на нашем диске. Пример запуска сканера:

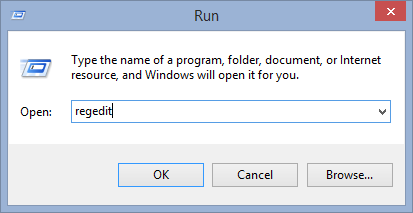

Удаление угрозы вручную

Первым делом следует использовать раздел программ и компонентов в стандартной «Панели управления», загрузив систему в безопасном режиме. Не ожидайте, что там вирус будет показан под своим изначальным именем. Вместо этого отсортируйте установленные программы по дате.

Как правило, здесь будет показано несколько компонентов, от которых и нужно избавиться. Это:

- Search Snacks;

- Search Protect;

- HighliteApp;

- Fre_Ven_s Pro 23;

- FLV Player (remove only);

- PassShow;

- Coupon Server;

- TidyNetwork;

- V-bates 2.0.0.440;

- MyPC Backup.

Имейте в виду, что MyPC Backup и FLV Player не имеют ничего общего с официальными утилитами. Как уже понятно, все это нужно немедленно удалить. После этого, записав названия удаляемых компонентов и имя самого вируса, нужно войти в редактор системного реестра (regedit в консоли «Выполнить») и использовать поиск, с последующим удалением всего найденного. Если был установлен вышеупомянутый плеер, а пользователь удаляет из реестра связанные с ним ключи, лучше так и поступить. Сам плеер является бесплатным. Скачать его и установить заново проблемой не является.

Но для лучшего эффекта можно воспользоваться программой iObit Uninstaller, которая имеет в своем арсенале средств модуль мощного сканирования, применение которого избавит пользователя от редактирования реестра и поиска остаточных файлов на винчестере. Только при удалении результатов поиска нужно задействовать дополнительно строку уничтожения файлов.

В браузерах следует удалить некоторые активные надстройки. В случае с Chrome это SupraSavings. Даже в таком, казалось бы, защищенном продукте, как Mozilla Firefox, этот вирус тоже может оставлять свои следы

Тут нужно обратить внимание на расширение UNiDealsa, которое тоже нужно деинсталлировать. В других браузерах удаление расширений выглядит почти аналогично, изменяется только внешний вид разделов

Упражнение 3. Собственно реплей

При помощи все той же утилиты hackrf_transfer производится и передача в эфир, по большому счету отличие лишь в флаге -t вместо -r, намекающем на TX.

Просто, не правда ли? Слишком просто! Жаль, что на данный момент hackrf_transfer опять поломали в части отправки. Поэтому для проигрывания записанного дампа будем использовать исключительный Инструмент с большой буквы И — GNU Radio.

Для нашей цели источником сигнала будет файл дампа, который мы только что инспектировали при помощи baudline. Для его подгрузки просто добавляем блок File Source и в его свойствах указываем путь до файла

Следует обратить внимание на то, что каждая точка соединения имеет свой тип (на самом деле это тип данных Python) и цвет. Наш первый блок будет отдавать данные типа Byte, что, впрочем, неудивительно для ресурса-файла

Большинство блоков GNU Radio заточены под обработку данных, представленных в векторном виде, поэтому прежде, чем что-либо делать дальше, требуется «приведение типов». Сделаем это преобразование в два шага: UChar -> Float, Float -> Complex, предварительно произведя деинтерливинг (расчленение потока на действительную и мнимую составляющие). Делается это не сложнее добавления источника — перетаскиваем нужные блоки и соединяем.

Следующий блок в цепочке (Add Const) также требуется для приведения данных из нашего радио к виду, пригодному для дальнейшей работы, а именно для выравнивания сигнала относительно нулевого уровня сложением с вектором-константой. Теперь наши данные выглядят и имеют формат по всем правилам GR, и можно отправить их прямо в блок вывода (osmocom Sink).

Osmocom Sink как раз реализует прослойку между GR и множеством различных ресиверов и трансмиттеров, и HackRF в их числе. Sink-блок для нашего случая обладает практически теми же параметрами, что и hackrf-transmit. Для более удобного изменения частоты передачи и частоты дискретизации в дальнейшем, создадим переменные (вытащим из списка пару блоков Variable), назовем их freq и samp_rate и зададим соответствующие значения: 433 МГц и 16 МГц. Ведь с какими параметрами записывали, с такими и надо отдавать. При конфигурации блока вывода в соответствующих полях укажем не значения, а имена переменных. Так, при определении свойств блоков в полях можно указывать не только константы, но и переменные и даже целые выражения, что, по сути, дает огромные возможности.

Итак, преобразование данных описано, свойства блока вывода соответствуют исходным условиям, время запустить эту шарманку! По аналогии с IDE разработки, кликаем на кнопку компиляции, в результате получаем проект, собранный в виде Python-скрипта, пригодного для запуска отдельно от gnuradio-companion.

…Пространство разрывает звук китайской псевдополифонии. Так что теперь можно зазвонить соседей ровно до того момента, пока они не вытащат батарейки из своего звонка. Использование направленной антенны приветствуется.

Комментарий пользователя

| Установился вместе с кряком для мс оффис 2010 Seraph |

| Файл устанавливается вместе с пакетом Microsoft Office 2010 и Office 2010 Toolkit EZ-Activator в папку C:WindowsAutoKMS. На сайте virustotal 19 из 50 антивирусов пометили файл, как опасный. На компьютере его заприметили MBAM и Comodo Firewall, Kaspersky Crystal молчал. Отправил на экспертизу в Comodo — ложная тревога. Думаю, файл не представляет опасности. Ибрагим |

| Это программа для автоматической активации продуктов майкрософт по расписанию, файл не опасен если не модифицирован, установка его на компьютер это нарушение закона о пиратстве в разных странах разные статьи так что если обнаружите файл немедленно удалите из системы (дополнительная информация) Алексей |

| Удалял его двести раз но при следующей загрузке системы это приложение снова, появляется. У меня его обнаружил антишпион, и говорит что это потенциально опасная программка!! Серега |

| У меня появился после кряка офиса 2013. Крячил «Microsoft Toolkit 2.4.3 Stable». KAV 2015 увидел его как угрозу, хотя до сегодняшнего дня он его не трогал. До этого на AutoKMS натыкался в автозагрузке, всегда отключал его, ибо нефиг запускаться и делать неизвестно что. Короче убивать его и всё. После его удаления работа системы не меняется, офис по прежнему остается активированным. Гоша |

| Это кряк для винды и офиса, если хотите, чтобы ваш офис или винда слетели и остались неактивированными — можете удалить процесс и сам файл. А тем, кто с пиратской, посоветовал бы оставить его в покое. Олежа |

| Есть еще один тип HAckTool/Win32/AutoKMS во 99% это активатор для виндовс 7/8/8.1/10 он не опасен но антивирусы и сам защитник сщитают его не сильно опысным лучше удалить он уже не нужен Олександр |

| У меня Malwarebytes Anti-malware нашел его вредоносным ПО, но я не удалила. Моя программа ведет карантин по вредоносным и потенциально вредоносным программам, так что помогает, вредные рекламы больше не тревожат. Lilit |

| Мой компьютер работал без KMSAutoS. Ни Windows, ни Office в нем не нуждались. Но вот я купила принтер и скачала к нему драйверы. Появилось приложение KMSAutoS.exe. Kaspersky Free его сразу определил как угрозу. Я хотела удалить, но предлагалось только лечить. После лечения Kaspersky больше не ругается. Но что делает приложение и нужно ли оно — не ясно. Гжеля |

| Итак , сверху написано что файл Auto Kms Кряк для office и для windows . Так вот , смело скажу что нет . Недавно проверил эту программу черз несколько программ и ничего не нашел , но программа AnVir Task Manager нашла опасность в этой программе. Кажется этот файл не нужен и скорее всего добавляет нагрузку на ЦП Алдияр |

| KMSAuto входит в состав Вашей устанавливаемой программы может связать Ваш компьютер с ДРУГим сервером и передавать все нажатия клавиатуры и мыши при работеВашей установленной программы на ДРУГой (!) сервер. Mail.ru, Каспер, VK, . не будут это публиковать. hi.ru |

| это активатор 10 винды — если хотите чтобы она слетела — удаляйте))) |

| при активации виндовса ужно принять другой параметрактивации,то есть раз и на всегда,а если вы ставите эту операцию на расписания,то есть каждые 10 день,то этот Аuto KMS будет находится и вызывать раздражение некоторым антивирусам.Так что в этой проге нет ничего опасного) Igor |

| Программа для активации Windows и Microsoft Office, те, кто говорят, что это вирус — те пользователи безграмотные юзвери-хомячки. Профессионал |

| Норм файл, только если не отключить Защитник Windows, то из-за него Защитник Windows всегда будет ложно срабатывать, говоря что это вирус, хотя он ничего вредоносного не имеет ГАР |

| Это кряк для каки-либо программ. Если вы студент без бабок- можете оставить, но если у вас намечается бизнес с кучей паролей и онлайн-банкингом с этого компа, то лучше перестрахуйтесь и перейдите либо на убунту, либо на лицензионную винду, потому что сами кряки хрен знает кто создает. Саша |

| Програмка-шпион! Mysanja |

Процесс 2: удаление HackTool:Win32/AutoKMS Из Firefox

удаление HackTool:Win32/AutoKMS Из Google Chrome

- Сначала вам нужно открыть браузер Google Chrome.

- Чтобы открыть меню Chrome, щелкните значок шестеренки, расположенный в верхнем правом углу браузера.

- Нажмите «Сервис», затем перейдите на вкладку «Расширение».

- На вкладке «Расширение» выберите все нежелательные расширения, связанные с HackTool:Win32/AutoKMS.

- Наконец, нажмите значок корзины мусора на удаление этот вирус из Google Chrome.

удаление HackTool:Win32/AutoKMS Из Internet Explorer

- Нажмите значок шестеренки в правом верхнем углу браузера или нажмите клавиши Alt + T, чтобы открыть меню.

- Нажмите «Управление надстройками» и перейдите на вкладку «Панели инструментов и расширений».

- Найдите все нежелательные дополнения, связанные с HackTool:Win32/AutoKMS.

- Нажмите кнопку «Отключить».

- Теперь нажмите кнопку «Дополнительная информация».

- Наконец, нажмите кнопку «Удалить», чтобы удаление вирус.

удаление HackTool:Win32/AutoKMS Из Mozilla Firefox

- Откройте браузер Mozilla и нажмите кнопку меню в правом верхнем углу браузера.

- Откройте вкладку «Надстройки» -> «Надстройки».

- Выберите панель «Расширения» или «Внешний вид».

- Найдите HackTool:Win32/AutoKMS надстройки, которые вы хотите удаление.

- Нажмите кнопку «Удалить», а затем перезапустите систему.

удаление HackTool:Win32/AutoKMS От Microsoft Edge

Нажмите значок «Больше» (…) в верхнем правом углу, затем нажмите «Настройки».

- Теперь, в опции «Открыть с», нажмите «Особая страница или страница».

- Выберите «Пользовательский» и введите URL-адрес, который вы хотите установить в качестве главной страницы вашего браузера.

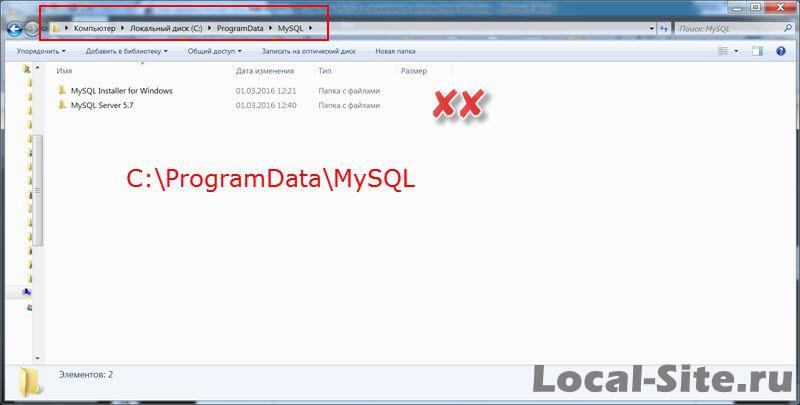

Убрать сбой активации с KMSAuto Net

Проблема с активацией Office происходит из-за отсутствия лицензионного ключа. Если Windows тоже пиратская, то KMSAuto Net — единственный адекватный способ пользоваться системой без проблем с безопасностью и постоянных напоминаний о необходимости активировать Windows и Office.

KSM Auto — небольшая программа, которая создает виртуальный сервер. Виртуальный сервер представляет собой обычный процесс, практически не тратящий ресурсы компьютера. Процесс выдает себя за удаленный сервер Microsoft, подтверждающей лицензию. Получается, Windows сам себе отправляет запрос и получает ответ, что все в порядке (лицензия активна). Сбой активации продукта перестает появляться.

Убираем сбой активации продукта Microsoft Office с KMSAuto Net:

- Загрузить KMSAuto Net. Программа бесплатна и регулярно обновляется под разные версии Office.

- Временно отключить антивирус, защитник Windows и аналогичное ПО. KMSAuto вмешивается в работу системы, что по-умолчанию распознается антивирусами как вредоносное воздействие.

- Запустить KMSAuto_net от имени администратора. По-другому программа не будет корректно работать.

После запуска программы появится две основные кнопки: активировать Windows целиком или только активировать Office. В зависимости от версии программы, в соседних окнах можно выставлять дополнительные настройки.

Далее программа будет выводить информацию о своих действиях, время от времени спрашивая разрешение на установку драйверов и другие манипуляции. Во всех случаях нужно нажать Далее или Согласен, поскольку эти действия являются нормой для работы активатора.

Дождаться, пока программа сообщит об успехе. Сообщение об ошибке активации продуктов Office больше не должны беспокоить.

Иногда KMSAuto NET не может в автоматическом режиме активировать лицензию. В этом случае появляется окно с сообщением «Программа не смогла активировать продукт в автоматическом режиме. Сейчас будет выполнена попытка установить новый GVLK-ключ, после чего необходимо повторить активацию снова.»

Это означает, что придется воспользоваться вторым — ручным способом активации. Он несколько сложнее, однако гарантирует результат практически в 100% случаев.

Ручная активация Office

GVLK-ключ продукта — это тот самый лицензионный ключ, который проверяется на подлинность. Если к программы не получилось самостоятельно определить версию Windows и подобрать к ней ключ, сделать это можно самостоятельно. Нужно зайти в раздел Утилиты и выбрать активируемый продукт из выпадающего списка.

- Первым делом запускается сам KMS-Service — виртуальный сервер активации. В главном окне программы есть две кнопки: «Активировать Windows» и Активировать Office. Нажимаем вторую.

- Далее нужно перейти во вкладку Утилиты и в разделе GVLK Ключи Продуктов и выбрать свою версию операционной системы или активируемой версии Office.

После выбора версии KMSAuto_NET выдаст лицензионный ключ. Его нужно скопировать в буфер обмена.

Теперь, когда сервер KMS запущен и есть ключ, нужно открыть вкладку Система и в разделе Установка GVLK ключа нажать Установить ключ Office.

В открывшемся окне вставить ключ в соответствующую строку.

Нажать кнопку Продолжить и дождаться окончания процесса. На этом все — Office или Windows нужной версии будет активирован как лицензионный.

Хотя проблема решена, рано или поздно она появится снова. Уменьшить шанс можно, выставив повторную активацию продукта (реактивацию) каждые 10 дней. Но ключ все равно слетит, поскольку каждые 180 дней Windows проходит валидацию. Более того, колючи могут слететь при обновлении системы или обновлении безопасности Windows. Поэтому и программа, и инструкция еще могут пригодиться.

Использование узконаправленных утилит

На просторах Интернета нередко можно встретить советы по поводу того, что Hacktool:Win32/AutoKMS удалить можно исключительно при помощи специально разработанных для этого программ.

В большинстве случаев предлагается использование программ вроде YAC Anti-Malware Free и ей подобных. С этим еще можно согласиться. Но, когда предлагается скачать и установить приложение Win32/AutoKMS virus Removal Tool, тут точно задумаешься. Некоторые, конечно, «ведутся» на такие уловки. И в результате получают установку SpyHunter, который, быть может, вирус и удалит (правда, только после полной регистрации), но вот от самой программы впоследствии неискушенному в познаниях пользователю избавиться будет очень сложно (без специальных знаний практически невозможно). Так что лучше заняться удалением угрозы вручную, тем более сделать это достаточно просто.