Установите microsoft teams с помощью microsoft endpoint configuration managerinstall microsoft teams using microsoft endpoint configuration manager

Содержание:

- Временное отключение UAC

- Method #3: Download Group Policy Editor for Windows 10 – Policy Plus

- Method #1: Enable Group Policy Editor in Windows 10 Home using GPEdit Installer

- Обзор

- Открываем «Локальную политику безопасности» в Windows 10

- Использование утилиты LAPS для просмотра пароля администратора

- Установка административных шаблонов политик Office 2016, 2019 и Office 365

- Очистка сервера от старых профилей пользователей с помощью PowerShell

- Настройка прокси сервера и домашней страницы в Google Chrome из GPO

- Развертывание Irfan View при помощи сгенерированного ранее ZAP-файла

- Настройка параметров Chrome через GPO

- Method #2: Install GPEdit.msc in Windows 10 Home using PowerShell script

- Назначаем политики WSUS на OU Active Directory

- Просмотр политик из командной строкой

- Область действия и порядок применения групповых политик (LSDOU)

- Remove the installation package

Временное отключение UAC

Возможной причиной проблемы с установкой приложения может быть политики UAC. Попробуйте установить приложение при отключенном UAC (напомню, что отключение UAC это не рекомендуемый шаг, и после тестирования его нужно включить обратно).

- Через меню «Пуск» введите и запустите «Изменение параметров контроля учетных записей».

- Переместите ползунок в положение «Не уведомлять»(уровни UAC). Необходимы права администратора.

- Перезагрузите компьютер, чтобы проделанные изменения вступили в силу.

Если это не помогло избавиться от уведомления, то попробуйте отключить политику блокировки, блокирующего выполнение MSI пакетов установщиком Windows через редактор локальной групповой политики или реестр.

Method #3: Download Group Policy Editor for Windows 10 – Policy Plus

Policy Plus is a third-party app and an alternative to the built-in Group Policy editor. Its interface is very similar to GPEdit. One major benefit of using Policy Plus is that it comes with a search function where you can search for your required policies.

- Download Policy Plus from the below-given link:

Policy Plus (10.3 KiB, 22,995 hits)

- Run Policy-Plus.exe. It is a portable app so it will open immediately. You can make changes to the policies exactly how you do it in the Windows built-in group policy editor.

Policy Plus

Hopefully, these methods will help you enable gpedit.msc in your system.

One thing to note here is that these methods are useful when you want to use local group policy editor. If you are a domain administrator and want to configure group policies on a Windows 10 Home computer using Windows Server Active Directory, this method will not be effective as Windows 10 Home does not support joining a domain in Active Directory.

You can also enable other functionalities in Windows 10 Home:

- How to Enable Local User and Group Management (lusrmgr.msc) Console in Windows 10 Home

- How To Enable Hyper-V On Windows 10 Home

- How To Enable Remote Desktop In Windows 10 Home (RDP)

Your experience and comments are highly appreciated.

Method #1: Enable Group Policy Editor in Windows 10 Home using GPEdit Installer

Since the Group Policy Editor is not included in Windows 10 by default, we will need to download the editor first. You may download it from the below-mentioned download link.

Download GPEdit.msc Installer (854.7 KiB, 162,033 hits)

Alternative download link

This is a simple setup file which when run will install and configure the Group Policy Editor in your Windows Home system.

Installing gpedit.msc correctly

If you have 32-bit Windows (x86) then the setup should be installed smoothly without any problems and you should be able to access the Group Policy Editor through the Microsoft Management Console by going to Run –> gpedit.msc. But if you have 64-bit Windows (x64) then you will need some extra steps after running the installer. Follow the steps below after running the installer:

- Go to C:\Windows\SysWOW64 folder

- Copy the following folders and files from C:\Windows\SysWOW64 to C:\Windows\System32“GroupPolicy“, “GroupPolicyUsers” and gpedit.msc.

This will make sure you run the editor from the Run dialog.

Solving common problems with running gpedit.msc

If you are getting an “MMC cannot create a snap-in” error message while starting gpedit.msc, you may follow the steps below for the solution:

- Go to C:\Windows\Temp\gpedit\ folder and make sure it exists.

- Download the following zip file and unzip it to C:\Windows\Temp\gpedit\. This should replace two files x86.bat and x64.bat.

gpedit-temp-files-x86x64 (1.3 KiB, 50,949 hits)

- Now run x86.bat if you are running 32-bit Operating System and x64.bat if you are running 64-bit Windows 10. Make sure you are running the batch files as Administrator.

After following the above-mentioned steps, you should have a working Group Policy Editor in Windows 10 Home edition. In case of any confusion or problem, you are always encouraged to discuss by commenting below.

Обзор

Большинство программ поставляются для продажи и распространения в сжатом (упакованном, см.: Архив) виде. Для нормальной работы они должны быть распакованы, а необходимые данные правильно размещены на компьютере, учитывая различия между компьютерами и настройками пользователя. В процессе установки выполняются различные тесты на соответствие заданным требованиям, а компьютер необходимым образом конфигурируется (настраивается) для хранения файлов и данных, необходимых для правильной работы программы.

Установка, как правило, включает в себя размещение всех необходимых программе файлов в соответствующих местах файловой системы, а также модификацию и создание конфигурационных файлов. Пакетные менеджеры также выполняют при установке контроль зависимостей, проверяя, есть ли в системе необходимые для работы данной программы пакеты, а в случае успешной установки регистрируя новый пакет в списке доступных.

Так как данный процесс является различным для каждой программы и компьютера, то многие программы (включая сами операционные системы) поставляются вместе с универсальным или специальным установщиком — программой, которая автоматизирует большую часть работы, необходимой для их установки.

Некоторые программы написаны таким образом, что устанавливаются простым копированием своих файлов в нужное место, а самого процесса установки как такового нет. Про такие программы говорят, что они «не требуют установки». Это распространено среди программ для Mac OS X, DOS и Microsoft Windows. Существуют операционные системы, которые не требуют установки, и, таким образом, могут быть напрямую запущены с загрузочного диска (компакт- или DVD-диск), не оказывая воздействия на другие операционные системы, установленные на компьютере пользователя. Примером такой операционной системы является Knoppix или Mac OS 1-9.

Данный термин также распространяется на плагины, драйверы и программные файлы, которые сами по себе не являются программами.

Обычные операции, выполняемые в процессе установки программного обеспечения, включают создание или изменение:

- Используемых и неиспользуемых совместно программных файлов.

- Каталогов.

- Записей конфигурационных файлов, используемых одной программой, или совместно.

- Переменных среды.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла»

Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите , после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

Перейдите к разделу «Администрирование».

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

Дожидайтесь запуска нового окна для начала работы с оснасткой.

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите и перейдите к этой программе.

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

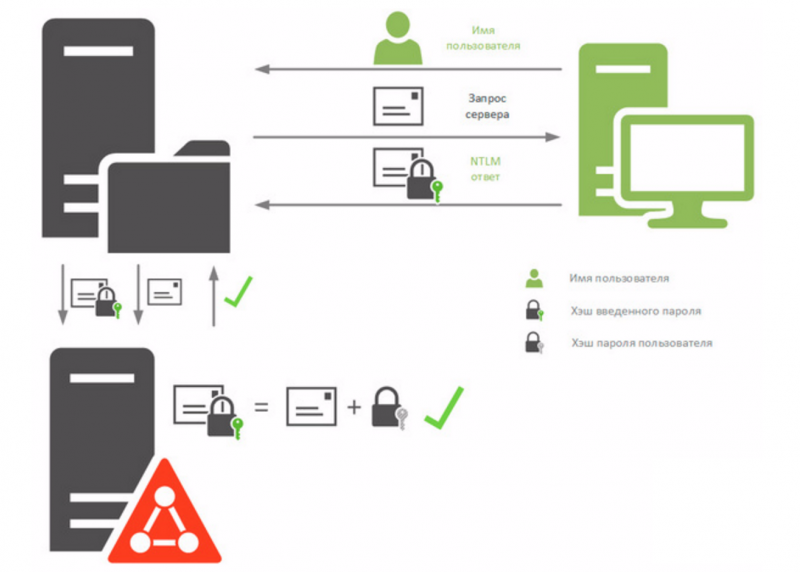

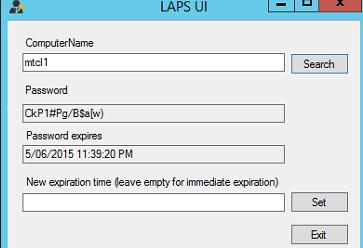

Использование утилиты LAPS для просмотра пароля администратора

Графическую утилиту AdmPwd UI для просмотра паролей LAPS нужно установить на компьютерах администраторов.

Запустите утилиту, введите имя компьютера (в поле computername), и вы должны увидеть текущий пароль локального администратора компьютера и срок действия.

Дату истечения пароля срока действия пароля можно задать вручную, либо оставить поле с датой пустым и нажав кнопку Set (это означает, срок действия пароля уже истек).

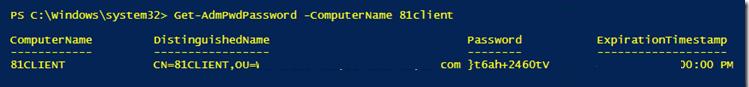

Пароль также можно получить с помощью PowerShell:

Если вы считаете, что пароли локальных администраторов на всех компьютерах в некотором OU скомпрометированы, вы можете одной командой сгенерировать новые пароля для всех компьютеров в OU. Для этого нам понадобится командлет Get-ADComputer

Аналогичным образом можно вывести список текущих паролей для всех компьютеров в OU:

LAPS можно рекомендовать как удобное решение для организации безопасной системы управления паролями на компьютерах домена с возможностью гранулированного управления доступом к паролям компьютерам из разных OU. Пароли хранятся в атрибутах Active Directory в открытом виде, но встроенные средства AD позволяют надежно ограничить к ним доступ.

Также рекомендуем познакомиться со статьей Защита учетных записей администраторов в сети Windows.

Установка административных шаблонов политик Office 2016, 2019 и Office 365

Перейдите на страницу загрузки ADMX шаблонов GPO для Office 2016

Обратите внимание, что вам предлагается скачать 32 или 64 битную версию шаблонов. Это не означает, что если на компьютерах пользователей установлена 32 битная версия Office 2016, то вам нужно качать файл admintemplates_x86_4768-1000_en-us.exe, а если используется MS Office x64 — admintemplates_x64

В обоих архивах используются одинаковые версии ADMX и ADML файлов. Разрядность относится только к версии утилиты Office Customization Tool, которая используется для предварительной настройки программ MS Office перед развертыванием (в нашей статье этот функционал не затрагивается). Поэтому вы можете скачать любую версию файла.

Распакуйте скачанный файл. Архив содержит:

- Каталог admin – в нем хранится набор OPAX/OPAL файлов для настройки дистрибутива Office 2016 перед развертыванием с помощью Office Customization Tool (OCT). В нашем случае этот каталог не используется;

- Каталог admx — набор admx и adml файлов для редактора групповых политики;

- Файл office2016grouppolicyandoctsettings.xlsx — Excel файл с описанием всех групповых политик и соответствия между настройками GPO и ключей реестра для продуктов Office).

Обратите внимание на структуру файлов в каталоге admx. В каталогах с названием языка содержатся adml файлы с языковыми настройками для административных шаблонов GPO для разных языков

В каталоге ru-ru есть файлы с описанием политик на русском языке.

В пакете содержатся отдельные ADMX файлы шаблонов для управления настройками следующих продуктов MS Office 2016:

- access16.admx — Microsoft Access 2016;

- excel16.admx — Microsoft Excel 2016;

- lync16.admx — Microsoft Lync (Skype for Business) 2016;

- office16.admx – общие настройки MS Office;

- onent16.admx — OneNote 2016;

- outlk16.admx – Outlook 2016;

- ppt16.admx — PowerPoint 2016;

- proj16.admx — Microsoft Project 2016;

- pub16.admx — Microsoft Publisher 2016;

- visio16.admx — Visio 2016;

- word16.admx — Microsoft Word 2016.

Данные файлы шаблонов можно использовать для управления настройками также Office 365 ProPlus и Office 2019, т.к. в этих версиях Ofiice используются параметры из ветки реестра HKCU(HKLM)\SOFTWARE\Policies\Microsoft\Office\16.0.

На отдельном компьютере вы можете подключить данные административные шаблоны в редактор локальных групповых политик gpedit.msc, скопировав содержимое каталога Admx в локальный каталог C:\Windows\PolicyDefinitions.

Вы можете скопировать admx/adml файлы с шаблонами только для используемых у вас продуктов Office или сразу все файлы.

Если вы хотите использовать административные шаблоны политик Office для управления настройками на компьютерах домена, необходимо скопировать (с перезаписью) файлы политик в каталог \\winitpro.ru\SYSVOL\winitpro.ru\policies\PolicyDefinitions на контроллере домена (каталог PolicyDefinitions придется создать вручную, если его еще нет). Этот каталог является централизованным хранилищем административных шаблонов (Group Policy Central Store).

Теперь, если открыть редактор локальной групповой политики (gpedit.msc) или редактор доменных политик Group Policy Management Console (gpmc.msc), вы увидите, что в консоли GPO в разделе административных шаблонов пользователя (User Configuration) и компьютера (Computer Configuration) появятся новые разделы для управления продуктами Office 2016.

Для установки консоли gpmc.msc на рабочей станции с Windows 10 необходимо установить модуль Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0 из состава RSAT для Windws 10.

Аналогичным образом вы можете скопировать в центральное хранилище PolicyDefinitions на контроллере домене административные шаблоны для Office 2010 и Office 2013 (если они используются на ПК в вашем домене). На скриншоте ниже видно, что в консоли редактора GPO присутствуют административные шаблоны для Office 2007, 2010, 2013 и 2016. Все эти шаблоны хранятся на контролере домена (об этом свидетельствует надпись Policy definitions (ADMX files) retrieved from the central store).

Очистка сервера от старых профилей пользователей с помощью PowerShell

Вместо использования рассмотренной выше политики автоматической очистки профилей, вы можете использовать простой PowerShell скрипт для поиска и удаления профилей неактивных или заблокированных пользователей.

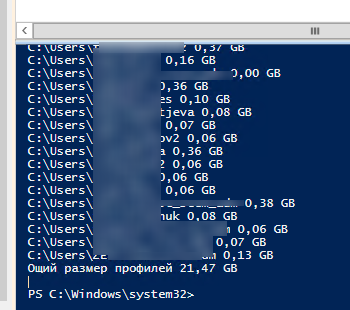

Сначала попробуем подсчитать размер профиля каждого пользователя в папке C:\Users c помощью простого скрипта из статьи “Вывести размер папок с помощью PowerShell”:

Итого суммарный размер всех профилей пользователей в каталоге C:\Users около 22 Гб.

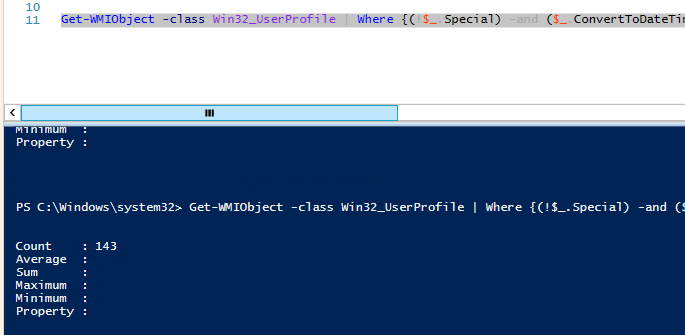

Теперь выведем список пользователей, профиль которых не использовался более 60 дней. Для поиска можно использовать значение поля профиля LastUseTime.

У меня на терминальном сервере оказалось 143 профиля неактивных пользователей (общим размером около 10 Гб).

Чтобы удалить все эти профили достаточно добавить перенаправить список на команду Remove-WmiObject (перед использование скрипта удаления желательно несколько раз перепроверить его вывод с помощью параметра –WhatIf ):

Чтобы не удалять профили некоторых пользователей, например, специальные аккаунты System и Network Service, учетную запись локального администратора, пользователей с активными сессиями, список аккаунтов-исключений), нужно модифицировать скрипт следующим образом:

Вы можете настроить запуск этого скрипта через shutdown скрипт групповой политики или по расписанию заданием планировщика. (перед настройкой автоматического удаления профилей внимательно протестируйте скрипт в своей среде!).

Можно модифицировать скрипт, чтобы автоматически удалять пользователи всех пользователей, которые добавлены в определенную группу AD (например, группа DisabledUsers):

Настройка прокси сервера и домашней страницы в Google Chrome из GPO

Настроим прокси-сервер: нас интересует раздел политик Google Chrome -> Proxy Server:

- адрес прокси сервера: ProxyServer —

- список исключений для прокси: ProxyBypassList —

Установим домашнюю страницу: Google Chrome -> Startup, Home page and New Tab page-> Configure the home page URL– https://winitpro.ru/

Осталось назначить политику браузера Chrome на нужный контейнер (OU) Active Directory. Примените групповую политику к клиенту, выполнив на нем команду , вызвав удаленное обновление политики или перезагрузив компьютер.

Запустите Chrome на клиенте и убедитесь, что в его настройках применились параметры, заданные в GPO (в примере на скриншоте пользователь не может изменить назначенные администратором значения). Вы можете выполнить диагностику назначения политики Chrome с помощью gpresult.

Если вы запретили пользователям менять определенные параметры Chrome, в окне настроек браузера появится сообщение “This settings is enforced by your administrator” (Некоторые параметры отключены администратором).

А на странице настроек отображается “Your browser is managed by your organization”.

Чтобы отобразить все настройки Google Chrome, которые заданы через GPO, перейдите в браузере по адресу Chrome://policy (здесь отображаются параметры, заданные через реестра или admx файлы шаблонов GPO).

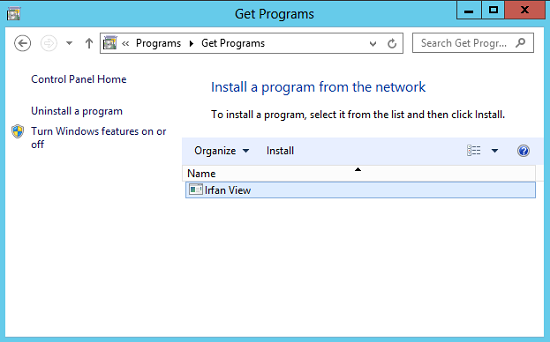

Развертывание Irfan View при помощи сгенерированного ранее ZAP-файла

Теперь, на заключительном этапе, следует перейти к оснастке «Group Policy Management» и выполнить следующие действия:

- Создается новый объект групповой политики (естественно, при желании вы можете воспользоваться также и любым из существующих объектов GPO), пусть он называется «ZAP Files Publication». Он связывается либо с конкретным подразделением, в которое входят учетные записи пользователей, либо с уровнем всего домена, и из контекстного меню данного объекта следует выбрать соответствующую команду, предназначенную для открытия редактора управления групповыми политиками;

- После этого, уже находясь в оснастке «Group Policy Management Editor», нам необходимо развернуть узел User ConfigurationPoliciesSoftware Settings, затем перейти к узлу «Software Installation». Чтобы приложение нормально опубликовалось, следует перейти к настройкам данного узла. Другими словами, из контекстного меню данного узла выбираем команду «Properties»;

- Здесь, как я уже сказал, чтобы мы смогли без проблем опубликовать наше приложение, нам следует в свойствах этого расширения клиентской стороны указать путь к точке распространения, то есть «\НАШСЕРВЕРInstall». Помимо этого, на вкладке «Advanced» обязательно необходимо установить флажок на опции «Make 32-bit X86 down-level (ZAP) applications available to Win64 machines». Этих настроек для нас достаточно, сохраняем все внесенные изменения;

Рис. 2. Настройка расширение CSE GPSI

- Теперь уже можно создавать политику распространения программного обеспечения. Другими словами, из контекстного меню данного узла выбираем команду, предназначенную для создания нового пакета. Теперь в отобразившемся диалоговом окне выбираем из раскрывающегося списка типов файлов тип «ZAW Down-level applications package (*.zap)», а затем переходим к папке с созданным ранее файлом ZAP. Естественно, на данном этапе следует выбрать именно этот файл, как показано на следующей иллюстрации:

Рис. 3. Добавление ZAP-файла для развертывания ПО

- В связи с тем, что нам особо и не нужно добавлять какие-то дополнительные опции для этого пакета, в отобразившемся диалоговом окне «Deploy Software» среди всех доступных вариантов останавливаемся на «Published» и создаем инсталляционный пакет.

В конечном счете, узел «Software Installation» данной оснастки должен выглядеть следующим образом:

Рис. 5. Приложение, доступное для инсталляции

Рис. 5. Приложение, доступное для инсталляции

Настройка параметров Chrome через GPO

Обратите внимание, что настройки Google Chrome хранятся в двух разделах групповой политики (как в Computer, так и User Configuration) :

- Google Chrome – пользователи (и даже локальный администратор) не могут изменить настройки Chrome на своем компьютере, заданные в этой секции GPO (хотя можно выкрутится и совсем заблокировать применение групповых политик на компьютере);

- Google Chrome — Настройки по умолчанию (пользователи могут менять) (Default Settings (users can override)) – рекомендуемые настройки браузера, которые пользователи могут изменить.

Рассмотрим базовые настройки Chrome которые часто настраиваются в корпоративной среде централизованно:

- Сделать Chrome браузером по умолчанию – Set Goggle Chrome as Default Browser;

- Set disk cache directory — путь к диковому кэшу Chrome (как правило это “”);

- Set disk cache size – размер кэша Chrome на диске (в байтах);

- Set Google Chrome Frame user data directory – указать путь к каталогу Chrome с настройками пользователя “”;

- Managed Bookmarks – управление закладками браузера;

- Отключение авто обновления Chrome: Allow Installation: Disable и Update Policy Override: Enable, в поле Policy указать Updates Disable;

- Добавить сайты в список доверенных — Policies HTTP Authentication -> Authentication server whitelist;

- Разрешить Kerberos аутентификацию в Chrome для сайтов. Добавьте список адресов серверов, сайтов в настройки политик – Http Authentication -> Kerberos Delegation Server Whitelist и Authentication Server Whitelist;

- Запретить отправку анонимной статистики Chrome в Google: Send anonymous usage statistics and crash information -> False;

- Использовать временный профиль Chrome (данные удаляются после завершения сессии пользователя) Ephemeral profile: Enabled;

- Список запрещенных сайтов: Block access to a list of URLs (можно заблокировать сайты из PowerShell на уровне Windows);

- Изменим местоположение папки для загрузки: Set download directory: c:\temp\downloads.

(Обратите внимание, что каталог соответствует папке в профиле пользователя %, а — ). Полный список политик Chrome с подробными объяснениями: https://cloud.google.com/docs/chrome-enterprise/policies/.

Полный список политик Chrome с подробными объяснениями: https://cloud.google.com/docs/chrome-enterprise/policies/.

Method #2: Install GPEdit.msc in Windows 10 Home using PowerShell script

- Download the GPEdit Enabler script from the link below

GPEdit Enabler for Windows 10 Home Edition (379 bytes, 138,495 hits)

This is a simple PowerShell script that will install the disabled Group Policy feature in the Windows 10 Home edition.

- Right-click the downloaded gpedit-enabler.bat file and select Run as Administrator.

- This will start the installation process. It may take some time depending upon your system performance. When the process is complete, press any key to close the command prompt window.

- Although a restart is not required, if the policies are not working, you should restart the computer once.

How to open the group policy editor after installing

After you install the group policy editor, you should be access local group policies and edit group policies already implemented on your computer.

Open the Run dialog by pressing Windows key + R. Type gpedit.msc and press the Enter key or OK button. This should open gpedit in Windows 10 Home.

Some people complain that although this method enabled the group policy editor, most of the settings don’t work in the Home edition. If both the methods fail in your case, you should probably try out the third method discussed below.

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и WKS (Workstations –компьютеры пользователей).

Совет. Мы рассматриваем лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в нашем примере – мы создали разные политики WSUS для серверов и рабочих станций), в больших распределенных доменах можно привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные способы.

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Совет. Не забудьте про отдельную OU с контроллерами домена (Domain Controllers), в большинстве случаев на этот контейнер следует привязать «серверную» политику WSUS.

Точно таким же способом нужно назначить политику WorkstationWSUSPolicy на контейнер AD WKS, в котором находятся рабочие станции Windows.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

Все настройки системы обновлений Windows, которые мы задали групповыми политиками должны появится в реестре клиента в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate.

Данный reg файл можно использовать для переноса настроек WSUS на другие компьютеры, на которых не удается настроить параметры обновлений с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Также удобно контролировать применённые настройки WSUS на клиентах с помощью rsop.msc.

И через некоторое время (зависит от количества обновлений и пропускной способности канала до сервера WSUS) нужно проверить в трее наличие всплывающего оповещений о наличии новых обновлений. В консоли WSUS в соответствующих группах должны появиться клиенты (в табличном виде отображается имя клиента, IP, ОС, процент их «пропатченности» и дата последнего обновлений статуса). Т.к. мы политиками привязали компьютеры и серверы к различным группам WSUS, они будут получать только обновления, одобренные к установке на соответствующие группы WSUS.

Примечание. Если на клиенте обновления не появляются, рекомендуется внимательно изучить на проблемном клиенте лог службы обновлений Windows (C:\Windows\WindowsUpdate.log)

Обратите внимание, что в Windows 10 (Windows Server 2016) используется другой формат журнала обновлений WindowsUpdate.log. Клиент скачивает обновления в локальную папку C:\Windows\SoftwareDistribution\Download

Чтобы запустить поиск новых обновлений на WSUS сервере, нужно выполнить команду:

Также иногда приходится принудительно перерегистрировать клиента на сервере WSUS:

В особо сложных случаях можно попробовать починить службу wuauserv так. При возникновении ошибки 0x80244010 при получении обновлений на клиентах, попробуйте изменить частоту проверки обновлений на сервере WSUS с помощью политики Automatic Update detection frequency.

В следующей статье мы опишем особенности одобрения обновлений на сервере WSUS. Также рекомендуем ознакомиться со статьей о переносе одобренных обновлений между группами на WSUS сервере.

Просмотр политик из командной строкой

Если вам удобно использовать командную строку, это даёт несколько преимуществ перед использованием инструмента «Результирующая политика». Во-первых, он может отображать каждую последнюю политику, примененную на вашем ПК. Во-вторых, он покажет некоторые дополнительные сведения о безопасности – например, в какие группы безопасности входит пользователь или какие привилегии у них есть.

Для этого мы будем использовать команду gpresult. Вы должны указать область для результатов, а допустимые области включают «пользователь» и «компьютер». Это означает, что для просмотра всех политик, действующих для пользователя и компьютера, Вам придется дважды запускать команду.

Чтобы просмотреть все политики, применяемые к учетной записи пользователя, с помощью которой вы в настоящее время вошли в систему, вы должны использовать следующую команду:

gpresult /Scope User /v

Параметр /v в этой команде указывает на подробные результаты, так что вы увидите всё. Прокрутите вниз, и вы увидите раздел с названием «Результирующий набор политик для пользователя», который содержит информацию, которая вам нужна.

Если вы ищете политики, применяемые к вашему компьютеру, всё, что вам нужно сделать, это изменить область действия:

gpresult /Scope Computer /v

Если вы прокрутите вниз, вы увидите, что теперь есть раздел «Результирующий набор политик для компьютера».

Доступны и другие вещи, которые вы можете сделать с помощью команды gpresult. Например, если вы хотите сохранить отчет, а не просматривать его в командной строке, вы можете отключить параметр /v в любой из этих команд и вместо этого использовать /x (для формата XML) или /h (для формата HTML).

Область действия и порядок применения групповых политик (LSDOU)

Чтобы запомнить особенности порядка применения групповых политик в домене, нужно запомнить аббревиатуру LSDOU. Это аббревиатура позволяет запомнить порядок применения GPO:

- Локальные политики компьютера (Local), настроенные через gpedit.msc (при некорректной настройке их можно сбросить);

- Групповые политики уровня сайта (Site);

- Групповые политики уровня домена (Domain);

- Групповые политики уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Т.е. если вы включили некий параметр Windows на уровне политики домена, но на целевом OU данный параметр отключается другой политикой – это означает, что нужный параметр в результате будет отключен на клиенте (выиграет ближайшая политика к объекту в иерархии AD).

При использовании параметра Forced у GPO выигрывает та, политика находится выше в иерархии домена (например, при включении Forced у политики Default Domain Policy, она выигрывает у всех других GPO).

Кроме того, администратор может изменить порядок обработки политик (Link Order) в консоли GPMC. Для этого нужно выбрать OU и перейти на вкладку Linked Group Policy Objects. В списке содержаться список GPO, которые применяются к данной OU с указанием приоритета. Политики обрабатываются в обратном порядке (снизу-вверх). Это означает что политика с Link Order 1 выполнится последней. Вы можете изменить приоритет GPO с помощью стрелок в левом столбце, передвинув ее выше или ниже в списке.

Remove the installation package

To remove a package:

- 1. Windows Server 2000/2003. Start the Active Directory Users and Computers snap-in.Windows Server 2008. Start the Group Policy Management snap-in.

2. Windows Server 2000/2003. Right-click your domain in the console tree, click Properties, switch to the Group Policy tab, select the group policy object that you want, and then click Edit.Windows Server 2008. Locate and expand your domain in the console tree, then expand Group Policy Objects, right-click on the group policy object that you want, and then click Edit.

3. The Group Policy Object Editor opens.

4. Windows Server 2000/2003. Expand Software Settings under User Configuration.Windows Server 2008. Under User Configuration, expand Policies, then Software Settings.

5. Select the Software installation container with the package.

6. In the right pane of the Group Policy window, right-click the package, point to All Tasks, and then click Remove.

7. Click Immediately uninstall the software from users and computers, and then click OK.

8. Close the Group Policy Editor, then quit the Active Directory Users and Computers or Group Policy Management snap-in.

NOTE: Such kind of installation requires client computers that run Microsoft Windows 2000 and higher.

By using the steps above, you can create an automatic installer for your Office 2007 – 2000 COM add-in, in this way making the deployment and installation as easy as they can possibly be.

You can download Microsoft Office Excel and Word add-in samples now by using one of the links below. You’ll find setup projects within the Visual Studio solutions.

Available downloads:

The sample add-ins below were written using Add-in Express for Office and .net

C# sample add-in for VS 2005 VB.NET sample add-in for VS 2005

.NET, C#, COM add-ins, Deployment, Excel, Office, VB.NET, Word

Filed under Add-in Express for Office and .net, HowTo samples