Перевод: стандарт ieee 802.15.4z. что нас ждет в будущем?

Содержание:

- Overview

- IEEE 802.1X на Cisco Systems

- Verify

- Свойства режимов проверки подлинности

- [править] Описание протокола

- Различные системы с одинаковыми частотными полосами

- Серия ERS5900

- Коммутаторы серии EXOS

- [править] Изменение параметров и таймеров аутентификации

- Реализация в разныx версиях ОС

- Configuration on Switch:

- Одиночный вариант: метим кадры 802.1Q

Overview

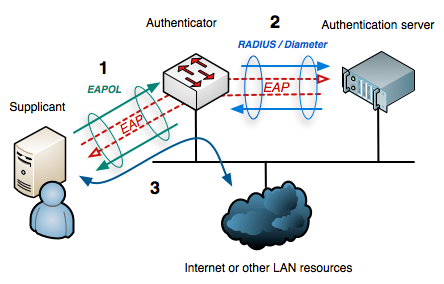

EAP data is first encapsulated in EAPOL frames between the Supplicant and Authenticator, then re-encapsulated between the Authenticator and the Authentication server using RADIUS or Diameter.

EAP data is first encapsulated in EAPOL frames between the Supplicant and Authenticator, then re-encapsulated between the Authenticator and the Authentication server using RADIUS or Diameter.

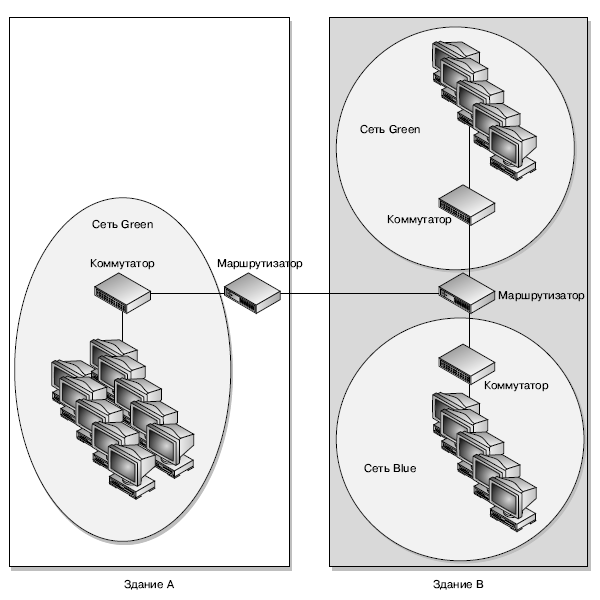

802.1X authentication involves three parties: a supplicant, an authenticator, and an authentication server. The supplicant is a client device (such as a laptop) that wishes to attach to the LAN/WLAN. The term ‘supplicant’ is also used interchangeably to refer to the software running on the client that provides credentials to the authenticator. The authenticator is a network device which provides a data link between the client and the network and can allow or block network traffic between the two, such as an Ethernet switch or wireless access point; and the authentication server is typically a trusted server that can receive and respond to requests for network access, and can tell the authenticator if the connection is to be allowed, and various settings that should apply to that client’s connection or setting. Authentication servers typically run software supporting the RADIUS and EAP protocols. In some cases, the authentication server software may be running on the authenticator hardware.

The authenticator acts like a security guard to a protected network. The supplicant (i.e., client device) is not allowed access through the authenticator to the protected side of the network until the supplicant’s identity has been validated and authorized. With 802.1X port-based authentication, the supplicant must initially provide the required credentials to the authenticator — these will have been specified in advance by the network administrator, and could include a user name/password or a permitted digital certificate. The authenticator forwards these credentials to the authentication server to decide whether access is to be granted. If the authentication server determines the credentials are valid, it informs the authenticator, which in turn allows the supplicant (client device) to access resources located on the protected side of the network.

IEEE 802.1X на Cisco Systems

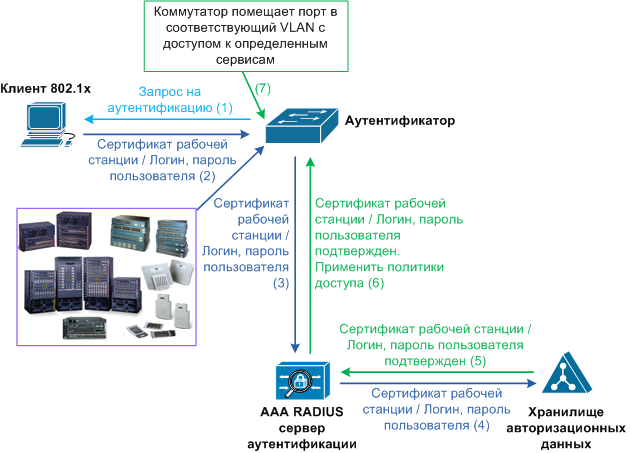

Для того, чтобы реализовать данную модель потребуется минимальный набор следующих компонентов:

коммутатор, который будет выступать в роли аутентификатора;

сервер аутентификации (RADIUS сервер);

DHCP сервер;

суппликант (клиент) 802.1x на рабочей станции пользователя;

сервер хранения учетных данных пользователей (AD, Samba и пр.);

серверы сертификатов.

Родной клиент 802.1x присутствует во многих операционных системах, таких как Windows XP/Vista/7/CE/Mobile, Linux, Solaris, Apple OS X, и др. Но, как показывает практика, зоопарк операционных систем, под управлением которых работают пользовательские рабочие станции, а следовательно и обилие встроенных разных суппликантов в них не облегчает, а наоборот в несколько раз усложняет внедрение и дальнейшее использование стандарта 802.1x в компании. Чтобы облегчить свою учесть, желательно использовать унифицированный сторонний клиент, который вам больше понравится, такой, который бы работал под всеми ОС, которые установлены на рабочих станциях ваших пользователей.

В наше время сложно представить компанию, информационная инфраструктура которой не была бы управляемой. Под управляемой инфраструктурой я понимаю доменную сеть. При использовании стандарта 802.1x в доменной среде необходимо учитывать один нюанс — нельзя проводить авторизацию в сети передачи данных только по учетной записи пользователя! Все дело в том, что при загрузке, прежде чем вывести окно авторизации пользователя, рабочая станция должна пройти несколько этапов:

1. Получить IP адрес;

2. Определить сайт и контроллер домена;

3.Установить безопасный туннель до AD, используя протоколы LDAP, SMB;

4.Авторизоваться в домене, используя учетную запись рабочей станции по протоколу Kerberos;

5.Загрузить GPO;

6. Запустить скрипты, предписанные GPO на рабочую станцию.

Этого не произойдет, если проводить авторизацию только по учетной записи пользователя. Причина: неавторизованная рабочая станция при загрузке не будет допущена к сети передачи данных, все протоколы кроме EAPoL, которые обычно используются для нормального функционирования, будут заблокированы до момента авторизации. Поэтому самый лучший вариант это — авторизация рабочей станции в сети по сертификату без авторизации пользователя. Конечно, это не значит, что нужно навсегда отказаться от авторизации пользователя. Просто для этого необходимо подойти к процессу авторизации несколько с другой стороны, в данном случае нам поможет динамический список доступа. В результате, вместо смены VLAN и IP адреса, изменятся правила ACL конкретного VLAN в соответствии с правами доступа конкретного пользователя. Однако данная функция доступна только на ACS версии 5.2.

Verify

The Output Interpreter Tool (registered customers only) supports certain show commands. Use the Output Interpreter Tool in order to view an analysis of show command output.

Enter these commands in order to confirm that your configuration works properly:

show dot1x show dot1x summary show dot1x interface show authentication sessions interface <interface> show authentication interface <interface> Switch(config)# show dot1x _________________________________________________ Sysauthcontrol Enabled Dot1x Protocol Version 3 _________________________________________________ Switch(config)# show dot1x summary _________________________________________________ Interface PAE Client Status _________________________________________________ Fa0/4 AUTH _________________________________________________ Switch(config)# show dot1x interface fa0/4 detail _________________________________________________ Dot1x Info for FastEthernet0/4 _________________________________________________ PAE = AUTHENTICATOR PortControl = FORCE_AUTHORIZED ControlDirection = Both HostMode = SINGLE_HOST QuietPeriod = 5 ServerTimeout = 0 SuppTimeout = 30 ReAuthMax = 2 MaxReq = 2 TxPeriod = 10

Свойства режимов проверки подлинности

Как говорилось в предыдущем разделе, для обоих методов проверки подлинности есть дополнительные настройки, которые вызываются по нажатию на кнопку «Свойства». В этом разделе рассмотрим все возможные настройки для методов проверки подлинности.

Настройки метода проверки подлинности «Microsoft: Защищенные EAP (PEAP)»

EAP (Extensible Authentication Protocol, Расширяемый Протокол Аутентификации) – это расширяемая инфраструктура аутентификации, которая определяет формат посылки. Для настройки данного метода проверки подлинности доступны следующие параметры:

- Проверять сертификат сервера. Данная опция позволяет задавать проверку сертификата сервера, который предоставляется на клиентские компьютеры на наличие валидной не просроченной подписи, а также наличие доверенного корневого центра сертификации, который выдал сертификат данному серверу. Этот флажок лучше оставлять включенным, так как при отсутствии проверки на подлинность серверов, уровень безопасности пользователей значительно понижается;

- Подключаться к серверам. Данная настройка позволяет вам указать имена серверов службы RADIUS, которые обеспечивают авторизацию и сетевую проверку подлинности. При указании имени сервера вы можете использовать как полный синтаксис регулярного выражения, так и использовать символ *;

- Доверенные корневые центры сертификации. В данном списке отображены все доверенные корневые центры сертификации, которые установлены в хранилищах сертификата пользователя и компьютера. Здесь вы можете указать те ЦС, которые будут использовать соискатели при проверке. Если у вас не выбран ни один доверенный корневой центр сертификации, то клиент будет проверять, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым центром сертификации.

- Не запрашивать пользователя авторизовать новые серверы или доверенные центры сертификации. Установив флажок для этой опции, при наличии неправильно настроенного сертификата сервера или присутствующего в списке для пользователя не будет отображаться диалоговое окно с предложением авторизации такого сертификата. По умолчанию эта опция отключена;

-

Выбор способа проверки подлинности. В этом раскрывающемся меню вы можете открыть диалоговое окно настроек для одного из следующих методом проверки:

- Защищенный пароль (EAP-MSCHAP v2). Это настройки типа EAP, которые используются в PEAP-MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol — протокол, разработанный корпорацией Microsoft для выполнения процедур проверки подлинности удалённых рабочих станций Windows, который поддерживает функциональные возможности, привычные пользователям, локальных сетей, и интегрирует алгоритмы шифрования и хеширования, действующие в сетях Windows) для проверки подлинности по паролю. По сути, из всех настроек присутствует только одна опция, которая позволяет использовать текущие имя и пароль входа в Windows в качестве учетных данных сетевой проверки подлинности. Данная опция отключена только в VPN соединениях.Рис. 4. Свойства EAP-MSCHAPv2

- Свойства смарт-карты или другого сертификата – настройки EAP-TLS. Данные настройки будут рассмотрены в следующем подразделе.

- Включить быстрое переподключение. Данная опция позволяет пользователям с беспроводными компьютерами быстро перемещаться между точками доступа без повторной проверки подлинности в новой сети. Такое переключение может работать только для точек доступа, которые настроены как клиенты службы RADIUS. По умолчанию эта опция включена;

- Включить защиту доступа к сети. При выборе этой опции, перед разрешением подключения к сети соискателей EAP, для определения проверки требований работоспособности, будут выполняться соответствующие проверки;

- Отключаться, если сервер не поддерживает привязку с шифрованием через механизм TLV. Эта опция отвечает за прерывание подключающимися клиентами процесса проверки подлинности в том случае, если RADIUS-сервер не предоставляет криптографическое значение привязки TLV, которая повышает безопасность TLS-туннеля в PEAP, объединяя способы внутренней и внешней проверки подлинности, чтобы злоумышленники не могли выполнять атаки типа вмешательства третьей стороны;

- Включить удостоверение конфиденциальности. Данный параметр отвечает за то, чтобы клиенты не могли отправлять свое удостоверение перед тем, как клиент проверил подлинность сервера RADIUS, и при необходимости обеспечивать место для ввода значения анонимного удостоверения.

Диалоговое окно свойств защищённого EAP отображено на следующей иллюстрации:

Рис. 5. Диалоговое окно свойств защищённого EAP

[править] Описание протокола

Версии протокола

Версия 3 VTP доступна:

- на 2960 с 12.2(52)SE

- на 3560 с 12.2(55)SE

- на 3750 с 12.2(52)SE

Сообщения VTP

- Summary advertisements

- Subset advertisements

- Advertisement requests

- VTP Join messages (используются для pruning)

Режимы работы протокола

На коммутаторе VTP может работать в трёх режимах:

- Server (режим по умолчанию):

- Можно создавать, изменять и удалять VLAN из командной строки коммутатора,

- Генерирует объявления VTP и передает объявления от других коммутаторов,

- Может обновлять свою базу данных VLAN при получении информации не только от других VTP серверов но и от других VTP клиентов в одном домене, с более высоким номером ревизии.

- Сохраняет информацию о настройках VLAN в файле vlan.dat во flash.

- Client:

- Нельзя создавать, изменять и удалять VLAN из командной строки коммутатора,

- Передает объявления от других коммутаторов,

- Синхронизирует свою базу данных VLAN при получении информации VTP,

- Сохраняет информацию о настройках VLAN в файле vlan.dat во flash.

- Transparent:

- Можно создавать, изменять и удалять VLAN из командной строки коммутатора, но только для локального коммутатора,

- Не генерирует объявления VTP,

- Передает объявления от других коммутаторов,

- Не обновляет свою базу данных VLAN при получении информации по VTP,

- Сохраняет информацию о настройках VLAN в NVRAM,

- Всегда использует configuration revision number 0.

В версии 3 VTP добавился новый режим работы и изменились некоторые режимы работы, по сравнению с предыдущими версиями:

- Server:

- Добавилась поддержка Private VLAN

- Могут анонсироваться VLAN из расширенного диапазона

- Client:

- Настройки VLAN сохраняются в NVRAM и в режиме клиента

- Добавилась поддержка Private VLAN

- Могут анонсироваться VLAN из расширенного диапазона

- Transparent

без изменений

:

- Off:

- Новый режим работы VTP, который добавился в 3 версии.

- Не передает объявления VTP.

- В остальном аналогичен режиму Transparent

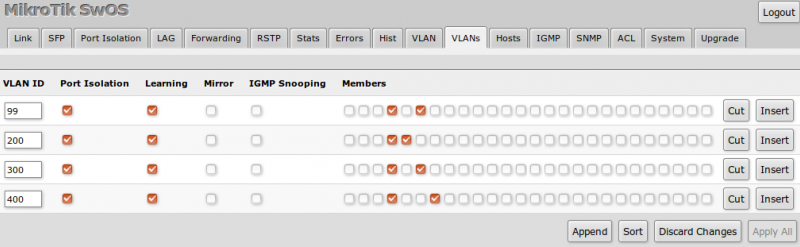

Диапазоны VLAN

Диапазоны VLAN:

- VTP версии 1 и 2 не анонсирует эти VLAN, они не могут быть исключены (pruned):

- 1 — нормальный (normal) диапазон,

- 1002-1005 — нормальный (normal) диапазон,

- 1006-4094 — расширенный (extended) диапазон,

- VTP версии 1 и 2 анонсирует эти VLAN, они могут быть исключены (pruned)

VLAN database

Сервера VTP должны иметь возможность сохранять информацию, полученную в обновлениях VTP от других серверов, без участия администратора.

Для этого в коммутаторах Cisco под управлением IOS используется VLAN database.

Это отдельный файл, который хранится во флеш и называется vlan.dat.

При обнулении конфигурации коммутатора, VLAN database не затрагивается, поэтому зачастую получается, что информация о VLAN и настройках VTP сохраняется после обнуления и перезагрузки коммутатора.

Для того чтобы удалить VLAN database необходимо удалить файл vlan.dat.

Можно изменить название файла в котором хранится VLAN database:

sw(config)# vtp file <filename>

Различные системы с одинаковыми частотными полосами

3.1 802.11 Совместимость

3.1.2 Воздействие 802.15.4 UWB на 802.11 WLAN

Таблица 2: Расчет порогового значения интерференции для системы 802.11

|

Количество |

Значение |

Единицы |

|

UWB TX PSD лимит |

-41 |

дБм/МГц |

|

Минимальный уровень теплового шума |

-114 |

дБм/МГц |

|

802.11 коэффициент шума устройства |

6 |

дБ |

|

Эффективный минимальный уровень шума при работе устройства 802.11 |

-108 |

дБм/МГц |

|

Требуемое затухание сигнала UWB -> 802.11 |

67 |

дБ |

Таблица 3 Справка по потерям в тракте

|

Несущая частота |

Потеря на контрольном расстоянии 1 м (округленная до ближайшего целого числа) |

Необходимое расстояние разделения для достижения 67 дБ общего затухания сигнала (округленное до ближайшего большего целого числа) |

|

3 ГГц |

42 дБ |

18 м |

|

4 ГГц |

44 дБ |

14 м |

|

5 ГГц |

46 дБ |

11 м |

|

6 ГГц |

48 дБ |

9 м |

Серия ERS5900

- в некоторых коммутаторах серии реализован Universal PoE — возможность выдавать на порту 60 Вт для питания специализированных устройств и небольших коммутаторов/маршрутизаторов

- в наличии есть 100 портовые коммутаторы с суммарным PoE бюджетом — 2,8 кВт

- в наличии есть порты с поддержкой 2.5GBASE-T (стандарт 802.3bz)

- поддержка MACsec функционала (стандарт 802.1AE)

Коммутаторы 5928GTS-uPWR и 5928MTS-uPWR поддерживают так называемую Four-Pair PoE initiative (a.k.a. Universal PoE — uPoE) — возможность питать на порту доступа устройства с потреблением до 60 Вт, например некоторые виды систем видеосвязи, тонкие клиенты VDI с мониторами, небольшие коммутаторы или маршрутизаторы с питанием по PoE и даже некоторые системы технологии IoT (например интеллектуальные системы управления освещением).PoE бюджет 1440 Вт достигается при установке 2-х блоков питания. При установке 1 блока питания в коммутатор бюджет PoE будет — 1200 Вт.PoE бюджет 2880 Вт достигается при установке 4-х блоков питания. При установке 1 блока питания в коммутатор бюджет PoE будет — 1200 Вт. При установке 2-х блоков питания в коммутатор бюджет PoE будет — 2580 Вт.MLT

Коммутаторы серии EXOS

- для любого уровня сети — доступ, агрегация, ядро, коммутаторы для ЦОД

- с любым набором портов 10/100/1000 Base-T, SFP, SFP+, QSFP, QSFP+

- с поддержкой или без поддержки PoE

- с поддержкой нескольких видов «стэкирования» и поддержкой «кластеризации» для обеспечения отказоустойчивости критичных узлов сети

[править] Изменение параметров и таймеров аутентификации

Интервал времени, который порт ожидает для передачи следующего EAPOL PDU во время сессии аутентификации (по умолчанию 30 секунд):

switch(config)# aaa port-access authenticator <port-list> tx-period <0-65535>

Управление аутентифицированной сессией

Интервал времени (logoff-period) после которого неактивная сессия обрывается (по умолчанию 300 секунд):

switch(config)# aaa port-access authenticator <port-list> logoff-period <60-9999999>

Интервал времени от момента прохождения аутентификации (reauth-period), по истечению которого клиент будет повторно аутентифицирован (по умолчанию 0 секунд):

switch(config)# aaa port-access authenticator <port-list> reauth-period <0-9999999>

Если установить этот интервал в 0, то реаутентификация будет отключена.

Неуспешная аутентификация

Количество попыток (max-retries) для пользователя ввести правильно имя и пароль (по умолчанию 3):

switch(config)# aaa port-access web-based <port-list> max-retries <1-10>

Время которое коммутатор ждет (quiet-period) прежде чем отправит повторный запрос на аутентификацию клиенту, который её не прошел (по умолчанию 60 секунд):

switch(config)# aaa port-access authenticator <port-list> quiet-period <1-65535>

Интервал времени (supplicant-timeout) в течение которого коммутатор ждет ответ от supplicant на EAP-запрос. Если supplicant не отвечает по истечению интервала, то сессия time out (по умолчанию 30 секунд):

switch(config)# aaa port-access authenticator <port-list> supplicant-timeout <1-300>

Задержка в секундах (unauth-period) для перемещения порта в VLAN для неавторизованных клиентов. Эта задержка позволяет дать больше времени клиенту для инициации аутентификации. Если клиент не инициировал аутентификацию до истечения таймера, то порт попадает в VLAN для неавторизованных клиентов (по умолчанию 0 секунд):

switch(config)# aaa port-access authenticator <port-list> unauth-period <0-255>

Недоступность RADIUS-сервера

Количество запросов (max-requests) на RADIUS-сервер, если он недоступен (по умолчанию 2):

switch(config)# aaa port-access authenticator <port-list> max-requests <1-10>

Интервал времени (server-timeout) в течении которого коммутатор ждет ответа от RADIUS-сервера (по умолчанию 30 секунд):

switch(config)# aaa port-access authenticator <port-list> server-timeout <1-300>

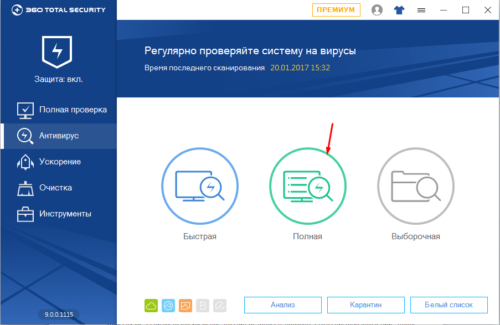

Реализация в разныx версиях ОС

Microsoft Windows XP, Microsoft Windows Vista и Microsoft Windows 7 поддерживают 802.1X для всех сетевых подключений по умолчанию. Microsoft Windows 2000 поддерживает последний пакет обновления (SP4) для проводных соединений. Microsoft Windows Mobile 2003и более поздние операционные системы также поставляются с собственным 802.1X-клиентом.

Проект с открытым исходным кодом, известный как Open1X, создает клиент Xsupplicant. Этот клиент в настоящее время доступен как для ], так и для Windows. Основными недостатками клиента Open1X являются наиболее понятная и обширная пользовательская документация и тот факт, что большинство поставщиков Linux не предоставляют пакет для этого. Более общий wpa_supplicant можно использовать для беспроводных сетей 802.11 и проводных сетей. Оба поддерживают очень широкий диапазон типов EAP.

IPhone и iPod Touch поддерживают 802.1X на момент выпуска iOS 2.0. Android поддерживает 802.1X с момента выпуска 1.6 Donut. Chrome OS поддерживает 802.1X с середины 2011 года.

Mac OS X была предложена поддержка с 10.3.

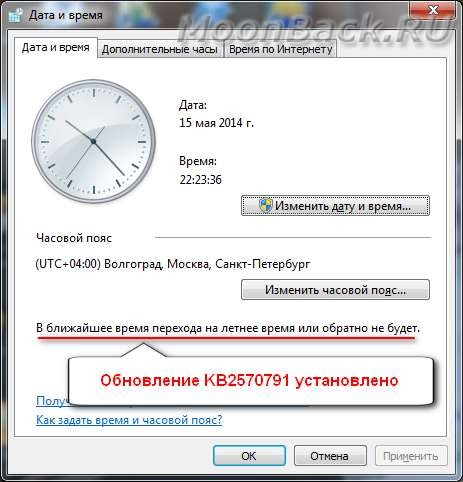

Windows — По умолчанию Windows не отвечает на запросы проверки подлинности 802.1X в течение 20 минут после неудачной проверки подлинности. Это может привести к значительным нарушениям клиентcкой рабочей станции. Период блокировки можно настроить с использованием значения BlockTime в реестре. Для обновления периода времени для Windows XP SP3 и Windows Vista SP2 требуется настройка конфигураций.

Windows X — Microsoft Windows XP имеет серьезные проблемы с обработкой измененных IP-адресов, которые возникают в результате аутентификации на 802.1X на основе пользователя, которая изменяет VLAN и, следовательно, подсеть клиентов. Корпорация Майкрософт заявила, что не будет возвращать функцию единого входа из Vista, которая устраняет эти проблемы.

Windows Vista — Компьютеры на базе Microsoft Windows Vista, подключенные через IP-телефон, могут не аутентифицироваться, и как результат, клиент может быть помещен в неправильную VLAN.Для исправления доступны хотфиксы.

Windows 7 — Компьютеры на базе Microsoft Windows 7, подключенные через IP-телефон, могут не аутентифицироваться, и как результат, клиент может быть помещен в неправильную VLAN. Для исправления доступны хотфиксы. Microsoft Windows 7 не отвечает на запросы проверки подлинности 802.1X после сбоя первоначальной аутентификации 802.1X. Это может привести к значительным нарушениям клиентcкой рабочей станции. Для исправления доступны хотфиксы.

Windows PE — Для большинства предприятий, развертывающих и внедряющих операционные системы удаленно, следует отметить, что Windows PE изначально не поддерживает 802.1 X. Однако поддержку можно добавить в WinPE 2.1 и WinPE 3.0 с помощью исправлений, доступных от корпорации Майкрософт. Хотя полная документация еще не доступна, предварительная документация по использованию этих исправлений доступна через блог Майкрософт.

Ubuntu — Ubuntu поставляется с установленным по умолчанию WPA-поставщиком.

GNU/Linux — Большинство дистрибутивов Linux поддерживают 802.1 x с помощью интеграции wpa_supplicant и настольных систем, таких как NetworkManager.

Configuration on Switch:

##Globally enable radius auth and define Radius server.Switch(config)# radius-server host 192.168.1.3 key cisco123

##Enable dot1x functionalitySwitch(config)# dot1x system-auth-control

##Configure aaaSwitch(config)# aaa new-modelSwitch(config)# aaa authentication dot1x default group radius

##Configure client interfaces for dot1xSwitch(config-if)# switchport mode accesSwitch(config-if)# switchport access vlan <vlan>Note: Depending on IOS version you will use one of the two below commands.Switch(config-if)# authentication port-control auto or Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x pae authenticatorSwitch(config-if)# dot1x timeout quiet-period <secodns to wait after failed attempt>Switch(config-if)# dot1x timeout tx-period <time to resubmit request>

Configuration on ACS:

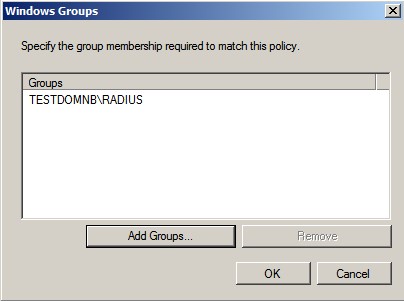

Add Switch as a Client on the ACS:

Network Configuration > Add entry AAA clientIP Address: <IP>Shared secret: <key>Authenticate Using: Radius (Cisco IOS/PIX 6.0)

System Configuration > Global Authentication SetupVerify ‘Allow EAP-MD5′ is checkedVerify ‘Allow MS-CHAP Version 2 Authentication’ is checked

In order to configure a user, click User Setup on the menu, and complete these steps: Enter the User information: Network-Admin <username>. Click Add/Edit. Enter the Real Name: Network-Admin <descriptive name>. Add a Description: <your choice>. Select the Password Authentication: ACS Internal Database. Enter the Password: ........ <password>. Confirm the Password: <password>. Click Submit.

Одиночный вариант: метим кадры 802.1Q

Достаточно часто возникает задача логического мультиплексирования нескольких потоков данных в пределах одной физической среды передачи. Для её реализации в стандартах семейства 802.x даже есть специальный стандарт – 802.2. Но в самом распространённом протоколе канального уровня – 802.3 – вместо данной схемы формирования заголовка LLC-уровня используется Ethernet II (т.е. когда после SRC MAC сразу идёт 2 байта с кодом протокола (поле EtherType)).

Конечно, есть и другие варианты – например, любимый фирмой Novell “raw ethernet”, когда сразу после двухбайтового поля Length идёт заголовок IPX, но на данный момент это решение уже не используется.

Что же используется? В основном используется 802.1Q – достаточно простой стандарт, подразумевающий добавление в кадр дополнительного заголовка размером в 4 байта, и имеющего такой формат:

- Поле TPID – Tag Protocol ID – два байта, идентифицирующие тип доп.заголовка – всегда .

- Поле PCP – Priority Code Point – три бита, рождённые в муках комитетом 802.1p, которому вообще-то предписывали заниматься динамической фильтрацией мультикастового трафика, но, видимо, увидев КПД (три бита), расстреляли комитет в полном составе. Эти три бита также часто называются CoS – Class of Service.

- Поле CFI – Canonical Format Indicator – 1-битовый флаг, показывающий формат MAC-адресов. В авторизованных курсах Cisco игриво называется “Признак Token Ring”, хотя говорит чуть о другом. Это поле всегда должно быть в нуле (т.е. показывать нормальность формата MAC’ов в кадре), а если оно в единице – это говорит о том, что MAC’и в кадре нетрадиционной ориентации и не могут дружить с обычными коммутаторами. По сути, найдя единицу в этом поле, коммутатор не должен отдавать указанный кадр в untagged-виде (т.е. например в транк с native-vlan’ом, совпадающим с указанным в заголовке), т.к. в этом случае не гарантируется корректная обработка кадра получателем.

- Поле VID – Virtual LAN ID – 12 бит, содержащих наконец-то главное – номер VLAN’а.

Чуть уточнение в плане терминологии. Когда упоминается о “чистом 802.1p”, то обычно имеется в виду вариант 802.1Q, в котором VID = 0. Тогда значимым считается только поле PCP, и вся конструкция называется Priority Tag. В остальных случаях – 802.1Q. В случае явного указания “Заголовок 802.1Q/p” обычно подразумевается, что обрабатываются оба поля – и номер VLAN, и приоритет канального уровня. Поле CFI сейчас фактически не используется.

В стандартах семейства 802.11 местная реализация записи данных QoS канального уровня называется 802.11e и технически представляет из себя тот же заголовок 802.1Q.

Конечно, есть ещё вариант логического мультиплексирования с использованием ISL-инкапсуляции, но про него, если нужно, я напишу подробнее отдельно. Сейчас основное и стандартное решение всё ж 802.1Q.

Соответственно, вкратце про то, как объединить/разделить несколько потоков данных внутри одной Ethernet-сети (да и WiFi) мы разобрались, можно подытожить:

- Можно сделать несколько независимых потоков данных, разделив их на канальном уровне

- Для протоколов 802.x для этого существует SNAP-инкапсуляция

- Кроме протокола 802.3, для него практикуется использование 802.1Q, который заодно умеет передавать данные о приоритете кадра через поле 802.1p

- Ну и кроме 802.11, для которого есть 802.11e, который по сути тот же 802.1Q

Теперь удвоим ставки.