D link dfl 860e настройка с нуля

Содержание:

Лицензия D-Link DFL-860-IPS-12 (DFL-860-IPS-12) в магазине Netstore — цена, описание, характеристики и общая информация.

Описание модели: 12 месячная подписка на сервис обновления IDS/IDP для DFL-860 (п

12 месячная подписка на сервис обновления IDS/IDP для DFL-860 (предварительно устройство должно быть зарегистрировано at.security.dlink.com.tw)

Описание:Обеспечивает в случае необходимости служащих, работающих вне офиса, безопасным удаленным доступом к важным ресурсам корпоративной сети

Если при этом необходимо надежное и простое в использовании решение, важно, чтобы соблюдались принципы безопасности, гибкости решения и легкость управления. D-Link представляет решение, которое обеспечит компанию и ее служащих всем необходимым.

Клиент IPSec Программное обеспечение D-Link VPN Client представляет собой IPSec – клиента и предоставляет разнообразные функции обеспечения безопасности

Данная программа разработана для использования при взаимодействии с оборудованием VPN IPSec, таким как маршрутизаторы и межсетевые экраны NetDefend D-Link. Соединение может быть установлено по проводным или беспроводным сетям, сети Интернет или частным сетям.

Данное программное обеспечение соответствует стандартам RFC, посвященным IPSec, и самым высоким требованиям к обеспечению безопасности. Встроенный программный межсетевой экран защищает от атак из сети Интернет. Современные алгоритмы шифрования обеспечивают защиту секретных данных при передаче.

Простое в использовании решение, обеспечивающее безопасностьС программой D-Link VPN Client, мобильные пользователи имеют простое и легкое в использовании решение для организации безопасного доступа к корпоративной сети. Программа D-Link VPN Client обеспечивает мобильным пользователям надежный безопасный доступ к ресурсам корпоративной сети через широкополосное, беспроводное или модемное соединение.

Программное обеспечение D-Link VPN Client использует передовую технологию позволяющую сочетать простоту использования и управляемость. Данная программа обеспечивает эффективный по стоимости, безопасный доступ к корпоративной IP-сети для мобильных пользователей из любого места нахождения, используя Интернет-соединение.

Шифрование данных и аутентификация пользователей Программное обеспечение D-Link VPN Client использует стандартную реализацию протокола IPSec с алгоритмами шифрования 3DES/AES. Данная программа обеспечивает возможности NAT-T для работы с большинством домашних шлюзов и NAT-маршрутизаторов. Поддерживается механизмы идентификации RADIUS для централизованного управления базой данных пользователей.

. Поддержка аппаратных средствПрограммное обеспечение D-Link VPN Client обеспечивает удаленное подключение мобильных пользователей ко всем маршрутизаторам и межсетевым экранам D-Link, таким как: DI-804HV, DI-808HV, DI-824VUP+, DFL-200, DFL-700, DFL-800, DFL-900, DFL-1100, DFL-1500, DFL-1600, DFL-2500.

Любое оборудование D-Link вы можете приобрести в Netstore.

D link dfl 860e l2tp server настройка

Данные пример демонтируется на устройстве DFL-870 с международной прошивкой. При настройки устройства RU прошивкой следует учесть ограничение шифрование, из-за которого возможны проблемы с подключением удаленных клиентов.

ВНИМАНИЕ. На территории РФ запрещается использовать «прозрачное шифрование» с длинной ключа более 56 bit

Устанавливая международную прошивку на DFL вы берете всю ответственность на себя.

Настройка пройдет в несколько этапов:

- Создание PPTP/L2TP IP пула (адреса пула будут совпадать с LAN подсетью).

- Создание учетной записи для удаленного подключения.

- Настройка PPTP/L2TP сервера и правила аутентификации.

- Настройка политик разрешающая доступ удаленным пользователям доступ в LAN.

Создание PPTP/L2TP IP пула.

Пример для CLI.

add Address IP4Address vpn_pool Address=192.168.10.200-192.168.10.250 Added IP4Address vpn_pool

Пример для Web интерфейса.

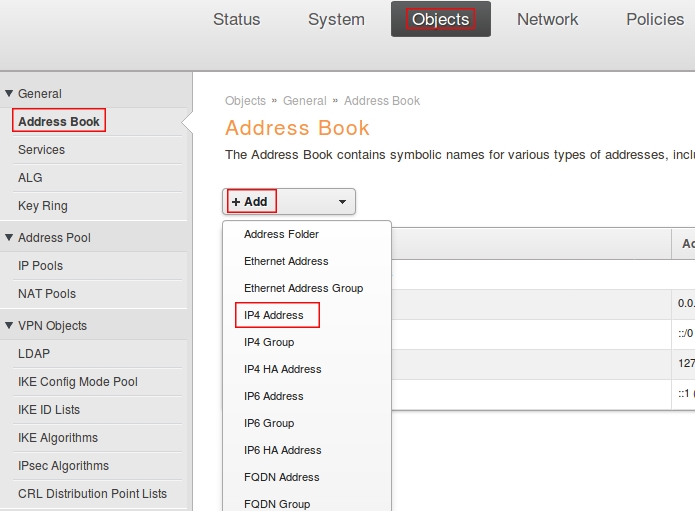

Пройдите в Web интерфейсе Object → Address book, нажмите кнопку Add и выберите IP4 Address.

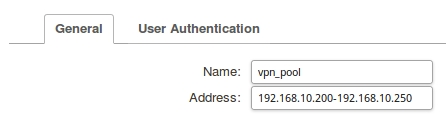

Заполните поля следующим образом:

Name: vpn_poolAddress: 192.168.10.200-192.168.10.250

Создание учетной записи для удаленного пользователя.

Приме для CLI.

Создадим локальную базу данных пользователей.

add LocalUserDatabase remote_users

cc LocalUserDatabase remote_users

add User test Password=test

Пример для Web интерфейса.

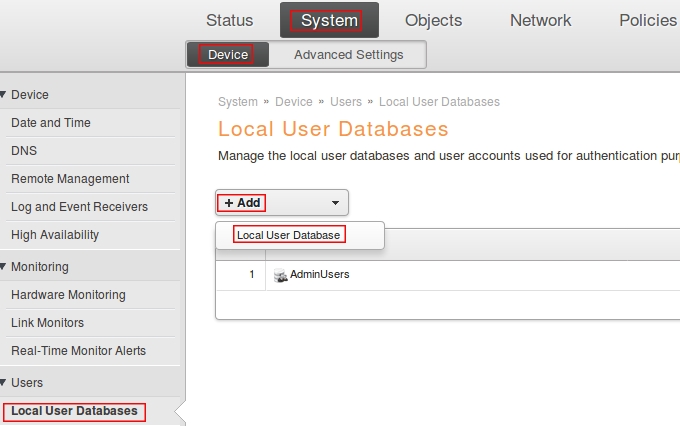

Пройдите в Web интерфейсе System → Device → Local User Databases, нажмите кнопку Add и выберите Local User Database.

На вкладке General в поле Name укажите remote_users.

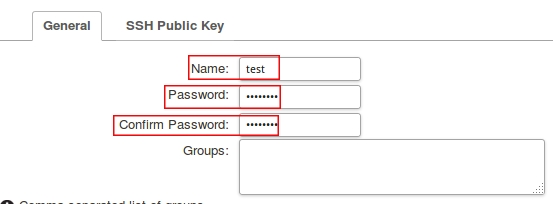

Перейдите во вкладку Users, нажмите кнопку Add и выберите User.

Заполните поля следующим образом:

Name: test (логин)Password: test (пароль)Confirm password: test (повторить ввод пароля)

Затем нажмите Ок, и еще раз Ок.

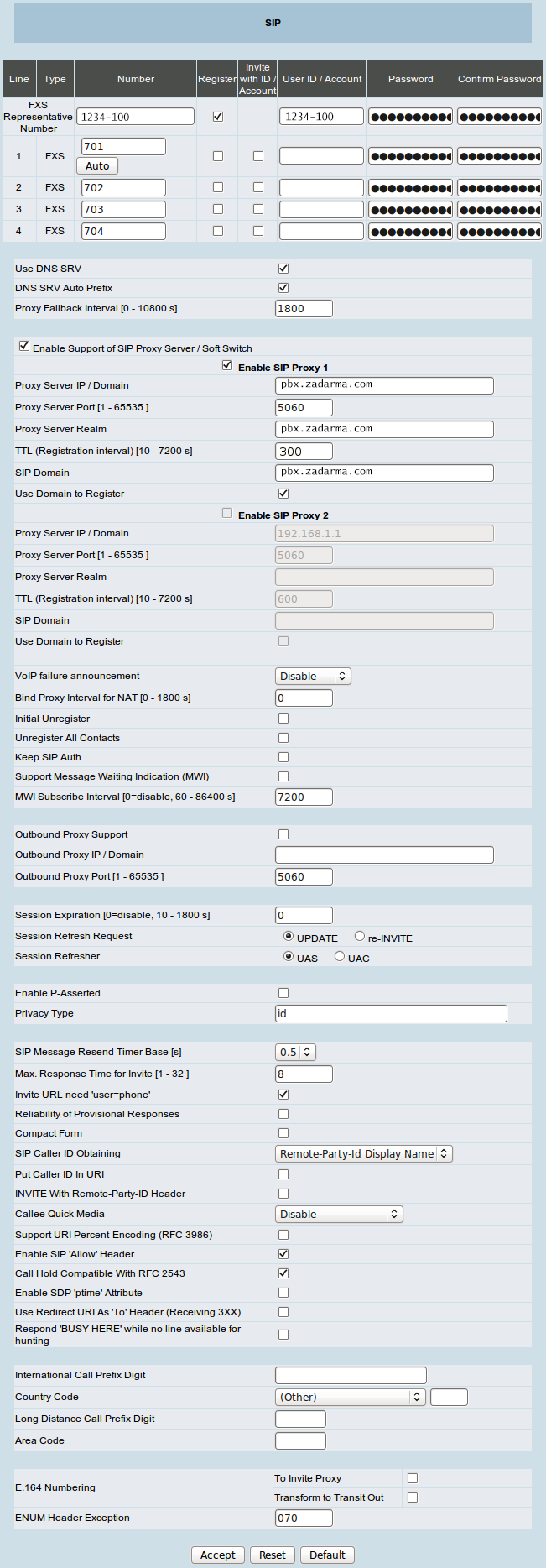

Настройка PPTP/L2TP сервера и правила аутентификации.

Пример для CLI.

add Interface L2TPServer pptp_srv Interface=wan1 IPPool=vpn_pool ServerIP=InterfaceAddresses/wan1_ip IP=InterfaceAddresses/lan1_ip TunnelProtocol=PPTP

Для настройки L2TP сервера, вместо TunnelProtocol=PPTP используйте TunnelProtocol=L2TP

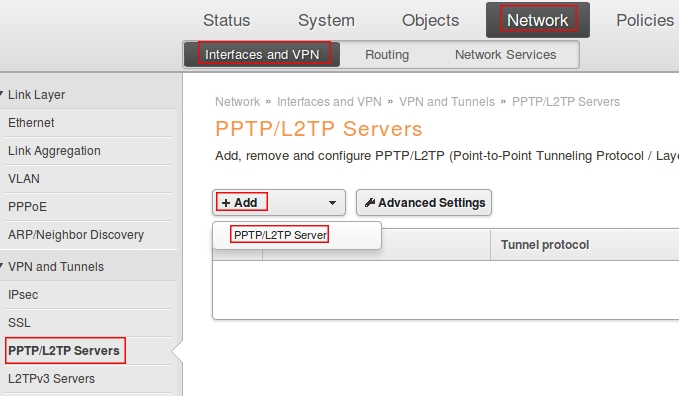

Пример для Web Интерфейса.Пройдите в Web интерфейсе Network → Interfaces and VPN → PPTP/L2TP Servers, нажмите кнопку Add и выберите PPTP/L2TP Server.

Заполните поля на вкладке General следующим образом:Name: pptp_srvInner IP Address: lan1_ip (выберите из выпадающего меню)Tunnel Protocol: PPTP (выберите из выпадающего меню, при необходимости использовать L2TP сервер, в этом поле вы можете вместо PPTP указать L2TP) Outer Interface Filter: wan1 (выберите из выпадающего меню)Server IP: wan1_ip (выберите из выпадающего меню)

Перейдите на вкладку PPP Parameters, в поле IP Pool укажите vpn_pool

Перейдите на вкладку Add Route и включите Always select ALL interfaces, including new ones.

Настройка правила аутентификации.

Пример для CLI.

add UserAuthRule Interface=wan1 Name=vpn_auth OriginatorIP=all-nets AuthSource=Local LocalUserDB=remote_users Agent=PPP TerminatorIP=InterfaceAddresses/wan1_ip

Пример для Web интерфейса.

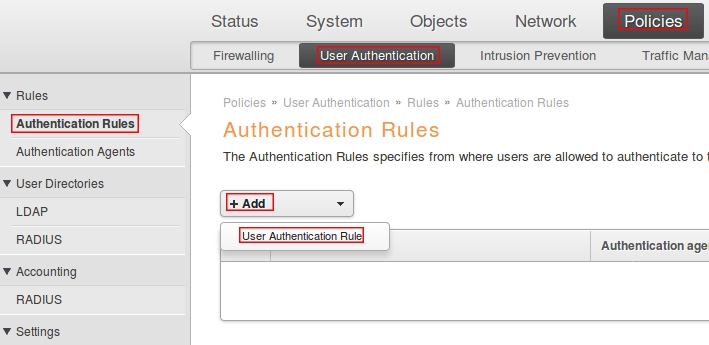

Пройдите в Web интерфейсе Policies → User Authentication → Authentication Rules, нажмите кнопку Add и выберите User Authentication Rules.

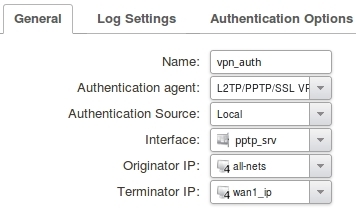

На вкладке General заполните поля так, как показано на рисунке ниже.

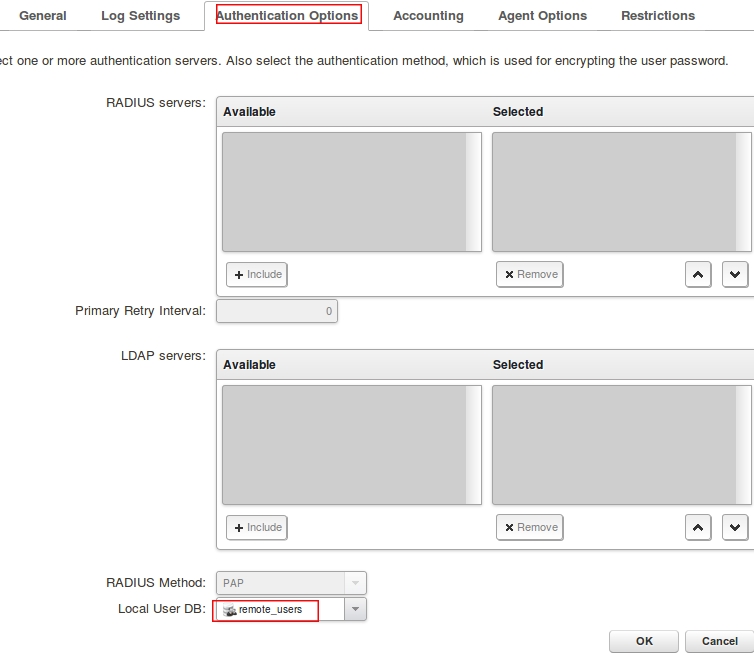

Перейдите во вкладку Authentication Options и в поле Local User BD укажите remote_users и нажмите кнопку Ок.

Создание IP политики для доступа удаленных пользователей к локальной сети.

Пример для CLI

add IPPolicy Name=to_lan SourceInterface=pptp_srv SourceNetwork=vpn_pool DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

Пример для Web интерфейса.

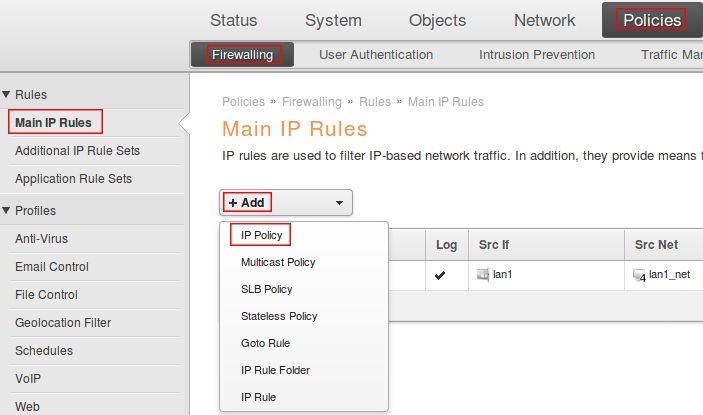

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add выберите IP Policy.

Заполните поля как показано ниже на картинке и нажмите Ок.

источник

Тэги

ссылки

интересное

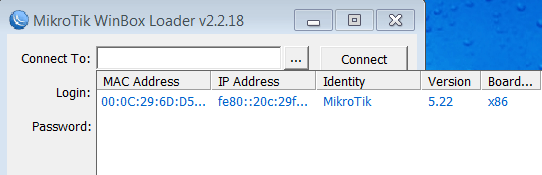

Mikrotik

security

routeros

links

MS

books

link

обучение

ИБ

linux

Книги

cisco

windows

Автоматизация

D-Link

MTCNA

VPN

OSPF

ubuntu

безопасность

Active Directory

The Dude

firewall

script

сеть

скрипт

AD

FreeBSD

Linux Server

RDP

failover

monitoring

mum

routing

Сертификация

#Sysadminka

1С

Asterisk

Certification

DDoS

DHCP

HDD

Hyper-V

IP-телефония

MTU

Microsoft

PowerShell

RAID

SNMP

SSL

Wi-Fi

WiFi

debian

hardware

internet

presentation

routerboard

server

webmin

Линукс

Челябинск

виртуализация

для чайников

жизнь

закон

коммутатор

коммутация

настройка

BGP

CureIt

DNS

DPI

Dr.Web

KeePass

L2

Linux Firewalls

MPLS

MSS

MVA

MidnightCommander

O’Reilly

PPTP

QoS

SDN

SNMPv3

about

bandwidth

best practice

cmd

eoip

groups

hack

iptables

open source

password

python

ssh

terminal

Антивирус Касперского

ИСПДн

Интернет

Информационная безопасность

ПДн

СКЗИ

ЦОД

блог

группы

курсы

оптимизация

официальные документы

пароль

полезное

приказ

производительность

профессионализм

работа

скорость

туризм

юзвери

70-640

70-642

8.8.4.4

8.8.8.8

802.11

802.1Q

APC

ARP

Arduino

AutoIt

Azure

Benchmarks

Bridging

CIS

CactiEZ

CentOS

ConfigServer Services

Consultant

DFL-260e

DFS

DNS Failure

DoS

ERPS

EVE-NG

EXOS

Excel

Extreme Networks

FS

FTP

FastNetMon

Fortigate

Fortinet

Forwarding

GNU

GPL

GRUB2

IDA

IDE

IIS

IPAM

ISO

ISO/OSI

ISP

IT

Introduction

KAV

KIS

Kaspersky Internet Security

KeePassX

LACP

LAPS

LVM

Lab

Lastpass

Local Admin

MAC-Port

MC

MCITP

MCTS

MPBGP

MS12-020

MTCTCE

MTCWE

MiTM

Mikrotik-trainigs

NAT

NFS

Netwrix AD change auditor

OSI

OpenSource

Option 82

PDU

PHD VI

PHPIPAM

PRTG

Pentium-I

RAT

RFC

RTT

Remote Administration Tool

SJPhone

SMART

SMS

STP

Sysinternals

System Center

TCP

TCP/IP

TLS

Telegram

TrixBox

UTM

Ubuntu 10.10

Uptime Robot

VPS

VRDP

VRF

Veeam Endpoint Backup

Virtual Address Mapping

VirtualBox

VoIP

WPAD

Window Size

Windows 2000

Windows 8

Windows server 2008R2

X Window System

XFCE

aggregation

ansible

apache

apple

autonegotiate

aws

backdoor

balance

bash

bat

batch

beeline

blog

bonding

bug

cacti

ccna

ccnp

ciseg

cjdns

cloud

collision

configuration management

courses

crc

csv

delay-threshold

design

devnet

docker

duplex

dynamic MAC

error

exploit

fedora

firewalls

fly

free

free software

functions

geany

gentoo

google public dns

grafana

greenshot

grep

hajime

highload

highload++

hotspot

html

https

i2p

install

inux

ios

ios10

iot

iperf

iphone

ipsec

iptest

kubernetes

l2tp

l7-filter

layer2

loader

manual

mdt 2013

mf710m

nDPI

network

ntop

openstack

openvpn

ostinato

ovpn

oxidized

packages

papercut

pascal

performance

pidgin

ping

ports

price

printer

prometheus

proxy

putty

qlproxy

queues

radmin

rb951ui-2hnd

regexp

remote display

rsc

segmentation

sipnet.ru

snmp_exporter

spiceworks

tag

teamviewer

texet

theory

time-management

tools

tor

tox

trojan

troubleshooting

tutotial

twister

utilites

video

vlan

vpls

wireshark

wlan

xplico

zabbix

zte

Аракуль

Башкирия

Белорецк

Белый ключ

Гремучий ключ

Двуглавая сопка

Ланит

Митькины скалы

Мраткино

Перья

СКС

Таганай

Том Лимончелли

Управление IP адресами

ФСБ

ФСТЭК

Хакер

анонимность

антивирусы

аппаратный файерволл

аудио

балансировка

большой брат

будущее

видео

вирусы

горнолыжка

горы

группы по умолчанию

двойной NAT

диагностика

дизайн

домен

доступ

заметка

запрет

запретили google

защита

зима

иксы

инструменты

интервью

карьера

китайцы

коллизии

командная строка

консоль

конференция

масштабируемость

менеджер паролей

мероприятие

неайтишное

облака

общие папки

объекты идентификации

оглавление

оповещения

отдых

отпуск

отрубить руки

пакеты

пароли

переезд

перенос профиля

пересекающиеся адреса

печать

пиздец

письмо

пользователи

порты

права доступа

приветствие

пропаганда

пропускная способность

радиолюбитель

раритет

резервирование

рекомендации

русификация

свободное ПО

сегментация

сертификаты

сноуборд

советы

софтфон

сравнение

стандарты

старое железо

стена позора

таблица

тайм-менеджмент

тайм-менеджмент для системных администраторов

терминал

технологии

удаление

удаленный доступ

ускорение

установка

установка программ

уязвимость

файловая система

форум

хомячки

хранение паролей

цены

чертов MS

шифрование

яндекс

№17

№378

Dfl 860e настройка pppoe

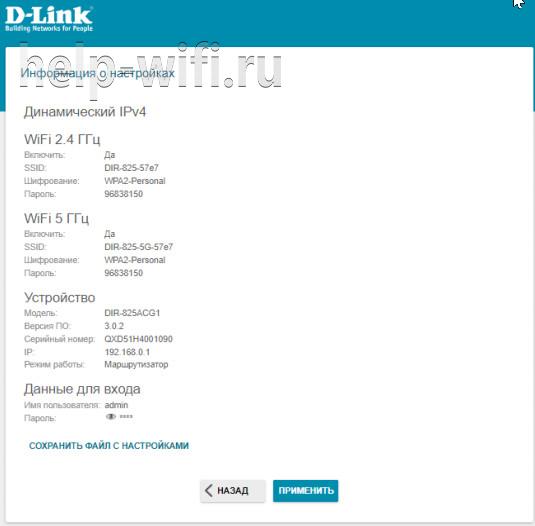

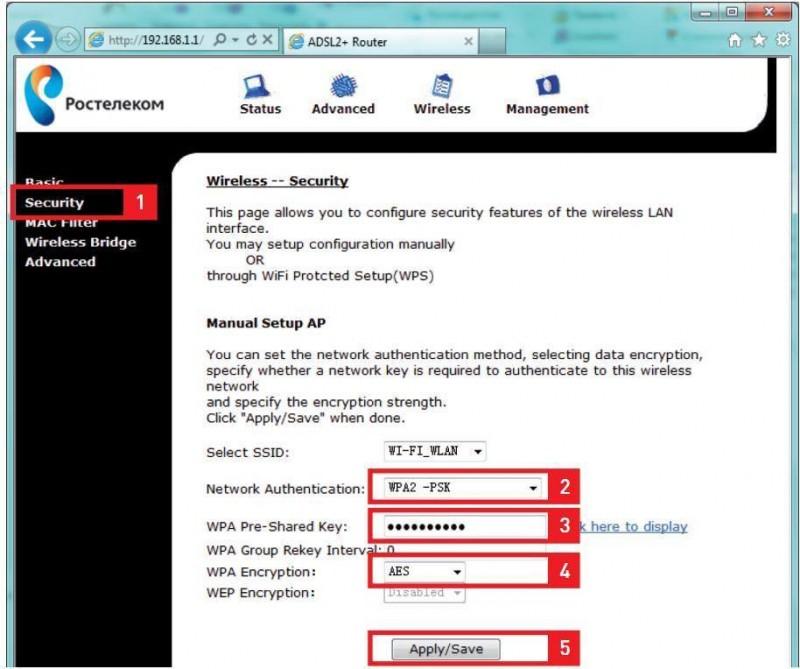

Здравствуйте! Приобрели DFL-860E. Чувствую, что бессилен без помощи форума. Провайдер Ростелеком (бывший Домолинк), Московская область. До DFL все работало на одном только DSL-2500U/BRU/D (версия железа D2) настроенном в бридж с такими настройками 192.168.1.1 255.255.255.0 DNS 213.140.228.252 213.140.228.218 (конкретно так диктует техподдержка, без каких-либо нюансов). Соответственно с ними на одной машине все хорошо работает. Задача подоткнуть к нему DFL чтобы тот подключился по PPPoE и раздал интернет в свой LAN.

Уж не знаю правильно ли я сделал, что прошил шлюз на рускоязычную прошивку. 2.27.05.32-16775 от 18 октября 2011Сразу скажу, что к Билайну (бывшая корбина, статический IP) я его подключил, полет был нормальный.

Иду через мастер настройки:

Логин и пасворд от провайдера. Пока искал решение проблемы на этом форуме, узнал что не стоит вписывать имя сервиса, если провайдер его не предоставил, а он вроде бы не предоставлял никогда. Надеюсь, я правильно понимаю что DFL должен быть шлюзом и DNSом.

Дальше, иду в адресную книгу. Что я вижу и что я делаю в первую очередь: меняю адреса для wan1_phys_IP и wan1_physnet, а так же LAN адреса самого DFL что бы он был в той же сети, что и его клиенты.

После чего сохраняю настройки, дфл уходит в ребут, я быстро перенастраиваю сет. карточку на автополучение IP, перелогиниваюсь, вижу, что настройки сохранились.

В интернет не пускает.Смотрю ping 8.8.8.8, пинг есть, без потерь. Смотрю статус wan1: IP получен, DNS получены.Смотрю статус wan1_phys: мертво.

Характеристики

| Основные характеристики | |

| Производитель | D-Link |

| Серия | NetDefend UTM Firewall |

| Модель | DFL-860E |

| Тип оборудования | Межсетевой экран (Firewall)найти похожее (сети) |

| Корпус | Металл |

| Цвета, использованные в оформлении | Серый |

| Описание | NETDEFEND межсетевой экран для малого бизнеса |

| Кнопки | Reset |

| Управление | Веб-интерфейс, SNMP (Simple Network Management Protocol), Интерфейс командной строки (CLI) |

| Количество портов RJ45 (LAN) | 8 x RJ45 |

| Комплект поставки и опции | |

| Комплект поставки | Кабель RJ-45, Кабель питания, Консольный кабель, крепеж для установки в стойку, Резиновые ножки, Руководство пользователякомплект №1комплект №2комплект №3 |

| Особенности корпуса | |

| Индикаторы | Link/ACT |

| Высота | 1U |

| Установка в стойку 19» | Возможна, крепеж в комплекте |

| Эксплуатационные параметры | |

| Рабочая температура | 0 ~ 40 °C |

| Интерфейс, разъемы и выходы | |

| Наличие консольного порта | Есть, кабель RS232 в комплекте |

| USB порты | 2 x USB |

| Гигабитные порты | 8 портов 10/100/1000 Мбит/сек |

| Порты WAN | 2 порта RJ-45 1 Гбит/сек |

| Прочие характеристики | |

| MTBF | 140 тыс. часов |

| Безопасность | |

| Брандмауэр (Firewall) | Защита от DOS атак |

| Сетевые характеристики | |

| Производительность межсетевого экрана | 200 Мбит/с |

| Производительность UTM | 50 Мбит/с |

| Кол-во параллельных сессий | 40000 |

| Кол-во новых сессий в секунду | 4000 |

| Производительность IPS | 80 Мбит/с |

| Кол-во политик | 1000 |

| Соответствие стандартам | 802.1Q (VLAN) |

| Производительность VPN | 60 Мбит/с |

| VPN-сервер | Да |

| Защищенные VPN-протоколы | PPTP, L2TP, IPSec, SSL (при обновлении прошивки) |

| Кол-во VPN соединений | до 200 туннелей IPSec |

| Поддержка IGMP (Multicast) | Есть |

| VLAN | Поддерживается, IEEE 802.1Q |

| DMZ | Поддерживается |

| NAT | Поддерживается |

| DHCP-сервер | Есть |

| Охлаждение | |

| Охлаждение | Безвентиляторная система охлаждения |

| Уровень шума | 0 дБ |

| Питание | |

| Питание | От электросети |

| Блок питания | Встроенный |

| Логистика | |

| Размеры (ширина x высота x глубина) | 330 x 44 x 180 мм |

| Размеры упаковки (измерено в НИКСе) | 40 x 28 x 8 см |

| Вес брутто (измерено в НИКСе) | 2.62 кг |

| Внешние источники информации | |

| Горячая линия производителя | 8-800-700-5465 (бесплатный звонок по России) |

Dfl 860e настройка l2tp server настройка

2012-06-0505:06:38 Warning ARP300049 Default_Access_Rule lan 192.168.1.200192.168.1.248 invalid_arp_sender_ip_addressdrophwsender=5c-d9-98-49-e3-33 hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=5c-d9-98-49-e3-33 destenet=00-00-00-00-00-002012-06-0505:06:38 Info IPSEC1802708

ike_sa_destroyedike_sa_killedike_sa=» Initiator SPI ESP=0xcf9c9438, AH=0xb2db286f, IPComp=0x5298dbd»2012-06-0505:06:38 Warning IPSEC1802022

ike_sa_failedno_ike_sastatusmsg=»No proposal chosen» local_peer=»192.168.1.200 ID No Id» remote_peer=»192.168.1.248 ID No Id» initiator_spi=»ESP=0xcf9c9438, AH=0xb2db286f, IPComp=0x5298dbdf»2012-06-0505:06:38 Warning IPSEC1802715

event_on_ike_saside=Responder msg=»failed» int_severity=62012-06-0505:06:38 Warning IPSEC1800107

ike_invalid_proposallocal_ip=192.168.1.200 remote_ip=192.168.1.248 cookies=cf9c9438b2db286f5298dbdfa1d60c36 reason=»Could not find acceptable proposal»2012-06-0505:06:38 Warning IPSEC1802717

ipsec_sa_selection_failedno_ipsec_sa_selectedreason=»Invalid proposal» int_severity=62012-06-0505:06:38 Info IPSEC1803002

failed_to_select_ike_sa2012-06-0505:06:38 Warning IPSEC1802715

event_on_ike_saside=Responder msg=»failed» int_severity=62012-06-0505:06:38 Info CONN600001 IPsecBeforeRules UDP wan1core 192.168.1.248192.168.1.200 500500 conn_openconn=open2012-06-0505:06:38 Warning ARP300049 Default_Access_Rule lan 192.168.1.248192.168.1.200 invalid_arp_sender_ip_addressdrophwsender=f4-6d-04-6e-a7-32 hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=f4-6d-04-6e-a7-32 destenet=00-00-00-00-00-002012-06-0505:06:27 Notice SYSTEM3202001

startup_echodelay=15 corever=2.27.02.14-14550 build=»Sep 29 2010″ uptime=37334 cfgfile=»core.cfg» localcfgver=23 remotecfgver=0 previous_shutdown=»2012-06-05 05:06:05: Activating configuration changes»

Проблема решилась путем сброса dfl 860 к заводским настройкам и заново все настроил. При настройке заметил что в IKE Algorithms и в IPsec Algorithms стали видна куча протоколов (было Encryption Algorithms: NULL и DES, Integrity Algorithms: MD5 и SHA1)

Но почему они были недоступны? И почему винда не работает через DES?Вот скрин