Deep packet inspection

Содержание:

- Использование Deep Packet Inspection в России и мире

- История

- Применение

- Описание и назначение

- Пример работы Deep Packet Inspection

- Применение

- Пример работы Deep Packet Inspection

- История

- Использование Deep Packet Inspection в России и мире

- Пример работы Deep Packet Inspection

- История

- Принцип работы

- Использование Deep Packet Inspection в России и мире

- Принцип работы

- Использование Deep Packet Inspection в России и мире

Использование Deep Packet Inspection в России и мире

Deep Packet Inspection способно изменять данные в пакетах. В Соединённых Штатах Америки и Великобритании Deep Packet Inspection часто используется для генерации рекламы, основанной на поведении абонентов. Таким образом реализуется так называемый .

Основные сотовые операторы России внедрили DPI в 2009 (Мегафон, оборудование Huawei), 2010 (МТС, Cisco) и 2011 (Билайн, Procera) годах. Они могут использовать DPI в том числе для подавления peer-to-peer и VoIP сервисов. Ростелеком планирует внедрить DPI для мобильного интернета в 2014 году.

Кипрская компания iMarker (зарегистрирована и действует по законам Республики Кипр) с начала 2010 года предлагала интернет-провайдерам бесплатную установку DPI-систем (Gigamon, Xterica) с целью таргетирования интернет-рекламы. Подобная система получает информацию обо всех сайтах, посещаемых пользователями и на базе этого может предложить ему персонализированную рекламу. По данным газеты Ведомости, такая система уже установлена у 11 операторов, включая 4 региональных филиала Ростелекома; общий охват оценивался основателем компании на конец 2013 года в 12 % российской интернет-аудитории. Позже iMarker фактически стала частью американской компании Phorm, предлагающей подобные услуги для европейских интернет-провайдеров.

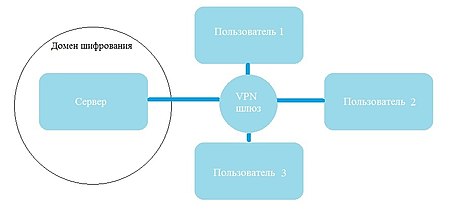

В России тенденции к внедрению Deep Packet Inspection у интернет-провайдеров также связаны с федеральным законом № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» (вступил в силу 1 ноября 2012 года). Большинство интернет-провайдеров обеспечивают блокирование сайтов, занесённых в чёрный список, основываясь только на IP-адресах этих сайтов. Но некоторые провайдеры могут блокировать выборочные URL-адреса, если у них используется Deep Packet Inspection для анализа HTTP-запросов.. К шифрованным соединениям (HTTPS) применение техники DPI затруднено.

Одним из препятствий обязательного применения DPI-технологий российскими провайдерами для блокировки запрещенных сайтов стала дороговизна подобных решений, а также наличие более дешевых альтернатив для фильтрации по URL-адресу с целью исполнения закона.

Основные доводы противников использования Deep Packet Inspection — Конституции РФ («… право на неприкосновенность частной жизни, личную и семейную тайну …» и «… право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений …»), а также правилам конфиденциальности. Также Deep Packet Inspection по своей сути нарушает сетевой нейтралитет.

История

Первые брандмауэры могли быть реализованы двумя способами.

В первом способе прокси-сервер защищал внутреннюю локальную сеть от доступа из внешнего мира. Прокси-сервер проверяет, удовлетворяют ли сетевые пакеты заданным критериям. После этого либо отсеивает их, либо пересылает дальше. Такой способ использовался традиционно, так как он снижает риски, что кто-либо сможет воспользоваться уязвимостями протокола.

Во втором способе брандмауэром использовалась программа, осуществляющая фильтрацию сетевых пакетов по наборам правил. Такие программы получили название фильтрующих брандмауэров. Фильтрующий брандмауэр способен блокировать пакеты, не удовлетворяющие некоторым простым правилам, таким как IP источника, IP назначения, порт источника, порт назначения. Такие пакетные фильтры являются наиболее быстро работающим типом брандмауэров, так как делают совсем немного вычислений. Простота реализации позволяет делать такой брандмауэр в виде микросхемы.

С самого начала прокси-серверы были признаны более безопасными, нежели пакетные фильтры, поскольку они более детально осуществляли проверку пакетов.

Эволюция брандмауэров на основе прокси-серверов привела к появлению первых программ Deep Packet Inspection. Они были созданы в целях устранения сетевых проблем и для блокирования вирусов, а также в целях защиты от DoS-атак. Первоначально компьютеры, на которых был установлен Deep Packet Inspection, не были достаточно мощными, чтобы контролировать весь Интернет-трафик пользователей в режиме реального времени.

Через некоторое время, когда появилась возможность работы программ Deep Packet Inspection в режиме реального времени, они использовались интернет-провайдерами в основном для организации целевой рекламы и уменьшения заторов в сети. Сегодня же Deep Packet Inspection способно на много большее, чем просто обеспечивать безопасность. Интернет-провайдеры получили возможность контролировать проходящий трафик любого своего клиента. Наличие инструментов для выборочного блокирования трафика даёт интернет-провайдерам возможность добавлять дополнительные платные услуги и получать с этого дополнительный доход, хотя по сути, это нарушает сетевой нейтралитет. В настоящий момент в некоторых странах интернет-провайдеры обязаны выполнять фильтрацию в соответствии с законодательством страны. Программы Deep Packet Inspection иногда используют для обнаружения и блокирования трафика, содержащего незаконные материалы или нарушающего авторские права

В последнее время объём проходящего трафика заметно возрос. Начинает вновь возникать проблема, что компьютеры не справляются с анализом всего трафика в реальном времени или же стоимость компьютеров будет слишком велика. Однако современные технологии уже позволяют сделать полнофункциональный Deep Packet Inspection в виде специального роутера. Также набирают популярность программные решения, которые устанавливаются на доступные аппаратные платформы.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

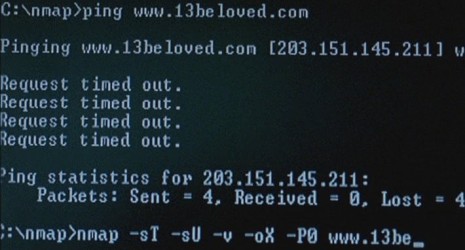

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Описание и назначение

Анализаторы сетевого трафика или Network traffic analysis (NTA) — это новая категория продуктов безопасности, которая используют сетевые коммуникации в качестве основного источника данных для обнаружения и расследования угроз безопасности, аномального или вредоносного поведения в сети. Практика сбора сетевых данных, их анализа и принятия решений на основе полученных результатов существует уже несколько десятилетий, по крайней мере с момента выпуска tcpdump в 1988 году. Однако эта категория продуктов все еще исследуется и дорабатывается.

Системы безопасности Network traffic analysis (NTA) защищают сеть организации и ее инфраструктуру путем выявления угроз информационной безопасности. Обеспечивают оперативное реагирования на обнаруженные угрозы, контролирует соблюдения всех политик. Данная категория продуктов передает всю необходимую информацию о событиях, происходящих внутри сети, в центры мониторинга и реагирования (SOC) и SIEM-системы, а также позволяет выполнять ретроспективный поиск, организовать централизованное противодействие кибератакам, способствует расследованию инцидентов.

Для обнаружения и идентификации продвинутых, в основном целевых атак (APT) как никогда лучше подходят системы анализа сетевого трафика. Они же в ходе своей работы перехватывают большие потоки данных для их сканирования. Системы данной категории наилучшим образом сочетаются с решениями Endpoint Detection and Response (EDR).

NTA-системы вполне подойдут для компаний разного масштаба, в которых организовываются различные архитектуры (гибридные, облачные, локальные). Решения этого класса используют определенный инструменты и методы в своей основе, к примеру, машинное обучение и поведенческий анализ.

Ниже представлены ключевые функции, которые, так или иначе, включает каждый анализатор сетевого трафика:

Анализ сетевых данных в режиме реального времени. Для обеспечения точного обнаружения, расследования и реагирования в течение неопределенного периода времени, когда угрозы могут быть действительно опасны, каждый продукт NTA должен проводить исследование сети на угрозы в режиме реального времени.

Полная видимость операций. Для того, чтобы анализатор сетевого трафика обеспечивал высокоточное понимание поведения угроз, он должен иметь возможность видеть и анализировать фактическое содержание сетевых взаимодействий. Это означает, что требуется полная видимость, начиная с L2 и заканчивая L7 уровнем. Наравне с тем выполняется декодирование прикладного протокола и расшифровка современных криптографических стандартов.

Безопасная, контролируемая расшифровка трафика. Сейчас более 70% веб-трафика зашифровано, и это число быстро растет. Внутри корпоративных сетей количество шифруемого трафика также быстро растет и доходит до 100%

Хотя шифрование жизненно важно для защиты конфиденциальных данных, оно также создает слепые зоны для технологий, обеспечивающих безопасность. Одной из основных целей инструментов NTA является предоставление полной видимости, а это означает, что каждый продукт класса NTA имеет способность расшифровывать трафик для анализа без ущерба.

Нормальное поведение и обнаружение аномалий

Каждый продукт Network traffic analysis должен иметь способность моделировать базовую деятельность устройства и активность пользователя с последующим сравнением новых наблюдений с тем поведением, которое было принято за нормальное. Поведенческая аналитика — это лучший способ получить действенную информацию о состояние угроз в сети.

Пример работы Deep Packet Inspection

Идентификация протокола транспортного уровня сетевой модели OSI

В структуре пакета протокола IPv4 выделен специальный байт для указания номера протокола транспортного уровня. Им является десятый байт от начала заголовка IPv4 пакета. Например: номер равняется шести — для TCP протокола, номер равняется семнадцати — для UDP протокола.

В структуре пакета IPv6 также существует специальная область, в которой находится аналогичный идентификатор протокола транспортного уровня. Эта область носит название Next Header.

Идентификация BitTorrent

Клиенты BitTorrent соединяются с трекером по протоколу TCP. Для того, чтобы обнаружить среди всего трафика TCP такие пакеты, достаточно проверить, что содержимое данных TCP пакета со второго байта совпадает с «BitTorrent protocol»

Идентификация HTTP

Для идентификации HTTP протокола достаточно проверить, что пакет является TCP, и содержимое этого TCP пакета начинается с одной из следующих команд: «GET», «POST», «HEAD». Кроме того, после команды должен стоять пробел, а также через некоторый промежуток должен встретиться текст «HTTP/». Если всё это выполняется, то этот пакет несёт в себе HTTP запрос.

Идентификация RTSP

Для того, чтобы обнаружить среди всего трафика пакеты RTSP, достаточно убедиться, что пакет является TCP и содержимое этого TCP пакета начинается с одной из следующих команд: «OPTIONS», «DESCRIBE», «ANNOUNCE», «PLAY», «SETUP», «GET_PARAMETER», «SET_PARAMETER», «TEARDOWN». После команды должен стоять пробел. Также, через некоторый промежуток должен встретиться текст «RTSP/».

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Пример работы Deep Packet Inspection

Идентификация протокола транспортного уровня сетевой модели OSI

В структуре пакета протокола IPv4 выделен специальный байт для указания номера протокола транспортного уровня. Им является десятый байт от начала заголовка IPv4 пакета. Например: номер равняется шести — для TCP протокола, номер равняется семнадцати — для UDP протокола.

В структуре пакета IPv6 также существует специальная область, в которой находится аналогичный идентификатор протокола транспортного уровня. Эта область носит название Next Header.

Идентификация BitTorrent

Клиенты BitTorrent соединяются с трекером по протоколу TCP. Для того, чтобы обнаружить среди всего трафика TCP такие пакеты, достаточно проверить, что содержимое данных TCP пакета со второго байта совпадает с «BitTorrent protocol»

Идентификация HTTP

Для идентификации HTTP протокола достаточно проверить, что пакет является TCP, и содержимое этого TCP пакета начинается с одной из следующих команд: «GET», «POST», «HEAD». Кроме того, после команды должен стоять пробел, а также через некоторый промежуток должен встретиться текст «HTTP/». Если всё это выполняется, то этот пакет несёт в себе HTTP запрос.

Идентификация RTSP

Для того, чтобы обнаружить среди всего трафика пакеты RTSP, достаточно убедиться, что пакет является TCP и содержимое этого TCP пакета начинается с одной из следующих команд: «OPTIONS», «DESCRIBE», «ANNOUNCE», «PLAY», «SETUP», «GET_PARAMETER», «SET_PARAMETER», «TEARDOWN». После команды должен стоять пробел. Также, через некоторый промежуток должен встретиться текст «RTSP/».

История

Первые брандмауэры могли быть реализованы двумя способами.

В первом способе прокси-сервер защищал внутреннюю локальную сеть от доступа из внешнего мира. Прокси-сервер проверяет, удовлетворяют ли сетевые пакеты заданным критериям. После этого либо отсеивает их, либо пересылает дальше. Такой способ использовался традиционно, так как он снижает риски, что кто-либо сможет воспользоваться уязвимостями протокола.

Во втором способе брандмауэром использовалась программа, осуществляющая фильтрацию сетевых пакетов по наборам правил. Такие программы получили название фильтрующих брандмауэров. Фильтрующий брандмауэр способен блокировать пакеты, не удовлетворяющие некоторым простым правилам, таким как IP источника, IP назначения, порт источника, порт назначения. Такие пакетные фильтры являются наиболее быстро работающим типом брандмауэров, так как делают совсем немного вычислений. Простота реализации позволяет делать такой брандмауэр в виде микросхемы.

С самого начала прокси-серверы были признаны более безопасными, нежели пакетные фильтры, поскольку они более детально осуществляли проверку пакетов.

Эволюция брандмауэров на основе прокси-серверов привела к появлению первых программ Deep Packet Inspection. Они были созданы в целях устранения сетевых проблем и для блокирования вирусов, а также в целях защиты от DoS-атак. Первоначально компьютеры, на которых был установлен Deep Packet Inspection, не были достаточно мощными, чтобы контролировать весь Интернет-трафик пользователей в режиме реального времени.

Через некоторое время, когда появилась возможность работы программ Deep Packet Inspection в режиме реального времени, они использовались интернет-провайдерами в основном для организации целевой рекламы и уменьшения заторов в сети. Сегодня же Deep Packet Inspection способно на много большее, чем просто обеспечивать безопасность. Интернет-провайдеры получили возможность контролировать проходящий трафик любого своего клиента. Наличие инструментов для выборочного блокирования трафика даёт интернет-провайдерам возможность добавлять дополнительные платные услуги и получать с этого дополнительный доход, хотя по сути, это нарушает сетевой нейтралитет. В настоящий момент в некоторых странах интернет-провайдеры обязаны выполнять фильтрацию в соответствии с законодательством страны. Программы Deep Packet Inspection иногда используют для обнаружения и блокирования трафика, содержащего незаконные материалы или нарушающего авторские права

В последнее время объём проходящего трафика заметно возрос. Начинает вновь возникать проблема, что компьютеры не справляются с анализом всего трафика в реальном времени или же стоимость компьютеров будет слишком велика. Однако современные технологии уже позволяют сделать полнофункциональный Deep Packet Inspection в виде специального роутера. Также набирают популярность программные решения, которые устанавливаются на доступные аппаратные платформы.

Использование Deep Packet Inspection в России и мире

Deep Packet Inspection способно изменять данные в пакетах. В Соединённых Штатах Америки и Великобритании Deep Packet Inspection часто используется для генерации рекламы, основанной на поведении абонентов. Таким образом реализуется так называемый .

Основные сотовые операторы России внедрили DPI в 2009 (Мегафон, оборудование Huawei), 2010 (МТС, Cisco) и 2011 (Билайн, Procera) годах. Они могут использовать DPI в том числе для подавления peer-to-peer и VoIP сервисов. Ростелеком планирует внедрить DPI для мобильного интернета в 2014 году.

Кипрская компания iMarker (зарегистрирована и действует по законам Республики Кипр) с начала 2010 года предлагала интернет-провайдерам бесплатную установку DPI-систем (Gigamon, Xterica) с целью таргетирования интернет-рекламы. Подобная система получает информацию обо всех сайтах, посещаемых пользователями и на базе этого может предложить ему персонализированную рекламу. По данным газеты Ведомости, такая система уже установлена у 11 операторов, включая 4 региональных филиала Ростелекома; общий охват оценивался основателем компании на конец 2013 года в 12 % российской интернет-аудитории. Позже iMarker фактически стала частью американской компании Phorm, предлагающей подобные услуги для европейских интернет-провайдеров.

В России тенденции к внедрению Deep Packet Inspection у интернет-провайдеров также связаны с федеральным законом № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» (вступил в силу 1 ноября 2012 года). Большинство интернет-провайдеров обеспечивают блокирование сайтов, занесённых в чёрный список, основываясь только на IP-адресах этих сайтов. Но некоторые провайдеры могут блокировать выборочные URL-адреса, если у них используется Deep Packet Inspection для анализа HTTP-запросов.. К шифрованным соединениям (HTTPS) применение техники DPI затруднено.

Одним из препятствий обязательного применения DPI-технологий российскими провайдерами для блокировки запрещенных сайтов стала дороговизна подобных решений, а также наличие более дешевых альтернатив для фильтрации по URL-адресу с целью исполнения закона.

Основные доводы противников использования Deep Packet Inspection — Конституции РФ («… право на неприкосновенность частной жизни, личную и семейную тайну …» и «… право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений …»), а также правилам конфиденциальности. Также Deep Packet Inspection по своей сути нарушает сетевой нейтралитет.

Пример работы Deep Packet Inspection

Идентификация протокола транспортного уровня сетевой модели OSI

В структуре пакета протокола IPv4 выделен специальный байт для указания номера протокола транспортного уровня. Им является десятый байт от начала заголовка IPv4 пакета. Например: номер равняется шести — для TCP протокола, номер равняется семнадцати — для UDP протокола.

В структуре пакета IPv6 также существует специальная область, в которой находится аналогичный идентификатор протокола транспортного уровня. Эта область носит название Next Header.

Идентификация BitTorrent

Клиенты BitTorrent соединяются с трекером по протоколу TCP. Для того, чтобы обнаружить среди всего трафика TCP такие пакеты, достаточно проверить, что содержимое данных TCP пакета со второго байта совпадает с «BitTorrent protocol»

Идентификация HTTP

Для идентификации HTTP протокола достаточно проверить, что пакет является TCP, и содержимое этого TCP пакета начинается с одной из следующих команд: «GET», «POST», «HEAD». Кроме того, после команды должен стоять пробел, а также через некоторый промежуток должен встретиться текст «HTTP/». Если всё это выполняется, то этот пакет несёт в себе HTTP запрос.

Идентификация RTSP

Для того, чтобы обнаружить среди всего трафика пакеты RTSP, достаточно убедиться, что пакет является TCP и содержимое этого TCP пакета начинается с одной из следующих команд: «OPTIONS», «DESCRIBE», «ANNOUNCE», «PLAY», «SETUP», «GET_PARAMETER», «SET_PARAMETER», «TEARDOWN». После команды должен стоять пробел. Также, через некоторый промежуток должен встретиться текст «RTSP/».

История

Первые брандмауэры могли быть реализованы двумя способами.

В первом способе прокси-сервер защищал внутреннюю локальную сеть от доступа из внешнего мира. Прокси-сервер проверяет, удовлетворяют ли сетевые пакеты заданным критериям. После этого либо отсеивает их, либо пересылает дальше. Такой способ использовался традиционно, так как он снижает риски, что кто-либо сможет воспользоваться уязвимостями протокола.

Во втором способе брандмауэром использовалась программа, осуществляющая фильтрацию сетевых пакетов по наборам правил. Такие программы получили название фильтрующих брандмауэров. Фильтрующий брандмауэр способен блокировать пакеты, не удовлетворяющие некоторым простым правилам, таким как IP источника, IP назначения, порт источника, порт назначения. Такие пакетные фильтры являются наиболее быстро работающим типом брандмауэров, так как делают совсем немного вычислений. Простота реализации позволяет делать такой брандмауэр в виде микросхемы.

С самого начала прокси-серверы были признаны более безопасными, нежели пакетные фильтры, поскольку они более детально осуществляли проверку пакетов.

Эволюция брандмауэров на основе прокси-серверов привела к появлению первых программ Deep Packet Inspection. Они были созданы в целях устранения сетевых проблем и для блокирования вирусов, а также в целях защиты от DoS-атак. Первоначально компьютеры, на которых был установлен Deep Packet Inspection, не были достаточно мощными, чтобы контролировать весь Интернет-трафик пользователей в режиме реального времени.

Через некоторое время, когда появилась возможность работы программ Deep Packet Inspection в режиме реального времени, они использовались интернет-провайдерами в основном для организации целевой рекламы и уменьшения заторов в сети. Сегодня же Deep Packet Inspection способно на много большее, чем просто обеспечивать безопасность. Интернет-провайдеры получили возможность контролировать проходящий трафик любого своего клиента. Наличие инструментов для выборочного блокирования трафика даёт интернет-провайдерам возможность добавлять дополнительные платные услуги и получать с этого дополнительный доход, хотя по сути, это нарушает сетевой нейтралитет. В настоящий момент в некоторых странах интернет-провайдеры обязаны выполнять фильтрацию в соответствии с законодательством страны. Программы Deep Packet Inspection иногда используют для обнаружения и блокирования трафика, содержащего незаконные материалы или нарушающего авторские права

В последнее время объём проходящего трафика заметно возрос. Начинает вновь возникать проблема, что компьютеры не справляются с анализом всего трафика в реальном времени или же стоимость компьютеров будет слишком велика. Однако современные технологии уже позволяют сделать полнофункциональный Deep Packet Inspection в виде специального роутера. Также набирают популярность программные решения, которые устанавливаются на доступные аппаратные платформы.

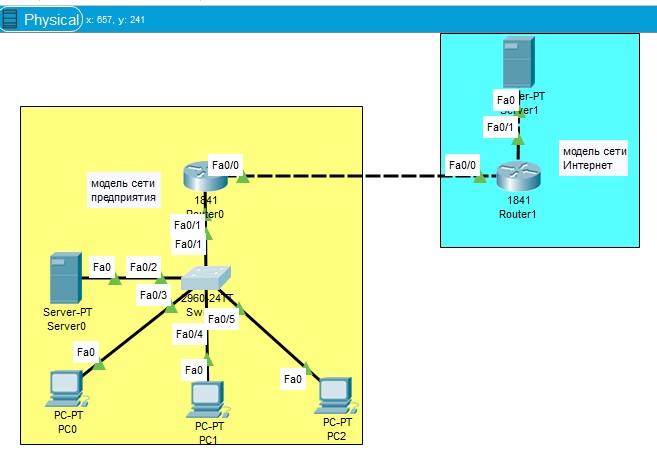

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Использование Deep Packet Inspection в России и мире

Deep Packet Inspection способно изменять данные в пакетах. В Соединённых Штатах Америки и Великобритании Deep Packet Inspection часто используется для генерации рекламы, основанной на поведении абонентов. Таким образом реализуется так называемый .

Основные сотовые операторы России внедрили DPI в 2009 (Мегафон, оборудование Huawei), 2010 (МТС, Cisco) и 2011 (Билайн, Procera) годах. Они могут использовать DPI в том числе для подавления peer-to-peer и VoIP сервисов. Ростелеком планирует внедрить DPI для мобильного интернета в 2014 году.

Кипрская компания iMarker (зарегистрирована и действует по законам Республики Кипр) с начала 2010 года предлагала интернет-провайдерам бесплатную установку DPI-систем (Gigamon, Xterica) с целью таргетирования интернет-рекламы. Подобная система получает информацию обо всех сайтах, посещаемых пользователями и на базе этого может предложить ему персонализированную рекламу. По данным газеты Ведомости, такая система уже установлена у 11 операторов, включая 4 региональных филиала Ростелекома; общий охват оценивался основателем компании на конец 2013 года в 12 % российской интернет-аудитории. Позже iMarker фактически стала частью американской компании Phorm, предлагающей подобные услуги для европейских интернет-провайдеров.

В России тенденции к внедрению Deep Packet Inspection у интернет-провайдеров также связаны с федеральным законом № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» (вступил в силу 1 ноября 2012 года). Большинство интернет-провайдеров обеспечивают блокирование сайтов, занесённых в чёрный список, основываясь только на IP-адресах этих сайтов. Но некоторые провайдеры могут блокировать выборочные URL-адреса, если у них используется Deep Packet Inspection для анализа HTTP-запросов.. К шифрованным соединениям (HTTPS) применение техники DPI затруднено.

Одним из препятствий обязательного применения DPI-технологий российскими провайдерами для блокировки запрещенных сайтов стала дороговизна подобных решений, а также наличие более дешевых альтернатив для фильтрации по URL-адресу с целью исполнения закона.

Основные доводы противников использования Deep Packet Inspection — Конституции РФ («… право на неприкосновенность частной жизни, личную и семейную тайну …» и «… право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений …»), а также правилам конфиденциальности. Также Deep Packet Inspection по своей сути нарушает сетевой нейтралитет.

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Использование Deep Packet Inspection в России и мире

Deep Packet Inspection способно изменять данные в пакетах. В Соединённых Штатах Америки и Великобритании Deep Packet Inspection часто используется для генерации рекламы, основанной на поведении абонентов. Таким образом реализуется так называемый .

Основные сотовые операторы России внедрили DPI в 2009 (Мегафон, оборудование Huawei), 2010 (МТС, Cisco) и 2011 (Билайн, Procera) годах. Они могут использовать DPI в том числе для подавления peer-to-peer и VoIP сервисов. Ростелеком планирует внедрить DPI для мобильного интернета в 2014 году.

Кипрская компания iMarker (зарегистрирована и действует по законам Республики Кипр) с начала 2010 года предлагала интернет-провайдерам бесплатную установку DPI-систем (Gigamon, Xterica) с целью таргетирования интернет-рекламы. Подобная система получает информацию обо всех сайтах, посещаемых пользователями и на базе этого может предложить ему персонализированную рекламу. По данным газеты Ведомости, такая система уже установлена у 11 операторов, включая 4 региональных филиала Ростелекома; общий охват оценивался основателем компании на конец 2013 года в 12 % российской интернет-аудитории. Позже iMarker фактически стала частью американской компании Phorm, предлагающей подобные услуги для европейских интернет-провайдеров.

В России тенденции к внедрению Deep Packet Inspection у интернет-провайдеров также связаны с федеральным законом № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» (вступил в силу 1 ноября 2012 года). Большинство интернет-провайдеров обеспечивают блокирование сайтов, занесённых в чёрный список, основываясь только на IP-адресах этих сайтов. Но некоторые провайдеры могут блокировать выборочные URL-адреса, если у них используется Deep Packet Inspection для анализа HTTP-запросов.. К шифрованным соединениям (HTTPS) применение техники DPI затруднено.

Одним из препятствий обязательного применения DPI-технологий российскими провайдерами для блокировки запрещенных сайтов стала дороговизна подобных решений, а также наличие более дешевых альтернатив для фильтрации по URL-адресу с целью исполнения закона.

Основные доводы противников использования Deep Packet Inspection — Конституции РФ («… право на неприкосновенность частной жизни, личную и семейную тайну …» и «… право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений …»), а также правилам конфиденциальности. Также Deep Packet Inspection по своей сути нарушает сетевой нейтралитет.