Как узнать айди телефона

Содержание:

- Как получить Apple ID

- Что такое IP

- Suricata

- Effortless Biometric Authentication

- Зачем нужен Apple ID

- Скриптовый язык Bro. Стандартные скрипты

- Установление BGP-сессии и процедура обмена маршрутами

- Full View и Default Route

- Выбор маршрута

- StoneGate Intrusion Prevention System

- Комментарии партнеров Anti-Malware.ru

- ORCID ID автора – что это?

- Чем полезен ORCID ID исследователю и автору статей?

- Why IDS and IPS are Critical for Cybersecurity

- Адрес шлюза по умолчанию

- Ipv4 и Ipv6

- Почему не удается поменять ID?

- Why ID R&D?

- Заключение

Как получить Apple ID

Мы разобрались, что учетная запись является необходимым инструментом для взаимодействия с устройством. Поэтому перед новым покупателем техники Apple остро встает вопрос о том, как получить свой идентификационный номер.

Человека, которого интересует данная информация, можно сразу же успокоить. Заранее регистрироваться или получать Apple ID не нужно. Аккаунт довольно быстро создается с нового iPhone, iPad или MacBook.

https://youtube.com/watch?v=G4HPVmci55I

Рассмотрим, как создать новый аккаунт на Айфоне:

- Запустите устройство.

- Нажмите кнопку «Забыли пароль или нет Apple ID?».

- Укажите имя и дату рождения, а затем нажмите «Далее».

- Введите адрес электронной почты или создайте новую.

Данный алгоритм будет наиболее удобным, если человек только-только купил девайс. Но также следует рассмотреть альтернативный метод создания ID через магазин приложений App Store:

- Запустите программу на своем устройстве.

- Кликните по иконке профиля.

- Нажмите кнопку «Создать Apple ID».

- Укажите личные данные, включая e-mail, имя, пароль и регион проживания.

- Ознакомьтесь с пользовательским соглашением и нажмите кнопку «Далее».

- При необходимости укажите номер телефона и завершите создание аккаунта.

Если вы только собираетесь приобрести Айфон, но уже не терпится создать собственную учетную запись, справиться с задачей можно на компьютере. Алгоритм будет отличаться в зависимости от операционной системы (MacOS или Windows).

Инструкция для MacOS:

- Откройте App Store.

- Нажмите кнопку «Войти».

- Выберете «Создать Apple ID».

- Примите пользовательское соглашение.

- Заполните форму для создания идентификационного номера.

- Нажмите кнопку «Продолжить» и при необходимости заполните данные о банковской карте.

- Подтвердите адрес электронной почты.

Инструкция для Windows:

- Загрузите и установите программу iTunes на ПК.

- Запустите приложение.

- Нажмите кнопку «Учетная запись», а затем – «Войти».

- Выберете «Создать Apple ID».

- Заполните предложенную форму и нажмите «Далее».

Созданной на компьютере учетной записью вы всегда можете воспользоваться на Айфоне

Не важно, где создается ID. Важно лишь правильно заполнить все данные и запомнить пароль

В заключение необходимо отметить еще один способ создания учетной записи. Он является универсальным. То есть им можно воспользоваться абсолютно на любом устройстве с доступом в интернет:

Таким образом, у владельца iPhone есть масса способов создать аккаунт. Причем совершенно не обязательно выполнять операцию с экрана смартфона.

Что такое IP

IP (Internet Protocol Address) – это уникальный адрес компьютера, предназначенный для идентификации в локальной или глобальной сети. Каждому устройству в интернете присваивается недублирующийся IP-адрес, который не может совпадать с адресами других машин в интернете. При этом такой адрес не обязательно должен быть постоянным. Если используется динамический IP, то при перезагрузке компьютера и новом подключении к Сети устройство будет получать новый адрес.

IP-адрес выглядит как комбинация из четырех чисел, разделенных точкой. Этот уникальный идентификатор имеет длину четыре байта. Два первых байта выделены на адрес сети, к которой принадлежит устройство. Третий байт характеризует подсеть, а четвертый является адресом определенного персонального компьютера в указанной подсети. В записи IP-адреса могут присутствовать числа от 0 до 255, которые разделяются точками.

Анализ по IP

Каждое устройство, получающее доступ к интернету, всегда имеет IP. Сведения об этом адресе записываются в логи серверов, которые посещаются пользователями с данного компьютера. Подсчет числа уникальных адресов позволяет анализировать число посетителей определенного сайта. Динамические IP-адреса и корпоративные прокси-серверы, выдающие один внешний IP для всех компьютеров сети, снижают точность подсчета. С помощью IP-адресов можно анализировать географию аудитории, так как по этому идентификатору можно определить страну и город, в котором находится пользователь с определенным IP.

Как узнать IP?

Узнать свой IP-адрес можно с помощью онлайн-сервисов в интернете. Достаточно в поисковой строке «Яндекса» задать запрос «мой IP», и нужная информация тут же отобразится в результатах поиска. Также можно воспользоваться сайтом 2ip.ru, который покажет не только текущий IP компьютера, но и дополнительную информацию о браузере, операционной системе, провайдере, прокси-сервере, местонахождении и других параметрах.

Таким образом, идентификатор IP регламентирован в соответствии с интернет-протоколом и представляет собой адрес устройства в глобальном пространстве интернета. ID – это номер, обозначающий сетевую карту компьютера, но не применяющийся для идентификации во Всемирной сети. Узнав, что такое ID, IP, в чем разница между ними и для чего они нужны, вы уже не будете путать эти понятия.

Suricata

- Разработчик: OISF (Open Information Security Foundation).

- Web: www.openinfosecfoundation.org.

- Платформа: программная.

- ОС: Linux, *BSD, Mac OS X, Solaris, Windows/Cygwin.

- Лицензия: GNU GPL.

Бета-версия этой IDS/IPS была представлена на суд общественности в январе 2010-го после трех лет разработок. Одна из главных целей проекта — создание и обкатка совершенно новых технологий обнаружения атак. За Suricata стоит объединение OISF, которое пользуется поддержкой серьезных партнеров, включая ребят из US Department of Homeland Security. Актуальным на сегодня является релиз под номером 1.1, вышедший в ноябре 2011 года. Код проекта распространяется под лицензией GPLv2, но финансовые партнеры имеют доступ к не GPL-версии движка, которую они могут использовать в своих продуктах. Для достижения максимального результата к работе привлекается сообщество, что позволяет достигнуть очень высокого темпа разработки. Например, по сравнению с предыдущей версией 1.0, объем кода в 1.1 вырос на 70%. Некоторые современные IDS с длинной историей, в том числе и Snort, не совсем эффективно используют многопроцессорные/многоядерные системы, что приводит к проблемам при обработке большого объема данных. Suricata изначально работает в многопоточном режиме. Тесты показывают, что она шестикратно превосходит Snort в скорости (на системе с 24 CPU и 128 ГБ ОЗУ). При сборке с параметром ‘—enable-cuda’ появляется возможность аппаратного ускорения на стороне GPU. Изначально поддерживается IPv6 (в Snort активируется ключом ‘—enable-ipv6’), для перехвата трафика используются стандартные интерфейсы: LibPcap, NFQueue, IPFRing, IPFW. Вообще, модульная компоновка позволяет быстро подключить нужный элемент для захвата, декодирования, анализа или обработки пакетов. Блокировка производится средствами штатного пакетного фильтра ОС (в Linux для активации режима IPS необходимо установить библиотеки netlink-queue и libnfnetlink). Движок автоматически определяет и парсит протоколы (IP, TCP, UDP, ICMP, HTTP, TLS, FTP, SMB, SMTP и SCTP), поэтому в правилах необязательно привязываться к номеру порта (как это делает Snort), достаточно лишь задать действие для нужного протокола. Ivan Ristic, автор Mod_security, создал специальную библиотеку HTP, применяемую в Suricata для анализа HTTP-трафика. Разработчики прежде всего стремятся добиться точности обнаружения и повышения скорости проверки правил.

С Suricata можно использовать все наработки к Snort, например Snorby

Вывод результатов унифицирован, поэтому можно использовать стандартные утилиты для их анализа. Собственно, все бэк-энды, интерфейсы и анализаторы, написанные для Snort (Barnyard, Snortsnarf, Sguil и т. д.), без доработок работают и с Suricata. Это тоже большой плюс. Обмен по HTTP подробно журналируется в файле стандартного формата Apache.

Основу механизма детектирования в Suricata составляют правила (rules). Здесь разработчики не стали пока ничего изобретать, а позволили подключать рулсеты, созданные для других проектов: Sourcefire VRT (можно обновлять через Oinkmaster), OpenSource Emerging Threats и Emerging Threats Pro. В первых релизах поддержка была лишь частичной, и движок не распознавал и не загружал некоторые правила, но сейчас эта проблема решена. Реализован и собственный формат rules, внешне напоминающий снортовский. Правило состоит из трех компонентов: действие (pass, drop, reject или alert), заголовок (IP/порт источника и назначения) и описание (что искать). В настройках используются переменные (механизм flowint), позволяющие, например, создавать счетчики. При этом информацию из потока можно сохранять для последующего использования. Такой подход, применяемый для отслеживания попыток подбора пароля, более эффективен, чем используемый в Snort метод, который оперирует пороговым значением срабатывания. Планируется создание механизма IP Reputation (вроде SensorBase Cisco, см. статью «Потрогай Cisco» в ][_07_2011).

Резюмируя, отмечу, что Suricata — это более быстрый движок, чем Snort, полностью совместимый с ним по правилам и бэк-эндам и способный проверять большие сетевые потоки. Единственный недостаток проекта — скудная документация, хотя опытному админу ничего не стоит разобраться с настройками. В репозиториях дистрибутивов уже появились пакеты для установки, а на сайте проекта доступны внятные инструкции по самостоятельной сборке из исходников. Есть и готовый дистрибутив Smooth-sec, построенный на базе Suricata.

Конфигурационный файл Suricata понятен тем, кто возился с настройками Snort

Effortless Biometric Authentication

It’s getting harder than ever for businesses to protect themselves and their customers against fraud and data breaches.

Traditional authentication methods are not only frustrating; they are vulnerable to hacking.

Passwords are failing businesses and customers alike. Forgotten credentials, locked accounts, and time-consuming reset processes frustrate users who, on average, have more than 20 passwords to keep track of. These headaches lead to bad password hygiene — even in the midst of frequent security breaches. A PYMNTS study found that approximately 59 percent of consumers use the same password across multiple accounts, allowing cybercriminals to do even more harm once a password is exposed.

Зачем нужен Apple ID

Разобравшись с вводной информацией, переходим к основной теме материала. Если само определение Apple ID может быть неизвестно только человеку, который ни разу не держал в руках Айфон, то о некоторых функциях аккаунта не подозревает даже действующий владелец iPhone.

Начнем с основного – удобства. Аккаунт объединяет в себе доступ ко всем сервисам американской компании. Например:

- iTunes;

- App Store;

- iCloud;

- iMessage;

- FaceTime и другие;

То есть без ID обладателю Айфона не удастся воспользоваться ни одним из предлагаемых сервисов. И если без FaceTime и iMessage можно обойтись, то App Store – вещь незаменимая. Это магазин приложений, через который на iPhone загружаются все игры и программы.

Полный функционал аккаунта выглядит следующим образом:

- покупка контента;

- участие в программе бета-тестировщиков;

- покупка фирменной техники;

- организация домашней коллекции TV;

- покупка фильмов;

- общение через фирменные сервисы;

- поиск утерянного Айфона;

- хранение данных в облаке;

- создание резервной копии;

- обращение в службу поддержки.

Таким образом, без Apple ID действительно не может обойтись ни один владелец смартфона. Но следует напомнить, что держателям Андроид-устройств учетная запись американской компании совершенно не нужна.

Скриптовый язык Bro. Стандартные скрипты

Как уже писалось, Bro работает на основе скриптов. Событийно ориентированный язык написания скриптов — основное средство расширения и гибкой настройки функционала данной платформы. Проще всего рассматривать Bro в качестве негласной цензуры, докладывающей о событиях определенным скриптам. Скрипты указывают Bro, на что они должны реагировать, Bro же в ответ предоставляет всю имеющуюся информацию о данном соединении, над которым скрипт может произвести некоторые действия. Так, скрипт, генерирующий ssl.log, проходит по всей цепочке сертификатов и, если какой-то из них некорректен, уведомляет об этом. А начинает он обработку тогда, когда клиент (или сервер) выполняет запрос SSL HELLO — при этом, разумеется, скрипт явно определяет свой интерес к соединениям подобного рода.

Типы данных и атрибуты

Стоит рассмотреть некоторые типы данных, используемые при создании скриптов Bro.

- bool — логический тип, может принимать значения T или F. Что они означают, думаю, в пояснении не нуждаются.

- time — тип абсолютного времени. На данный момент нет возможности задать его константе напрямую, но можно преобразовать из некоторых других типов, используя такие функции, как double_to_time(), current_time() и network_time(). Допускается сравнение переменных данного типа и их вычитание — в результате последнего получается тип interval.

- interval — тип относительного времени. Пример его применения есть в основном тексте статьи. Переменные типа могут быть и отрицательными. Допускается сравнение, сложение, вычитание, деление (в результате чего получается тип double) и присваивание данного типа. Также возможно умножение и деление переменных этого типа на переменные арифметических типов — на выходе получаем опять-таки interval.

- record — де-факто структура. Доступ к членам структуры осуществляется с помощью знака $. Структуры могут быть вложенными.

Помимо типов, в скриптовом языке есть еще и атрибуты, предназначенные для изменения поведения тех или иных типов. Как правило, они ставятся после объявления переменных. Рассмотрим и их тоже.

- &optional означает, что поле структуры может быть необязательным для заполнения.

- &default= определяет значение по умолчанию, если таковое не будет указано при инициализации.

- &redef дает возможность переопределять значения переменных и констант — последнее чаще всего используется для создания политик, так как константы (в контексте Bro), как правило, должны быть переопределяемыми.

- &persistent делает переменную сохраняемой на диск.

- &priority= указывает приоритет хука или обработчика событий. Большие значения подразумевают, соответственно, больший приоритет. Приоритет по умолчанию — 0.

Разумеется, это отнюдь не все типы и атрибуты, которые есть в Bro.

В скриптах поддерживаются и инклуды — можно подключать внешние модули. Имеется богатейший набор типов и структур данных, которые могут использоваться в скриптах. Рассмотрим, с чего начинается выполнение скриптов в случае запуска в Standalone-конфигурации.

Начинается оно с обработки local.bro, в котором указаны все остальные скрипты (за исключением обязательных, лежащих в каталоге /opt/bro/share/bro/base/ и выполняемых в любом случае) и который можно редактировать. Посмотрим небольшой кусочек данного файла:

Рассмотрим некоторые из загружаемых скриптов более подробно. Возьмем для примера скрипт /opt/bro/share/bro/policy/protocols/ftp/software.bro:

Установление BGP-сессии и процедура обмена маршрутами

I)IDLEII)такCONNECTACTIVE

- нет IP-связности с R2

- BGP не запущен на R2

- порт 179 закрыт ACL

III)OPEN

- Версии протокола должна быть одинаковой. Маловероятно, что это будет иначе

- Номера AS в сообщении OPEN должны совпадать с настройками на удалённой стороне

- Router ID должны различаться

а) некорректная ASNOTIFICATIONб) одинаковый Router IDOPEN SENTOPEN CONFIRMIV)ESTABLISHEDV)UPDATEAS_PATHORIGIN

- IGP – задан вручную командой network или получен по BGP !!!!!!!!!!!!!!!!

- EGP – этот код вы никогда не встретите, означает, что маршрут получен из устаревшего протокола, который так и назывался – “EGP”, и был полностью повсеместно заменен BGP

- Incomplete – чаще всего означает, что маршрут получен через редистрибьюцию

VI)KEEPALIVEROUTE REFRESHПодробнееFSMконечный автоматНашёл в сети подробное описание каждого шага.Вопрос на засыпку:

sh ip bgp

network

Задача №1сайте

Full View и Default Route

абсолютно все* вывод таблицы маршрутизации с одного из публичных серверов (дуступен по telnet route-server.ip.att.net)е

-

Full View. Вы обладаетe полным чистейшим знанием о структуре Интернета. До любого адреса в Интернете вы можете просмотреть путь от себя:

Вы знаете, какие к нему ведут AS. Через сайт можно посмотреть какие провайдеры обеспечивают транзит. Вы следите за всеми изменениями. Если вдруг у кого-то что-то упадёт через первый линк (даже не у вас или у провайдера, а где-то там, дальше), BGP это отследит и перестроит свою таблицу маршрутизации для передачи данных через второго провайдера.

При этом вы очень гибко можете управлять маршрутами, вмешиваясь в стандартную процедуру выбора наилучшего пути.

Например, весь трафик на яндекс вы будете пускать через Балаган Телеком, а на гугл через Филькин Сертификат. Это называется распределением нагрузки.

Достигается это путём настройки, например, приоритетов маршрутов для определённых префиксов.

Full View обязателен, если ваша АС транзитная, то есть вы собираетесь по BGP подключать к себе ещё клиентов.

Платить за все эти плюсы приходится производительностью: высокая утилизация оперативной памяти и весьма долгое изучение маршрутной информации после установления BGP-сессии. Например, после того, как дёрнулся линк с вышестоящим провайдером, полное восстановление может занять несколько минут. -

Default Route

Ну, во-первых, это, конечно, сильно экономит ресурсы вашего оборудования.

Во-вторых, проще в обслуживании, можно сказать. Не нужно по всей своей AS гонять сотни тысяч маршрутов.

В-третьих, никакого представления о состоянии интернета и реальной доступности получателей нет – вы просто слепо доверяетесь дефолту, полученному от апстрима. То есть в случае проблемы выше, вы о ней не узнаете и часть сервисов может упасть. Но тут мы надеемся, что у вышестоящих провайдеров надёжность сети на порядки выше и нам не о чем беспокоиться.

Балансировка и распределение входящего трафика при получении маршрута по умолчанию никак не затрагивается – проблемы те же. А вот с исходящим, конечно, всё, немного иначе, былой гибкости тут уже не будет.

Задача №2толькосайтеО пользе и вреде полной таблицы BGP

Выбор маршрута

То есть если есть у нас несколько маршрутов, до сети 100.0.0.0/23, то все они будут в BGP-таблице, независимо от “плохости” оных:

- Максимальное значение Weight (локально для маршрутизатора, только для Cisco)

- Максимальное значение Local Preference (для всей AS)

- Предпочесть локальный маршрут маршрутизатора (next hop = 0.0.0.0)

- Кратчайший путь через автономные системы. (самый короткий AS_PATH)

- Минимальное значение Origin Code (IGP

- Минимальное значение MED (распространяется между автономными системами)

- Путь eBGP лучше чем путь iBGP

- Выбрать путь через ближайшего IGP-соседа

Если это условие выполнено, то происходит балансировка нагрузки между несколькими равнозначными линками

Следующие условия могут различаться от вендора к вендору. - Выбрать самый старый маршрут для eBGP-пути

- Выбрать путь через соседа с наименьшим BGP router ID

- Выбрать путь через соседа с наименьшим IP-адресом

Задача №3сайте

StoneGate Intrusion Prevention System

- Разработчик: StoneSoft Corporation.

- Web: www.stonesoft.com.

- Реализация: программно-аппаратная, образ VMware.

- ОС: 32/64-битные Windows 2k3/Vista/7/2k8R2, Linux (CentOS, RHEL, SLES).

- Лицензия: коммерческая.

Это решение разработано финской компанией, которая занимается созданием продуктов корпоративного класса в сфере сетевой безопасности. В нем реализованы все востребованные функции: IPS, защита от DDoS- и 0day-атак, веб-фильтрация, поддержка зашифрованного трафика и т. д. С помощью StoneGate IPS можно заблокировать вирус, spyware, определенные приложения (P2P, IM и прочее). Для веб-фильтрации используется постоянно обновляемая база сайтов, разделенных на несколько категорий

Особое внимание уделяется защите от обхода систем безопасности AET (Advanced Evasion Techniques). Технология Transparent Access Control позволяет разбить корпоративную сеть на несколько виртуальных сегментов без изменения реальной топологии и установить для каждого из них индивидуальные политики безопасности

Политики проверки трафика настраиваются при помощи шаблонов, содержащих типовые правила. Эти политики создаются в офлайн-режиме. Администратор проверяет созданные политики и загружает их на удаленные узлы IPS. Похожие события в StoneGate IPS обрабатываются по принципу, используемому в SIM/SIEM-системах, что существенно облегчает анализ. Несколько устройств легко можно объединить в кластер и интегрировать с другими решениями StoneSoft — StoneGate Firewall/VPN и StoneGate SSL VPN. Управление при этом обеспечивается из единой консоли управления (StoneGate Management Center), состоящей из трех компонентов: Management Server, Log Server и Management Client. Консоль позволяет не только настраивать работу IPS и создавать новые правила и политики, но и производить мониторинг и просматривать журналы. Она написана на Java, поэтому доступны версии для Windows и Linux.

Консоль управления StoneGate IPS

StoneGate IPS поставляется как в виде аппаратного комплекса, так и в виде образа VMware. Последний предназначен для установки на собственном оборудовании или в виртуальной инфраструктуре. И кстати, в отличие от создателей многих подобных решений, компания-разработчик дает скачать тестовую версию образа.

Комментарии партнеров Anti-Malware.ru

Олег Адрианов, менеджер по сертификации продуктов «Лаборатории Касперского»

«Компьютеры большинства пользователей практически постоянно подключены к сети, поэтому надежное блокирование сетевых атак является одной из ключевых задач для универсальных защитных решений, таких как Kaspersky Internet Security. Тестирование Anti-Malware.ru доказывает, что продукт «Лаборатории Касперского» по данному критерию является безусловным лидером, и способен блокировать большинство наиболее серьезных сетевых угроз, обеспечивающих возможность запуска вредоносного кода

Нельзя не обратить внимание и на то, что 12 участников тестирования не смогли достичь даже среднего показателя в 55%. Это лишний раз показывает, что по-настоящему качественное решение должно обеспечивать максимальную защиту пользователя «по всем фронтам», а не только по какому-либо одному направлению.»

Благодарности

Информационно-аналитический центр Anti-Malware.ru благодарит компанию Esage Lab за помощь в подготовке и проведении теста!

ORCID ID автора – что это?

ORCID (Open Research Contributor ID) – это уникальный идентификационный номер, присваиваемый ученому в рамках некоммерческого проекта, объединяющего представителей академического сообщества разных стран мира. К проекту активно подключаются исследовательские организации, издательства, финансирующие организации и др. Уникальность системы состоит в ее независимости от национальных границ и научных дисциплин. Ее основная задача – решить проблему идентификации ученых с совпадающими именами и фамилиями.

Каждый номер в системе, присваиваемый исследователю, является унифицированным идентификатором ресурса (URI) с 16-значным номером, который совместим со стандартом ISO (ISO 27729). Он выглядит следующим образом: //orcid.org/0000-0001-2345-6789.

В ORCID ID не закодирована никакая информация о личности человека. Данный идентификатор как раз и был разработан для того, чтобы его можно было использовать в ситуациях, когда личная информация не должна / не может быть передана. Поскольку ORCID ID автора предназначен для идентификации исследователя на протяжении всей его/ее карьеры, в идентификаторе не кодируется и та информация о нем, которая может измениться с течением времени (страна, учреждение, с которым аффилирован ученый, предметная область и т.п.).

ORCID помогает идентифицировать именно принадлежащие данному ученому публикации, полученные гранты, патенты. Он позволяет собрать воедино из различных источников информацию о публикациях и грантах, в которых участвует или участвовал данный ученый.

Чем полезен ORCID ID исследователю и автору статей?

Простота использования:

— в системе просто зарегистрироваться – потребуется всего 30 секунд;

— есть русскоязычный интерфейс;

Зачем нужен?

— он помогает четко идентифицировать исследователя;

— с ним можно удобно связать ваши аккаунты в других наукометрических базах (например, Author ID от Scopus и Researcher ID от Web of Science);

— идентификатор ORCID повышает видимость плодов научного творчества в Интернете;

— позволяет найти информацию для возможной коллаборации;

— обеспечивает быстрое получение информации для составления заявок на участие в грантовых проектах, для заполнения резюме;

— для ряда грантовых заявок достаточно просто указать идентификатор в данной системе, а не приводить весь список своих публикаций;

— можно при отправке статьи в некоторые западные научные журналы ввести свой идентификатор ORCID в форме, и система сама распознает нужные ей личные данные автора, их не нужно будет вводить вручную.

Точная идентификация с соблюдением конфиденциальности:

— обеспечивает желаемую степень приватности исследователя в интерфейсе системы – в ORCID можно гибко настроить данные параметры. Предусмотрено три уровня приватности: общедоступный, ограниченный (просмотр возможен только для надежных сторон, которых вы авторизовали, причем выданные разрешения можно менять), личный (информация доступна только автору);

Why IDS and IPS are Critical for Cybersecurity

Security teams face an ever-growing threat of data breaches and compliance fines while continuing to struggle with budget limitations and corporate politics. IDS/IPS technology covers specific and important jobs of a cybersecurity strategy:

- Automation: IDS/IPS systems are largely hands-off, which makes them ideal candidates for use in the current security stack. IPS provides the peace of mind that the network is protected from known threats with limited resource requirements.

- Compliance: Part of compliance often requires proving that you have invested in technologies and systems to protect data. Implementing an IDS/IPS solution checks off a box on the compliance sheet and addresses a number of the CIS Security controls. More importantly, the auditing data is a valuable part of compliance investigations.

- Policy enforcement: IDS/IPS are configurable to help enforce internal security policies at the network level. For example, if you only support one VPN, you can use the IPS to block other VPN traffic.

Varonis DatAlert complements IDS/IPS: while network security is critical for protection from data breaches — and IDS/IPS solutions fill that role perfectly — Varonis monitors real-time activity on data, which is a critical layer to any cybersecurity strategy.

When a new ransomware attack breaks out the IDS/IPS might not have the signatures ready to prevent the attack at the network level. Varonis, however, not only includes signature-based ransomware detection, but also recognizes the characteristics and behavior of a ransomware attack — multiple files modified in a short time for example — and automatically triggers an alert to stop the attack before it spreads.

Want to see how it works? Get a 1:1 demo to see how Varonis complements your IDS/IPS for a strong cybersecurity strategy.

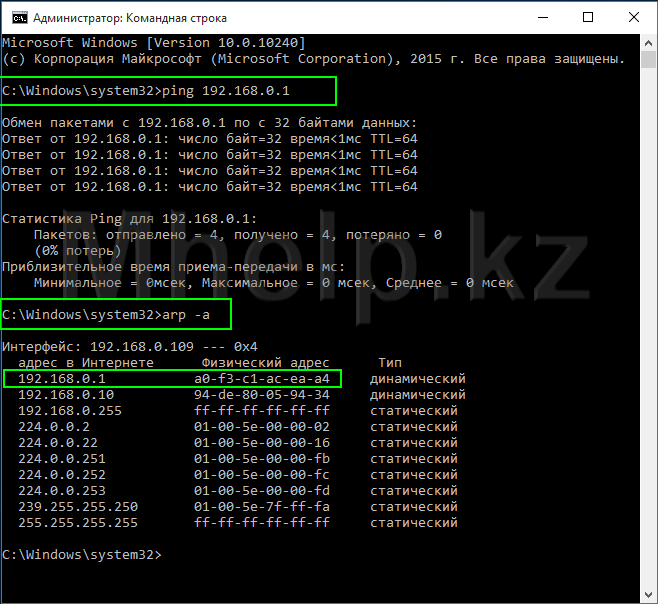

Адрес шлюза по умолчанию

В дополнение к самому IP-адресу и маске подсети, вы также увидите адрес шлюза по умолчанию, указанный вместе с информацией IP-адресации. В зависимости от используемой платформы, этот адрес может называться по-другому. Его иногда называют «маршрутизатором», «адресом маршрутизатора», «маршрутом по умолчанию» или просто «шлюзом». Это всё одно и то же.

Это стандартный IP-адрес, по которому устройство отправляет сетевые данные, когда эти данные предназначены для перехода в другую сеть (с другим идентификатором сети).

Простейший пример этого можно найти в обычной домашней сети. Если у вас есть домашняя сеть с несколькими устройствами, у вас, вероятно, есть маршрутизатор, подключенный к интернету через модем. Этот маршрутизатор может быть отдельным устройством или может быть частью комбо-модуля модем/маршрутизатор, поставляемого вашим интернет-провайдером.

Маршрутизатор находится между компьютерами и устройствами в вашей сети и более ориентированными на открытый доступ устройствами в интернете, передавая (или маршрутизируя) трафик взад и вперёд.

Как правило, маршрутизаторы настроены по умолчанию, чтобы их частный IP-адрес (их адрес в локальной сети) был первым идентификатором хоста. Так, например, в домашней сети, использующей 192.168.1.0 для сетевого ID, маршрутизатор обычно будет на хосте 192.168.1.1.

Ipv4 и Ipv6

На 2018 год распространена и повсеместно используется 4-я версия протокола IP. В ней адрес представляет собой 32-битное число в виде 0.0.0.0, где вместо нулей могут быть любые числа в диапазоне от 0 до 255. 4-я версия протокола, появившаяся в 1981 году, способна обслуживать 4,2 миллиарда уникальных адресов.

Резерв нераспределённых адресов, казавшийся огромным в 1981, через 25 лет стал слишком мал. К 2015 году об исчерпании свободных IP и ограничениях на выдачу заявили все регистраторы, кроме AfriNIC. Чтобы решить проблему, используются три подхода:

- Использование одного внешнего адреса для группы людей или технология NAT. Она позволяет осуществлять переадресацию внутри сети, работая с одним IP на выходе. Проблема в том, что ряд сетевых программ требует уникальный IP для каждого пользователя и при достаточно большой сети это может причинять неудобства.

- Виртуальный хостинг для вебсайтов. С появлением HTTP/1.1 на один и тот же IP стало возможно ставить несколько сайтов с разным полем Host в заголовке запроса. Это ещё немного увеличило резерв со стороны крупных хостингов сайтов.

- Перераспределение неэффективных диапазонов. В первые годы существования интернета ICANN слишком щедро раздавала адреса. Сейчас проводится перераспределение сети с вводом в строй ранее неиспользуемых блоков.

Тем не менее всё это — полумеры, особенно с появившимся на горизонте «интернетом вещей» (IoT, Internet of Things). Инженеры ICANN, увидев перспективу присвоения IP каждому утюгу и микроволновке, предложили выход в виде 6-й версии протокола IP.

Длина адреса Ipv6 составляет 128 бит вместо 32 в старой версии. Благодаря этому количество уникальных комбинаций адресов выглядит как 50 с 27 нулями, чего человечеству должно хватить на ближайшие несколько веков. Однако переход по-прежнему замедляется как неготовностью компьютерных программ, повсеместно работающих на Ipv4, так и крупными расходами на обновление в целом. Решением проблемы стало параллельное использование двух стёков адресов с постепенным выводом Ipv4 из обращения по мере вывода из использования старого оборудования.

Почему не удается поменять ID?

Как узнать свой ID в Тик Токе, мы теперь знаем. С чем могут быть связаны проблемы в редактировании этой информации? Я могу вывести несколько возможных причин:

- Никнейм занят. ИД используется в ссылке на акк, поэтому он должен быть индивидуальным. А значит, чтобы URL вёл на одну определённую страницу, вы должны придумать уникальное название. Если занято, попробуйте добавить цифры, точку или нижнее подчёркивание.

- Вы использовали не ту раскладку клавиатуры. То, что ИД используется в ссылке, накладывает дополнительное ограничение на то, что мы можем выбрать в данной ситуации. URL пишутся на латинице, а значит и ник вы можете написать только на ней.

- С предыдущего изменения не прошло 30 дней. Понятия не имею, чем мотивировано это ограничение, но редактировать идентификатор вы можете только раз в месяц.

Где найти Тик Ток ID? Эта информация играет огромную роль в продвижении профиля. Она позволяет пользователям находить вас, а вам – создать собственный уникальный стиль и имидж

Поэтому важно заменить стандартный скучный ид на что-то более оригинальное

Why ID R&D?

Our award-winning, AI-driven authentication solutions combine voice, face and behavioral biometrics with unique passive liveness capabilities for effortless authentication across mobile, web and telephone channels, as well as conversational interfaces and IoT devices. With one of the strongest R&D teams in the industry, we consistently bring to the market innovative biometric capabilities that raise the bar in terms of usability and performance.

UNPARALLELED BIOMETRIC ACCURACY

With an intense commitment to R&D, we use AI and the latest x-Vector technology to deliver the fastest, most accurate biometric solutions on the market.

UNIQUE PASSIVE LIVENESS

We deliver award-winning voice anti-spoofing and the world’s first truly passive facial liveness detection to detect and stop fraud. This is a critical component of any face biometric solution! IDLive Face is iBeta tested and ISO 30107-3 Compliant.

FRICTIONLESS USER EXPERIENCE

The best UX is no UX. Deliver biometric authentication on your mobile, web, IOT, custom devices, and conversational interfaces with very little or no involvement from a user.

AWARD-WINNING SOFTWARE

ID R&D consistently achieves top positions in industry-standard benchmarks for accuracy and spoof detection, including the leader position in ASVspoof 2019.

Заключение

Итак, любому исследователю, который желает обеспечить кроссплатформенную видимость и узнаваемость результатов его научной работы, однозначную привязку их к своему имени, а также облегчить себе процесс научно-исследовательской и научно-организационной деятельности, рекомендуется завести себе уникальный идентификатор – ORCID ID автора. Тем более, что как показано в нашей статье, процесс регистрации является очень легким, а добавление новых работ во многом облегчено за счет автоматизированного импорта из других систем и баз научного цитирования.