Резервное копирование, часть по просьбам читателей: обзор urbackup, backuppc, amanda

Содержание:

- Функции безопасности

- Резервное копирование Ununtu

- Restoring from the Archive

- Time Vault – программа резервного копирования Linux

- 3: Создание SSH-ключей и настройка SSH

- dd — копирование всего жесткого диска

- Solution

- BackupPC

- Бэкап deja dup всей системы в Linux

- Ещё немного о сохранении данных

- Установка BackupPC на сервер Ubuntu

- Тестирование подключения клиента

- Создание копии системных данных

- Backup всей Linux системы bareos data protection

Функции безопасности

Решение об использовании шифрования в вашей резервной копии во многом зависит от типа копируемых данных. Точно так же использование сжатия зависит от ряда факторов, в том числе пункта назначения ваших резервных копий. Вам надо будет использовать сжатие, если вы планируете размешать резервные копии на удаленном местоположении в сети или в облаке.

С того момента, когда мы его рассматривали, IuckyBackup прекратил активную разработку, т.е. последний релиз по-прежнему поддерживается, но разработчик не занимается добавлением новых функций. Хотя проект планировал добавить поддержку создания сжатых и шифрованных резервных копий, этого не произошло.

Back In Time не поддерживает сжатия, но с его помощью можно создавать локальные шифрованные резервные копии. Для защиты ваших данных используется EncFS. но программа предупреждает вас о недавних векторах атаки для EncFS и о присущем риске безопасности.

Deja Dup — графический интерфейс Duplicity, и для обеспечения основных функций безопасности использует этот мощный инструмент. Для шифрования ваших резервных копий применяется GPG, и это означает, что все ваши резервные копии защищены паролем. Хотя более старые версии давали опцию не шифровать резервные копии, сейчас это уже не работает. Инструмент настаивает на вводе пользователем пароля для каждой резервной копии, и по-другому не согласен.

В противоположность Deja Dup, Iwbackups не поддерживает шифрования, но позволяет обратиться к gzip или bzip2 для сжатия резервных копий. Все резервные копии хранятся в виде tar-архивов. В отличие от других инструментов, Grsync и IuckyBackup не поддерживают ни сжатия, ни шифрования, и резервные копии, просто создавая копии исходных файлов/папок.

Резервное копирование Ununtu

Рассмотрим самые распространенные способы копирования среди администраторов и обычных пользователей.

Способ 1. Список пакетов

Самый простой способ резервного копирования Ubuntu, кстати, именно эту возможность использует MintBackup в LinuxMint, это получение списка всех установленных пакетов. Да, тут вы не сохраните всю конфигурацию, зато сможете очень быстро восстановить все установленные программы.

Если учесть, что большинство конфигурационных файлов находятся в домашней папке пользователя, а она не стирается при переустановке, то остальные файлы не такая уже большая проблема. А такая резервная копия будет занимать всего несколько килобайт. Для выполнения резервной копии наберите такую команду:

Далее, скопируйте полученный файл в надежное место. Когда система сломается, переустановите ее с установочного носителя, а затем просто выполните команды:

Файл со списком пакетов нужно поместить в текущую папку. Таким образом, вы очень быстро вернете все ранее установленные программы с минимальными затратами времени и в то же время получите чистую систему.

Способ 2. Создание архива

Резервное копирование таким способом более надежно, поскольку вы не просто создаете список установленных программ, а делаете архив из всей файловой системе. Фактически, вы можете потом развернуть этот архив на любой машине и получить полноценную операционную систему после настройки драйверов.

Таким способом часто создаются резервные копии систем на серверах и для него достаточно просто использовать утилиту tar и не нужны сторонние программы. Для создания архива используйте такую команду:

В этой команде все достаточно просто несмотря на ее запутанность. Опция c означает, что нужно создать архив (Create), z — включает сжатие Gzip. Затем с помощью опции -f мы указываем файл, в который нужно сохранить результат. Затем с помощью серии опций —exclude мы исключаем из архива сам файл архива, домашний каталог и директории с виртуальными файловыми системами. В самом конце указываем папку, с которой стоит начать сбор данных — /. Вот и все. Процесс займет очень много времени, но когда он завершится, вы получите полную резервную копию системы в корневом каталоге.

Если система повреждена, вам нужно загрузиться с LiveCD/USB, и примонтировать корневой каталог в /mnt/. Затем подключите носитель с резервной копией и выполните команду для распаковки:

Команда быстро распакует все, что было сохранено и вам останется только перезагрузить компьютер, чтобы вернуться к своей основной системе. Здесь не восстанавливается только загрузчик, восстановить Grub нужно отдельно если он был поврежден.

Способ 3. Резервное копирование в rsync

Этот способ очень похож на второй, но здесь архив не создается, а данные просто переносятся в другую папку. Это может более полезно при простом копировании операционной системы в другое место. Команда выглядит вот так:

Набор опций -aAX включают передачу в режиме архива, что гарантирует полное копирование символических ссылок, устройств, разрешений и расширенных атрибутов, при условии, что их поддерживает целевая файловая система. Опция —exclude, как и раньше, исключает из копии виртуальные файловые системы.

После завершения копирования вам останется отредактировать /etc/fstab и заменить в нем адрес корневого раздела на новый. А также создать новый конфигурационный файл для загрузчика, автоматически или вручную.

Способ 4. Создание образа раздела

Команда dd linux позволяет создать полную копию раздела или даже всего диска. Это самый надежный, но в то же время потребляющий большое количество памяти способ выполнить резервное копирование системы Ubuntu. Утилита просто переносит весь диск по одному байту в образ. Команда выглядит вот так:

Здесь /dev/sda4 — это ваш корневой раздел. После завершения выполнения команды вы получите готовый образ, затем, чтобы восстановить систему из этой копии достаточно поменять опции местами и указать путь к файлу копии:

Правда, процесс может занять достаточно много времени, в зависимости от скорости работы вашего диска.

Способ 5. Создание Squashfs образа

Преимущество Squashfs в том, что это полноценная файловая система в одном файле, которую можно очень быстро примонтировать и быстро извлечь нужные файлы. Кроме того, файловую систему можно открыть привычными менеджерами архивов. Для создания образа со всей системы используйте:

Теперь, чтобы примонтировать созданный образ будет достаточно набрать такую команду:

А уже отсюда вы можете извлечь любой файл или перенести все это в реальную файловую систему с помощью cp -p.

Restoring from the Archive

Once an archive has been created it is important to test the archive. The archive can be tested by listing the files it contains, but the best test is to restore a file from the archive.

-

To see a listing of the archive contents. From a terminal prompt type:

-

To restore a file from the archive to a different directory enter:

The -C option to tar redirects the extracted files to the specified directory. The above example will extract the file to . tar recreates the directory structure that it contains.

Also, notice the leading “/” is left off the path of the file to restore.

-

To restore all files in the archive enter the following:

Time Vault – программа резервного копирования Linux

Time Vault представляется Linux-эквивалентом Time Machine от Apple, базирующимся на GNOME. Как и многие другие утилиты дополнительного копирования, этот пакет создает инкрементные резервные копии файлов (сохраняет лишь изменения относительного некоторого первоначального состояния — прим.пер.), которые позже смогут быть использованы для восстановления. Он может делать снимки, и они могут храниться в каталоге в некоторый момент времени. Эти снимки очень малы, поэтому Вам не нужны целые файлы дополнительных копий. Это программное обеспечение для резервного копирования с открытым исходным кодом для Linux. Оно раносильно Time Machine от Apple.

Time Vault создает файлы инкрементной резервной копии, какие можно восстановить позднее. Его мгновенные снимки являются копиями директория в определенный момент времени. Копии, сделанные для файлов, которые не изменились с момента предыдущего снимка, занимают очень малюсенько места. Это связано с тем, что вместо создания резервной копии всего файла без его изменения, в снимках утилизируется жесткая связь с существующей резервной копией файла в ее первоначальном состоянии.

3: Создание SSH-ключей и настройка SSH

Теперь нужно создать пару ключей SSH на первичном сервере, так как для соединения SSH необходимо использовать аутентификацию на основе ключей. Преимущество такой аутентификации заключается в том, что безопасное соединение возможно установить без ввода пароля

Это важно, потому что это позволяет автоматизировать процедуру резервного копирования, которая должна выполняться без ввода пароля

Получив ключи на первичном сервере, вы должны будете скопировать открытый ключ на бэкап-сервер и затем проверить, может ли Unison обмениваться данными между серверами с помощью SSH.

Перейдите в каталог .ssh:

Запустите на первичном сервере в домашнем каталоге пользователя primary_user следующую команду, чтобы сгенерировать ключи SSH:

При создании ключей SSH обычно используется надежный пароль. Однако Unison будет работать автоматически, поэтому пароль в данной ситуации будет мешать. Нажмите Enter, не вводя пароль. Это создаст пару ключей SSH без пароля.

В команде использованы такие опции:

- -t rsa: тип создаваемого ключа. Ключи RSA являются наиболее совместимым типом.

- -b 4096: длина ключа. Чем длиннее ключ, тем он надежнее. Рекомендуем установить длину 4096 для ключей RSA.

- -f .ssh/unison-primary: имя ключа и место, где он будет сохранен. В этом случае ключ сохранится в каталоге SSH по умолчанию (.ssh), используя выбранное вами имя.

Эта команда создает открытые и закрытые ключи SSH в следующих файлах:

Первый файл – закрытый ключ SSH, а второй – открытый ключ. Вам необходимо скопировать содержимое открытого ключа на бэкап-сервер. Самый простой способ отобразить содержимое файла открытого ключа для копирования – использовать команду cat, которая выведет ключ в терминал:

На бекап-сервере в домашнем каталоге backup_user откройте файл .ssh/authorized_keys с помощью текстового редактора.

Вставьте ключ, сохраните и закройте файл.

Теперь можно проверить, работает ли конфигурация SSH, подключившись к бэкап-серверу с первичного сервера через SSH. Это важный момент, потому что вам нужно принять и сохранить отпечаток SSH-ключа бэкап-сервера, а иначе Unison не будет работать. В своем терминале на первичном сервере выполните из домашнего каталога primary_user следующую команду:

Параметр -i .ssh/unison-primary позволяет SSH использовать определенный ключ или идентификационный файл. Здесь это ключ unison-primary.

Примите отпечаток, нажав Y, а затем Enter, войдите и сразу выйдите. Сейчас нужно было просто убедиться, что серверы взаимодействуют по SSH, и сохранить отпечаток SSH бэкап-сервера. Его можно сохранить только вручную, поэтому это необходимо сделать до того, как процесс будет автоматизирован.

Теперь убедитесь, что Unison может подключаться, запустив следующую команду с первичного сервера, из домашнего каталога primary_user:

Здесь используется та же команда SSH, что и для проверки соединения, просто в конце нужно добавить команду Unison. Когда команда помещается в конце соединения SSH, SSH войдет в систему, выполнит эту команду и затем выйдет. Команда unison -version выведет номер версии Unison.

Если все работает, вы увидите в выводе версию Unison, установленную на бэкап-сервере:

Теперь, когда вы убедились, что Unison работает между серверами с помощью ключей SSH, можно перейти к настройке Unison.

dd — копирование всего жесткого диска

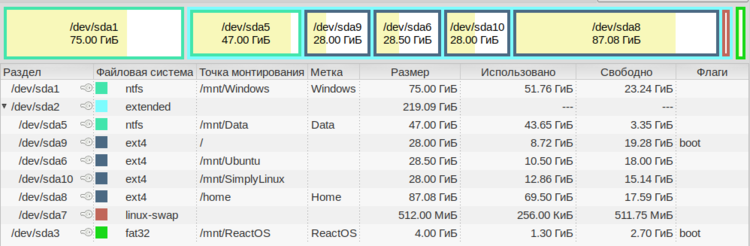

В данном случае мы снова воспользуемся , только на сей раз сохраним все содержимое жесткого диска — с таблицей разделов, самими разделами и всеми данными. Преимущество данного метода в том, что можно за один шаг сохранить все установленные на этом жестком диске системы без необходимости бэкапить каждый раздел отдельно. Кроме того, при таком бэкапе сохранятся все данные, относящиеся к загрузчику — таким образом, после восстановления из бэкапа вам не нужны будут дополнительные манипуляции, вы сможете сразу же загрузиться с этого жесткого диска.

Создание образа

В целом процедура аналогична описанной выше для бэкапа отдельных разделов. В данном случае также применим совет о прочистке свободного места «нулями» — при наличии свободного времени проделайте это со всеми разделами.

Перед началом операции убедитесь, что ни один из разделов данного жесткого диска не смонтирован. Сделать это можно запустив команду без параметров.

Выберите раздел, на котором вы собираетесь разместить файл-обарз. Разумеется, это должен быть раздел другого жесткого диска. Также убедитесь в наличии достаточного количества свободного места на этом разделе (например, с помощью утилиты ) — объем свободного места должен соответствовать объему копируемого жесткого диска (при сжатии образ получится меньше, но это зависит от типа хранимых данных).

Смонтируйте бэкап-раздел

sudo mount /dev/sdXY /mnt

Теперь можно приступать

sudo dd if=/dev/sdX bs=1M conv=noerror,sync | lzma -cv > /mnt/hdd.dd.lzma

(здесь «sdX» — диск, а не раздел! для копирования без сжатия команда аналогична приведенной выше для бэкапа раздела)

В зависимости от размера жесткого диска и производительности компьютера процедура может занять продолжительное время (до нескольких часов). По завершении отмонтируйте бэкап-раздел

sudo umount /mnt

Восстановление из образа

Внимание! Данный способ предполагает полный откат к состоянию на момент создания архива с заменой всех данных!

Перед началом работы убедитесь в надежности электропитания. Подключите сетевой адаптер, если у вас ноутбук, а также по возможности используйте ИБП или стабилизатор. При высокой интенсивности записи возрастает риск повреждения диска в случае сбоя питания

Убедитесь, что ни один раздел восстанавливаемого диска не используется. Смонтируйте бэкап-раздел

sudo mount /dev/sdXY /mnt

Можно приступать к процедуре

bzip2 -dc /mnt/hdd.dd.bz | sudo dd of=/dev/sdX bs=1M conv=sync,noerror

Или же для несжатого образа

sudo dd if=/mnt/hdd.dd.bz of=/dev/sdX bs=1M conv=sync,noerror

По завершении отмонтируйте бэкап-раздел

sudo umount /mnt

Если вы хотите распаковать образ на другой жесткий диск, он должен иметь размер не меньше оригинального. В случае, если новый диск большего объема, вы сможете расширить разделы либо создать новый раздел на свободном месте с помощью parted/fdisk/gparted/etc

Не используйте оба жестких диска («дубликат» и «оригинал») одновременно! При подключении обоих дисков в системе будет по два раздела на каждый UUID, что приведет к проблемам в работе или невозможности загрузки

Монтирование образа

По аналогии с образом раздела вы можете работать с образом жесткого диска как с обычным жестким диском. В данном случае процедура несколько усложняется, поскольку образ содержит несколько разделов.

Если образ сжатый — распакуйте его. Теперь «подцепите» образ на loop-устройство

sudo losetup -fv /media/backup/sda.dd

(С ключом программа автоматически найдет свободное loop-устройство, иначе необходимо явно указывать его)

выведет на экран имя использованного устройства — если вы не работаете с другим файлами-образами (iso, шифрованными контейнерами и пр.), это скорее всего будет

Теперь мы имеем устройство, являющееся для системы жестким диском, но не имеем доступа к его разделам. Добраться до разделов поможет программа (может потребоваться установка одноименного пакета)

sudo kpartx -av /dev/loop0

(Ключ — добавить разделы для заданного устройства; — информативный вывод)

Программа выведет имена созданных устройств для разделов диска: для первого раздела, — для второго, по аналогии с разделами обычного диска. Файлы устройств будут находиться в папке

Теперь можно работать с разделами и ФС на них. Например, смонтировать бывший и записать на него файлы

sudo mount /dev/mapper/loop0p5 /mnt

По заверешнии отмонтируйте раздел

sudo umount /mnt

Удалите устройства-разделы с помощью

sudo kpartx -dv /dev/loop0

и освободите loop-устройство

sudo losetup -v -d /dev/loop0

Все! Изменения записались, а ваш образ снова стал обычным файлом

Solution

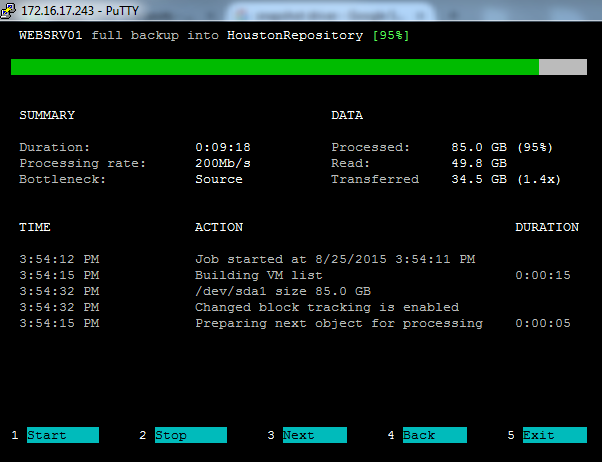

Veeam Backup for Linux is an agent-based solution running inside the guest OS (operating system).

Veeam’s solution supports incremental backups with a proprietary changed block tracking (CBT) driver. And, while being fully compatible with LVM (Logical Volume Manager), Veeam does not leverage LVM snapshots. Instead, it has implemented a proprietary volume snapshot provider that does not suffer from the same limitations as LVM snapshots. This allows Veeam to take block-level snapshots on a vast range of file systems while storing snapshot data on the designated storage device, instead of on the actual volume you are backing up! And what’s more important, the solution can take a consistent snapshot of the server’s storage by using only the built-in functionality of Veeam Backup for Linux.

From a distro point of view, Veeam Backup for Linux will support most Debian- and Red Hat-based distros right in v1 (the exact number of supported distros will be announced closer to the release). Rest assured, Veeam aims to quickly expand coverage in the following updates based on your feedback:

- Configuration will allow for backup options ranging from the entire server, to volume-level, to file-level. This will give you the ability to restore specific files or volumes on your server, or even the entire server with bare-metal recovery.

- Administrators will also have the ability to use pre-freeze and post-freeze scripts so they can prepare the workloads on their server for backup to also make sure everything is in a consistent state on the application level.

- The available management options will include a web-based GUI, command-line interface and configuration files. For those who likes to work via command line, Veeam has created a minimalistic, but informative, console interface that provides real-time info in an accessible form on job progress and performance statistics.

Note: The UI is not yet final and is subject to change.

Dependencies are kept to a minimum to make sure that the installation will go as smoothly as possibly for most of configurations.

Veeam Backup for Linux comes with SQLite, which is a lightweight local database engine that will store job settings, statistics and more. Don’t worry, SQLite has a tiny footprint that won’t steal your server resources. Many of you know that Firefox also uses SQLite as an in-proc database engine.

BackupPC

- Сайт проекта: backuppc.sf.net

- Лицензия: GNU GPL

- ОС сервер: Linux, *BSD, Open/Solaris

- ОС клиент: не требует

BackupPC — еще одно популярное решение для резервирования и восстановления данных в гетерогенных сетях. В отличие от Bacula, не требует установки клиентского ПО, поэтому достаточно прост и понятен в настройке и поддержке. Ведь все установки производятся практически в одном месте, настройки на клиентской стороне минимальны. Серверная часть может работать на сервере под управлением практически любой Unix-подобной ОС — Linux, *BSD, Open/Solaris. Для резервирования данных с клиентских машин под управлением Unix/Linux, Mac OS X и Windows используются «родные» протоколы. Так для подключения к сетевым папкам Windows применяется SMB, хотя предусмотрена работа и с использованием rsync (через cygwin), для Unix-подобных систем выбор шире — rsync, nfs или tar.

BackupPC является универсальным средством, поскольку можно определить вариант создания резервной копии для любой ситуации: в локальной сети можно отдать предпочтение SMB, менее нагружающему клиентскую систему, но требующему более широкого канала, а для удаленных систем, разбросанных по филиалам и работающих через медленные каналы — rsync. Компрессия данных производится на сервере (gzip/bzip2), администратор может задавать различный уровень сжатия. Данные сервер сохраняет на жестком диске, ленточном накопителе или сетевом ресурсе. При необходимости передачи информации по незащищенным сетям легко настроить SSH туннель.

Следует также отметить поддержку резервирования систем, подключающихся к сети периодически и не имеющих постоянного IP-адреса. Резервирование для них можно настроить как персонально, так и указать параметры, зависящие от операционной системы клиента. Можно определить различные задачи для полных и инкрементных копий. Если информация с компьютера некоторое время не резервировалась, то пользователю будет отправлено предупреждение посредством электронной почты. Для систем, подключающихся к сети периодически и с разных IP, также возможно предусмотреть специфические настройки резервирования.

В BackupPC есть еще одна фишка, которая позволяет экономить место на харде. Если при копировании обнаружится несколько копий одного файла, то такой файл загружается только один раз. А для привязки к резервируемой системе создается жесткая ссылка. Если файл изменится, то он будет резервирован уже стандартным способом. Файл при необходимости можно восстановить на любой компьютер. Также следует отметить возможность работы с архивами, созданными системой бэкапа AMANDA.

Основные настройки производятся путем правки config.pl (файл хорошо документирован, в поставке есть готовый шаблон). Общие параметры могут быть переопределены в индивидуальных файлах настройки (размещаются в /ServerBackupPC/pc/computer_name). Список «подлежащих архивированию» компьютеров заносится в файл hosts.

Для изменения конфигурации сервера, добавления и удаления узлов, просмотра текущего состояния процесса создания резервных копий, инициализации и приостановки заданий, поиска и восстановления данных используется удобный веб-интерфейс (CGI), поэтому придется поднимать еще и веб-сервер. Хотя проблем здесь обычно не возникает, поскольку при установке практически любого дистрибутива из репозитария все необходимое будет сделано автоматически. Веб-интерфейс не локализован, но понятен даже неспециалисту.

Написан BackupPC на Perl, для работы потребуется ряд дополнительных модулей: Compress::Zlib, Archive::Zip и File::RsyncP. Кроме этого, понадобятся серверы Samba и Apache.

Текущей стабильной является версия 3.1.0 (ноябрь 2007 года), хотя на сайте проекта имеется уже 3.2.0beta0 (апрель 2009), работающая стабильно и без нареканий.

Бэкап deja dup всей системы в Linux

Deja Dup — графический интерфейс Duplicity, и для обеспеченья основных функций безопасности использует этот мощный инструмент. Deja Dup не выполняет дополнительного копирования файлов и работает только с папками. Более того, в качестве пункта предназначения для ваших резервных копий он по умолчанию настроен на NextCIoud. Кроме Deja Dup, все инструменты дают возможность задать профили или наборы резервных копий. Для каждого такого профиля, который вдобавок может иметь индивидуальную настройку, можно отвести разные файлы/папки для дополнительного копирования. В данном случае утилита Deja Dup является особенно полезной. Она кардинально выделяется от множества других инструментов своим минималистичным интерфейсом, который не смущает неопытных юзеров.

При этом данная утилита основывается на мощном инструменте Duplicity с интерфейсом командной строчки и предоставляет ранее не использовавшим инструменты резервного копирования данных пользователям лишь те способности, которые будут востребованы ими. В некоторых дистрибутивах, таких, как Ubuntu, утилита Deja Dup предустановлена по умолчанию, при данном она находится в официальных репозиториях большинства других дистрибутивов. Вы можете настроить данный аппарат за считанные минуты без чтения большого объема документации. Deja Dup имеется в репозиториях многих дистрибутивов, но, за исключением Fedora, все остальные держат в репозиториях более старую версию. Репозитории Fedora вдобавок приютили самые последние версии всех остальных инструментов. Вы должны указать данные о своей учетной записи, чтобы сохранить свои копии на этом сервисе, или подать альтернативный пункт назначения.

Ещё немного о сохранении данных

- Для важных данных можно сделать зеркальный раздел на двух дисках. Для этого совсем не обязательно иметь RAID-контроллер и диски одинакового размера — можно, например, собрать зеркало из 80-гигабайтного старого винта и 80-гигабайтного же раздела на новом. Зеркалирование можно реализовать с помощью LVM или программного RAID. Однако, такой способ бесполезен в случае, например, попадания на шину +5В напряжения ~220В или падения метеорита на системный блок компьютера.

- Гики-айтишники, имеющие дома свой сервер, могут расширить идею зеркалирования и использовать DRBD. Тот же RAID-1, но жёсткие диски находятся в разных компьютерах, что повышает надёжность.

-

Ни зеркалирование, ни репликация на Ubuntu One не спасут от случайного нажатия Delete, поэтому в любом случае делайте «классические» бэкапы. И в один

прекрасныйужасный день все ваши труды и старания будут вознаграждены.

Установка BackupPC на сервер Ubuntu

BackupPC 3.3 Ubuntu 16.04.3 LTS

# aptitude install backuppc

Автоматически будет создан пароль для пользователя ‘backuppc’. Чтобы изменить пароль, запустите команду ‘htpasswd /etc/backuppc/htpasswd backuppc’. Изменим расположение директории для бекапов. config.pl — основной конфигурационный файл:

# cd /etc/backuppc/

# nano config.pl

$Conf{TopDir} = '/home/keephdd/backuppc';

$Conf{PingMaxMsec} = 200;

$Conf{PingPath} = '/bin/ping';

$Conf{Ping6Path} = '/bin/ping6';

# mkdir -p /home/keephdd/backuppc/pc

# mkdir -p /home/keephdd/backuppc/cpool

# chown -R backuppc:backuppc /home/keephdd/backuppc

# /etc/init.d/backuppc restart

Дальнейшие настройки производятся через Web интерфейс по адресу http://backuppc_server_ip/backuppc

Тестирование подключения клиента

Теперь нужно убедиться, что Bacula Director может подключиться к клиенту Bacula.

На сервере Bacula откройте консоль Bacula:

Команда должна сразу отобразить состояние File Daemon клиента. Если этого не произошло и возникла ошибка, проверьте настройки клиента и сервера Bacula.

Запуск тестовой задачи

Запустите задачу на сервере Bacula.

Команда предложит выбрать задачу, которую нужно запустить. Выберите одну из задач, например 4.

Проверка сообщений и состояния

После запуска задачи Bacula создаст сообщения, в которых хранится вывод, сгенерированный задачей.

Чтобы проверить сообщения, введите:

В сообщениях должно быть указано «No prior Full backup Job record found» и что задача резервного копирования запустилась. Если при запуске задачи что-то пошло не так, в сообщениях вы найдете подсказки по устранению неполадок.

Также вы можете узнать состояние задачи. Для этого нужно запросить состояние Director. Введите в bconsole:

Состояние OK значит, что задача выполнена успешно.

Восстановление данных

Создав резервную копию, важно проверить ее восстановление. Команда restore позволяет восстанавливать скопированные файлы

Введите в Bacula Console:

На экране появится меню, в котором можно выбрать резервный набор, который необходимо восстановить. Поскольку у вас есть только одна резервная копия, выберите вариант 5, «Select the most recent backup»:

Затем будет предложено выбрать клиента. Выберите удаленный хост ClientHost-fd.

Это переведет вас в виртуальное файловое дерево со всей структурой каталогов, которая находится в резервной копии. Этот интерфейс позволяет добавлять и исключать файлы, которые нужно восстановить.

Поскольку для восстановления использовалась команда restore all, все скопированные файлы уже выбраны. Файлы, которые входят в список восстанавливаемых, отмечены звездочкой *.

Чтобы откорректировать список файлов, вы можете перемещаться и просматривать содержимое с помощью команд cd и ls, а также добавлять и исключать файлы с помощью команд mark и unmark.

Чтобы получить полный список команд, введите help.

Выбрав все необходимые файлы, введите:

Подтвердите выбор:

Проверка сообщений и состояния

Как и после резервного копирования, после восстановления нужно проверить сообщения и состояние Director.

Проверьте сообщения:

Вы увидите сообщение, которое подтверждает, что восстановление прошло успешно, или было прервано с состоянием Restore OK. В случае возникновения неполадок здесь вы найдете подсказки по их устранению.

Проверьте состояние Director:

Чтобы закрыть Bacula Console, введите:

Если восстановление прошло правильно, вы найдете файлы в каталоге /bacula/restore на клиенте. После тестирования восстановленные файлы можно удалить.

Создание копии системных данных

Пошагово создание резервной копии системы Ubuntu выглядит следующим образом:

1. Для Ubuntu подходит команда sudo su, а для Debian – используем su -l root

2. Смотрим количество места, которое уже использовано системой, и которое остается свободным. Поскольку backup будет сжиматься в архив, то по объему он получится в разы меньше, чем занимает ОС на данный момент.

root@server:~# df -h

|

Файловая система |

Размер |

Использовано |

Доступно |

Использовано % |

Смонтировано в |

|

/dev/sda2 |

73G |

2,1G |

67G |

3% |

|

|

tmpfs |

5,0M |

5,0М |

0% |

/lib/init/rw |

|

|

tmpfs |

152M |

1,4M |

151M |

1% |

/run |

|

udev |

753M |

753M |

0% |

/dev |

|

|

tmpfs |

303M |

303M |

0% |

/run/shm |

|

|

/dev/sdb1 |

147G |

26G |

114G |

19% |

/web |

Как указано в описанном выше конкретном случае система находится по адресу /dev/sda2 и своим объемом она занимает в целом 2.1G объема. Бекап будет скопирован в корневой раздел этого же диска, где имеется 67 Гб свободного пространства.

3. Для продолжения создания резервной копии системы Linux перемещаемся в корневой раздел cd /.

4. Переходим к копированию системы

Но здесь важно исключить разделы /proc /lost+found /sys, как и сам архив /backup.tgz, кроме того, убираем и раздел /web. Если необходима идеально чистая резервная копия, то предварительно следует выполнить очистку логов в /var/log , и удалить кеш выбранных нами архивов apt-get clean.

tar cvpzf backup.tgz –exclude=/proc –exclude=/lost+found –exclude=/backup.tgz –exclude=/mnt –exclude=/sys –exclude=/web /

5. Посмотрим ls -alh

-rw-r–r– 1 root root 607M Янв 7 13:28 backup.tgz

Полученный архив с файлами следует надежно хранить отдельно и при необходимости его можно будет сразу использовать для восстановления данных системы.

Backup всей Linux системы bareos data protection

Bareos (лицензия GNU GPL) форк Bacula, по предложениям разработчиков содержит полезные отличия от Bacula Open Source. Основные функциональные способности доступны бесплатно, но для использования профессиональных функций требуется платить. Bareos Data Protection — это комплект программ, который позволяет пользователям создавать резервные копии, а также восстанавливать и отстаивать данные в операционных системах семейства Linux. Программа реализована на основе Bacula и трудится как сеть клиент — сервер. Bareos Data Protection – набор специальных программ для творения резервных копий.

Приложение также дает возможность восстанавливать и обеспечивать безопасность данных на ОС Линукс. Программа работает на основе сети клиент-сервер. Основные возможности Bareos Data Protection вразумительны бесплатно, но также есть много дополнительных функций, за которые придется заплатить. Это комплект программ с открытым исходным кодом, который позволяет пользователям создавать резервные копии, возрождать и защищать данные в системах Linux. Это идея, взяла свои истоки из проекта дополнительного копирования Bacula. Основные функции бесплатны, но для использования профессиональных функций резервного копирования спрашивается оплата.