Тор браузер не открывает страницы

Содержание:

Using firehol in linux

On any system running iptables (Linux) you can use firehol if you are uncomfortable using iptables edit your /etc/firehol/firehol.conf to show:

server_tor_ports="tcp/9050 tcp/9051" client_tor_ports="default" server_proxy_ports="tcp/9040" client_proxy_ports="default" server_polipo_ports="tcp/8118" client_polipo_ports="default" server_dns_ports="udp/53" client_dns_ports="default" #all incoming DNS goes to port 53 or whatever your torrc's DNSPort is #for local redirection make sure your /etc/resolv.conf reads 'nameserver 127.0.0.1' redirect to 53 inface eth+ proto udp src 192.168.0.0/16 dst not 127.0.0.1 dport 53 #add to force all incoming tcp traffic to 9040 or whatever your torrc's TransPort is #for some reason this will redirect locally generated tcp traffic too transparent_proxy "1:65535" 9040 debian-tor inface eth+ dst not "$UNROUTABLE_IPS" #add to force all incoming tcp traffic to 9040 or whatever your torrc's TransPort is... #this will ignore locally generated tcp transparent_proxy "1:65535" 9040 debian-tor src not 192.168.1.2 dst not "$UNROUTABLE_IPS" interface eth0 dhcp policy return client dhcp accept #allow only outgoing TOR traffic interface eth0 internet src not "$UNROUTABLE_IPS" client all accept user debian-tor #add for local DNS and proxy access interface "eth0 lo" local src "192.168.1.2 127.0.0.1" dst "192.168.1.2 127.0.0.1" server dns accept server privoxy accept server torproxy accept client all accept #add for local TOR socks and control port access interface lo internal src 127.0.0.1 dst 127.0.0.1 server tor accept client all accept #add for proxying a different subnet interface eth1 subnet src 192.168.2.0/24 dst any server dns accept server torproxy accept

Pick and choose which portions are right for you as not all lines are necessary in all situations.

Что такое прокси-сервера?

Прокси-сервер, либо прокси-сервис – это виртуальная труба, по которой ваш трафик будет течь к нужному серверу. Абсолютно для всех других серверов будет казаться, что ваш трафик идет от установленного прокси, а не от вашего адреса. Ваши действия и IP-адрес могут записываться на стороне прокси, но могут и вовсе не записываться. Зависимости от настройки и выбора. Различают два основных вида открытых прокси, с помощью которых можно защитить свою конфиденциальность и анонимность в сети – прокси-серверы HTTP и SOCKS.

Прокси HTTP

Является самым простым видом прокси-сервисов – это веб-прокси. Максимальные возможности заключаются в том, чтобы перенаправить интернет-трафик пользователя от клиента к северу, скрывая ваш IP-адрес. Преимущества подобного варианта заключаются в том, что такие серверы обрабатывают только запросы типа HTTP, следовательно, могут работать значительно быстрей, чем TOR или бесплатные VPN. При этом представлено множество бесплатных открытых прокси-серверов, что позволяет с максимальной экономией работать в сети. Но со столь простым прокси-сервером не все так просто и гладко. А все дело в том, что трафик абсолютно не шифруется, поэтому может стать достоянием общественности и работают только с интернет-трафиком, что ограничивает возможности. Чаще всего бесплатные прокси-серверы – это сыр в мышеловке. Актуальным использование будет только в том случае, если неожиданно был заблокирован какой-то ресурс, а вам нужно срочно достать какую-то информацию оттуда, и вам абсолютно неважна безопасность и скорость интернета.

SOCKS-прокси

Если сравнивать с предыдущим вариантом, то это более продвинутый вариант, но используется реже web-прокси. А вся разница заключается в том, что подобные прокси умеют работать с трафиком разных типов, а не только с трафиком из интернета. Если говорить о преимуществах прокси, то стоит отметить поддержку трафиков SMTP, FTP и торрент. В это время SOCKS-прокси не сможет порадовать скоростью работы – он медленнее HTTP-прокси. Есть проблемы с безопасностью, поэтому передавать ценную информацию не желательно. Учитывая тот факт, что подобные прокси не могут шифровать график, то отправлять электронную почту при помощи бесплатного SOCKS-прокси настоятельно не рекомендуется. Подходит для доступа к различным FTP-серверам, если вы не имеете возможность зайти на них с вашего IP-адреса, а также, если вы играете в пошаговые или одиночные игры на международных серверах. Для онлайн игр скорости работы не хватит – игра будет слишком сильно «тормозить».

Настроим мост

Настройка моста в Debian проблемы не представляет. Вам понадобится программа , которая есть в пакете :

Постоянная конфигурация для моста задаётся в . Если вы делаете мост из интерфейсов и , то конфигурация будет выглядеть так:

Вам нужно выбрать какую-то одну конфигурацию для моста: с динамическим IP или статическим.

Обратите внимание что на этом этапе не обязательно включать сервер в разрыв сети. Можно обойтись и одним подключенным интерфейсом

Попросим систему применить новые настройки:

Теперь можно проверить существование моста командой :

Посмотреть выданный IP адрес, и проверить вообще факт выдачи какого-то IP по DHCP или статически, можно командой :

Если с IP адресами всё в порядке, то уже можно попробовать включить сервер в разрыв сети…

В конце концов все устройства в вашей сети, будучи включены через сервер, должны иметь полный доступ к глобальной сети будто никакого сервера между ними и внешним роутером нет. То же касается работы DHCP и прочего. Всё это стоит проверить до перехода к настройке Tor.

Если что-то работает не так же, как раньше, или вообще не работает, стоит сначала решить проблемы, лишь потом переходить к настройке собственно Tor.

Зачем нужны прокси для Tor?

Итак, мы выяснили, что Tor – это отличный и замечательный инструмент, который дает нам полную анонимность посредством собственных прокси-серверов. Однако тут присутствует парочка проблем: 1 – низкая скорость, 2 – блокировка со стороны администрации сайта.

Первое обусловлено тем, что на общую сеть серверов выдается слишком большая нагрузка. Просто попробуйте установить в свой браузер какой-нибудь VPN. Сразу же после того, как вы зайдете, например, на YouTube, вы почувствуете разницу – видео будет безбожно тормозить. Все это из-за удлинённого канала связи: вашему ПК нужно отдать сигнал в какой-нибудь голландский сервер и получить ответ, а это займет много времени.

Вторая проблема обусловлена популярностью программы, все же о Торе знаем не только мы с вами. Администрация множества сайтов попросту блокирует тех посетителей, что пользуются данным обозревателем.

Мы можем приобрести, например, российские IP-адреса, поставить их в браузер и наслаждаться комфортной работой. Вы можете подумать, что в этом случае смысла в Торе нет, но, во-первых, это невероятно удобный обозреватель, представляющий собой улучшенную версию Firefox, а, во-вторых, с помощью отдельных прокси вы сможете вести безопасную работу в сети, прикрываясь чужим IP. При этом никаких потребностей в дополнительной скорости вы не испытаете.

Обход блокировок через Tor

Для выхода на заблокированные сайты через Tor прежде всего нужно убедиться что вы не меняете шило на мыло, используя подверженные тем же ограниченияем что и вы в силу географического нахождения. Это можно сделать указав в выходные узлы в каких странах нельзя использовать.

К счастью, и благодаря особенностям работы сети, ответственные ведомства сейчас рекомендуют (?) или использовать DPI, или блокировать сразу по IP. Это работает нам на руку потому что нам не нужно в реальном времени следить за тем, какое доменное имя какого заблокированного сайта резолвится сейчас в какой IP — за нас это уже сделано создателями реестра. Понятно что иногда вы можете всё-таки наткнуться на блокировку если, например, сайт поменял IP, а в реестре его ещё нет.

Если мы работаем только с IP адресами заблокированных сайтов, то для переадресации через Tor запросов к множеству IP лучше использовать программу из одноименного пакета. Создадим таблицу в которой будут храниться все адреса:

Теперь мы можем добавить переадресацию для всех IP из списка на порт прокси-сервера Tor:

В этих правилах мы намеренно указываем только порты под HTTP и HTTPS: вы можете захотеть проверить работу какого-то сайта по другим каналам. Или же, не дай бог, зайти по SSH на какой-то IP из списка.

Проверим переадресацию

Проверим что наша схема с переадресацией в принципе работает. Для этого добавим в черный список IP сайта для проверки настройки Tor.

Теперь зайдите на сам проверочный сайт check.torproject.org и убедитесь что вас поздравляют с успешной настройкой.

Если это не так, то проверьте ещё раз что вы задали все правила для . Это можно сделать такой командой:

Всего у вас должно быть шесть правил в двух цепочках и .

Открываем заблокированные сайты через Tor

Получить список заблокированных адресов можно через API, любезно предоставленное проектом РосКомСвобода. Получим текущий список IP адресов и добавим их в таблицу для разблокировки, предварительно очистив ранее добавленные IP адреса:

Эта операция занимает существенное время, потому ждём спокойно. При этом сам список много памяти не займет — 30 тысяч IP адресов занимают лишь порядка 500 кб.

Проверяем доступность на первом попавшемся запрещенном сайте из списка. Например, на LinkedIn.

Обновляем реестр

Реестр не стоит на месте и список заблокированных сайтов пополняется. Потому вам нужно время от времени выгружать актуальный список IP и добавлять его в . Лучше всего это делать не выгружая весь список целиком каждый раз, а выкачивая только изменения, например, отсюда c GitHub.

Возможно удалять и добавлять только изменившиеся в списке IP, для чего вам может пригодится .

Если вам подходит скрипт выше, то ему самое место в . Не забудьте дать этому файлу права на выполнение.

Сохраняем настройки

Естественно вы захотите сохранить где-то все настройки чтобы не вводить их заново при каждой перезагрузке. Если вы этого уже не делаете как-то ещё, то вам поможет пакет…

При первой установке будет предложено сохранить все текущие правила. Если вы их измените и захотите чтобы после перезагрузки изменения остались, то вам необходимо сохранить их повторно:

К сожалению, такого же удобного пакета для пока нет, но эта проблема решается скриптом :

Обязательно нужно дать и этому скрипту права на выполнение:

При следующей перезагрузке этот скрипт выполнится и восстановит список заблокированных IP.

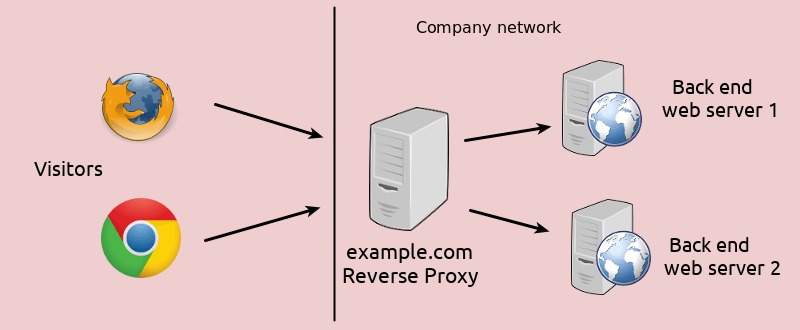

Transparently Routing Traffic Through Tor

Tor has support for transparent proxy connections in addition to SOCKS connections. With traditional proxy methods like SOCKS, setting up the proxy server itself isn’t enough; proxy-supporting applications must be chosen, and each application on each machine using the proxy must be specially configured by the user or network administrator to connect through the proxy. Sometimes this isn’t possible because an application doesn’t support SOCKS, or the administrator doesn’t want users to know their traffic is being sent through a proxy. These problems can be avoided by using your operating system’s packet filtering facility to redirect outbound connections into a transparent proxy, so named because its presence is intended to be invisible to clients.

This document details two common uses for Tor’s transparent functionality. The first is routing all traffic on a standalone machine through Tor. Once this is set up, every network application will make its TCP connections through Tor; no application will be able to reveal your IP address by connecting directly. The second is creating an anonymizing middlebox that intercepts traffic from other machines and redirects it through Tor.

Использование мостов

obfs4 111.111.111.113:2222 FF7652873C326B0AF41587409E88C8612B8FE654 cert=fP23efkIrlPawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEfgesGgAgnBO97lOA iat-mode= obfs4 111.111.111.114:2222 FF7652873C326B0EFC1587409E88C8612B8FE654 cert=fP23efkIdfeawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEfgesGgAgnBO97lOA iat-mode= obfs4 111.111.111.115:2222 FF7652873C326B0AFDF658409E88C8612B8FE654 cert=fP23efkIrlPawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEeftWGgAgnBO97lOA iat-mode=

После этого остается изменить файл /etc/tor/torrc следующим образом: добавить в начало данные адреса в следующем формате:

UseBridges 1 SocksPort 9050 Exitpolicy reject *:* ExtORPort auto ClientTransportPlugin obfs4 exec usrbinobfs4proxy managed bridge obfs4 111.111.111.113:2222 FF7652873C326B0AF41587409E88C8612B8FE654 cert=fP23efkIrlPawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEfgesGgAgnBO97lOA iat-mode= bridge obfs4 111.111.111.114:2222 FF7652873C326B0EFC1587409E88C8612B8FE654 cert=fP23efkIdfeawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEfgesGgAgnBO97lOA iat-mode= bridge obfs4 111.111.111.115:2222 FF7652873C326B0AFDF658409E88C8612B8FE654 cert=fP23efkIrlPawTerdcUpN3Uatrh9jQcP0UpnPkfcfge5WiPP1mVffEeftWGgAgnBO97lOA iat-mode=

Перезапускаем Tor:

sudo service tor restart

Обфускация трафика

apt-cache show obfs4proxy

Если его там не окажется, установим его из репозиториев Torproject:

sudo nano etcaptsources.list

Добавляем в конец файла следующую строку:

deb http://deb.torproject.orgtorproject.org obfs4proxy main

И обновляем информацию о репозиториях:

sudo apt update

Устанавливаем:

sudo apt-get install obfs4proxy

После этого заменяем содержимое файла /etc/tor/torrc следующим

SocksPort 9050 ORPort auto BridgeRelay 1 Exitpolicy reject *:* ExtORPort auto ## CHANGEME_1 -> provide a nickname for your bridge, can be anything you like #Nickname CHANGEME_1 ## CHANGEME_2 -> provide some email address so we can contact you if there's a problem #ContactInfo CHANGEME_2 ServerTransportPlugin obfs4 exec usrbinobfs4proxy

Перезапускаем Tor:

sudo service tor restart

Если при перезапуске Tor в логе

cat varlogtorlog|grep obfs4

вы увидели подобное:

Jul 17 20:01:37.000 warn Server managed proxy encountered a method error. (obfs4 Could not set up listener.)

, не пугайтесь — obfs4proxy не был перезапущен и удерживает требуемый порт, все будет работать.

Чтобы убедиться в правильности работы настроенного Tor, проверьте содержимое /var/log/tor/log на наличие следующих строк:

Nov 05 16:40:45.000 notice We now have enough directory information to build circuits. Nov 05 16:40:45.000 notice Bootstrapped 80%: Connecting to the Tor network. Nov 05 16:40:46.000 notice Bootstrapped 85%: Finishing handshake with first hop. Nov 05 16:40:46.000 notice Bootstrapped 90%: Establishing a Tor circuit. Nov 05 16:40:48.000 notice Tor has successfully opened a circuit. Looks like client functionality is working. Nov 05 16:40:48.000 notice Bootstrapped 100%: Done.

Сравнение с другими сервисами

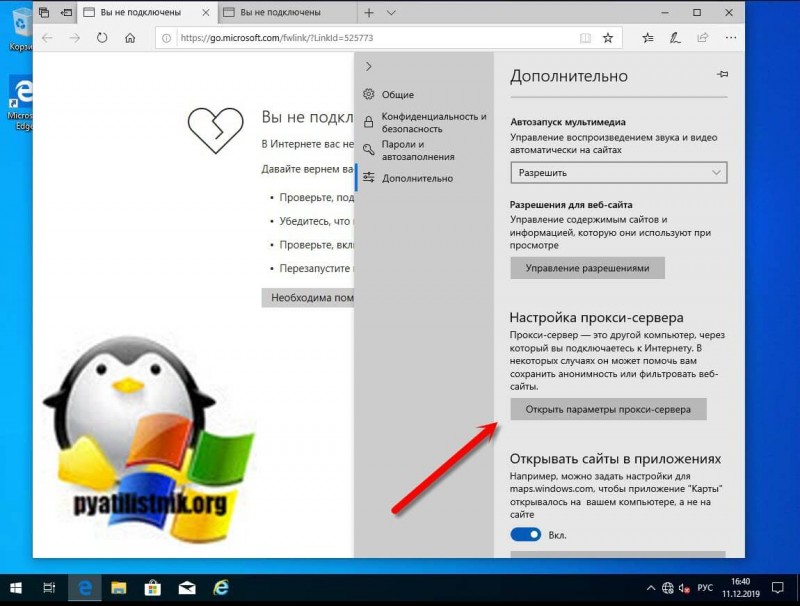

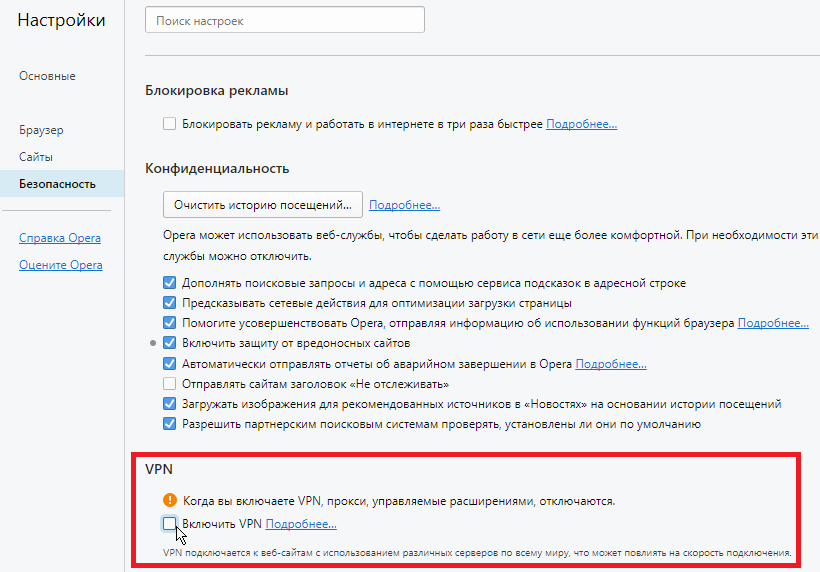

Помимо обозревателя, существуют разные способы обойти ограничение нужного ресурса и/или скрыть трафик от чужих людей: например, proxy или защищенное соединение. Рассмотрим подробнее два последних пункта. Опция VPN в Опере популярна среди поклонников. Она по умолчанию встроена в навигатор и ее элементарно включить в меню «Настройки»:

Далее в открывшемся окне переходим на «Безопасность» и находим опцию «Включить VPN»:

После активации VPN, Opera самостоятельно обновит страницу, используя избранный случайным образом закрытый туннель.

Второй не менее известный вариант – прокси-сервер

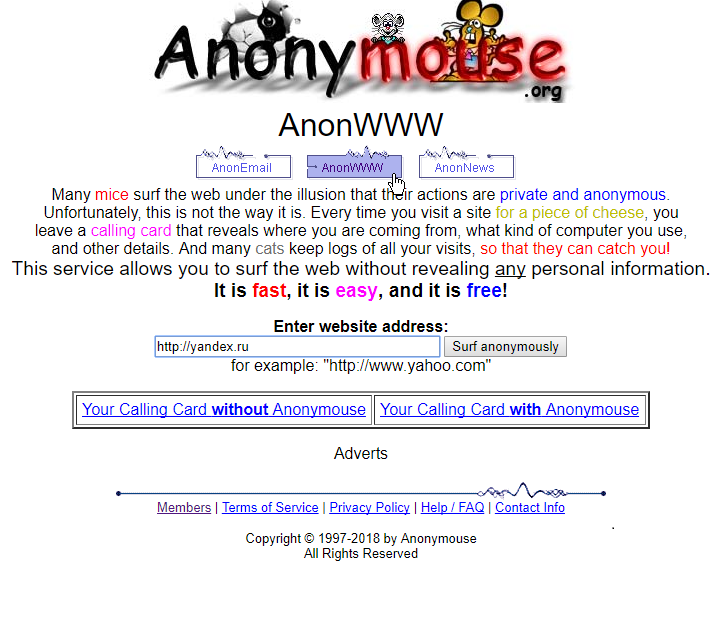

На сегодняшний день фигурирует разнообразные порталы, оказывающие такие услуги для своих клиентов. К сожалению, большинство из них – не бесплатные, но есть исключения: например, Anonymouse или Squid-Cache.

К примеру, необходимо зайти на заблокированный сайт: кликаем на меню «AnonWWW» и прописываем адрес требуемого ресурса:

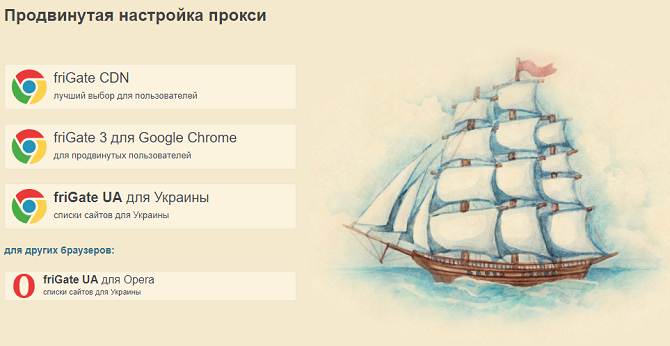

После нажимаем кнопку «Surf anonymously». Теперь все запросы к этой веб-площадке будут идти посредством случайно выбранного proxy-шлюза. Также отдельно есть расширения на браузеры, доступные для загрузки в магазинах обозревателей. Одно из самых известных – FriGate, который устанавливается как из магазина приложений, так и с официального портала.

Фригейт легок в эксплуатации и по возможностям больше напоминает proxy, чем ВПН-туннелирование. Когда клиент пытается зайти на заблокированную страницу, то расширение самостоятельно ищет свободный канал и направляет информацию через него.

Инструкция

Начнем с того, что полная анонимность в Сети вам не нужна, если вы хотите использовать Тор для посещения заблокированных площадок или смены IP-адреса.

Представленный ниже материал поможет тем, кто беспокоится за сохранность персональной информации, не хочет, чтобы силовые структуры «шерстили» его перемещения в Сети. Если вы видите себя во втором случае, тогда милости просим.

Не будем тянуть кота за причинное место и сразу приступим к теме нашей статьи.

Настройка NoScript

Мы сознательно опускаем подготовительный этап, который состоит из запуска exe-файла нашего браузера и ожидания его соединения с Интернет-соединением.

Поэтому начинаем пошаговую инструкцию с главной страницы Тора:

- В стартовом окне, помимо чудесной зеленой луковицы, видим неприметную кнопочку «S» в правом или левом углу от адресной строки.

- Кликаем на нее ЛКМ, и в выпадающем списке выбираем пункт «Настройки».

- Здесь снимаем галку с пункта «Глобальное отключение разрешений».

- Закрываем окошко параметров

Сохранения вступают в силу тут же, и на этом настройку плагина NoScript можно считать оконченной. Двигаемся дальше!

Скрытые параметры

Звучит секретно и любопытно, не правда ли? На деле нам предстоит внести несколько изменений в работу самого браузера. Для этого уже есть пошаговая инструкция, представленная ниже:

- Запускаем Tor Browser, вводим в адресную строку фразу about:config и жмем Enter.

- Далее кликаем на кнопку «Я принимаю на себя риск!», так система нас предупреждает о возможности лишиться гарантии этой копии продукта.

- В верхней части нового окна, сразу под строкой для ввода адресов, видим пустое поле для поиска.

- Вводим туда javascript.enabled, выделяем соответствующий параметр ЛКМ, вызывает контекстное меню ПКМ и выбираем пункт «Переключить».Теперь true заменилось на false.

Аналогичным способом прописываем логический ноль для network.http.sendRefererHeader.

А для network.cookie.cookieBehavior установите значение 1.

Советы на будущее

Ниже представлены несколько советов, которые помогут правильно пользоваться Тором после его настройки:

- Откажитесь от использования каких-либо сторонних расширений

- Всегда держите плагин NoScript в активном состоянии.

- Не используйте свои логин и пароль для входа в популярные социальные сети, где есть какая-то информация о вас.

- Обязательно проверяйте файлы, скачанные в Deep Web, на наличие вирусов.

Эти несколько советов обезопасят конфиденциальную информацию от утечек, снизят вероятность поднять историю ваших переходов.

Подробности

В действительности на «темной стороне» можно найти что угодно. Но размещенные там сайты вовсе не обязательно должны быть какими-то незаконными или неэтичными, хотя такие, безусловно, присутствуют. Для попадания туда от пользователя требуется только две вещи:

- Наличие установленного на компьютере или ноутбуке интернет-обозревателя Тор.

- Знание ссылки на веб-ресурс, размещенный в «Дип Вебе».

То есть никаких тайных манипуляций, ввода многостраничного кода и прочих странных действий выполнять не нужно. В данной статье мы сначала разберем процедуру инсталляции анонимного браузера, а потом способы для нахождения спрятанных ресурсов.

Шаг №1: Установка Tor Browser

Чтобы попасть на темную сторону интернета, нужно использовать специальный браузер. В принципе можно для этих целей настроить какой-нибудь условный Chrome или Mozilla Firefox. Но гораздо проще и безопаснее будет все же Тор. Для его инсталляции выполните следующие шаги:

- Посетите страницу https://www.torproject.org/download/download.html.en официального сайта проекта.

- Откройте блок, содержащий информацию о нужной версии операционной системы.

- Выберите русский язык в соответствующем пункте (изначально он подписан как English).

- Сохраните предложенный файл, нажав на Download. Например, для 64-разрядной Windows это выглядит так:

- Откройте его.

- Следуя подсказкам на экране, завершите процедуру установки.

- В приветственном окошке браузера нажмите на «Соединиться».

Шаг №2: Поиск скрытых интернет-сайтов

Теперь у вас есть все необходимое для доступа в Дарк Веб. Ссылки на соответствующие интернет-ресурсы выглядят следующим образом:

xxx.onion, где (xxx – основная часть URL-адреса, а onion – псевдо-домен верхнего уровня, у обычных ресурсов заместо него идет ru, com, org, net и так далее).

В качестве примера откройте ссылку rougmnvswfsmd4dq.onion, которая ведет на страницу с детальной статистикой Тора (Метрика). Просто скопируйте ее из нашей статьи, вставьте в адресную строку анонимного браузера и нажмите Enter на клавиатуре.На загрузившемся сайте вы найдете подробную информацию по сетевому трафику, пользователям, серверам и другим важным статистическим аспектам.

А для удобного поиска onion-сайтов в Tor предусмотрено множество поисковиков

Мы рекомендуем обратить внимание на эти проекты:

- Ahmia – msydqstlz2kzerdg.onion

- Not Evil – hss3uro2hsxfogfq.onion

- TORCH – xmh57jrzrnw6insl.onion

Подробности про них вы можете узнать в нашей статье «Поисковики для Тор браузера».

В сервисе Godnotaba (доступен в onion-сетях) собрано множество полезных ссылок. Попробуйте найти его с помощью одного из предложенных поисковиков, например, через not Evil. Мы уверены, что у вас все получится!

Заключение

Возникновение подобной ошибки во время использования Тор браузера всегда неприятно. Но при своевременных действиях ее можно быстро устранить. В случае, если ни один из методов не сработал, стоит попробовать откатить систему к моменту, где еще сохранялась работоспособность.

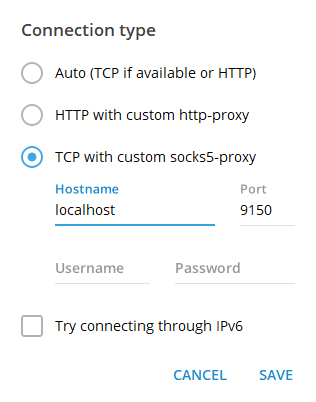

Используем Tor как proxy для различных приложения, используя Socks5. Tor как прокси для телеграмма.

Al-Sher 21 Apr 2018

Всем привет! В последнее время тема Socks proxy набирает обороты и связано это, судя по поисковым запросам, с блокировкой телеграмма. Сегодня я хочу рассказать как пустить трафик через Tor, используя Socks proxy.

Установка Tor.

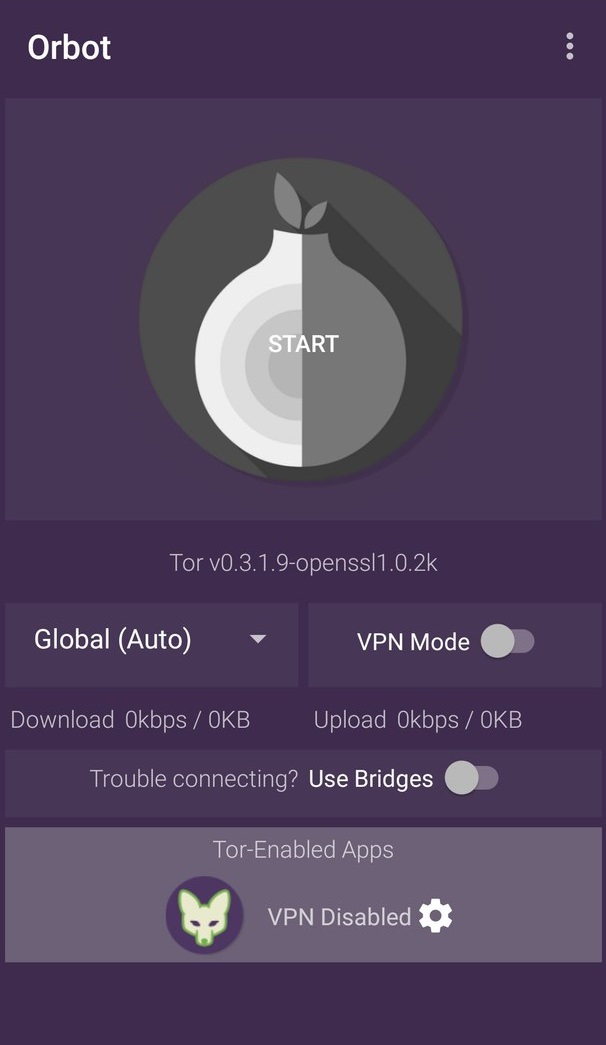

Разумеется нам необходим Tor. Иначе мы не сможем в него заворачивать наш траифик. Tor доступен для многих платформ. Скачать нужную вам версию можно тут. Для Андроида можно поискать Orbot. В общем много разных вариантов, что для нас очень хорошо ? Установка не должна вызвать никаких сложностей. Обновления, по-умолчанию, приходят автоматически(Android не в счет).

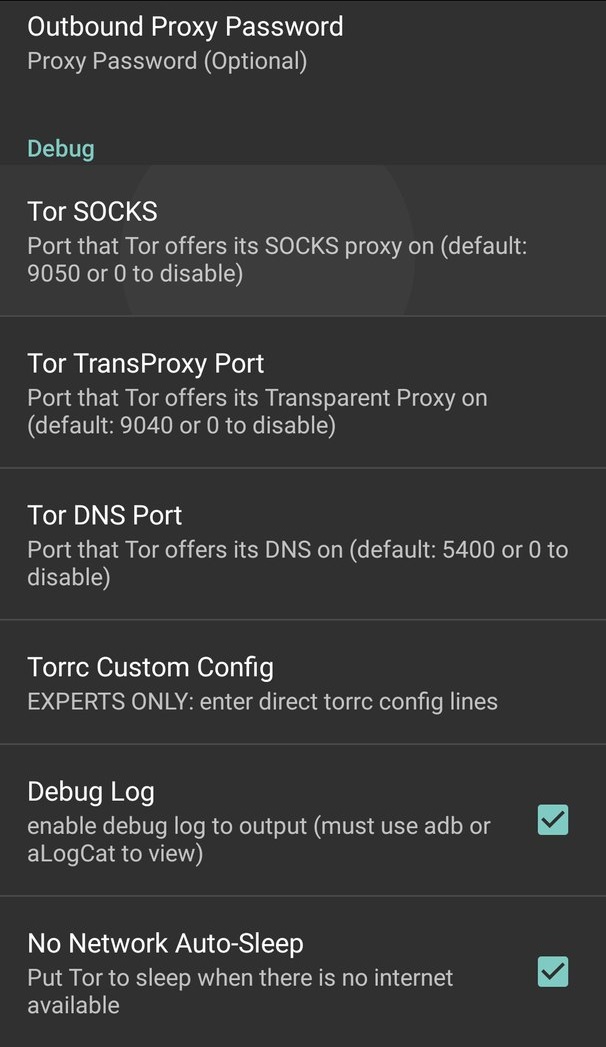

На андроиде.

Итак, мы начнем с самого простого варианта — перенаправление трафика в тор на Андроиде. Использовать будем Orbot. Допустим вы его уже установили, а я его обновил. Запускаем его и видим примерно такую картинку:

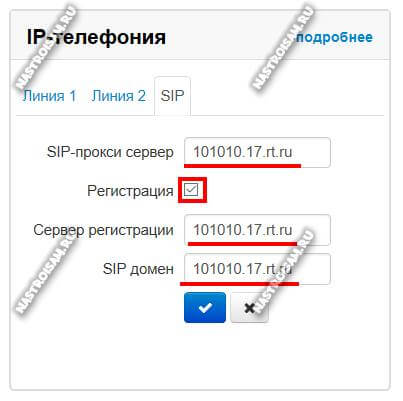

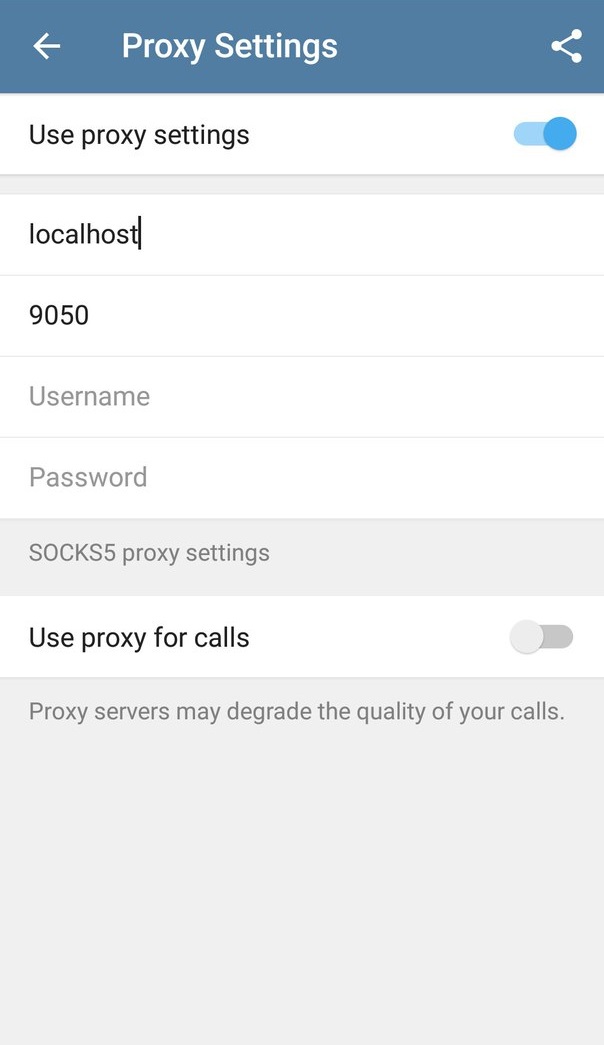

Изначально попробуем VPN mode. Активируем его. Жмем на шестеренку и находим Telegram. Ставим галочку и жмем кнопку назад. Остается лишь включить Tor нажав на кнопку Start. Ждем подключения и заходим в телеграмм — всё работает ? Если вдруг не подключается, то пробуем использовать другой путь, нажав Stop и Start(Возможно есть другой способ, но я его не нашел в новой версии). Если вдруг вы не хотите использовать VPN mode, то отключаем его. Нажимаем старт и пользуемся Socks5 proxy с помощью следующих данных:

- Хост — localhost

- Порт — 9050

- Пользователь оставляем пустым

- Пароль оставляем пустым

Незабываем посмотреть настройки, Tor SOCKS, там должно быть 9050.

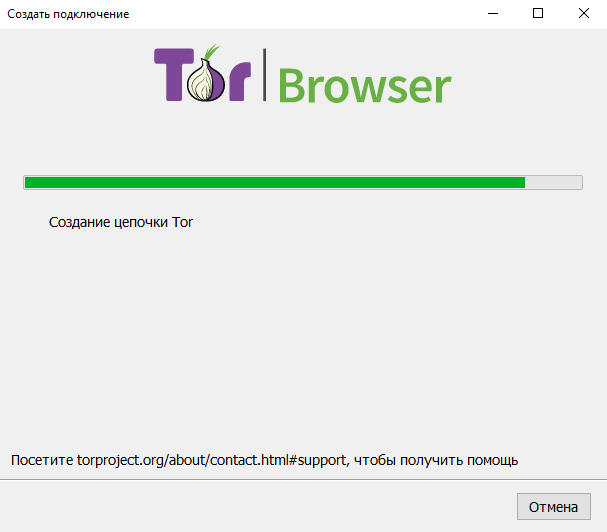

На Windows.

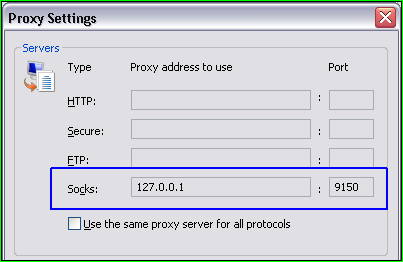

Для подключения к Tor необходим Tor browser. Скачиваем, устанавливаем, запускаем:  Как только браузер включится, мы можем использовать Socks5 со следующими настройками:

Как только браузер включится, мы можем использовать Socks5 со следующими настройками:

- Хост — localhost

- Порт — 9150

- Пользователь оставляем пустым

- Пароль оставляем пустым

На Linux.

Качаем архив с Tor’ом с официального сайта:

Заходим в распакованную папку:

В случае ошибок просто устанавливаем недостающие пакеты и запускаем заново. Это самый долгий шаг установки. После сборки устанавливаем его:

После установки можно запустить tor:

Проверим наш ip в соседнем окне консоли без прокси и с ним:

Если всё нормально, то можно подключать прокси в телеграмме ? Настройки следующие:

- Хост — localhost

- Порт — 9050

- Пользователь оставляем пустым

- Пароль оставляем пустым

Если всё хорошо, то пробуем запустить сервис:

Если в ответ получаем сообщение, что сервис не найден, то копируем его:

Для смены ip в linux можно воспользоваться следующей командой:

Заключение.

Надеюсь это кому-нибудь пригодится. Ну а я, как-нибудь в другой раз, постараюсь рассказать про настройку перенаправления трафика в Tor для роутера с linux ? Кстати, извиняюсь за кучу картинок, меня просто попросили разнообразить статьи ими ?

Мир помешался на анонимности и конфиденциальности персональных данных. Новое течение активизировалось после скандалов на почве утечек информации и ее использовании в нелицеприятных вещах. Поэтому сегодня мы поговорим о том, как настроить прокси в Тор браузере. Также рассмотрим несколько простых шагов, которые уменьшат вашу заметность в Сети.