Инструкция по maltego. сбор информации

Содержание:

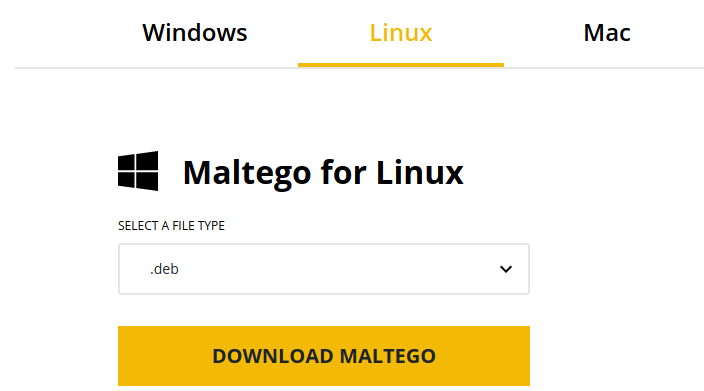

Linux

You will need to have a Windows (X11) system as Maltego is a graphical application.

Maltego is available as a .DEB package (ideal for Debian based operating systems) as well as an .RPM package (ideal for systems that can use the RPM Package Manager) and a .zip archive. Each of these file types can be selected from the FILE TYPE dropdown when Linux is selected:

.DEB (Debian package)

The Debian packages can be installed by either double-clicking on the file within your window manager (such as KDE) or allowing the window managers installer to install the package.

Alternatively, you can also install it from the command line as follows:

# cd ~/Downloads/Maltego/ #(assuming that you’ve downloaded it here) # dpkg –i <maltegofile>.deb

.RPM

The RPM file can be installed as above via your window manager by double clicking on the file or via command line as follows:

# cd ~/Downloads/Maltego/ #(assuming that you’ve downloaded Maltego here) # rpm –i <maltegofile>.rpm

.ZIP

The .zip archive is the entire extracted Maltego installation. You can simply extract this to the location you would prefer Maltego to be installed and then run Maltego from the bin directory.

Note: Read/write permissions will be required for the directory where you've installed the application.

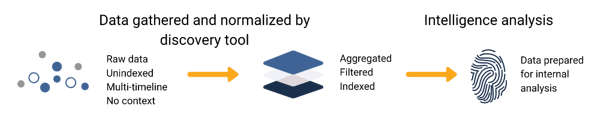

Назначаемая сетевая цепочка

Цепочка сетевых данных создается всеми запусками имени домена и продолжается в упорядоченной последовательности для получения более абстрактной информации, которую другие объекты могут просматривать под контролем целевого объекта. В дополнение к тому, что нам нужно для расширения нашего расследования, мы можем начать привязывать наш бренд к услугам, которые они используют от третьих сторон. Таким образом, хакер может узнать, что он делает внутри, и что он аутсорсирует и предоставляет контекст для других более специфических тактик.

Чтобы извлечь большую часть информации, возможной с помощью сетевых сведений о целевом домене, мы должны включить «скелет» жестких деталей, которые мы можем связать с целью. Это дает нам больше информации о нашей поверхности атаки и позволяет нам расширить эти жесткие факты, чтобы создать расширенную картину организации.

Начиная с целевого домена, мы можем найти веб-сайт, размещенный на порту 80, а другие могут найти веб-сайты, которые используют один и тот же код отслеживания, чтобы идентифицировать веб-недвижимость, принадлежащую той же организации. Далее мы видим MX (почтовый обменник) и NS (сервер имен), связанные с доменом. Он отобразит адрес электронной почты организации и услуги хостинга. Отсюда мы можем найти DNS-сервер, который указывает на соответствующий сайт, и обнаружить все остальные домены, которые используют один и тот же DNS-сервер. Это показывает нам другие сайты, которые владеют или управляют той же организацией или другими доменами, которые размещены провайдером, которому они передают аутсорсинг веб-хостинга.

Более крупные организации могут назначать netblock различным веб-сайтам и услугам, которые они предлагают онлайн, с IP-адресами, все назначенные одной и той же организации. Выше, номер AS (номер автономной системы) может быть обнаружен, который представляет собой набор сетевых блоков, все из которых работают с одной и той же политикой внешней маршрутизации. Обычно это принадлежит интернет-провайдеру или более крупной компании и может использоваться для поиска других Netblocks, принадлежащих одной и той же компании.

Этап автоматической атаки

Благодаря высокому сетевому отпечатку пальца с помощью Maltego злоумышленник может получить интимные сведения о сети цели за считанные минуты опытный. От службы электронной почты и хостинг-провайдера до полного списка всех IP-адресов, присвоенных AS-номеру компании, быстро и легко найти их всего за несколько кликов. С помощью этой информации хакер может переключиться на активные методы разведки и загрузить обнаруженные IP-адреса в автоматизированные сканеры уязвимостей для обнаружения и использования всех уязвимых устройств.

Хакеры знают это, создавая карту технических подробностей, которая будет атаковать сеть так же легко, как самое слабое звено для идентификации и использования. Знать, где начать атаку, практически невозможно без Recon, и Maltego может позволить любому собрать информацию, необходимую для выбора наиболее эффективной цели, вместо того, чтобы возиться в темноте.

Шаг 8: Резервное копирование цепочки

Воспользовавшись тем, что мы нашли в Maltego, мы можем перезагрузить цепочку для восстановления данных мы обнаруживаем, обогащаем. Как только мы достигнем номера AS, мы можем найти все сетевые блоки в AS-номере, чтобы отображать DNS-имена и IP-адреса в этих диапазонах. Если мы перейдем к цепочке, мы сможем принять IP-адреса и разрешить их для веб-доменов, чтобы мы могли начать с нового набора целей.

Цель этого процесса – следовать циклу, следовать целям сверху после окончания цепочки, добавляя новые имена DNS, IP-адреса, netblocks, номера AS, веб-домены и сайты, подобные вам они обнаруживают. После нескольких исследовательских раундов результаты могут быть довольно переполнены, и может быть трудно определить отношения в данных. Ниже приведен результат отслеживания наших DNS-серверов до уровня Netblock, и все уже запутывает.

Этот вид по умолчанию недоступен издалека, поэтому мы можем сделать несколько вещей с данными, чтобы сделать отношения более очевидными. Во-первых, мы можем изменить представление на более компактный формат, выбрав «Органический» вид в верхнем левом углу. Это упорядочивает график, чтобы сэкономить пространство и визуализировать отношения путем пространственного разделения сущностей, которые тесно связаны между собой.

Это представление должно быть более компактным, но мы можем сделать отношения еще более явными, выбирая значок стрелки «Управление видом» в левом верхнем углу. Это позволяет нам изменить вид на «Размер шара по разному спуску».

Согласно Maltego, «с разными приличными размерами количество входящих ссылок, которые имеет сущность, больше, а входящие ссылки взвешены выше с другими бабушками и дедушками . Это объясняется на рисунке ниже из руководства пользователя Maltego.

. Различные линии тягового уровня больше у разных дедушек и бабушек.

. Когда мы применили нашу графику в нашем органическом виде, она становится намного более очевидной, когда субъект сильно связан и может быть интересен

Теперь мы можем сосредоточить наше внимание на более крупных объектах и изучить связи между ними

Веб приложения

- adfind

- Admin Page Finder

- Amass

- apache-users

- Arachni

- ATSCAN

- BBQSQL

- BlindElephant

- BruteXSS

- Burp Suite

- Cangibrina

- CutyCapt

- DAVTest

- deblaze

- DIRB

- DirBuster

- dirsearch

- droopescan

- fimap

- Findomain

- FunkLoad

- Gobuster

- Grabber

- hsecscan

- hURL

- Interlace

- IronWASP

- jboss-autopwn

- joomscan

- jSQL Injection

- lulzbuster

- Maltego

- Metasploit

- Nikto

- NoSQLMap

- PadBuster

- Paros

- Parsero

- Plecost

- Powerfuzzer

- ProxyStrike

- Recon-ng

- SCANNER — INURLBR

- Skipfish

- Sn1per

- sqlmap

- Sqlninja

- sqlsus

- SubFinder

- testssl.sh

- ua-tester

- Uniscan

- Vega

- VHostScan

- Waybackpack

- waybackurls

- Wayback Machine Downloader

- w3af (w3af_console)

- w3af (w3af_gui)

- webanalyze

- WebScarab

- Webshag

- WebSlayer

- WebSploit

- wig

- Wfuzz

- WhatWeb

- WPForce

- WPScan

- WPSploit

- Xmlrpc brute

- XssPy

- XSSer

- zaproxy

Описание Maltego

Что такое Maltego?

Maltego — это инструмент для построение и анализа связей между различными субъектами и объектами. Её особенностями являются: визуализирование полученных данных, разведка на основе открытых источников, комбинирование для глубокого анализа данных полученных из закрытых и открытых источников, автоматический анализ открытых источников и автоматическое построение взаимосвязей между обнаруженными объектами.

Maltego позволяет собрать воедино информацию полученную из открытых и закрытых источников, она позволяет визуализировать агрегированные данные.

Maltego предлагает пользователю беспрецедентную информацию. Информация — это средство воздействия. Информация — это сила. Информация — это Maltego.

Что Maltego может делать?

-

Maltego — это программа, которая может быть использована для выявления отношений и реальных связей между:

- Людьми

- Группами людей (социальные сети)

- Компаниями

- Организациями

- Веб-сайтами

-

Интернет инфраструктурами, такими как:

- Доменами

- DNS именами

- Сетевыми блоками

- IP адресами

- Факторами

- Аффилированности

- Документами и файлами

- Эти объекты связываются на основе разведки по открытым источникам.

- Maltego — проста и быстра в установке, она использует Java, а, следовательно, работает на Windows, Mac и Linux.

- Maltego имеет графический интерфейс, которые позволяет видеть взаимосвязи между объектами мгновенном и точно, а это даёт возможность проследить скрытые связи.

- Используя графический пользовательский интерфейс (GUI), вы с лёгкостью увидите все взаимоотношения, даже если они разделены тремя или четырьмя уровнями.

- Maltego уникальна от того, что она использует мощный и гибкий фреймворк, который делает возможной настройку под себя. По сути Maltego может быть адаптирована под ваши собственные, уникальные требования.

Что Maltego может сделать для меня?

- Maltego может использоваться на стадии сбора информации работы связанной с безопасностью. Она сбережёт ваше время и позволит вам работать точнее и умнее.

- Maltego поможет вам в вашем мыслительном процессе посредством визуальной демонстрации взаимосвязей между разыскиваемыми предметами.

- Maltego обеспечивает вас намного более мощным поиском и даёт вам более продуманный результат.

- Если доступ к «сокрытой» информации определяет ваш успех, Maltego может помочь вам обнаружить её.

Всё вышесказанное — перевод с официального сайта. В настоящее время Maltego не является не только уникальной, но даже не является лучшей системой для разведки по открытым источником. Хорошим (если не лучшим) полностью бесплатным является SpiderFoot.

Лицения: Коммерческая

Беспроводные атаки

- 3vilTwinAttacker

- Airbase-ng

- Aircrack-ng (набор программ)

- Aircrack-ng (программа)

- Aireplay-ng

- airgeddon

- Airmon-ng

- Airodump-ng

- Airolib-ng

- Asleap

- AtEar

- Besside-ng

- BlueHydra

- Bluelog

- BlueMaho

- Bluepot

- BlueRanger

- Bluesnarfer

- BoopSuite

- BtleJuice

- Btproxy

- Bully

- coWPAtty

- crackle

- create_ap

- eapmd5pass

- Easside-ng

- Fern Wifi Cracker

- Fluxion

- FreeRADIUS-WPE

- gerix wifi cracker 2

- Ghost Phisher

- GISKismet

- Gqrx

- gr-scan

- hack-captive-portals

- HandShaker

- Hashcatch

- hcxdumptool

- hcxtools

- hostapd-wpe

- infernal-twin

- iSniff-GPS

- kalibrate-rtl

- KillerBee

- Kismet

- LANs

- linset

- Mana

- mdk3

- mdk4

- mfcuk

- mfoc

- mfterm

- mitmAP

- Multimon-NG

- OneShot

- Penetrator-WPS

- Pyrit

- PixieWPS

- Reaver (reaver-wps-fork-t6x)

- redfang

- Router Scan by Stas’M

- RTLSDR Scanner

- Spooftooph

- trackerjacker

- waidps

- Wash

- Wesside-ng

- Wifi Honey

- WiFi-autopwner

- wifijammer

- wifiphisher

- WiFi-Pumpkin

- Wifitap

- Wifite

- Wireless IDS

- WPA2-HalfHandshake-Crack

- zizzania

Справка по Maltego

Это перевод файла README для Maltego Teeth.

root@WebWare:~# cat /opt/Teeth/README.txt

ВНИМАНИЕ: Здесь показан запуск на Kali Linux

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-

- Делаем директорию /opt/Teeth/

- Копируем tgz в /opt/Teeth/

- Распаковываем

Загрузите конфигурационный файл под названием /opt/Teeth/etc/Maltego_config.mtz в Maltego.

Это не трудно:

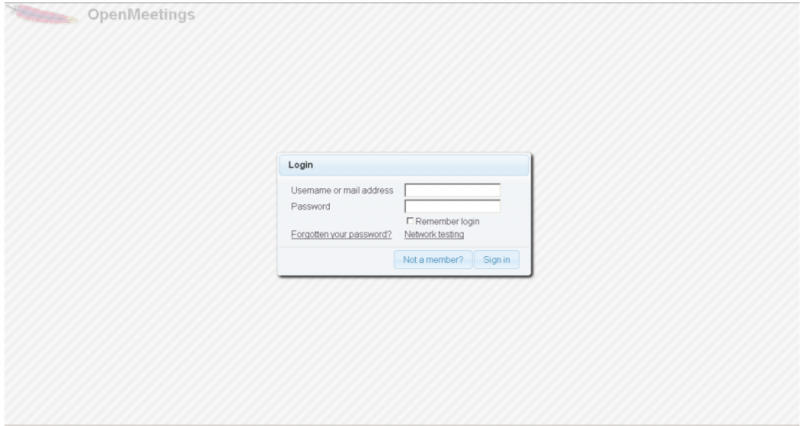

1) Откройте Maltego Tungsten (или Radium)

2) Нажмите наверху слева на глобус/шар (кнопка приложения)

3) Импорт -> Импорт конфигурации, выберите /opt/Teeth/etc/Maltego_config.mtz

Примечания

——

Конфигурационный лежит файл в /opt/Teeth/etc/TeethConfig.txt

В конфигурационном файле можно изменить любую опцию.

Лог файл — /var/log/Teeth.log, tail -f так можно смотреть преобразования в логах в режиме реального времени, чтобы быть в курсе того что происходит.

Вы можете установить DEBUG/INFO. DEBUG это полезно для наблюдения прогресса — установите это в

/opt/Teeth/units/TeethLib.py строка 26

Посмотрите в директорию cache/. Здесь хеши:

1) Результатов Nmap

2) Зеркала

3) Результаты SQLMAP

Если вам больше не нужны файлы кэша, вам нужно удалить их вручную.

Вы можете запустить housekeep/clear_cache.sh но так удаляется ВСЁ.

WP brute transform использует Metasploit. Запуск сервера Metasploit:

msfconsole -r /opt/Teeth/etc/Teeth-MSF.rc

Это занимает время, так что наберитесь терпения.

В /housekeep есть killswitch.sh — это то же самое что и killall python..:)

Ой, между прочим, вам нужно установить некоторые пакеты Python:

sudo apt-get install python-mechanize python-levenshtein python-adns msgpack-python python-metaconfig python-bs4 python-easygui

Run a Docker Transform server

The folder provides an example project. The Docker files given can be used to setup and run your project in Docker.

The Dockerfile and docker-compose file can be used to easily setup and run a development transform server.

If you have copied the , and files into your project, then you can use the following commands to run the server in Docker.

Run the following to start the development server:

docker-compose up

Run the following command to run a production gunicorn server:

docker-compose -f prod.yml up --build

For publicly accessible servers, it is recommended to run your Gunicorn server behind proxy servers such as Nginx.

Getting Started

The library can be used in either Python2 or Python 3 (recommended).

To install the trx library run the following command:

pip install maltego-trx

After installing you can create a new project by running the following command:

maltego-trx start new_project

This will create a folder new_project with the recommend project structure.

Adding a Transform:

Add a new transform by creating a new python file in the «transforms» folder of your directory.

Any file in the folder where the class name matches the filename and the class inherits from Transform, will automatically be discovered and added to your server.

A simple transform would look like the following:

from maltego_trx.entities import Phrase

from maltego_trx.transform import DiscoverableTransform

class GreetPerson(DiscoverableTransform):

"""

Returns a phrase greeting a person on the graph.

"""

@classmethod

def create_entities(cls, request, response):

person_name = request.Value

response.addEntity(Phrase, "Hi %s, nice to meet you!" % person_name)

Available Functions:

Maltego Transform:

addUIMessage(message,messageType=»Inform»):

- message: The Message to be displayed

- messageType: FatalError/PartialError/Inform/Debug — note this defaults to «Inform» see documentation for additional information

parseArguments:

def parseArguments(self,argv): # This function will parse the system arguments for you so that you dont have to! myMaltegoTransform.parseArguments(sys.argv);

These can then be called with the following:

def getValue(self):

# This function will return the value parameter, ie the value displayed on the graph

usage example: theValue = myMaltegoTransform.getValue()

def getVar(self,varName):

# This function will return the entity property value for the variable given in varName

usage example: entityValue = myMaltegoTransform.getVar("ESSID")

Maltego Entity

Setter for the entity Additional Information property

Set additional fields for the entity

- fieldName: Name used on the code side, eg displayName may be «Age of Person», but the app and your transform will see it as the fieldName variable

- displayName: display name of the field shown within the entity properties

- matchingRule: either «strict» for strict matching on this specific field or false

- value: The additional fields value

Windows

The correct operating system should be automatically detected on the web page. In the image below, Windows has been detected:

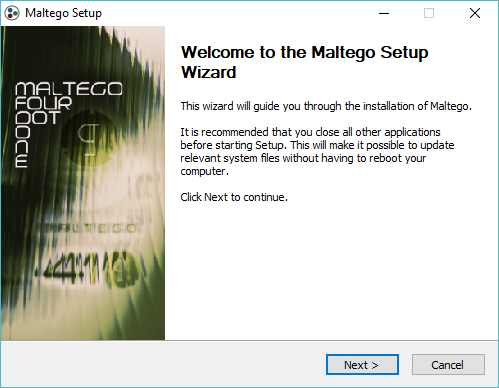

From the dropdown menu, choose between installing only the .exe installation or the .exe installation with Java x64. If you do not already have Java 8 or Java 11 installed on your machine, it is recommended to choose the .exe + Java installation bundle. Once the file type has been selected, click Download to begin.Once the download is complete, double click the installer to begin the installation process. The Maltego Setup Wizard will start up and continue to guide you through the installation.

Silent installation

Silent installation is supported for both Windows installers, i.e. including the installer with the bundled Java JRE.

Note: Administrator permissions are required.

MaltegoSetup.JRE64.v4.2.10.XXXXX.exe /S

Uninstallation

Note: Read/write permissions will be required for the directory where you've installed the application.

C:\Program Files (x86)\Paterva\Maltego\uninstall.exe /S

Basic Examples

We will create a Person Entity with a value of «Andrew MacPherson».

Hello World

This transform merely returns «hello world» as a phrase, it doesn’t depend on the input entity at all:

from maltego import *

me = MaltegoTransform()

me.addEntity("maltego.Phrase","hello world");

me.returnOutput()

Reading Input

This is simple transform to show reading input from an entity and returning it to the graph (in this case working with a domain and returning a phrase with that domain in it):

from maltego import *

import sys

domain = sys.argv

me = MaltegoTransform()

me.addEntity("maltego.Phrase","hello � + domain)

me.returnOutput()

Reading Entity Properties

This example simply illustrates using the library to read the properties of an entity and printing them out note this is just a snippet, not a transform!

from maltego import *

import sys

me = MaltegoTransform()

me.parseArguments(sys.argv);

longitude = me.getVar("longitude")

latitude = me.getVar("latitude")

print longitude

print latitude

Returning a complex entity

This transform example shows reading an entity in as well as setting properties, additional fields, a UI message and the weight of the entity (run on a domain):

from maltego import *

import sys

me = MaltegoTransform()

domain = sys.argv

thisent = me.addEntity("maltego.Domain","hello " + domain)

thisent.setType("maltego.Domain")

thisent.setValue("Complex." + domain)

thisent.setWeight(200)

thisent.setDisplayInformation("<h3>Heading</h3><p>content here about" + domain + "!</p>");

thisent.addAdditionalFields("variable","Display Value",True,domain)

me.addUIMessage("completed!")

me.returnOutput()

Установка и настройка Maltego

Скачать Maltego можно с официального сайта https://www.paterva.com/, а в таких дистрибутивах как Kali или Parrot она уже установлена. Для того чтобы использовать Maltego, надо на этом же сайте создать себе аккаунт.

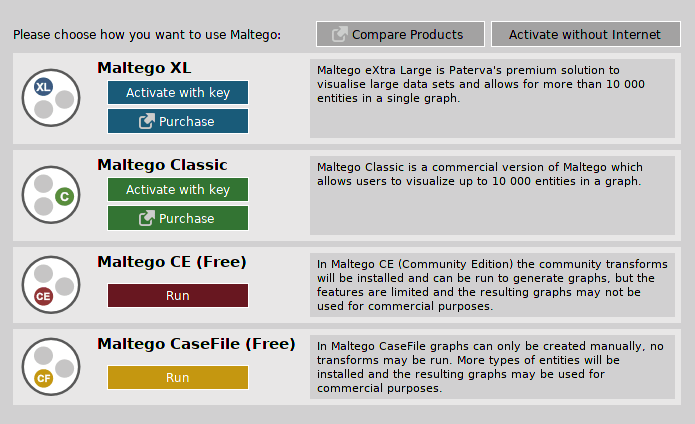

После запуска появится окно выбора версий и здесь нужно выбрать версию Free (ну или другую если ты, вдруг, дочь/сын олигарха). Ну а версия CaseFile – это оффлайн версия для визуализации связей, без возможности запуска трансформаций, она нас сегодня интересовать не будет, да и разобраться с ней не сложно.

После нажатия кнопки “Run” нужно будут войти в аккаунт (тот самый что мы создали на сайте https://www.paterva.com/), потом все время давим кнопку далее до появления стартового экрана.

И вот тут мы столкнемся с первым минусом бесплатной версии, а именно – в Maltego установлены только базовые наборы трансформаций (модули), а остальные нужно доставить в ручную, при этом получая API на соответствующих сайтах.

CaseFile Entities – этот модуль включает в себя все сущности из версии CaseFile, нам может быть полезно благодаря возможности работать с метаданными.

Blockchain.info – отслеживает и визуализирует связи и транзакции между кошельками в блокчейн сети bitcoin и в сети Ethereum.

CipherTrace – модуль для отслеживания транзакций в криптовалюте, и построения цепочек связей между различными криптокошельками, может быть полезен для попыток деанонимизации владельца кошелька. Для использования бесплатной версии, нужно зарегистрировать аккаунт здесь: https://ciphertrace.com/maltego-trial/

Have I been Pwned? – проверяет были ли взломан целевой сайт, электронная почта или аккаунт, ищет в слитых базах скомпрометированный пароль.

Hybrid-Analysis – позволяет взаимодействовать с ресурсом Hybrid-Analysis, это что-то типа Virus Total, для использования необходимо получить API-ключи, для этого нужно зарегистрировать аккаунт https://www.hybrid-analysis.com/signup

PassiveTotal – добавляет дополнительные трансформации для изучения доменов, данных организаций, электронной почты с использованием RiskIQ, для подключения нужен API, чтобы его получить регистрируемся на сайте https://www.passivetotal.org и в настройках получаем API, бесплатная версия ограничена 25 запросами в день, не густо, но лучше чем ничего.

PeopleMon – позволяет искать данные пользователей по базам InGrav PeopleMon, также работает через API, для получения ключа, нужно зарегистрироваться на https://maltego.peoplemon.com/, и ключ будет отправлен на электронную почту. Для бесплатного тарифа есть лимит на 100 запросов.

Shodan – позволяет использовать возможности поисковика Shodan, также нужен API, для его получения регистрируемся на https://www.shodan.io/ и в правом верхнем углу жмем “Show API Key”

Social Links CE – позволяет искать данные людей и компаний, используя базы ZoomEye, Shodan, SecurityTrails, Censys, Rosette, Skype, Documentcloud, Social Links, а также добавляет возможности поиска регистрационных данных компаний по открытым базам Евросоюза и офшорных зон.

Reference

The following constants can be imported from .

Message Types:

Bookmark Colors:

Link Styles:

Request/MaltegoMsg

The request/maltego msg object given to the transform contains the information about the input entity.

Attributes:

- : The display value of the input entity on the graph

- : The weight of the input entity

- : Results slider setting in the client

- : The input entity type

- : A key-value dictionary of the input entity properties

- : A key-value dictionary of the transform settings

Methods:

- : get a property value of the input entity

- : get a transform setting value

Response/MaltegoTransform

Methods:

- : Add an entity to the transform response. Returns an Entity object created by the method.

- : Return a UI message to the user. For message type, use a message type constant.

Entity

Methods:

- : Set the entity type (e.g. «Phrase» for maltego.Phrase entity)

- : Set the entity value

- : Set the entity weight

- : Add display information for the entity.

- : Add a property to the entity. Matching rule can be or .

- : Set the entity icon URL

- : Set bookmark color index (e.g. -1 for BOOKMARK_COLOR_NONE, 3 for BOOKMARK_COLOR_PURPLE)

- : Set note content

Link Methods:

- : Set the link color (e.g. hex «#0000FF» for blue)

- : Set the link style index (e.g. 0 for LINK_STYLE_NORMAL, 2 for LINK_STYLE_DOTTED)

- : Set link thickness (default is 1)

- : Set the label of the link

- : Reverse the link direction

Legacy Transforms

If you have old TRX transforms that are written as functions,

they can be registered with the server using the method.

In order to port your old transforms, make two changes:

- Import the MaltegoTransform class from the package instead of from a local file.

- Call the in order for the transform to be registered in your project.

For example

In the legacy transform file, change:

from Maltego import * def old_transform(m):

To:

from maltego_trx.maltego import MaltegoTransform def old_transform(m):

In the file add the following:

from maltego_trx.registry import register_transform_function from legacy_transform import trx_DNS2IP register_transform_function(trx_DNS2IP)