Защита и взлом админки wordpress

Содержание:

- Раздел 2: Защита сайта WordPress через панель управления

- Раздел 3: Защита базы данных сайта WordPress

- Советы как обезопасить сайт на WordPress

- Прячем в копию ссылку на источник

- 5 плагинов брандмауэра WordPress

- Выбираем уникальную тему для сайта

- Как хакеры взламывают сайты WordPress

- Стенд

- Плагин Wordfence Security

- Старайтесь минимизировать количество используемых плагинов

- Reviews

- Следите за новостями в сфере IT

- С помощью файлов паролей.

- Уберите простой пароль администратора

- Консоль сайта WordPress можно разделить на две части

- Плагин безопасности

- Итоговое сравнение плагинов

Раздел 2: Защита сайта WordPress через панель управления

Для хакера самой важной частью веб-сайта является панель управления администратора, которая обычно является самой защищенной частью. Если админку удалось взломать, сайт будет находиться под полным контролем взломщика.. Вот что вы можете сделать, чтобы защитить свою панель управления сайтом WordPress:

Вот что вы можете сделать, чтобы защитить свою панель управления сайтом WordPress:

Папка wp-admin — самая важная часть любого сайта на WordPress. Поэтому повреждение или удаление этой папки может привести к полной неработоспособности сайта.

Один из возможных способов предотвратить это — защитить каталог wp-admin паролем. С использованием этой меры безопасности владелец веб-сайта может получить доступ к панели управления, отправив два пароля. Один защищает страницу входа, а другой защищает область администратора WordPress. Если пользователям веб-сайта требуется доступ к некоторым частям wp-admin, вы можете разблокировать эти части, оставив при этом защищенными остальные компоненты.

Для защиты wp-admin можно использовать плагин AskApache Password Protect. Он автоматически генерирует файл .htpasswd , шифрует пароль и настраивает права доступа к файлам и каталогам.

8. Используйте SSL сертификаты для шифрования данных.

Внедрение SSL (Secure Socket Layer) — это эффективный способ защиты панели администратора. SSL обеспечивает безопасную передачу данных между браузерами пользователей и сервером сайта, что затрудняет злоумышленникам взлом соединения или подделку вашей информации.

Получение SSL-сертификата для сайта WordPress происходит довольно просто в панели управления большинства хостингов. Можно купить сертификат безопасности у компаний, предоставляющих SSL, или оформить бесплатный сертификат Let’s Encrypt.

Наличие сертификат SSL и защищенного соединения по https также влияет на рейтинг в поисковых системах вашего сайта. Google ранжирует сайты с SSL выше, чем без него. Это даст вам больше трафика на ваш сайт.

9. Следите за качеством учетных данных пользователей вашего сайта на WordPress

Если вы владеете блогом на WordPress с несколькими авторами, доступ к панели администратора имеют несколько пользователей. Это может сделать ваш сайт потенциально более уязвимым, чем если бы у него был только один администратор.

Вы можете использовать, например, плагин Force Strong Passwords, если хотите убедиться в том, что все ваши пользователи используют безопасные пароли.

10. Измените имя администратора

Во время установки WordPress никогда не выбирайте стандартное имя «admin» в качестве имени пользователя для основной учетной записи администратора. Это самая распространенная уязвимость сайта. Все, что нужно выяснить хакеру, это пароль, а затем весь ваш сайт попадает в чужие руки.

Если посмотреть логи доступа к любому сайту, с высокой долей вероятности там можно обнаружить попытки входа с именем «admin» и подбором пароля.

Плагин iThemes Security может пресечь подобные попытки, немедленно заблокировав любой IP-адрес, который пытается войти в систему с таким именем пользователя.

11. Следите за изменениями в файлах

Для обеспечения дополнительной безопасности, стоит мониторить изменения в файлах сайта с помощью плагинов, таких как Wordfence или того же iThemes Security.

Раздел 3: Защита базы данных сайта WordPress

Все данные и информация вашего сайта хранятся в базе данных. Поэтому обеспечить безопасность базы данных очень важно для функционирования сайта. Рассмотрим несколько советов по защите базы данных сайта на WordPress :

12. Измените стандартный префикс базы данных WordPress

При установке WordPress система предлагает установить префикс для таблиц базы данных по-умолчанию: . Рекомендуем изменить префикс таблиц на свой, уникальный, отличный от дефолтного.

Использование префикса по умолчанию делает базу данных сайта уязвимой к атакам SQL-инъекций. Предотвратить атаки можно путем назначения своего префикса, например, или .

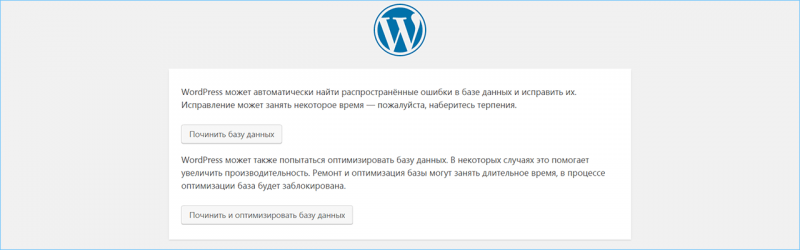

Если вы уже установили на сайт WordPress базу данных с префиксом по умолчанию, его можно изменить при помощи некоторых плагинов, таких, как WP-DBManager или iThemes Security. Однако будьте осторожны, выполняя такие операции на работающем сайте, и всегда сохраняйте резервную копию сайта и базы, а лучше всего пользователя из панели управления хостингом. Кроме того, при создании бекапа сайта убедитесь, что данные из него можно успешно восстановить, и вы знаете как это сделать. Ведь как известно, люди делятся на три типа: те, кто не делают бекапы, те, кто уже делают бекапы, и те, кто умеют из них восстанавливаться.

13. Регулярно делайте резервные копии вашего сайта

Независимо от того, сколько усилий вы вложили в обеспечение безопасности вашего сайта WordPress, всегда есть место для улучшений. Но самым лучшим средством остается регулярное создание резервных копий.

Если у вас есть резервная копия сайта, вы можете восстановить его в рабочее состояние в любое время. Есть несколько плагинов, которые в этом помогут.

Создавать резервные копии можно как из админпанели сайта , так и из панели управления хостингом. Хорошим решением будет настройка автоматического создания бекапов через определенные промежутки времени.

14. Устанавливайте сложные пароли для баз данных

Критически важно использовать сложный пароль для подключения к базе данных сайта на WordPress. Ведь если взломают базу, все остальные меры безопасности, принятые на сайте, будут бесполезны

Как обычно, используйте для создания пароля прописные, строчные буквы, цифры и специальные символы. Простые фразы также хороший вариант. LastPass — хорошее решение для генерации и хранения случайных паролей. Еще один неплохой и быстрый инструмент для создания надежных паролей — Secure Password Generator.

15. Следите за логами активности редакторов вашего сайта

Когда на вашем WordPress сайте работают другие редакторы, важно следить за их действиями. Авторы и другие пользователи имеют свои права доступа к различным функциям сайта, и они не должны изменять настройки сайта, которые могут привести к нежелательным последствиям. Журнал логов нужен для мониторинга и контроля деятельности пользователей вашего сайта, у которых есть доступ к админпанели

Плагин WP Security Audit Log предоставляет полный журнал активности пользователей, а также может отправлять уведомления и отчеты на электронную почту. В самом простом случае журнал аудита может помочь вам определить, что у автора возникают проблемы при входе в систему. Но плагин также может выявить вредоносную активность одного из ваших пользователей.

Советы как обезопасить сайт на WordPress

1. Обновляйте движок и плагины

Как только выходит новая версия, не поленитесь и обновитесь. Когда у Вас стоит последняя версия WordPress’а и плагинов тогда у Вас больше шансов отбиться от хакерских эксплойтов (это программа или скрипт, которые получают доступ к ресурсам за счет уязвимостей в системе), и еще обновленные плагины могут уменьшить нагрузку на Ваш хостинг.

Кстати плагины, которые Вы не используете (то есть неактивные), нужно удалить, т.к. они несут угрозу для безопасности WordPress.

2. Пароли

Пароль в админ. панель сайта должен быть очень сложным, как минимум 10 символов (строчные и прописные буквы, цифры и разные спецсимволы), ни в коем случаи паролем не должна быть дата вашего рождения или ваш ник. Для хранения паролей пользуйтесь специальным софтом, например «Kee Pass» или сециальным блокнотом.

Бесплатный курс «Основы создания тем WordPress»

Изучите курс и узнайте, как создавать мультиязычные темы с нестандартной структурой страниц

Скачать курс

3. Бэкап БД

Делаем Бэкап БД (Базы Данных), как можно чаще, тогда у нас всегда будет на руках резервная копия сайта, с помощью которой мы в любое время сможем восстановить свой сайт.

4. Файл wp-config.php

Скрываем файл wp-config.php от чужих глаз. Все знают, где находится этот файл, в этом файле записана все информация о доступе к БД сайта. Конечно, злоумышленник будет искать пути, как получить доступу к файлу wp-config.php. Мы в свою очередь должны спрятать этот файл от тех, кто захочет получить доступ к нему, просто возьмите и переместите wp-config.php на один уровень вверх в иерархии вашего сервера (это никак не повлияет на работу блога).

5. Ключи безопасности

Ключи безопасности в файле wp-config.php нужно всегда при установке WordPress ставить ключи безопасности, многие даже и не знаю о существовании таких ключей. Все что нам нужно сделать так это зайти на специальный сайт, где автоматически сгенерируются эти ключи, а затем открыть файл wp-config.php и вставить ключи безопасности.

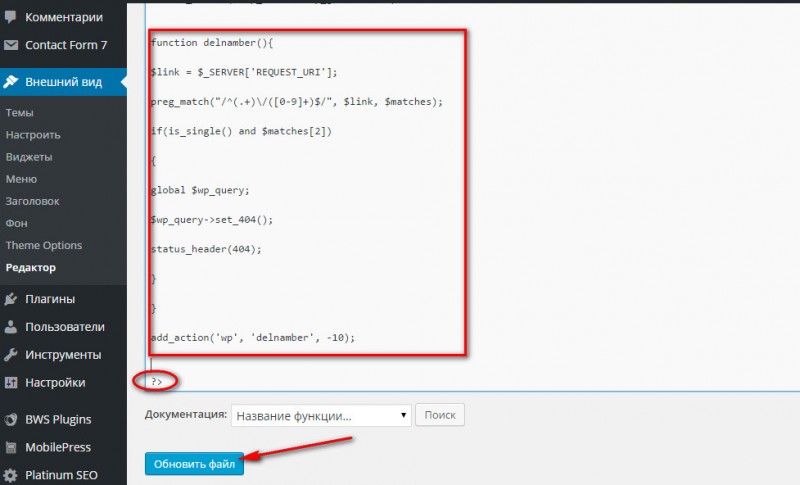

Прячем в копию ссылку на источник

Следующие два способа, позволяют защитить сайт WordPress от копирования, не требуют ничего отключать и ничего не запрещать. Просто после копирования вашего контента в конце копии будет ссылка на источник, откуда было произведено копирование. Конечно, его можно безболезненно удалить, но повторюсь, наша цель цивилизовано предупредить любителей чужих текстов « Обломись. Мазурикам здесь не место».

Первый способ добавить ссылку на источник к копируемому тексту

Это, пожалуй, самый простой, в техническом плане и очень популярный способ интеллектуально защитить контент сайта.

Открываете безопасно в редакторе, файл header.php. Перед закрывающемся тегом вставляете следующий код:

- В коде не забудьте поменять информационные данные о вашем ресурсе на WordPress.

- При замене информации, не ставьте нигде кавычки.

- Проверяйте безопасность скриптов https://vms.drweb.ru/online/

Сервис tynt.com

Второй способ, воспользоваться сервисом tynt.com. На сервисе нужно

- зарегистрироваться,

- зарегистрировать ваш сайт,

- получить код скрипта,

- полученный скрипт, разместить в шапке сайта,

и получить результат, как в предыдущем способе. В вашем личном кабинете на сайте tynt.com будет вестись аналитический сбор информации по сделанным копиям контента.

Сервис прекратил свою работу.

5 плагинов брандмауэра WordPress

Давайте посмотрим на пять интересных плагина «горящая стена» для вашего сайта WordPress.

Sucuri

Это не только платный плагин, это ведущая компания по безопасности сайтов WordPress. Предлагается платный брандмауэр на уровне DNS с комплексным решением безопасности.

Весь трафик сайта фильтруется облачными прокси серверами компании. Каждый запрос сканируется и после анализа легитимный трафик пропускается, а вредоносный блокируются. Плагин защищает сайт от всех известных атак.

Сайт: sucuri.net

Cloudflare

Об этом плагине я писал отдельно ТУТ. В бесплатной версии Cloudflare предоставляет услугу CDN, со встроенной защитой от DDoS (можно отключить). Однако в бесплатной версии нет WAF. В Pro версии есть защита от DDoS атак 3-го уровня. Для защиты от продвинутых DDoS атак 5 и 7 уровня нужно купить бизнес-план плагина.

Сайт: www.cloudflare.com

SiteLock

WAF SiteLock это брандмауэр уровня DNS с CDN службой. Плагин проводит каждодневное сканирование сайта на вредоносные программы, мониторинг изменения файлов и оповещает о безопасности администратора.

Во всех планах плагина есть базовая защита от DDoS и возможна дополнительная защита от сложных DDoS.

Сайт: www.sitelock.com.

Wordfence

Мой любимый бесплатный плагин безопасности WordPress со встроенным фаерволом веб-приложений. Плагин сканирует сайт WordPress на наличие вредоносных программ, изменения файлов, SQL-инъекций и т.д. Есть защита от DDoS-атак.

Wordfence после запуска и настроек блокирует опасный трафик блокируется после вашего веб-сервера, до загрузки сайта. В бесплатной версии плагин не имеет CDN услугу, а значит не защитит от увеличения нагрузки на ваш веб-сервер.

Сайт: www.wordfence.com

BulletProof Security

Это плагин безопасности WordPress со встроенным межсетевым фаеврволом уровня веб-приложений, безопасным входом, резервным копированием базы данных, режимом обслуживания и несколькими настройками безопасности для защиты вашего сайта.

Недостатки

Очень сложная настройка плагина не позволяет быстро и легко его настроить. Нет функции сканирования файлов сайта на проверки изменений.

Страница плагина: ru.wordpress.org/plugins/bulletproof-security/

Выбираем уникальную тему для сайта

Определившись с задачами, займитесь дизайном и темой. После входа в админку WordPress вам понадобятся вкладки «Внешний вид» и «Темы». И вот тут открывается простор для творчества. В репозитории панели управления тысячи платных и бесплатных вариаций, отсортированные по популярности и по новизне. Отличаются они наличием копирайта в футере сайта и некоторыми дополнительными функциями. Копирайт можно убрать самостоятельно, если вы смыслите в программном коде шаблона, или обратиться к фрилансеру. Ещё лучше — выкупить тему, если вы настроены серьёзно и планируете долго содержать свой ресурс. Вам вернётся сторицей то отношение, с каким вы будете облагораживать любимый сайт.

Как хакеры взламывают сайты WordPress

При написании кода почти невозможно не создавать никаких дыр в безопасности. Когда хакеры находят эти уязвимости, они используют их, и вы остаетесь с уязвимым сайтом. Существуют и другие способы, которыми сайт может стать уязвим, включая человеческие ошибки, такие как использование паролей, которые легко угадать, а также небезопасный или ненадежный хостинг.

Существует ряд часто используемых и потенциальных уязвимостей WordPress, он включает:

- SQL Injection (SQLI) — возникает, когда SQL-запросы могут вводиться и выполняться с URL-адреса сайта;

- Межсайтовый скриптинг (XSS) — хакер может вводить код в сайт, как правило, через поле ввода;

- Загрузка файла с вредоносным кодом на незащищенный сервер;

- Подпрограмма запроса на межсайтовый запрос (CSRF) — код или строки вводятся и выполняются с URL-адреса сайта;

- Brute Force – Метод подбора. Постоянные попытки войти в систему, угадывая имя пользователя и пароль учетной записи администратора;

- Отказ в обслуживании (DoS) — когда сайт падает из-за постоянного потока трафика, исходящего от хакбота;

- Распределенный отказ в обслуживании (DDoS). Подобно атаке DoS, за исключением того, что hackbot отправляет трафик из нескольких источников, таких как зараженные компьютеры или маршрутизаторы;

- Open Redirect – внедряется код и страница сайта, постоянно перенаправляется на другую страницу, установленную хакером со спамом или на другой сайт (фишинговый) сайт;

- Фишинг (кража личных данных) — сайт или страница, созданная хакером, которая похожа на хорошо известный, общепринятый сайт, но используется для сбора учетных данных для входа в систему, обманывая пользователя для ввода их сведений;

- Вредоносное ПО — вредоносный скрипт или программа с целью заражения сайта или системы;

- Локальное включение файлов (LFI) — злоумышленник может контролировать, какой файл выполняется в запланированное время, установленное CMS или веб-приложение;

- Обход аутентификации — дыра в безопасности, позволяющая хакеру обойти регистрационную форму и получить доступ к сайту;

Еще варианты взломов

- Полное раскрытие пути (FPD). Когда путь к веб-сайту сайта раскрывается, например, когда видны листы каталога, ошибки или предупреждения;

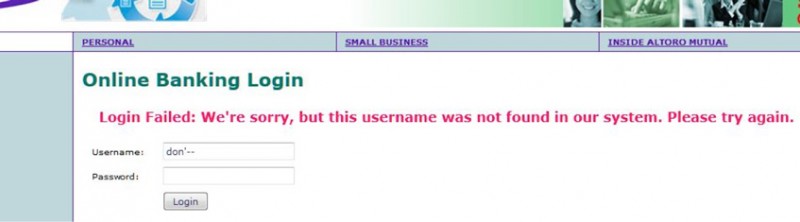

- Список пользователей. Возможность определения действительного имени пользователя для его последующего использования ватаке с использованием «тупого» добавления имени в конец URL-адреса сайта WordPress. Это даст идентификатор пользователя, который может вернуть профиль автора с действительным именем пользователя;

- XML External Entity (XXE) — XML-вход, который ссылается на внешний объект и плохо обрабатывается неправильно настроенным парсером XML и может привести к раскрытию конфиденциальной информации;

- Обход безопасности — аналогично обход аутентификации, за исключением того, что хакер может обойти существующую систему безопасности, чтобы получить доступ к некоторой части сайта;

- Удаленное выполнение кода (RCE) . Хакер имеет возможность выполнять произвольный код на машине или сайте с другого компьютера или сайта;

- Включение удаленного файла (RFI). Использование на сайте ссылки на внешний скрипт, с целью загрузки вредоносного ПО с совершенно другого компьютера или сайта;

- Подделка запроса на стороне сервера (SSRF). Когда хакер может управлять сервером частично или полностью, чтобы заставить его выполнять запросы удаленно;

- Обход каталога. Случаи, при которых HTTP может быть использован для доступа к каталогам сайта и выполнения команд за пределами корневого каталога сервера;

Хотя это не полный список уязвимостей WordPress, они являются наиболее распространенными способами взлома сайта, с помощью бота. Могут быть применены несколько методов одновременно. Источник списка уязвимостей: https://premium.wpmudev.org

Стенд

Нет ничего проще, чем стенд с PHP. Чтобы не заморачиваться, можно взять из репозитория Docker любой контейнер приложения, написанного на этом языке. Мы планируем атаковать WordPress, так что его и возьмем.

После запуска контейнера устанавливаем нужные утилиты.

Затем скачиваем нужную версию WordPress. Фикса на данный момент до сих пор нет, так что можно скачивать любую.

Запускаем необходимые сервисы и создаем юзера и базу данных.

Установка WordPress на стенде

Осталось только установить расширение Woocommerce, создать пользователя с правами автора, и стенд готов к экспериментам.

Плагин Wordfence Security

Плагин Wordfence один из самых популярных плагинов для защиты wordpress. У него более миллиона установок, и более двух тысяч положительных отзывов.

Wordfence имеет ряд уникальных возможностей, которые отличают его от других плагинов безопасности. Одна из его интересных особенностей, сравнение файлов движка, тем и плагинов с оригинальными версиями из репозитория. Таким образом, если файлы изменились, вы получите уведомления.

Другие возможности Wordfence, на которые стоит взглянуть.

- Web Application Firewall — определяет подозрительный трафик и блокирует известные атаки, поддерживает и обновляет базу угроз

- Защита от Bruetforce атак — блокирует пользователей после большого количества неудачных попыток входа, за слишком частую попытку восстановить пароль, или, опционально, использующих неверное имя пользователя. Также предотвращает выдачу информации о зарегистрированных в системе пользователях.

- Продвинутые возможности ручного блокирования — блокирует диапазоны IP адресов, конкретные веб-браузеры, ссылающиеся сайты или комбинации перечисленного

Отличие премиум версии от бесплатной

В двух словах:

- Защита от угроз в реальном времени — база угроз и правила файервола находятся в постоянно обновленном состоянии. В бесплатной версии они приходят где-то через месяц.

- Блокирование по странам — блокирует географические регионы с большим количеством неудачных логинов, ошибок 404 и другой подозрительной активностью

- Двухфакторная аутентификация с помощью мобильного телефона

- Дополнительные настройки для защиты от спама, удаленное сканирование, аудит паролей…

Бесплатная версия является самодостаточной для большинства блогеров и владельцев небольших сайтов.

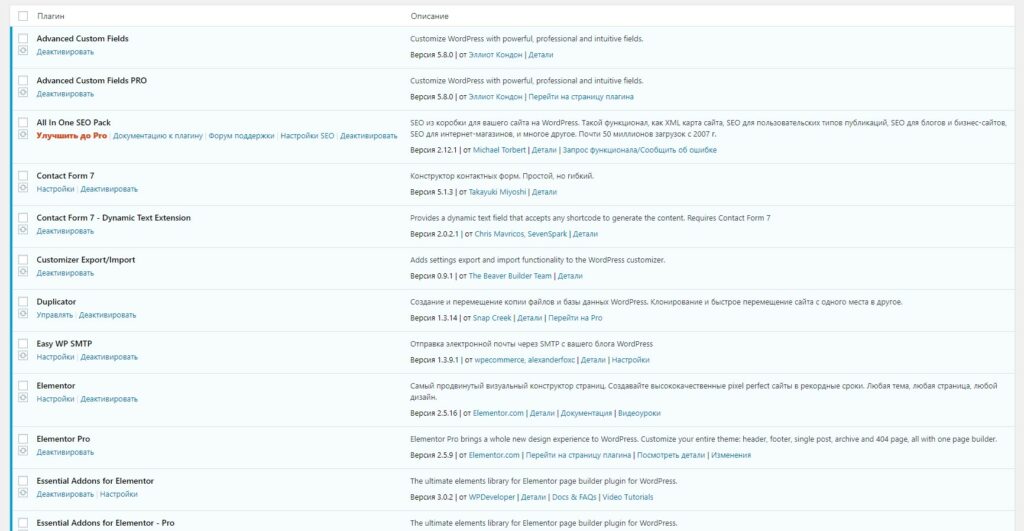

Старайтесь минимизировать количество используемых плагинов

В данный момент существует огромное количество различных плагинов, решающих практически любые задачи.

Но чем больше плагинов установлено на сайте, тем больше его уязвимость. Почему?

- Плагин может быть написан неквалифицированным разработчиком и содержать критические недочеты, влияющие на безопасность сайта.

- Плагин может быть заброшен программистом и не обновляться в течение долгого времени, в следствие чего его безопасность снижается.

- Плагины могут конфликтовать друг с другом, вызывая ошибки.

- Плагины так же, как и движок, необходимо регулярно обновлять для снижения риска появления уязвимостей.

Предположим, что вам на сайте нужна форма обратной связи. И вместо того, чтобы ставить 2–3 плагина или какой-нибудь ContactForm 7, форму можно сделать «вручную».

Да, есть плагины, без которых не обойтись, поэтому совет состоит не в том, чтобы полностью отказаться от них, а в том, чтобы выбирать только проверенные временем решения, а также по возможности обходиться без них.

И еще один важный совет: удаляйте неиспользуемые плагины. Если они долго не используются или вовсе отключены, лучшее решение – расстаться с ними.

Reviews

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>lass=»plugin-reviews»>

Worked perfectly!

There has been a critical error on your website.

As an author who writes web-novels, I fear others ripping off my content. SO THIS IS MADE FOR PEOPLE LIKE ME! This plug-in not only disables copy, source view, and print, but it disables the rss feed that shows up in readers which makes it easy for people to copy and paste posts in reader mode. Yay!

If only it disabled reader mode for regular pages as well it would be better… Correction, it would be perfect!! So work on disabling reader mode for pages, too! Please!

The plugin works very well, just as described. I am very happy with it. The interface is quite clear to follow.

I bought the Pro version. The Support staff were courteous and helpful when I had questions.

Certainly a helpful plugin for websites with visual content to protect – and without the need for difficult coding either.

I was having an issue in which the ico logo didn’t show properly on Chrome tabs. I commented this in the forums and got an quick answer and the issue was solved in 2 days. So far this plugin is doing great and I highly recommend it.

Bu özellik hemen hemen herkesin ihtiyacını görebilecek, kullanımı kolay ve işlevselliği yüksek bir eklenti. Tabi unutmamak gerek «Hırsıza kilit dayanmaz!»

Следите за новостями в сфере IT

К сожалению, хакеры довольно часто находят уязвимости как в самом движке, так и в плагинах к нему. Новости о том, что обнаружена очередная «дыра», появляются чуть ли не ежемесячно.

Новости с сайта xakep.ru

Новость с сайта habr.com

Если регулярно следить за новостями, публикуемыми такими онлайн-изданиями, как, например, xakep.ru, habr.com, securitylab.ru, можно успеть принять меры и обезопасить свой ресурс в случае массовых хакерских атак. Если, конечно, ваш сайт не взломают одним из первых. Но это маловероятно, учитывая, что на базе этой CMS работает огромное количество ресурсов. Да и атаки, как правило, начинаются с зарубежных сайтов.

С помощью файлов паролей.

Если прошлый способ не помог, то переходим к этому, можно сказать универсальному. Для начала скажу что придется маленько править код файла доступа .htaccess, но не много. Если у вас выделенный сервер на nginx, то способ не сработает, потому что все заточено под apache, но переживать не стоит 99% работают именно на апаче или как минимум в связке с ним.

Ладно поехали, для начала, скачивайте архив вот от сюда, теперь открывайте его и смотрим содержимое. Там четыре файла, работать будем только с тремя четвертый, для информации. Давайте сейчас все объясню, чтобы вы поняли все.

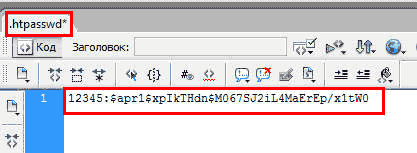

- Первый файл, собственно сам файл паролей, в него будем вставлять наши зашифрованные данные.

- Второй, этот содержит код, который мы будем вставлять в основной файл .htaccess.

- Понадобиться для определения точного пути до того мета где он располагается, позже покажу.

- А здесь находится ссылка на необходимый сервис, с помощью которого и будем облегчать работу.

Обзор провел, теперь берем файл .htpasswd и path.php и загружаем в корень сайта, я пользуюсь filezilla, смотрите на скриншот (корень значит где находятся папки wp-content, wp-admin и так далее). Пока их оставляем в покое и переходим к следующему шагу.

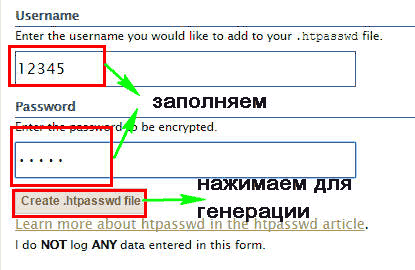

Теперь переходим на сайт генерации паролей, и заполняем все поля, конечно же вы прописывайте свои данные, чем сложнее тем лучше, и нажимаем на кнопку генерации.

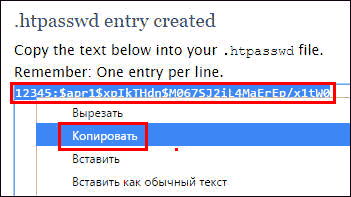

Нас перебросило на страницу с необходимой комбинацией, обводим ее и копируем в буфер обмена, на этом общение с данным сайтом закончено, можете его закрыть.

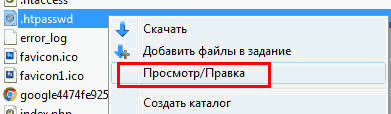

Теперь идем обратно в filezilla, и начинаем редактировать файл .htpasswd, просто жмем на нем правой кнопкой мыши, и выбираем просмотр/правка.

У вас откроется окно редактора по умолчанию, который вы используете, у меня dreamweaver, но не суть. Изначально этот файл пустой, но в самый верх вставляем тот код, который мы копировали на сервисе генерации, и сохраняем.

А сейчас финишная прямая, вводите в браузере запрос вот такого типа http://ваш домен/path.php. И у вас откроется новая вкладка, на которой у вас будет только одна строчка, вот она будет нам нужна. Активация данного файла, показывает точное его расположение на хостинге, так что копируйте данную комбинацию куда-нибудь.

Далее надо открыть файл .htaccess скачанный у меня и ваш с хостинга. И из моего скопировать все и вставить в ваш в самый верх, но давайте лучше все опишу на снимке, так лучше будет.

- Это открытый файл из скачанных материалов, копируйте его.

- Вставляйте в самое начало после фразы #Begin Wordperss.

- Видите я заляпал надпись, сюда вставляем тот путь который определяли с помощью path.php.

- Ну и сохраняем все изменения.

Все готово, теперь при заходе нехороших людей к вам на сайт с целью взломать его, он наткнется на двойную стену авторизации.

P.S. Что озадачил я вас? Сможете сделать сами? Я думаю добрая половина кто прочтет эту статью, сделают этот двойной вход и защитит админку wordpress своего ненаглядного блога.

тут

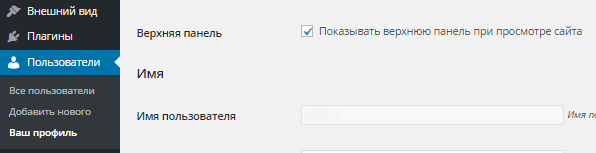

Уберите простой пароль администратора

В продолжение борьбы с подбором, поменяете лёгкий пароль администратора или администраторов, если их несколько. С недавних пор на WordPress стоит генератор сложных паролей, которого вполне достаточно для создания сложного пароля. Посмотреть и поменять пароль можно на вкладке Пользователи>>> ваш профиль.

Если вас не устраивает встроенный генератор паролей, используйте сторонний тут (http://randstuff.ru/password/) или тут (http://www.webtoolhub.com/tn561383-random-password-generator.aspx).

Ключи безопасности

Современный способ установки WordPress, позволяет устанавливать систему без непосредственного редактирования файла конфигурации. То есть, уже давно можно обходить ручную правку файла wp-config.php, в текстовом редакторе.

Примечание: если вы давно не меняли ключи, лучше это сделать сейчас.

Актуальность активных и пассивных плагинов сайта

Напомню, что обновления CMS WordPress делаются не только для изменения функционала сайта, но и для исправления безопасности системы. Как следствие, обновление плагинов тоже часть исправления безопасности. Если вы используете плагины, которые не обновляются, то есть вероятность взлома сайта через эти плагины.

Именно поэтому, все не обновляемые плагины помечаются, как потенциально опасные.

Неактивные пользователи

Система WordPress изначально создавалась очень интерактивной. Возможность комментирования, регистрация, отправка сообщений, всё это элементы интерактивного общения с пользователями входящие в коробочную версию.

Давно замечено, что на одного «живого» пользователя, регистрируется десяток «пустышек» или «ботов». При атаках спам ботов, эти показатели увеличиваются значительно.

Обычно, при организации безопасности сайта, ставится защита от спам регистрации. Однако, даже «живых» пользователей, нужно периодически просеивать. Удаляйте, зарегистрированных пользователей, не проявляющих активность на сайте. Замечено, что они могут использоваться для попыток взлома.

Резервное копирование

Если у вас нет решений по постоянному резервному копированию сайта, нужно его сделать. Решить проблему периодического резервного копирования сайта можно:

- Настройкой резервного копирования на вашем хостинге;

- Установкой плагина автоматического резервного копирования;

- Периодическим ручным резервным копированием.

Важно, чтобы у вас пол рукой, всегда была свежая резервная копия сайта

Удалите лишние файлы

После установки и настройки сайта удалите из каталога сайта, следующие файлы:

Если вам нужно оставить файл конфигурации для исходного образца, просто его переименуйте. Файл readme содержит описание вашей версии WP, что также может стать элементом уязвимости.

Консоль сайта WordPress можно разделить на две части

- Верхняя часть это управление содержимым (контентом) сайта (записи, медиафайлы, ссылки, комментарии т.д.)

- Нижняя часть это управление административной составляющей сайта (внешний вид, плагины и т.д.).

Начнем просмотр консоли с верхней ее части, отвечающей за управление контентом сайта.

Записи

В этом пункте меню вы можете управлять своими записями. Добавлять. Редактировать. Удалять. В этом пункте меню осуществляется управление рубриками и метками.

Медиафайлы

Это библиотека сайта. Здесь хранятся все медиафайлы, которые вы размещаете в статьях сайта или отдельно закачиваете в библиотеку. Загрузка производится при помощи файлового загрузчика. По умолчанию максимальный размер загружаемого файла 1024Mb.

Библиотеку можно использовать, как отдельное от контента сайта файловое хранилище. Все файлы имеют уникальные URL и легко размещаются на других проектах (например, LJ живой журнал).

При пользовании библиотекой медиафайлов WordPress нужно помнить, что все файлы хранятся у вас на хостинге, в папке:

publ_html/wp-content/uploads

Или адрес в браузере:

http//ваш_сайт/wp-content/uploads/

Если в настройках «Медиафайлы» вы установили размещать фото в папках с датой, то к адресу выше добавиться папка с годом и месяцем загрузки медиафайлов.

Ссылки

Это доступ к ссылкам сайта. На сайте можно делать целую библиотеку ссылок. Ссылки разделяются по рубрикам. Дерево рубрик одноуровневое, то есть родительских рубрик нет.

Страницы сайта

Страницы сайта WordPress это специальные инструменты, из которых формируются верхние меню сайта. Страницы не входят в общую структуру сайта, не объединяются в разделы. Из страниц сайта кроме меню делаются статические главные страницы сайта (при необходимости).

Комментарии

Здесь сосредоточено полное управление комментариями сайта.

Вторая часть консоли WP это настройка и управление административной частью сайта

Внешний вид

Этот пункт консоли отвечает за внешний вид сайта. Здесь можно поменять тему сайта (шаблон). Поменять виджеты сайта. Виджет wordpress это боковые блоки сайта, как правило справа и слева. В зависимости от виджетов темы wordpress делятся на темы без колонок, с одной и двумя колонками.

Плагины

Этот пункт консоли отвечает за загрузку, активацию и управления расширениями, которые можно установить на сайт. Расширения сайта WordPress называются плагины. Плагинами wordpress можно выполнить практически любые задачи на сайте. О плагинах я буду рассказывать в отдельной рубрике этого сайта.

Параметры

И вот я подошел к пункту консоли «Параметры», который наиболее важен на этапе начальной настройки сайта wordpress. В этом же пункте меню консоли будут «накапливаться» кнопки настроек многих плагинов которые вы будете устанавливать на сайт.

Другие кнопки консоли

В консоли также будут отображаться кнопки управления крупными плагинами сайта. На фото вы можете видеть некоторые из них (SEO, icon). Это Плагины которые я уже установил на сайт.

Если вы первый раз установили wordpress, совет может быть только один. Самостоятельно «полазайте» по меню, экспериментируйте, а если что-то не понятно читайте статьи Интернет. Но прежде всего, зайдите в Консоль → пункт Параметры. В этом пункте заполните три подпункта Общие, Написание, Чтение.

На этом про консоль сайта WordPress все.

www.wordpress-abc.ru

Плагин безопасности

Завершите аудит безопасности WordPress сайта установкой профильного плагина.

После полдюжины взломов сайта, я могу утверждать, на сайте WordPress, обязательно нужно использовать один из плагинов безопасности.

Плагин Wordfence

Я использую плагин Wordfence ( https://ru.wordpress.org/plugins/wordfence/). Отличный плагин с бесплатным и платным функционалом.

Как альтернативу, рекомендую рассмотреть плагины:

iThemes Security

Solid Security – Password, Two Factor Authentication, and Brute Force Protection

Плагин iThemes Security имеет более 30 функций безопасности, которые вы можете использовать, и вы можете включить больше тонн, если будете обновлены.

Defender Security

Defender Security – Malware Scanner, Login Security & Firewall

Defender Security является бесплатным и невероятно простым в использовании с интуитивно понятным интерфейсом и подойдет чтобы сделать, аудит безопасности WordPress сайта. За несколько кликов вы можете закрепить безопасность своего сайта. Также доступна версия премиум-класса, если вам нравятся другие методы безопасности, которые вы также можете установить и забыть за пару кликов.

Sucuri Security

Sucuri Security – Auditing, Malware Scanner and Security Hardening

Sucuri Security — популярный вариант защиты WordPress. В нем есть много функций, которые вставляются в один плагин, а также в премиум-версию, если вы хотите включить дополнительные функции.

BulletProof Security

Это плагин для безопасности и базы данных, все в одном, что помогает сократить количество плагинов, которые вы используете, чтобы ускорить ваш сайт. Доступна версия премиум-класса, которая включает в себя резервные копии всего сайта и многие другие функции безопасности.

SecuPress Free — WordPress Security

С помощью SecuPress вы можете сканировать свой сайт на наличие вредоносных программ, блокировать боты и подозрительные IP-адреса. Существует также версия премиум-класса с более широкими возможностями.

SiteLock Security

Бесплатный плагин SiteLock имеет множество ценных функций безопасности и может сканировать ваш сайт на предмет уязвимостей безопасности с обновлениями в реальном времени.

Итоговое сравнение плагинов

Рассматривается только общий базовый функционал. Разумеется, у каждого плагина по защите есть ряд своих особенностей. Антиспам, бэкап базы, настройка пользователей, права файлов и каталогов, отключение лишнего функционала и т.д. Но это такие второстепенные вещи, либо их можно реализовать альтернативными решениями более гибко и узконаправлено.

Моя общая оценка исходит из функционала и удобства использования следующих модулей:

- Защита входа;

-

Firewall;

-

Отслеживание изменений/аудит;

-

Блокировка хостов;

По результатам обзора на звание лучшего плагина для защиты WordPress безусловно вырывается вперед Wordfence. Хотя его интерфейс может показаться запутанным на первый взгляд. На официальном сайте есть хорошая документация (на английском).

Очень порадовал в обзоре Shield Security, русифицированный и четкий интерфейс, очевидно направленный на пользователей менее подготовленных или не желающих вникать во все тонкости настроек безопасности.

Из двух оставшихся плагинов я бы отдал предпочтение несомненно iThemes Security, хотя бы за более логичный и чистый интерфейс.

All in One WP Security не могу назвать плохим плагином, он выполняет свою задачу. Но лидером в этой четверке он тоже не является. Здесь как раз показатель того, что плагины с наращиваемым премиум функционалом стараются в большей степени идти с требованиями рынка, и это конечно сказывается на бесплатных версиях.

Функционал у всех перечисленных плагинов модульный, т.е. при необходимости их можно даже настроить на совместную работу. Ну или исключить лишнее, оставить только необходимое.

Если делать по уму, то к безопасности и её настройкам следует подходить индивидуально в зависимости от назначения сайта, технической реализации и условий его работы.