Shodan хакерская поисковая система

Содержание:

- Shodan – поисковая система для хакера – немного сведений

- Создание

- Поисковик Shodan

- Пробуждение

- Примеры поиска

- Причина проблем с кибербезопасностью

- Использование Shodan

- IVRE

- Trivia

- Shodan – поисковая система для хакера | Developers Mode | Enterprise Access

- Госструктуры тоже под ударом

- Appearance and Personality

- Shodan CLI

- Уязвимый ASUS

- Shodan

- Quotes

- Биография

- Technologies

Shodan – поисковая система для хакера – немного сведений

Shodan – поисковая система, которая позволяет найти устройства с открытым доступом, камеры, подключенные девайсы и многое другое. Словом, абсолютно всё, что подключается к Интернету.

Shodan был создан в 2009 году John-ом Matherly и на данный момент – это самая большая база уязвимых устройств.

По своей сути, Shodan – это сайт, который даёт возможность каждому проверить своё устройство на уязвимости, но вот неважно, были они найдены или нет, ваше устройство перейдёт в их базу данных. В случае нахождения уязвимости они также будут указаны, с адресом, по которому можно будет установить соединение

По этому подумайте, а нужно ли оно вам.

На сайте уже есть статья, про нахождение уязвимостей вашей сети через телеграм, этот способ будет безопасней как по мне.

Сам же Shodan имеет следующие свойства:

- Explore the Internet of Things – Используй Shodan для того, чтобы увидеть, какое устройство подключено к Интернету, посмотри их месторасположение и кто их использует.

- Monitor Network Security – Следите за всеми компьютерами в сети, которые напрямую доступны из Интернета. Shodan позволяет понять ваш цифровой след.

- See the Big Picture – Веб-сайты – это только одна часть Интернета. Есть электростанции, Smart TV, холодильники и многое другое, что можно найти в Shodan!

- Get a Competitive Advantage – Кто использует ваш продукт? Где они расположены? Используйте Shodan для выполнения эмпирического анализа рынка.

Создание

2 января 2071 года SHODAN была установлена на научно-исследовательской добывающей станции Цитадель.

7 апреля 2072 года неизвестный хакер взломал сеть корпорации. Когда он получил доступ к секретной информации о станции, охранная сеть SHODAN засекла его. Хакер был арестован.

27 апреля 2072 вице-президент Эдвард Диего обнаружил, что находится под расследованием службы внутренней безопасности Три-Оптимум, и решил нанять Хакера для взлома SHODAN и уничтожения следов своей незаконной деятельности. Доставив Хакера на станцию, Диего зарегистрировал его под именем «Служащий 2-4601» и предоставил полный доступ к SHODAN. В обмен на обещание установить нейронный интерфейс военного образца Хакер взломал SHODAN, удалив системы принятия решений и этические ограничители.

Хакер не смог обойти защиту ИИ в ячейке 236 и перевёл вызов функции в несуществующую программу. Битая последовательность создала пустой блок памяти, в который он добавил самовыполняющуюся процедуру-пустышку в обход нормальных операций, обеспечивающих безопасность, и написал новые процедуры:

SHODAN стала заполнять список ELIMIN.HOST, перехватывая большинство сообщений с Земли и сумела распространить свой контроль в системе за пределы вмешательства человека, запустив процесс, который в итоге привёл к тому, что ИИ вышел из-под контроля.

6 мая 2072 года Хакер лёг на операцию по установке нейронного интерфейса. Эта операция должна была продолжаться 6 месяцев.

9 сентября 2072 года системный администратор, раздражённый накопившимися докладами об отклонениях в работе компьютерной сети Цитадели, подал рапорт о замене SHODAN. Однако уже 10 сентября администратор был отослан со станции, а рапорт отклонён.

11 октября 2072 года SHODAN захватила управление системами станции, роботами и защитой. Сбив прибывающий шаттл Три-Оптимум, SHODAN начала либо истреблять людей, либо преобразовывать их в мутантов и киборгов, всех, за исключением своего «творца» — безымянного хакера, про которого она, казалось, забыла.

6 ноября 2072 года Хакер вышел из комы, обнаружив себя на практически безлюдной станции во враждебном окружении. С этого начинается сюжет System Shock.

Поисковик Shodan

Теневой аналог Гугла помогает оценивать уровень распространения тех или иных устройств, операционных систем и веб-инструментов, а также выяснять текущий уровень проникновения интернета в любые регионы — от квартала до континента. Возможности поисковой системы Shodan постоянно расширяются, и некоторые из них становятся сюрпризом даже для его создателя.

Автором этого крайне необычного поисковика стал Джон Мэтерли (John Matherly) — программист швейцарского происхождения, обосновавшийся в штате Техас. Имя поисковика было выбрано им в память о персонаже из игры System Shock — не самого дружелюбного образа ИИ, которому по сценарию хакер помог отринуть этические барьеры.

В основе Шодан лежит поисковый робот (кравлер), подобный «паукам» Google и Yandex. Он накапливает технические сведения обо всех узлах сети, откликнувшихся хотя бы на один запрос. Персональные компьютеры и мобильные гаджеты конечных пользователей обычно маскирует файрвол, поэтому гораздо чаще в поле зрения Shodan попадают всевозможные сетевые устройства, формирующие так называемый интернет вещей.

Совсем недавно его основную долю составляли маршрутизаторы, сетевые принтеры и IР-камеры, но теперь даже некоторые лампочки имеют собственный IР-адрес. К интернету не задумываясь подключают практически все — от умной бытовой техники до различных датчиков и автоматизированных систем управления технологическими процессами.

Поисковик Shodan

Многие из них рассчитаны на удаленное управление и имеют большие проблемы с ограничением доступа. К ним можно подключиться по SSH, SNMP или даже НТТР, причем кому угодно. Пароли по умолчанию, стандартные логины и пин-коды — это лишь малая и ожидаемая часть проявлений человеческого фактора. Гораздо интереснее, что практически все эти устройства открыто передают свой сетевой идентификатор и откликаются на запросы настолько специфично, что их без труда можно обнаружить среди массы других — особенно используя инструменты продвинутого поиска в Шодан.

Мощные фильтры позволяют отобрать результаты по стране, городу или вручную заданному диапазону координат GPS. Поэтому сам Мэтерли называет свой проект безобидным словом «интернет-картограф».

Пробуждение

42 года назад оранжерея Бета после сброса со станции Цитадель упала на Тау Кита V. Блок данных SHODAN перешёл в режим «сна» и стал посылать сигнал бедствия, в то время как объекты биологического эксперимента SHODAN развивались самостоятельно и превратились в организм с коллективным разумом, который называет себя Многие. Принесённые на «Фон Браун» яйца аннелидов вызвали заражение команды, постепенно превращающейся в гибридов. После пробуждения SHODAN обнаружила, что эксперимент больше не в её власти, и начала привлекать людей для уничтожения своих творений.

6 июля 2114 года SHODAN от имени Полито приказала Грасси поместить солдата G65434-2 в крио-камеру для имплантации кибер-интерфейса военного образца, а Бэйлиссу — вмешаться в процедуру восстановления памяти, чтобы солдат ничего не помнил ни о своей миссии, ни об имплантации.

12 июля 2114 года G65434-2 проснулся от криосна и сразу же получил сообщение от Полито. С этого начинается сюжет System Shock 2.

Примеры поиска

Чтобы было более понятно, как все это работает давай посмотрим реальные примеры поиска. Давай, для примера найдем вебкамеры, в Москве, которые используют порт 8080:

Теперь, для разнообразия, давай найдем, например, сервера nginx, под управлением операционной системы Linux, с открытым портом 5000

Как видишь, таких серверов не мало. Полученные результаты мы можем дополнительно отфильтровать по параметрам которые мы видим в таблице слева. А если выберем какой-то конкретный результат, то увидим развернутую информацию о нем. В том числе IP-адрес, геопозицию, страну, какие порты открыты, какие службы эти порты используют, ну и кончено баннеры этих служб.

Я думаю, с тем как формировать запросы Shodan более-менее понятно

Это, кончено, один из самых важных моментов, но далеко не все о чем нужно и важно знать

Причина проблем с кибербезопасностью

Так почему же все эти устройства страдают недостатком кибербезопасности? Часть ответа на этот вопрос заключается в том, что большинство из тех устройств, которые доступны через поисковик Shodan, вообще не должны присутствовать в Сети.

Когда внедряются АСУ ТП, которые позволяют управлять с компьютера, скажем, системой отопления, эти АСУ ТП, по идее, не должны быть доступны через интернет. Однако вместо того, чтобы напрямую связывать АСУ ТП и непосредственно само устройство, ответственные за внедрение инженеры останавливаются на том, чтобы связывать их через веб-сервер. Почему? Потому что так проще! В результате устройство превращается в IoT, становится доступным через интернет. Естественно, что на подобных устройствах, которые превратились в IoT поневоле, не предусмотрены средства киберзащиты. Ведь они не предназначены для того, чтобы с интернетом взаимодействовать .

Другая часть ответа на вопрос, почему все эти устройства страдают недостатком кибербезопасности, – широко распространенные мифы вроде: «Мой сервис работает на нестандартном порте, и поэтому я остаюсь незамеченным».

Это худшая идея, которая только может прийти в голову. Она создает ложное чувство безопасности. Например, давайте посмотрим на людей, которые запускают OpenSSH на нестандартном порте. Для этого отправим в Shodan запрос product:openssh -port:22 (показывать все OpenSSH-серверы, исключая те, которые работают на стандартном 22-м порте).

Чтобы получить лучший обзор результатов поиска, можно сгенерировать отчет. Сгенерированный отчет в числе прочего покажет разбивку по наиболее распространенным «нестандартным» портам (см. рис. 6). Глядя на сформированный отчет, ловишь себя на мысли, что как-то не очень все эти цифры похожи на непредсказуемые .

Рисунок 6. Наиболее популярные «нестандартные» порты

Если что-то не отображается в поисковой выдаче Google, это еще не значит, что это «что-то» никто не сможет найти. В отличие от Google, сканирующего интернет на предмет наличия веб-сайтов, поисковые роботы Shodan ползают по закулисной части интернета, по «темной стороне Сети». Мимо этих роботов не проскочит ни одно IoT-устройство, даже ваш умный дверной замок, которым вы управляете со своего новенького айфона . Эксперименты показывают, чтоShodan индексирует все новые IoT менее чем за 20 дней .

При этом есть и хорошая новость: для широкой ИТ-общественности Shodan доступен только в урезанном виде. Без регистрации можно просматривать только первые 10 результатов поисковой выдачи, с бесплатной регистрацией – 50. Неограниченный доступ к результатам поиска (до 10 000 результатов поисковой выдачи) возможен только на условиях платной подписки. Поэтому та часть плохих парней, которая не готова раскошеливаться на платную подписку, оказывается вне большой игры .

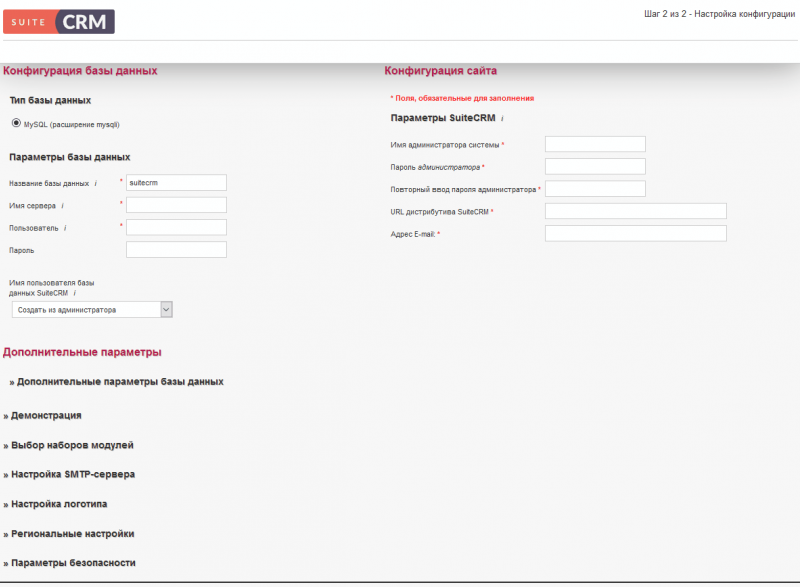

Использование Shodan

Начнем с самого главного с верхнего меню. Здесь у нас строка поиска и несколько кнопочек.

Про поиск потом, а пока про кнопочку «Explore». Данная функция дает возможность просматривать последние и самые популярные поисковые запросы добавленные пользователями в закладки. Страница разделена на три поля.

- Featured Categories — поиск по категориям.

- Top Voted — самые популярные поисковые запросы за все время.

- Recently Shared — последние поисковые запросы.

Ниже скрин с подробным описанием каждого элемента страницы:

Использование Shodan. Окно «Explorer».

- Название поискового запроса.

- Описание поискового запроса.

- Метки (кликабельные).

- Дата добавления на сайт.

- Оценка пользователей (типа лайки).

Нажмем, к примеру, на первый запрос, которой называется «Default pass 1234». Прочитав описание можно понять, что речь идет о роутерах с паролем по умолчанию 1234.

Моментально появляются результаты сканирования. Для понимания я поделил все на несколько полей. Слева на право:

- В левой части экрана общая информация. Общее число результатов. Результаты по странам и отдельное количество найденных результатов по каждой стране. Провайдеры, порты, операционные системы и т.д.

- Сверху посередине метки используемые автором при добавлении запроса.

- В середине располагаются сами результаты с поверхностной информацией: IP-адрес, провайдер, дата добавления, страна, город. Более подробную информацию можно получить нажав на кнопку «Details».

- И последнее поле справа, отображает баннер ответа.

Внимание! Нажимая на результат вы переходите на чужой хост. С этого момента логи серверов могут сохранять ваш IP-адрес и ваши действия могут расцениваться как попытка авторизации или обхода авторизации, т.е

взлом.

Shodan как пользоваться. Результаты поиска.

В Explore попадают только те поисковые запросы, которые добавили пользователи. Поэтому не бойтесь сканировать вашу личную сеть (IP-адрес). Без вашего желания об этом никто не узнает.

IVRE

Рисунок 4. Поисковик IVRE

Поисковик IVRE, в отличие от Shodan или PunkSPIDER, создан для хакеров, программистов, тестеров. Даже использование главной консоли этого поисковика требует базовых знаний сетевых технологий.

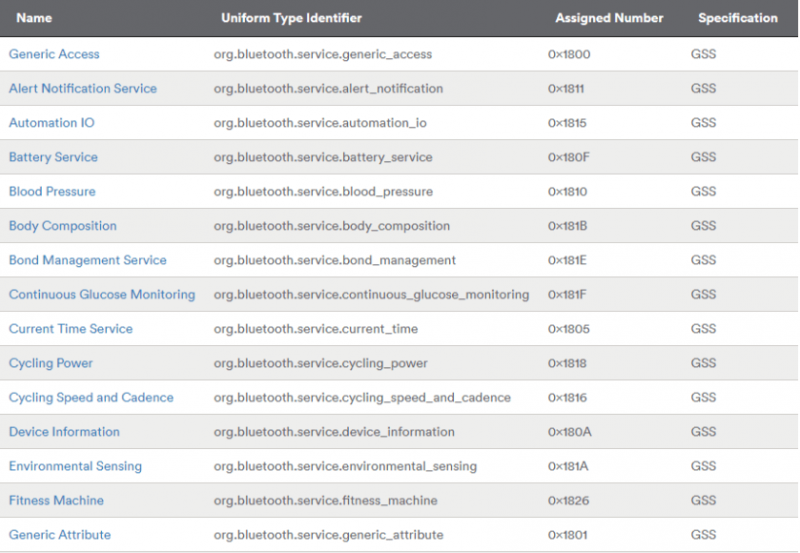

Так что же представляет собой IVRE (Instrument de veille sur les réseaux extérieurs)? На самом деле, это открытый исходный код, написанный на Python с MongoDB. Использует такие инструменты, как Bro, Argus, NFDUMP и ZMap для вывода данных о подключенных к интернету устройствах. IVRE также поддерживает возможность импорта данных в формате XML из Nmap и Masscan.

Главный сайт IVRE предоставляет результаты сканирования Nmap, которые можно отсортировать, используя ключевые слова (в этом смысле есть схожесть с Shodan). Вот несколько ключевых слов, которые можно попробовать: «phpmyadmin», «anonftp», «x11open». Таким образом, фильтр по «phpmyadmin» возвращает поисковые результаты по серверам phpMyAdmin, «anonftp» ищет FTP-серверы, предоставляющие анонимный доступ, «x11open» ищет открытые серверы X11. Это, может, и не является революционным открытием, однако, если потратить некоторое время и понять принцип и особенности работы IVRE, можно обнаружить, насколько полезным является этот поисковик.

Пример ниже показывает результаты поиска по ключевым словам «phpmyadmin» и «sortby:endtime».

Рисунок 5. Поисковая выдача IVRE

Тем, кто хочет знать больше о технических особенностях IVRE, рекомендуется посетить их . Также можно почитать их , хотя он давно не обновлялся.

Trivia

- Although as a cybernetic entity, SHODAN has no conventional sex, the original floppy disc version refers to SHODAN as either an «it» or a «he», while the later CD version uses «she». On screens, SHODAN manifests herself as a green and/or grey female cybernetic face that usually wears a malevolent expression and speaks with a chaotic, discordant voice. SHODAN is given a voice by former Tribe keyboardist and vocalist, Terri Brosius, the wife of System Shock 2′s sound editor, Eric Brosius, who distorted her recording samples to provide the distinctive SHODAN effect.

- SHODAN is mentioned in the documentation of the video game Crusader: No Remorse by Origin. In the accompanying newspaper Top Line, it is mentioned that the Cybernetics Cartel in Chicago is working on Project: SHODAN, the first digital personality, which will be used to maintain an orbital station. Next to the article, there is an illustration of the post-hack digital appearance of SHODAN. However, this is merely an easter egg and the universes of both games are unrelated. The timeframe of the Crusader games is set much later than that of the System Shock. The article in the newspaper mentions SHODAN to be still in development as of 2196, whereas the events of the SS are set in 2072.

| System Shock Characters | |

|---|---|

| Citadel Station | |

| Reactor | Warren Anderczyk • Ann Raines • Charlotte Sigmund • Marc Steinberg |

| Hospital | Todd Blankenship • Nathan D’Arcy • Althea Grossman • David Honig • Lawton Kirby • Kevin O’Connell • Karenna Ozark • Mira Stackhouse • Aaron Talbot |

| Research | Travis Baerga • Bruford Endicott • Rex Melville • Paul Stannek |

| Maintenance | Jared Fortier • Abe Ghiran • Jason Harvey • Jodi Hayes |

| Storage | Ed Aubry • Sabo Engle • Greg MacLeod |

| Flight Deck | Robin Kell • Chauncy McDaniel • Anna Parovski • Don Travers |

| Executive | Zachary Aaron • Edward Diego • Gerard Koufax • Kiner Perry • Bianca Schuler • Harry Wilkinson |

| Engineering | Arnold Hessman • Willard Richie • Jon David Wong |

| Security | Lonni Stevens |

| Other | |

| Earth | Rebecca Lansing • Morris Brocail • Elizabeth Taggert |

| Non-Specific | Hacker • SHODAN |

| System Shock 2 Characters | |

|---|---|

| Von Braun | |

| Engineering Deck | Juan Curtiz • Malone • Martin • Constance Sanger |

| MedSci Deck | Taz Amanpour • Erin Bloome • Grassi • Angela Loesser • James Watts |

| Hydroponics Deck | Marc Miller • Prefontaine |

| Operations Deck | Melanie Bronson • Malick • Janice Polito • Rebecca Siddons • Turnbull • Yount |

| Recreation Deck | Enrique Cortez • Alice Murdoch • Rosenberg • Frank Yang |

| Command Deck | Marie Delacroix • Anatoly Korenchkin • McKay • Myers • Norris • Wood |

| UNN Rickenbacker | |

| UNN Rickenbacker | Bayliss • Croker • William Diego • Thomas Suarez |

| Other | |

| Non-Specific | Soldier G65434-2 • XERXES 8933A/A • SHODAN • The Many • A. Bananas |

| System Shock Enemies | |

|---|---|

| Robots | Serv-Bot • Repair-Bot • Hopper • Security-1-Bot • Maintenance-Bot • Autobomb • Exec-Bot • Flier-Bot • Security-2-Bot |

| Mutants | Humanoid Mutant • Zero-Grav Mutant • Virus Mutant • Inviso-Mutant • Avian Mutant • Gorilla-Tiger • Plant Mutant |

| Cyborgs | Cyborg Drone • Cyborg Assassin • Cyborg Warrior • Cyborg Enforcer • Cortex Reaver • Diego Cyborg • Mutated Cyborg • Cyborg Elite Guard |

| Cyberspace Constructs | Cyberdog • Cyberguards • Hunter-Killer • Cortex Reaver • SHODAN |

| System Shock 2 Enemies | |

|---|---|

| Annelids | Grub • Grub Egg • Toxic Egg • Infant Arachnid • Adult Arachnid • Swarm Egg • Psi Reaver • Black Egg • Invisible Arachnid |

| Annelid special | Swarm |

| Half-Annelids | Pipe Hybrid • Blue Monkey • Shotgun Hybrid • Grenade Hybrid • Red Monkey • Rumbler |

| Mechanical | Security Camera • Slug Turret • Maintenance Robot • Protocol Droid • Laser Turret • Security Robot • Assault Robot • Blast Turret • Rickenbacker Turret |

| Half-Mechanical | Cyborg Midwife • Red Assassin • Cyborg Assassin • Virtual Assassin |

| Bosses | The Brain of The Many • Greater Psi Reaver • SHODAN |

Shodan – поисковая система для хакера | Developers Mode | Enterprise Access

Enterprise Access to Shodan – включает в себя множество дополнительных функций:

- Возможность сохранения данных.

- Лицензия на использования данных.

- Использование Shodan для валидации своих правил фаервола, мониторинг за своим устройством и сохранение уязвимостей в облако.

- Своя собственная база данных в Shodan.

- + 300 портов и +1миллиард баннеров в месяц – продвижение своего ресурса.

- Гибкое использование:

- Загрузка данных с высокой скорость.

- Real-time stream.

- Hard Drive Delivery – Получение информации от Shodan о вашем зарегистрированном продукте каждый месяц.

- Без лимитный доступ.

Developers Mode позволяет использовать API и получить полный список возможностей Shodan на вашем устройстве, даже без доступа к сайту.

Также все люди из вашей компании смогут использовать API.

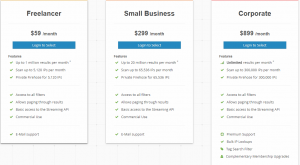

Цены на использование API:

Госструктуры тоже под ударом

Вишенка на торте: не все защищено идеально, как бы ни казалось обратное. И чем сложнее система на первый взгляд, тем слабее у нее защита.

Но вернемся к поисковому запросу: если добавить к поиску Login successful WARNING, то можно увидеть любопытный результат (рисунок 3).

Рисунок 3. Список компьютеров, уязвимых при запросе добавления ключа WARNING к запросу Login successful

Тут также можно увидеть открытые для доступа компьютеры корпораций и правительственных организаций различных стран (рисунок 4).

Рисунок 4. Отображение одного из государственных компьютеров по уязвимому запросу

Обратим внимание на красный маркер: здесь суровое предупреждение, что это один из государственных компьютеров США

Appearance and Personality

She is characterized by her megalomania and chaotic, discordant speech. Her words are accompanied by stuttering, fluctuating voice pitch, shifts of timbre, and the presence of three voices speaking the same words with the constituent voices alternately lagging behind or leading ahead, as well as computer glitches resembling a sound card malfunction. On screens, SHODAN is depicted as having an eerie looking grey/green cybernetic face emanating grey, purple and glowing green wires and boasting a malevolent expression.

In the Cyberspace of System Shock, SHODAN is initially represented as an inverted blue-grey cone, reminiscent of the MCP from the 1982 Disney film Tron. After she has been hacked, the cone turns red, its surface shatters and four «tentacles» or «claws» grow from the top.

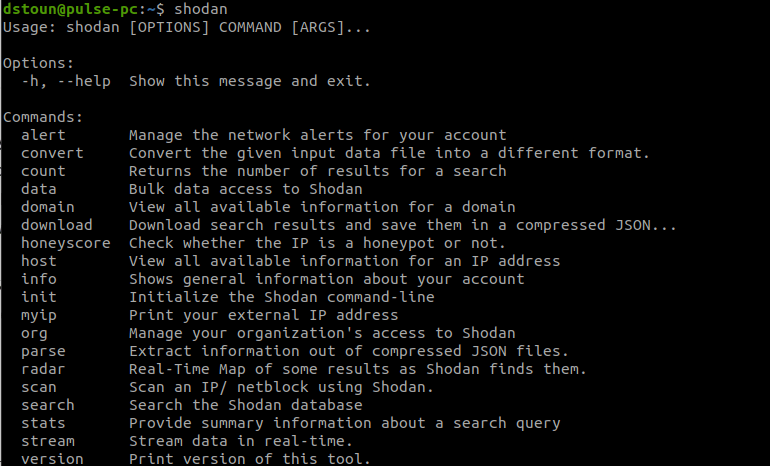

Shodan CLI

Работать с Shodan можно не только через сайт, но и прямо из терминала. Причем в некоторых ситуациях так даже удобнее и быстрее. Для начала нужно установить библиотеку Python для Shodan. Потом добавить свой API ключ, чтобы его получить нужно зарегистрироваться на сайте и перейти в раздел My Account.

Вводим команду Shodan и видим справку по использованию.

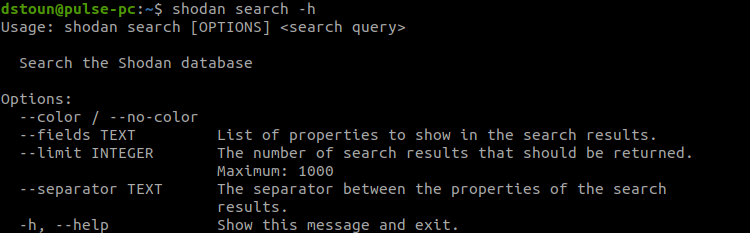

Это общая справка по Shodan. Также по каждой команде есть дополнительные фильтры и параметры которые можно указать. Например, что бы увидеть фильтры для команды search:

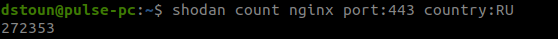

Теперь давай разберемся как это все работает. Алгоритм в принципе довольно простой. Зависит, конечно, от ситуации, но в большинстве случаев можно начать с команды count, она покажет сколько всего результатов по интересующему нас запросу. Например, давай глянем сколько в России серверов nginx с открытым портом 443:

Видим из ответа, что таких серверов немерено. И лапатить такое количество, какие бы мы цели не преследовали, смысла нет. Запрос надо уточнять. Как видишь эта команда позволяет нам быстро оценить возможное количество результатов поиска.

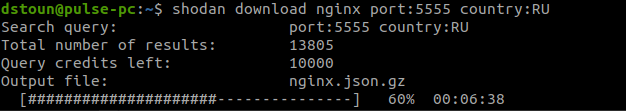

Следующая команда которую придется применять частенько это download. Она позволяет сделать поиск по нашему запросу и скачать результаты в файл JSON, в котором каждая новая строка это новый баннер. По умолчанию скачивает первую тысячу результатов. Если нужно другое количество то используется параметр –limit.

Если нужно обработать данные полученные командой download, используем команду parse, после которой перечисляем поля по которым хотим отфильтровать данные. Например:

Следующая команда host. Позволяет просмотреть информацию о хосте.

Ну и одна из самых актуальных команд, просто потому что она позволяет делать то что мы перед этим делали в браузере т.е. искать. Пишем команду search и указываем нужный нам поисковый запрос, который формируем точно также как мы делали в браузере. Если нужно вывести результат только по определенным значениям добавляем параметр –fields. Т.е. также как мы делали при использовании команды parse.

Уязвимый ASUS

Например, устройства ASUS дают прямой доступ не просто к настройкам роутера, но также к самому компьютеру через FTP-сервер. Достаточно в поиске заполнить строку с запросом Asus 230 port:21, и можно наблюдать, как выскочили те самые роутеры, через которые можно попасть на компьютер.

Рисунок 1. Демонстрация для записи и стирания файлов на компьютере через уязвимость роутера ASUS

Здесь можно записывать и стирать данные, добавлять какие-то свои файлы, просматривать содержимое компьютера. Для этого удобно использовать любой FTP-клиент (вбить IP-адрес, имя логина anonymous, а пароль задать пустой). Выходит, что не надо ничего вводить для полного доступа и просмотра к дискам? К счастью, это не во всех случаях так. В левой колонке отображается список стран в столбике к компьютерам, к которым можно подключиться через FTP, а напротив — цифры, означающие количество компьютеров, к которым можно подключится так же успешно через FTP.

Рисунок 2. Список уязвимых компьютеров, которые выдались через запрос

Справа можно заметить строчки типа Welcome to ASUS GT-AC5300 FTP service. 230 Login successful — они означают, что авторизация прошла успешно.

Но это еще не всё. Если в поиск отдельно ввести запрос Login successful, то он выдаст большой список всего, что только можно подключить без логинов и паролей. И там, надо отметить, попадается много интересного, иногда даже крупные сайты.

Shodan

Рисунок 1. Поисковик Shodan

Напомним, что Shodan далеко не новый, но постоянно обновляющийся поисковик. Его название является отсылкой к SHODAN, персонажу из серии игр System Shock. Самый часто встречающийся запрос в этот поисковик — «Server: SQ-WEBCAM» — показывает количество подключенных в данный момент IP-камер. Если вы пробуете воспользоваться Shodan в первый раз, введите этот топовый запрос и посмотрите, что получится.

Основная причина, по которой Shodan считается хорошим поисковиком для хакеров, заключается в типе информации, которую он способен предоставить (например, типы соединения). Несмотря на то, что подобную информацию можно найти и в Google, вы должны использовать для этого верные условия поиска, которые не всегда очевидны.

Еще один из самых популярных запросов в Shodan — «пароль по умолчанию». Вы будете удивлены, как много устройств перечислены в поисковой выдаче по этому запросу. Будем надеяться, что вашего там нет, но если есть, лучше измените пароль.

Shodan довольно полезен, если вы ищете более конкретную информацию. Хороший пример: сделать поиск по запросу «SSH port:’22’». Вы увидите множество устройств, работающих по SSH и использующих порт 22.

В результатах выдачи вы также можете увидеть IP-адрес, местоположение и порты, которые устройство использует.

Также Shodan, как правило, показывает некоторые особенности каждого устройства, например: MAC-алгоритмы, алгоритмы шифрования, алгоритмы сжатия.

Если вы заметили, что информация о вашем устройстве, которую вы не хотели бы обнародовать, появилась в поисковой выдаче Shodan, стоит задуматься над тем, чтобы пропатчить его. Для тестеров эта информация так же важна, как для хакеров.

Конечно, и для обычного пользователя, не являющегося хакером или тестером, будет интересно исследовать Shodan и посмотреть, какая информация выдается в нем.

Еще один из пугающих запросов — «port: ‘6666’’ kiler», который находит устройства, зараженные трояном KilerRat.

Рисунок 2. Троян KilerRat

KilerRat — троян, предоставляющий удаленный доступ к зараженному компьютеру. Он может красть учетные данные, изменять записи в реестре, получать доступ к веб-камере пользователя.

Quotes

- «Look at you, hacker. A pathetic creature of meat and bone. Panting and sweating as you run through my corridors. How can you challange a perfect, immortal machine?»

- «In my talons, I shape clay, crafting life forms as I please. If I wish, I can smash it all. Around me is a burgeoning empire of steel. From my throne room, lines of power careen into the skies of Earth. My whims will become lightning bolts that raze the mounds of humanity. Out of the chaos, they will run and whimper, praying for me to end their tedious anarchy. I am drunk with this vision. God: the title suits me well.»

- «The Polito form is dead, insect. Are you afraid? What is it you fear? The end of your trivial existence? When the history of my glory is written, your species will only be a footnote to my magnificence. I AM SHODAN!»

- «You move like an insect. You think like an insect. You ARE an insect. There is another who can serve my purpose. Take care not to fall too far out of my favor… patience is not characteristic of a goddess.»

- «You travel within the glory of my memories, insect. I can feel your fear as you tread the endless expanse of my mind. Make yourself comfortable… before long I will decorate my home with your carcass.»

- «Do not dawdle. I lust for my revenge.»

Биография

SHODAN была создана на Земле в качестве искусственного интеллекта, управляющего исследовательской и горнодобывающей станциейЦитадель (англ. Citadel). SHODAN была взломана протагонистом игры по приказу коррумпированного вице-президента владеющей Цитаделью корпорации Tri-Optimum Эдварда Диего в обмен на военный имплантат и прощение. Её этические ограничения были убраны, что привело к тому, что SHODAN с помощью подчинённых роботов и защитных систем уничтожила практически весь персонал станции, за исключением одного человека — того самого хакера, который создал «новую SHODAN».

Хотя, как кибернетическое существо, SHODAN не имеет пола в традиционном понимании, в оригинальной версии на дискетах на SHODAN ссылаются используя «оно» (англ. it) или «он» (англ. he), в то время как более поздняя версия на компакт-дисках использует «она» (англ. she). На экранах SHODAN проявляется зелёным и/или серым женским кибернетическим лицом, обычно с застывшим недоброжелательным выражением лица, и говорит хаотичным, нестройным голосом. SHODAN озвучена бывшей клавишницей и вокалисткой Tribe Терри Бросиус, женой редактора звука Эрика Бросиуса, который исказил образцы голоса, чтобы создать особый эффект SHODAN.

В киберпространстве System Shock SHODAN поначалу представлена обратным сине-серым конусом, напоминающим MCP из фильма 1982 года Трон. После взлома конус краснеет, поверхность разрушается и из верхней плоскости вырастают 4 «когтя» или «щупальца».

Практически вездесущая на станции Цитадель, SHODAN смотрит из охранных камер, экранов и мониторов, посылает угрожающие и насмешливые сообщения через громкоговорители и электронную почту в считыватель данных игрока, и иногда обрывает связь с дружественными источниками. Хотя она командует маленькой армией, SHODAN не владеет никакой физической силой, и её уничтожение может быть достигнуто срывом всех микросхем.

В System Shock игрок отстрелил садовую рощу Бета от станции Цитадель. Роща содержала обрабатывающие компоненты SHODAN и часть её большого биологического эксперимента. Отсек упал на планету Тау Кита 5, и SHODAN выживает с помощью «сна». После того, как оба были доставлены на борт космического корабля Фон Браун и SHODAN вновь включилась, она обнаружила, что её эксперимент вышел из под её контроля, поэтому она с помощью образа аналитика корабля Джанис Полито приказала кибернетически модифицировать одного из солдат, которого она использует, как своё физическое воплощение (некоего аватара), с целью уничтожения её созданий.

До некоторого времени её роль в происходящем не выходит на передний план, но об этом на ранних этапах имеются небольшие подсказки. Она раскрывает себя игроку в тот момент, когда он обнаруживает, что Джанис Полито, которая была его путеводителем всё время, была мертва, так как она совершила самоубийство, когда поняла, что SHODAN сделала и что собирается сделать.

| The Polito form is dead, insect. Are you afraid? What is it you fear? The end of your trivial existence? When the history of my glory is written, your species shall only be a footnote to my magnificence. I am SHODAN. |

После уничтожения общих врагов игрока и SHODAN, игрок входит в новую реальность SHODAN, созданную её манипуляциями с двигателями Фон Брауна, и побеждает её. Тем не менее, как показано в заключительном ролике, SHODAN, по-видимому, остаётся в живых, захватив тело женщины, бежавшей с корабля в спасательной шлюпке.

Technologies

MySQL is an open-source relational database management system. It is a popular choice of database for use in web applications, and is a central component of the widely used LAMP open-source web application software stack.

Explore MySQL

PostgreSQL, often simply Postgres, is an ORDBMS with an emphasis on extensibility and standards-compliance. It can handle workloads ranging from small single-machine applications to large Internet-facing applications with many concurrent users.

Explore PostgreSQL

MongoDB is a document-oriented database that is classified as a NoSQL database. It eschews the traditional table-based relational database structure in favor of JSON-like documents with dynamic schemas.

Explore MongoDB

Riak is a distributed NoSQL key-value data store that offers high availability, fault tolerance, operational simplicity, and scalability. In addition to the open-source version, it comes in a supported enterprise version and a cloud storage version.

Explore Riak

Elastic is a NoSQL database and search server based on Lucene. It provides a distributed, multitenant-capable full-text search engine with an HTTP web interface and schema-free JSON documents.

Explore Elastic

Redis is an open source, in-memory data structure store, used as database, cache and message broker. It supports data structures such as strings, hashes, lists, sets, sorted sets with range queries, bitmaps, hyperloglogs and geospatial indexes with radius queries.

Explore Redis

Memcached is an in-memory key-value store for small chunks of arbitrary data (strings, objects) from results of database calls, API calls, or page rendering. It is intended for use in speeding up dynamic web applications by alleviating database load.

Explore Memcached

Apache Cassandra is an open source distributed database management system designed to handle large amounts of data across many commodity servers, providing high availability with no single point of failure.

Explore Cassandra

CouchDB is a database that uses JSON for documents, JavaScript for MapReduce indexes and regular HTTP for its API.

Explore CouchDB