Rat вирус написанный на python использует протокол telegram

Содержание:

- Мистический «отказ от ответственности» будет держать плохих ребят подальше

- Троян для слежки Adwind

- Троян для слежки FinFisher

- RAT работает через ботов в Telegram

- Троян для слежки DroidJack

- AndroRat Review:

- Соединение с зараженным устройством

- What is AndroRAT application?

- Как написать троян на Андроид

- Распространение RAT для Android

- Использование RAT AhMyth

- AndroRat [Android Telefon %100 Hackleme]

- Троян для слежки Pegasus

- Алгоритм работы вируса

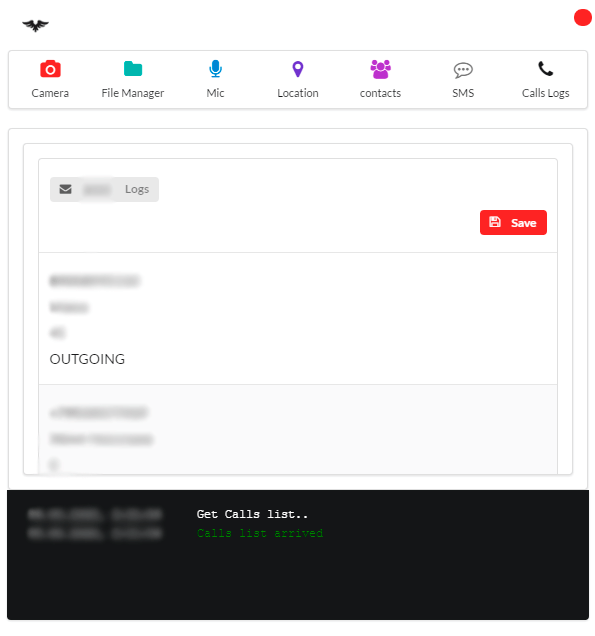

- Интерфейс RAT в Telegram

- Простой кейлоггер на Python

- How to use AndroRAT

- Заключение

Мистический «отказ от ответственности» будет держать плохих ребят подальше

Как и большинство «темных» разработчиков, которые создают RAT с двойным назначением, разработчик назвал свое творение Remote Administration Tool (Инструмент удаленного администрирования). Даже если часть функций, над которыми он в данный момент работает, обычно обнаруживается во вредоносных троянах. Они не являются легальными инструментами удаленного администрирования, такими как Teamviewer и другие.

Разработчик также не забыл исполнить старый номер, и обязательный «отказ от ответственности» в конце описания RATAttack, надеясь избежать последствий, к которым приведут злоумышленники, используя его код, который находится в свободном доступе для слежки за супругами, взлома компаний, или держать диссидентов под наблюдением. Предположительно, этот инструмент должен использоваться только в авторизированных системах. Любое неавторизированное использование данного инструмента без разрешения является нелегальным. Вопрос ПО с двойным назначением, используемым для легальных и преступных целей, недавно обсуждался в новостях.

Точка зрения в поддержку разработчиков RAT выражена в статье под названием «ФБР арестовало хакера, который никого не хакнул», пока журналист Infosec Брайан Кребс выдвинул контраргумент в виде статьи, под названием «Криминал и ПО с двойным назначением — это не так уж и ново». Обе статьи рекомендуются к прочтению, для понимания того, почему не стоит обманывать власти и органы правопорядка в частности, называя свой софт Инструментом удаленного администрирования, который содержит явные функции вредоносного ПО. Автор кода поделился своей разработкой на GitHub, так что, основываясь на печальном опыте, вопрос времени, когда мы увидим его в руках настоящих компаниях вредоносного ПО.

Обновление (April 19, 2017, 03:55 ) : Ritiek Malhotra (@Ritiek) Удалил свой репозиторий на Github. На гитхабе уже успели сделать форки. Пользователь @mvrozanti даже начал расширение функционала.

Троян для слежки Adwind

Эта кросс-платформенная программа, которую можно отнести к категории систем дистанционного контроля (RCS, Remote Control Systems) или RAT (Remote Access Tool), получила известность в 2016 году, а выявлена была еще раньше — в 2013-м. Этот троян известен под разными именами: Sockrat, JSocket, jRat, Unrecom, Frutas и AlienSpy. Фактически все это — перепевки одной и той же мелодии.

Интерфейс трояна Adwind RAT

Интерфейс трояна Adwind RAT

Основное назначение трояна — предоставлять доброжелателям несанкционированный доступ к скомпрометированной машине. Кроме того, он может делать скриншоты, фиксировать нажатия клавиш, воровать из браузеров сохраненные пароли и данные форм, а также баловаться с камерой и микрофоном.

Основной канал распространения шпиона — электронная почта приправленная социальной инженерией. Потенциальным жертвам атаки рассылали письма, либо имеющие во вложении даунлоадер в формате .JAR, либо содержащие HTML-код со вставками на VBScript и JScript, который втихаря подтягивал на машину JRE и дроппер трояна. Аналитики из «Лаборатории Касперского» фиксировали также случаи распространения Adwind с использованием документов RTF, содержащих эксплоит для уязвимости CVE-2012-0158.

Защита от трояна Adwind

Чтобы защититься от трояна Adwind, можно отключить на компьютере Java или снести Java Runtime — не дожидаясь, как говорится, перитонита. И разумеется, не устраивать соревнований по скоростному открытию аттачей в электронных сообщениях, полученных от подозрительных отправителей. Если Java вам таки очень нужна, еще один примитивный, но действенный метод защиты от Adwind — смена ассоциации файлов .JAR с JRE на, скажем, notepad.exe.

В Android полностью выкорчевать Java по понятным причинам невозможно, но там достаточно всего лишь не рутовать девайс и не устанавливать что угодно откуда попало, ограничившись Google Play в качестве основного источника приложений.

Троян для слежки FinFisher

Кибершпионская софтина под названием FinFisher, она же FinSpy, была разработана компанией Gamma Group и применялась, по слухам, для политической слежки за журналистами и диссидентами в разных странах мира. Программу в 2011 году слил в WikiLeaks Джулиан Ассанж, после чего она стала достоянием анонимусов и подверглась пристальному изучению со стороны специалистов по информационной безопасности и прочих заинтересованных лиц.

Интерфейс главного окна FinSpy Agent

Интерфейс главного окна FinSpy Agent

Схема распространения FinFisher типична для троянов: шпион раздавался с помощью загрузчиков, которые рассылались по электронной почте под видом полезных приложений или прилетали на компьютер с обновлениями ранее установленной безопасной программы. В одной из атак, исследованных ребятами из ESET, использовалась также реализация схемы MITM: при попытке скачать нужную программу ничего не подозревающая жертва перенаправлялась на фишинговый сайт, откуда загружала дистрибутив с трояном. В рассмотренном ESET примере FinFisher был встроен в дистрибутив утилиты TrueCrypt. Ирония заключается в том, что юзер, желающий защитить свои данные и зашифровать диск для пущей безопасности, своими руками устанавливал spyware на собственную машину.

Создатели постарались сделать работу FinFisher максимально незаметной и всячески затруднить обнаружение трояна. В его коде имеются функции защиты приложения от отладки, предотвращения запуска в виртуальной машине, противодействия дизассемблированию, а сам код обфусцирован

Кроме того, программа старается действовать в зараженной системе незаметно и лишний раз не обращать на себя внимание пользователя

Защита от трояна FinFisher

Выловить FinFisher на устройстве вручную — довольно сложная задача. Известные семплы успешно детектируются и удаляются популярными антивирусными программами, а вот неизвестные… С ними сложнее.

Как бы банально это ни звучало, но очевидным (и весьма действенным) средством защиты от этого шпиона служит правильно настроенный файрвол. Во время работы FinFisher устанавливает соединение не только со своим управляющим сервером (его адрес может меняться от семпла к семплу), но и с несколькими другими хостами, откуда подгружаются его компоненты. Если настроить брандмауэр так, что он будет параноидально блокировать соединения приложений с неизвестными узлами, FinFisher не сможет нормально работать на таком устройстве. Ну а чтобы не получить протрояненную доброжелателями софтину вместо чистого дистрибутива, лучше качать программы по HTTPS и не лениться проверять цифровую подпись программ.

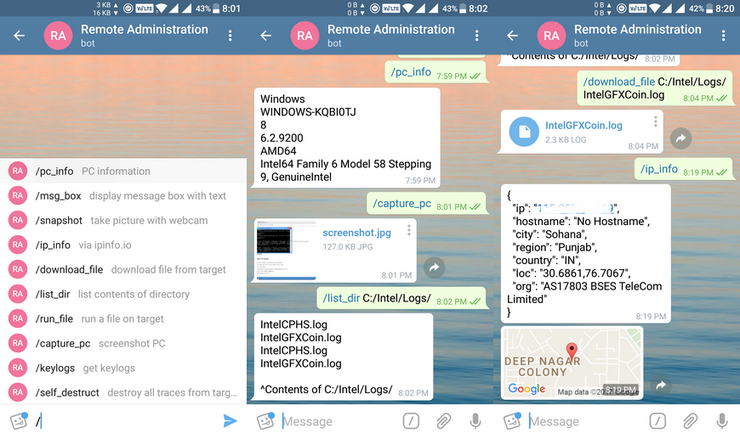

RAT работает через ботов в Telegram

Перед появлением RATatack, пользователь RAT должен создать бота в Telegram, взять маркер этого бота и поместить его в конфигурационный файл RAT. После заражения жертвы RATAttack, все хосты соединяются с каналом бота. Владелец RATAttack может подключиться к тому же каналу и пользоваться простыми инструкциями для управления клиентами RATatack в зараженных хостах. В соответствии с нынешней версией RATAttack, поддерживаются следующие команды:

Python

/pc_info — Получение информации о ПК

/msg_box — Выводит окошко с текстом

/snapshot — Делает снимок с вебкамеры

/ip_info — Выводит IP

/download_file — Скачивает файл

/list_dir — Список файлов в текущей папке

/run_file — Выполняет файл

/capture_pc — Скрин рабочего стола

/keylogs — Кейлогер

/self_destruct — Уничтожает сам себя

|

1 |

/pc_info — Получение информации о ПК /msg_box — Выводит окошко с текстом /snapshot — Делает снимок с вебкамеры /ip_info — Выводит IP /download_file — Скачивает файл /list_dir — Список файлов в текущей папке /run_file — Выполняет файл /capture_pc — Скрин рабочего стола /keylogs — Кейлогер /self_destruct — Уничтожает сам себя |

Троян для слежки DroidJack

Так называется, наверное, самый популярный коммерческий троян для удаленного управления Android, который основан на приложении Sandroid. Этот инструмент состоит из двух компонентов: клиентской и серверной части. Одна устанавливается на смартфон или планшет в виде файла APK, вторая реализована как обычное приложение Windows, которое позволяет управлять устройством. Пожизненная лицензия на эту софтину стоит 210 долларов.

Интерфейс трояна DroidJack

Интерфейс трояна DroidJack

DroidJack позволяет передавать текущие GPS-координаты девайса, управлять входящими и исходящими вызовами, записывать телефонные разговоры, читать и отправлять SMS, сообщения в WhatsApp, просматривать историю браузера, список запущенных приложений, копировать контакты, получать изображение со встроенной камеры, управлять громкостью и многое другое.

Очевидно, что для работы DroidJack нужно сначала установить приложение на устройство. Сделать это можно, либо физически завладев им, либо каким-то образом вынудив пользователя поставить программу самостоятельно. У большинства известных на сегодня семплов DroidJack отсутствуют какие-либо механизмы скрытной установки.

Троян свободно продается, но цена не особенно демократичная. Именно поэтому добрые девелоперы разработали более дешевые аналоги этой программы — среди них можно отметить, например, OmniRAT, способную похвастаться почти таким же набором функций, но в четыре раза дешевле.

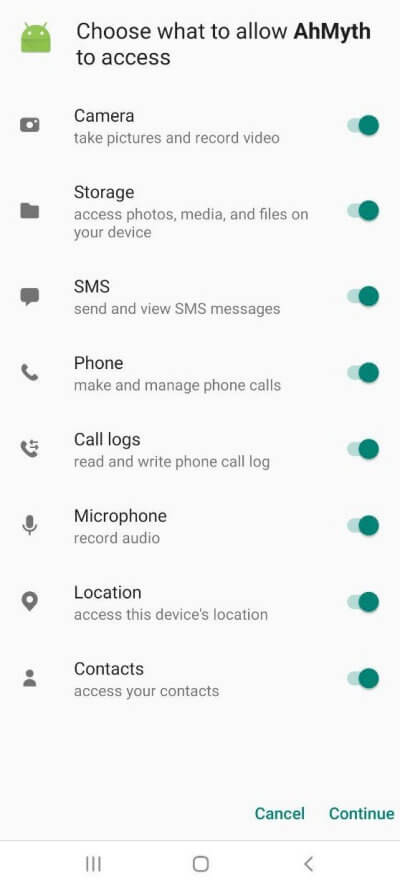

Защита от трояна DroidJack

Первое, на что следует обратить внимание пользователю, — и DroidJack, и OmniRAT требуют при инсталляции большое количество разрешений. Если вы пытаетесь установить на свой смартфон фонарик, резонно задуматься, зачем ему доступ к отправке SMS и адресной книге

Во-вторых, даже несмотря на то, что шпион удаляет свой значок из списка приложений, работающую программу все равно видно в перечне запущенных процессов. Наконец, DroidJack прекрасно ловится большинством современных антивирусов для Android, поэтому регулярная проверка устройства бывает все же небесполезна.

AndroRat Review:

3.9

5

(

169

votes

)

Do you want to spy on an Android phone? Want to check the real-time notification, WhatsApp messages, call records and much more? AndroRat is the best application tool that can allow you to get all this done. But, you need to learn how the application works.

The app can provide you with much more than what I stated. It is entirely upon you, how you take this application forward, and explore the inch and squares of it. You can download this hacking application on an Android phone, and start controlling the mobile devices remotely.

There are dozens of the method which could lead you to hack a phone. Starting from coding (this can only be used by a competent programmer) to using the tools. And when it comes to using tools to hack the phone, no one could be better than AndroRat app. This word comes from Andro (Android) RAT (Remote Administration Tool).

This application does not require any kind of expertise in coding or programming. But, you will have to learn how the app works. Originally this application is designed to test the security of a network. Security analyst uses this application to check the loopholes in a system and network. This application hits on the weaker zones of an application and enters into a phone or network. You can use this application to hack any network, any device and check the real-time status of the phone.

How to use AndroRat?

Application of this kind, undoubtedly the double-edged sword these apps though come to test the vulnerability of a system for educational purposes. But, more than often seekers and hackers get the help of this, and crack a system down.

So, let’s be the use of this application and test our system’s weaknesses. As it would be ideal to find out the flaws before someone else gets into our system.

- First, download AndroRat from the given download link.

- Install it on your Android mobile phone or tablet; the APK file can lead you to do so.

- Now, you need to create a place where you could save the data, or where the data could be sent.

- Now, transfer the port, it depends upon the type of router you have. You need to find out the type of router, Google is best to get this done.

- Now download AndroRat Binder, and in the place of the hostname type the name, you find and created for your port.

- Get a name for the file and click on Go, you even can change the created the file into another application.

- Now, when you have installed DUC for automatic DNS type, enter the hostname you created before.

- Launch the AndroRat project app, and enter the port number in the server tap option.

- You are all set to hack a phone now.

What can you do with AndroRat?

- AndroRat is the best option to hack an Android phone. You need to install the app on the targeted phone.

- This application can get all phone calls from the targeted phone.

- Access the call logs and messages.

- It tracked the GPS location and motion of the target.

- Remotely access the live traffic of the device.

- Take the pictures from the rear cameras without getting noticed.

- Intercept sounds from the microphone.

- Send text messages, or make phone calls remotely.

- Open the URL use the browser on the target phone.

- And you can much more do with this application.

So, download AndroRat APK file for your Android mobile for free from the given download link. This application has a lot more to offer than you think. And stay tuned APKMart for best Android apps and games.

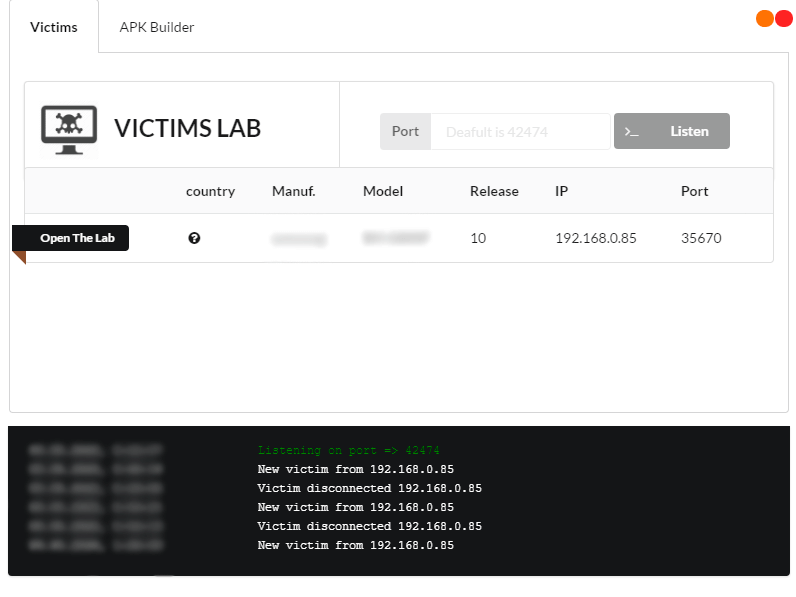

Соединение с зараженным устройством

Теперь нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если вы ничего не меняли при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Доступные устройства в AhMyth

Доступные устройства в AhMyth

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны.

- Country — страна, в которой работает зараженное устройство.

- Manuf — компания — изготовитель девайса.

- Model — код или название модели устройства.

- Release — версия операционной системы зараженного девайса (в моем случае это Android 10).

- IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело нажимаем на кнопку Open The Lab.

What is AndroRAT application?

The first thing you need to know about AndroRAT or any other similar app is that these apps are designed to test the security of networks. Security experts use such apps to find weaknesses in WiFi networks. However, these apps can be as a two-edged sword and many people might use it to hack Adroid phones. So, this tutorial is also provided with security issues in mind. You can download AndroRAT and install it on your own device to test how secure your device and network is. AndroRAT application is able to get remote access to a target Android device and retrieve information from it. All you need to do is to download AndroRAT and install it on your target Android phone.

Как написать троян на Андроид

Итак, наша цель — разобраться, как работают современные зловредные приложения. А лучший способ это сделать — посмотреть, как создается похожий софт. Как и боевой троян, наш пример при желании сможет наблюдать и передавать информацию о целевом устройстве на сервер.

Возможности трояна будут следующие:

- сбор информации о местоположении;

- получение списка установленных приложений;

- получение СМС;

- запись аудио;

- съемка задней или фронтальной камерой.

Все эти данные наше приложение будет отправлять на удаленный сервер, где мы сможем проанализировать результаты его работы.

Важно! Создание и распространение вредоносных программ карается лишением свободы до четырех лет (статья 273). Мы не хотим, чтобы вы сломали себе жизнь в местах не столь отдаленных, поэтому публикуем статью исключительно в образовательных целях

Ведь лучший способ разобраться в работе зловредного ПО — это узнать, как оно создается.

По понятным причинам я не смогу привести полный код приложения в статье, поэтому некоторые задачи вам придется выполнить самим (для этого потребуются кое-какие знания в разработке приложений для Android).

Распространение RAT для Android

Как распространяются собранные таким методом вредоносы — это отдельная тема для дискуссий. Отмечу только, что в Google Play регулярно обнаруживают зараженные RAT программы и столь же регулярно их оттуда выпиливают, что не мешает малвари появляться в этом каталоге снова. Кроме того, методы социальной инженерии никто не отменял. Но имейте ввиду, что для активации RAT после установки приложения обязательно нужно запустить или перезагрузить зараженное устройство (в зависимости от настроек билдера).

Запуск RAT ahmyth на устройстве

Запуск RAT ahmyth на устройстве

Для успеха также требуется, чтобы в настройках целевого устройства был отключен параметр «Установка только из доверенных источников».

Использование RAT AhMyth

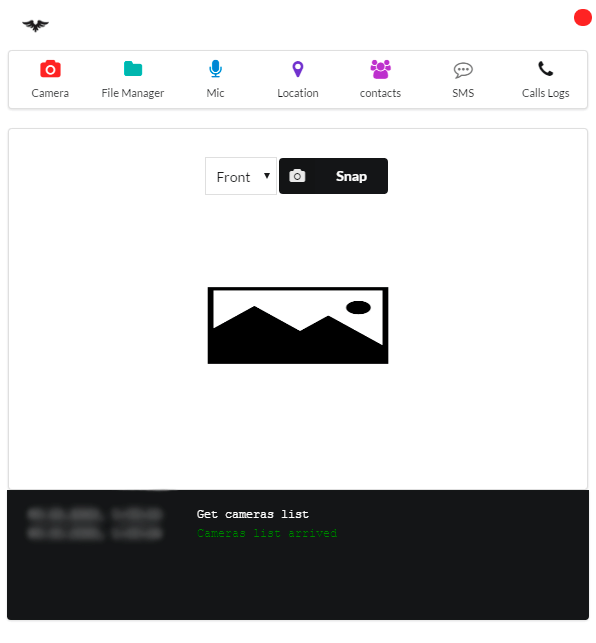

Нашему вниманию будет предложено меню из семи пунктов, которое открывает доступ к разным функциям программы.

Камера

Для начала заглянем в раздел Camera. Выберите камеру: фронталку (Front) или основную (Back) — и можете сделать снимок нажатием на кнопку Snap. Правда, у меня почему-то не получилось толком сфотографировать, хотя все мои камеры на устройстве были успешно инициализированы.

Камера работает в AhMyth

Камера работает в AhMyth

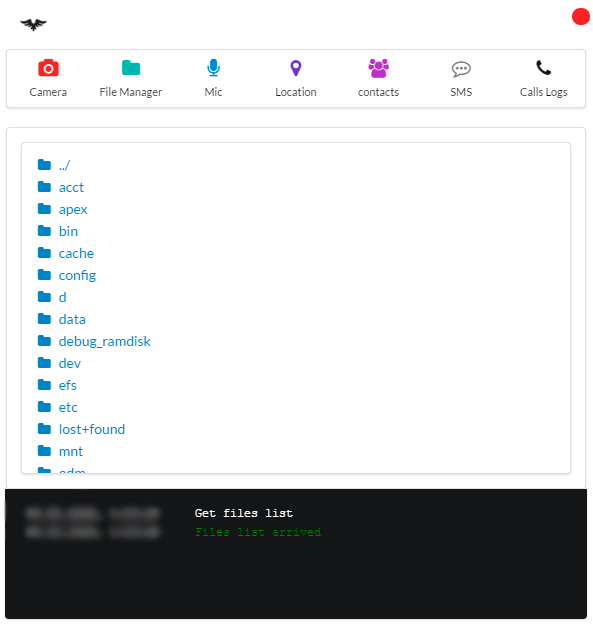

Файловый менеджер

Файловый менеджер здесь не такой продвинутый, как в других RAT для Андроид и Windows, однако все равно это очень полезная вещь. С его помощью можно как минимум скачивать нужные нам файлы с зараженного устройства. Как видите, начальная директория — это корневой каталог, к которому есть доступ только с правами администратора.

Файловый менеджер ahmyth

Файловый менеджер ahmyth

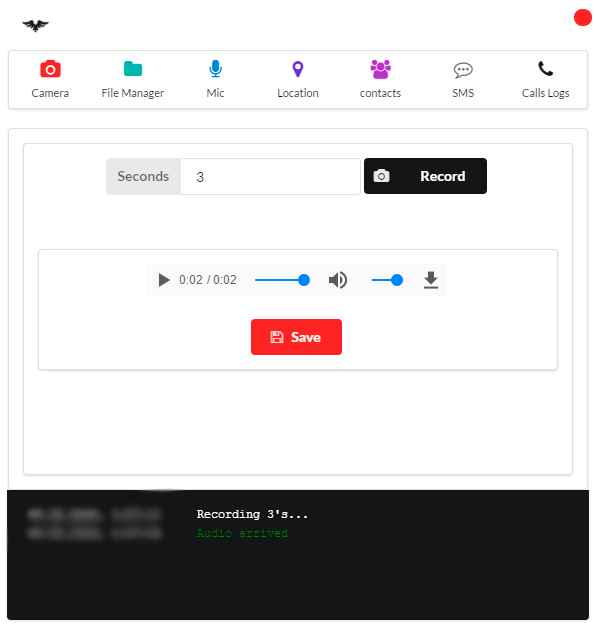

Микрофон

Эта функция позволяет использовать микрофон устройства в фоновом режиме и записать все, что «слышит» телефон в течение указанного времени (в окне Seconds нужно числом задать продолжительность записи в секундах). Далее жмем Record и ждем. Полученный файл можно прослушать прямо в окне программы или сохранить себе на машину.

Работа с микрофоном

Работа с микрофоном

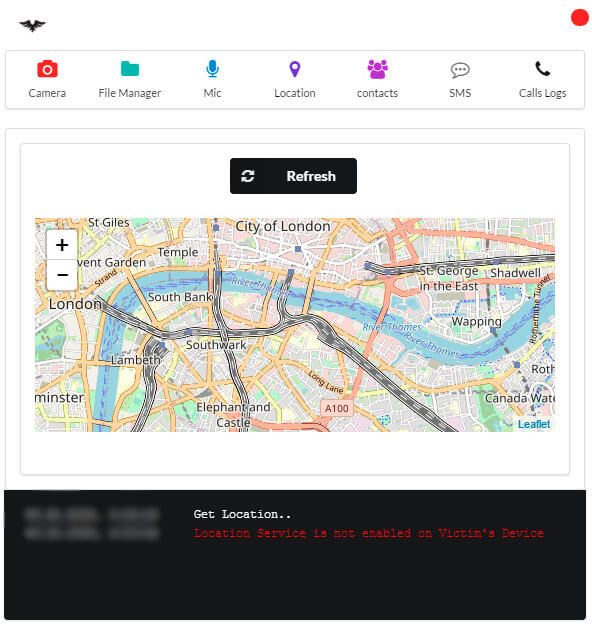

Геопозиция

На мой взгляд, это самая интересная возможность AhMyth. Если на инфицированном устройстве включена передача геоданных, вы сможете узнать геопозицию человека с точностью до десяти метров. Известно, что неопытные пользователи очень редко вспоминают об этом параметре и оставляют его включенным. Плюс некоторые приложения (те же карты), использующие передачу геоданных, когда-нибудь да заставят человека включить эту функцию.

Геопозиция пользователя

Геопозиция пользователя

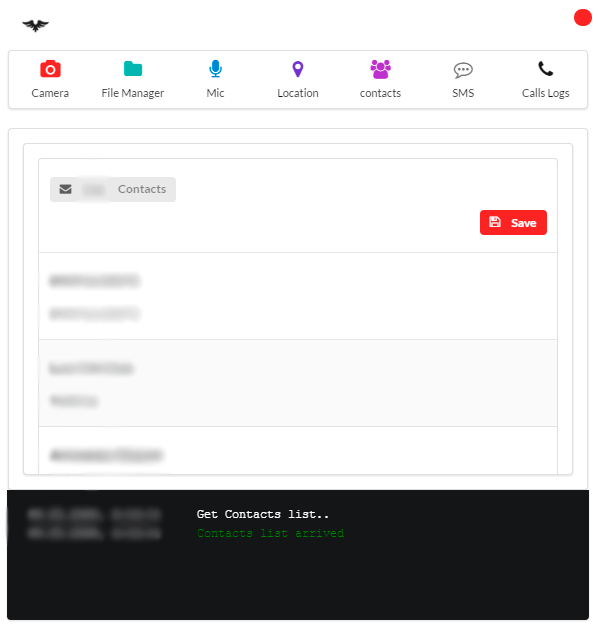

Контакты

С помощью этой функции можно вытащить весь список контактов, которые записаны в телефоне. Есть возможность скачать весь список контактов себе на машину.

Получение списка контактов

Получение списка контактов

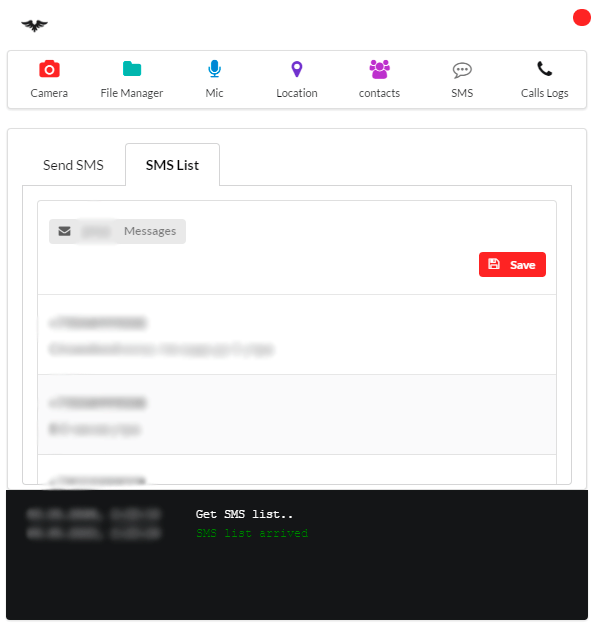

SMS

Еще один очень любопытный раздел. С его помощью можно отправить кому-то SMS или просмотреть и скачать все сообщения, которые пришли на это устройство.

Чтобы отправить SMS, перейдите на вкладку Send SMS, укажите номер телефона получателя (поле TO://), а в поле Message введите желаемый текст сообщения. После этого останется только нажать на кнопку SEND.

Эта функция может быть использована для сброса паролей учетных записей владельца зараженного устройства, например, для взлома «Вконтакте» или Instagram.

Можно отправить сообщение любому получателю Просмотр списка сообщений

Просмотр списка сообщений

Журнал вызовов

Этот раздел дает возможность просмотреть список телефонных вызовов. Тут представлено четыре блока информации о каждом вызове: номер, с которым связывалось зараженное устройство; название контакта, к которому привязан этот номер на зараженном устройстве; время длительности вызова (в секундах); тип вызова (входящий или исходящий).

Журнал вызовов

Журнал вызовов

Очень полезный инструмент.

AndroRat [Android Telefon %100 Hackleme]

Teknoloji Ve Haber Platformu — Teknogam

MerhabaTeknogam takipçileri, biliyorum, siz de hedef Android telefonu izlemek, görmek, mesajlarını okumak, aramalarını dinlemek istiyorsunuz. Kolayca ve sinsice bunu yapmak istiyorsunuz. Lakin nasıl yapılacağını bilmiyorsunuz. Nasıl başlayacağınızı da.

Üzülmeyin, buraya gelerek işin yarısını hallettiniz bile.

Sanal dünyada Remote Administration Tool (RAT) denilen bir gerçek var. Bu ne yapar, belki bir çoğunuz biliyorsunuz, adı üstüne, uzaktan admin kontrolü. Az önce bahsettiğim özellikleri bütün sistemlere uyarlayabilirsiniz. İşte size bunun Android versiyonu olan AndroRAT’ tan bahsedeceğim bu konumda. Şimdi bazılarınız içinden diyecek «e bu Android Linux bazlı değil miydi, hani Linux’a virüs girmezdi, sen kimi yiyiyorsun kardeş? Diyebilirler. Ancak öncelikle Android, saf bir Linux değildir, temeli Linux’tur sadece. Ve normalde RAT virüstür, Antivirüs programları virüs olarak algılar ama AndroRAT virüs değildir, çalışma mantığı da öyle. Biliyorsunuz Android sisteme .apk dosyaları kurarken size dosyanın kullanabileceği izinleri gösterir ve insanların 99% u bunları okumayarak ‘Devam’ ve ‘Kur’ der. Ki okuyan 1% lik kesimin sizce yüzde kaçı o uygulamayı yüklemekten vazgeçer onu da bir düşünün.

AndroRAT’ın çalışma mantığı basitçe şudur, herhangi bir .apk dosyası düşünün. (Ben videoda herhangi bir programın Apk’sını kullandım). O Apknın içine erişim izinlerini enjekte eder ve kişi Apk’yı kurduğu an siz de PC’nizde ayarları düzgün yapmışsanız erişimi sağlarsınız. Basitçe olay budur yani.

AndroRat ile ne yapabiliriz?

— Kişilerin tüm bilgilerini alabilirsiniz.

— Arama günlüklerini görüntüleyebilirsiniz.

— Tüm mesajlarını görebilirsiniz.

— GPS/Ağ olarak konumunu görebilirsiniz.

— Mesajlaşıyorsa cevap atabilir veya silebilirsiniz.

— Telefon açıkken başkasını arayabilir ve kontrol altına alabilirsiniz.

— Kamerası ile resim çekebilirsiniz.

— Mikrofondan ses yayını yapabilirsiniz.

— Video çekebilirsiniz.

— Başkasına çağrı atabilirsiniz.

— Mobil tarayıcısı ile internete girebilirsiniz.

— Telefonu titreşim olarak aktife alabilirsiniz.

Not:Yukarda ki yazılarla aklınız karışmışsa fazla kafa yormanıza gerek yok yapmanız gereken tek şey vereceğim linkteki programları indirdikten sonra altta ki videoda gerçekleşen adımların aynısını uygulamak . Herşey videoda detaylıca anlatılmıştır.

https://youtube.com/watch?v=P8TEZfNCmh4

AndroRAT İndir

Etiketler:

Android Telefon Hackleme , AndroRAT ile telefon hacklemek , Android Virüs Yapmak , Android Virüs İle Telefon Hacklemek , Android RAT Yapımı , Android Virüsü Yapımı

Троян для слежки Pegasus

Пегас — это, как известно, конь с крыльями. Применительно к Android и iOS Pegasus — это троянский конь, одна из известнейших разновидностей коммерческих мобильных шпионов.

Любопытно, что Pegasus способен устанавливаться на мобильные устройства Apple, не подвергнутые процедуре джейлбрейка. В ходе нескольких известных целевых атак «Пегаса» пытались доставить на iPhone при помощи SMS-сообщений, содержащих вредоносную ссылку. Для установки в систему троян использует уязвимости, правда для устаревших на сегодняшний день версий iOS (до 9.3.5). Однако никто не знает точно, на что способны более современные редакции Pegasus, разработчики которого (а в создании шпиона подозревают израильскую компанию NSO Group) здравствуют и поныне.

Троян состоит из нескольких функциональных модулей, которые подгружает на инфицированное устройство по мере необходимости. Набор функций у Pegasus в целом стандартен для подобного spyware: это кейлоггинг, создание скриншотов, чтение SMS и почтовой переписки, копирование истории браузера, прослушивание телефонных звонков и так далее.

Троян Pegasus старается вести себя по возможности скрытно и никак не проявляться на скомпрометированном устройстве. Если она обнаружит, что в телефон вставлена другая сим-карта, или не сумеет достучаться до управляющего сервера в течение 60 суток, программа самоуничтожается. Все это свидетельствует о том, что Pegasus заточен на таргетированные атаки, это не «оружие массового поражения».

Известные образцы Pegasus для Android не используют уязвимостей, но для получения администраторских привилегий (без которых не смогут украсть с девайса ничего, кроме названия его модели) применяют традиционную тактику — достают юзера назойливыми алертами до тех пор, пока он не согласится нажать на заветную кнопочку.

Защита от трояна Pegasus

Методов защиты от Pegasus существует несколько: для владельцев iPhone и iPad — вовремя обновлять систему, для пользователей Android — не выдавать левым приложениям административных полномочий, даже если они очень об этом просят.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

В качестве примера архиватора, поддерживающего файловые потоки, можно привести WinRAR. Вкладка «Дополнительно» в диалоговом окне «Имя и параметры архива» содержит группу опций NTFS. В составе этой группы опций есть флажок «Сохранять файловые потоки». Установи эту опцию, если при упаковке файлов, содержащих несколько потоков, требуется сохранить их все.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от со сброшенным флагом до .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Интерфейс RAT в Telegram

Ниже указаны некоторые функции RATAttack, а также находящиеся в доработке:

- Запуск кейлоггера на ПК цели;

- Получение информации о ПК цели, а именно: версии Windows, процессоре, и т.д.;

- Получение информации об IP адресе цели и её приблизительное расположение на карте;

- Показать окно сообщений с пользовательским текстом в компьютере цели;

- Список всех каталогов в компьютере цели;

- Локальная загрузка любого файла с компьютера цели в фоновом режиме;

- Загрузка локальных файлов на компьютер цели. Отправка изображений, документов pdf, exe, и любого другого файла боту Telegram;

- Скриншоты компьютера цели;

- Выполнение любого файла на компьютере цели.

Функции в разработке:

- Самоуничтожение RAT на компьютере цели;

- Снимки с вебкамеры (если имеется);

- Удаление файлов на компьютере цели

RATAttack написан на Python 2.7, но автор обещал версию для Python 3.X.

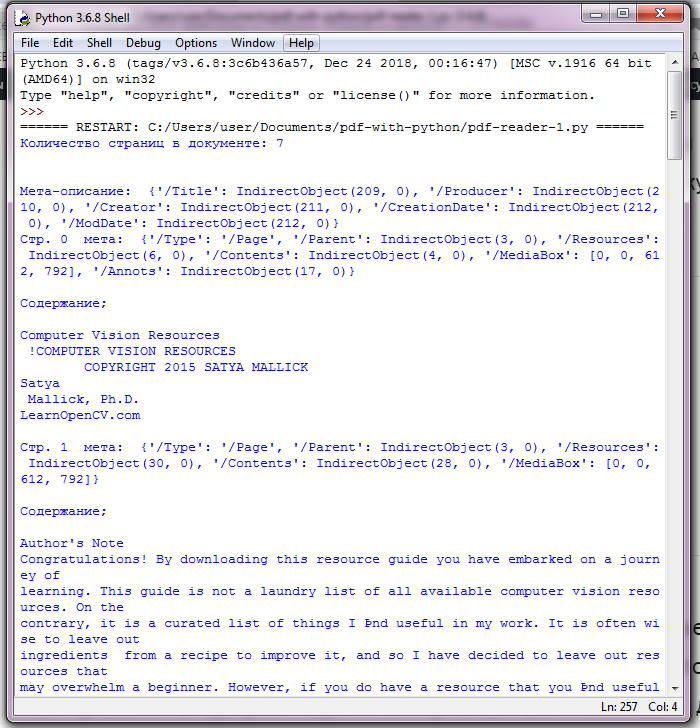

Простой кейлоггер на Python

Для создания кейлоггера нам потребуется:

- Операционная система: Windows или MacOs (также можно использовать любой Linux, но я лично не пробовал)

- Установленный на целевой машине Python, а также специальные библиотеки.

Все ссылки на бесплатное ПО будут перечислены ниже.

Данный материал носит информационный характер. Изложенная в статье информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта www.spy-soft.net, ни автор публикации не несут никакой ответственности за любой вред нанесенный материалом этой статьи.

Создание простого кейлоггера на Python

Для начала необходимо скачать и установить Python.

Простой кейлоггер на Python

После установки Python вам необходимо установить модули «pyHook» и «pywin32». На этом вы найдете 32- и 64-битные версии для Windows и других ОС. Скачайте «PYhook» и «pyWin32» в соответствии с установленной вами версией Python и Windows (32 бит или 64 бит).

Кейлоггер на Python. Модуль PYhookКейлоггер на Python. Модуль pyWin32

После загрузки установите и откройте меню IDLE (Python GUI) из меню «Пуск».

Простой кейлоггер на Python

Зайдите в меню «Файл» и нажмите на пункте «Новый Файл». После чего вставьте код кейлоггера:

И сохраните его назвав файл Keylogger.pyw. Только не сохраняйте файл в корневом каталоге C: где для копирования и удаления файлов нужны права администратора. Создайте новую папку на диске C: или в другом месте, где вам не нужны права администратора для копирования файлов и сохраните Keylogger.pyw там.

В качестве выходного файла отчета «file_log =« C:keyloggerlog.txt » вы можете выбрать любое место, но лучше конечно, какое-то скрытое место на жестком диске. В этом примере я буду сохранять файл отчета на диск в корневой каталог C:. Ведь мне нечего скрывать.

Автоматический запуск кейлоггера на Python

Кейлоггер готов. Теперь надо сделать так чтобы кейлоггер запускался скрыто от пользователя и автоматически с загрузкой Windows. Реализовать это можно по разному. Попробуем сделать с помощью bat-файла привязав запуск кейлоггера к какой-нибудь программе или прописав в автозагрузку.

Для начала создайте bat-файл. Скопируйте и вставьте в блокнот следующий код:

В первой строке необходимо вписать путь к файлу keylogger.pyw (в моем случае «C:keylogger.pyw»). Во второй строке вы должны ввести путь к программе, который обычно использует пользователь (в моем случае — браузер Opera).

После редактирования сохраните файл в расширении .bat (в моем случае logger.bat) в каком-нибудь скрытом месте на компьютере (в моем случае в «C:keylogger.bat»).

Теперь идем на рабочий стол и выбираем ярлык часто используемой программы (в моем случае — это браузер Opera). Правым кликом мышки вызываем контекстное меню и заходим в свойства ярлыка. В поле «Объект» вводим путь к бат-файлу кейлоггера «C:keyloggerlogger.bat».

После внесения изменений изменится и иконка ярлыка. Но это легко решается на вкладке свойстве (смотрите скрин выше).

Теперь, когда жертва откроет браузер Opera, автоматически запустится бат-файл, т.е. наш кейлоггер. С этого момента все нажатия на клавиатуре будут сохраняться в файл keyloggerlog.txt.

Для остановки работы кейлоггера зайдите в диспетчер задач и прибейте процесс.

Данный метод имеет одно «но». Каждый раз при запуске кейлоггера будет появляться окно командной строки. У людей далеких от компьютера это не вызовет подозрений, а вот продвинутый пользователь может понять в чем здесь дело. Скрыть окно командной строки можно с помощью конвертера bat в exe.

На этом все. Теперь вы знаете, как создать простейший кейлоггер на Python, который при желании можно доработать еще лучше.

How to use AndroRAT

In order to use this application you will need some configurations. Here is a complete tutorial of what you need to do in order to use AndroRAT Android spy.

Now what you need to do is to transfer the port. The process of doing this might be different depending on your type of router. So, what you can do is to Google your router type and find out how you can transfer your port.

On the next step, download AndroRat binder. In ‘hostname’, type down the name of the host that you have created and in ‘port’, type than your router port. Choose a name for the file and click on go. You can change your created file into another app. To do so, go to ‘Build + Blind’ tab and choose your desirable Apk file.

Now you have to install DUC for automatic DNS update. After you have installed the DUC you need to enter the host name you have created.

Download AbdroRAT project app and type down the port number in the ‘Server’ tab. Now, install the AndroRAT binder app Apk file you have created on the target phone.

Заключение

Коммерческие трояны были, есть и будут есть системы пользователей. Просто потому, что спрос, как говорил один умный дядька по имени Джон Мейнард Кейнс, рождает предложение.

Антивирусы, как мы уже выяснили, не панацея, поэтому для защиты от троянов для слежки следует использовать самый мощный из существующих на сегодняшний день аналитических инструментов — головной мозг.

Проверяйте устанавливаемые программы антивирусными утилитами, следите, на какие сетевые адреса они стучатся во время работы, наблюдайте, какие процессы запускаются в системе, не забывайте вовремя обновлять ОС, отключать ненужные компоненты вроде Java Runtime и накатывать по вечерам не только ноль пять нефильтрованного, но и все актуальные патчи безопасности.