Ipv4

Содержание:

- Частные диапазоны IP-адресов

- Какие ip адреса можно использовать в локальной сети?

- Типы IP-адресов

- Маска ip адреса общие понятия.

- Для чего нужен основной шлюз в локальной сети?

- Как научиться считать маски подсети?

- VPN services

- Обслуживание оборудования

- 1.1. Авторские права

- Как узнать IP-адрес

- Битовая маска

- Глоссарий

- Вывод: вам нужна VPN?

Частные диапазоны IP-адресов

Следующие диапазоны определены IANA как адреса, выделенные локальным сетям:

IPv4

Основная статья:

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 100.64.0.0 — 100.127.255.255 (маска подсети 255.192.0.0 или /10) — Данная подсеть рекомендована согласно RFC 6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).

- 172.16.0.0 — 172.31.255.255 (маска подсети: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети: 255.255.0.0 или /16)

Также для петлевых интерфейсов (не используется для обмена между узлами сети) зарезервирован диапазон 127.0.0.0 — 127.255.255.255 (маска подсети: 255.0.0.0 или /8).

См.:

Какие ip адреса можно использовать в локальной сети?

Для создания локальной сети без доступа к интернету можно использовать любые IP-адреса. Такой вариант подойдет, например, для закрытой корпоративной сети, которую нужно максимально оберегать от «вражеских» проникновений извне.

Если же сетевые компьютеры должны свободно «выходить» в интернет, то при выборе диапазона IP-адресов нужно придерживаться определенных стандартов.

Дело в том, что при подключении компьютеров из локальной сети к сети Интернет происходит автоматическая регистрация IP адресов через IANA — особую организацию, которая следит за распределением всех существующих имён и номеров (которые записаны в RFC).

Приведем рекомендованные диапазоны ip адресов для локальной сети:

— 10.10.0.0 – 10.255.255.255 — сеть класса A, возможно до 16121856 различных адресов хостов.

— 172.16.0.0 – 172.31.255.255 — группа 16-ти смежных сетей класса B, можно использовать до различных 1048576 адресов хостов.

— 192.168.0.0 – 192.168.255.255 — группа 16-ти смежных сетей класса C, возможно до различных 65536 адресов хостов.

Кроме того, существуют петлевые интерфейсы, которые не используют обмен между узлами сети. Для них выделен интервал адресов 127.0.0.0 — 127.255.255.255

При этом выбор конкретного диапазона зависит только от размеров вашей локальной сети. Так, в домашних или других небольших сетях обычно используют диапазон адресов 192.168.0.1 -192.168.0.254, при котором можно подключать до 254 клиентов.

Подробнее о возможных диапазонах IP адресов можно узнать из RFC 1918, а в статье как узнать свой ip в локальной сети мы рассказывали, как найти ай-пи адрес уже подключенного к локальной сети компьютера.

Типы IP-адресов

В зависимости от способа использования

Внешний. Он же «белый», публичный или глобальный. Используется во время доступа в Интернет. Такой IP-адрес является уникальным и именно под ним устройство видят в сети. Так как количество таких идентификаторов ограничено, задействуют технологию NAT. Она позволяет транслировать сетевые IP-адреса из частных в публичные. Для этого применяются маршрутизаторы определенного типа.

По внешним IP-адресам многие интернет-сервисы отслеживают новых и вернувшихся пользователей. Это позволяет собирать статистику и делать аналитику, важную для продвижения сайта.

Внутренний. Он же «серый», локальный или частный IP-адрес источника. Не используется во время доступа в Интернет. Работает только в пределах локальной сети (домашней или предоставленной провайдером), и доступ к нему можно получить только другим ее участникам. Для этой цели по умолчанию зарезервированы следующие диапазоны частных IP-адресов:

- 10.0.0.0 – 10.255.255.255;

- 172.16.0.0 – 172.31.255.255;

- 192.168.0.0 – 192.168.255.255.

Необходимо понимать, что не всегда внешний IP-адрес является постоянным. Наоборот, IP часто формируется заново от одного подключения к другому.

В зависимости от вариантов определения

Статические. Это IP-адреса, являющиеся неизмененными (постоянными). Они назначаются устройству автоматически в момент его присоединения к компьютерной сети или прописываются пользователем вручную. Статические адреса доступны для использования неограниченное время. Они могут выполнять функцию идентификатора только для одного сетевого узла. Также иногда используется понятие псевдостатических адресов, которые работают в пределах одной частной сети.

Динамические. Это те IP-адреса, которые выдаются устройству на время. Они автоматически присваиваются в момент подключения к сети и имеют ограниченный срок действия (от начала сессии до ее завершения). Динамические IP-адреса – своеобразный способ маскировки. Отследить человека, выходящего в Интернет с помощью такого адреса, сложно технически, в этом случае не обойтись без профессиональных инструментов.

Маска ip адреса общие понятия.

IP-адрес (v4) состоит из 32-бит. Это можно взять в рамочку, как в школьных учебниках. Желательно запомнить и про IPv6 тоже: 128 бит.

Теоретически IPv4-адресов может быть: 232 = 210*210*210*22 = 1024*1024*1024*4 ≈ 1000*1000*1000*4 = 4 млрд.

Всего 4 миллиарда. Но дальше будет рассмотрено, сколько из них не используется, грубо говоря, съедается.

Как записывается IPv4-адрес? Он состоит из четырёх октетов и записывается в десятичном представлении без начальных нулей, октеты разделяются точками: например, «192.168.11.10».

Если что, октет — это ровно то же самое, что байт. Но если вы скажете «октет» в среде профессионалов, они вас сразу зауважают и вам легче будет сойти за своего.

В заголовке IP-пакета есть поля «source IP» и «destination IP». Это адреса источника: кто посылает и назначения: кому отправлено. Почти как на почтовом конверте. Внутри пакетов у IP-адресов нет никаких масок, и разделителей между октетами тоже нет. Просто 32 бита для адреса назначения и еще 32 для адреса источника.

Однако, когда IP-адрес присваивается интерфейсу — ещё говорят, сетевому адаптеру — компьютера или маршрутизатора, то, кроме самого адреса этого устройства, ему присваивают еще и маску подсети.

Можно повторить, это важно: *маска IP-адреса* НЕ передается в заголовках IP-пакетов. Компьютерам маска подсети нужна для определения границ..

угадайте, чего именно… подсети. Это нужно, чтобы каждый мог определить, кто находится с ним в одной (под)сети, а кто — за ее пределами. Вообще-то можно говорить просто «сети», часто этот термин используют именно в значении «IP-подсеть». Внутри одной сети компьютеры обмениваются пакетами напрямую, но если нужно послать пакет в другую сеть, шлют их шлюзу по умолчанию (это третий параметр, настраиваемый в сетевых свойствах). Вот как это происходит

Компьютерам маска подсети нужна для определения границ… угадайте, чего именно… подсети. Это нужно, чтобы каждый мог определить, кто находится с ним в одной (под)сети, а кто — за ее пределами. Вообще-то можно говорить просто «сети», часто этот термин используют именно в значении «IP-подсеть». Внутри одной сети компьютеры обмениваются пакетами напрямую, но если нужно послать пакет в другую сеть, шлют их шлюзу по умолчанию (это третий параметр, настраиваемый в сетевых свойствах). Вот как это происходит.

Маска подсети — это тоже 32-бита. Но, в отличие от IP-адреса, нули и единицы в ней не могут чередоваться. Всегда сначала идут единицы, потом нули.

- Не может быть маски 120.22.123.12=01111000.00010110.01111011.00001100.

- Но может быть маска 255.255.248.0=11111111.11111111.11111000.00000000.

Сначала N единиц, потом 32-N нулей. Легко догадаться, что такая форма записи избыточна. Вполне хватило бы числа N, называемого длиной маски. Так и делают: пишут 192.168.11.10/21 вместо 192.168.11.10 255.255.248.0. Обе формы имеют один и тот же смысл, но первая заметно удобнее.

Чтобы определить границы подсети, компьютер делает побитовое умножение (логическое И) между IP-адресом и маской, а на выходе получает адрес с обнулёнными битами в позициях нулей маски.

Рассмотрим пример 192.168.11.10/21:

11000000.10101000.00001011.00001010

11111111.11111111.11111000.00000000

———————————————-11000000.10101000.00001000.00000000 = 192.168.8.0

Для чего нужен основной шлюз в локальной сети?

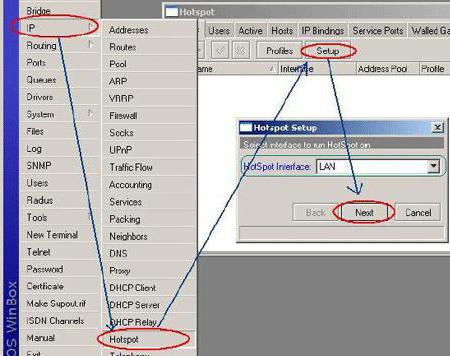

Основной шлюз в локальной сети может представлять собой либо отдельное устройство — маршрутизатор, либо программное обеспечение, которое синхронизирует работу всех сетевых компьютеров.

Стоит отметить, что компьютеры при этом могут использовать разные протоколы связи (например, локальные и глобальные), которые предоставляют доступ к локальной или глобальной сети, соответственно.

Основное назначение шлюза в сети заключается в конвертации данных. Кроме того, основной шлюз в сети это своеобразный указатель, необходимый для обмена информацией между компьютерами из разных сегментов сети.

При этом формирование IP адреса роутера (или выполняющего его роль ПО) напрямую зависит от адреса сетевого шлюза.

Таким образом, адрес основного шлюза фактически представляет собой IP адрес интерфейса устройства, с помощью которого осуществляется подключение компьютера к локальной сети

Рассмотрим предназначение сетевого шлюза на конкретном примере. Допустим, в одной локальной сети (Сеть 1) имеются два компьютера.

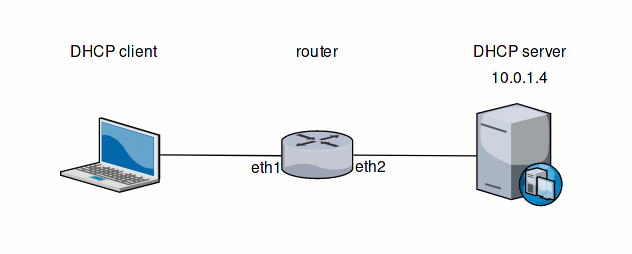

Для того чтобы связаться с определенным узлом данной сети, компьютер из другой сети (Сеть 2) ищет путь к нему в своей таблице маршрутизации. Если нужная информация там отсутствует, то узел направляет весь трафик через основной шлюз (роутер1) первой сети, который и настраивает соединение с нужным компьютером своего участка сети.

Иными словами, если при подключении к любому устройству в сети указать его IP адрес вручную, то трафик пойдет напрямую, без участия шлюза. В остальных случаях пакеты данных сперва попадают в «сортировочный центр» сети — основной шлюз, откуда потом благополучно рассылаются конечным устройствам.

Преимущества использования основного шлюза:

— Значительное улучшение эффективности IP-маршрутизации. При этом для соединения с функциональными узлами других сегментов сети все узлы TCP/IP опираются на хранящуюся в основных шлюзах информацию. Соответственно, отдельные шлюзы в большой локальной сети не загружаются лишними данными, что существенно улучшает скорость обмена информацией между компьютерами.

— При наличии в сети нескольких интерфейсов (в частном случае — подключение на компьютере нескольких сетевых карт) для каждого из них может настраиваться свой шлюз «по умолчанию». При этом параметры соединения рассчитываются автоматически, и приоритет отправки трафика на свой основной шлюз получает наиболее быстрый сетевой интерфейс.

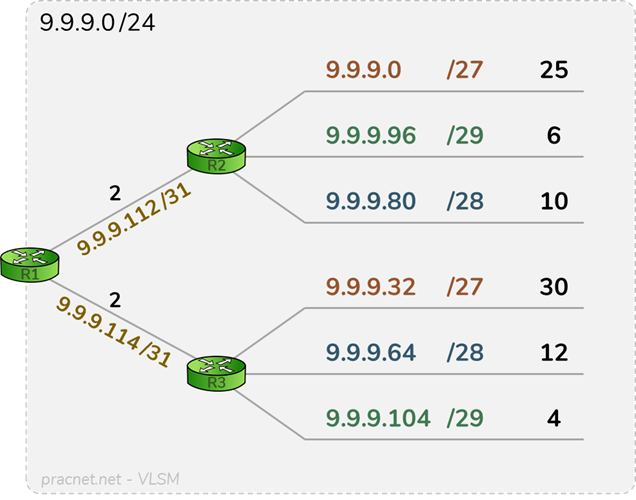

Как научиться считать маски подсети?

Маска подсети всегда представляет собой последовательное количество вначале единиц, а затем – нулей. Маски вида 11011111.11111111.11111111.1100000 быть не может.

Стоить учесть, что для любой подсети работает правило вычисление количества хостов:

232-n -2, где n – длина подсети. 232-24 -2 = 254 для маски 255.255.255.0.

Откуда берется -2?

Это первый и последний адреса сети: первый – адрес самой сети, последний – адрес широковещательных рассылок.

Еще для наглядности. Рассмотрим, как разделить сеть 192.168.1.0 /24 на две на подсети с помощью маски. Для этого заберем один бит хостовой части в пользу сетевой, получаем 11111111.11111111.11111111.10000000. На выходе у нас две подсети – 192.168.1.0 /25 и 192.168.1.128 /25. (0 и 128 – значения, которые может принять первый бит четвертого октета, 0 и 1 соответственно).

Теперь рассмотрим, как разделить первоначальную сеть на четыре подсети. Для этого отдаем первые два бита из последнего октета в пользу сети:

11111111.11111111.11111111.00000000 = 192.168.1.0 11111111.11111111.11111111.01000000 = 192.168.1.64 11111111.11111111.11111111.10000000 = 192.168.1.128 11111111.11111111.11111111.11000000 = 192.168.1.192

VPN services

A wide variety of (typically commercial) entities provide «VPNs» for all kinds of purposes, but depending on the provider and the application, they often do not create a true «private network» with anything meaningful on the local network. Nonetheless the term is increasingly prevalent. The general public has come to mainly use the term VPN service or just VPN specifically for a commercially marketed product or service that uses a VPN protocol to tunnel the user’s internet traffic so an IP address of the service provider’s server appears to the public to be the IP address of the user. Depending on the features properly implemented, the user’s traffic, location and/or real IP may be hidden from the public, thereby providing the desired internet access features offered, such as Internet censorship circumvention, traffic anonymization, and geo-unblocking. They tunnel the user’s internet traffic securely only between the public internet and the user’s device and there is typically no way for a user’s devices connected to the same «VPN» to see each other. These VPNs can be based on typical VPN protocols or more camouflaged VPN implementations like SoftEther VPN, but proxy protocols like Shadowsocks are used as well. These VPNs are usually marketed as privacy protection services.

On the client side, a common VPN setup is by design not a conventional VPN, but does typically use the operating system’s VPN interfaces to capture a user’s data to send through. This include virtual network adapters on computer OSes and specialized «VPN» interfaces on mobile operating systems. A less common alternative is to provide a SOCKS proxy interface.

Users must consider that when the transmitted content is not encrypted before entering a VPN, that data is visible at the receiving endpoint (usually the public VPN provider’s site) regardless of whether the VPN tunnel wrapper itself is encrypted for the inter-node transport. The only secure VPN is where the participants have oversight at both ends of the entire data path, or the content is encrypted before it enters the tunnel provider.

Обслуживание оборудования

Все работы по техническому обслуживанию ведутся нашими инженерами. По запросу клиента инженеры могут осмотреть сервер, проверить его состояние, выполнить перезагрузку и подключить IP-KVM.

Инженеры не занимаются заменой вышедших из строя комплектующих в серверах, исключение может быть сделано для комплектующих, замена которых не требует разборки корпуса.

Постоянное подключение IP-KVM

В стоимость услуги размещения оборудования входит временное подключение IP-KVM по запросу, общим сроком не более чем на 10 часов в месяц. В случае необходимости постоянного контроля работы оборудования, не оборудованного соответствующим модулем управления (IPMI/iDrac/iLO), заказывается данная услуга. К серверу подключается аппаратный IP-KVM на постоянной основе, предоставляя удаленный доступ к консоли сервера.

Удаленное обслуживание оборудования

Возможность делегировать текущее обслуживание, настройку, тестирование и восстановление работоспособности размещенного оборудования специалистам инженерно-технического отдела дата-центра. Услуга позволяет сэкономить время и человеческие ресурсы на обслуживание серверного оборудования. Предоставляется на условиях постоплаты. Подробнее.

1.1. Авторские права

Авторские права на русский перевод этого текста принадлежат 2000 SWSoft Pte Ltd.

Все права зарезервированы.

Этот документ является частью проекта Linux HOWTO.

Авторские права на документы Linux HOWTO принадлежат их авторам, если явно

не указано иное. Документы Linux HOWTO, а также их переводы, могут

быть воспроизведены и распространены полностью или частично на любом

носителе, физическом или электронном, при условии сохранения этой заметки об

авторских правах на всех копиях. Коммерческое распространение разрешается и

поощряется; но, так или иначе, автор текста и автор перевода желали бы знать о

таких дистрибутивах.

Все переводы и производные работы, выполненные по документам Linux HOWTO,

должны сопровождаться этой заметкой об авторских правах. Это делается в

целях предотвращения случаев наложения дополнительных ограничений на

распространение документов HOWTO. Исключения могут составить случаи

получения специального разрешения у координатора Linux HOWTO, с которым

можно связаться по адресу приведенному ниже.

Как узнать IP-адрес

Зачем знать свой реальный IP-адрес? Он понадобится вам для того, чтобы начать работать с некоторыми сервисами, требующими его указания вручную. Каким образом получить информацию об IP? Есть как минимум два способа:

- специализированные онлайн-сервисы. Воспользоваться ими очень просто: достаточно зайти на них, и уже через несколько секунд в динамическом окне появится нужная информация;

- провайдер. Вы можете узнать свой IP-адрес, обратившись в техподдержку поставщика интернет-услуг (как вариант, в «Личном кабинете» пользователя).

Помните, что вместе с IP-адресом другим устройствам (и, соответственно, лицам) будет доступна и иная информация, а именно: названия и данные провайдера интернет-услуг, название и версия установленной операционной системы и браузера, географическая привязка. Сторонние сервисы видят, используете ли вы прокси-сервер или средства защиты данных.

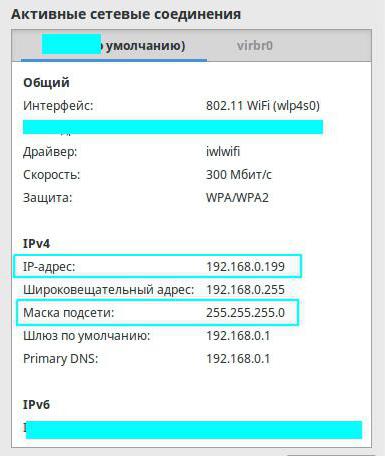

Битовая маска

Маска подсети может называться битовой маской, что является 32-битным значением, которое указывает на одну часть IP, относящуюся к адресации сетевого интерфейса, и на вторую часть, относящуюся к адресации подсетей. Обычно её значение отображается в десятичном виде, в формате ХХХ.ХХХ.ХХХ.ХХХ.

Это определение приближено к профессиональному сленгу и может показаться непонятным. Разобраться с тем, что это такое, поможет конкретный пример.

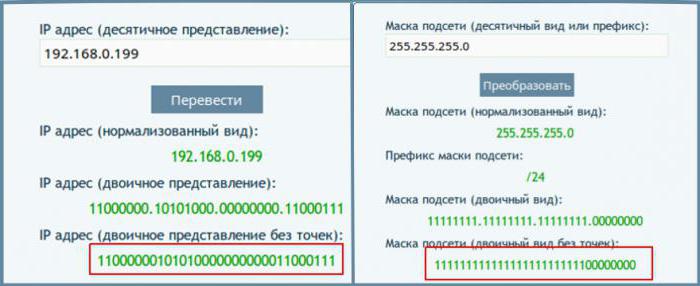

Предположим, что у нас есть какая-то сеть, в которой присутствует компьютер. В свойствах подключения видно, что его сетевому интерфейсу присвоен IP-адрес и маска подсети.

Далее оба значения приводятся в двоичный вид и вычисляются следующие последовательности:

Теперь надо последовательно умножить каждый разряд IP-адреса в двоичном виде на разряд маски в двоичном виде и в результате будет получено значение,

которое при переводе в десятичный вид будет выглядеть, как

— это адрес сети.

Умножая адрес IP на инвертированное значение маски, получаем последовательность

Возвращая в десятичный вид, получается цифра 199, соответствующая адресу интерфейса хоста.

Сравнив первый и второй результаты, можно сказать, что цифры IP-адреса, которые соотносятся с единицами маски, указывают на адрес подсети. Цифры IP-адреса, соотносящиеся с нулями маски, образуют адрес компьютера в этой подсети.

В итоге маска подсети помогла выяснить по IP, что наш компьютер находится в подсети 192.168.0.0 и имеет в ней адрес 199. Возвращаясь к определению выше, она показала, какая часть IP указывает на подсетку, а какая на адрес хоста.

Глоссарий

| Термин | Определение |

|---|---|

| Регион | Территориальное расположение дата-центров |

| Локация | Технологическая площадка внутри региона, логически объединенная единой сетевой и административной политикой, с уникальным набором стоек, серверов и сетевых устройств, использующие для выхода в сеть Интернет один логический маршрутизатор. Внутри локации также организована L2-связность для предоставления сервиса локальной сети, под этот сервис используются отдельные сетевые устройства, размещенные в том же наборе стоек |

| Сетевые устройства | К сетевым устройствам относятся коммутаторы, маршрутизаторы и фаерволы, размещенные внутри каждой локации, к которым подключаются серверы.В рамках одной локации сеть интернет и локальная сеть полностью изолированы друг от друга. Сетевые устройства локальной сети не имеют логических и физических связей с сетевыми устройствами интернет-сети |

| Хост | Выделенный сервер в сети, имеющий один или несколько IP-адресов и подключенный в сетевые устройства локации |

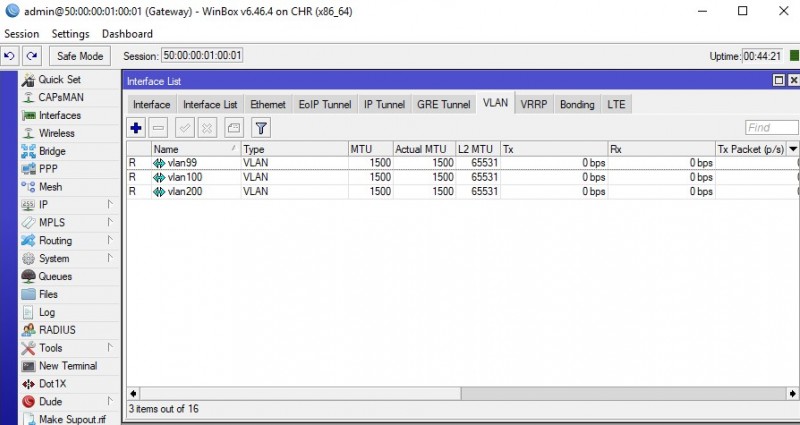

| VLAN (сеть, приватная сеть) | Уникальные, изолированные друг от друга на втором уровне (L2) сети, создаваемые на сетевых устройствах локации, с целью разграничения сегментов клиентских сетей. VLAN (сети, приватные сети) создаются в локации отдельно как для интернет-сети, так и для локальной сети, которая создается на сетевых устройствах, не имеющих связи с интернетом |

| Публичный IP-адрес | IP-адрес, который может быть назначен хосту для доступа в интернет |

| Подсети (IP-адреса) | Диапазон публичных IP-адресов, ограниченный размером префикса (маски), предоставленных клиенту.Подсети (IP-адреса) могут быть назначены в один VLAN (сеть).Нельзя перемещать Подсети (IP-адреса) в другую локацию, но возможно перемещение IP-адресов (подсеть) между разными VLAN, находящимися в одной локации и принадлежащих одному клиенту.Допускается назначение нескольких подсетей одного клиента в один VLAN (сеть) |

| Терминация | Назначение на интерфейс маршрутизатора публичного IP-адреса одной или нескольких подсетей клиента в заданный VLAN (сеть).После назначения такой IP-адрес может использоваться в качестве default gateway (шлюза по умолчанию) подсети, к которой он относится. Терминация позволяет получить маршрутизируемую (L3) связность с другими подсетями и выход в интернет |

| Статический маршрут | Вид маршрутизации, при котором маршруты задаются в явном виде в настройках маршрутизатора. При задании статического маршрута указывается: — адрес сети (на которую маршрутизируется трафик);- маска сети;- адрес шлюза (узла, next-hop), который способствует дальнейшей маршрутизации |

| VRRP | (Virtual Router Redundancy Protocol) — сетевой протокол, предназначенный для увеличения доступности маршрутизаторов, выполняющих роль шлюза по умолчанию.Это достигается путём объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса, который и будет использоваться как шлюз по умолчанию для компьютеров в сети.В каждой локации для поддержки протокола устанавливается по два маршрутизатора доступа.VRRP может быть предоставлен как внутри одной локации, так и между локациями |

| VRRP-адрес | Виртуальный адрес на маршрутизаторах, который используется в качестве default gateway или next-hop для хостов клиентов |

| MC-LAG | Может использоваться при подключении хоста как для локальной, и так и интернет-сети, в зависимости от типа выделенного сервера (хоста, подробнее)Подробнее о MC-LAG |

| Глобальная приватная сеть (приватная L3-сеть, L3VPN) | Объединение приватных сетей в нескольких локациях на базе L2-соединений точка-точка или приватной маршрутизируемой сети — L3VPN |

Вывод: вам нужна VPN?

Личная конфиденциальность в Интернете находится в осаде из-за многих направлений, и, похоже, это случилось за одну ночь. Прошли те времена, когда нам приходилось беспокоиться о киберпреступниках, но теперь мы также должны беспокоиться о компаниях и правительства, которые хотят украсть наши данные по той же причине — использовать в своих целях.

Естественно, ваша потребность в VPN будет в значительной степени зависит от какой страны вы находитесь в, так как каждый имеет разные уровни угрозы. Вопрос не тот, на который можно ответить простым да или нет.

Однако из темпов роста стоимость глобального рынка VPN, Я скажу, что это очень вероятно, что вам понадобится рано или поздно. Прошлое время, когда отдельные пользователи начали принимать конфиденциальность и безопасность в Интернете как должное и искать способы обеспечения их информации.

Мы с удовольствием пользовались Интернетом так же, как всегда, просто просматриваем как можно более беззаботный. Правда, вирусы и вредоносное ПО сделали нас более осторожными, но мало что изменилось.

Лично я считаю, что принятие услуги VPN должно стать следующим шагом, который предпринимает каждый пользователь Интернета. Существует настоятельная необходимость вырваться из мышления, что нам не угрожает то, что мы делаем в Интернете.

Возьмем, к примеру, кого-то, кто просто хочет выйти в интернет и посмотреть несколько фотографий милых котов. При этом, информация, такая как его / ее привычки просмотра, нравится / не нравится, местоположение и многое другое в настоящее время собранные властями или организации. Разве эта мысль не настолько страшна, чтобы заставить какую-то форму действия?

Итак, я говорю «да», даже если вы считаете, что вам не нужна VPN — вы действительно.