Протокол udp

Содержание:

- Протоколы и порты

- Система доменных имен (DNS RFC 1034-1035: порт 53)

- Протокол динамической конфигурации хоста (DHCP RFC 2131: порт 67/68)

- Тривиальный протокол передачи файлов (TFP RFC 1350: порт 69)

- Простой протокол сетевого управления (SNMP RFC 1901-1908, 3411-3418: порт 161-/162)

- Протокол сетевого времени (NTP RFC 5905: порт 123)

- Широкополосные фильтры

- TCP vs self-made UDP. Final fighting

- IP-адрес

- TCP— Transmission Control Protocol

- Сетевые протоколы UDP, TCP, ICMP

- Надёжность и решения проблемы перегрузок

- Что такое маска адреса (подсеть)

- Приложения

- Расчёт контрольной суммы

- АЧХ с прямоугольным срезом

Протоколы и порты

Каждому устройству или компьютеру в Интернете присвоен свой уникальный номер, известный как IP-адрес. Это для конкретного компьютера, который должен быть идентифицирован, когда вы находитесь в Интернете. Информация, передаваемая через Интернет с компьютера, теперь принимается с помощью портов. Как и TCP, UDP также имеет свои специфические функции и порты. Ниже приведены некоторые из наиболее часто используемых для UDP.

Система доменных имен (DNS RFC 1034-1035: порт 53)

Протокол DNS является одним из широко используемых протоколов как в публичных, так и в частных сетях. Его основной целью является преобразование доменных имен в IP-адреса для маршрутизации по сети.

широко используется в публичном интернете и частных сетях для преобразования доменных имен в IP-адреса, обычно для маршрутизации сети. DNS-серверы могут быть настроены внутри частной сети, не будучи частью глобальной системы.

Протокол динамической конфигурации хоста (DHCP RFC 2131: порт 67/68)

Этот протокол в основном используется в сетях, не использующих статические назначения IP-адресов. Сервер может быть настроен либо инженером, либо администратором, у которого есть доступный для назначения пул адресов.

Клиент может включить устройство и запросить IP-адрес с локального DHCP-сервера, когда есть доступный адрес, он будет назначен устройству. Однако это не является постоянным назначением и истекает через определенный промежуток времени. Срок действия договора аренды истекает, если не подается запрос на продление, и он будет возвращен в пул для передачи другим устройствам.

Тривиальный протокол передачи файлов (TFP RFC 1350: порт 69)

Этот протокол, в отличие от обычного протокола передачи файлов, используемого в TCP, предлагает метод передачи данных без создания сеанса. Использование протокола TFTP не гарантирует, что передача файлов была выполнена должным образом. Этот протокол в основном используется для обновления микропрограммного обеспечения и программного обеспечения устройств.

Простой протокол сетевого управления (SNMP RFC 1901-1908, 3411-3418: порт 161-/162)

Этот протокол используется для управления сетью. Возможность мониторинга, настройки и управления сетевыми устройствами — это некоторые из возможностей SNMP. Ловушки также настраиваются таким образом, чтобы уведомлять о необходимости принятия конкретных мер и осуществлять дальнейший поиск источника события.

Протокол сетевого времени (NTP RFC 5905: порт 123)

Основной целью NTP является синхронизация устройств в Интернете, и считается одним из наиболее игнорируемых протоколов. Для поддержания точных часов в большинстве современных операционных систем используется протокол NTP

Устройство позволяет без особых усилий устранять неполадки на разных устройствах, поскольку часы точны, что делает NTP жизненно важной частью сетевых систем

В заключение хочу сказать, что на сегодняшний день UDP выполняет свою собственную задачу вместе с различными интернет-протоколами. Он все еще используется во многих основных приложениях, которые мы используем каждый день, например, для потоковой передачи видео и видеоконференций.

Широкополосные фильтры

Импульс на рис. 3 на самом деле также получен с помощью фильтра Баттерворта пятого порядка с дополнительной фазовой компенсацией, разработанной для линеаризации фазы.

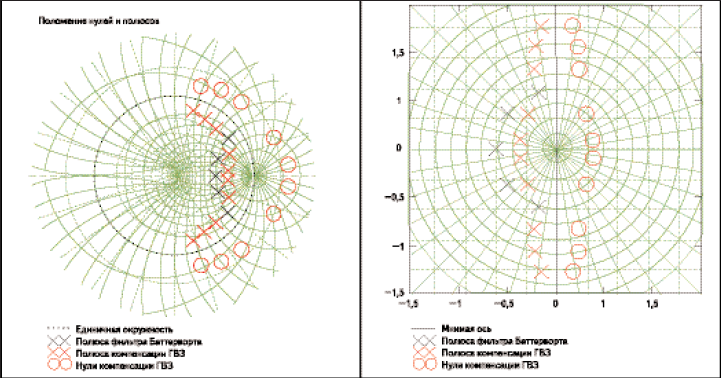

На рис. 4 изображено положение полюсов и нулей системы для генерации переходной характеристики рис. 3. Полученная система является БИХ фильтром с практически линейной фазой

При этом важно отметить, что обе системы имеют совершенно одинаковую АЧХ. Другими словами, добавление красных полюсов и нулей на рис

4 не влияет на АЧХ системы.

Рис. 4. Расположение нулей и полюсов для переходной характеристики, изображенной на рис. 3, в цифровой (плоскость Z-преобразования — прим. переводчика) и аналоговой плоскости (S-плоскость преобразования Лапласа — прим. переводчика)

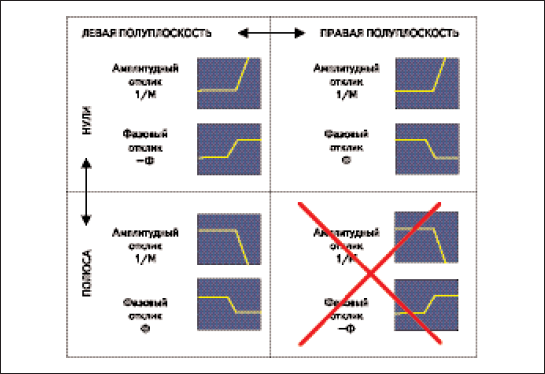

Для пояснения принципа построения такой системы рассмотрим рис. 5. На нем изображены эффекты индивидуальных полюсов и нулей в S-плоскости. Как следует из аппроксимации Боде, полюс приводит к ослаблению амплитуды на 3 дБ и запаздыванию фазы на 45° на частоте полюса. Это ведет к несущественным искажениям по амплитуде и фазовой задержке задолго до частоты полюса и к ослаблению 20 дБ за декаду и задержке 90°. Полюсы могут располагаться только в левой плоскости, иначе система будет нестабильной. Нули в левой плоскости имеют в точности обратный эффект относительно полюсов и будут отменять действие полюса, если размещаются прямо над ним. Правая плоскость нулей, в отличие от полюсов, является абсолютно легальной и имеет такой же амплитудный отклик, как и левая их плоскость, но обратный фазовый эффект. Нули в правой плоскости имеют обратный эффект по амплитуде относительно полюсов, но такой же эффект по фазе.

Рис. 5. Характеристики нулей и полюсов в левой и правой полуплоскости

Упомянутый эффект часто используется для фазовой компенсации при разработке широкополосных фильтров. Эти фильтры используют комбинацию нулей в правой плоскости и полюсов в левой, расположенных для компенсации амплитудных откликов друг друга. При этом фазовый эффект удваивается. То есть сопряжение полюсов в левой плоскости и нулей в правой обеспечивает отсутствие амплитудных окликов, но дает запаздывание по фазе 90 градусов на частоте полюса/нуля и запаздывание 180 градусов далеко за этой частотой. Можно видеть на рис. 4, что полюса и нули, используемые для фазовой компенсации, организованы как набор широкополосных фильтров. В таблицах 1 и 2 приведены некоторые характеристики цифровых широкополосных фильтров.

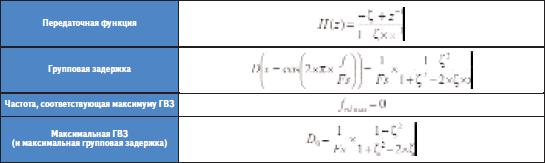

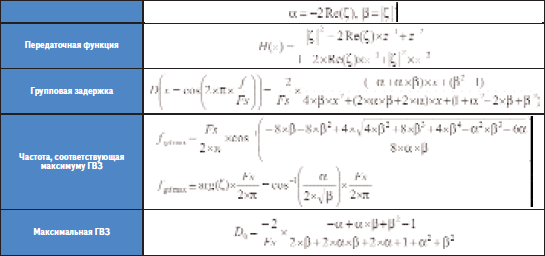

Таблица 1. Параметры широкополосного фильтра первого порядка

Таблица 2. Параметры широкополосного фильтра второго порядка

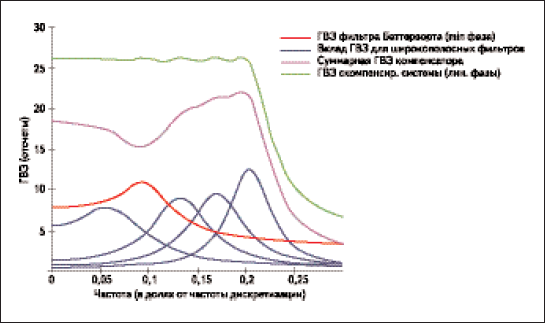

Коррекция ГВЗ осуществляется путем каскадного включения множества широкополосных фильтров. На рис. 6 красной линией показана характеристика ГВЗ фильтра Баттерворта пятого порядка, а синие линии — эффекты ГВЗ набора широкополосных фильтров. Розовая линия — это комбинированная ГВЗ каскада фильтров, а желтая — конечная ГВЗ системы.

Рис. 6. Линеаризация групповой задержки

Таким образом, на рис. 6 наглядно представлена стратегия по линеаризации фазы.

Видно, что широкополосный фильтр Баттерворта вносит не просто задержку, а нелинейную задержку. И существует только один способ коррекции нелинейного эффекта задержки — применение системы, которая задерживает одни частотные компоненты меньше, чем другие, но при этом вносит в общую систему добавочную задержку.

TCP vs self-made UDP. Final fighting

- Send/recv buffer: для своего протокола можно делать mutable buffer, с TCP будут проблемы с buffer bloat.

- Congestion control вы можете использовать существующие. У UDP они любые.

- Новый Congestion control трудно добавить в TCP, потому что нужно модифицировать acknowledgement, вы не можете это сделать на клиенте.

- Мультиплексирование — критичная проблема. Случается head-of-line blocking, при потере пакета вы не можете мультиплексировать в TCP. Поэтому HTTP2.0 по TCP не должен давать серьезного прироста.

- Случаи, когда вы можете получить установку соединения за 0-RTT в TCP крайне редки, порядка 5 %, и порядка 97 % для self-made UDP.

- IP Migration — не такая важная фича, но в случае сложных подписок и хранения состояния на сервере она однозначно нужна, но в TCP никак не реализована.

- Nat unbinding не в пользу UDP. В этом случае в UDP надо часто делать ping-pong пакеты.

- Packet pacing в UDP простой, пока нет оптимизации, в TCP эта опция не работает.

- MTU и исправление ошибок и там, и там примерно сравнимы.

- По скорости TCP, конечно, быстрее, чем UDP сейчас, если вы раздаете тонну трафика. Но зато какие-то оптимизации очень долго доставляются.

Выбираем UDP!

IP-адрес

Каждый узел в сети TCP/IP может быть идентифицирован 32-битным IP-адресом. Обычно IP-адрес представляется четырьмя десятичными значениями в таком виде: 192.168.0.1. Каждое из этих чисел представляет собой один байт IP-адреса и может находиться в пределах от 0 до 255.

IP-адрес содержит две части: сетевую часть и часть хоста. В зависимости от класса сети сетевая часть состоит из одного, двух или трех байтов:

| Класс | Байт 1 | Байт 2 | Байт 3 | Байт 4 |

|---|---|---|---|---|

| A | Сеть (1—126) | Хост (0-255) | Хост (0—255) | Хост (0—255) |

| B | Сеть (128—191) | Сеть (0—255) | Хост (0—255) | Хост (0—255) |

| C | Сеть (192—223) | Сеть (0—255) | Сеть (0—255) | Хост (0—255) |

Первый бит адреса сети класса А должен быть 0, поэтому первый байт для сети класса А имеет двоичные значения в пределах от 00000001 (1) до 01111110 (126). Остальные три байта служат для идентификации узлов в сети, позволяя соединить в сети класса А более 16 млн. устройств.

Заметим, что в приведенной таблице адреса с числом 127 в первом байте пропущены, поскольку это зарезервированный диапазон адресов. Адрес 127.0.0.1 — это всегда адрес локального хоста, а 127.0.0.0 — адрес локальной обратной связи. Обратная связь используется для тестирования стека сетевых протоколов на одной машине, без прохода через сетевую интерфейсную плату.

В IP-адресе для сети класса В первые два бита всегда имеют значение 10, что дает диапазон от 10000000 (128) до 10111111 (191). Второй байт продолжает идентификацию сети значением от 0 до 255, оставляя два последних байта для идентификации узлов сети, всего до 65 534 устройств.

Сети класса С отличаются IP-адресом, в котором в первых трех битах установлено значение 110, разрешая значения в диапазоне от 11000000 (192) до 11011111 (223). В сети этого типа лишь один байт оставлен для идентификации узлов, поэтому к ней можно подсоединить только 254 устройства.

Число устройств, которое можно подсоединить к сети каждого из этих классов с особыми IP-адресами, обратно пропорционально числу возможных сетей этого типа. Например, сеть класса А, допуская 16 млн. хостов, оставляет только часть первого байта для идентификации сети. В результате во всем мире может существовать лишь 126 сетей класса А. Только крупные компании, подобные

AT & Т, IBM, Xerox и HP, имеют такой сетевой адрес. Когда компания запрашивает IP-сеть в органе, ведающем сетями, обычно она получает сеть класса С.

Если компания пожелает, чтобы больше хостов напрямую были подключены к Интернету, можно найти еще одну сеть класса С. Если для каждого хоста в сети не требуется прямого доступа к Интернету, можно использовать частный IP-адрес, и тогда применяется другая опция.

Сетевые адреса классов А, В и С оставляют свободными адреса, имеющие в первом байте значения от 224 до 255.

Агентство IANA выделяет номера сетей и публикует их перечень на странице http://www.iana.org/assignments/ipv4-adclress-space. Почти во всех странах есть региональные регистрационные ведомства, выдающие по запросам номера сетей. Региональные ведомства получают диапазон сетей от IANA.

Чтобы избежать исчерпания IP-адресов, хосты, не соединенные напрямую с Интернетом, могут использовать адреса из диапазонов частных адресов. Частные адреса уникальны не глобально, а только локально, внутри сети. Во всех классах сетей резервируются определенные диапазоны, которые могут использоваться как частные адреса хостами, не требующими непосредственного двустороннего доступа к Интернету. Такие хосты вполне могут обращаться к Интернету через шлюз, который не посылает во внешнюю сеть частный IP-адрес.

TCP— Transmission Control Protocol

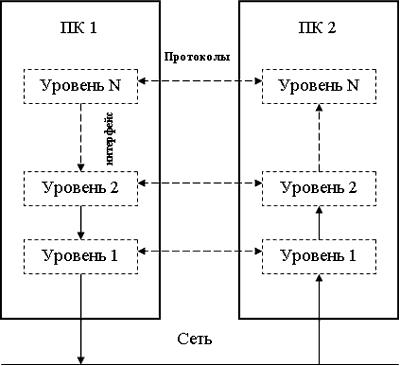

Обмен данными, ориентированный на соединения, может использовать надежную связь, для обеспечения которой протокол уровня 4 посылает подтверждения о получении данных и запрашивает повторную передачу, если данные не получены или искажены. Протокол TCP использует именно такую надежную связь. TCP используется в таких прикладных протоколах, как HTTP, FTP, SMTP и Telnet.

Протокол TCP требует, чтобы перед отправкой сообщения было открыто соединение. Серверное приложение должно выполнить так называемое пассивное открытие (passive open), чтобы создать соединение с известным номером порта, и, вместо того чтобы отправлять вызов в сеть, сервер переходит в ожидание поступления входящих запросов. Клиентское приложение должно выполнить активное открытие (active open), отправив серверному приложению синхронизирующий порядковый номер (SYN), идентифицирующий соединение. Клиентское приложение может использовать динамический номер порта в качестве локального порта.

Сервер должен отправить клиенту подтверждение (ACK) вместе с порядковым номером (SYN) сервера. В свою очередь клиент отвечает АСК, и соединение устанавливается.

После этого может начаться процесс отправки и получения сообщений. При получении сообщения в ответ всегда отправляется сообщение АСК. Если до получения АСК отправителем истекает тайм-аут, сообщение помещается в очередь на повторную передачу.

Поля заголовка TCP перечислены в следующей таблице:

| Поле | Длина | Описание |

|---|---|---|

| Порт источника | 2 байта | Номер порта источника |

| Порт назначения | 2 байта | Номер порта назначения |

| Последовательный номер | 4 байта | Последовательный номер генерируется источником и используется назначением, чтобы переупорядочить пакеты для создания исходного сообщения и отправить подтверждение источнику. |

| Номер подтверждения | 4 байта | Если установлен бит АСК поля «Управление», в данном поле содержится следующий ожидаемый последовательный номер. |

| Смещение данных | 4 бита | Информация о начале пакета данных. |

| Резерв | 6 битов | Резервируются для будущего использования. |

| Управление | 6 битов | Биты управления содержат флаги, указывающие, верны ли поля подтверждения (АСК), указателя срочности (URG), следует ли сбрасывать соединение (RST), послан ли синхронизирующий последовательный номер (SYN) и т. д. |

| Размер окна | 2 байта | В этом поле указывается размер приемного буфера. Используя подтверждающие сообщения, получатель может информировать отправителя о максимальном размере данных, которые тот может отправить. |

| Контрольная сумма | 2 байта | Контрольная сумма заголовка и данных; по ней определяется, был ли искажен пакет. |

| Указатель срочности | 2 байта | В этом поле целевое устройство получает информацию о срочности данных. |

| Опции | переменная | Необязательные значения, которые указываются при необходимости. |

| Дополнение | переменная | В поле дополнения добавляется столько нулей, чтобы заголовок заканчивался на 32-битной границе. |

TCP — это сложный, требующий больших затрат времени протокол, что объясняется его механизмом установления соединения, но он берет на себя заботу о гарантированной доставке пакетов, избавляя нас от необходимости включать эту функциональную возможность в прикладной протокол.

Протокол TCP имеет встроенную возможность надежной доставки. Если сообщение не отправлено корректно, мы получим сообщение об ошибке. Протокол TCP определен в RFC 793.

Сетевые протоколы UDP, TCP, ICMP

В рамках протокола TCP/IP для передачи данных используются протоколы — TCP и UDP. Многие наверняка слышали, что есть порты как TCP, так и UDP, но не все знают в чем разница и что это вообще. И так..

Передача данных по протоколу TCP (Transmission Control Protocol — Протокол Управления Передачей) предусматривает наличие подтверждений получения информации. «-Ну, мол, — получил? -Получил!» Если же передающая сторона не получит в установленные сроки необходимого подтверждения, то данные будут переданы повторно. Поэтому протокол TCP относят к протоколам, предусматривающим соединение, а UDP (User Datagram Protocol — Протокол Пользовательских Датаграмм) — нет. UDP применяется в тех случаях, когда не требуется подтверждения приема (например, DNS-запросы или IP-телефония (яркий представитель которой, — Skype) ). То есть разница заключается в наличии подтверждения приема. Казалось бы «Всего то!», но на практике это играет важную роль.

Есть еще так же протокол ICMP (Internet Control Message Protocol — межсетевой протокол управляющих сообщений), который используется для передачи данных о параметрах сети. Он включает в себя служебные типы пакетов, таки как ping, distination unreachable, TTL и пр.

Надёжность и решения проблемы перегрузок

Из-за недостатка надёжности приложения UDP должны быть готовы к некоторым потерям, ошибкам и дублированиям. Некоторые из них (например, TFTP) могут при необходимости добавить элементарные механизмы обеспечения надёжности на прикладном уровне.

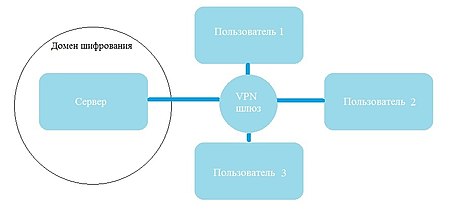

Но чаще такие механизмы не используются UDP-приложениями и даже мешают им. Потоковые медиа, многопользовательские игры в реальном времени и VoIP — примеры приложений, часто использующих протокол UDP. В этих конкретных приложениях потеря пакетов обычно не является большой проблемой. Если приложению необходим высокий уровень надёжности, то можно использовать другой протокол (TCP) или воспользоваться методами помехоустойчивого кодирования (Erasure code<span title=»Статья «Erasure code» в русском разделе отсутствует»>ru</span>en).

Более серьёзной потенциальной проблемой является то, что в отличие от TCP, основанные на UDP приложения не обязательно имеют хорошие механизмы контроля и избегания перегрузок. Чувствительные к перегрузкам UDP-приложения, которые потребляют значительную часть доступной пропускной способности, могут поставить под угрозу стабильность в Интернете.

Сетевые механизмы были предназначены для того, чтобы свести к минимуму возможные эффекты от перегрузок при неконтролируемых, высокоскоростных нагрузках. Такие сетевые элементы, как маршрутизаторы, использующие пакетные очереди и техники сброса, часто являются единственным доступным инструментом для замедления избыточного UDP-трафика. DCCP (англ. Datagram Congestion Control Protocol — протокол контроля за перегрузками датаграмм) разработан как частичное решение этой потенциальной проблемы с помощью добавления конечному хосту механизмов для отслеживания перегрузок для высокоскоростных UDP-потоков вроде потоковых медиа.

Что такое маска адреса (подсеть)

Понятие подсети введено, чтобы можно было выделить часть IP-адресов одной организации, часть другой и тд. Подсеть представляет собой диапазон IP-адресов, которые считаются принадлежащими одной локальной сети. При работе в локальной сети информация пересылается непосредственно получателю. Если данные предназначены компьютеры с IP-адресом, не принадлежащим локальной сети, то к ним применяются специальные правила для вычисления маршрута для пересылки из одной сети в другую.

Маска — это параметр, который сообщает программному обеспечению о том, сколько компьютеров объединено в данную группу (подсеть). Маска адреса имеет такую же структуру как и сам IP-адрес: это набор из четырех групп чисел, каждое из которых может быть в диапазоне от 0 до 255. При этом, чем меньше значение маски, тем больше компьютеров объединено в данную подсеть. Для сетей небольших компаний маска обычно имеет вид 255.255.255.x (например, 255.255.255.224). Маска сети присваивается компьютеру одновременно с IP-адресом. Так, например, сеть 192.168.0.0 с маской 255.255.255.0 может содержать в себе компьютеры с адресами от 192.168.0.1 до 192.168.254. А сеть 192.168.0.0 с маской 255.255.255.128 допускает адреса от 192.168.0.1 до 192.168.0.127. Думаю, смысл понятен. Как правило сети с небольшим возможным числом компьютеров используются провайдерами с целью экономии IP-адресов. Например, клиенту, может быть назначен адрес с маской 255.255.255.252. Такая подсеть содержит в себе только два компьютера.

После того как компьютер получил IP-адрес и ему стало известно значение маски подсети, программа может начать работу в данной локальной подсети. Однако же, чтобы обмениваться информацией с другими компьютерами в глобальной сети, необходимо знать правила, куда пересылать информацию для внешней сети. Для этого служит такая характеристика как адрес шлюза (Gateway).

Приложения

Многочисленные ключевые Интернет-приложения используют UDP, в их числе — DNS (где запросы должны быть быстрыми и состоять только из одного запроса, за которым следует один пакет ответа), Простой Протокол Управления Сетями (SNMP), Протокол Маршрутной Информации (RIP), Протокол Динамической Конфигурации Узла (DHCP).

Голосовой и видеотрафик обычно передается с помощью UDP. Протоколы потокового видео в реальном времени и аудио разработаны для обработки случайных потерь пакетов так, что качество лишь незначительно уменьшается вместо больших задержек при повторной передаче потерянных пакетов. Поскольку и TCP, и UDP работают с одной и той же сетью, многие компании замечают, что недавнее увеличение UDP-трафика из-за этих приложений реального времени мешает производительности TCP-приложений вроде систем баз данных или бухгалтерского учёта. Так как и бизнес-приложения, и приложения в реальном времени важны для компаний, развитие качества решений проблемы некоторыми рассматривается в качестве важнейшего приоритета.

Расчёт контрольной суммы

Метод для вычисления контрольной суммы определён в RFC 1071.

Перед расчётом контрольной суммы, если длина UDP-сообщения в байтах нечётна, то UDP-сообщение дополняется в конце нулевым байтом (псевдозаголовок и добавочный нулевой байт не отправляются вместе с сообщением, они используются только при расчёте контрольной суммы). Поле контрольной суммы в UDP-заголовке во время расчёта контрольной суммы принимается нулевым.

Для расчёта контрольной суммы псевдозаголовок и UDP-сообщение разбивается на двухбайтные слова. Затем рассчитывается сумма всех слов в арифметике обратного кода (то есть кода, в котором отрицательное число получается из положительного инверсией всех разрядов числа и существует два нуля: 0х0000 (обозначается +0) и (обозначается −0)). Результат записывается в соответствующее поле в UDP-заголовке.

Значение контрольной суммы, равное 0х0000 (+0 в обратном коде), зарезервировано и означает, что для посылки контрольная сумма не вычислялась. В случае, если контрольная сумма вычислялась и получилась равной 0х0000, то в поле контрольной суммы заносят значение (-0 в обратном коде).

При получении сообщения получатель считает контрольную сумму заново (уже учитывая поле контрольной суммы), и, если в результате получится −0 (то есть ), то контрольная сумма считается сошедшейся. Если сумма не сходится (данные были повреждены при передаче, либо контрольная сумма неверно посчитана на передающей стороне), то решение о дальнейших действиях принимает принимающая сторона. Как правило, в большинстве современных устройств, работающих с UDP/IP-пакетами имеются настройки, позволяющие либо игнорировать такие пакеты, либо пропускать их на дальнейшую обработку, невзирая на неправильность контрольной суммы.

Пример расчёта контрольной суммы

Для примера рассчитаем контрольную сумму нескольких 16-битных слов: .

Для этого можно сначала сложить попарно числа, рассматривая их как 16-разрядные беззнаковые числа с последующим приведением к дополнительному коду путём прибавления единицы к результату, если при сложении произошёл перенос в старший (17-й) разряд (то есть де-факто, этой операцией мы переводим отрицательное число из дополнительного в обратный код). Или, что равноценно, можно считать, что перенос прибавляется к младшему разряду числа.

0x398a + 0xf802 = 0x1318c → 0x318d (перенос в старший разряд) 0x318d + 0x14b2 = 0x0463f → 0x463f (число положительное) 0x463f + 0xc281 = 0x108c0 → 0x08c1

В конце выполняется инверсия всех битов получившегося числа

или, иначе — .

Это и есть искомая контрольная сумма.

В документе RFC 1071 приведены и другие способы расчёта контрольной суммы, в частности, с использованием 32х-разрядной арифметики.

АЧХ с прямоугольным срезом

Все ЦЗО high-end класса имеют АЧХ с быстрым спаданием после частоты, соответствующей границе полосы пропускания . Скорость спадания за полосой пропускания обычно настолько большая, что позволяет рассматривать АЧХ осциллографа как идеальный фильтр нижних частот. Хотя такая форма АЧХ и оказывает некоторое нежелательное влияние на вид переходной характеристики прибора, но, в то же время, позволяет производителям осциллографов добиваться требуемой сегодня в промышленности полосы пропускания.

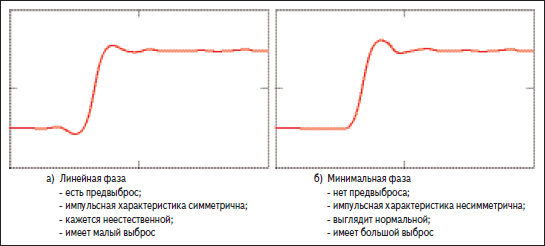

Существует два способа моделирования идеальных ФНЧ. Один путь основан на разработке КИХ фильтра с использованием обратного преобразования Фурье импульса sin x/x, что обеспечивает классическую импульсную характеристику sin x/x . Переходная характеристика такой модели идеального ФНЧ имеет значительные осцилляции на вершине и в паузе (эффект Гиббса). Резкий спад АЧХ нежелателен, так как приводит к выбросу и осцилляциям переходной характеристики прибора, но он неизбежен, когда осциллограф имеет ограниченную полосу пропускания. Кроме этого, к нежелательным эффектам можно отнести и то, что данная переходная характеристика, представляющая собой «мгновенную» ступеньку с предосцилляциями, нарушает реальную причинно-следственную связь. (Предвыброс появляется до момента начального воздействия. — Прим. переводчика.)

Другой путь для моделирования идеального ФНЧ — это разработка фильтра Баттерворта высокого порядка для получения большего количества полюсов . В пределе данный фильтр будет иметь мгновенный спад АЧХ, но при этом система не будет иметь предвыбросов.

Обе эти модели систем идеального ФНЧ являются реализуемыми; переходные характеристики для обоих типов моделей приведены на рис. 3. Далее будет показано, что первая модель является линейной фазовой системой, а вторая — минимальной фазовой системой.

Рис. 3. Переходные характеристики минимальной и линейной фазовой систем